De temps à autre, je suis sollicité pour valider différentes combinaisons possibles entre des composants du Cloud Microsoft. Je trouvais donc intéressant de partager avec vous l’une d’entre elles.

Dans cet article, nous allons donc déployer une connexion VPN Point à Site sur un réseau Azure, et sécurisée par une authentification multifacteur (MFA).

Etape 0 : Rappel des prérequis

Comme pour beaucoup de mes articles Azure, des prérequis sont nécessaires pour réaliser cette démontration :

- Un tenant Microsoft

- Une souscription Azure valide

- Un réseau virtuel existant sur Azure

- Une ou des machines virtuelles déployées sur ce réseau (pour les tests)

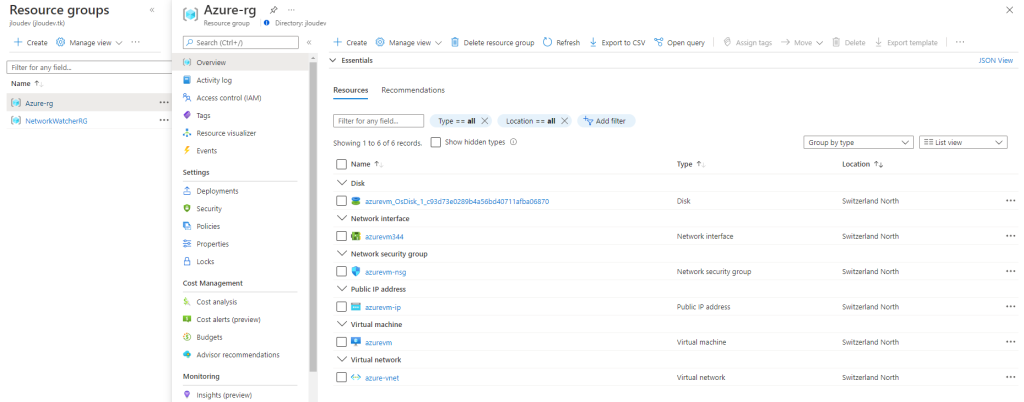

Comme le montre la copie d’écran ci-dessous, quelques ressources sont déjà en place sur ma souscription Azure. Il s’agit essentiellement de ressources dédiées aux tests finaux.

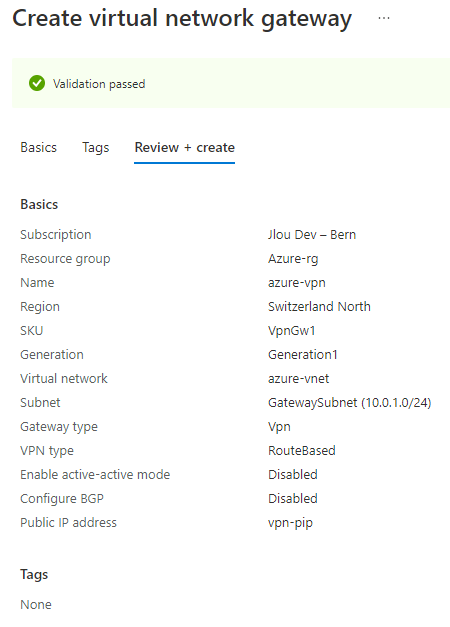

Etape 1 : Déploiement de la passerelle VPN

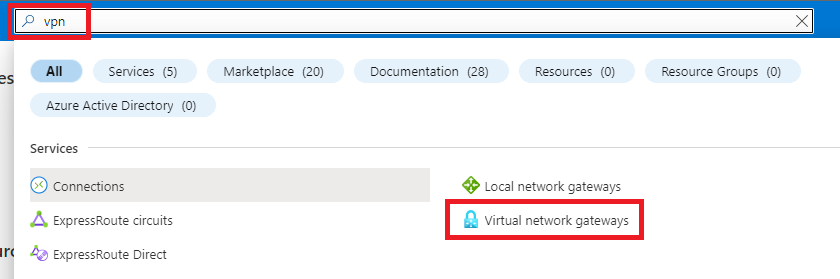

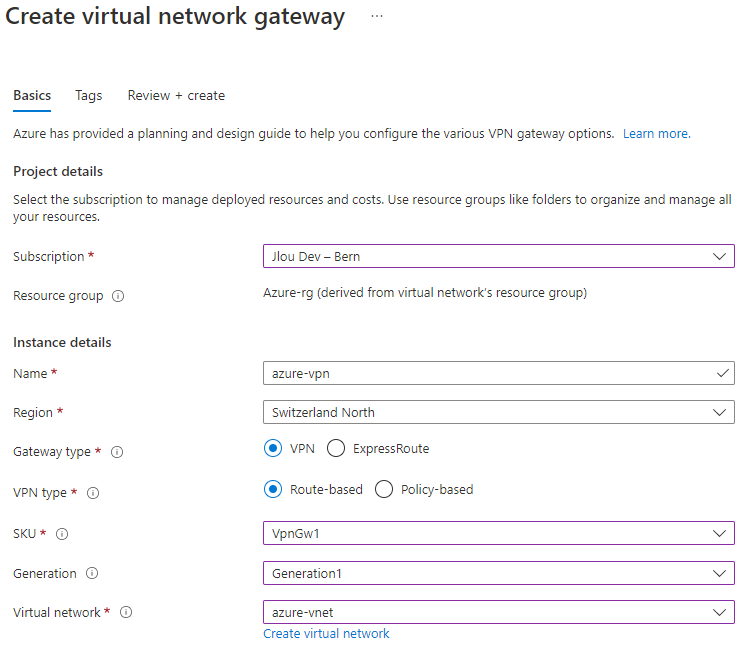

Pour tester notre ensemble, nous devons mettre en place une passerelle VPN sur notre réseau virtuel Azure. Pour cela, Azure propose une ressource tout à fait adaptée à ce type de connexion.

Vous la retrouverez en utilisant la barre de recherche du portail

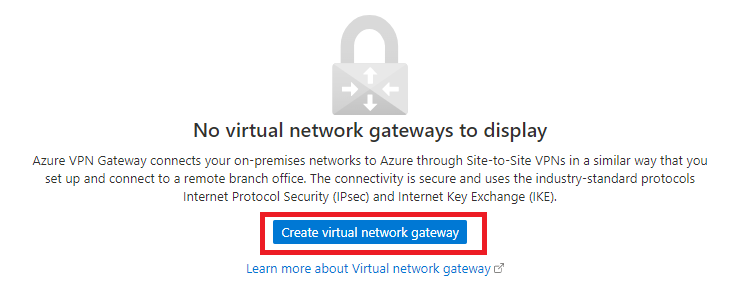

Cliquez sur Créer pour commencer le processus de création

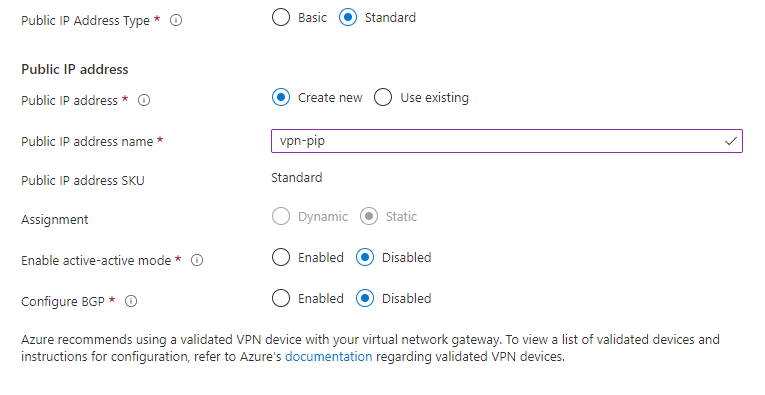

Prenez votre temps pour renseigner tous les champs, en fonction de votre situation

Vous ne serez pas en mesure d’utiliser une authentification Azure AD avec celui-ci

Info : La copie d’écran ci-dessous montre l’absence d’authentification Azure AD possible lors de l’utilisation d’une passerelle VPN en SKU Basic

Comme pour toute liaison VPN, il est nécessaire de créer une adresse IP publique

Une fois terminé, cliquez sur Valider et créer

Une dernière vérification, puis lancez la création de la passerelle VPN.

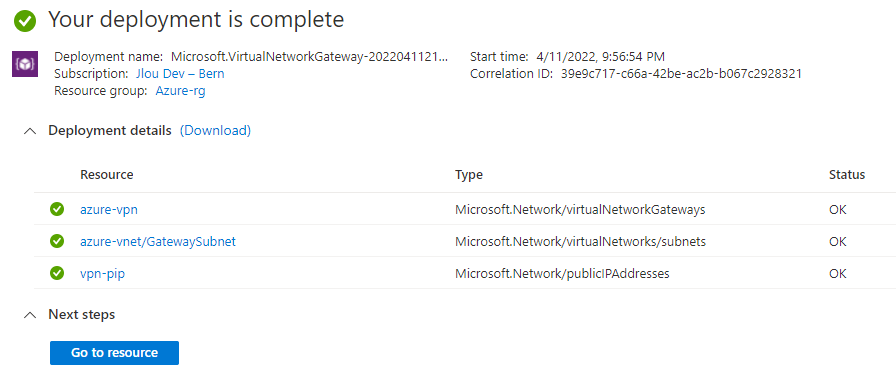

Ce processus est assez long puisqu’Azure déploie des machines virtuelles managées pour produire la connexion VPN. Comptez environ 30 minutes pour que le déploiement se termine.

Nous allons profiter de ce temps pour créer une second machine virtuelle, représentant une ressource locale utilisant cette passerelle VPN.

Etape 2 : Déploiement d’une seconde machine virtuelle pour jouer le rôle du client de la connexion VPN Point à Site

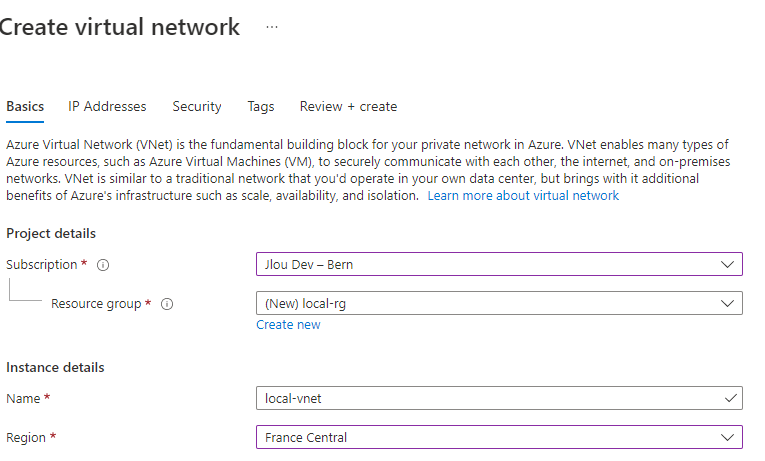

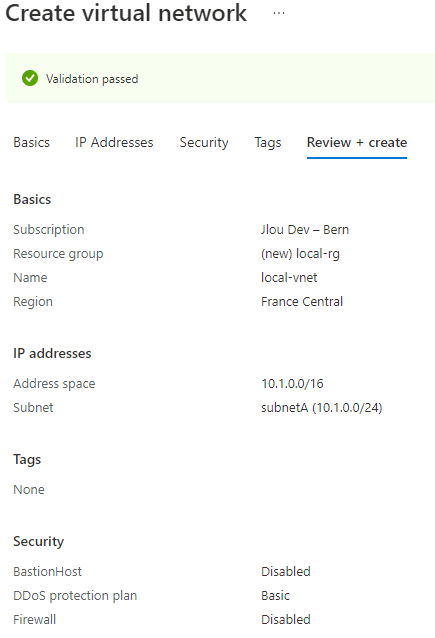

Comme annoncé juste avant, cette seconde machine ne sera évidemment pas sur le même réseau virtuel que la première.

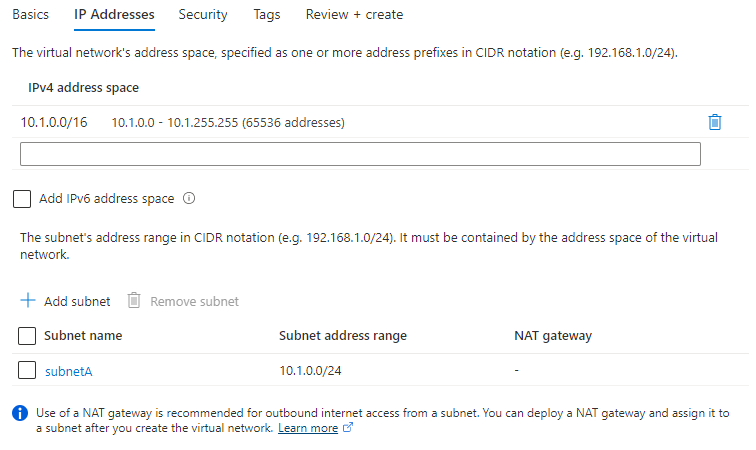

Créez un second réseau virtuel dans une autre région Azure pour bien les identifier

Continuez avec l’adresse réseau et le sous-réseau

Il reste modifiable.

Lancez la création une fois tous les champs vérifiés

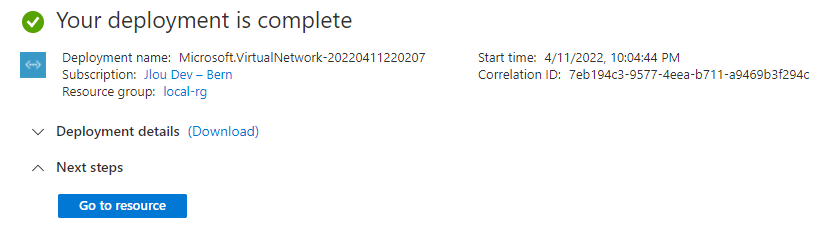

La création d’un réseau virtuel Azure est généralement très rapide

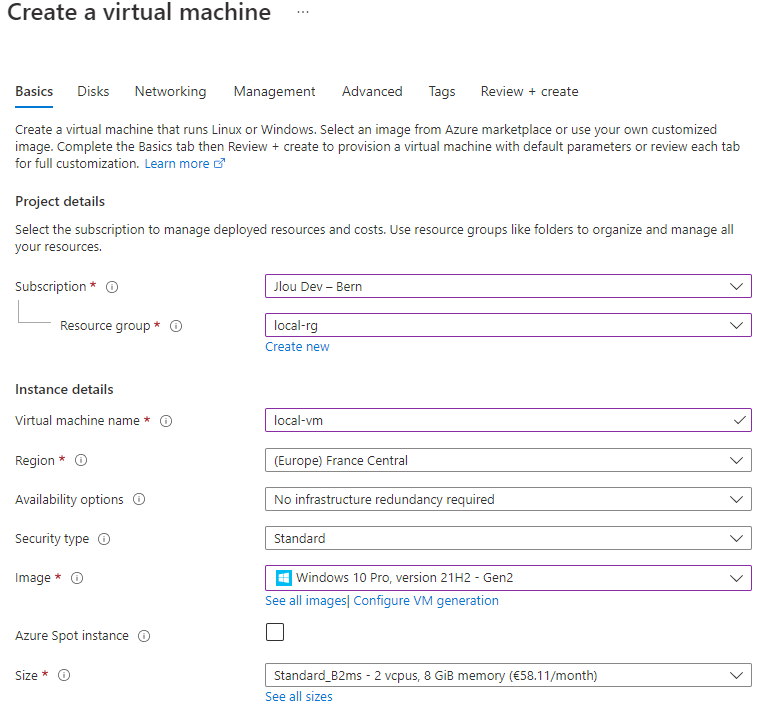

Continuiez avec le déploiement d’une nouvelle machine virtuelle sur ce réseau virtuel local

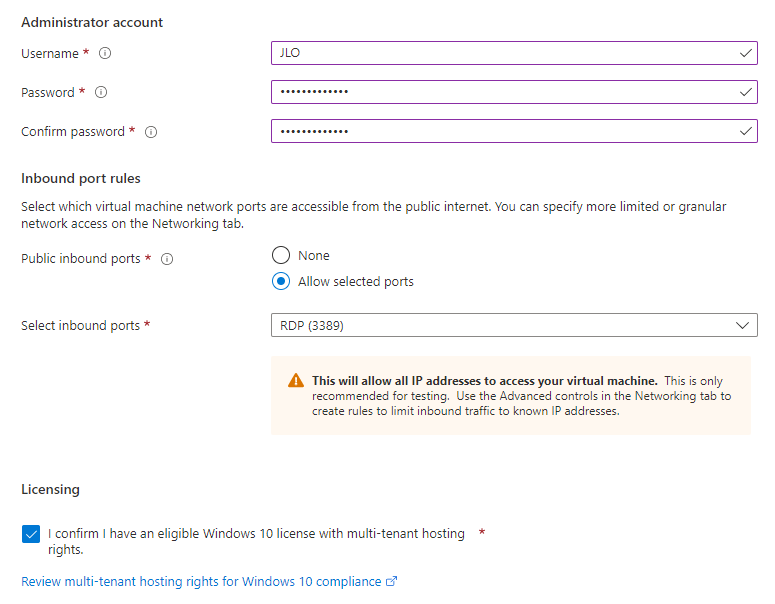

N’oubliez pas de renseigner le compte d’administrateur local et cochez la case concernant les droits d’utilisation de licence Windows 10

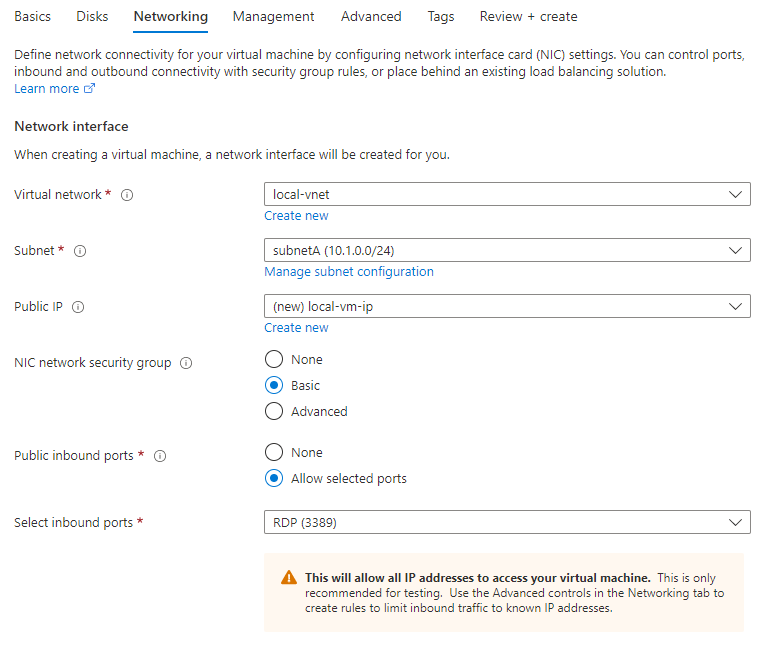

Vérifiez aussi que l’onglet réseau reprend le nouveau réseau virtuel local nouvelle créé, ainsi qu’une nouvelle adresse IP publique, utilisée pour s’y connecter en RDP

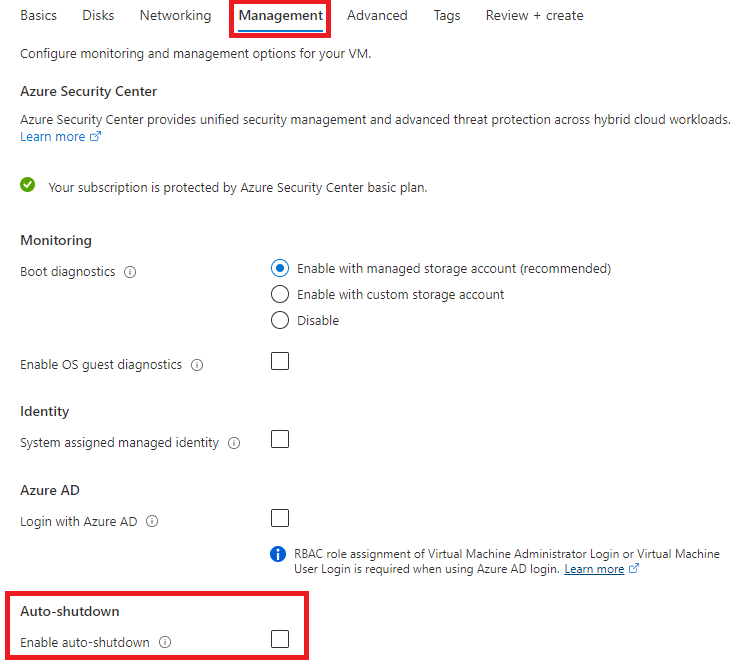

Décochez l’arrêt automatique de la machine virtuelle dans l’onglet suivant

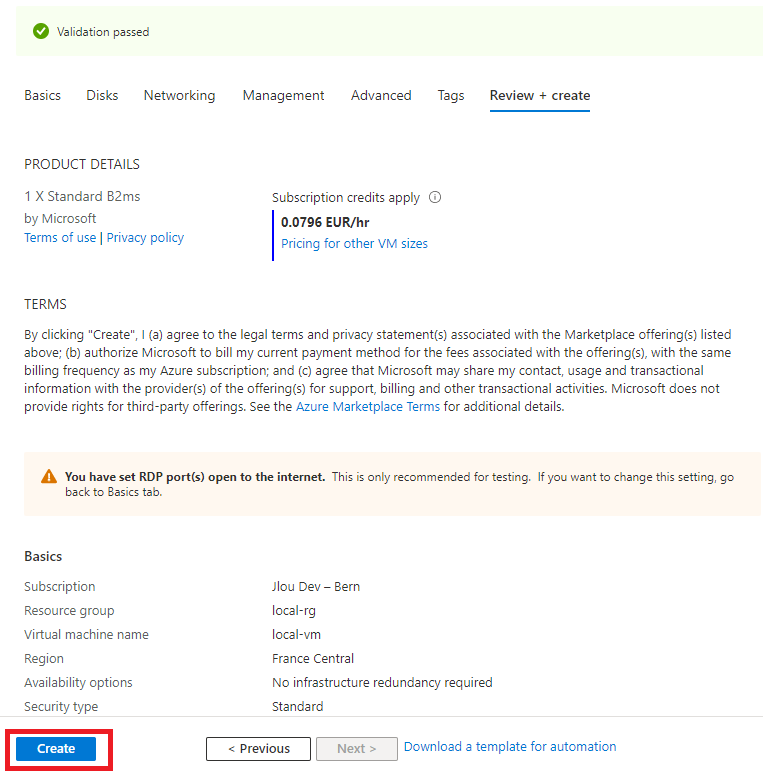

Vérifiez une dernière fois les champs et lancez la création de la machine virtuelle

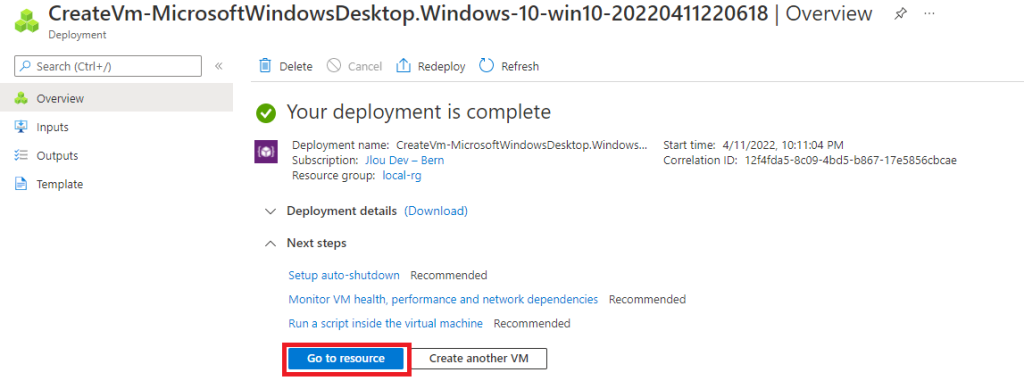

Quelques minutes plus tard, la machine virtuelle est bien créée. Cliquez ici pour rentrer sur la ressource

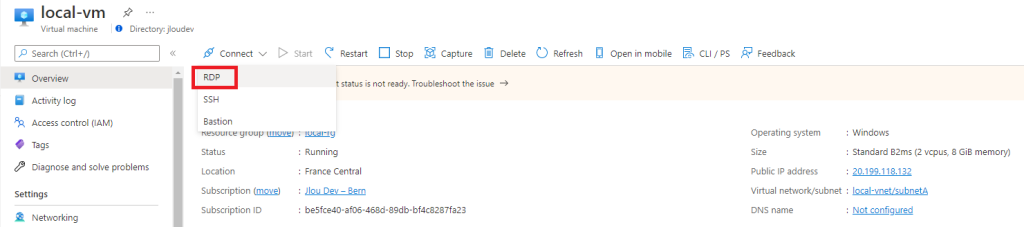

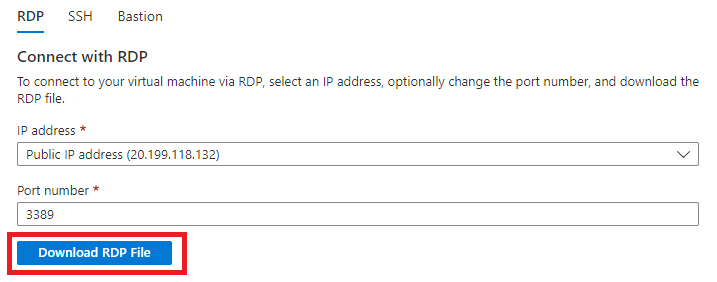

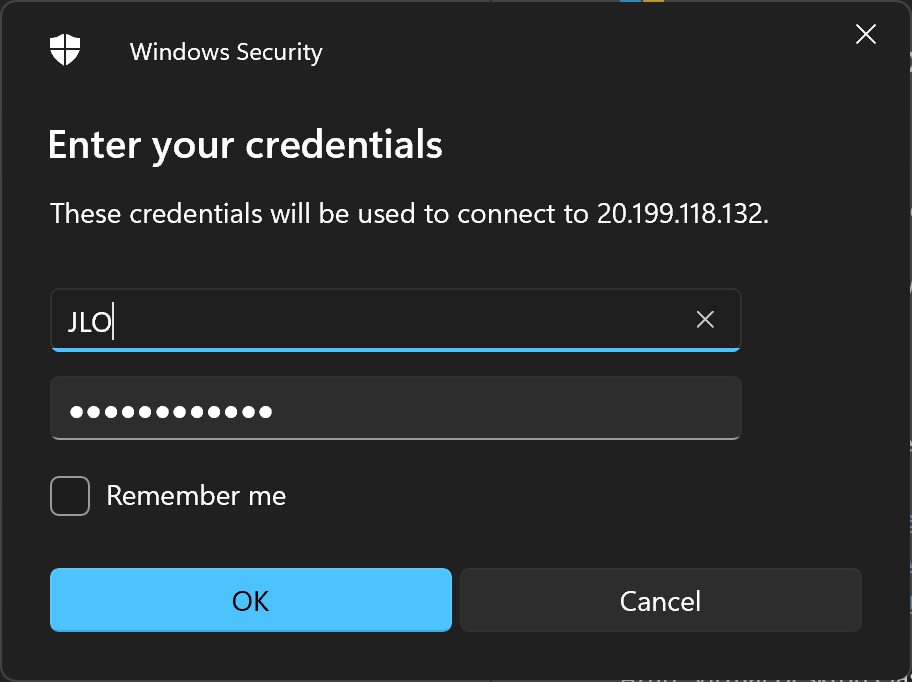

Démarrer une première connexion RDP sur celle-ci

Renseignez les identifiants indiqués lors de la création de la machine virtuelle

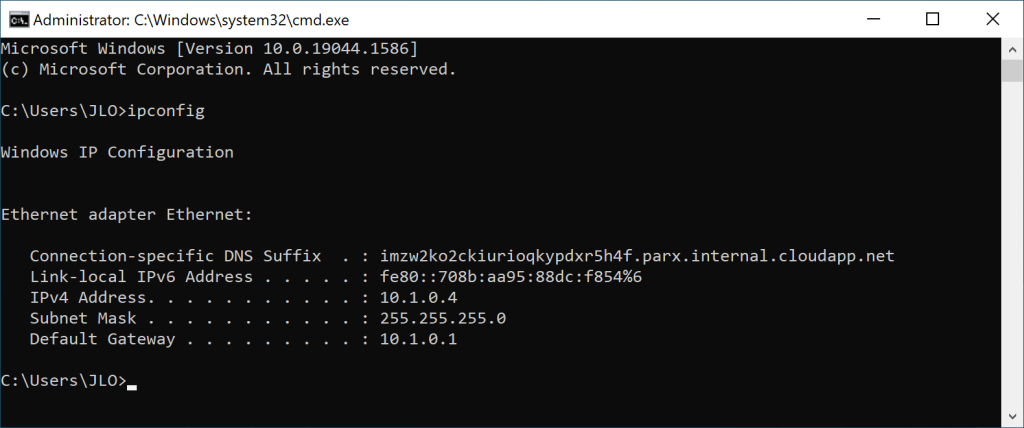

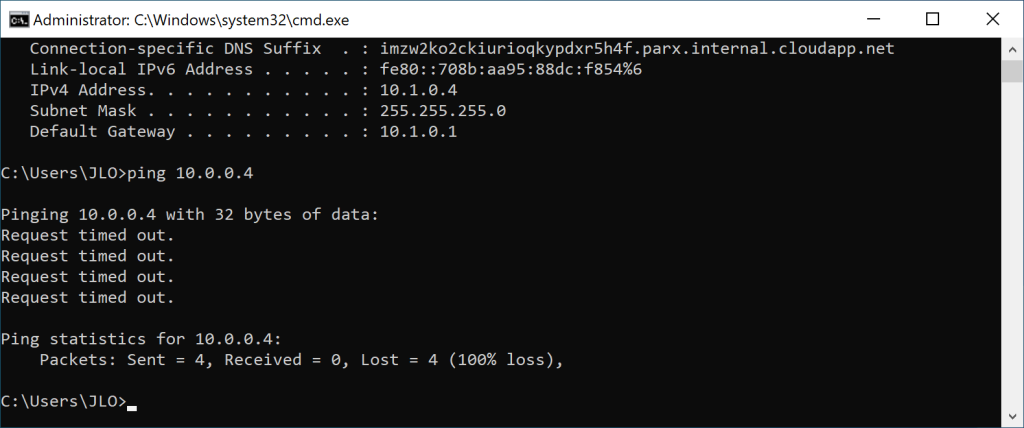

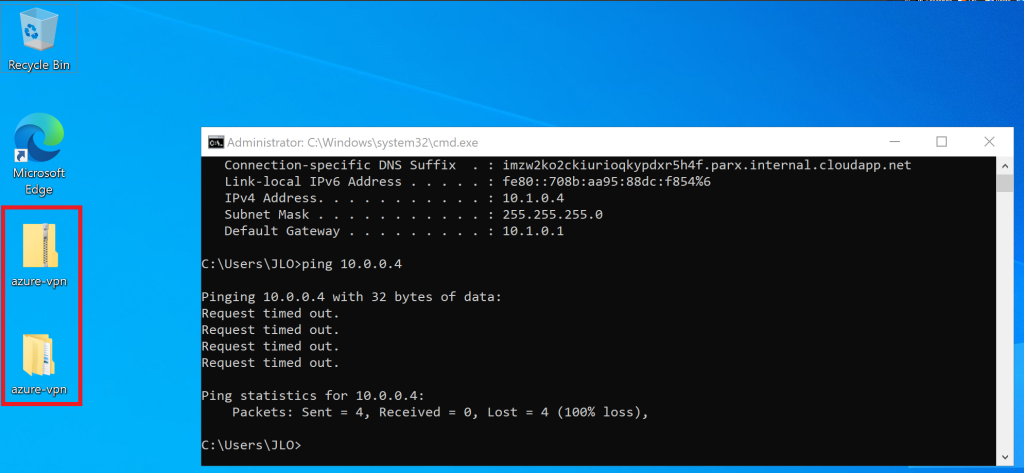

Vérifiez la configuration IP de cette machine locale avec la ligne de commande suivante

Testez le refus de connexion depuis cette machine à sur votre première machine Azure

Retournez sur votre portail Azure et attendez la création de votre passerelle VPN

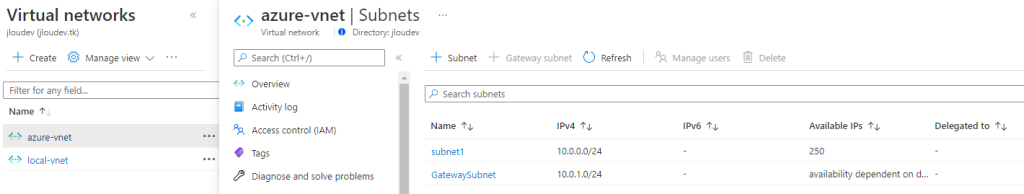

Un contrôle dans le réseau virtuel Azure affiche bien un nouveau sous-réseau, dédié à notre passerelle VPN

Etape 3 : Préparation du tenant à la connexion VPN

L’opération qui va suivre nécessite un compte administrateur global. Il va falloir en effet donner des permissions spéciales à notre passerelle VPN pour utiliser l’authentification via Azure AD.

Cliquez sur le lien ci-dessous pour lui donner votre consentement :

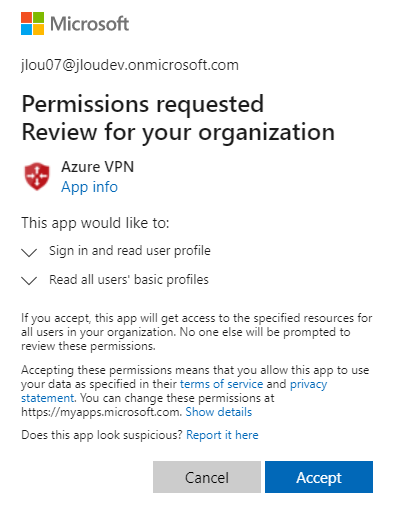

Authentifiez-vous avec un compte administrateur global de votre tenant

Autorisez l’application Azure VPN

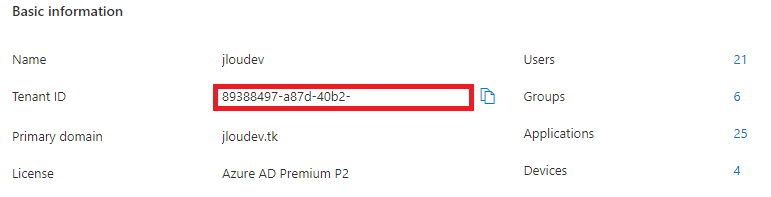

Une fois cette opération terminée, retournez sur le portail Azure AD pour y récolter plusieurs informations. Depuis la page principale, commencez par noter votre tenant ID

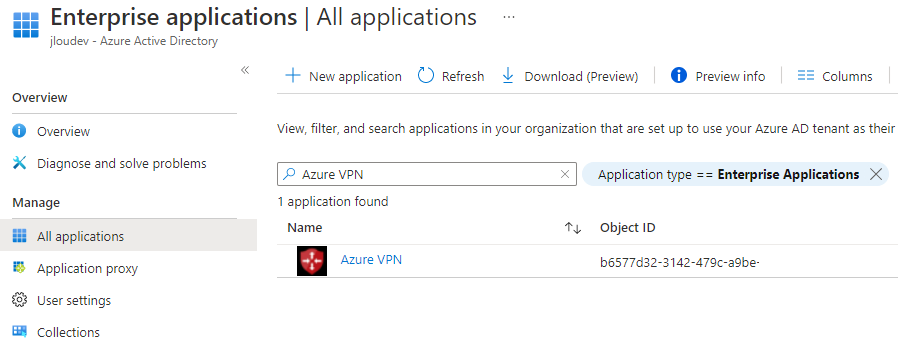

Dans la section des applications d’entreprise, localisez la nouvelle application nommée Azure VPN puis cliquez dessus

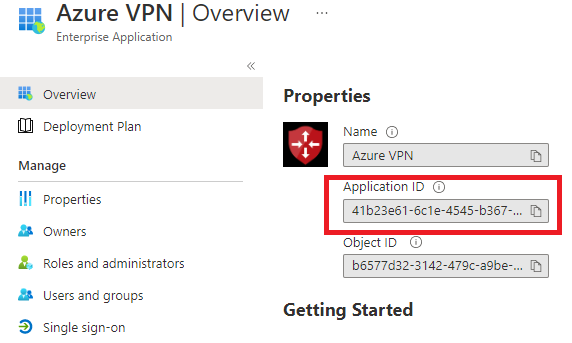

Notez l’application ID de cette dernière

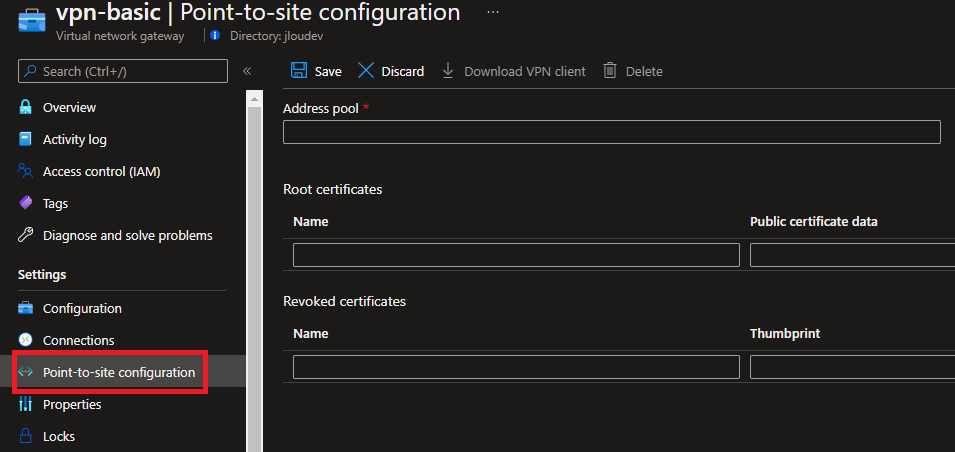

Etape 4 : Configuration de la connexion Point à Site de la passerelle VPN

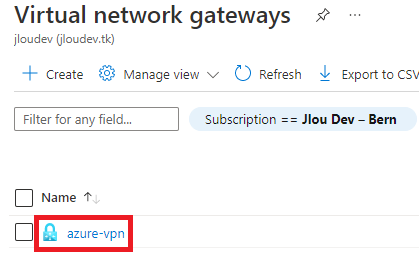

Retournez sur la liste des passerelles VPN d’Azure, puis cliquez dessus

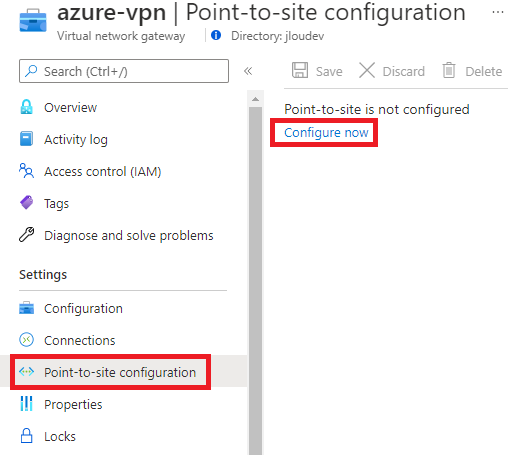

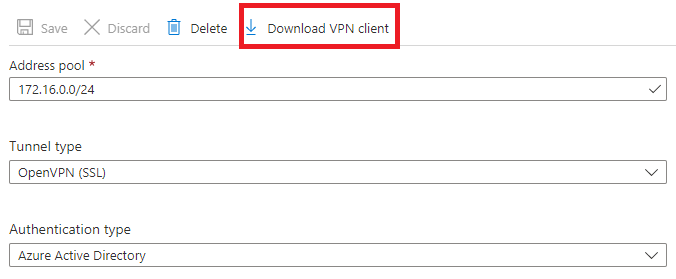

Cliquez sur la configuration Point à Site, puis sur Configurer maintenant

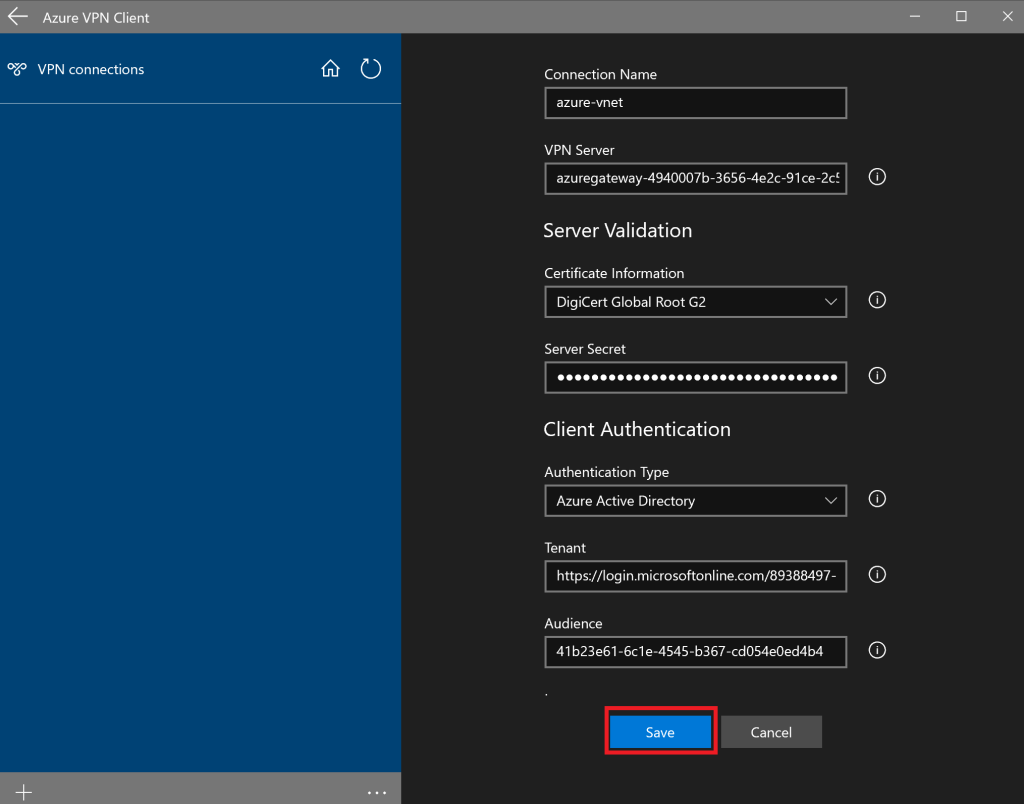

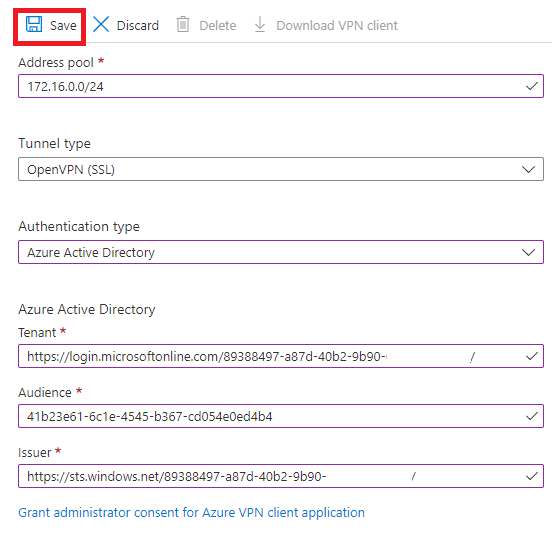

Renseignez tous les champs suivants puis cliquez sur Sauvegarder

- Adressage réseau : pour attribution d’IP aux périphériques, par exemple 172.16.0.0/24

- Type de d’authentification désirée : Azure Active Directory

- Tenant : https://login.microsoftonline.com/{AzureAD TenantID}/

- Audience : ID de l’application « Azure VPN » Azure AD Enterprise App

- Issuer : https://sts.windows.net/{AzureAD TenantID}/

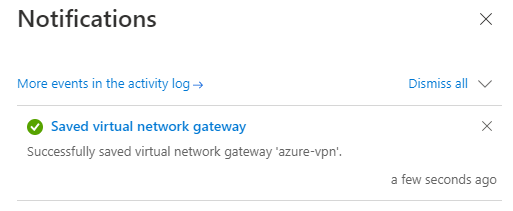

Une notification Azure vous confirme le succès ou l’échec de votre configuration Point à Site

Raffraîchissez la page web d’Azure pour être en mesure de télécharger la configuration du client VPN sur votre machine virtuelle de test

Copiez et extrayez l’archive ZIP téléchargée sur la machine virtuelle sur laquelle nous allons installer la connexion VPN

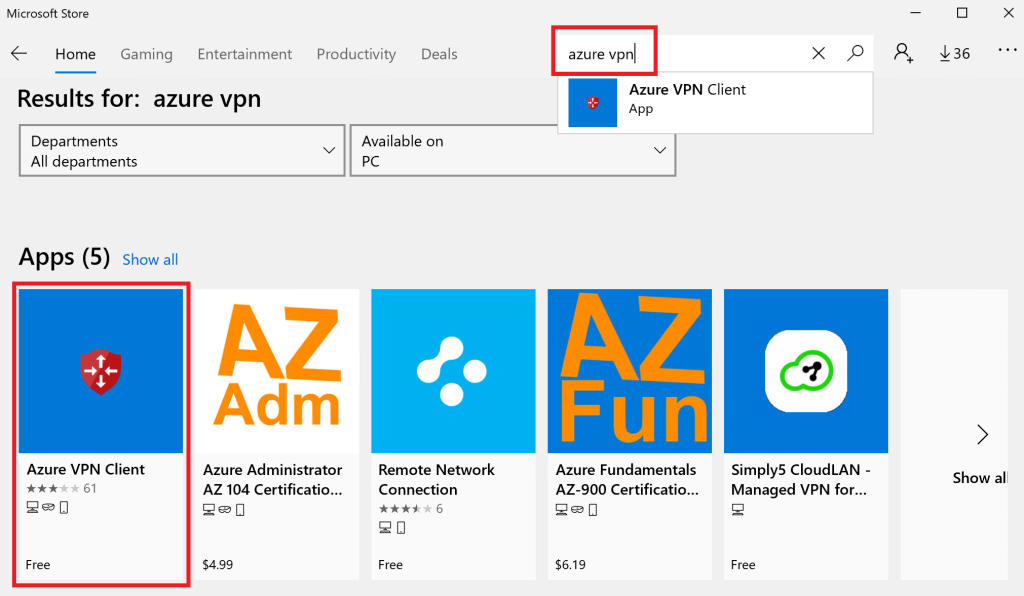

Sur cette même machine, ouvrez Microsoft Store pour y télécharger Azure VPN Client

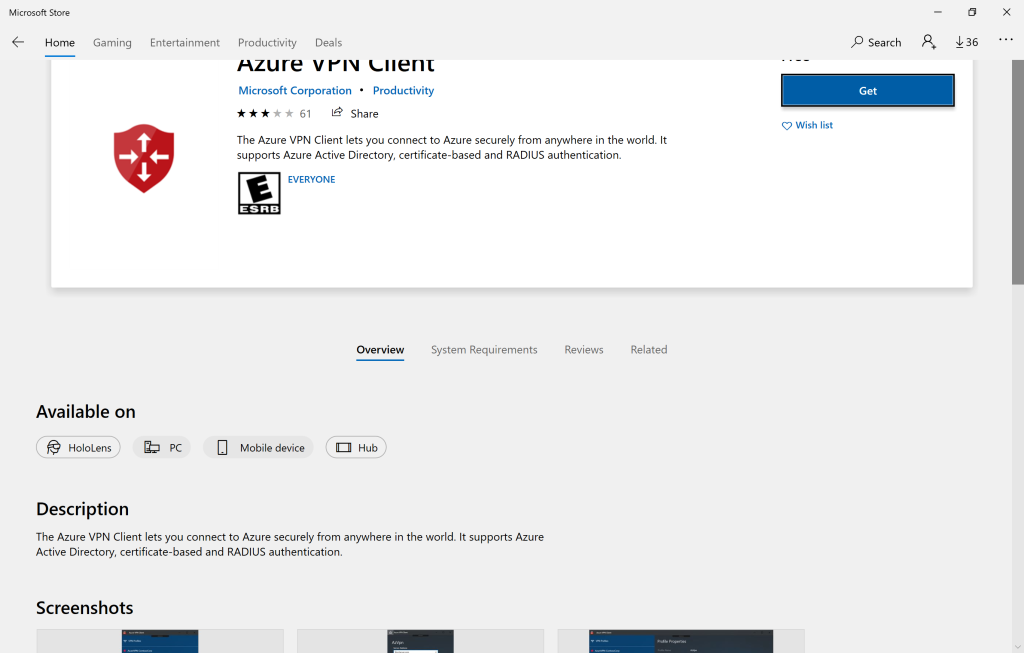

Lancez le téléchargement d’Azure VPN Client

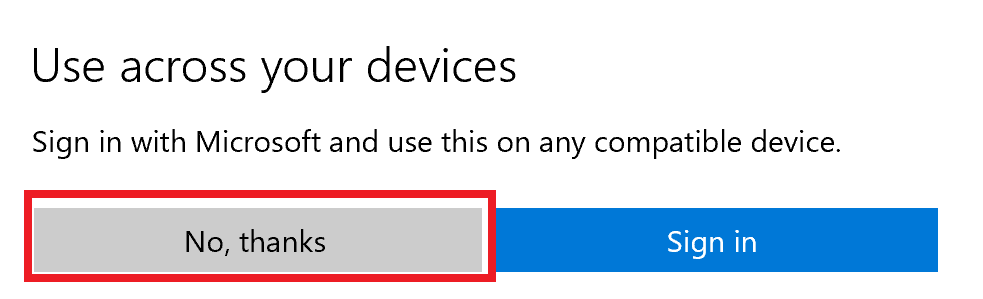

Inutile de vous authentifier pour continuer le téléchargement

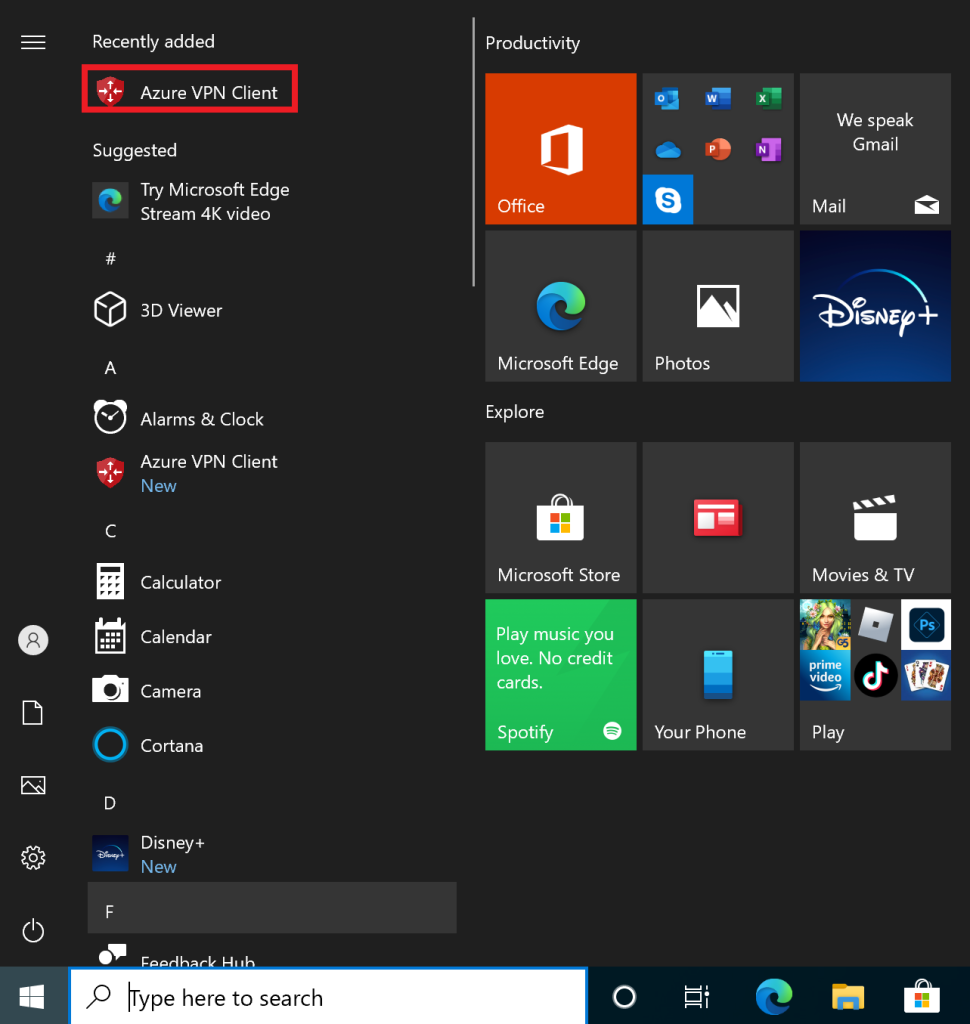

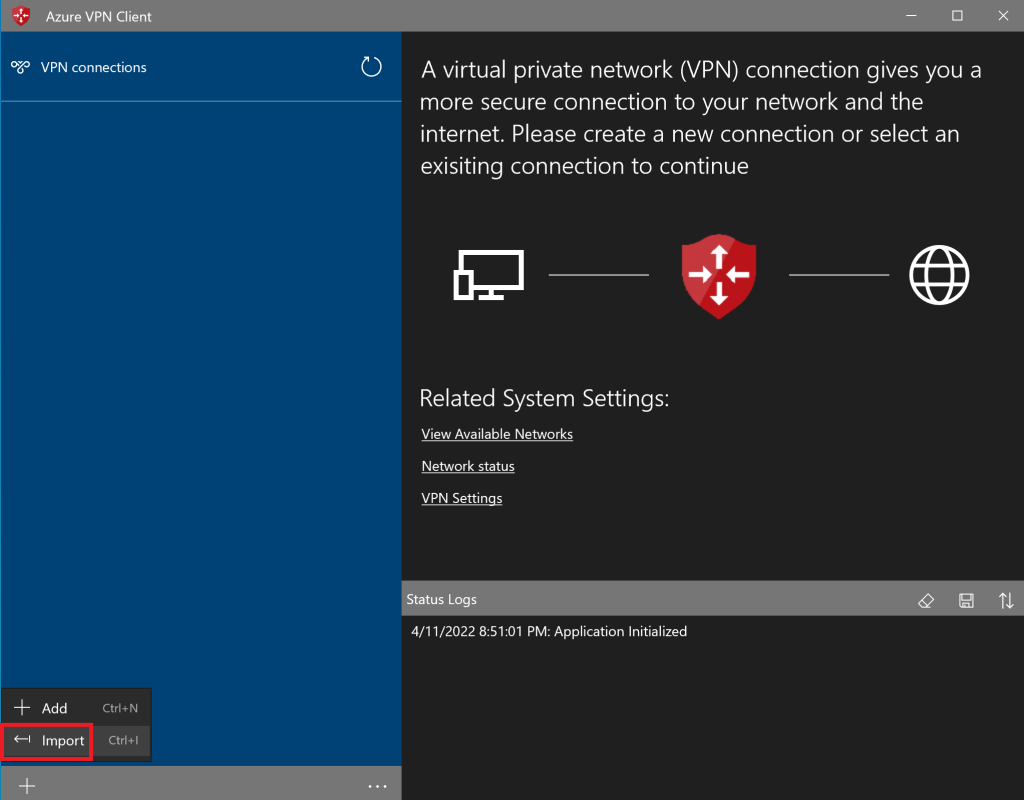

Une fois le téléchargement terminé, lancez l’application Azure VPN Client

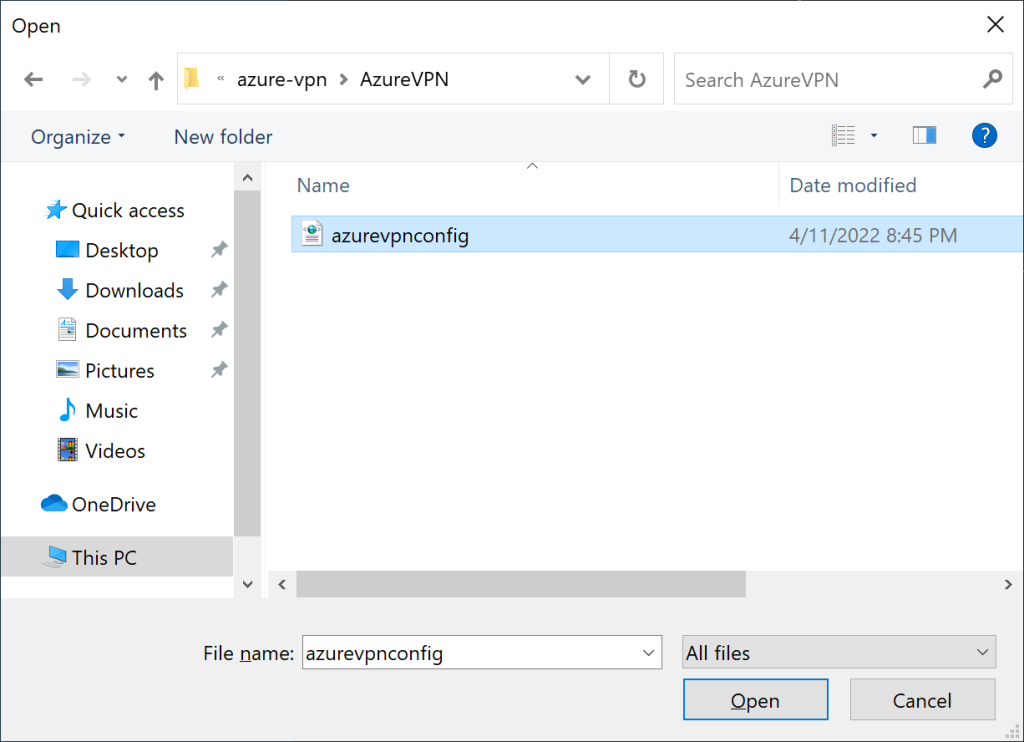

Importez la configuration de notre VPN créé sur Azure

Cherchez le fichier azurevpnconfig.xml dans l’archive extraite sur le bureau de notre machine de test

Sauvegarder la configuration issue de ce fichier xml

Etape 5 : Test de la connexion Point à Site de la passerelle VPN

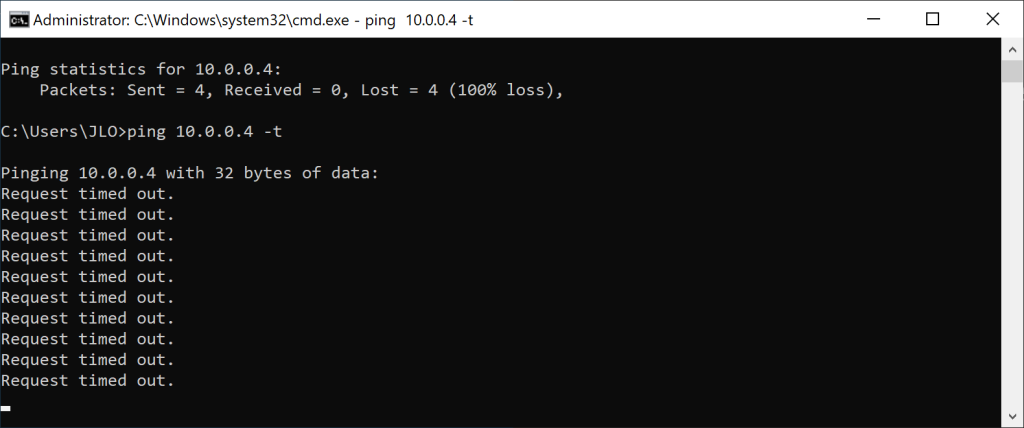

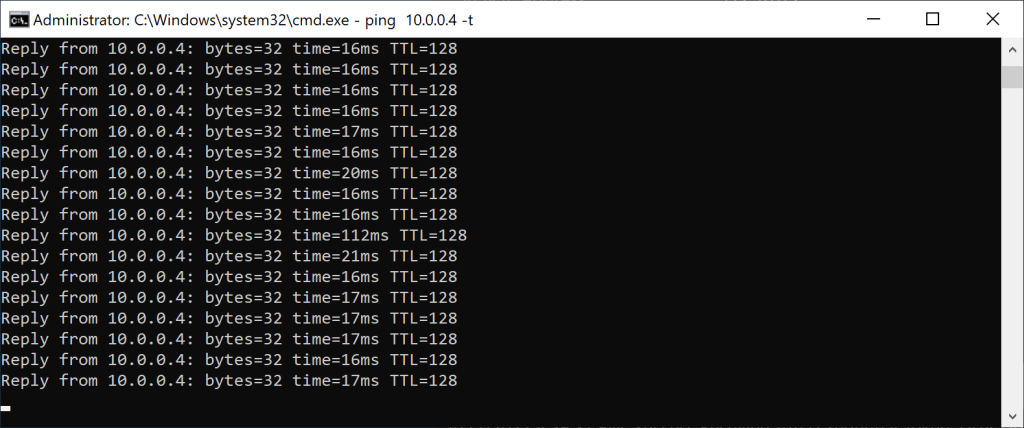

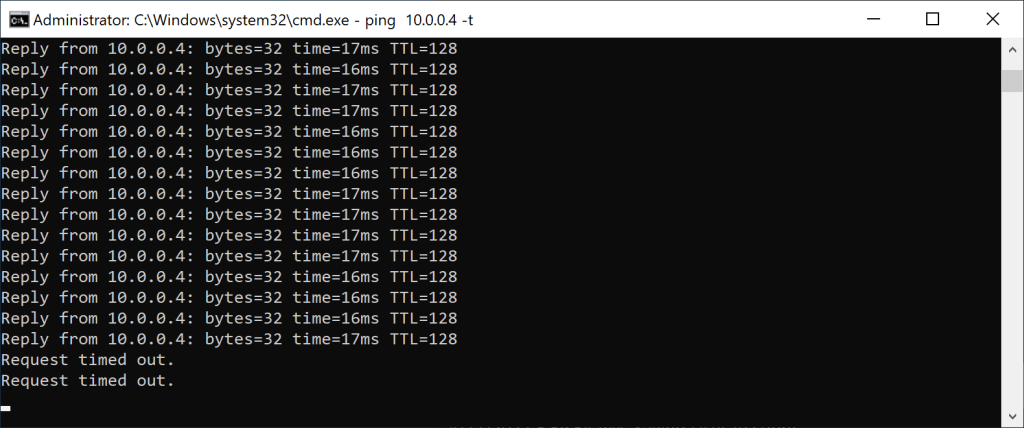

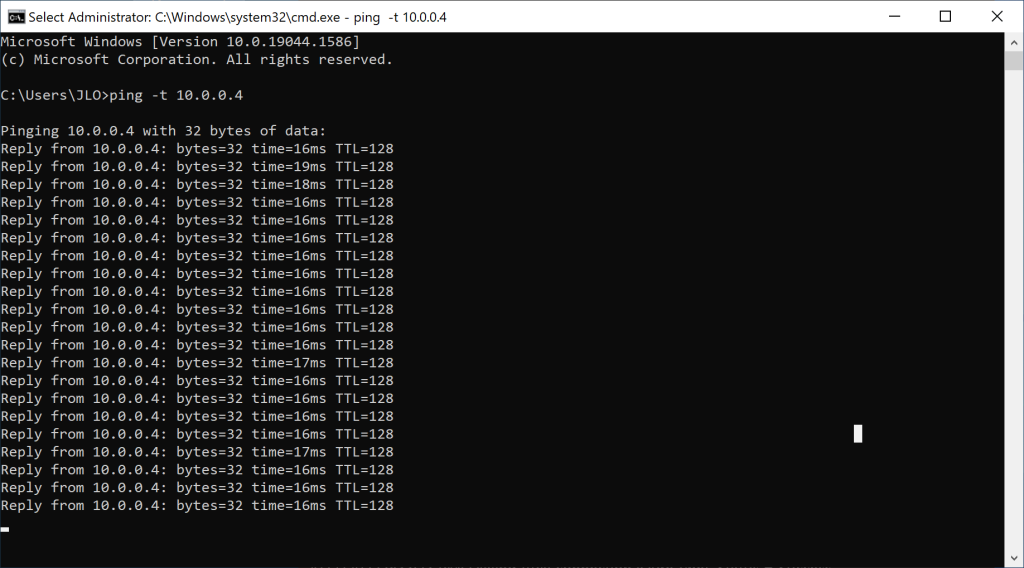

Avant de lancer la connexion VPN, retournez sur la fenêtre de commande et lancez la commande PING suivante.

ping 10.0.0.4 -tCette commande lance une demande d’écho de manière ininterrompue vers notre première machine Azure

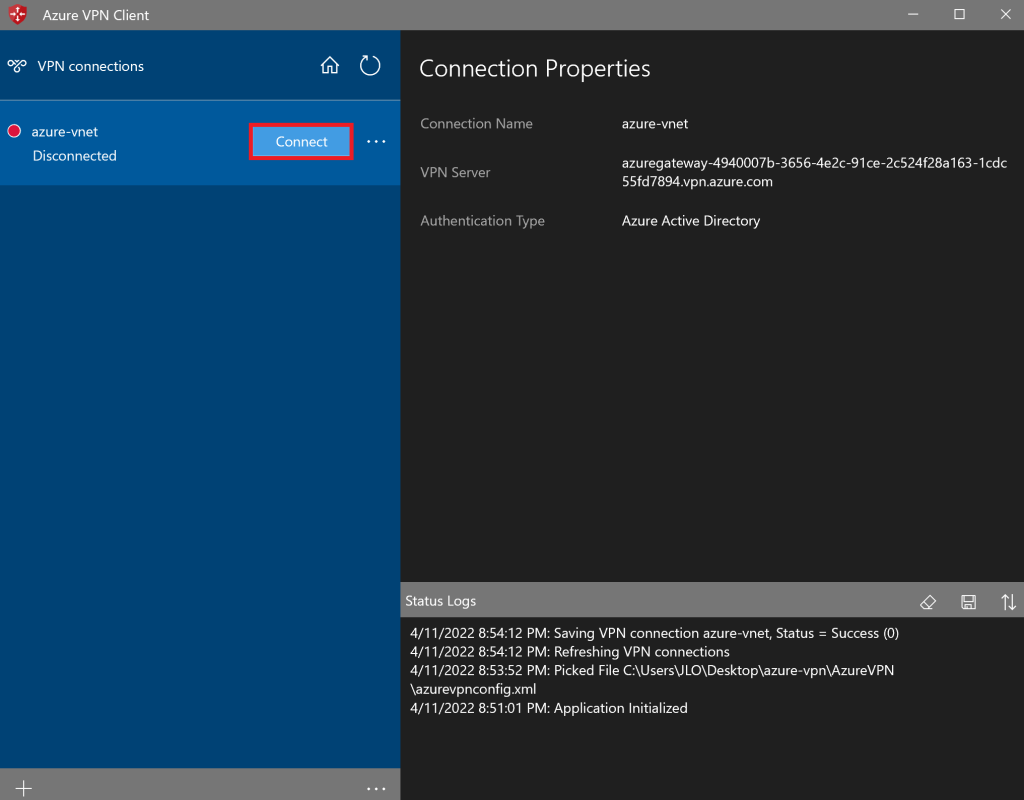

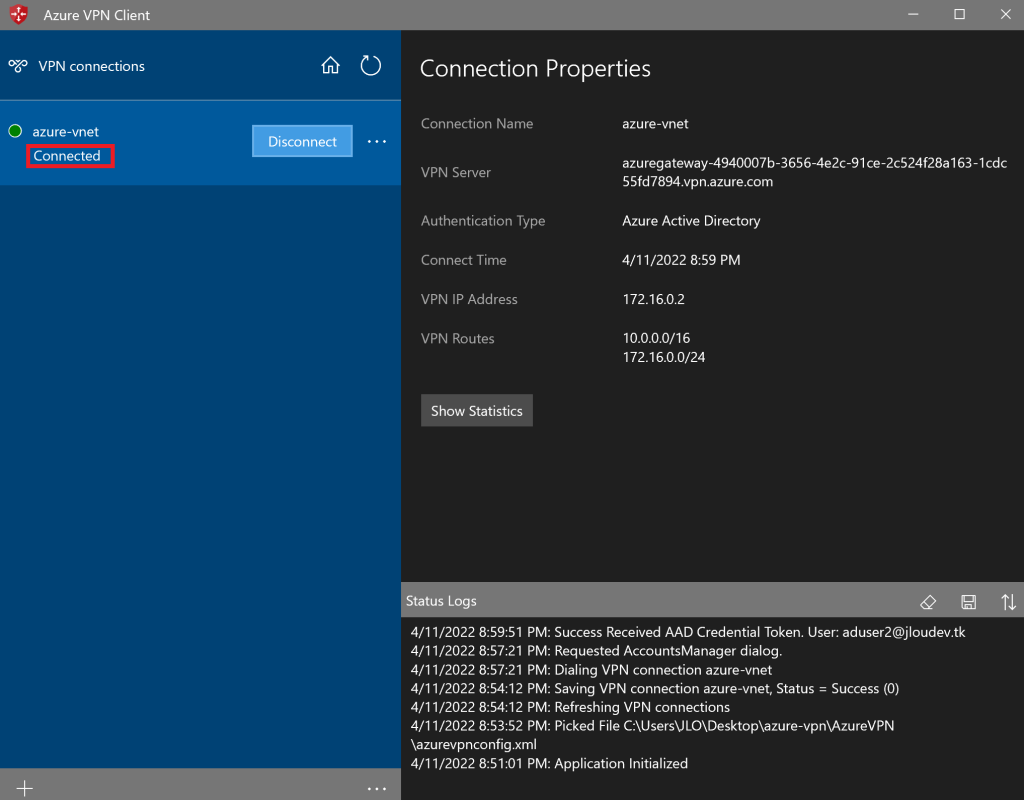

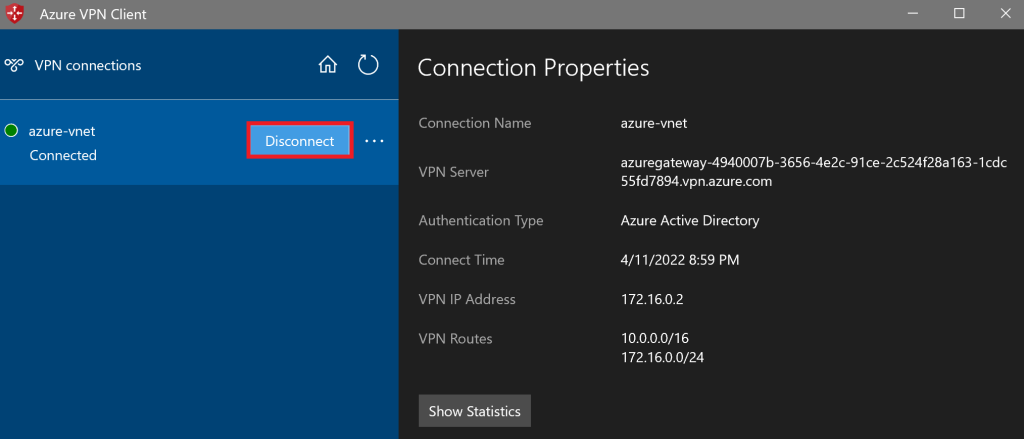

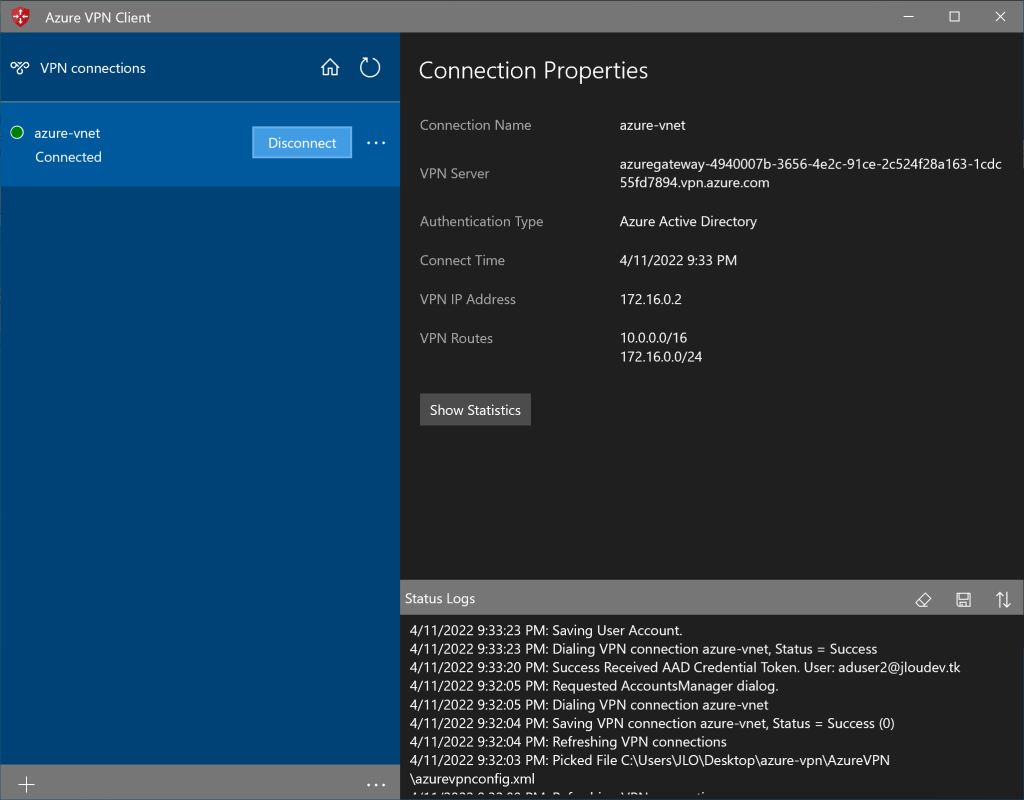

Retournez sur l’application Azure VPN Client et démarrez la connexion

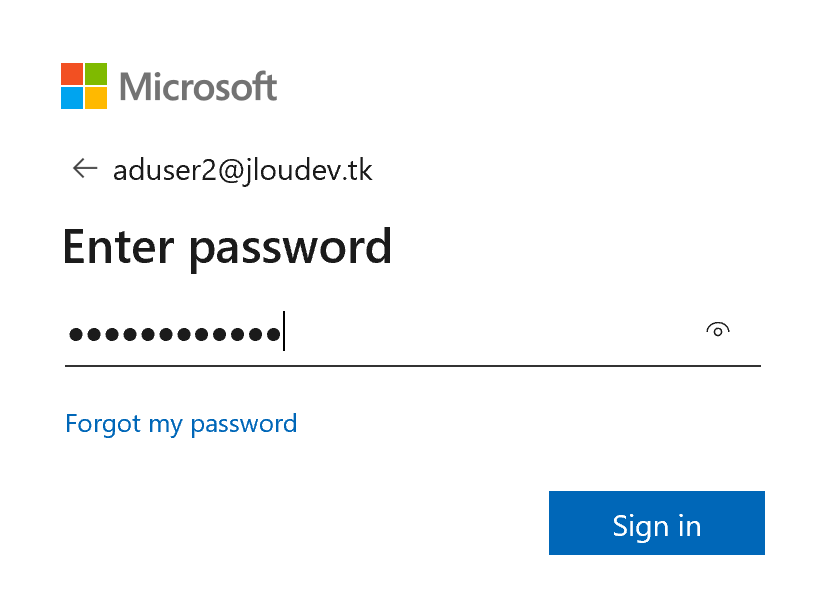

Renseignez les identifiants d’un utilisateur présent dans Azure AD

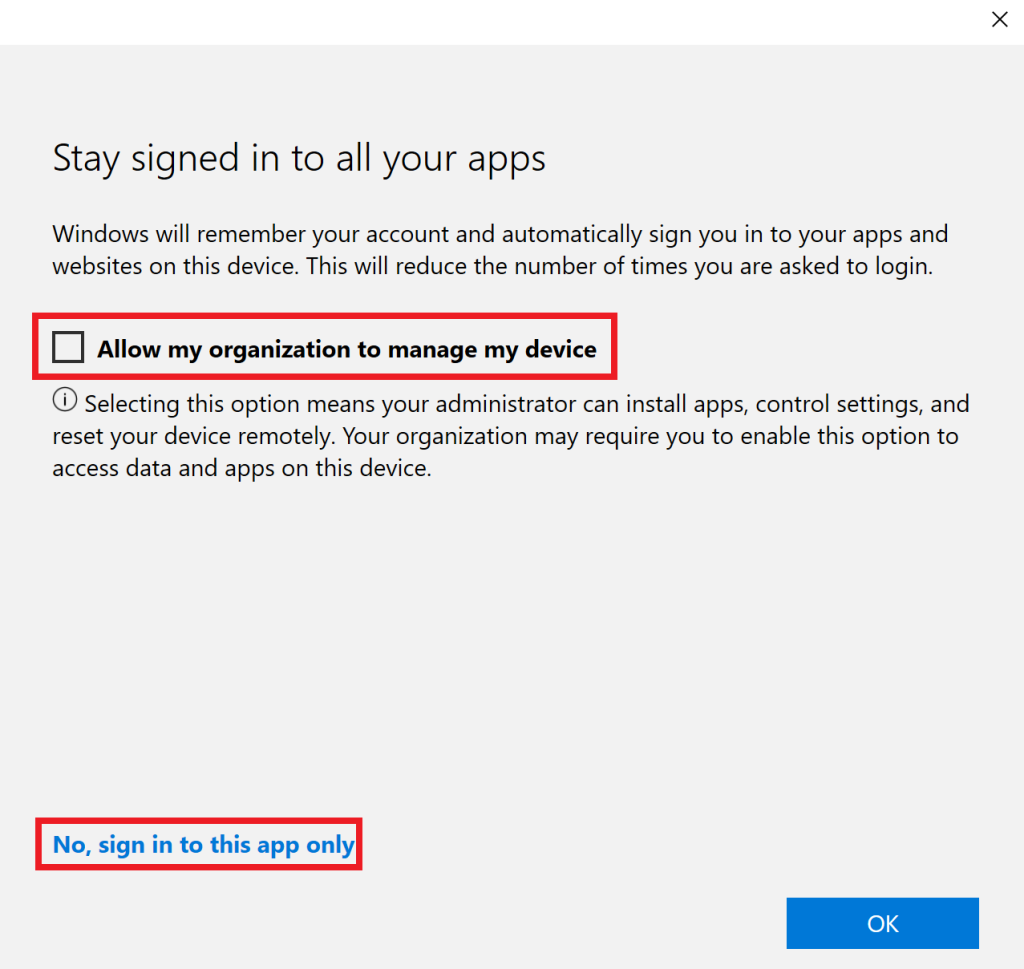

Décochez la case et cliquez comme ceci

Le status de la connexion VPN devrait alors passer à Connecté

Contrôler le changement de résultat concernant la commande PING

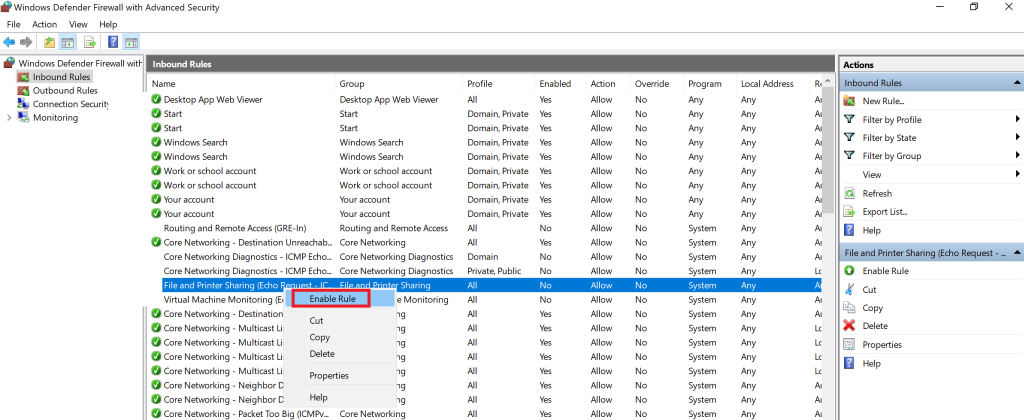

Si cela n’est pas le cas, il vous faudra vous connecter sur la première machine Azure pour autoriser dans Windows Firewall les requêtes d’écho PING

Une fois la connexion réussie, stoppez la connexion VPN

Constatez l’arrêt de succès de la commande PING

Etape 6 : Implémentation de l’accès conditionnel sur la connexion VPN

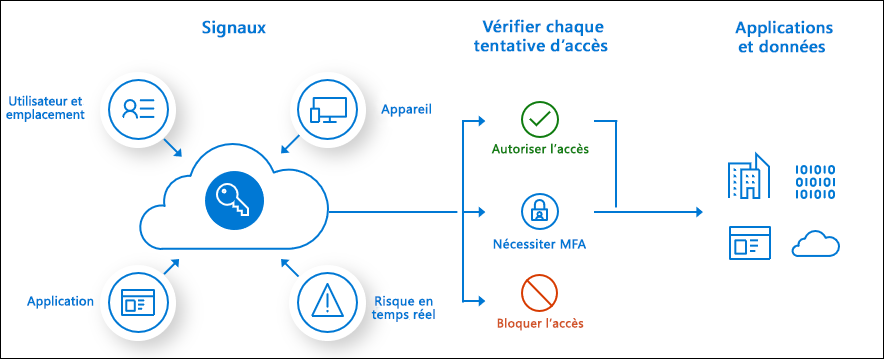

Comme indiqué au début de cet article, nous voulons une connexion VPN Point à Site couplée à une authentification multifacteur. Le but étant de renforcer par l’exmple l’accès un réseau d’entreprise au moyen d’une authentification supplémentaire.

Voici une vidéo explicative sur l’authentification multifacteur

Voici une seconde vidéo combinant les effets de la MFA et de l’accès conditionnel

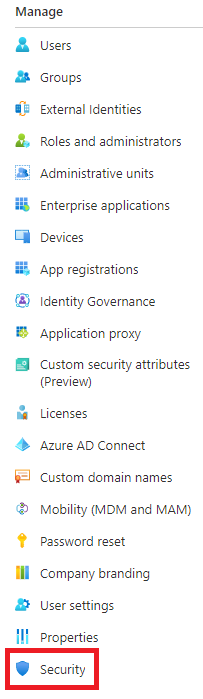

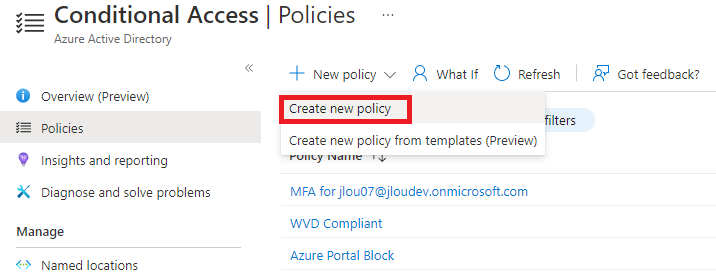

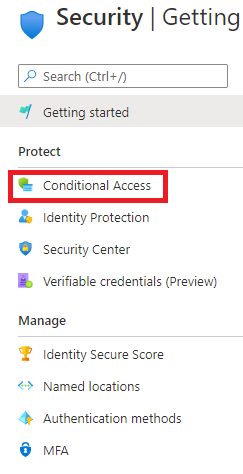

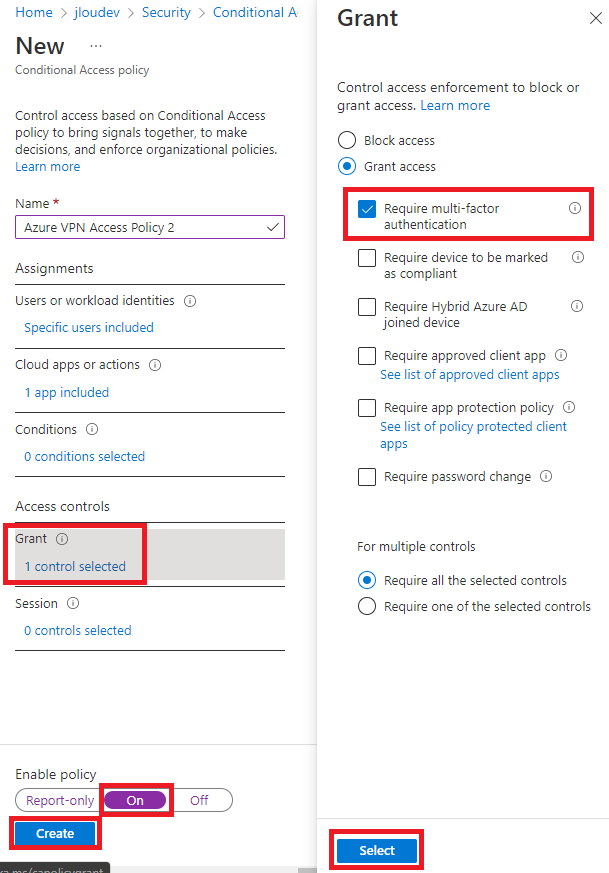

La configuration de l’accès conditionnel se fait depuis Azure AD, cliquez sur le menu Sécurité puis Accès Conditionnel

Créez une nouvelle police d’accès conditionnel

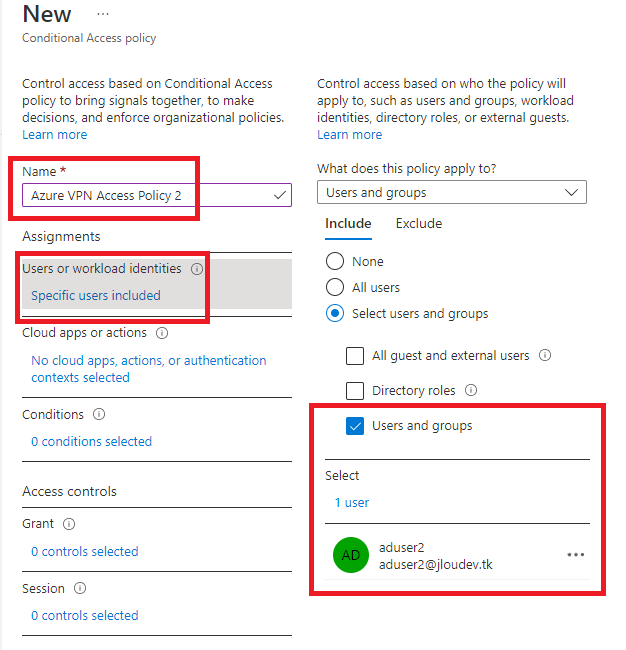

Donnez-lui un nom puis cherchez le ou les utilisateurs de test

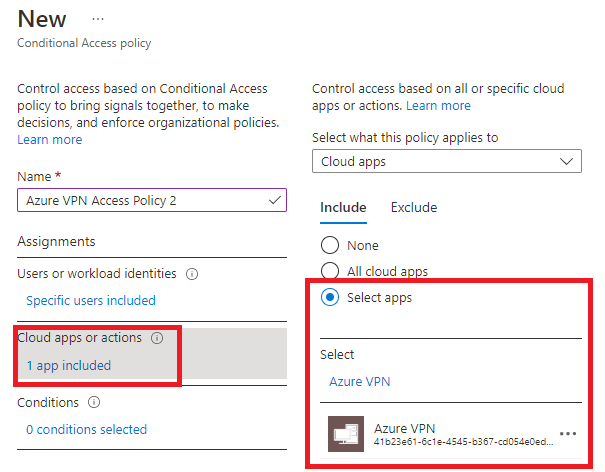

Restreignez votre police à l’application d’entreprise créée précédemment : Azure VPN

Exigez l’authentification multifacteur et activez votre police en cliquant sur ON puis sauvegardez

Azure demande quelques minutes avant d’appliquer les modifications faites sur les polices d’accès conditionnel.

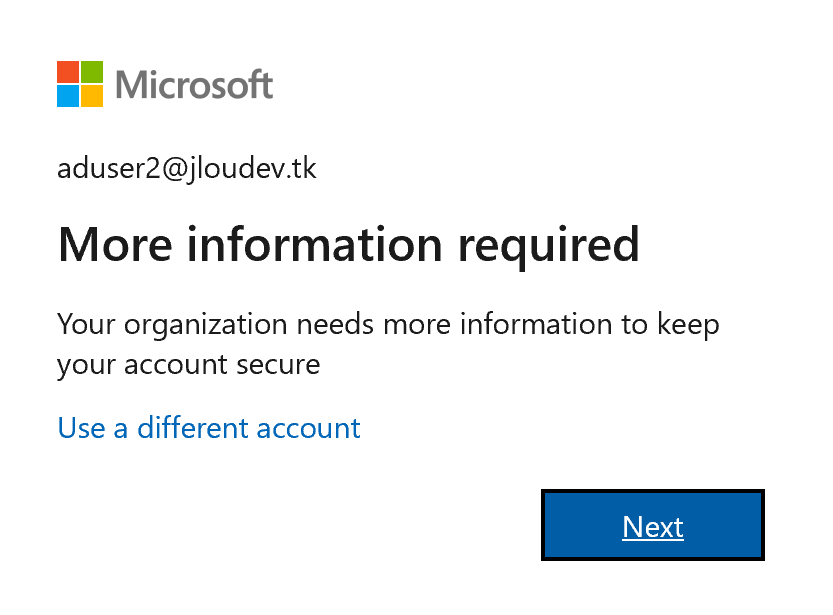

Quelques minutes plus tard, retourner sur votre seconde machine et relancez la connexion VPN déjà présente dans l’application Azure VPN Client

La MFA devrait rentrer en ligne en compte. Mon compte de test Azure AD étant insuffisamment paramétré, le message suivant apparaît

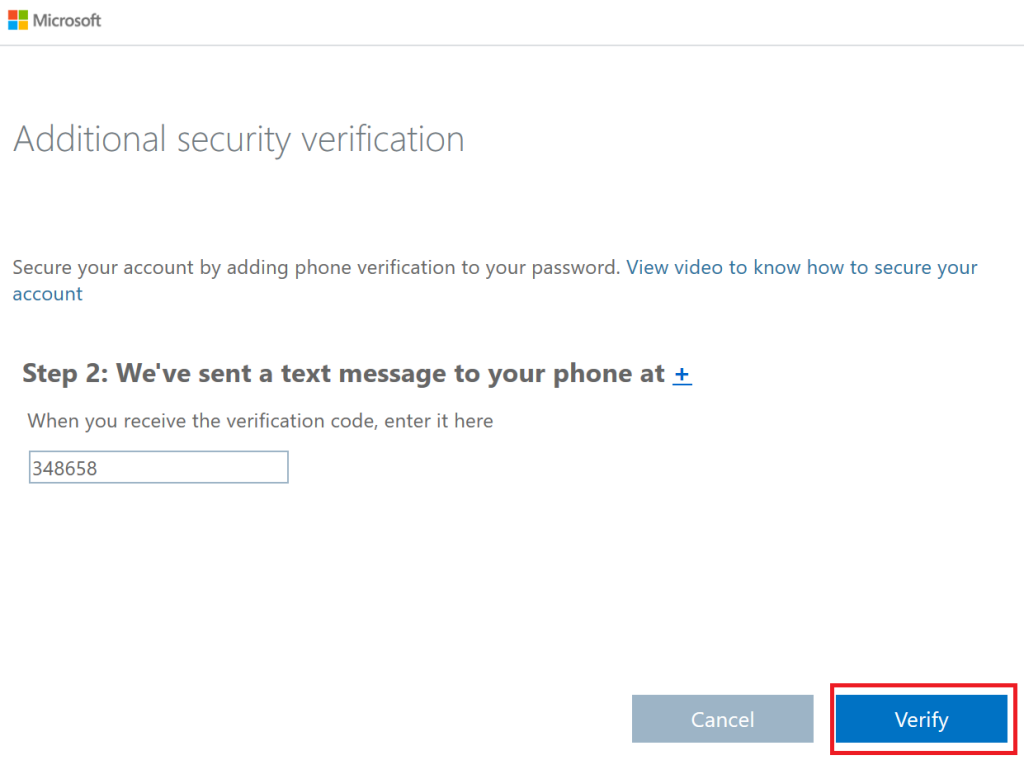

Terminez au besoin la procédure d’enrôlement de sécurité pour votre utilisateur de test

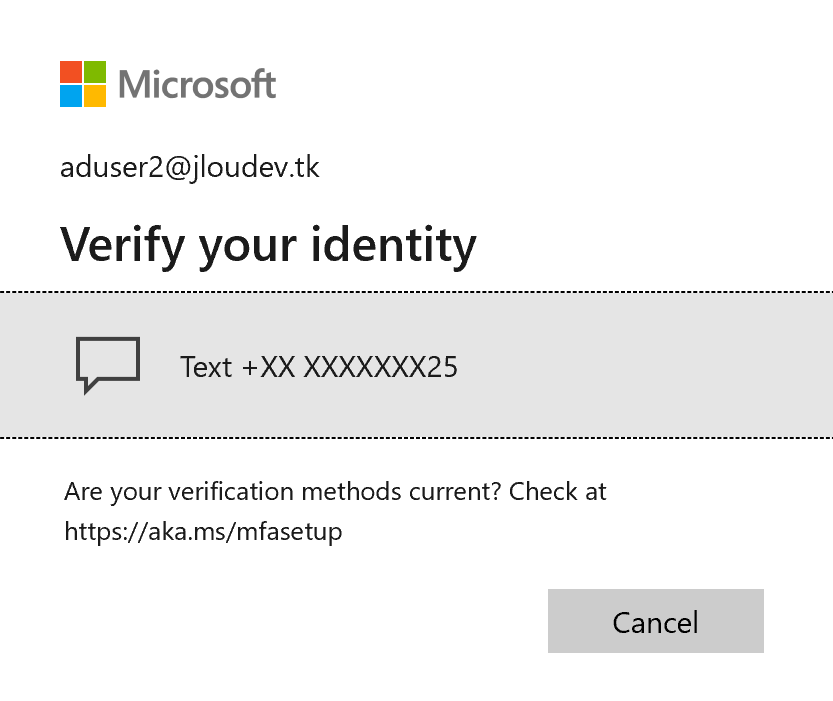

Retrouvez bien par la suite la demande MFA pour finaliser la connexion VPN

Une fois celle-ci réussie, la connexion VPN s’établit bien

La commande PING retrouve bien l’accès à ma première machine Azure

Conclusion

Par cet article, nous voyons qu’Azure nous apporte toujours plus de sécurité grâce à la combinaison rapide et facile de différentes mesures de protection. Il est toujours important d’aborder la sécurité sous forme de couches hérmétiques entre elles afin de rendre toujours plus difficile les intrusions informatiques.

Comme à chaque fois, pensez également à partager dans les commentaires vos propres expériences ????