Vous commencez enfin à maîtriser le service Autopilot de Microsoft et vous vous en servez déjà pour déployer vos postes ? Cela tombe très bien ! Microsoft vient justement de sortir il y a quelques mois la Préparation de l’appareil Windows Autopilot. Peut-on parler de cette nouvelle fonctionnalité comme d’un Autopilot en version 2 ? Oui et non, mais cela va encore plus démocratiser Intune auprès des services IT.

Cet article est donc une suite logique à un autre article détaillant la méthode Autopilot v1, déjà en place depuis assez longtemps. Au travers de ce nouvel écrit, nous allons tester l’intégration d’un PC via cette nouvelle méthode Autopilot v2, dont le nom officiel chez Microsoft est Préparation de l’appareil Windows Autopilot.

Quelles sont les différences entre Autopilot v1 et Autopilot v2 ?

Le fait de les appeler v1 et v2 un choix personnel afin de gagner en clarté, ce qui ne veut pas dire que la seconde est un remplacement complet de la première. Voici d’ailleurs une comparaison v1/v2 rédigée par Microsoft :

| Fonctionnalité | Windows Autopilot préparation de l’appareil (Autopilot v2) | Windows Autopilot (Autopilot v1) |

|---|---|---|

| Fonctionnalités | Prise en charge des environnements Government Community Cloud High (GCCH) et ministère de la Défense (DoD). Expérience d’approvisionnement plus rapide et plus cohérente. Informations de surveillance et de résolution des problèmes en quasi-temps réel. | Prise en charge de plusieurs types d’appareils (HoloLens, Salle de réunion Teams). De nombreuses options de personnalisation pour l’expérience d’approvisionnement. |

| Modes pris en charge | Piloté par l’utilisateur; | Piloté par l’utilisateur; Préprovisionné. Déploiement automatique. Appareils existants. |

| Types de jointure pris en charge | Rejoindre Microsoft Entra. | Rejoindre Microsoft Entra. Jointure hybride Microsoft Entra. |

| Inscription de l’appareil requise ? | Non. | Oui. |

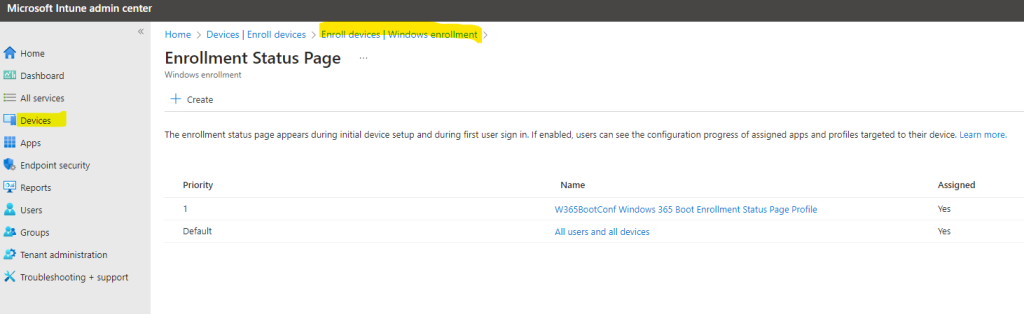

| Que doivent configurer les administrateurs ? | Stratégie de préparation des appareils Windows Autopilot. Groupe de sécurité de l’appareil avec le client d’approvisionnement Intune en tant que propriétaire. | Profil de déploiement Windows Autopilot. Page d’état d’inscription (ESP). |

| Quelles configurations peuvent être fournies lors de l’approvisionnement ? | Basé sur l’appareil uniquement pendant l’expérience out-of-box (OOBE).Jusqu’à 10 applications essentielles (métier), Win32, Microsoft Store, Microsoft 365). Jusqu’à 10 scripts PowerShell essentiels. | Basé sur l’appareil pendant l’ESP de l’appareil. Basé sur l’utilisateur pendant l’ESP utilisateur. N’importe quel nombre d’applications. |

| Résolution des problèmes de création de rapports & | Rapport de déploiement de la préparation de l’appareil Windows Autopilot : Affiche tous les déploiements de préparation des appareils Windows Autopilot. Davantage de données disponibles. Quasiment en temps réel. | Rapport de déploiement Windows Autopilot : Affiche uniquement les appareils inscrits sur Windows Autopilot. Pas en temps réel. |

| Prend en charge les applications métier et Win32 dans le même déploiement ? | Oui. | Non. |

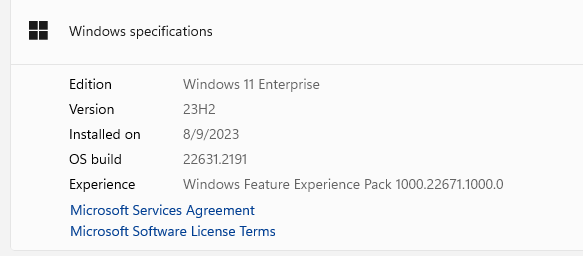

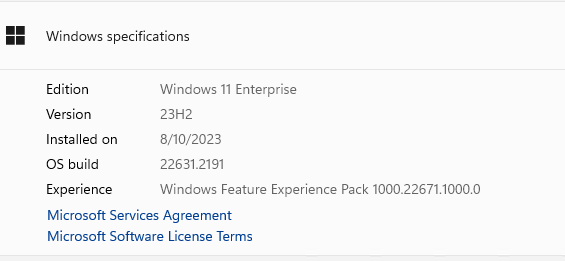

| Versions prises en charge de Windows | Windows 11, version 23H2 avec KB5035942 ou version ultérieure. Windows 11, version 22H2 avec KB5035942 ou version ultérieure. | Toutes les versions actuellement prises en charge du canal de disponibilité générale De Windows 11.Toutes les versions actuellement prises en charge du canal de disponibilité générale Windows 10. |

Mais cette nouvelle méthode pourrait correspondre à certains scénarios comme le suggère Microsoft :

| Conditions requises | Windows Autopilot préparation de l’appareil (Autopilot v2) | Windows Autopilot (Autopilot v1) |

|---|---|---|

| Government Community Cloud High (GCCH) et Environnements du ministère de la Défense (DoD) | ✅ | ❌ |

| Scénario piloté par l’utilisateur | ✅ | ✅ |

| Scénario pré-provisionné | ❌ | ✅ |

| Scénario de déploiement automatique | ❌ | ✅ |

| Scénario d’appareils existants | ❌ | ✅ |

| Prise en charge de la réinitialisation d’Autopilot | ❌ | ✅ |

| Jonction Microsoft Entra | ✅ | ✅ |

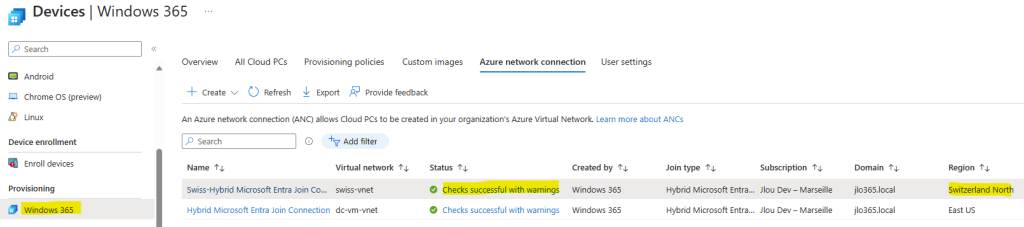

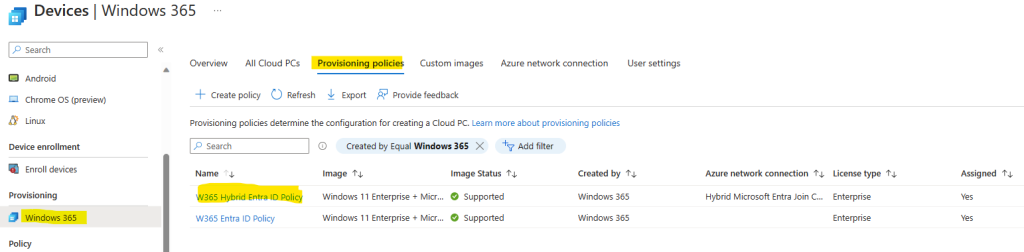

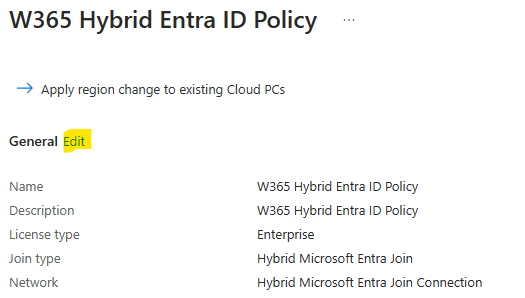

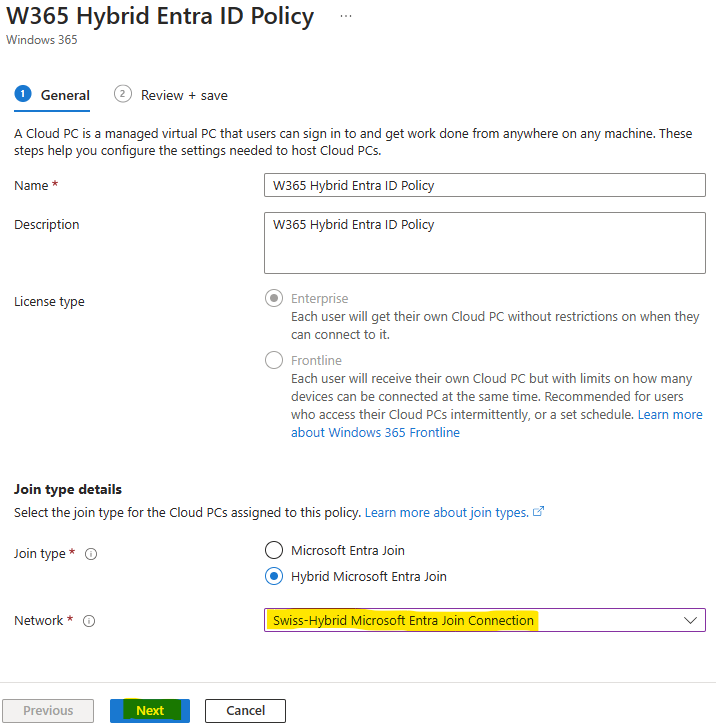

| Jonction Microsoft Entra hybride | ❌ | ✅ |

| Réinitialisation de Windows Autopilot | ❌ | ✅ |

| Windows 11 | ✅ | ✅ |

| Windows 10 | ❌ | ✅ |

| Déployer des applications Win32 et métier dans le même déploiement | ✅ | ❌ |

| Configuration et expérience de déploiement plus simples | ✅ | ❌ |

| Personnalisation étendue du déploiement et expérience OOBE | ❌ | ✅ |

| Aucune exigence de pré-phaser les appareils | ✅ | ❌ |

| Installer plus de 10 applications pendant OOBE | ❌ | ✅ |

| Exécuter plus de 10 scripts PowerShell pendant OOBE | ❌ | ✅ |

| Surveillance en quasi-temps réel | ✅ | ❌ |

| Empêcher l’utilisateur d’accéder au Bureau jusqu’à ce que les configurations basées sur l’utilisateur sont appliquées | ❌ | ✅ |

| Prise en charge d’HoloLens | ❌ | ✅ |

| Prise en charge des salles de réunion Teams | ❌ | ✅ |

| Interface de configuration du microprogramme d’appareil (DFCI) Prise en charge de la gestion | ❌ | ✅ |

| Autopilot dans la cogestion | ❌ | ✅ |

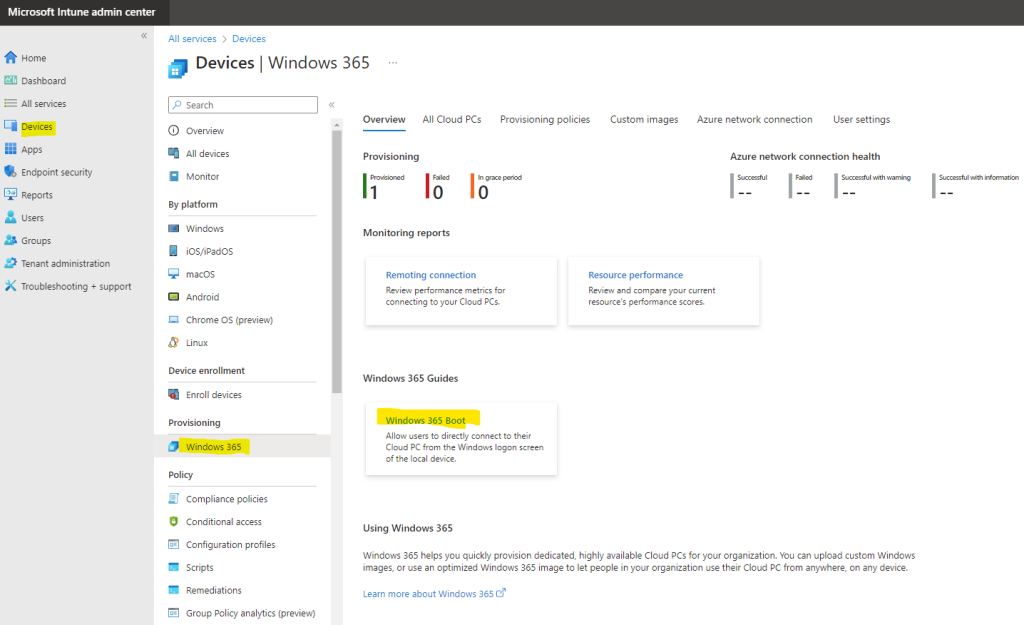

Pourquoi changer ce qui marche déjà ?

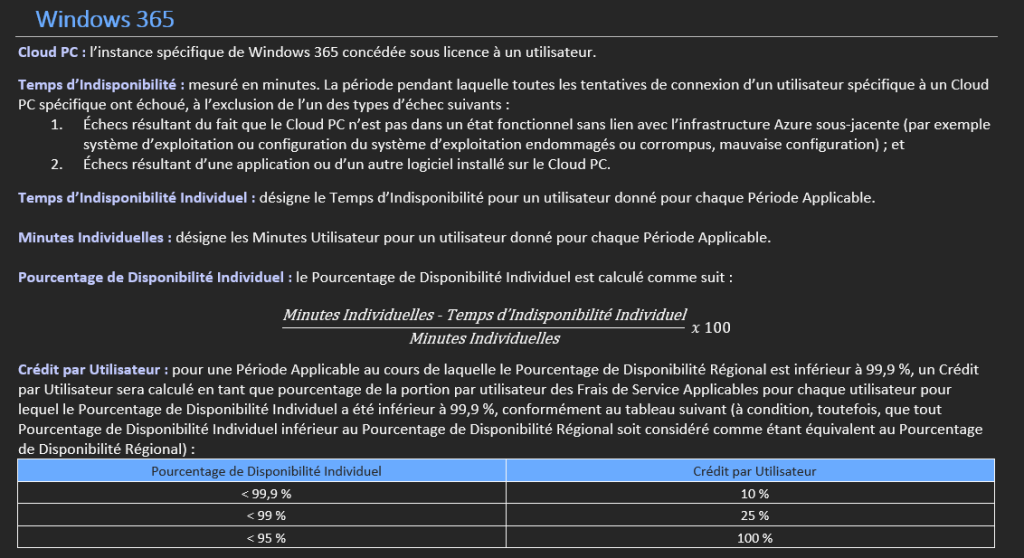

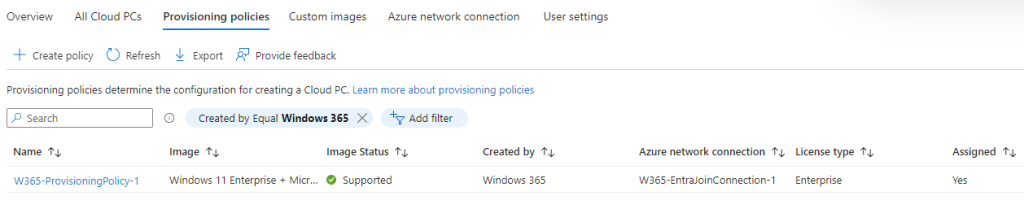

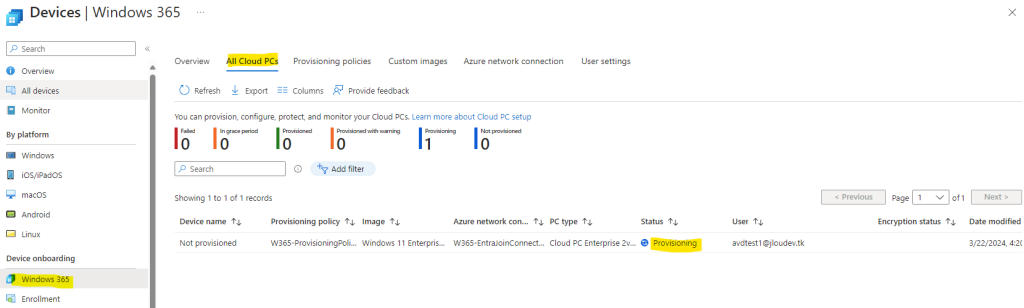

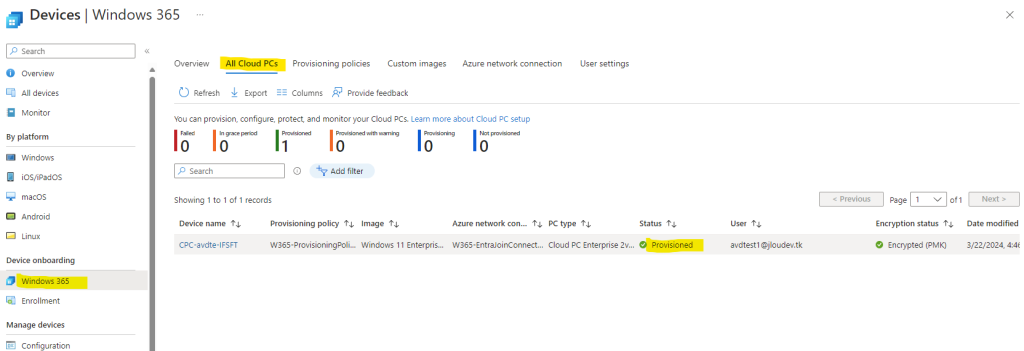

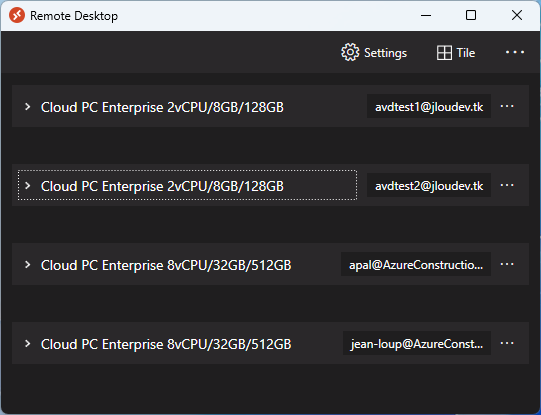

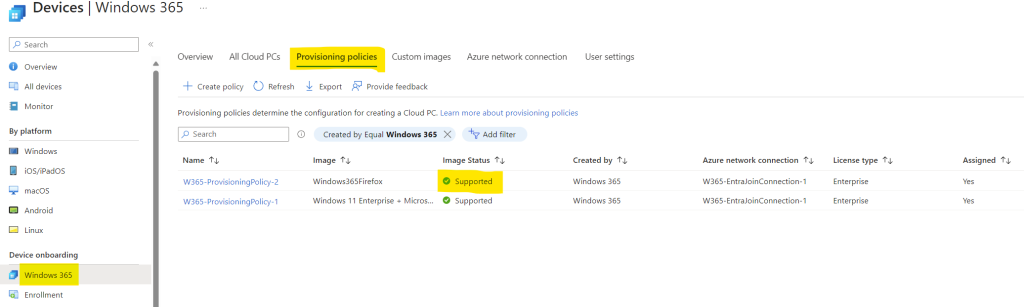

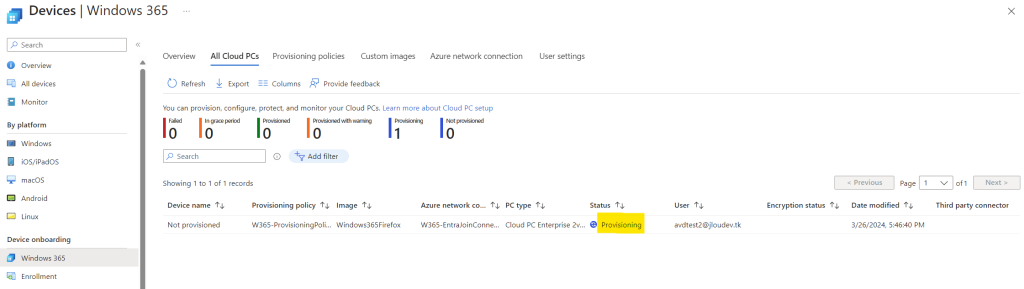

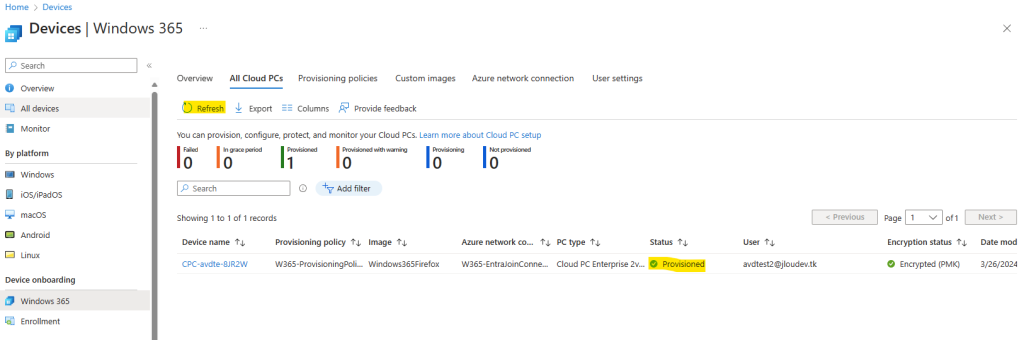

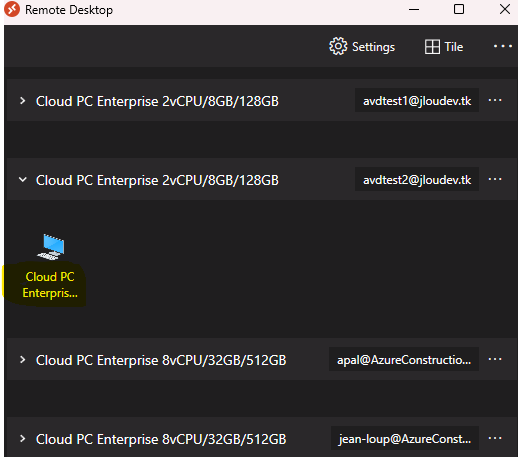

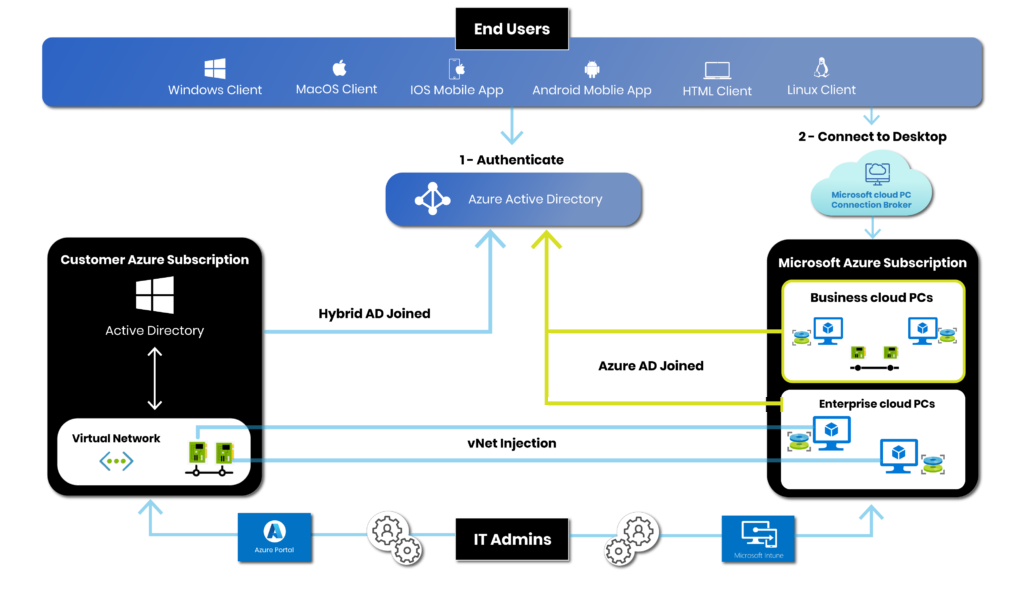

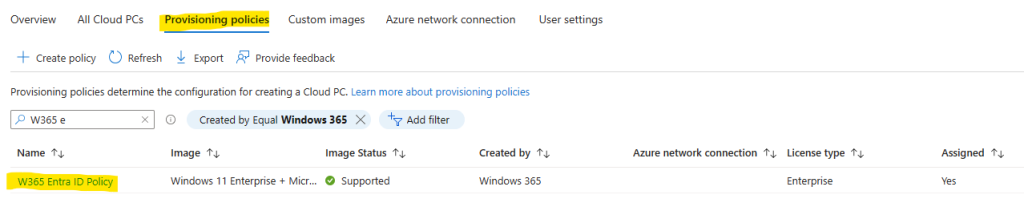

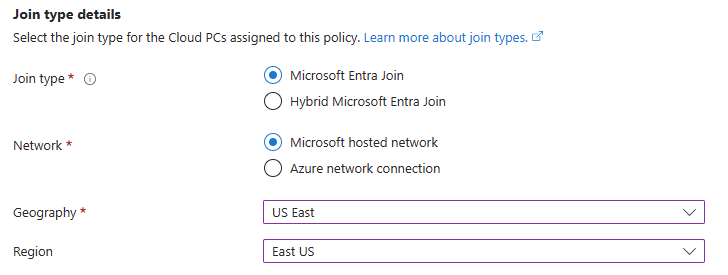

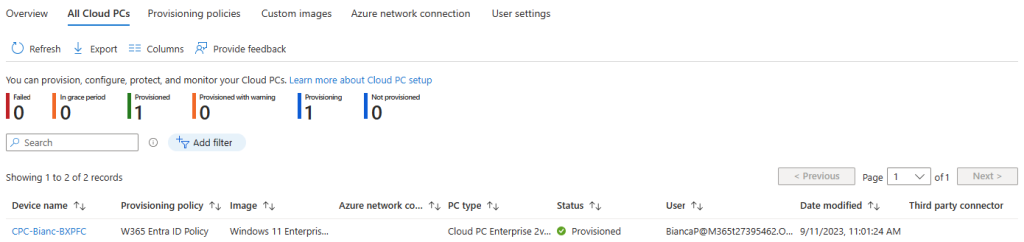

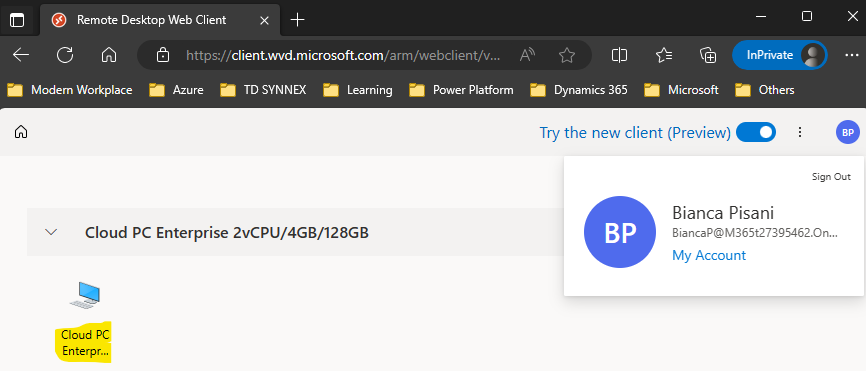

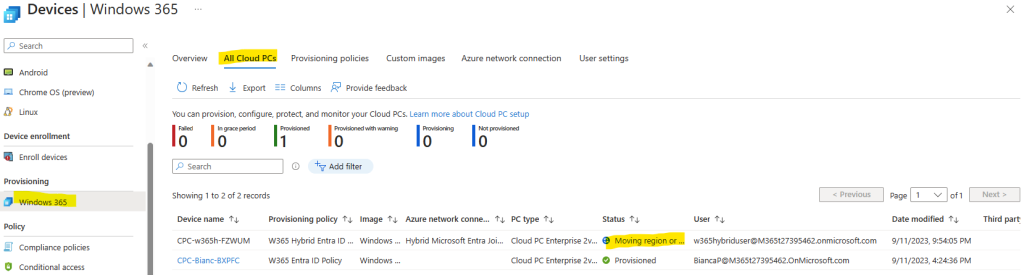

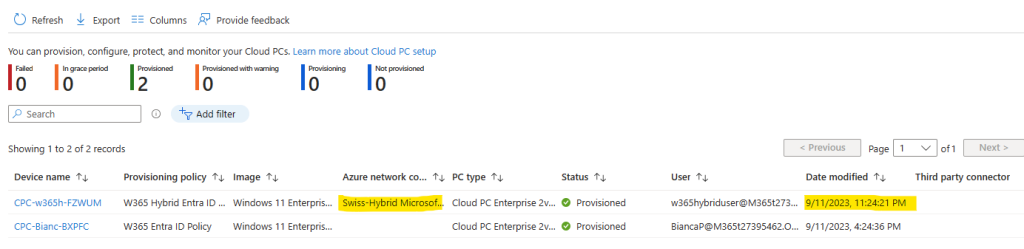

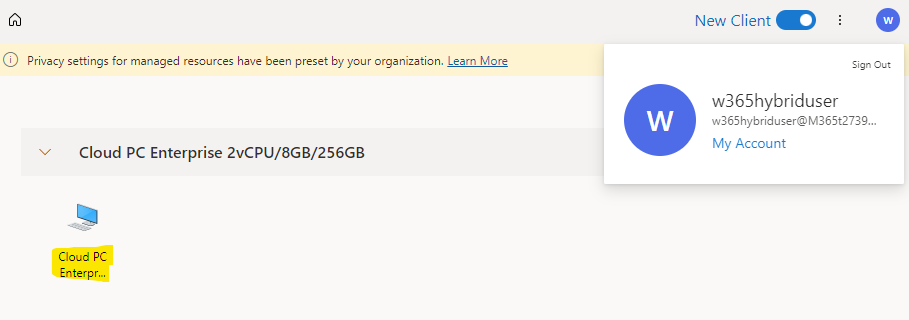

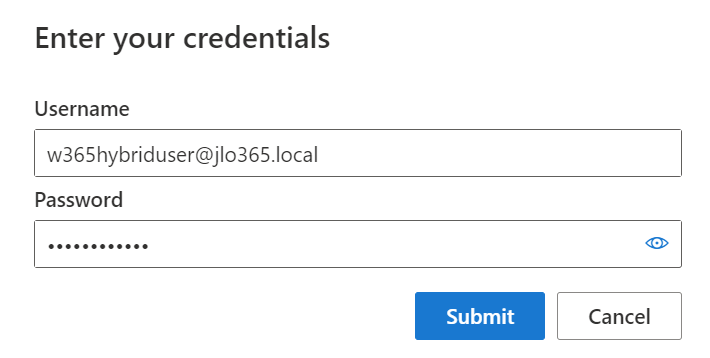

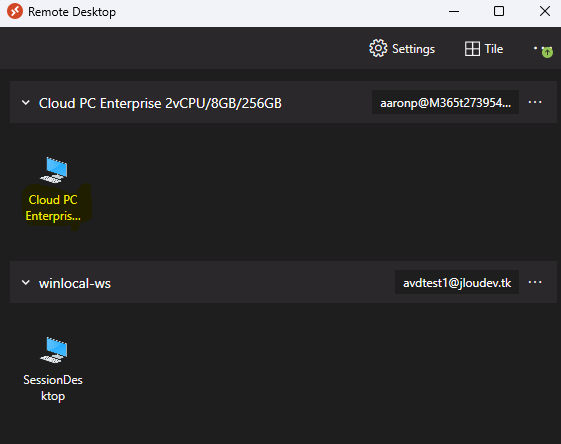

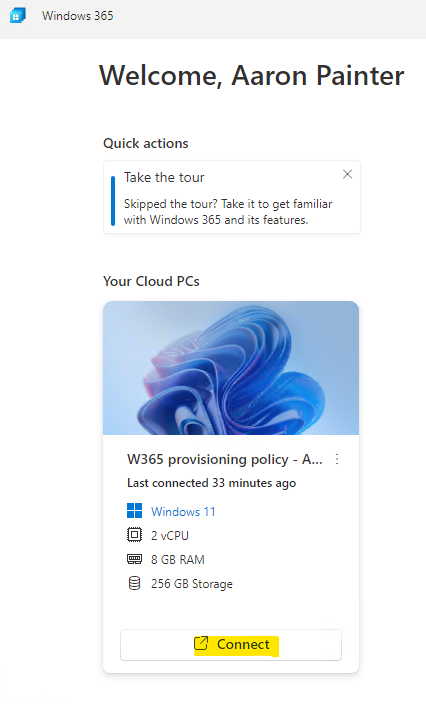

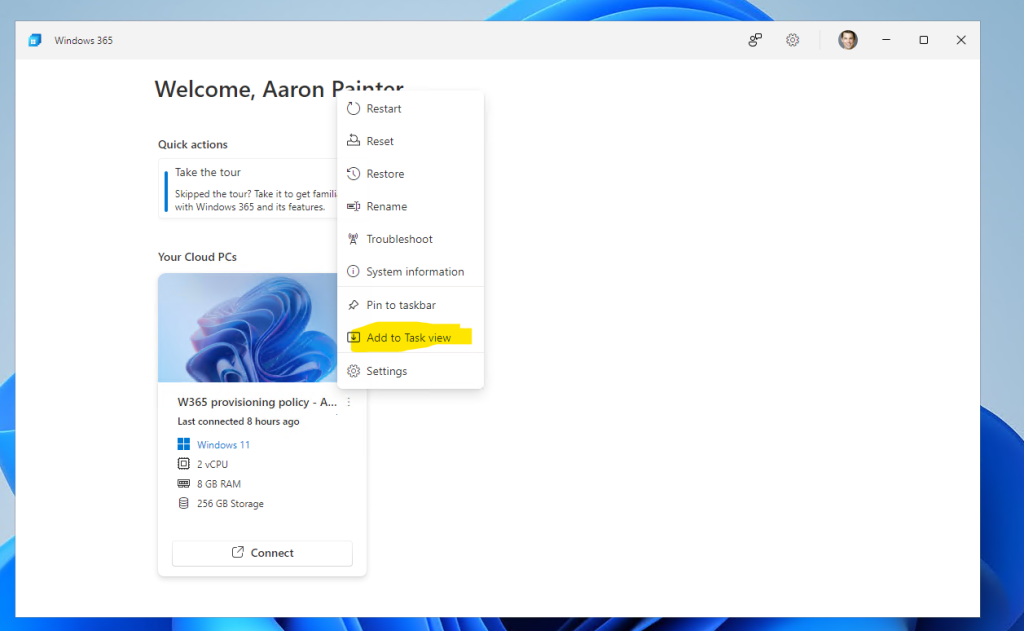

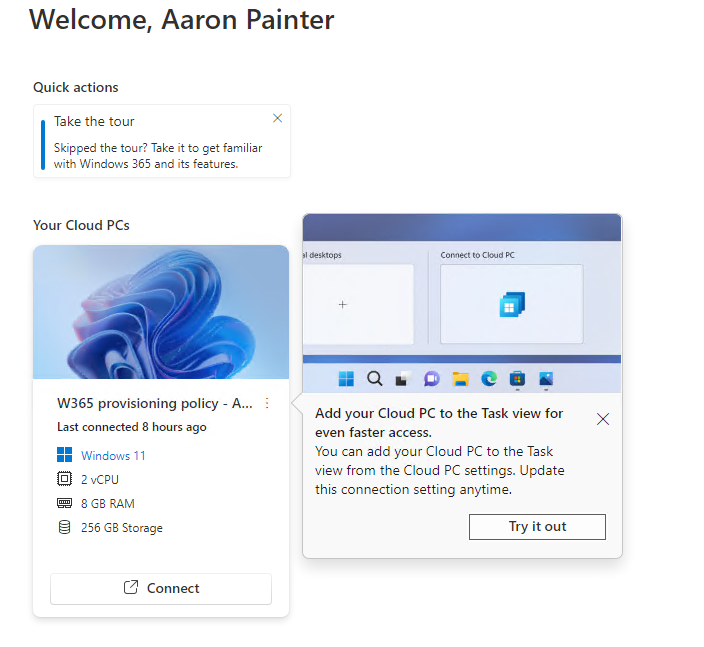

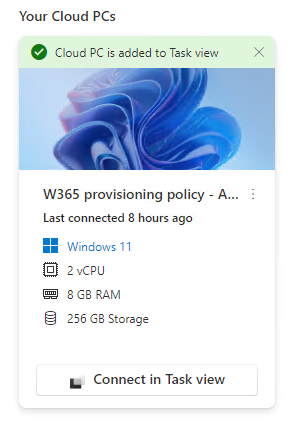

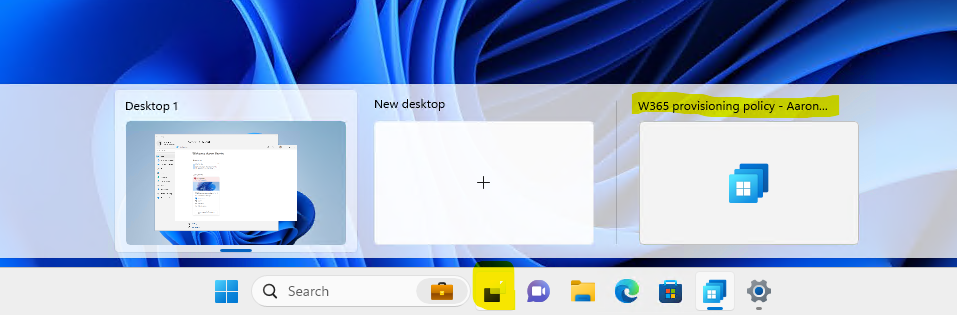

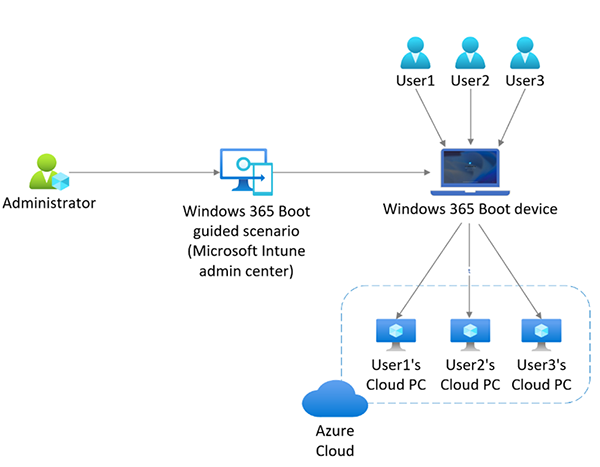

Comme le rappel l’excellent billet écrit sur le site de Synapsys, Microsoft a souhaité faire évoluer son service Autopilot créé en 2017 afin de pouvoir supporter un plus grand nombre d’appareils. Cela va permettre de gérer le provisionnement des Cloud PC Windows 365 ou pour des clients dont le tenant est sur une instance Gov du Cloud Microsoft :

Windows Autopilot Device Preparation vise à simplifier encore plus le déploiement des périphériques, en optimisant le temps global de préparation de celui-ci et en améliorant notamment la résolution des problématiques qui peuvent survenir pendant le déploiement ainsi que le reporting.

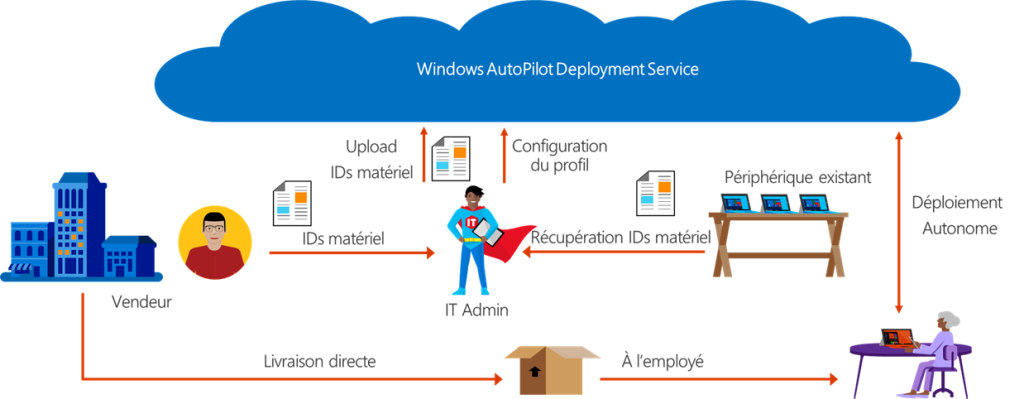

Et bien sûr, plus besoin du hash 😎 :

La grosse nouveauté comparée à Windows Autopilot est qu’il n’est plus nécessaire d’importer le hash matériel pour pouvoir bénéficier du service. Autre nouveauté, le profil de déploiement sera à déployer sur un profil utilisateur et non machine.

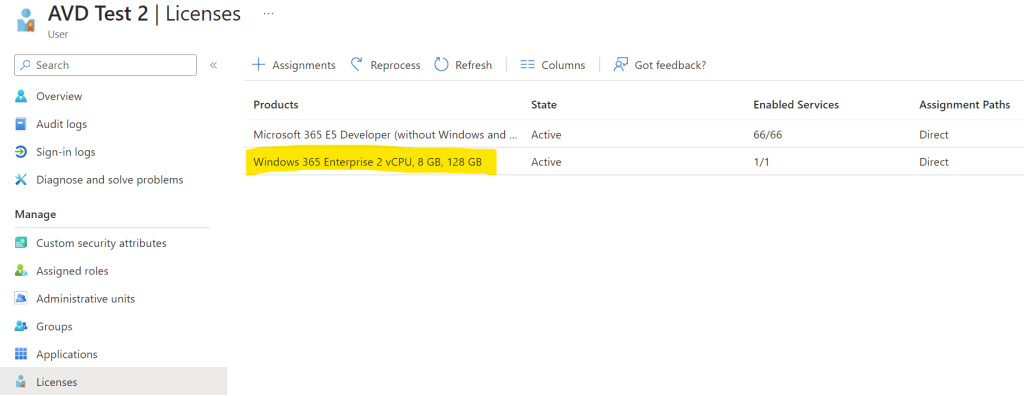

Ai-je besoin de licences spécifiques pour Autopilot v2 ?

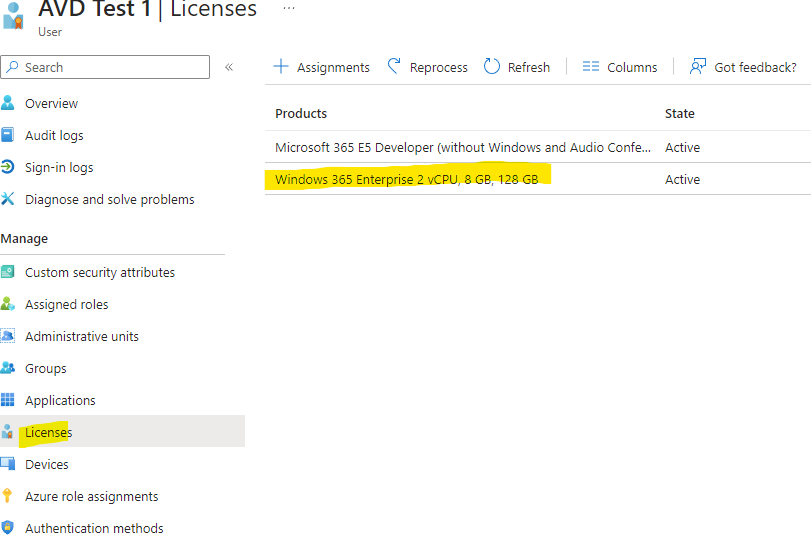

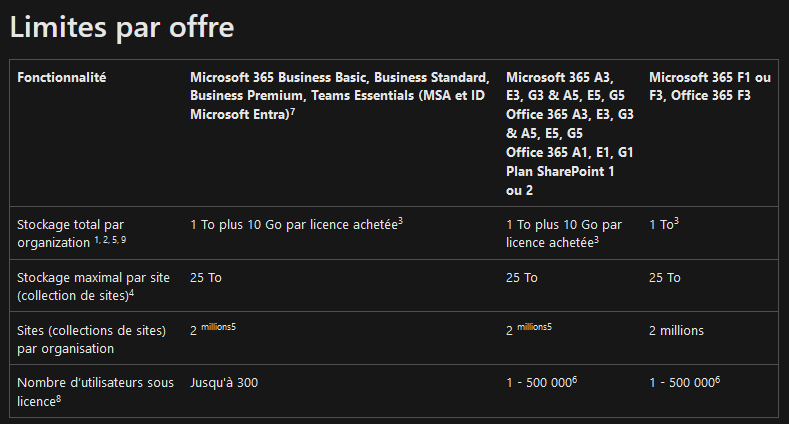

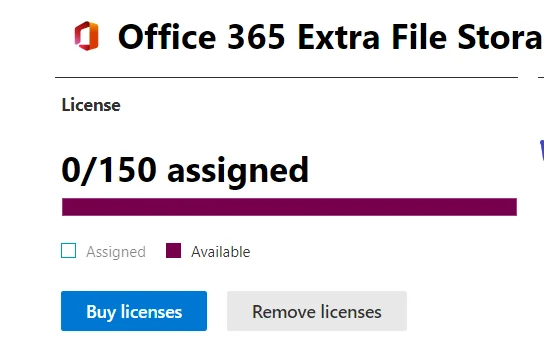

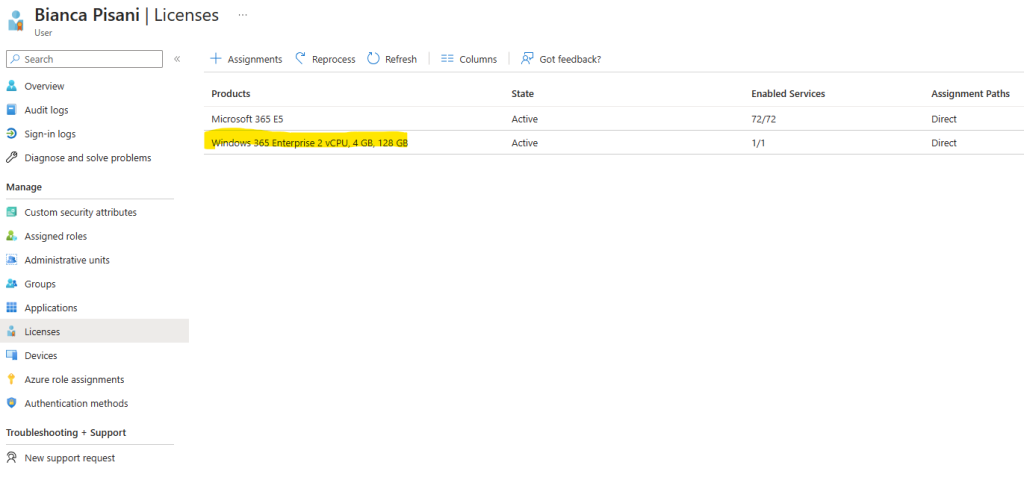

Comme il est rappelé dans la documentation Microsoft, Autopilot v2 a besoin des mêmes licences que pour Autopilot v1. Voici une liste non exhaustive de licences ou combinaison de licences possibles :

- Licence Microsoft 365 Business Premium

- Licence Microsoft 365 F1 ou F3

- Licence Microsoft 365 Academic A1, A3 ou A5

- Licence Microsoft 365 Entreprise E3 ou E5

- Licence Enterprise Mobility + Security E3 ou E5

- Licence Intune pour l’éducation

- Licence ID Microsoft Entra P1 ou P2 + Licence Microsoft Intune

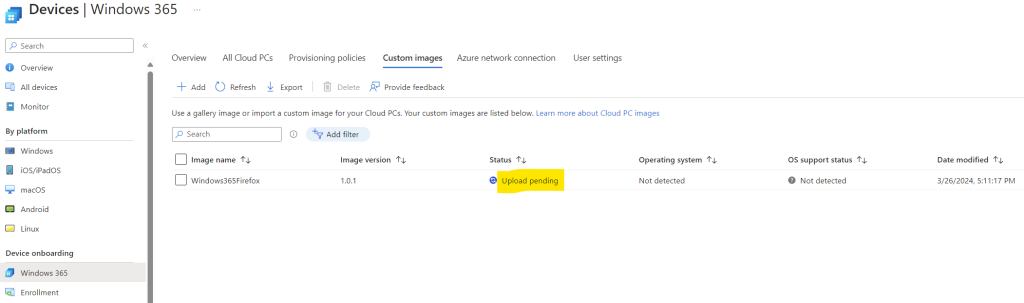

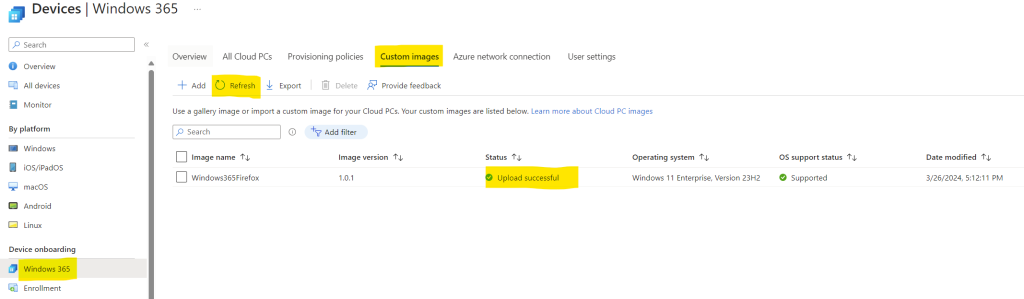

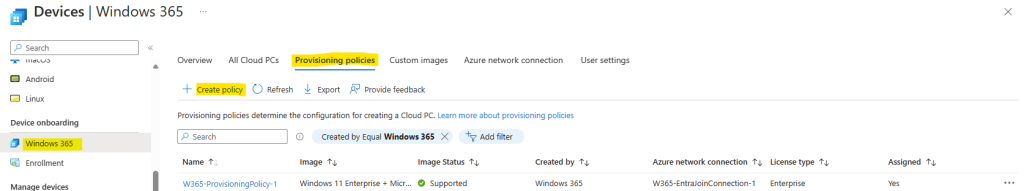

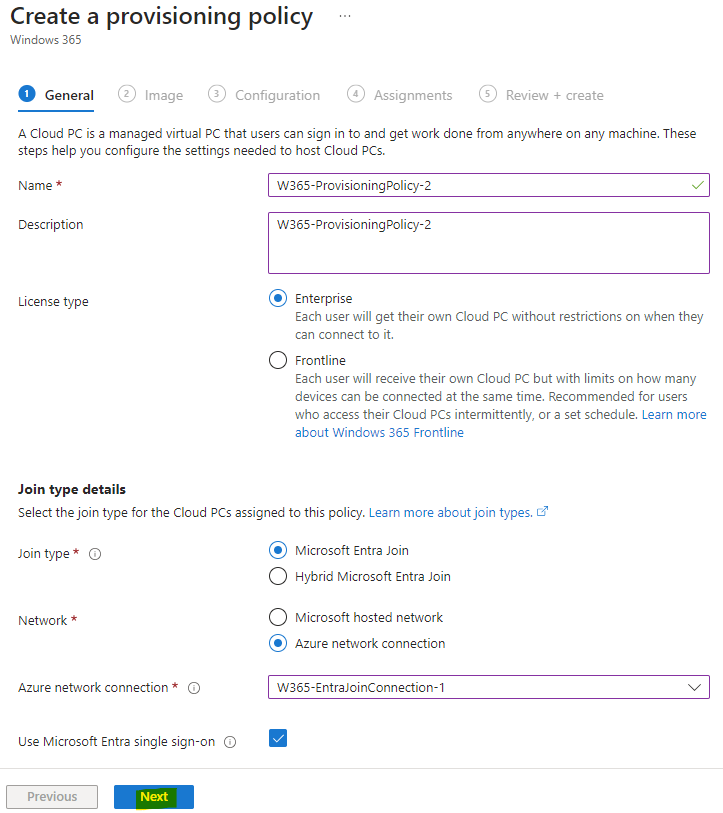

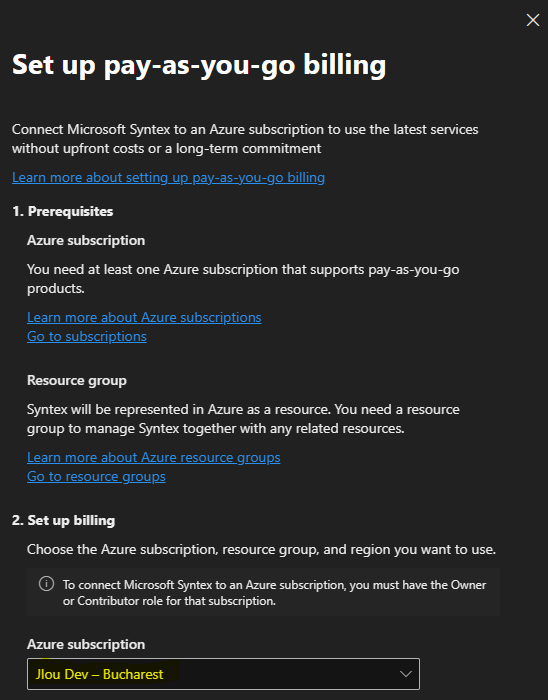

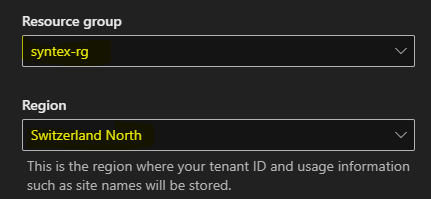

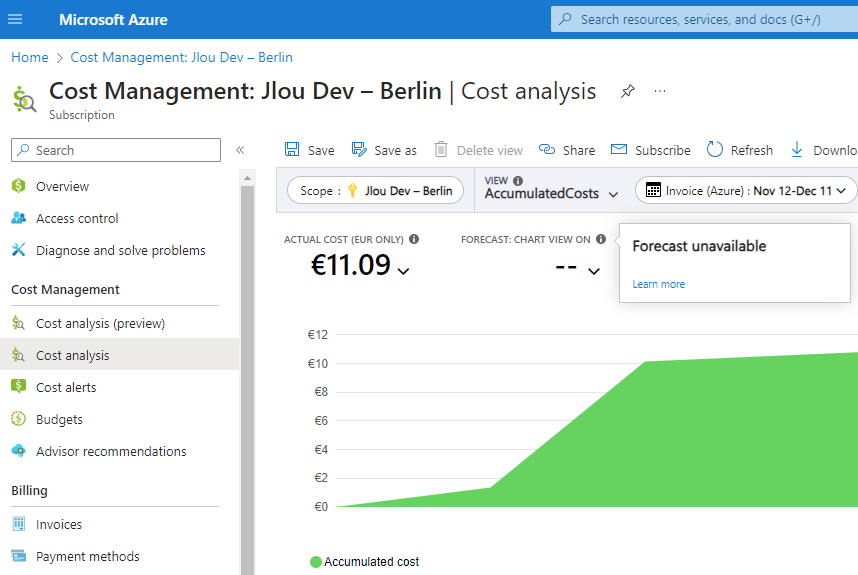

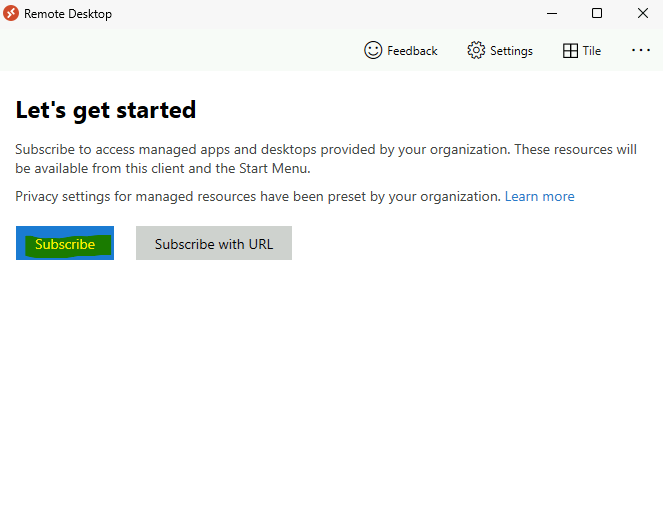

Afin de se faire une meilleure idée sur Autopilot v2, je vous propose un petit exercice à réaliser sur une souscription Azure.

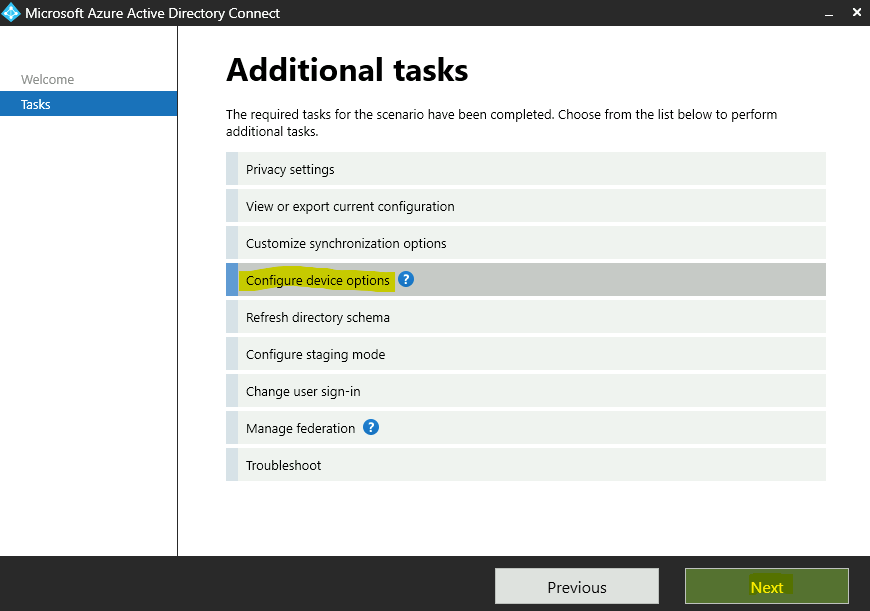

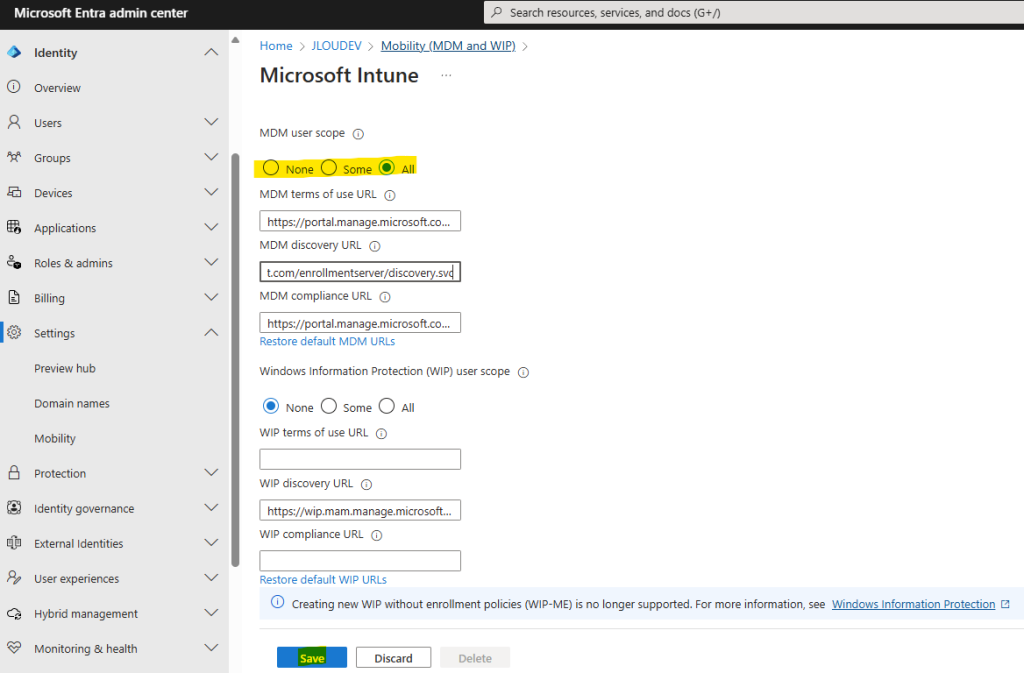

Dans cet exercice, nous allons effectuer les étapes suivantes :

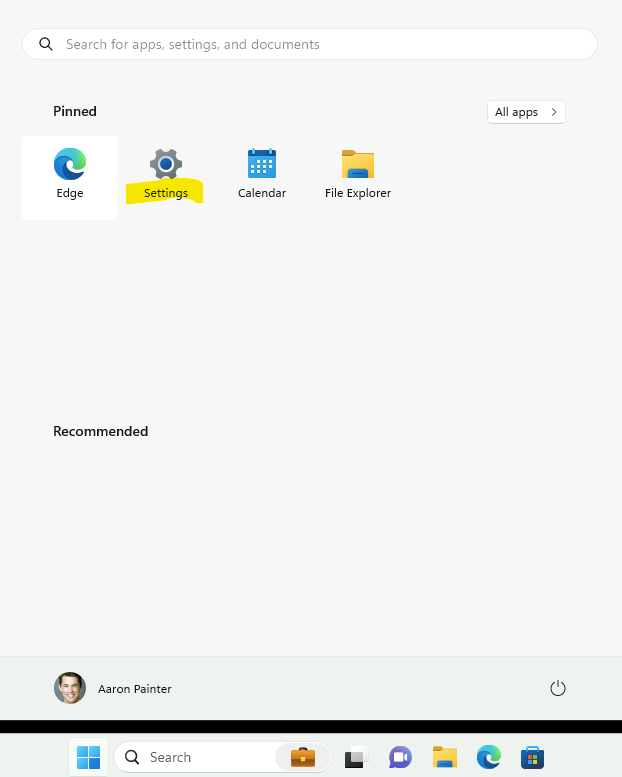

- Etape 0 – Rappel des prérequis

- Etape I – Configurer l’inscription automatique Windows à Intune

- Etape II – Autoriser les utilisateurs à joindre des appareils

- Etape III – Créer un groupe d’appareils Entra ID

- Etape IV – Créer un groupe d’utilisateurs Entra ID

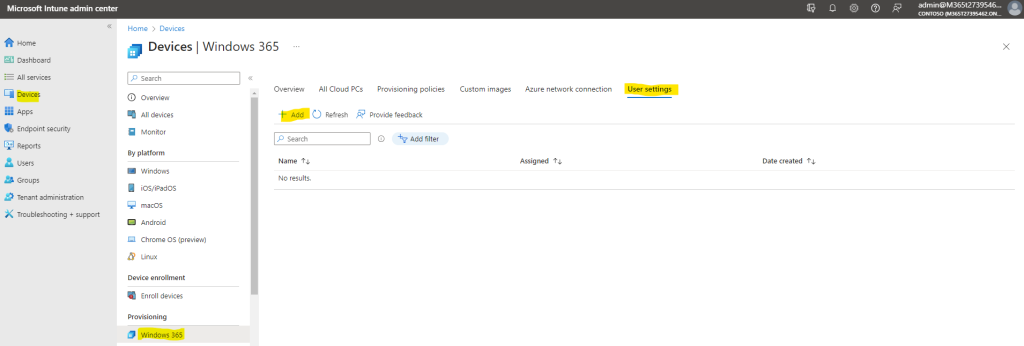

- Etape V – Affectation de la configuration Intune

- Etape VI – Création de la stratégie de préparation des appareils Windows Autopilot

- Etape VII – Préparation de la machine virtuelle hôte Hyper-V

- Etape VIII – Création de la machine virtuelle Windows 11

- Etape IX – Test Autopilot v2

Microsoft a même mis à disposition un très bon tutoriel pour Autopilot v2 juste ici :

Etape 0 – Rappel des prérequis :

Afin de tester la fonctionnalité d’intégration proposée via Autopilot v2, nous allons avoir besoin de :

- Un tenant Microsoft

- Une souscription Azure valide

- Une ou des licences contenant Intune et Azure AD Premium P1

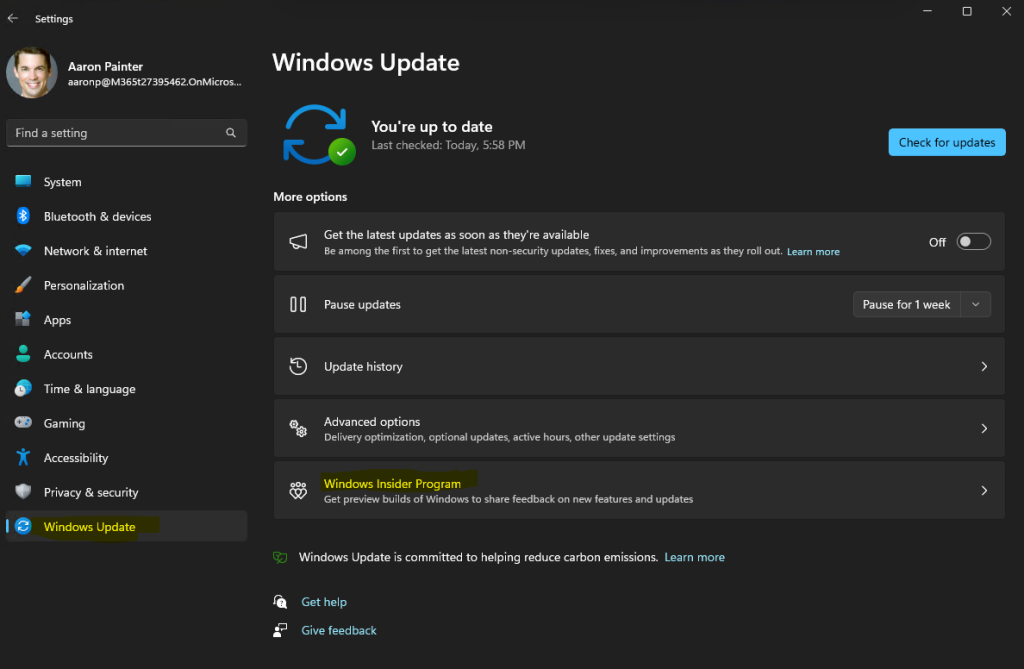

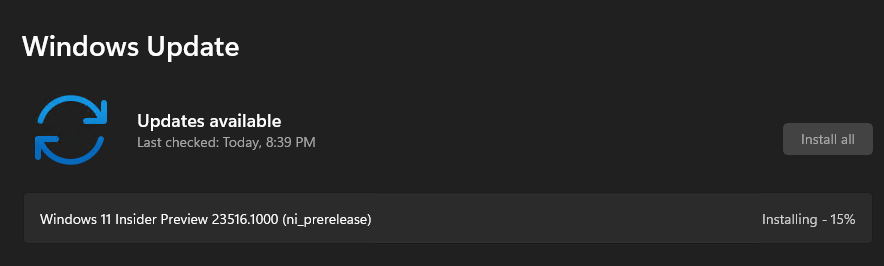

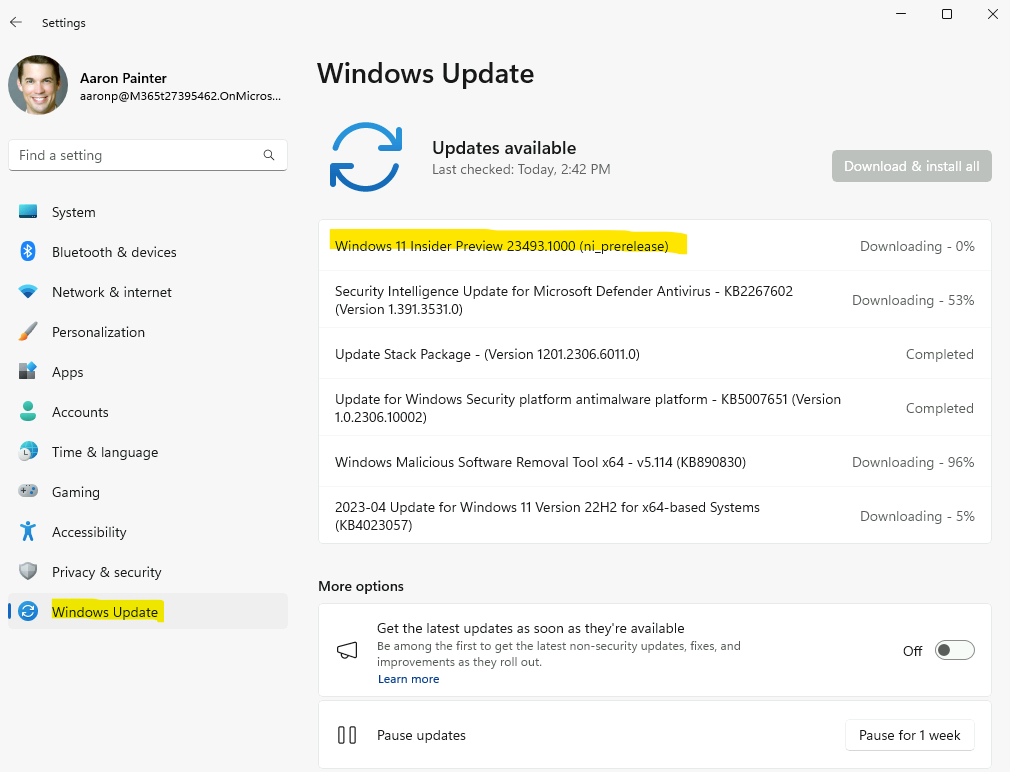

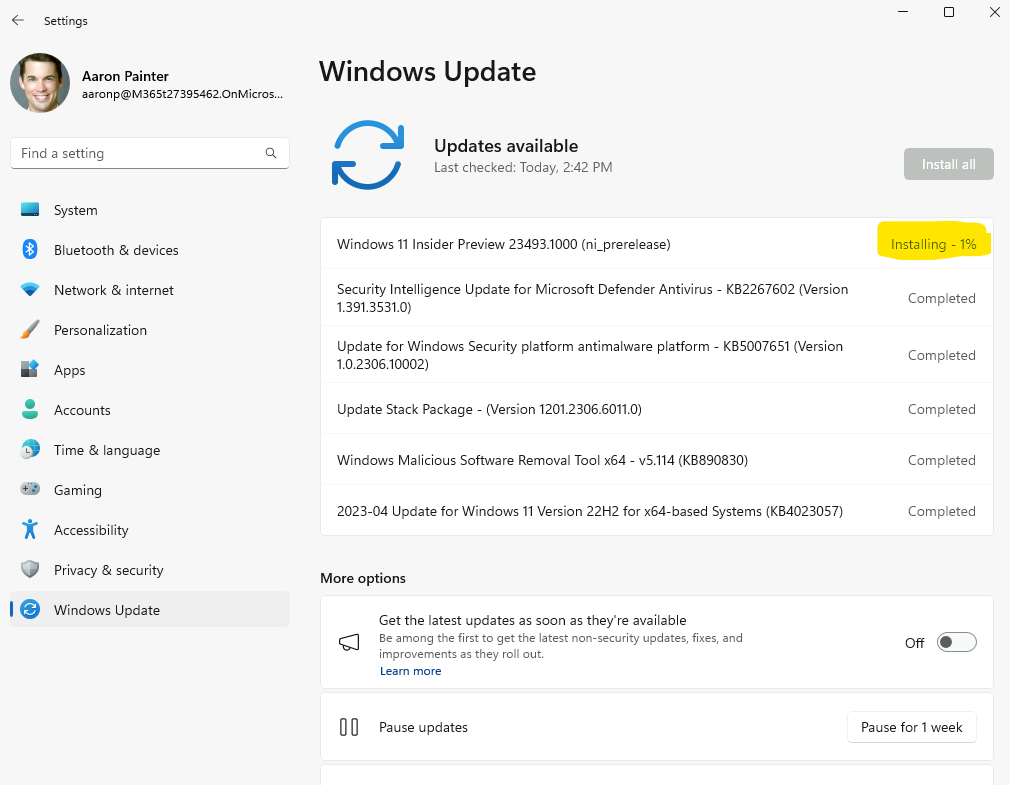

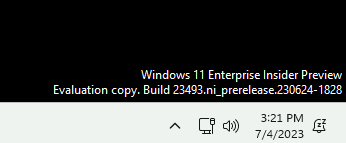

- Une Image OS de Windows 11, version 22H2 ou 23H2 générée après avril 2024 ou avec le KB5035942

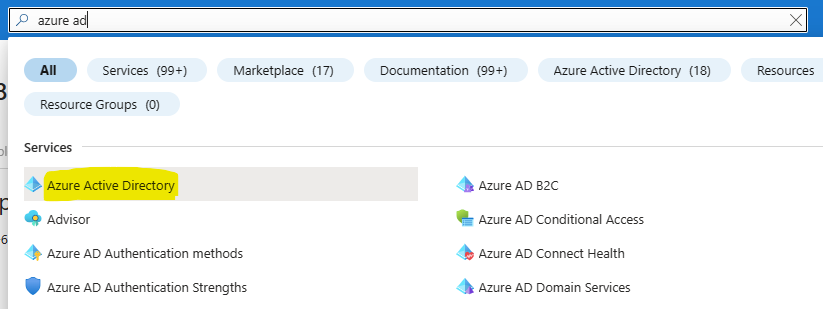

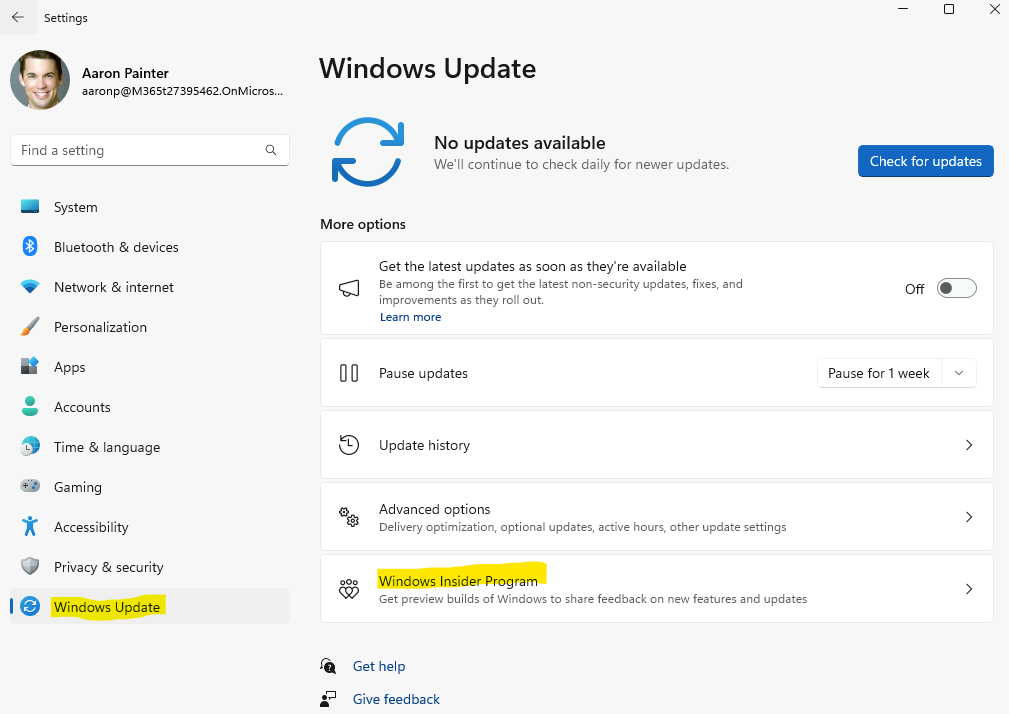

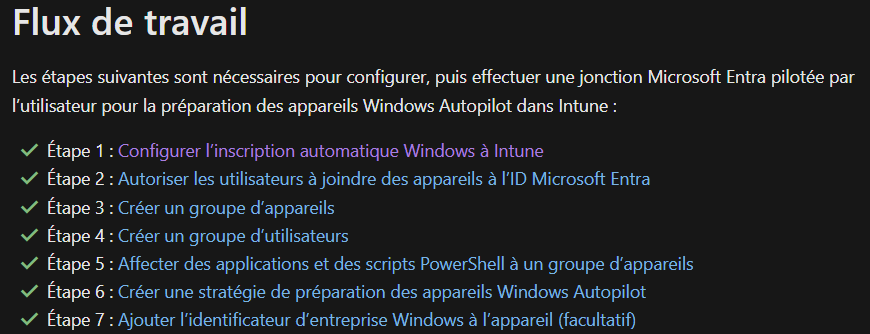

Etape I – Configurer l’inscription automatique Windows à Intune :

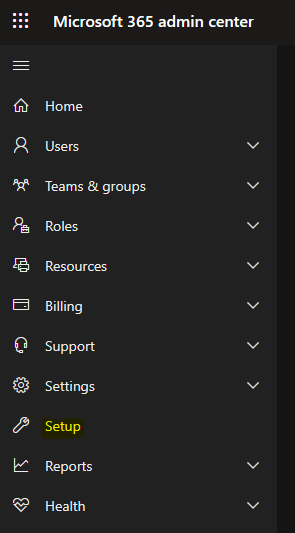

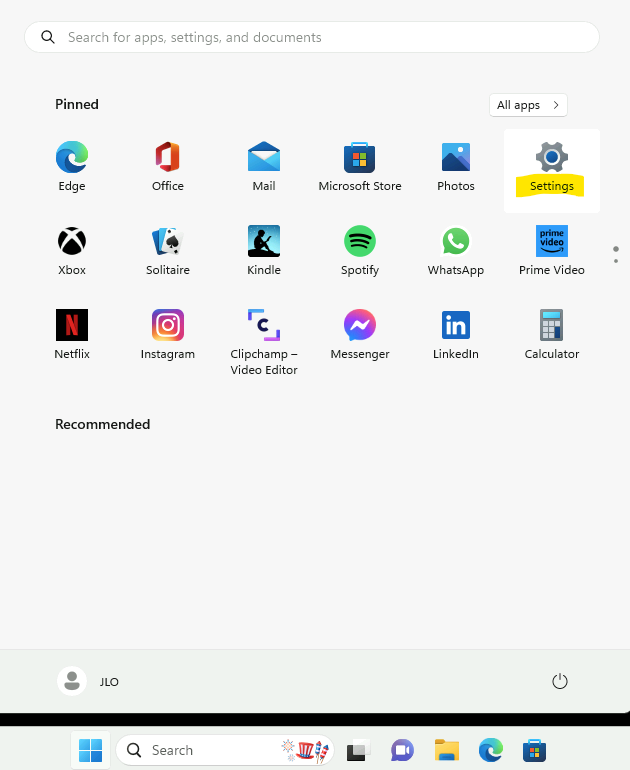

Commençons par la configuration sur Entra ID.

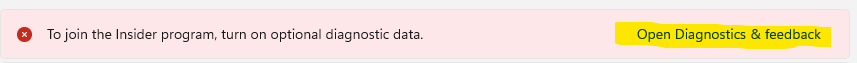

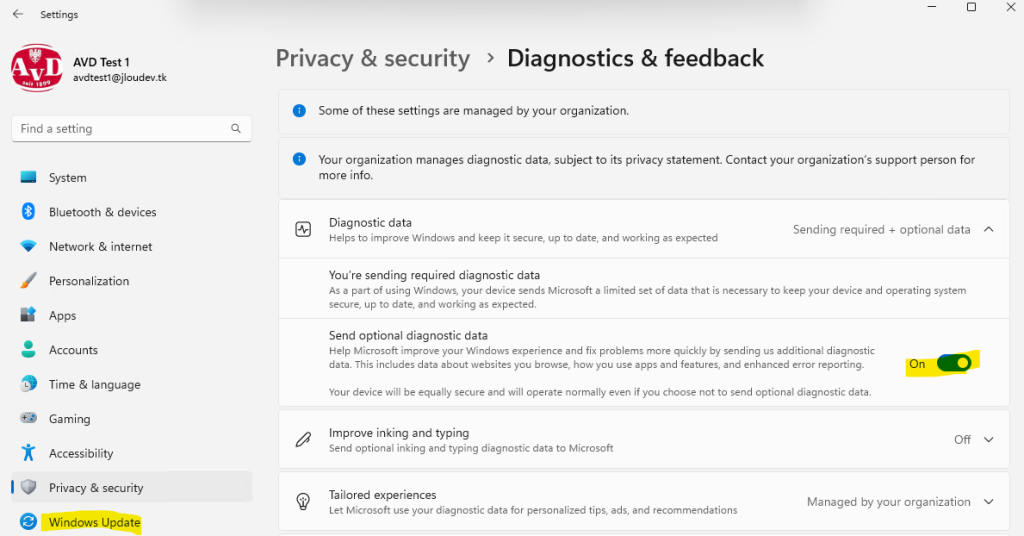

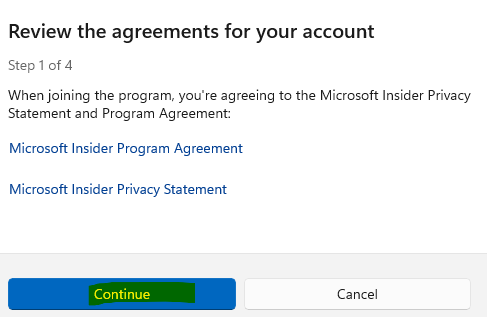

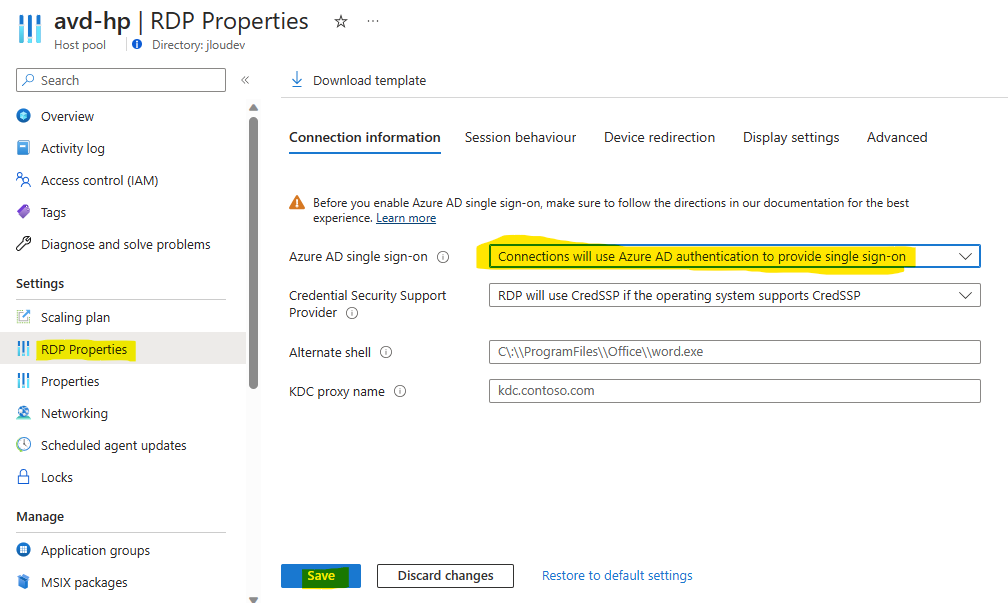

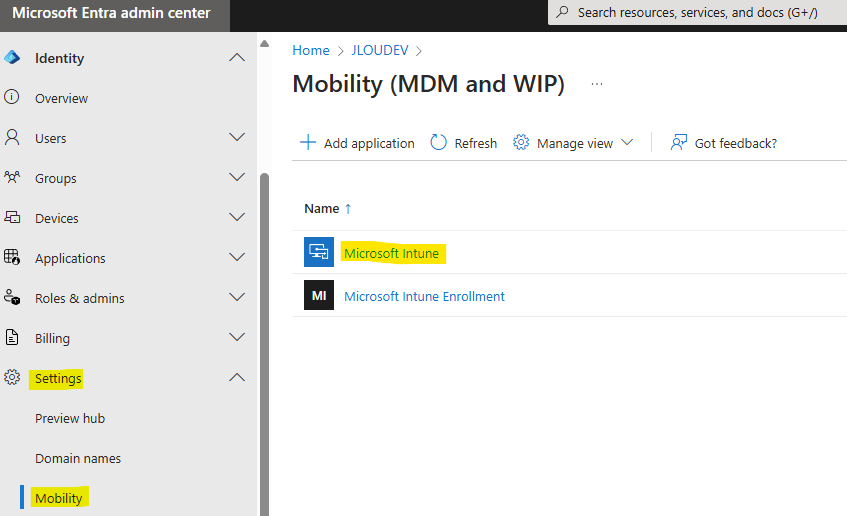

Pour que la préparation des appareils Windows Autopilot (Autopilot v2) fonctionne, les appareils doivent être en mesure de s’inscrire automatiquement dans Intune. L’inscription automatique des appareils dans Intune peut être configurée automatiquement dans le portail Azure

La méthode d’inscription à Intune avec Autopilot v2 ne diffère pas de la première : il est nécessaire de configurer une inscription automatique à Intune depuis le portail Entra ID.

Pour cela, rendez-vous dans le menu suivant d’Entra ID, puis cliquez sur cela :

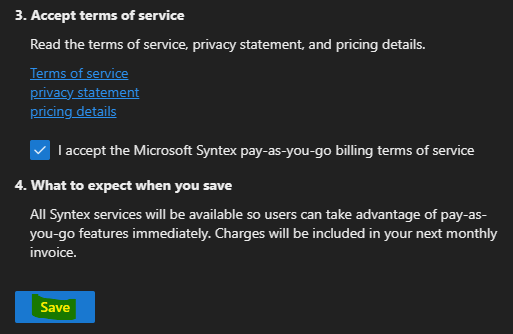

Définissez le périmètre de l’inscription automatique MDM à Intune, puis cliquez sur Sauvegarder :

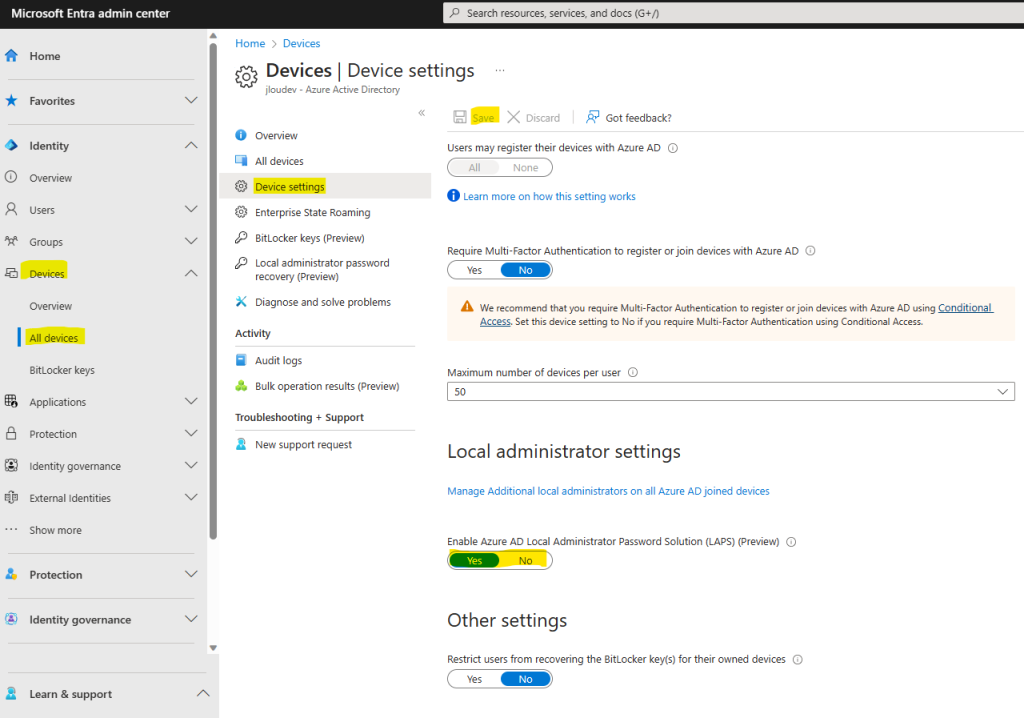

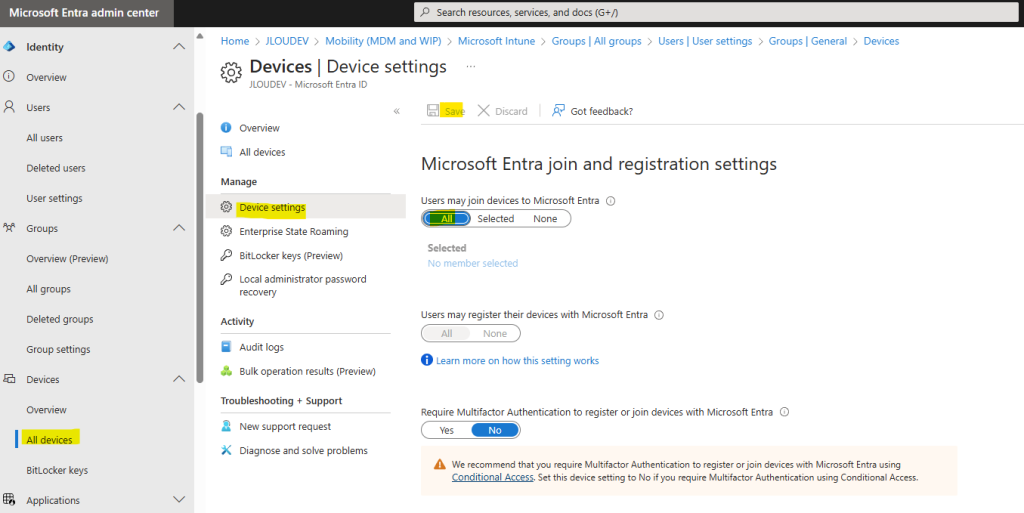

Restons sur le portail d’Entra ID afin d’autoriser les utilisateurs à joindre des machines à Intune.

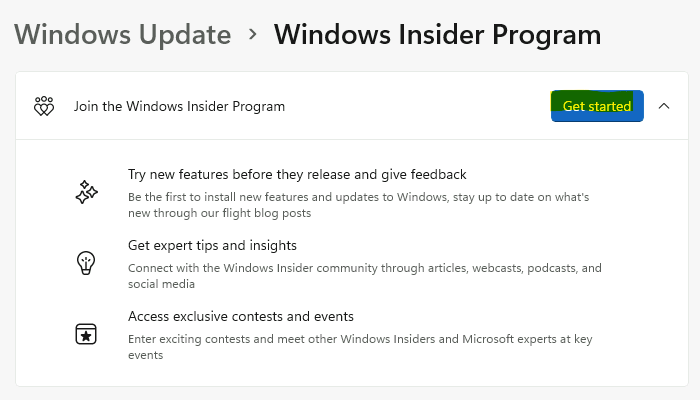

Etape II – Autoriser les utilisateurs à joindre des appareils :

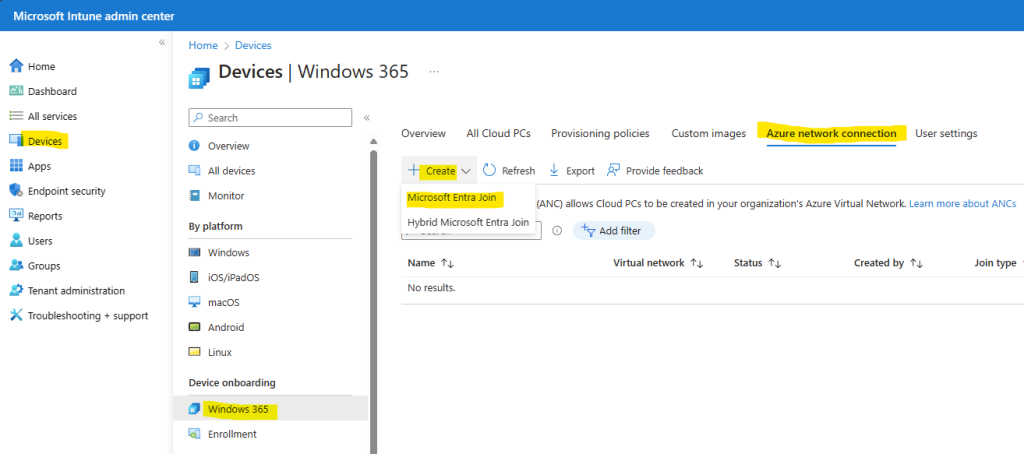

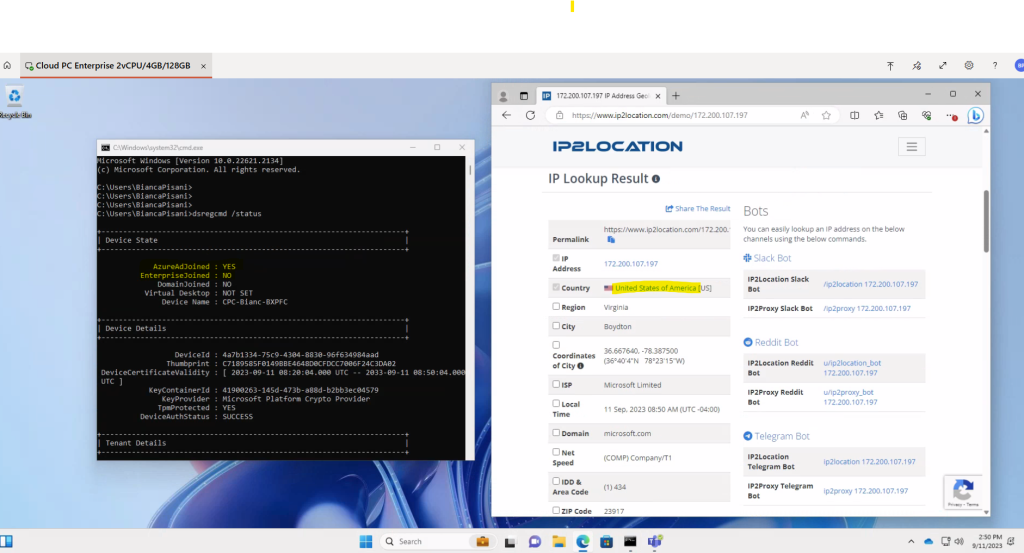

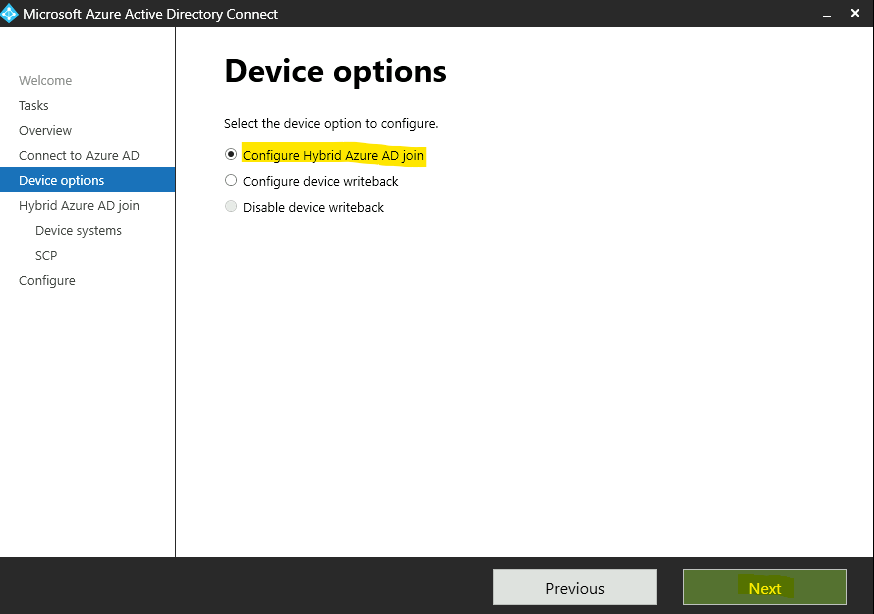

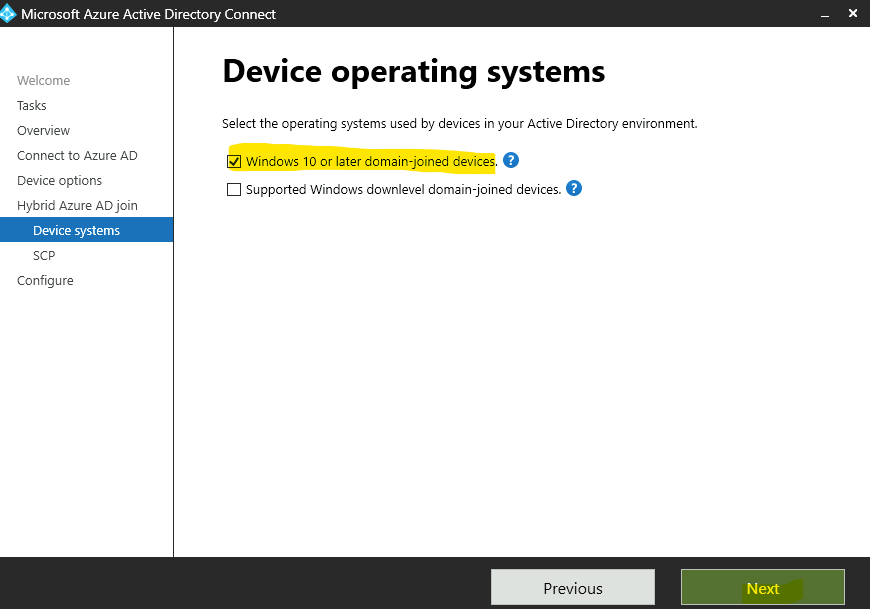

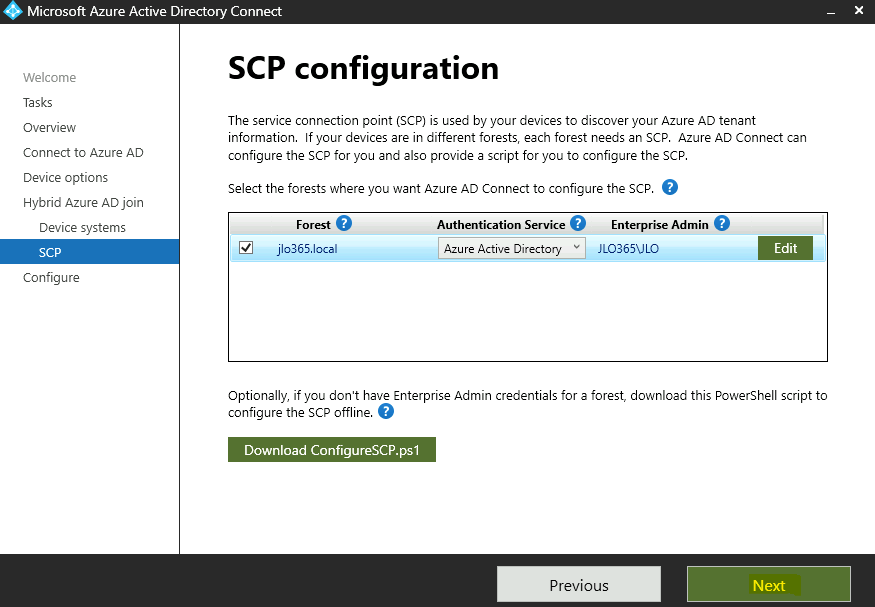

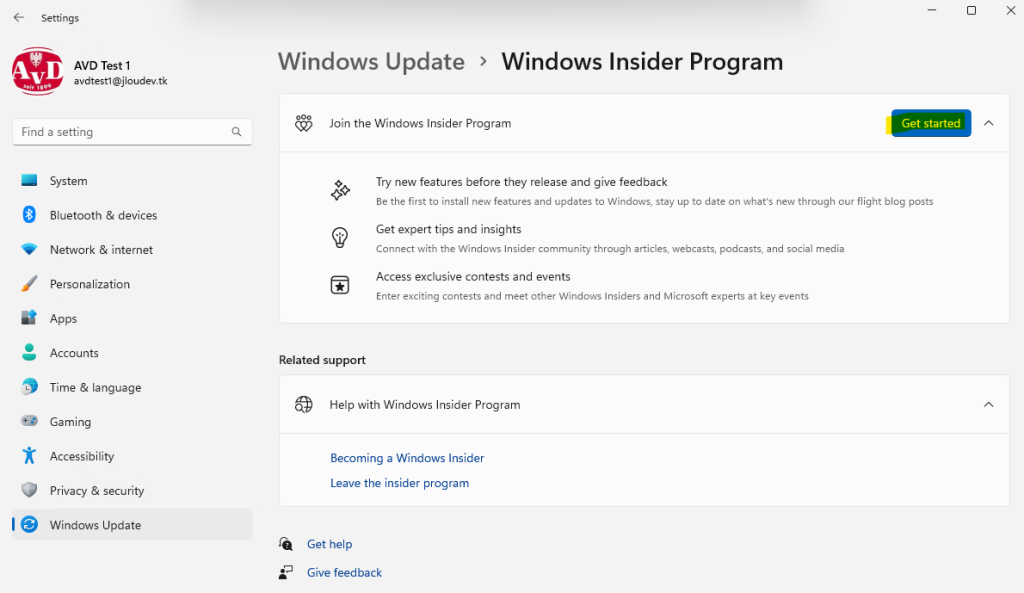

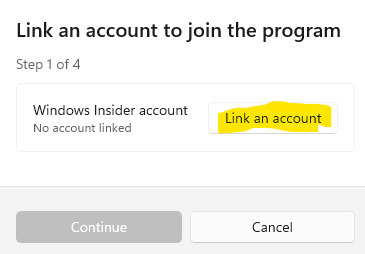

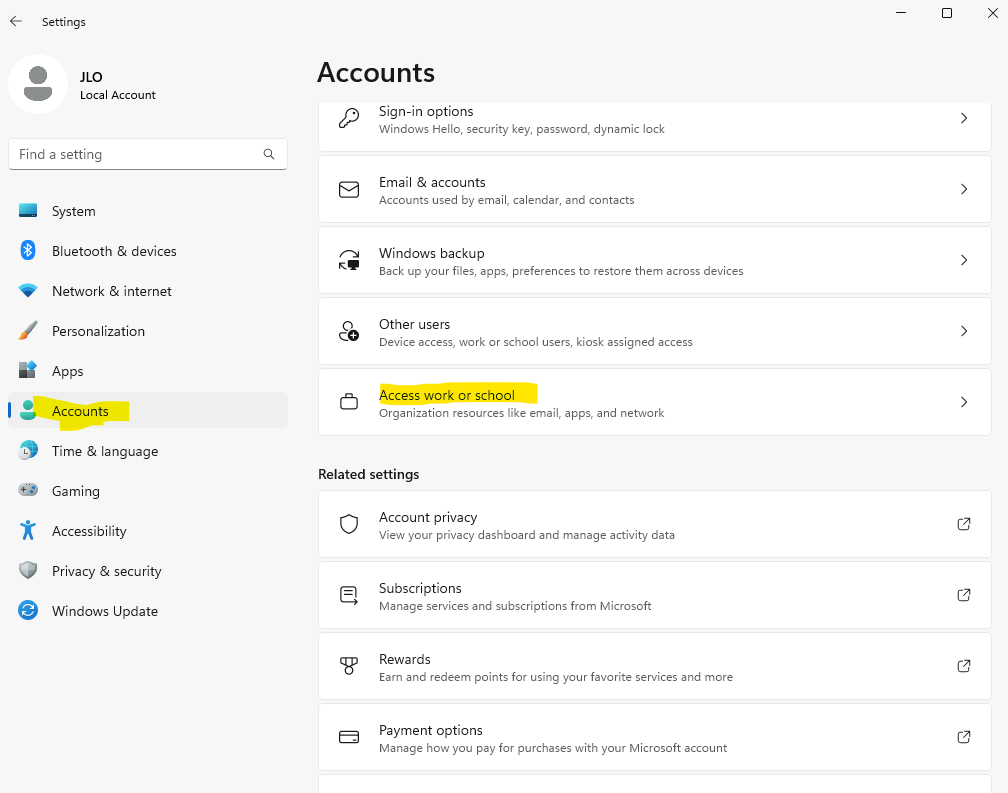

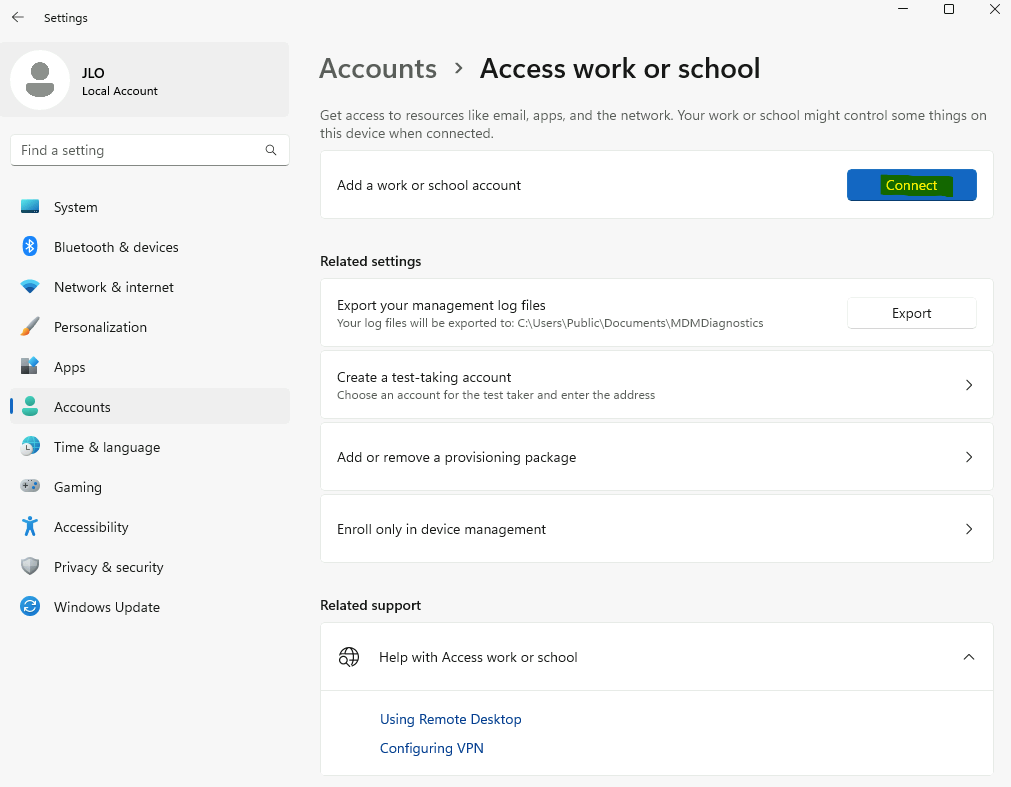

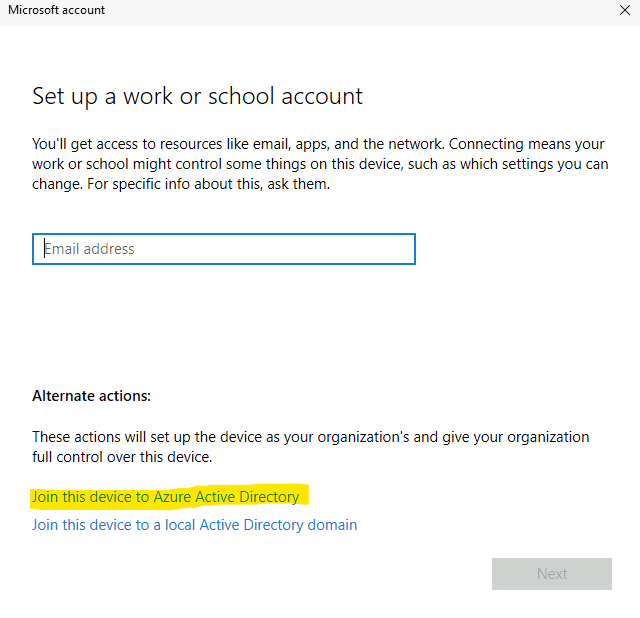

Pour rappel, il existe plusieurs types de jointures possibles à Entra ID, dont voici un lien vers un précédent article. Avec Autopilot v2, les utilisateurs ont toujours besoin d’être autorisé à joindre des postes à Entra ID.

Pour que la préparation des appareils Windows Autopilot fonctionne, les utilisateurs doivent être autorisés à joindre des appareils à l’ID Microsoft Entra.

Pour cela, rendez-vous dans le menu suivant d’Entra ID, puis activez cette option :

Continuons avec la création d’un premier groupe Entra ID dédié aux postes Intune.

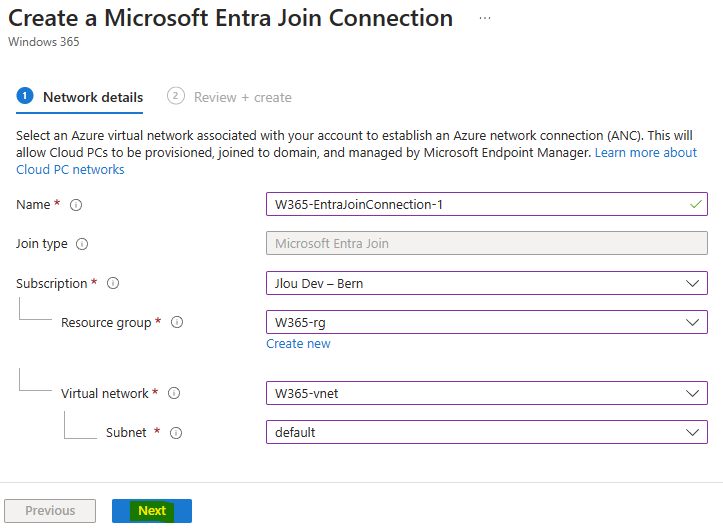

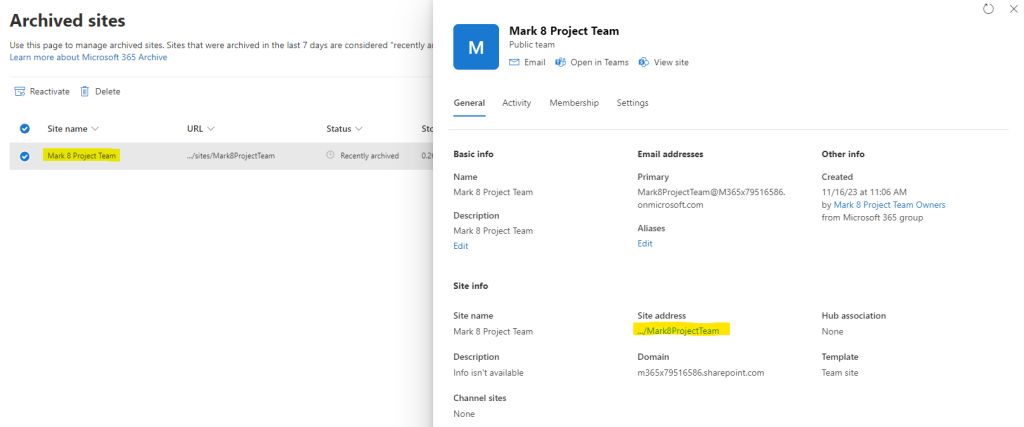

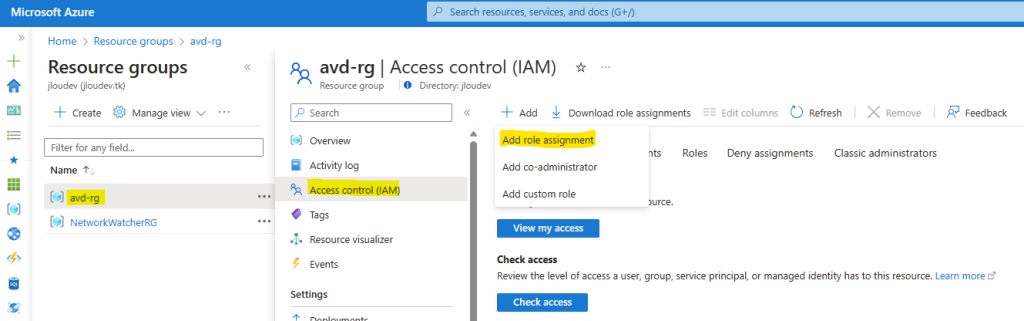

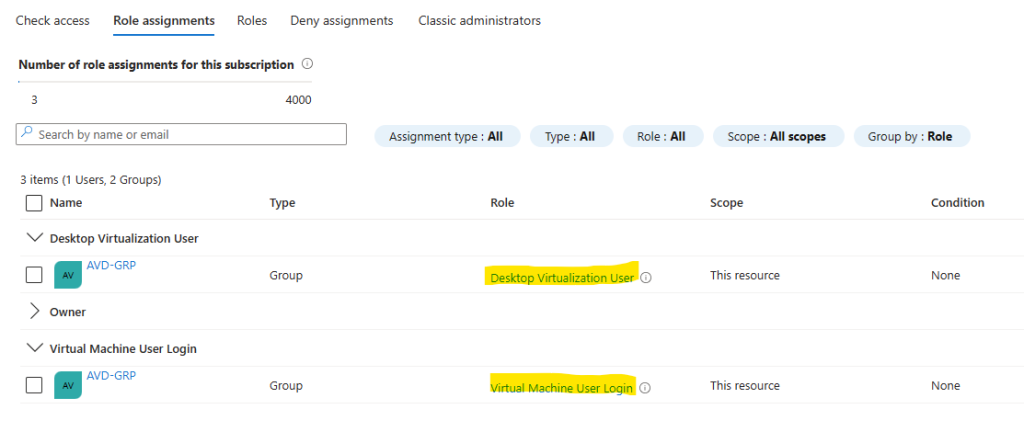

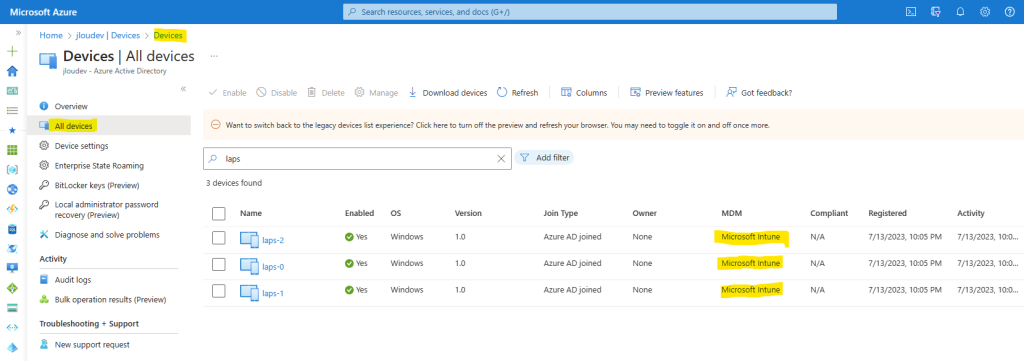

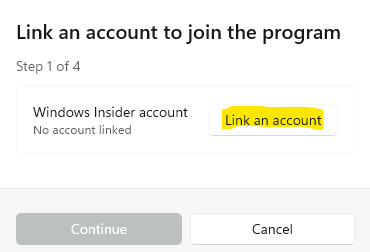

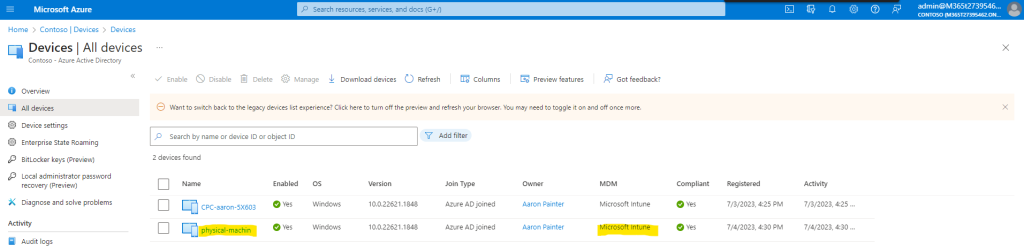

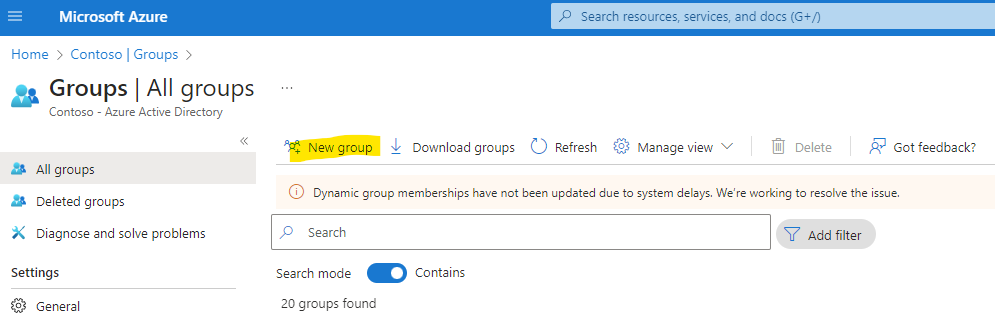

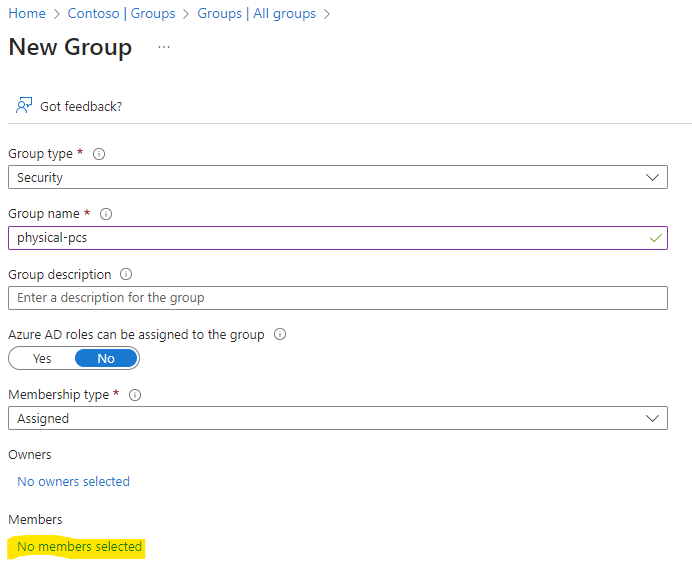

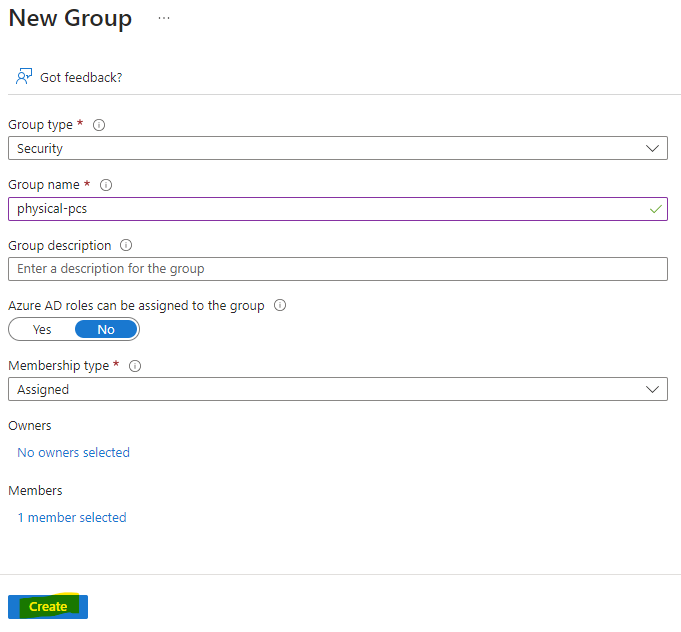

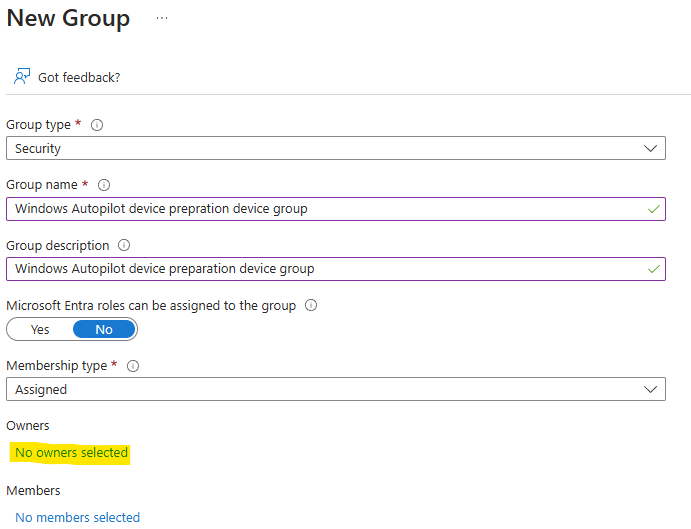

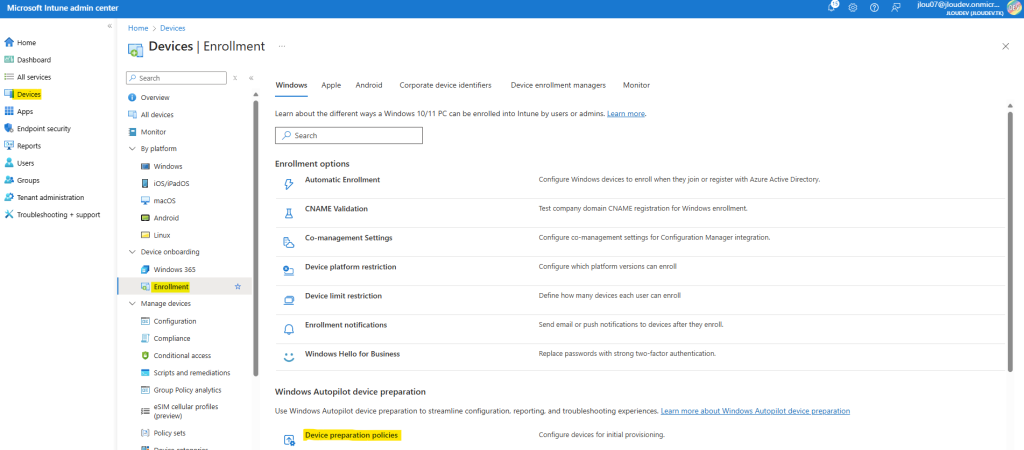

Etape III – Créer un groupe d’appareils Entra ID :

La préparation des appareils Windows Autopilot utilise un groupe d’appareils dans le cadre de la stratégie de préparation des appareils Windows Autopilot. Le groupe d’appareils spécifié dans la stratégie de préparation des appareils Windows Autopilot est le groupe d’appareils dans lequel les appareils sont ajoutés automatiquement pendant le déploiement de la préparation de l’appareil Windows Autopilot

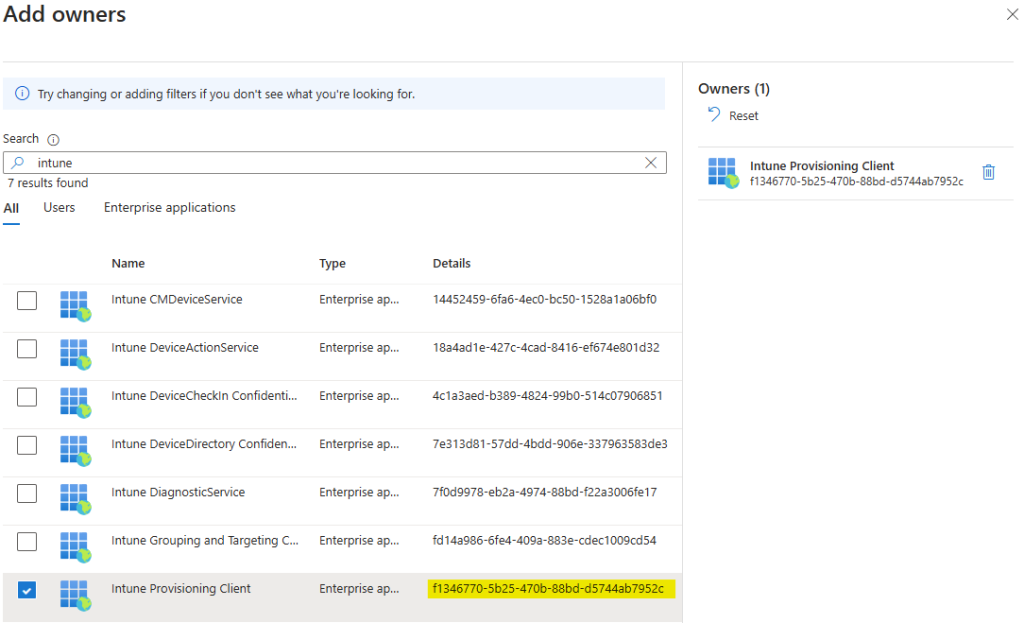

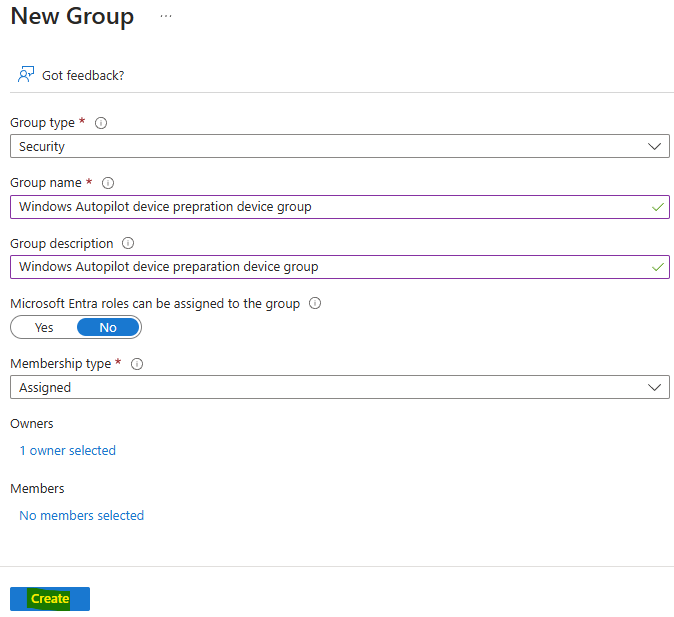

Pour cela, rendez-vous dans le menu suivant d’Entra ID, puis créer un groupe dédié aux appareils automatiquement inscrits par Autopilot v2 :

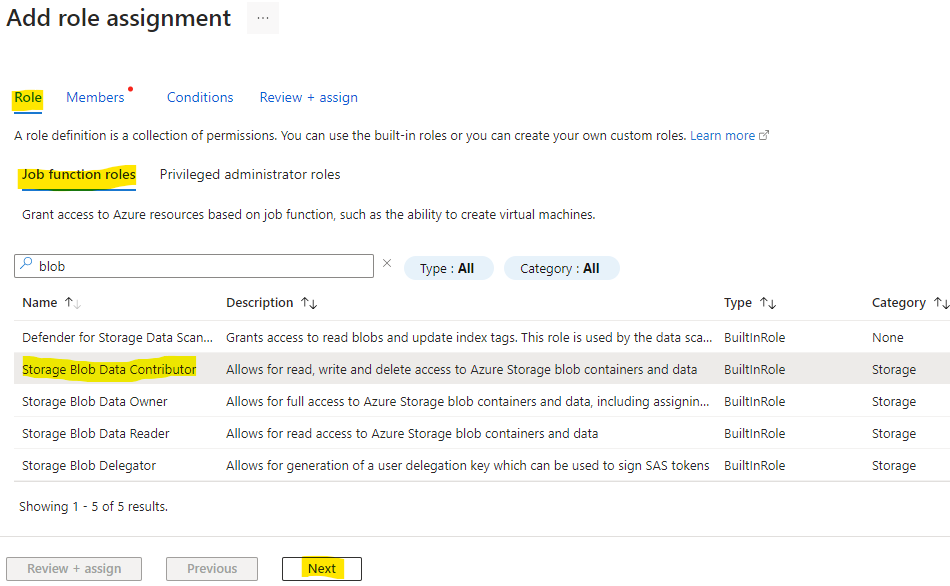

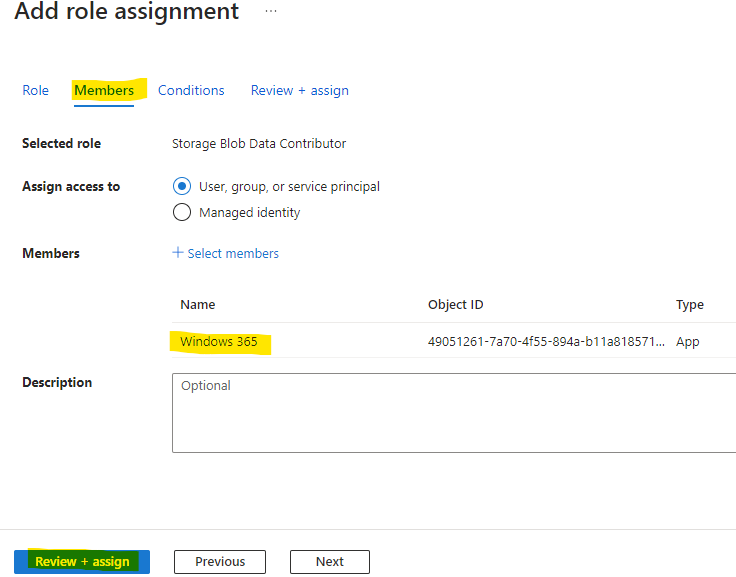

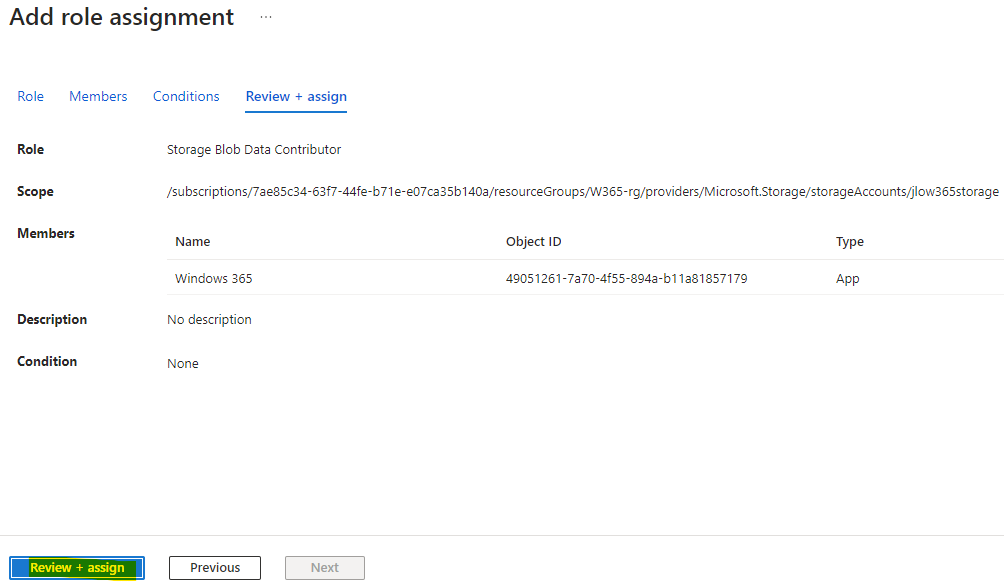

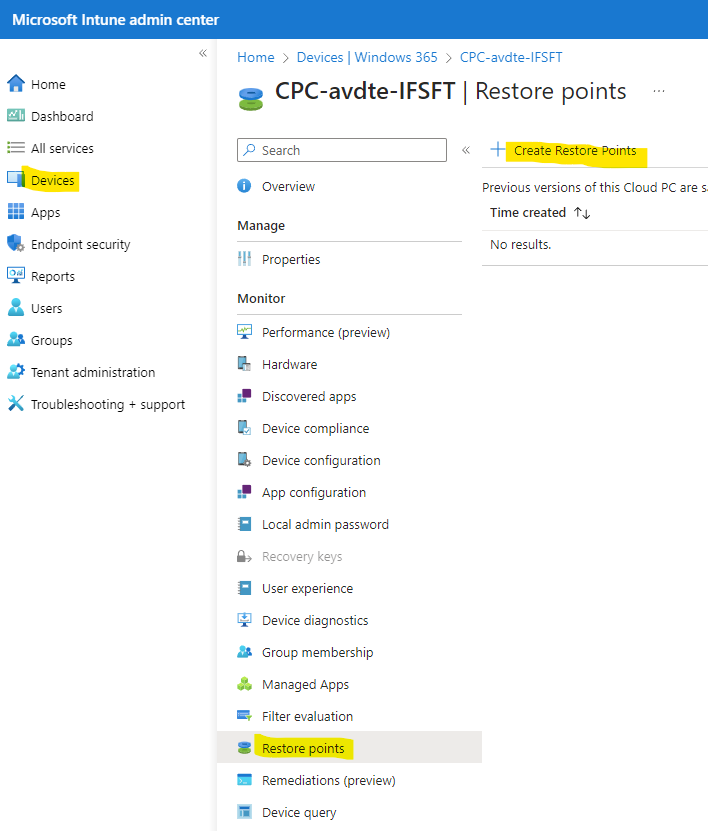

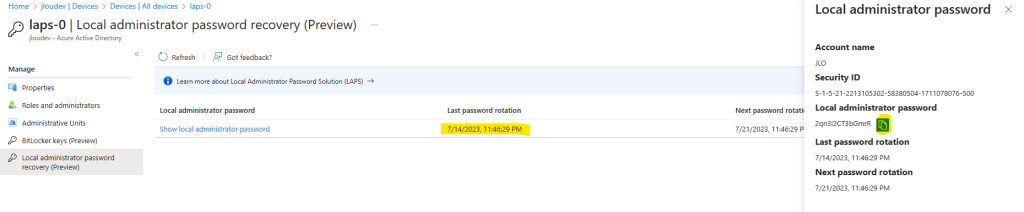

Ajoutez le propriétaire Intune Provisioning Client ou avec son principal de service dont l’ID est le suivant : f1346770-5b25-470b-88bd-d5744ab7952c :

N’ajoutez aucun membre manuellement, puis cliquez sur Créer :

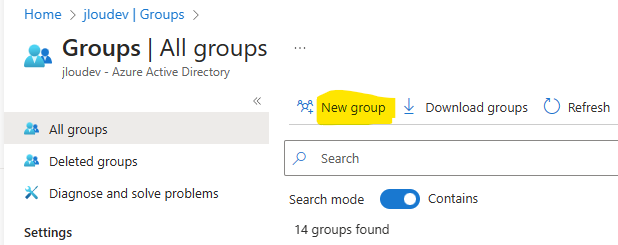

Continuons avec la création d’un second groupe Entra ID dédié aux utilisateurs Intune.

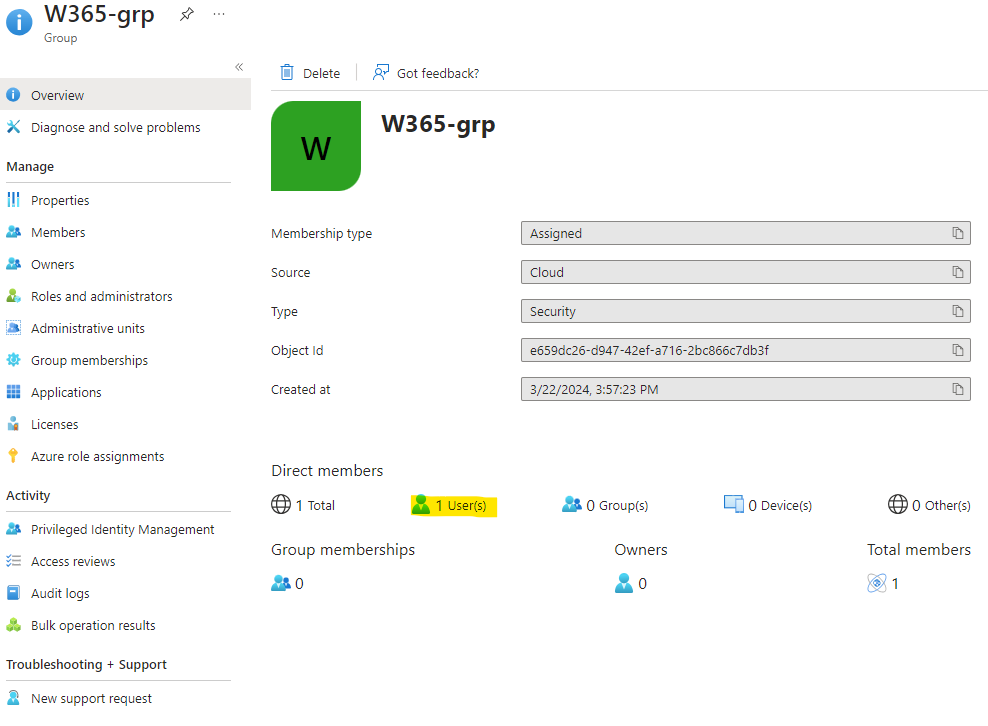

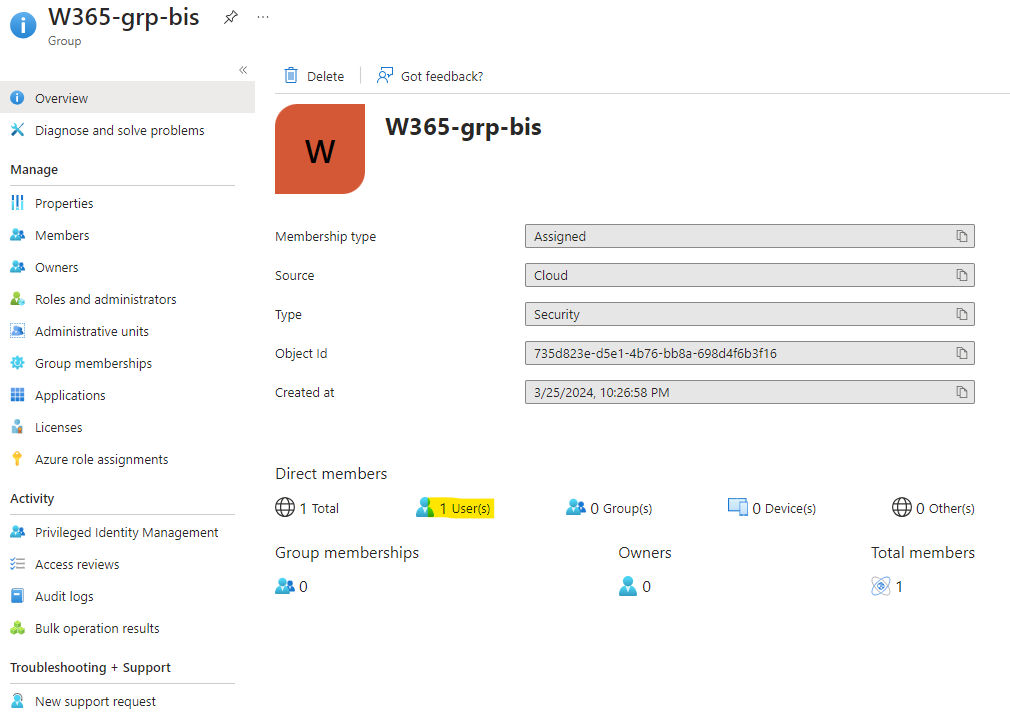

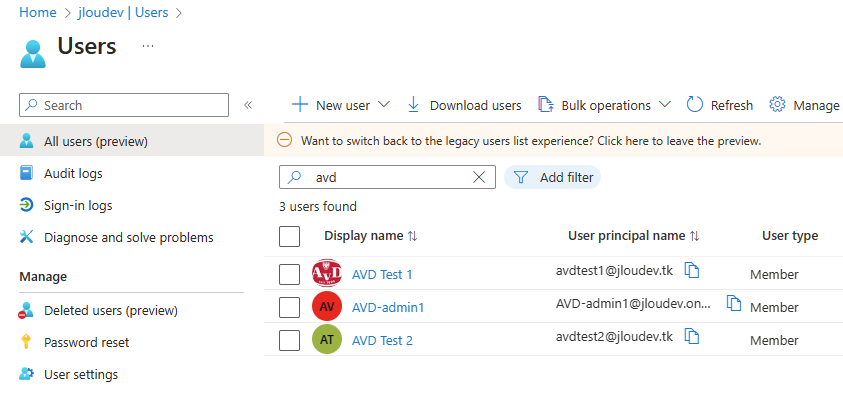

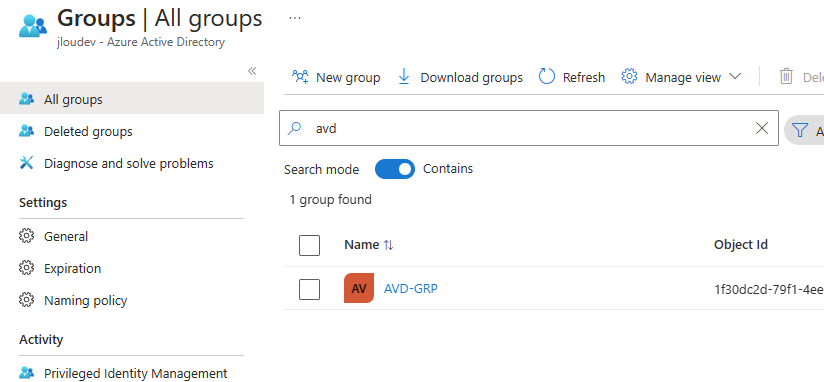

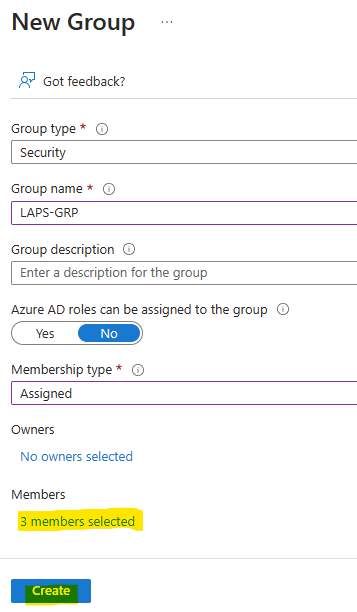

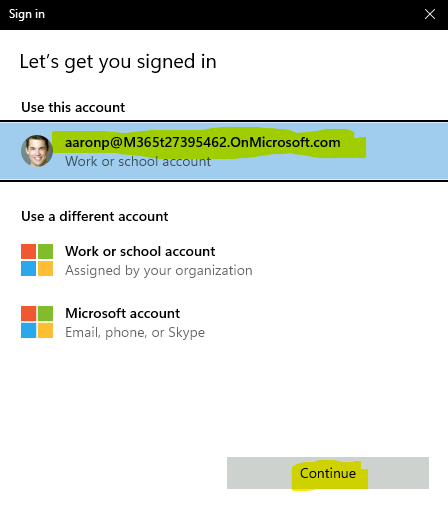

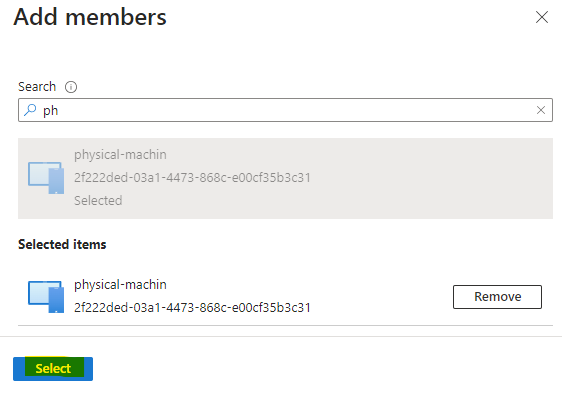

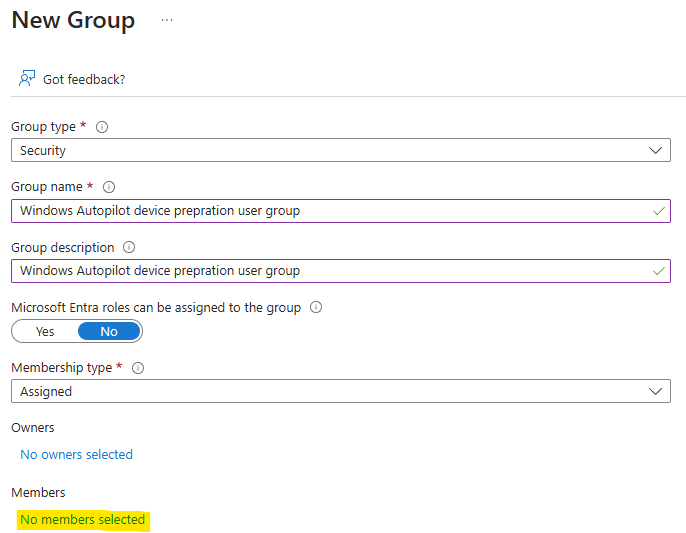

Etape IV – Créer un groupe d’utilisateurs Entra ID :

La préparation de l’appareil Windows Autopilot utilise un groupe d’utilisateurs dans le cadre de la stratégie de préparation des appareils Windows Autopilot. Les utilisateurs membres du groupe d’utilisateurs spécifié dans la stratégie de préparation de l’appareil Windows Autopilot sont les utilisateurs qui reçoivent le déploiement de la préparation de l’appareil Windows Autopilot.

Pour cela, restez sur le même menu qui précédemment d’Entra ID, puis créer un second groupe cette fois dédié aux utilisateurs concernés par le processus Autopilot v2 :

Ajoutez des membres manuellement ou dynamiquement en correspondance avec vos utilisateurs Autopilot v2, puis cliquez sur Créer :

Continuons avec la configuration de postes sous Intune.

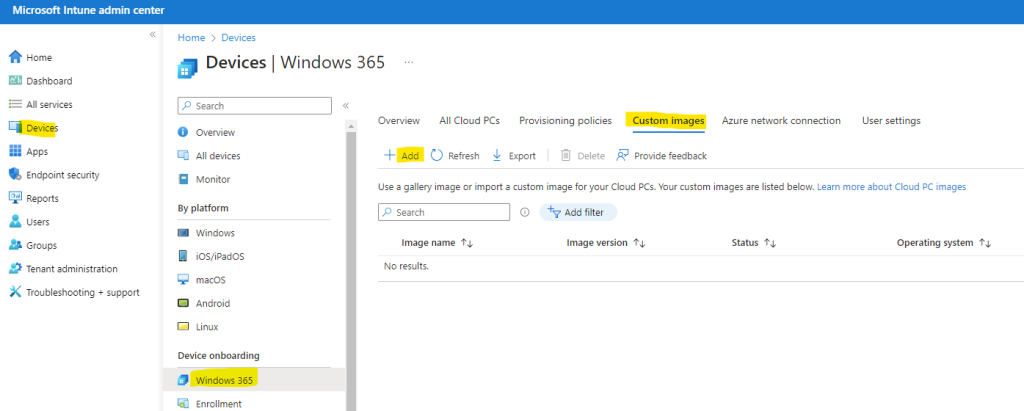

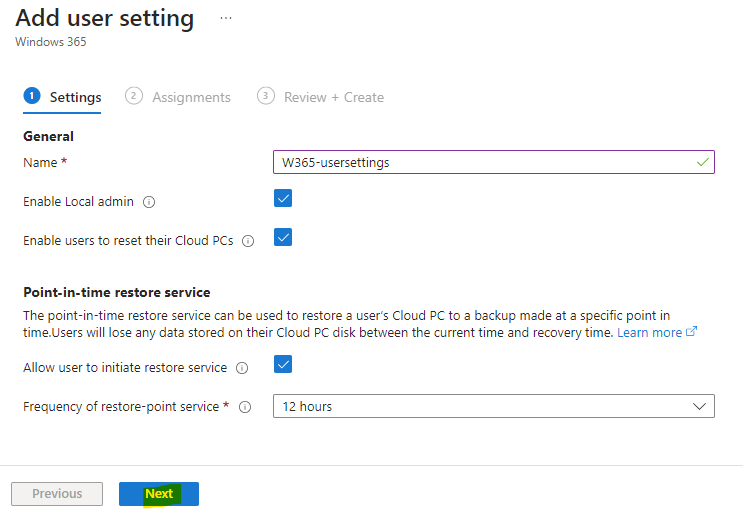

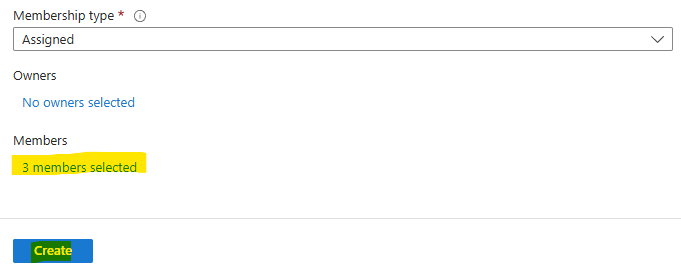

Etape V – Affectation de la configuration Intune :

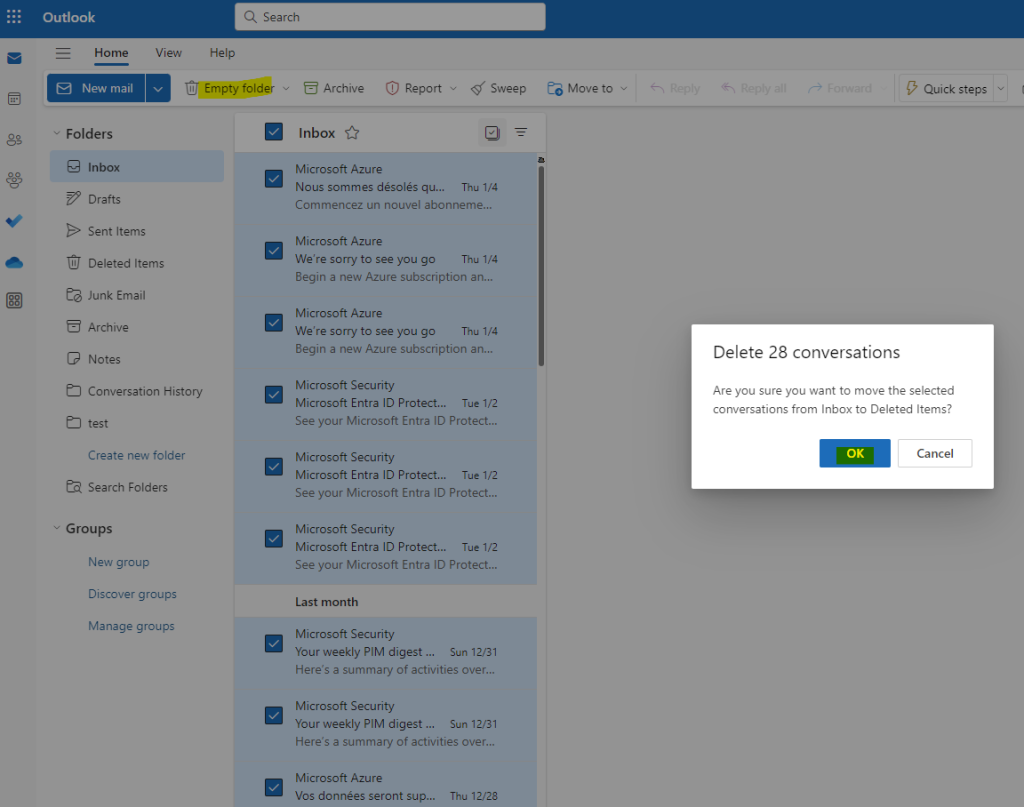

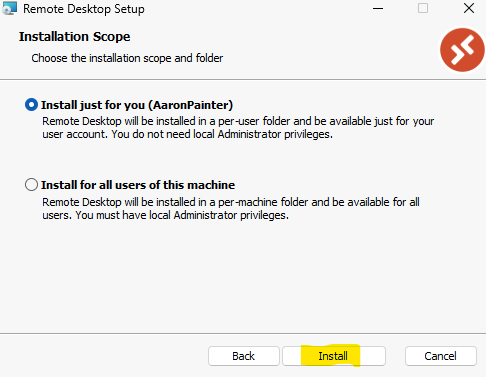

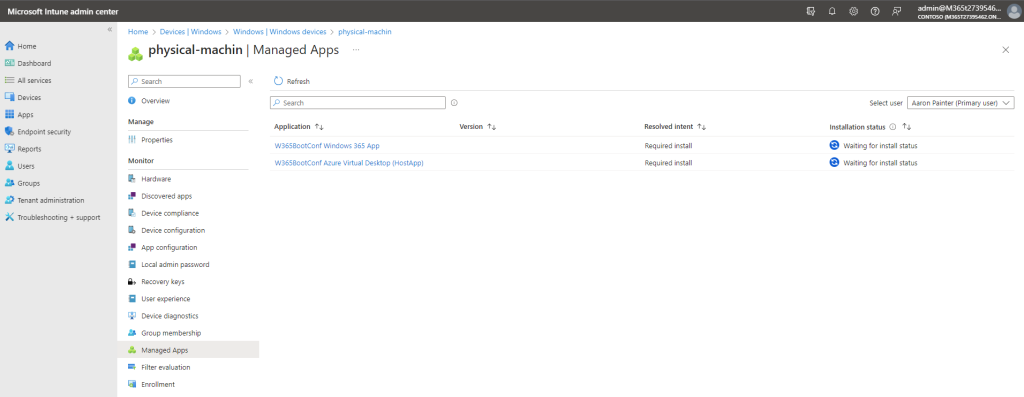

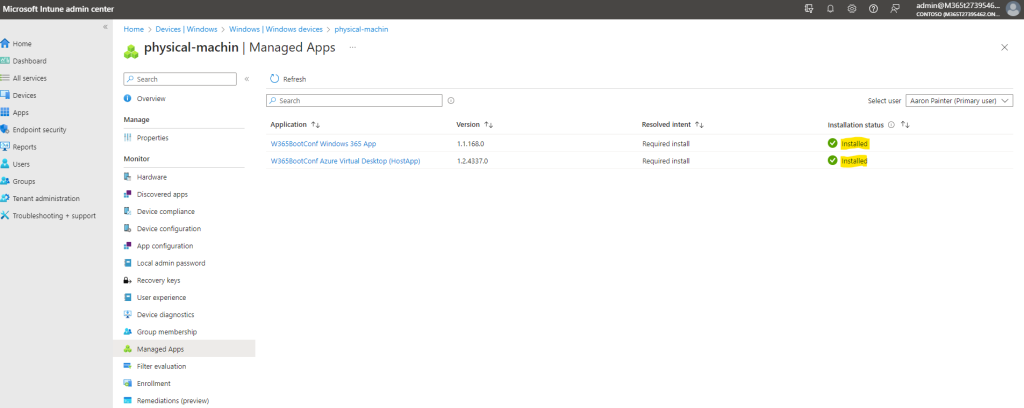

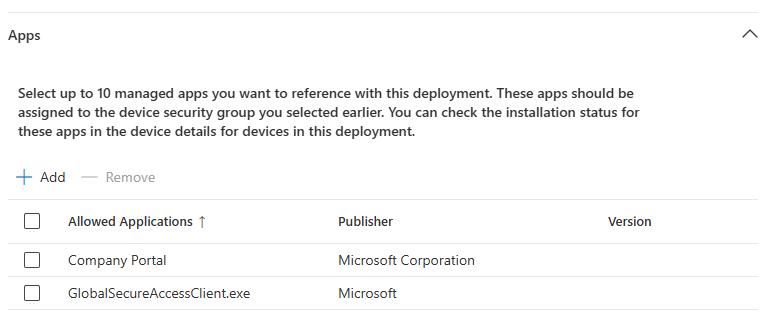

Pendant l’expérience OOBE (out-of-box experience) avant que l’utilisateur final ne soit connecté pour la première fois, la préparation de l’appareil Windows Autopilot permet de déployer jusqu’à :

- 10 applications managées

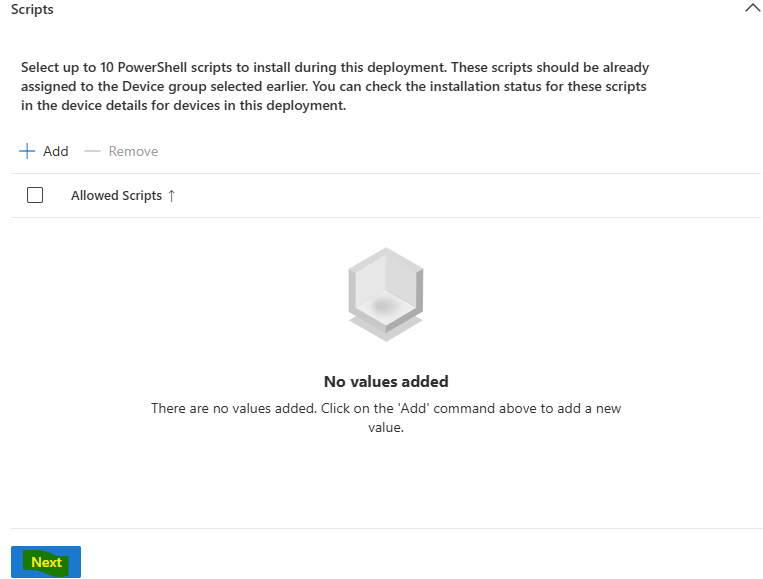

- 10 scripts PowerShell

Pour que les applications s’installent et que les scripts PowerShell fonctionnent correctement, ils doivent être affectés au groupe d’appareils créé pour la préparation des appareils Windows Autopilot.

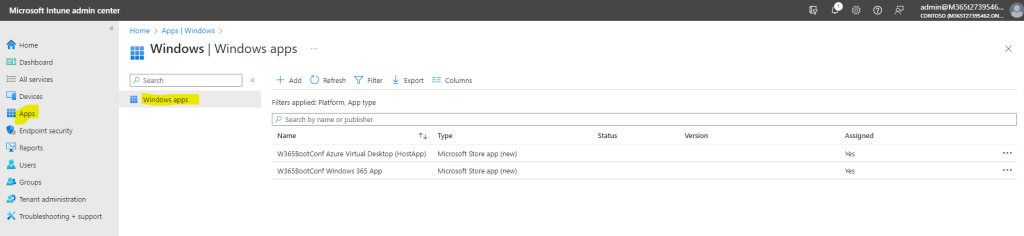

J’ai souhaité dans mon cas créer différents scénarios d’installation d’applications :

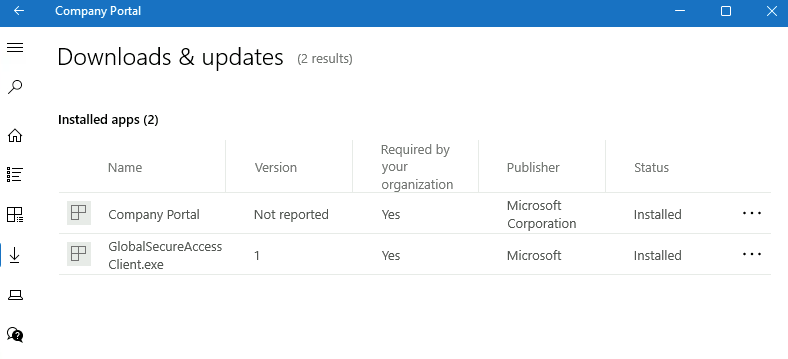

- Applications intégrées au processus Autopilot v2 :

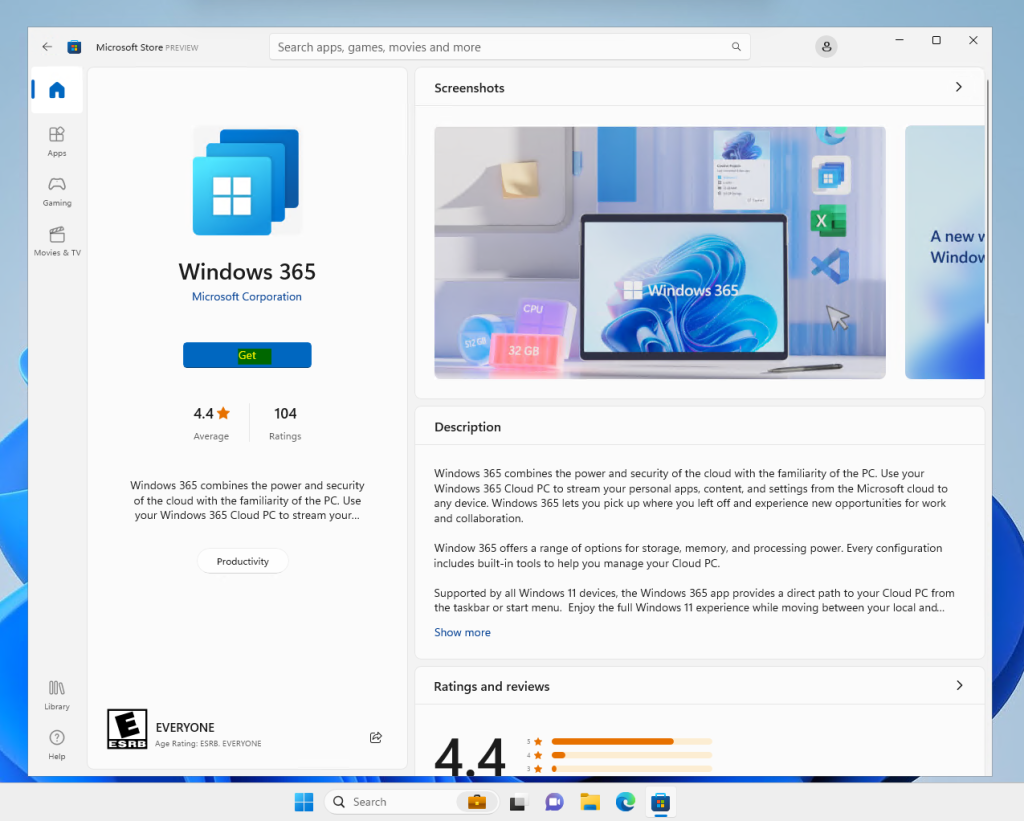

- Microsoft Company Portal (Windows Store)

- Global Secure Access (EXE)

- Applications obligatoires pour les postes Intune :

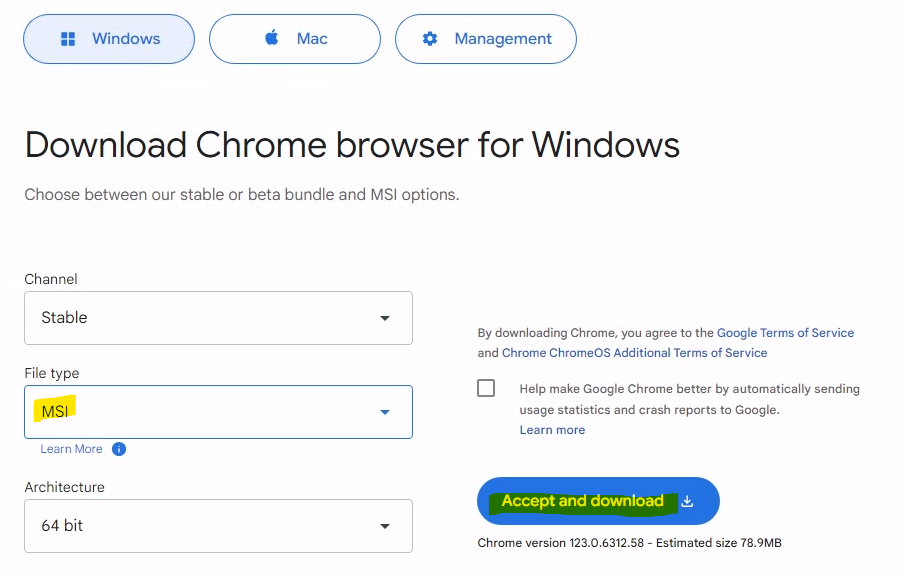

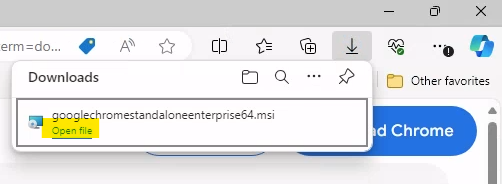

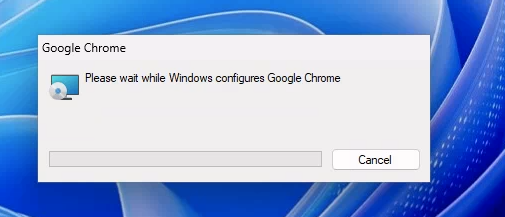

- Google Chrome (MSI)

- Microsoft 365 Apps (Microsoft 365 Apps)

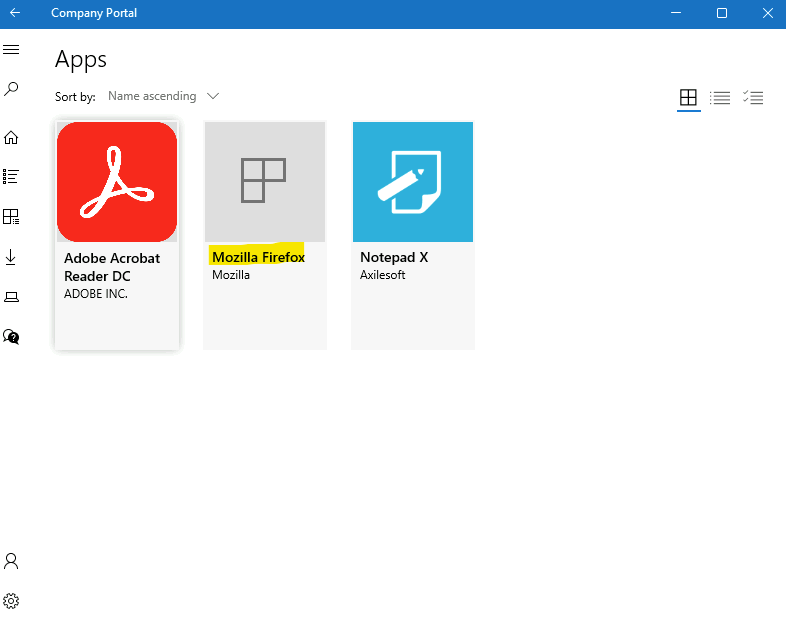

- Applications disponibles pour les utilisateurs Intune :

- Adobe Acrobat Reader DC (Windows Store)

- Mozilla Firefox (Windows Store)

- Notepad X (Windows Store)

Pour cela, rendez-vous dans le menu suivant d’Intune, puis rajoutez vos applications concernées :

J’ai également rajouté un script PowerShell, mais que je ne souhaite pas intégrer dans le processus Autopilot v2 car les applications installées ou les scripts PowerShell qui s’exécuteront systématiquement dans un contexte système.

Il ne nous reste maintenant qu’à créer la stratégie de préparation des appareils Windows Autopilot.

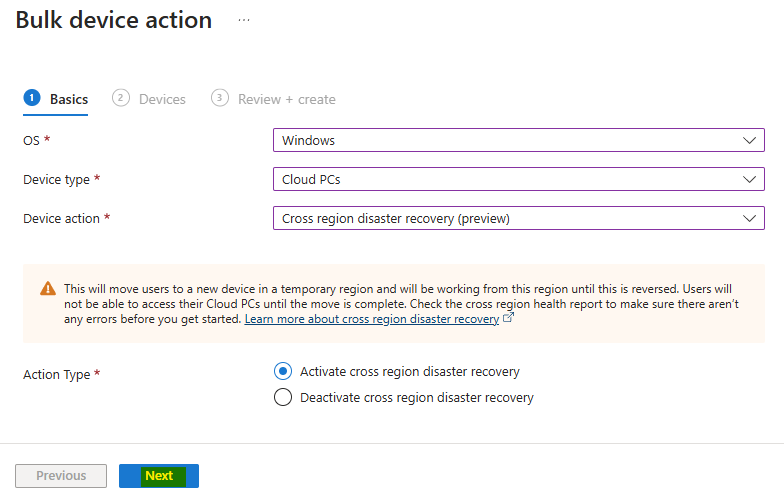

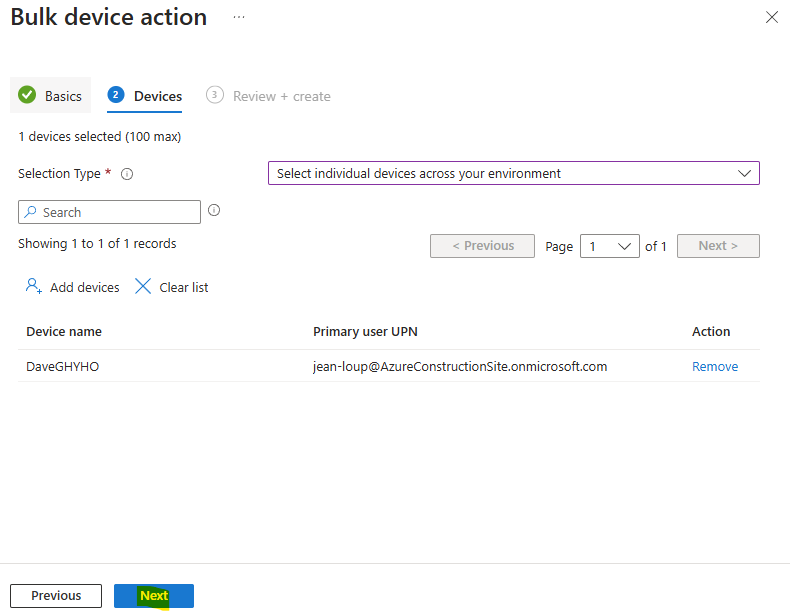

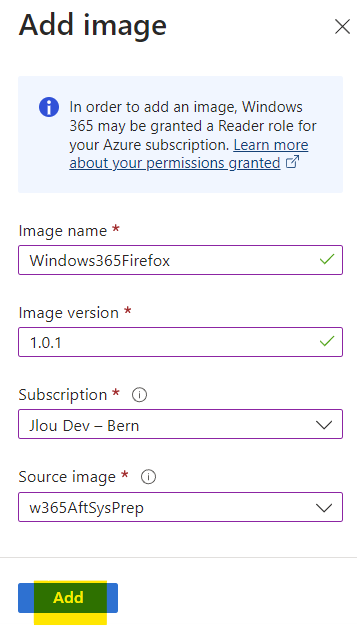

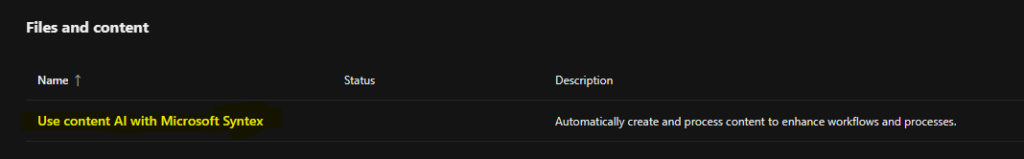

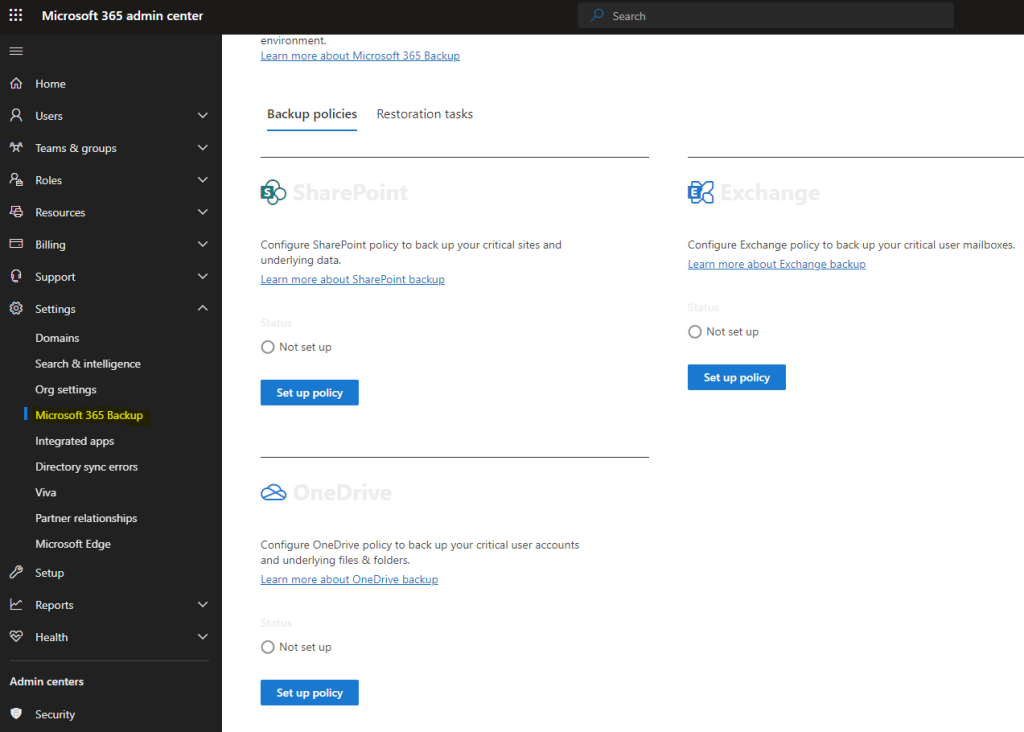

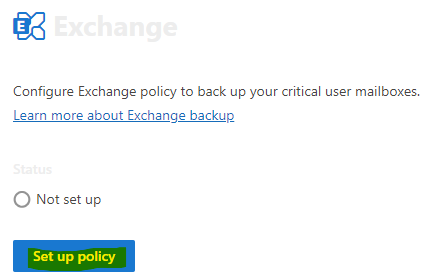

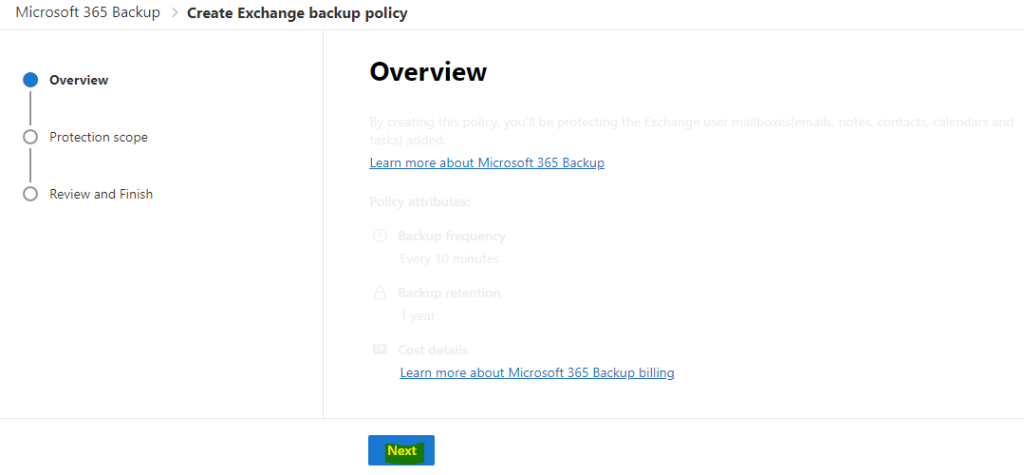

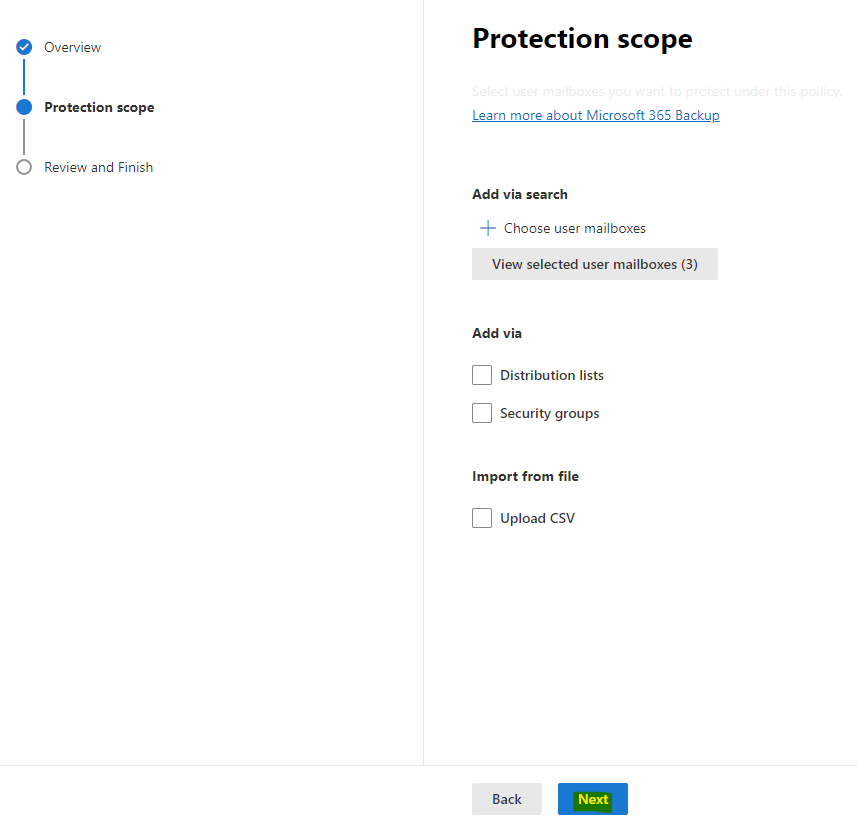

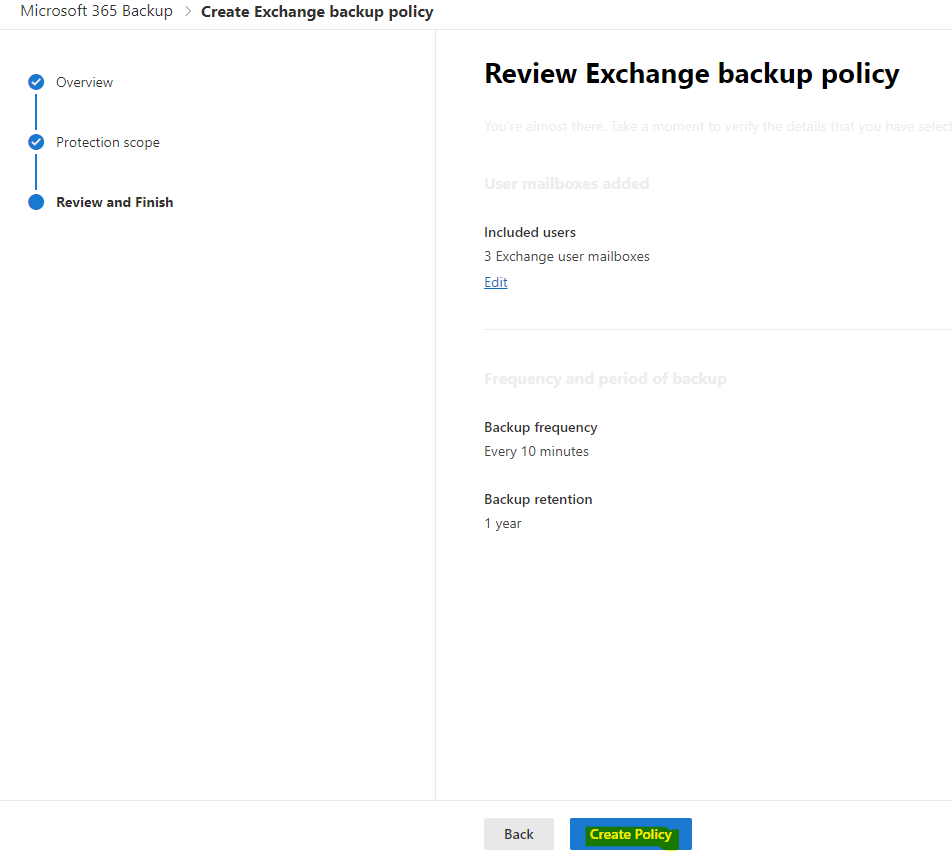

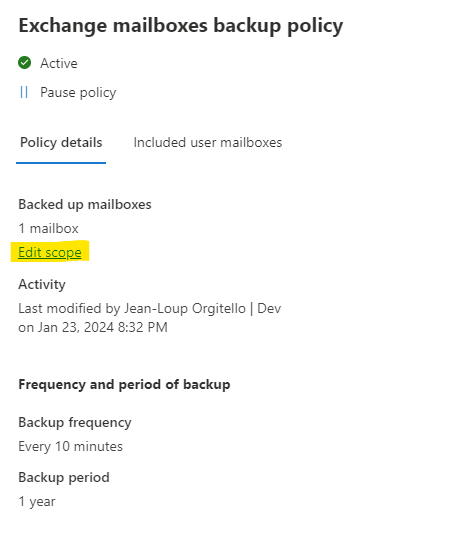

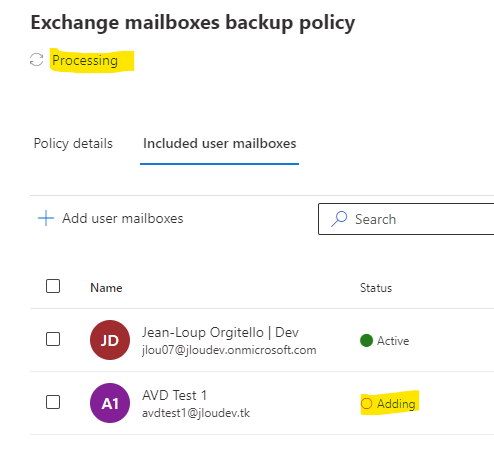

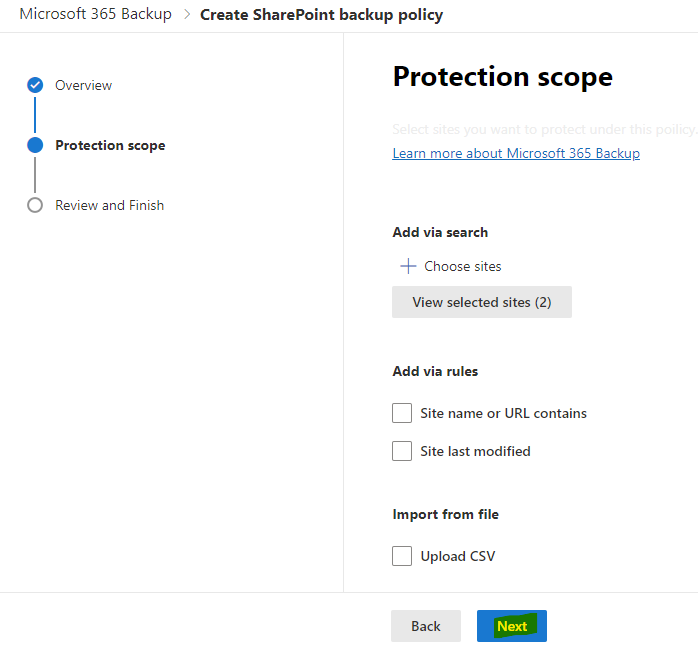

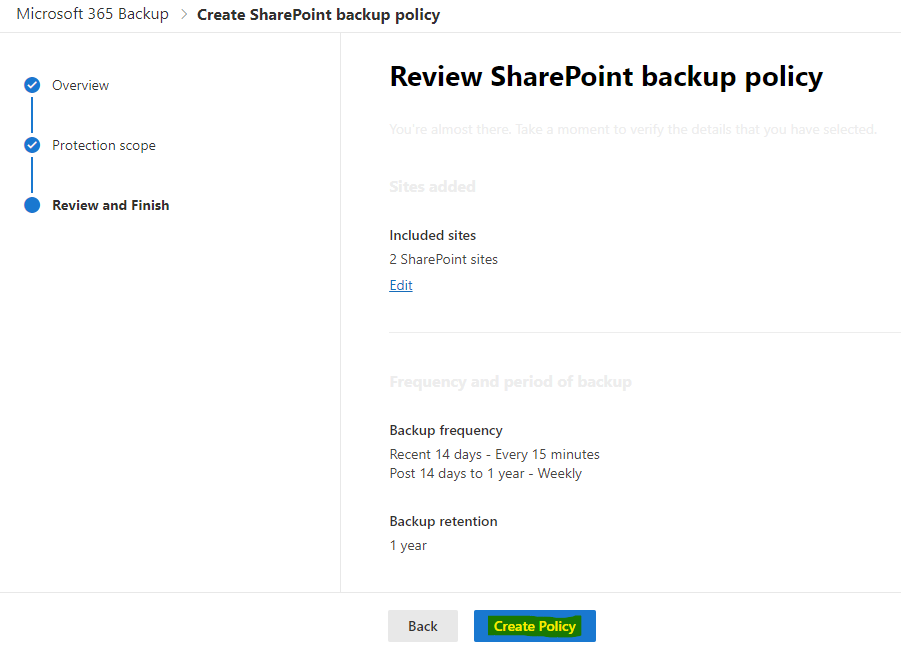

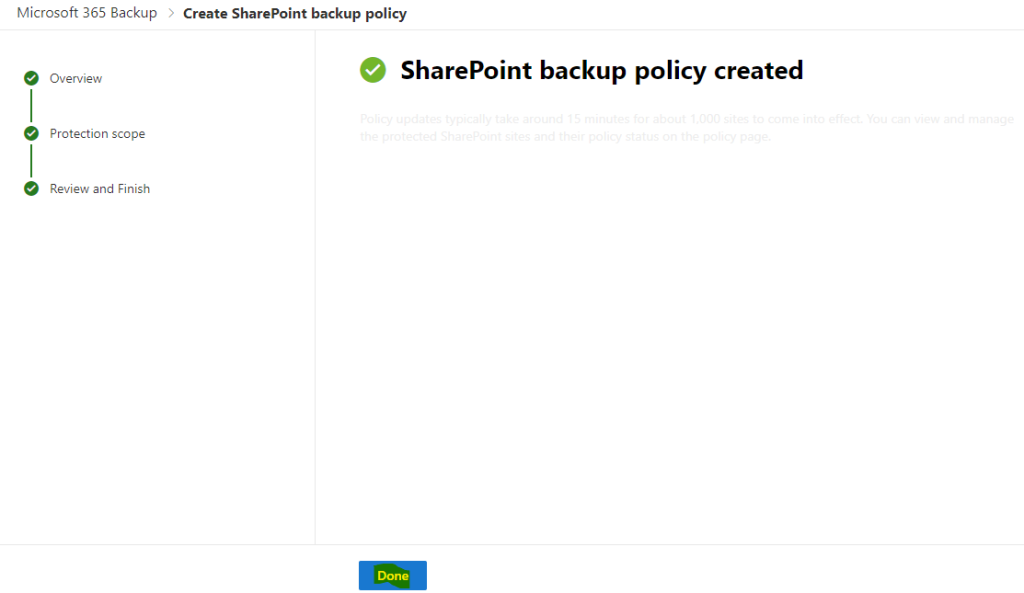

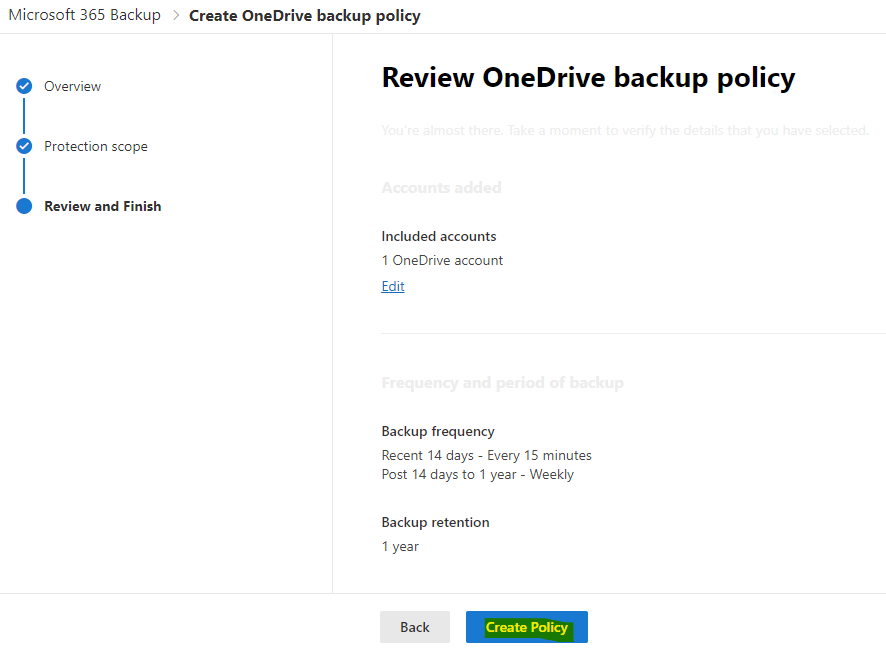

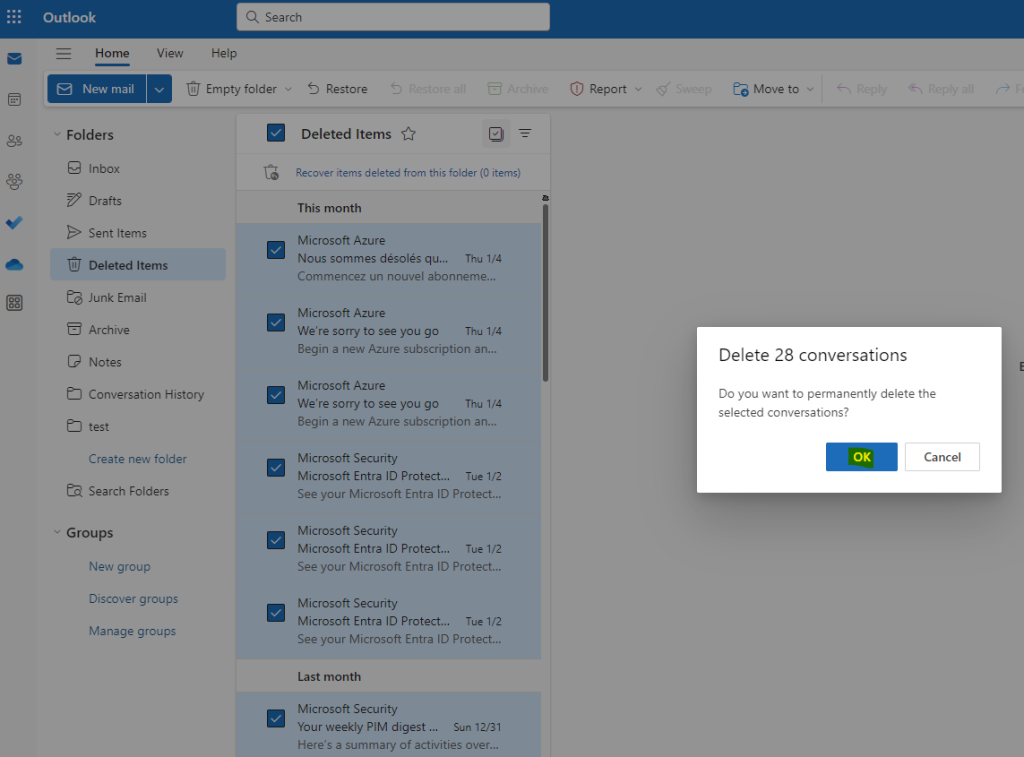

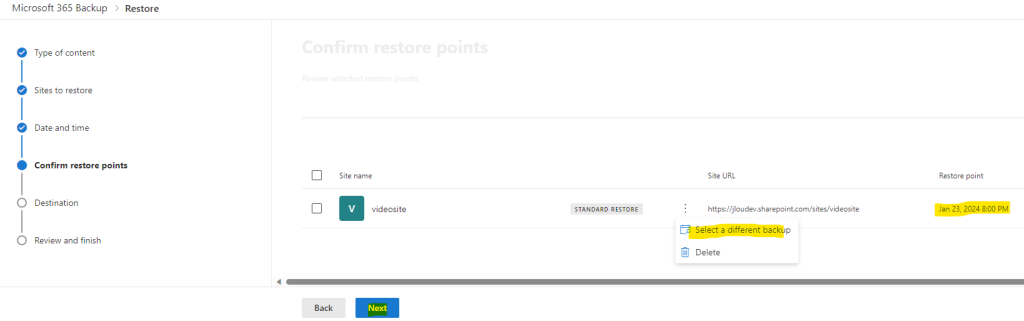

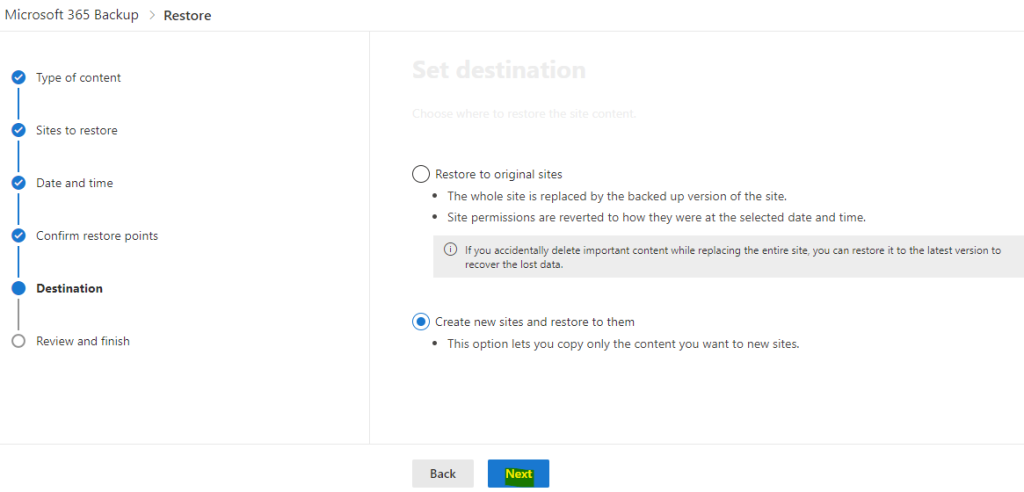

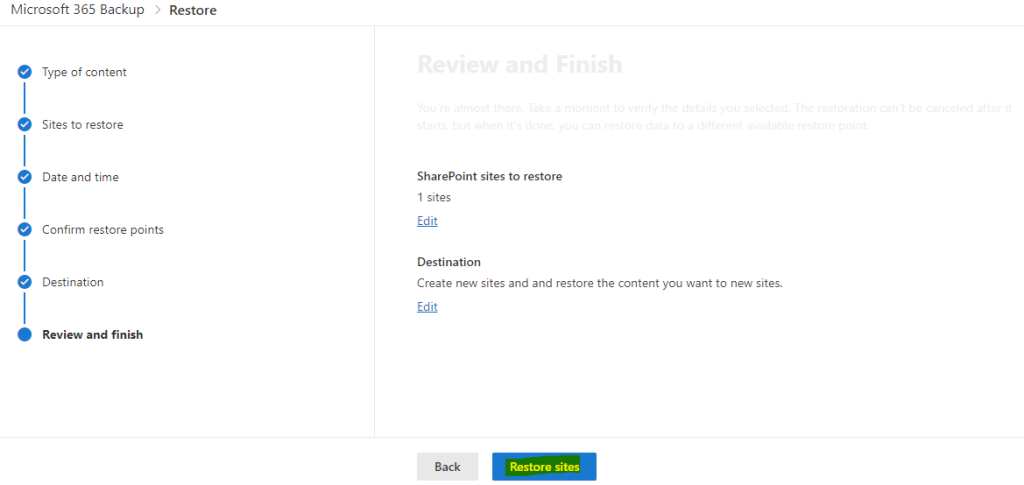

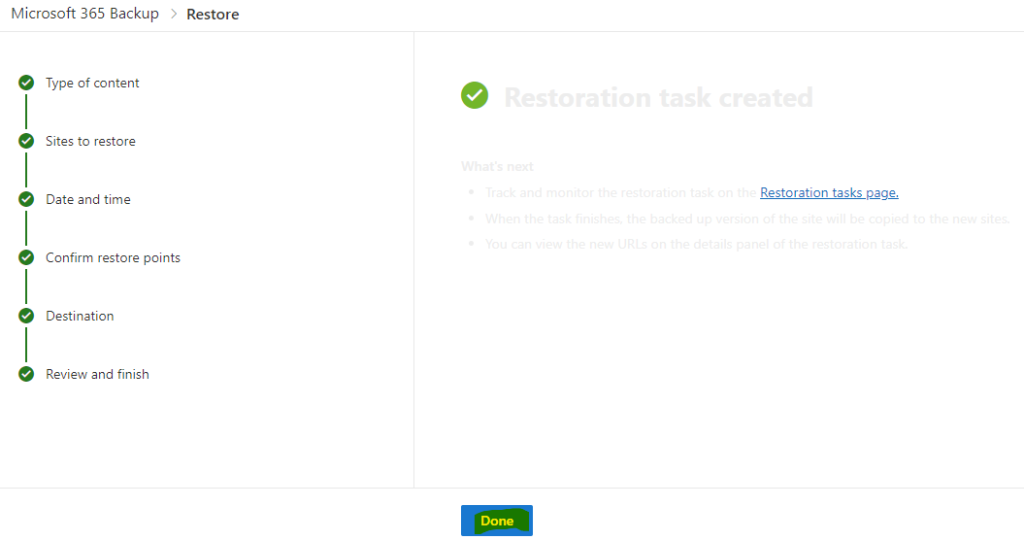

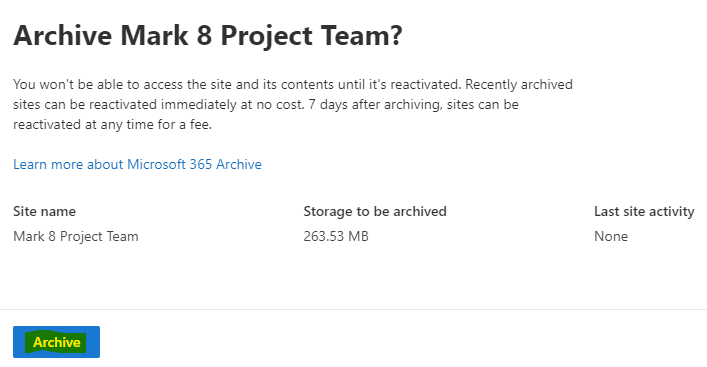

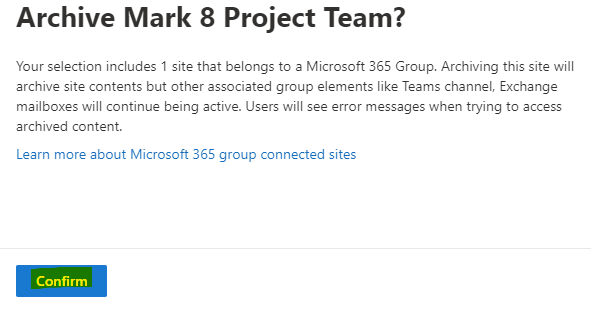

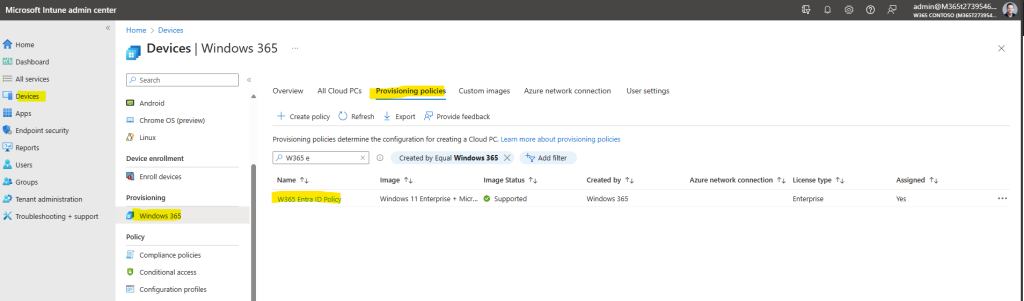

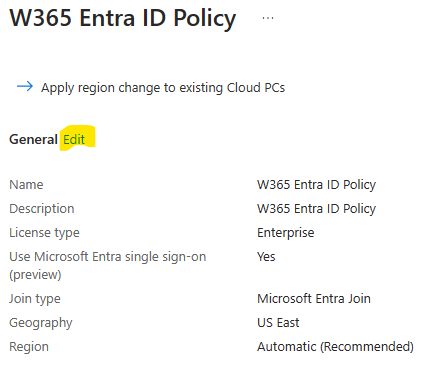

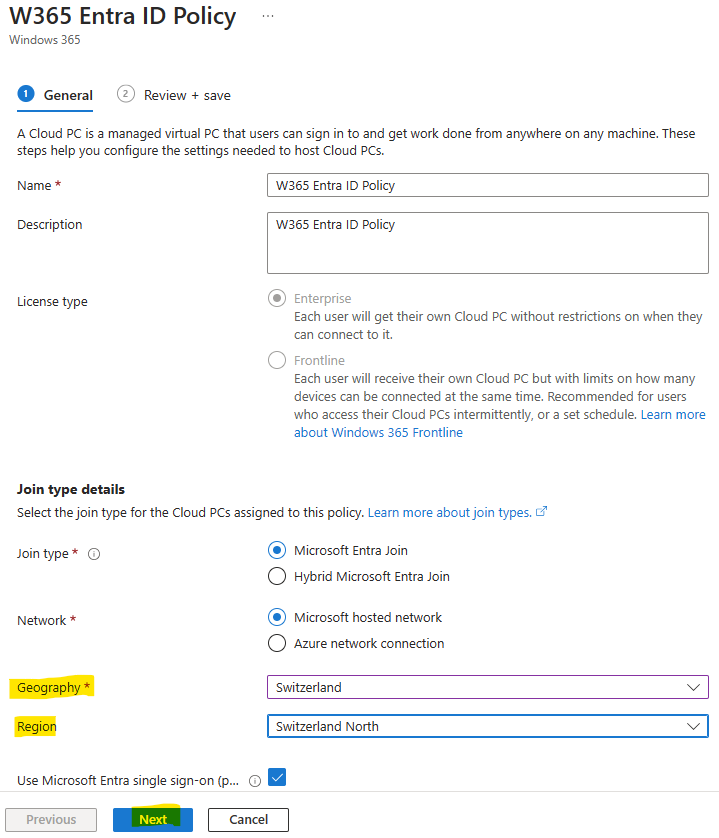

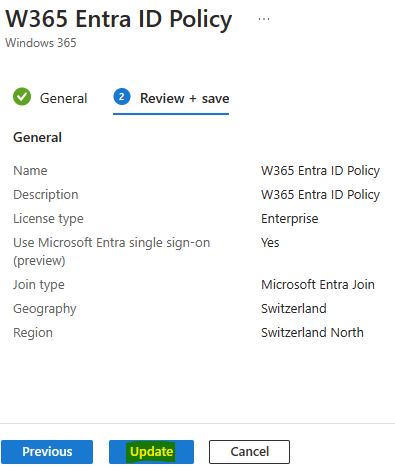

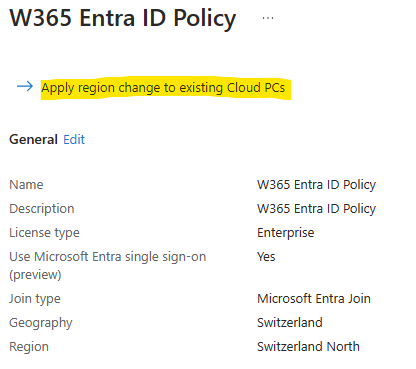

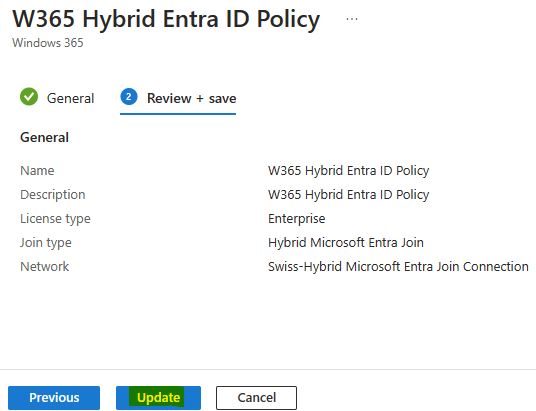

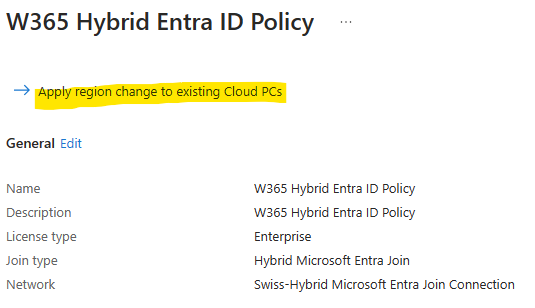

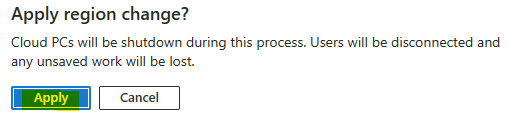

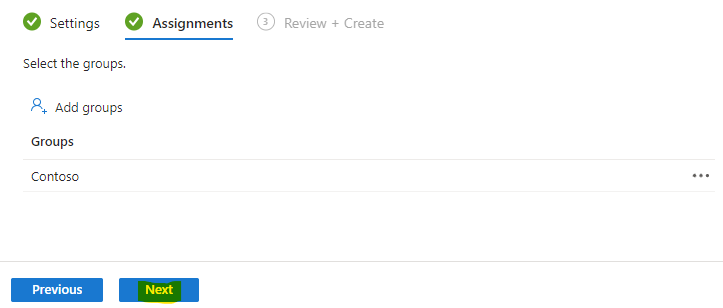

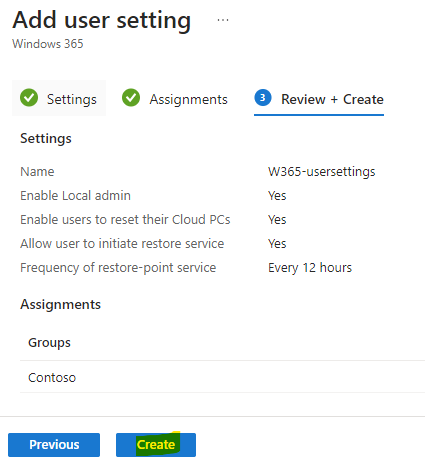

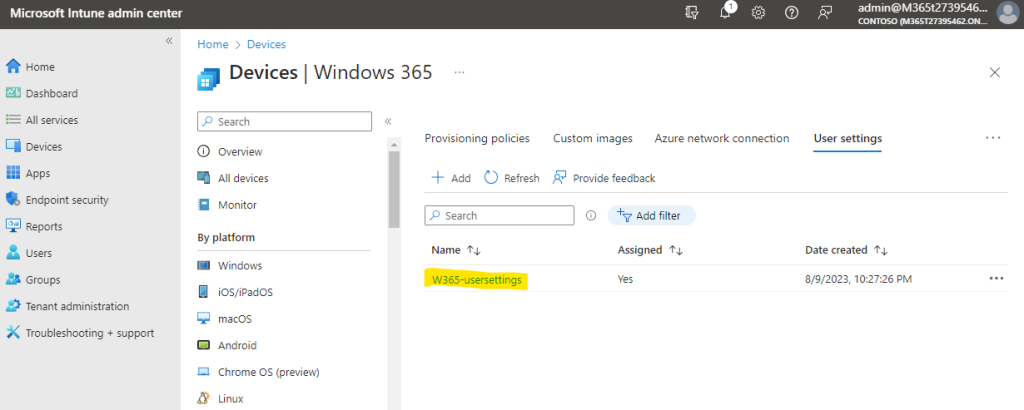

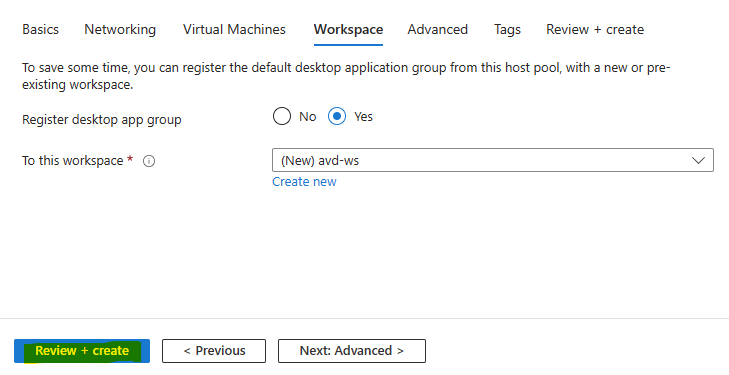

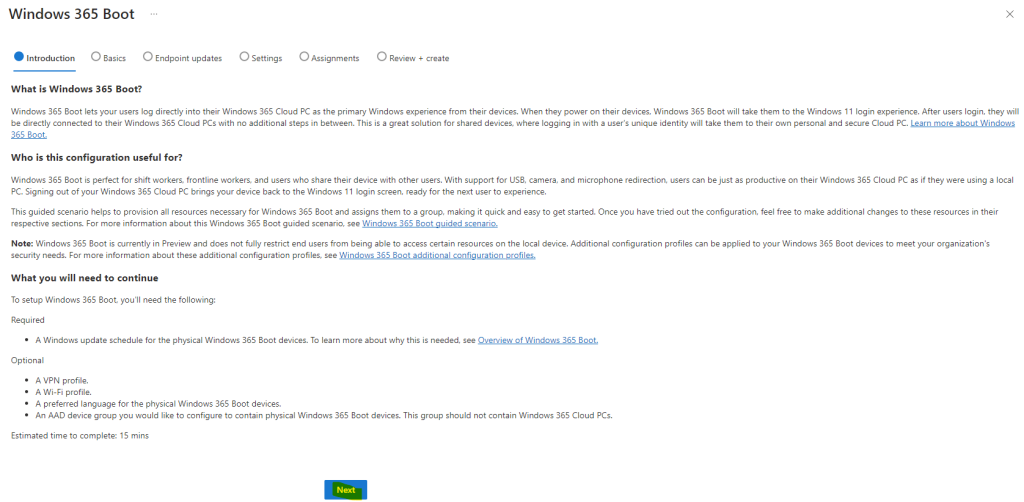

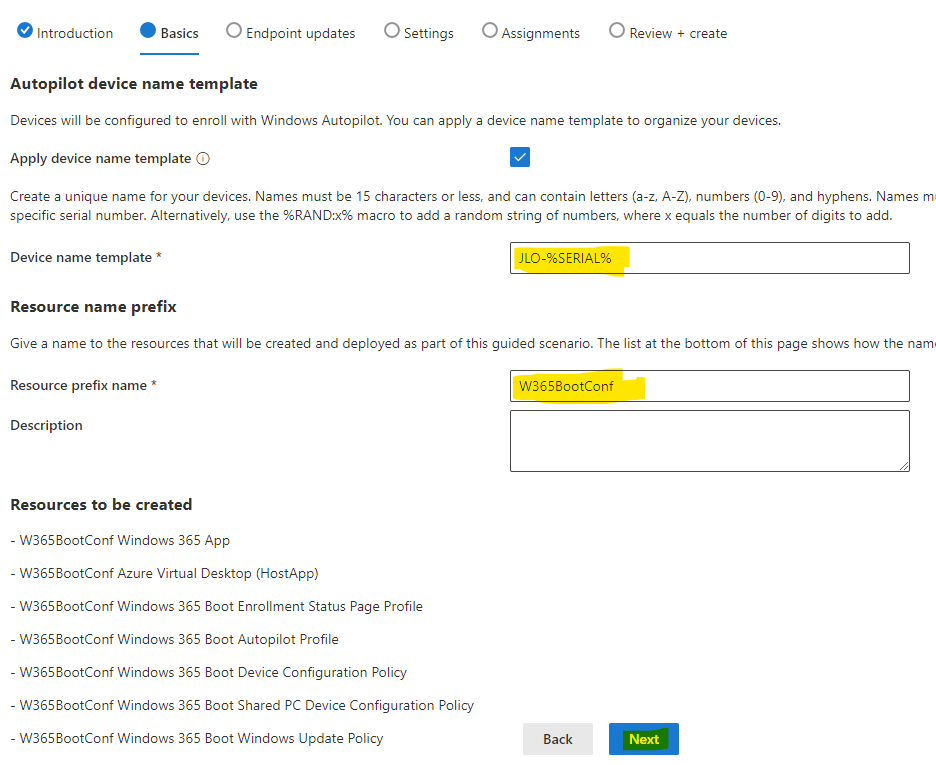

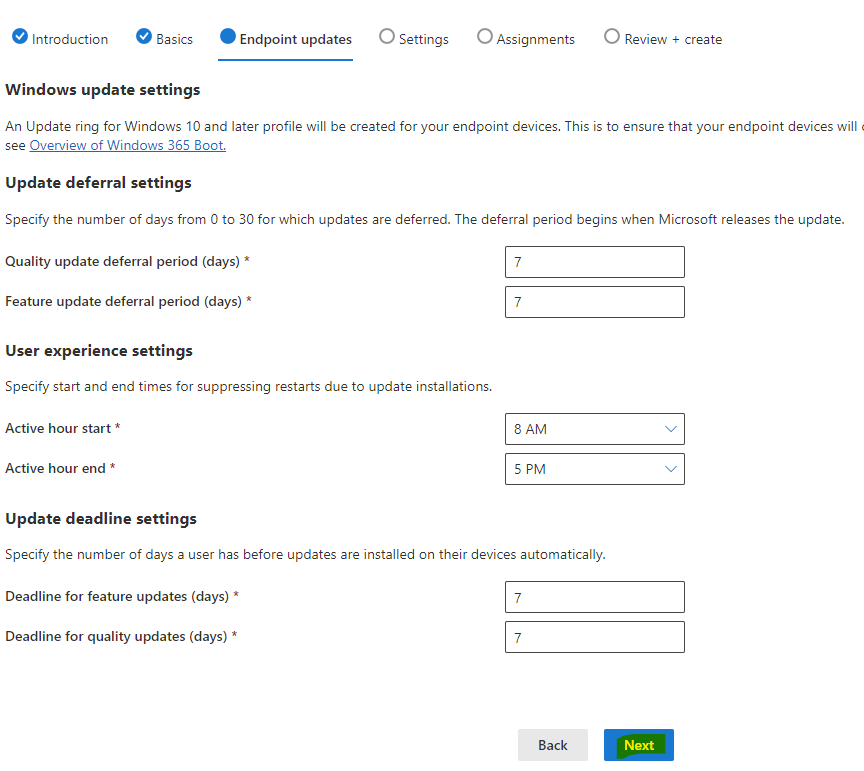

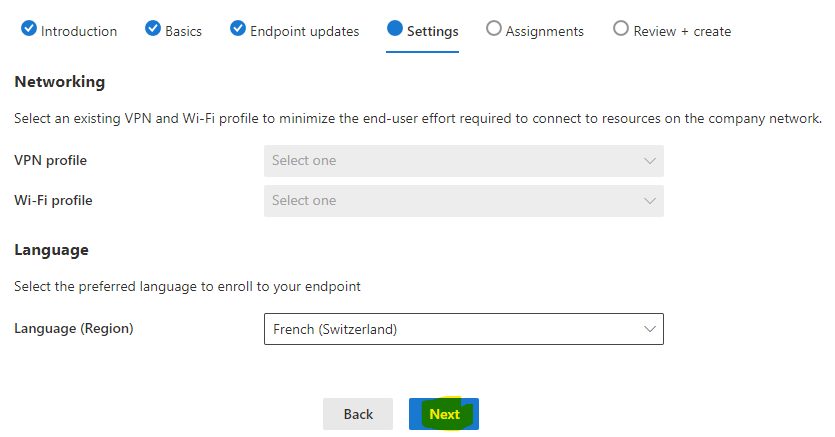

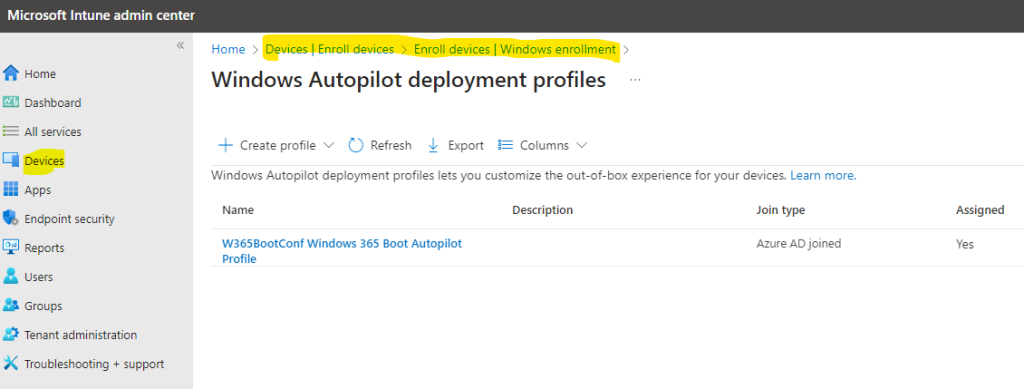

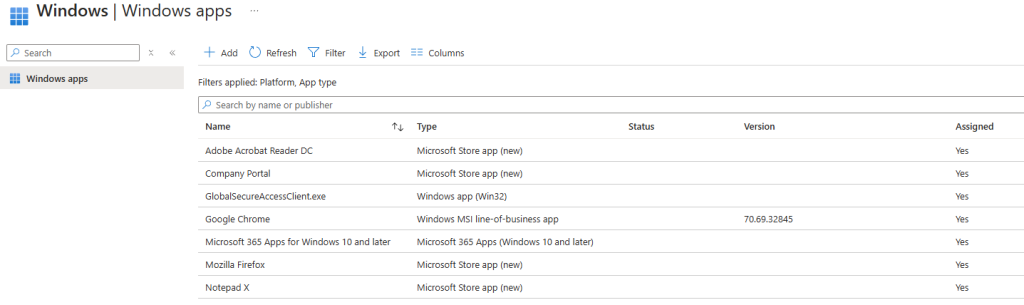

Etape VI – Création de la stratégie de préparation des appareils Windows Autopilot :

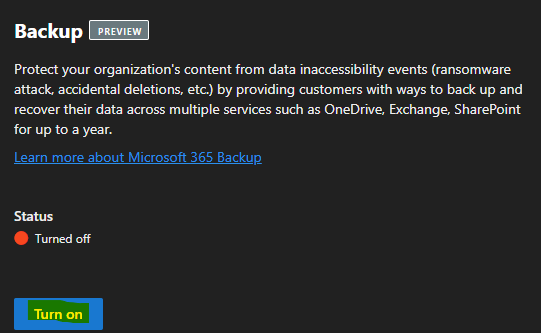

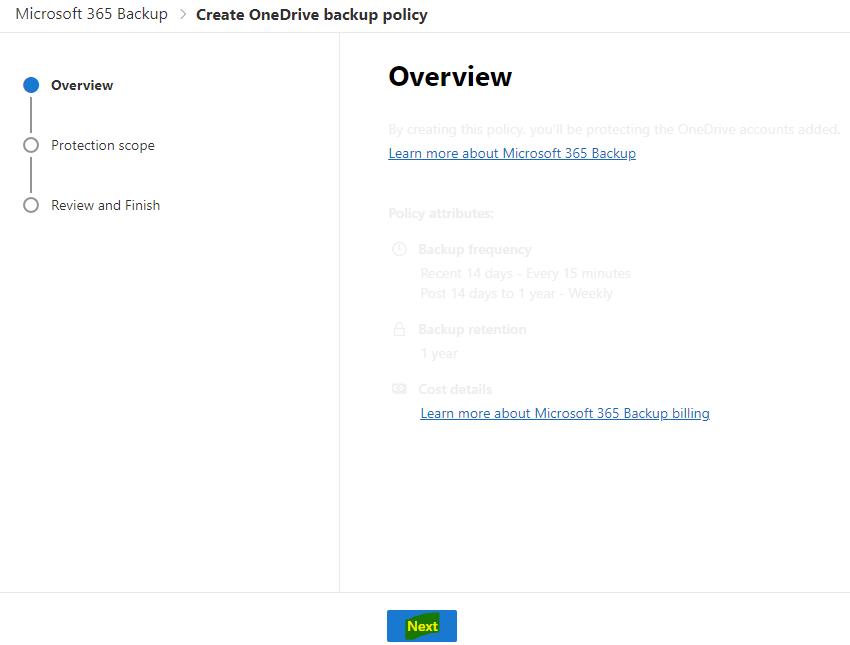

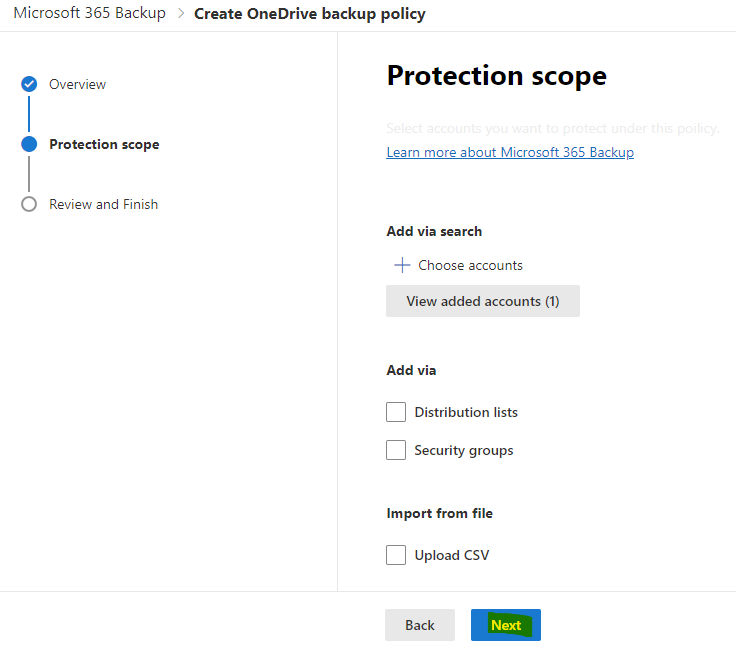

La stratégie Autopilot spécifie la façon dont l’appareil est configuré pendant l’installation de Windows et ce qui est affiché pendant l’expérience OOBE (out-of-box experience).

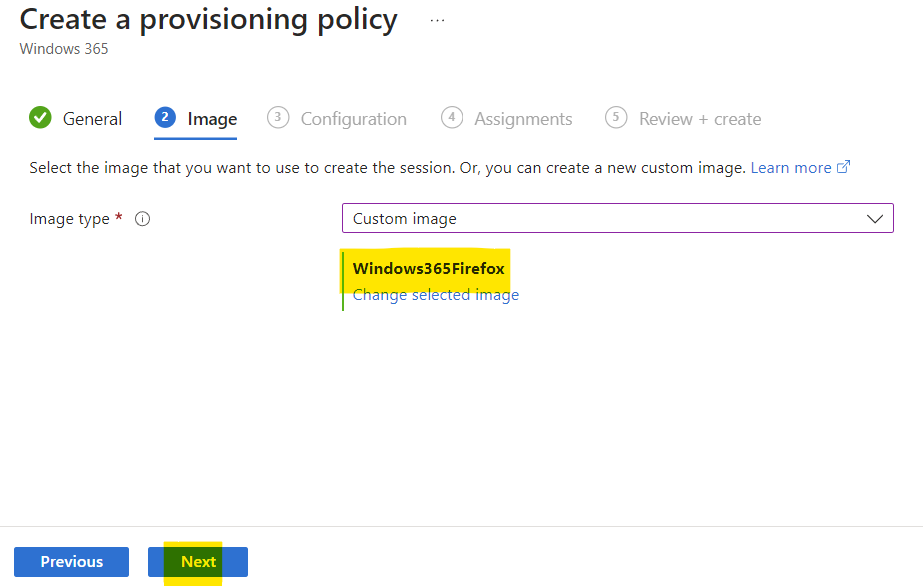

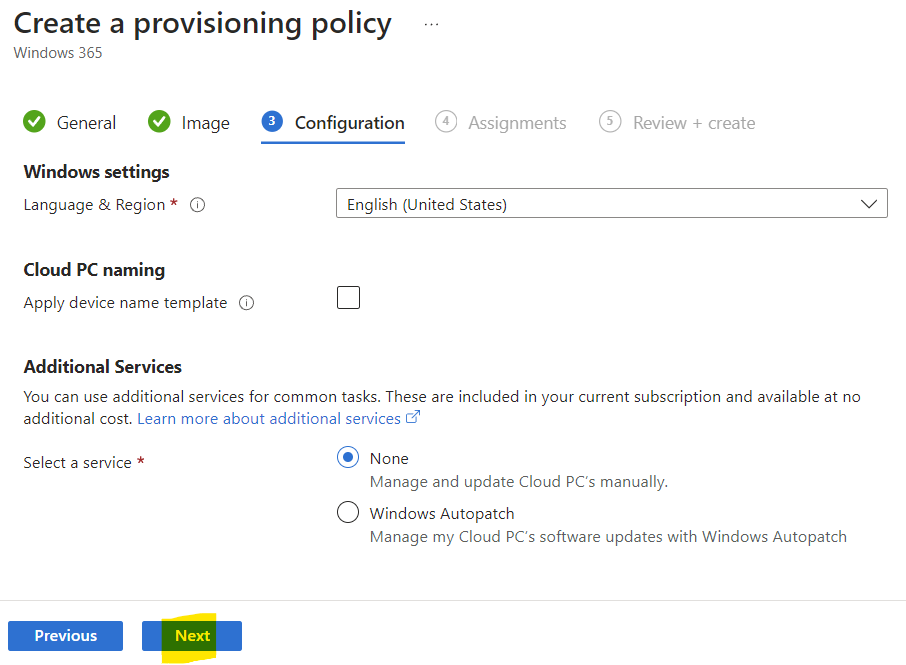

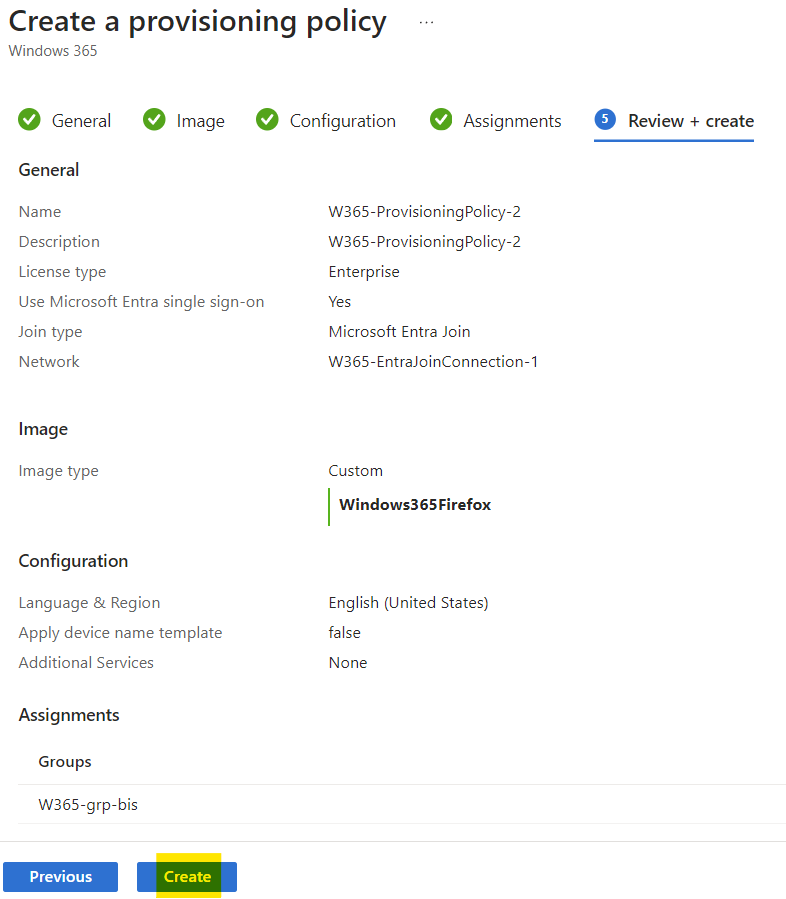

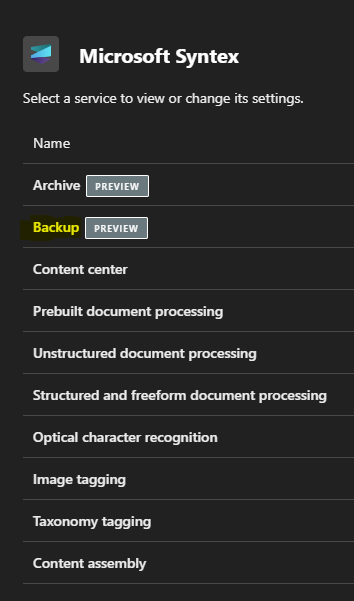

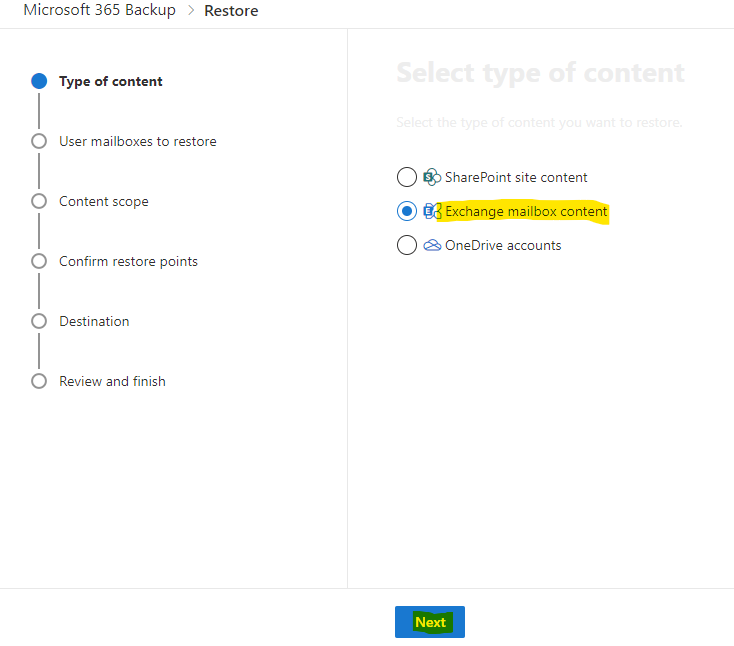

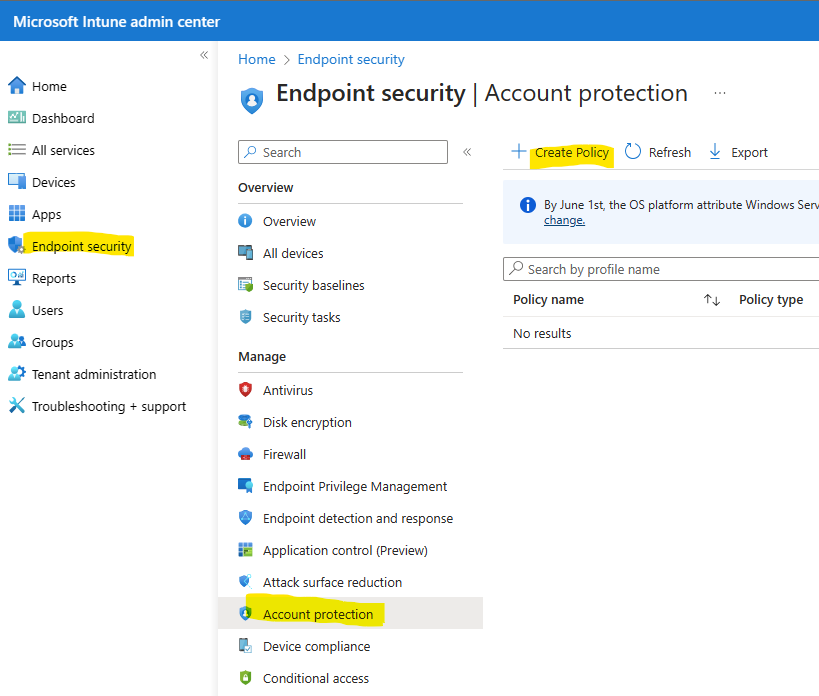

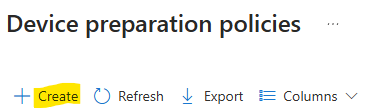

Pour cela, rendez-vous dans le menu suivant d’Intune, puis cliquez sur le menu suivant :

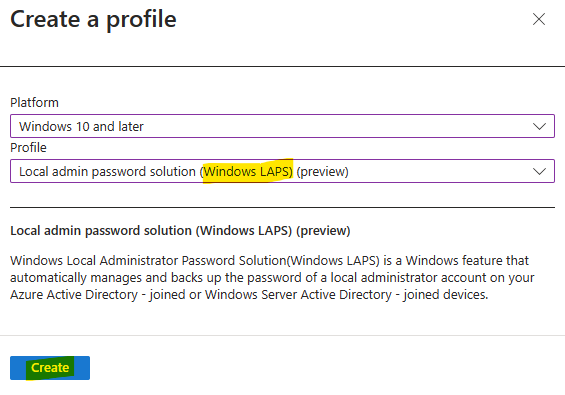

Cliquez sur Créer :

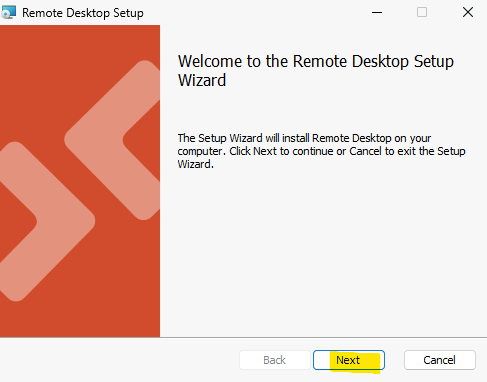

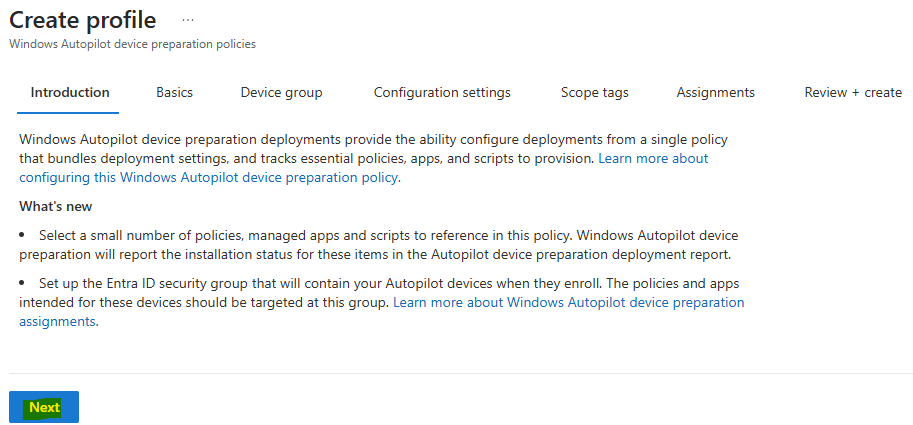

Cliquez sur Suivant :

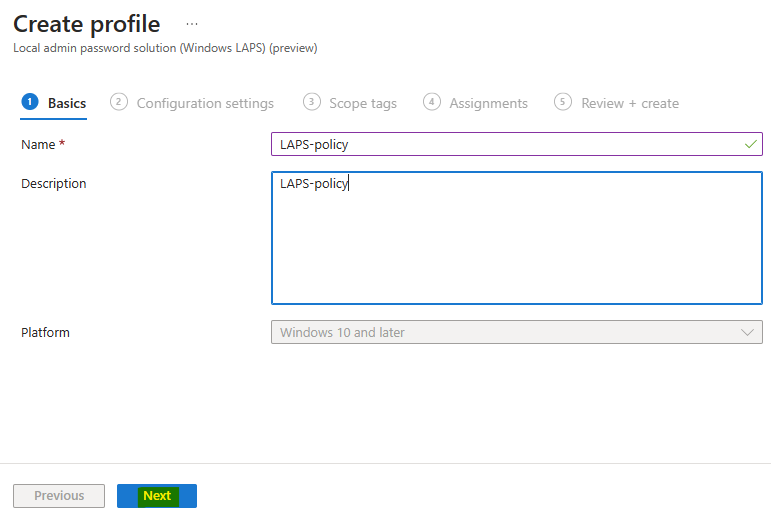

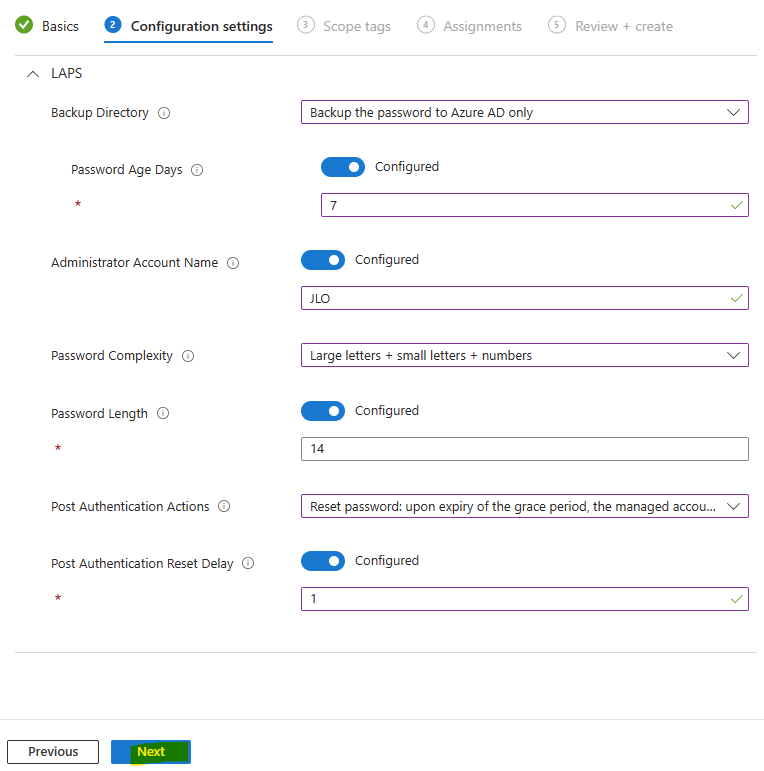

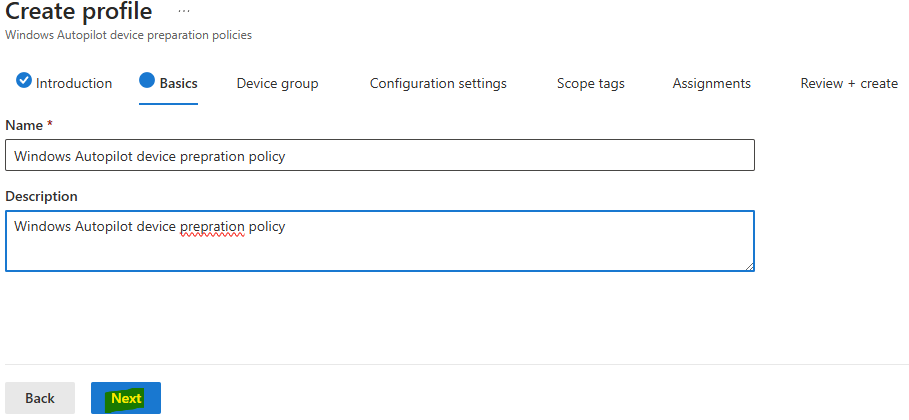

Nommez votre profil, puis cliquez sur Suivant :

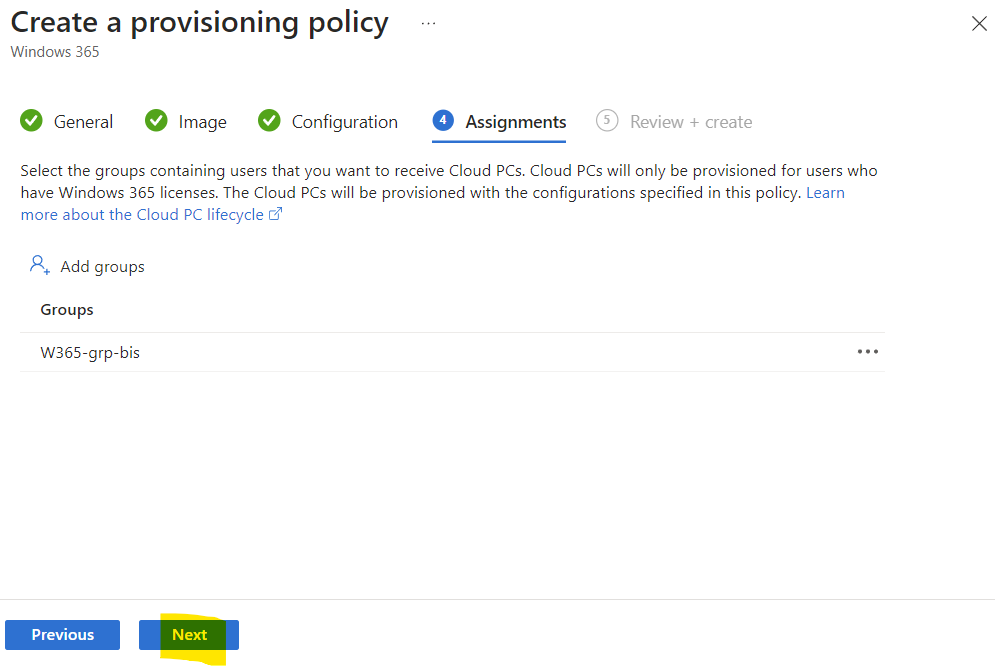

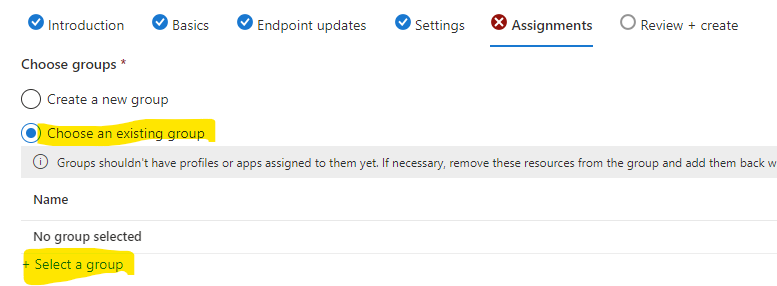

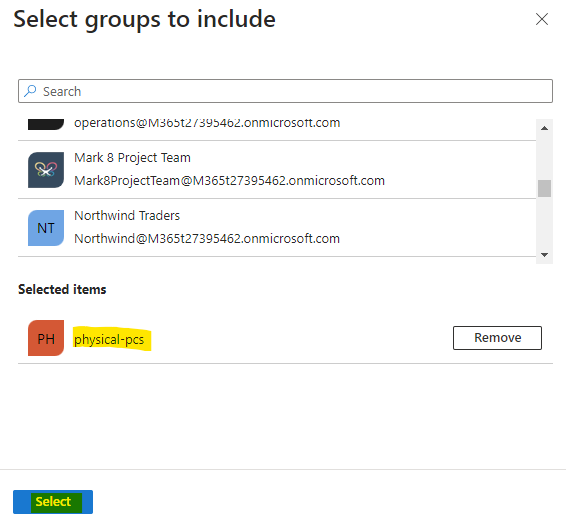

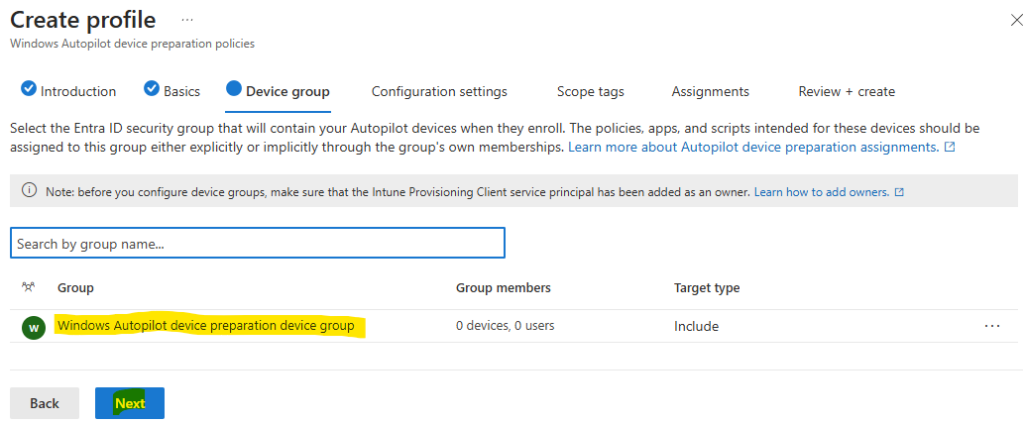

Ajoutez le groupe dédié aux postes Intune via Autopilot v2, puis cliquez sur Suivant :

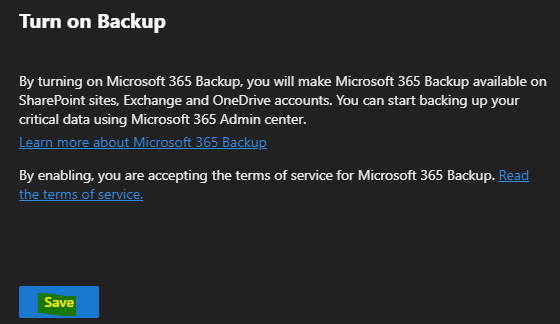

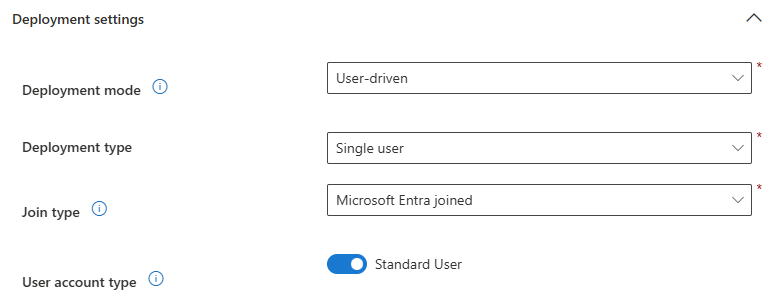

Définissez les paramètres de configuration Autopilot v2 :

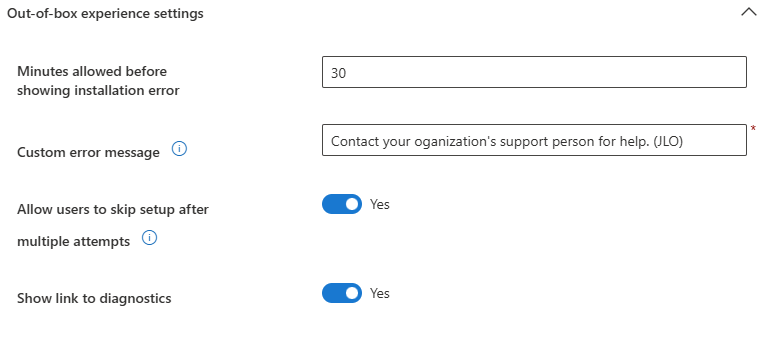

Personnalisez l’expérience OOBE :

Ajoutez les applications intégrées dans le processus Autopilot v2 :

Ajoutez si besoin les scripts intégrés dans le processus Autopilot v2, puis cliquez sur Suivant :

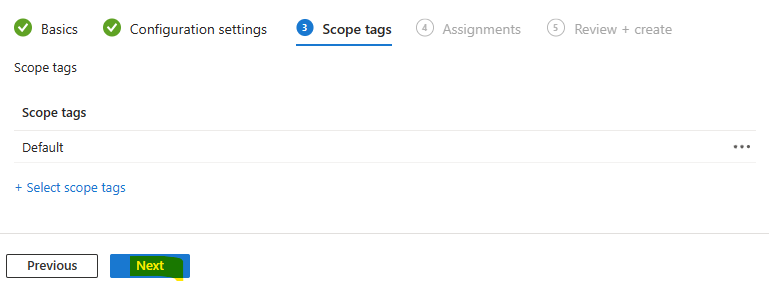

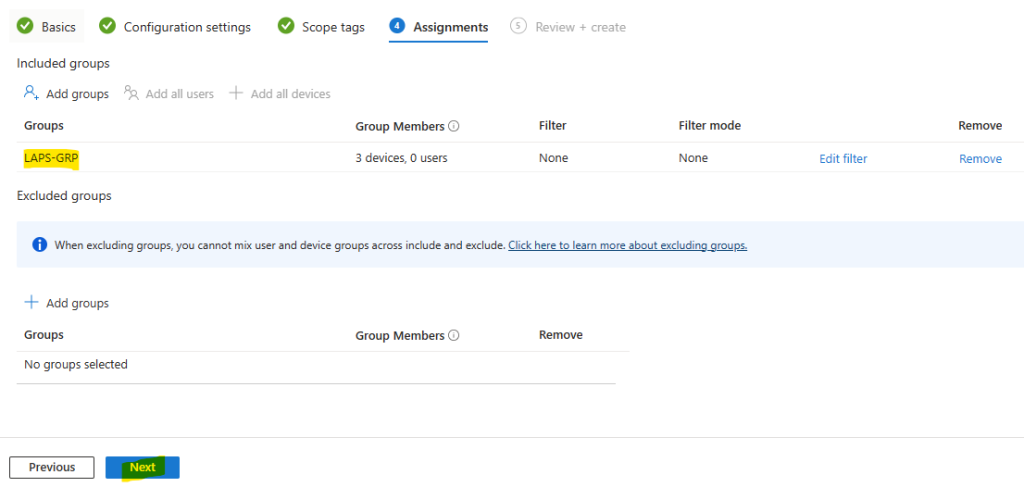

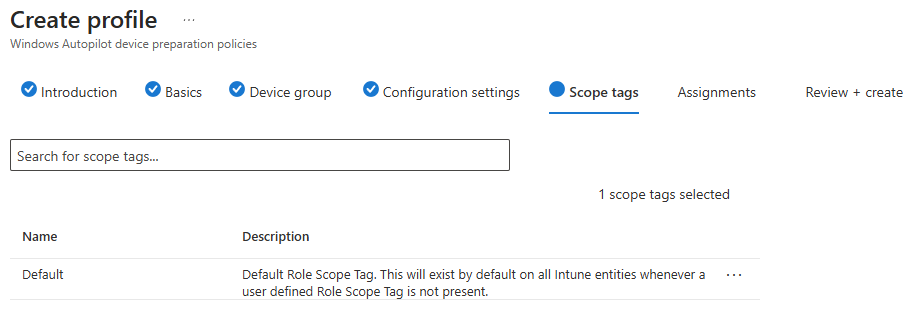

Modifiez les tags au besoin, puis cliquez sur Suivant :

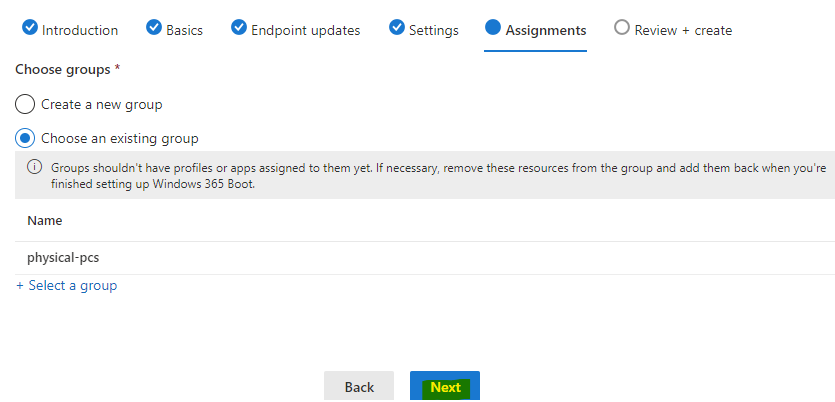

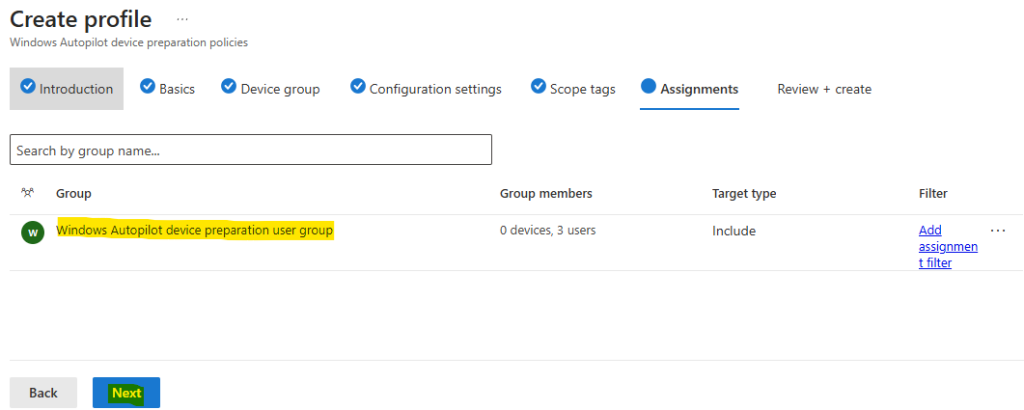

Ajoutez le groupe dédié aux utilisateurs Intune via Autopilot v2, puis cliquez sur Suivant :

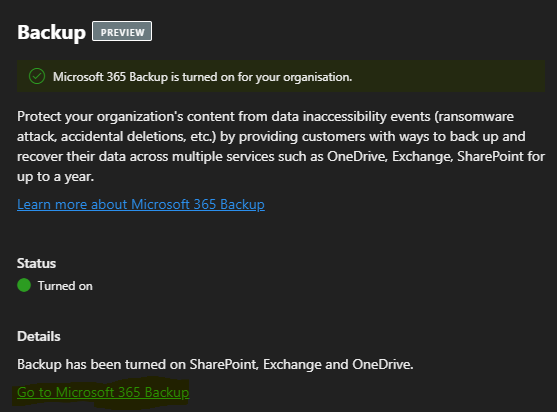

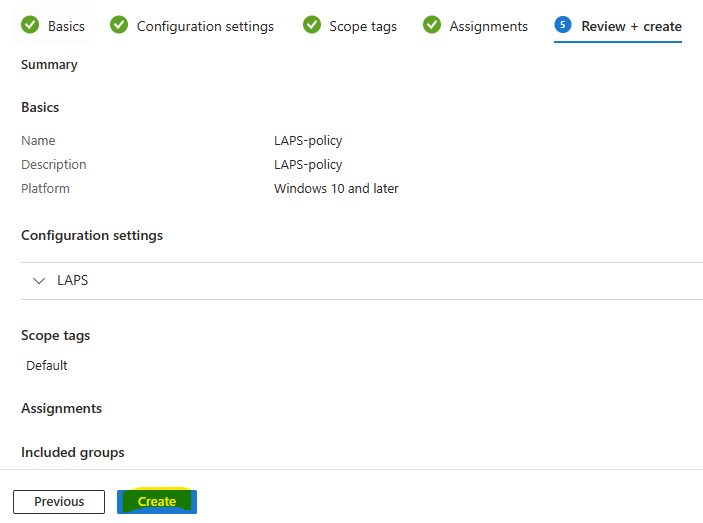

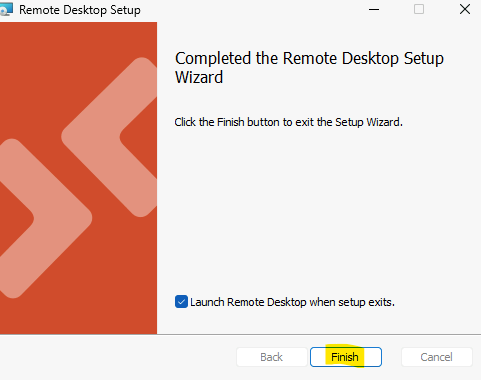

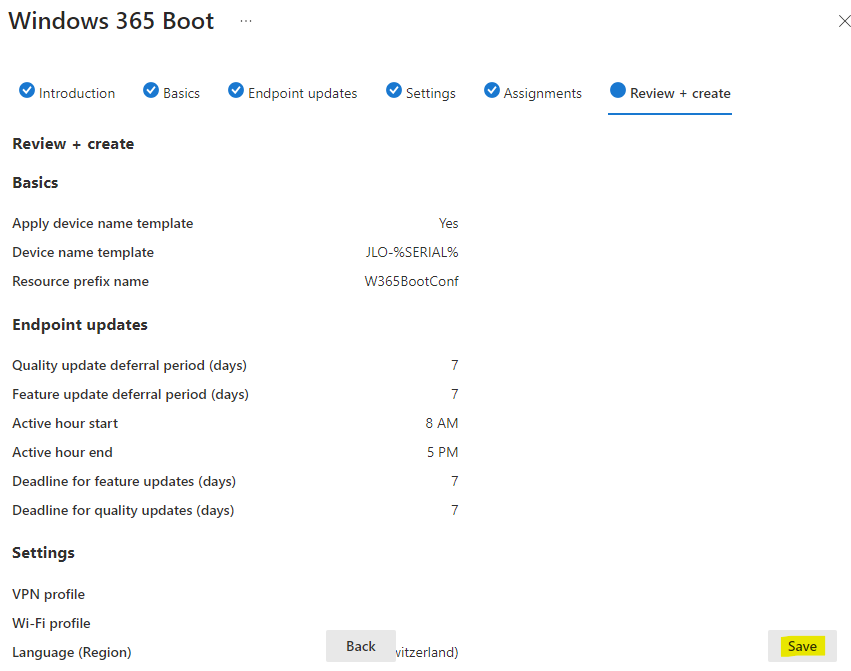

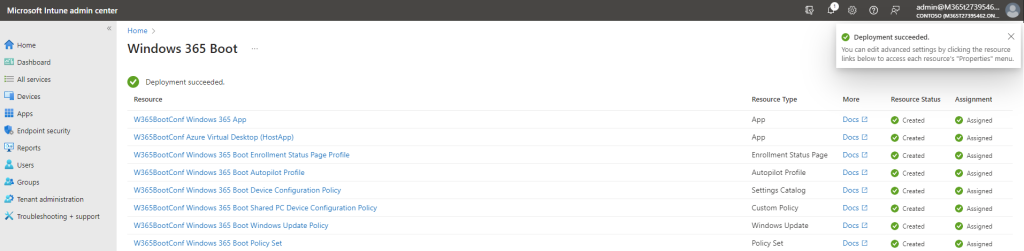

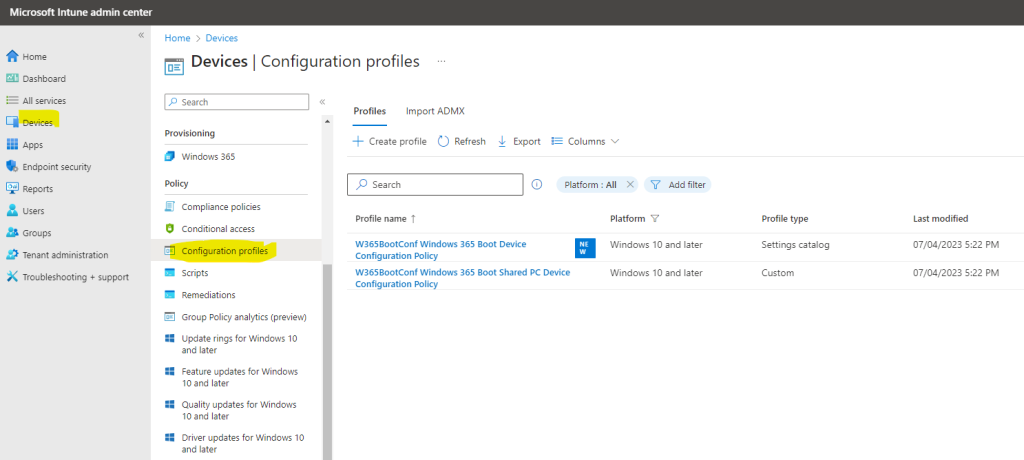

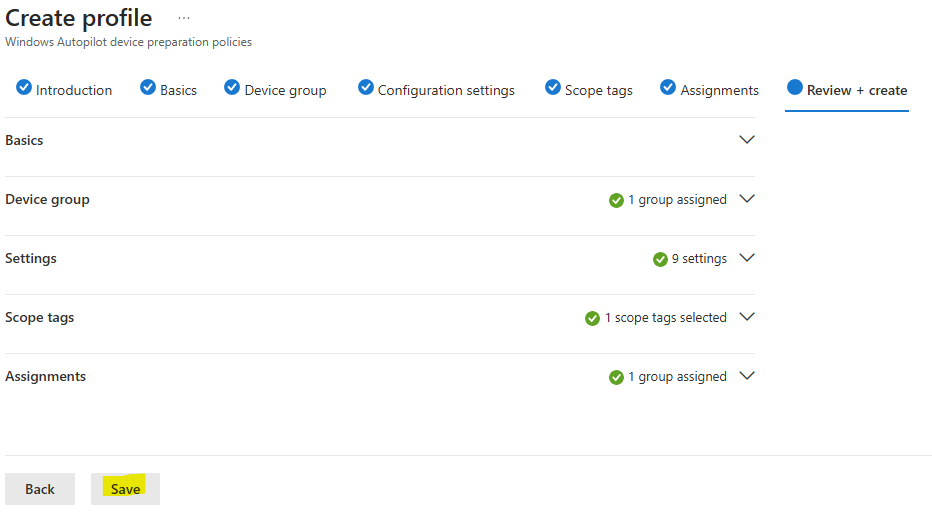

Cliquez sur Sauvegarder :

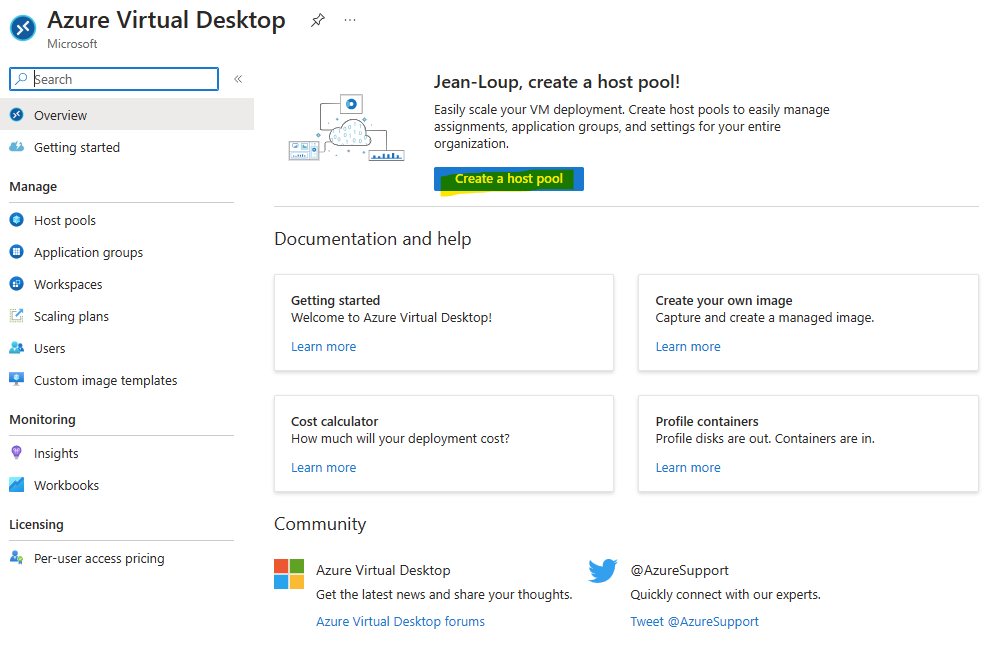

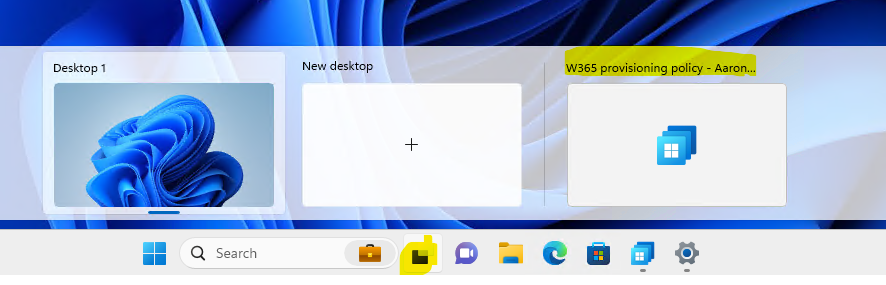

La configuration Autopilot v2 est maintenant terminée, il ne nous reste qu’à créer une machine virtuelle Hyper-V sur Azure pour ensuite créer des machines sous Windows 11.

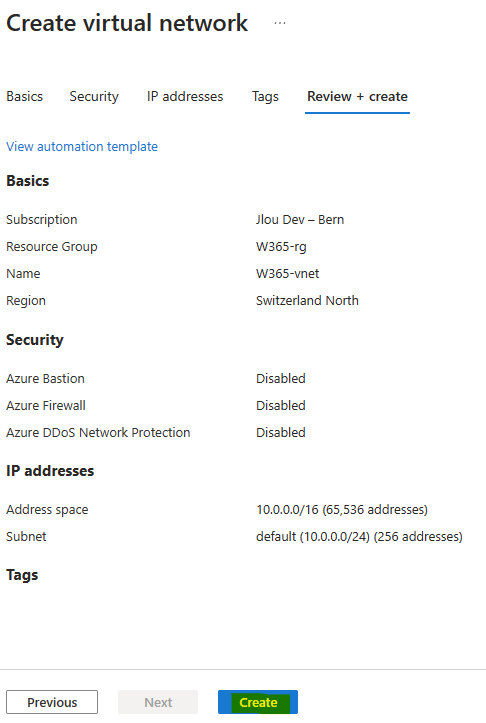

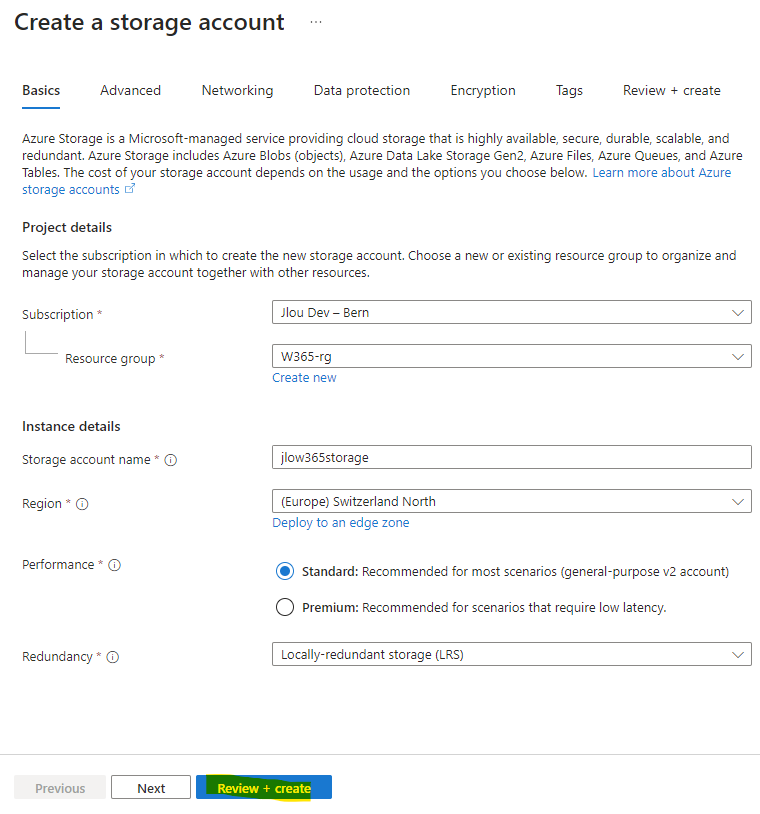

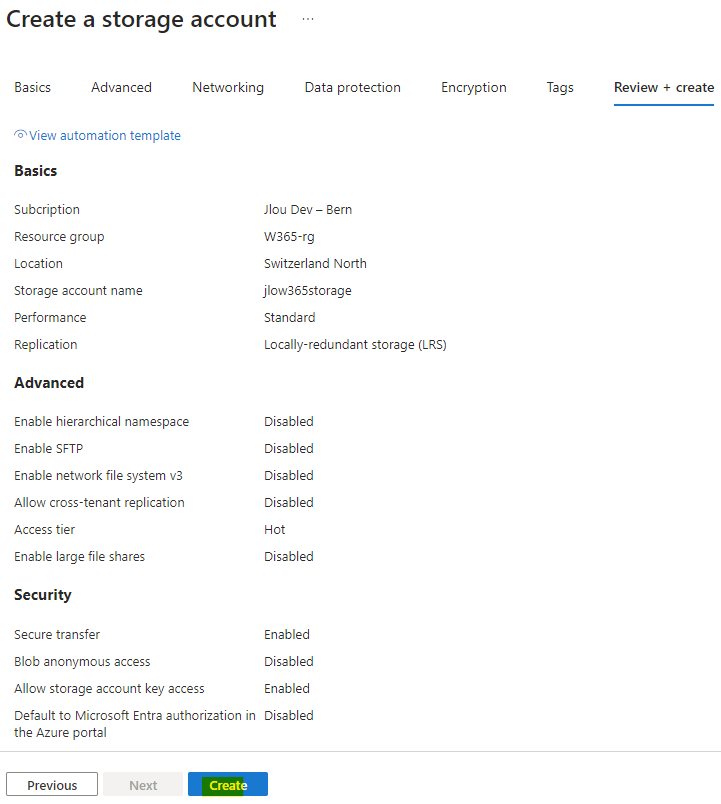

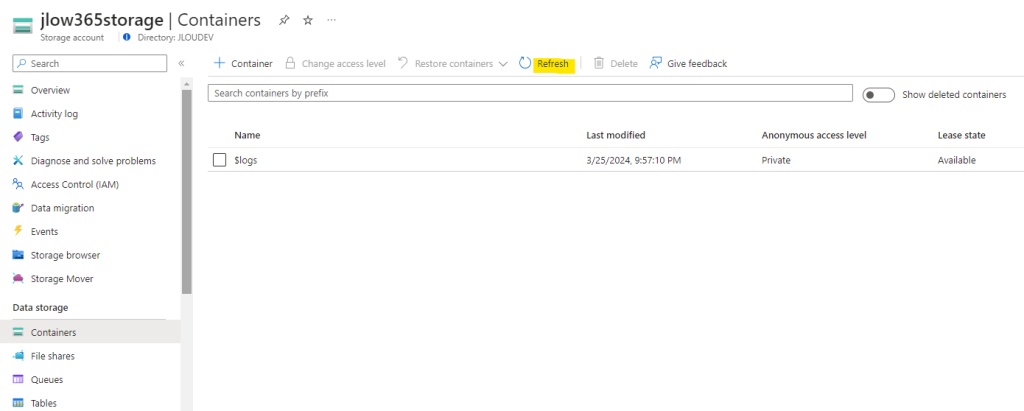

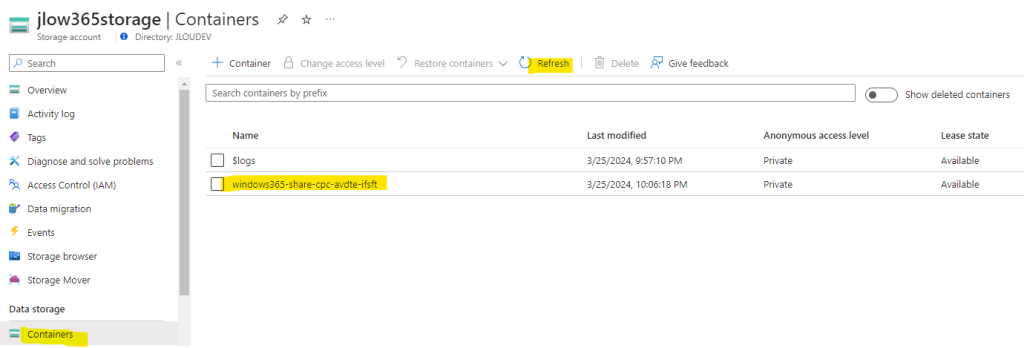

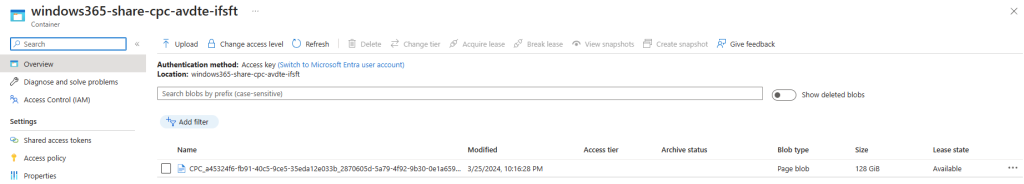

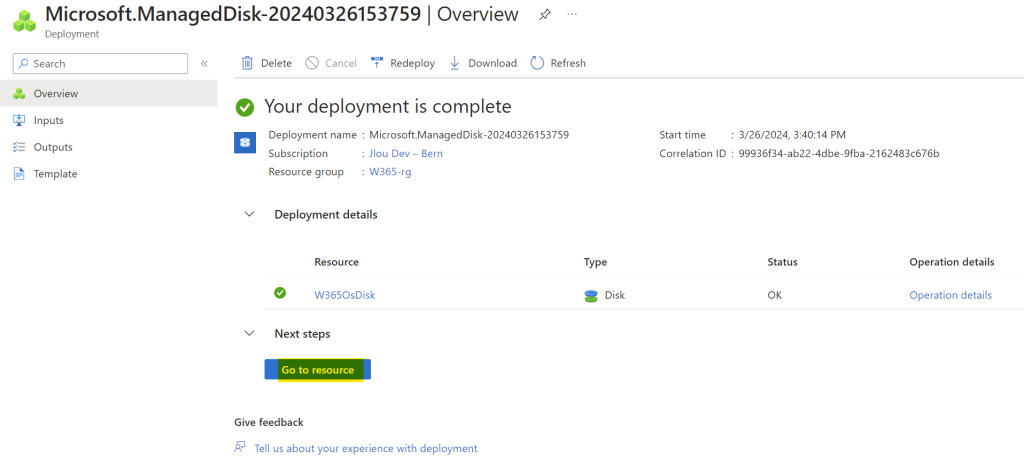

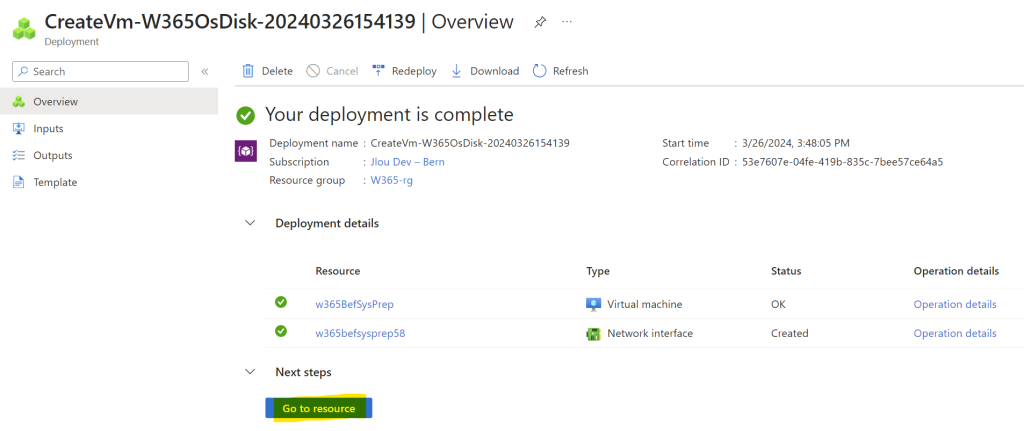

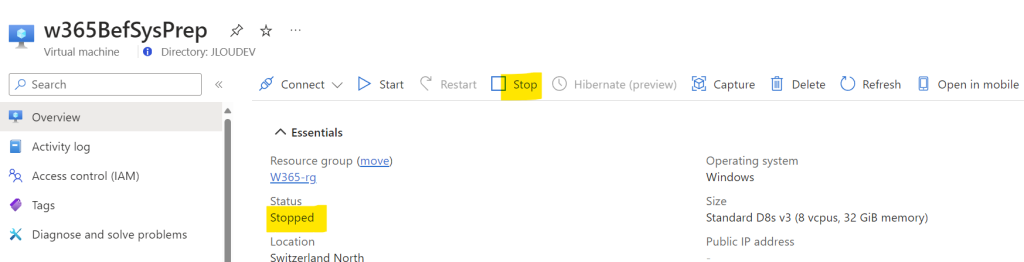

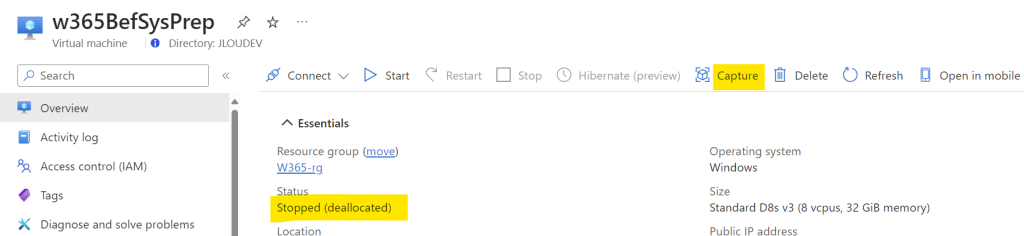

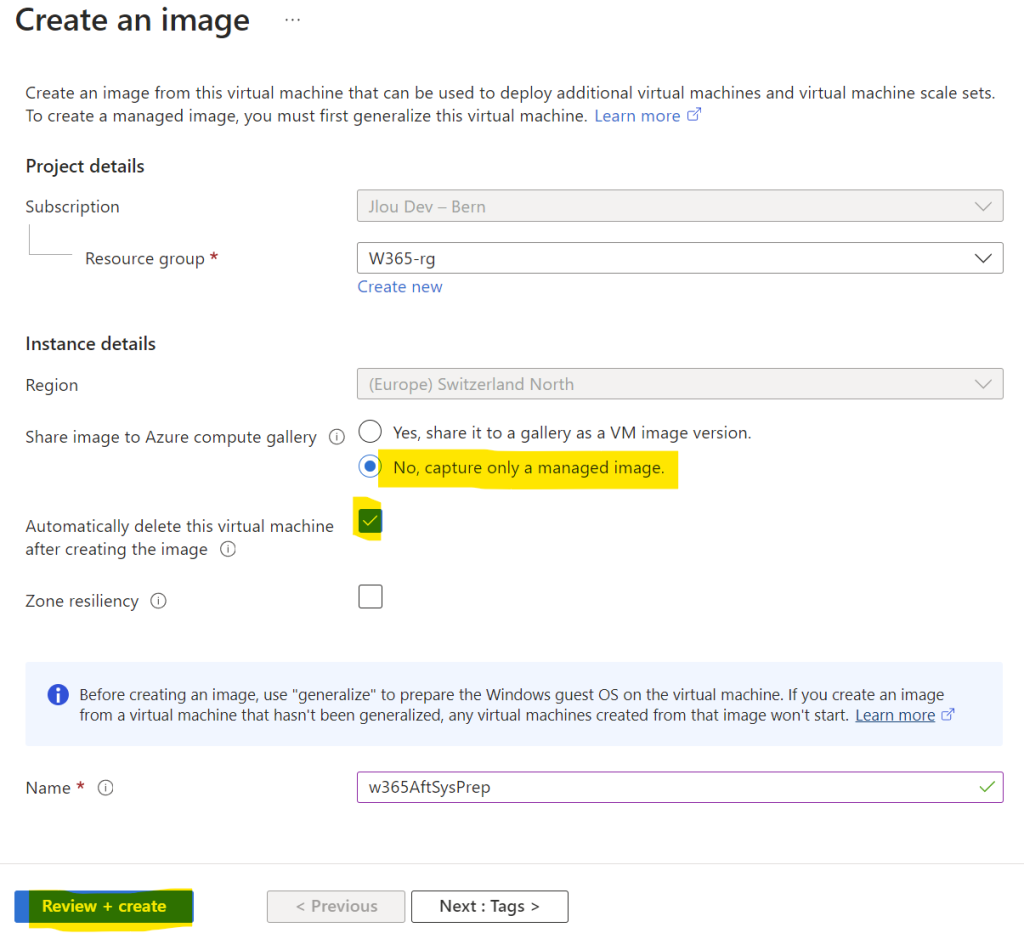

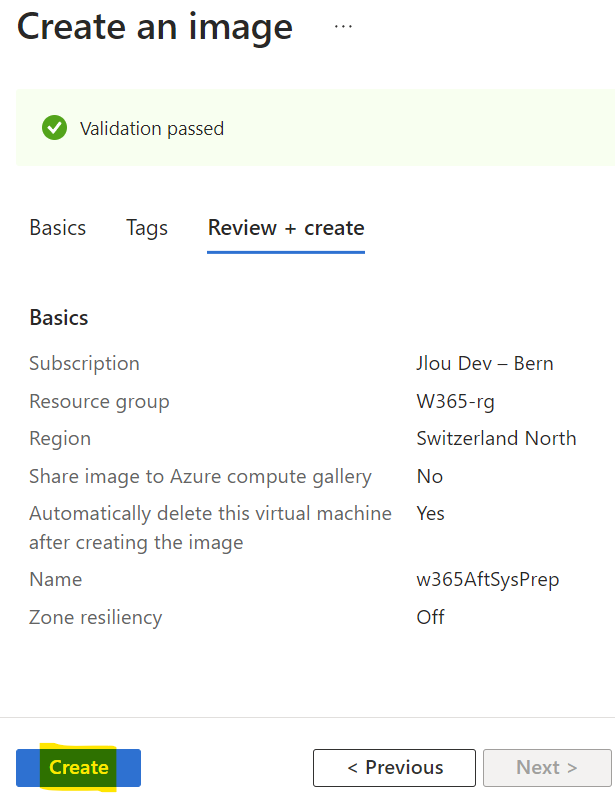

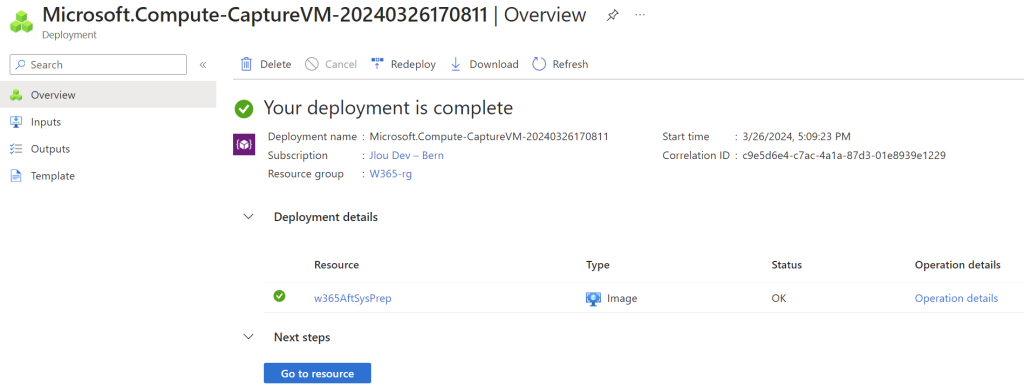

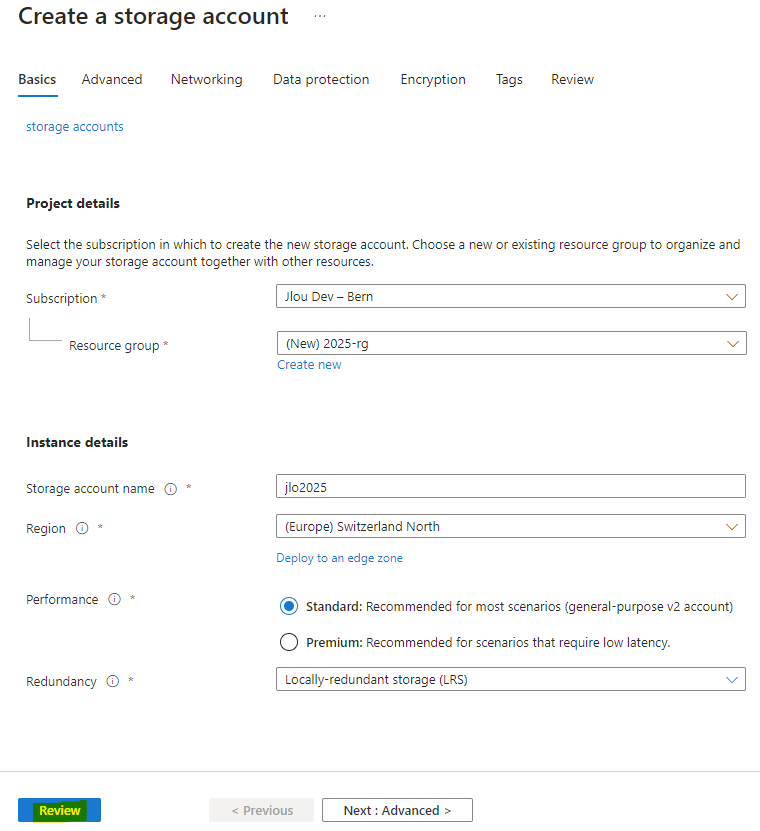

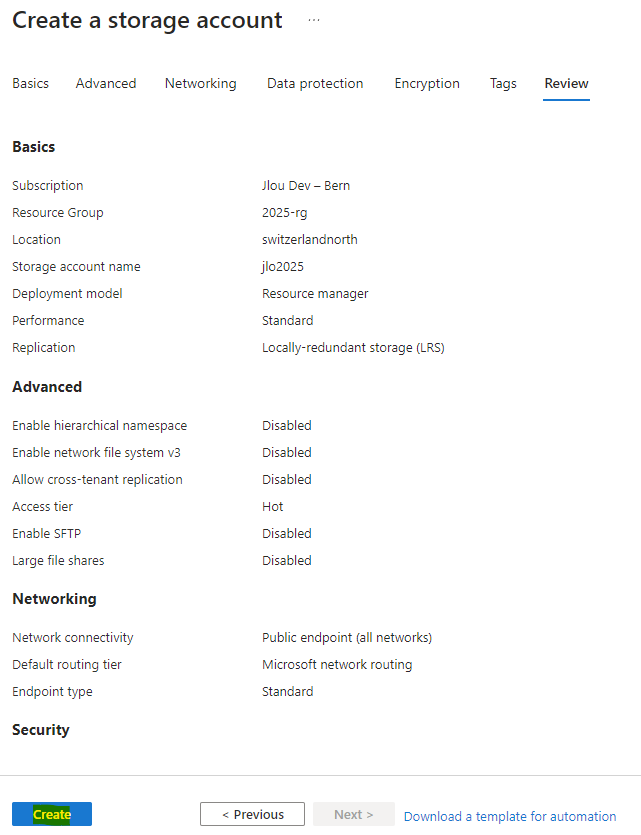

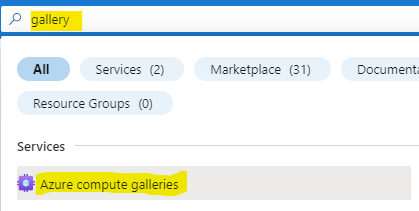

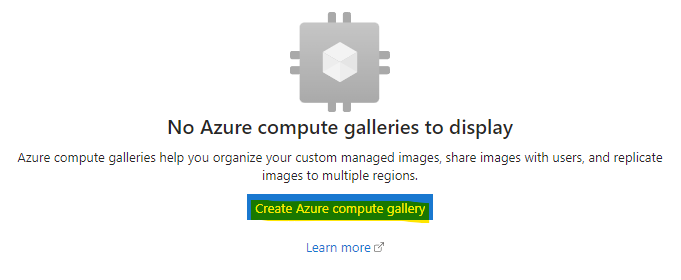

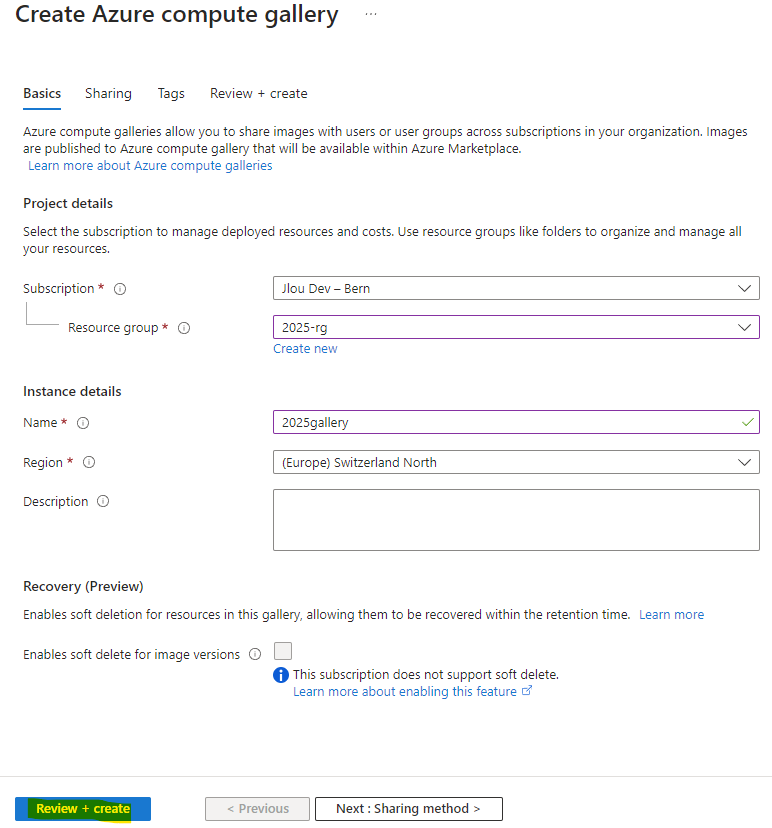

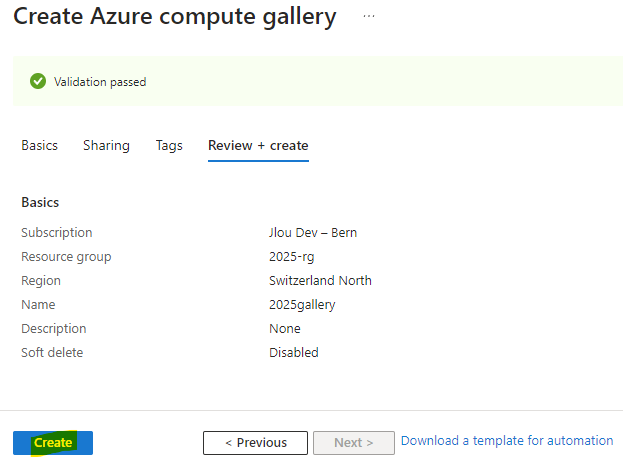

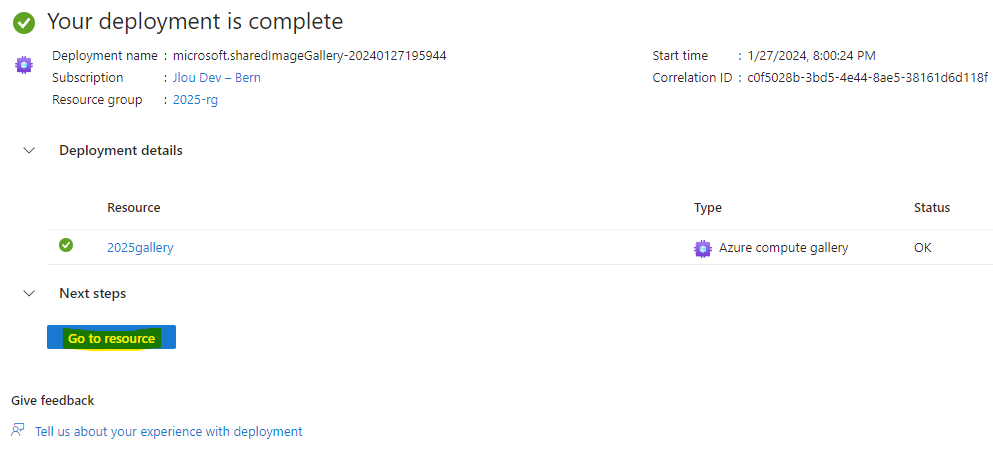

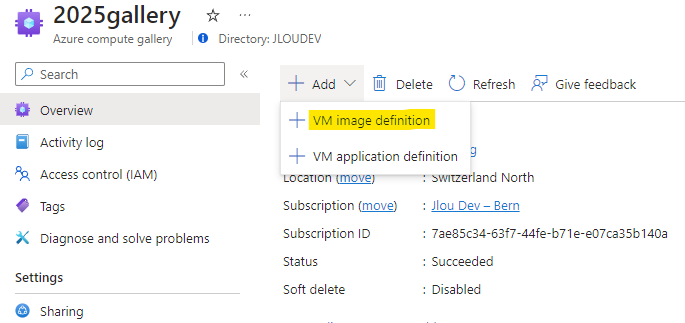

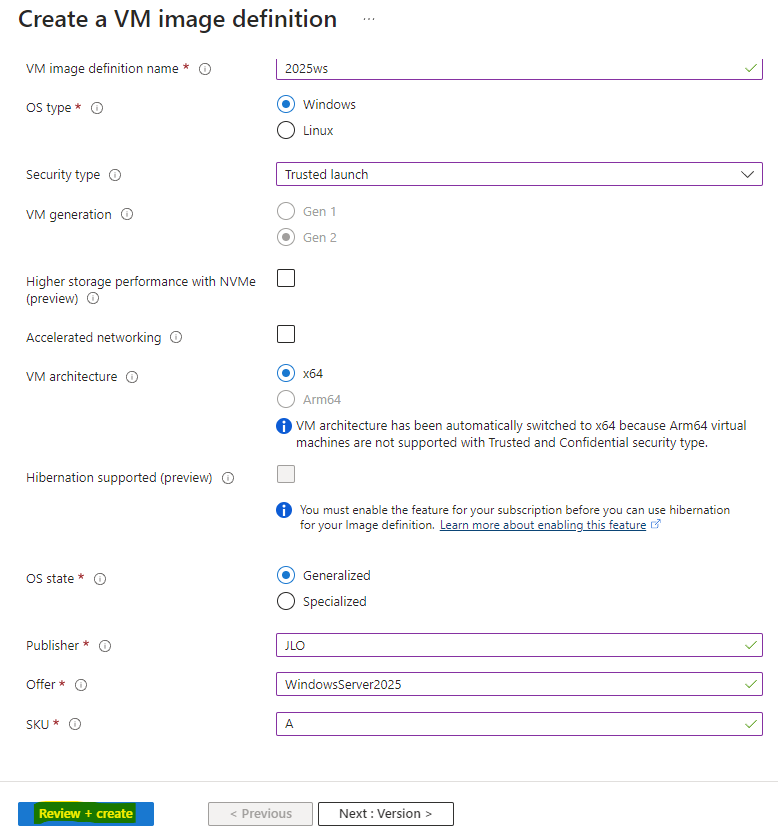

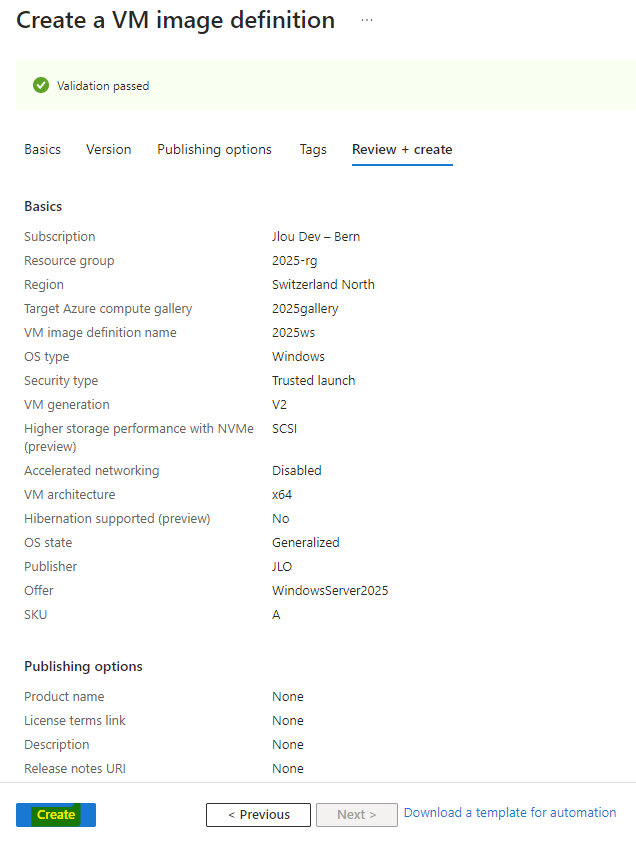

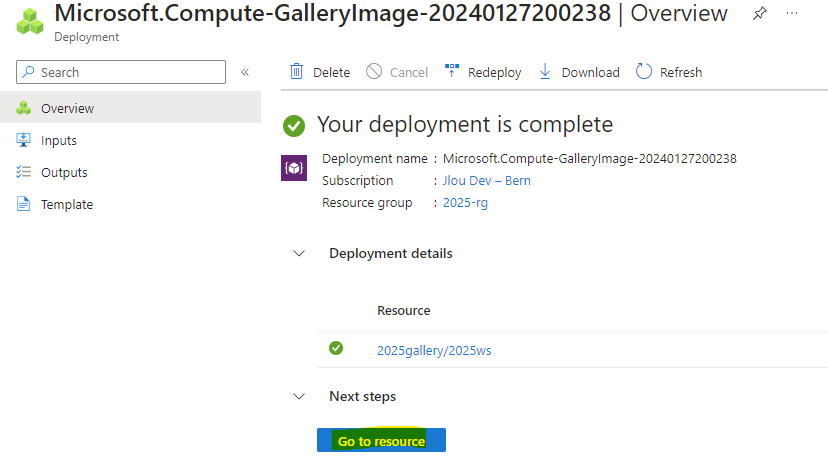

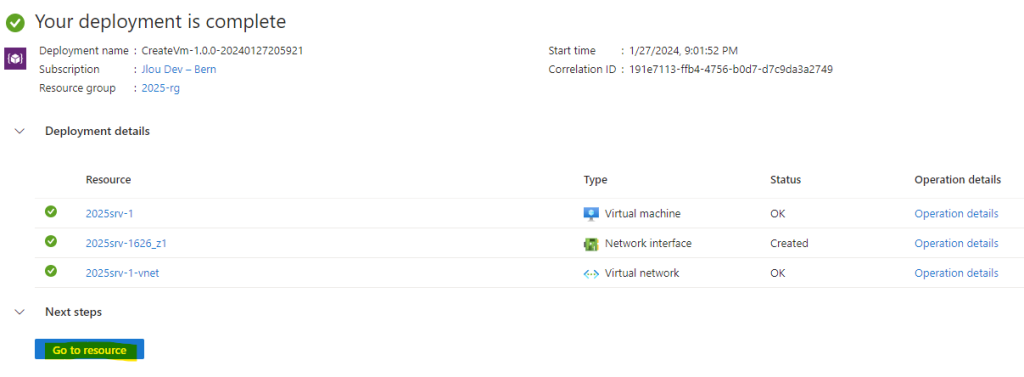

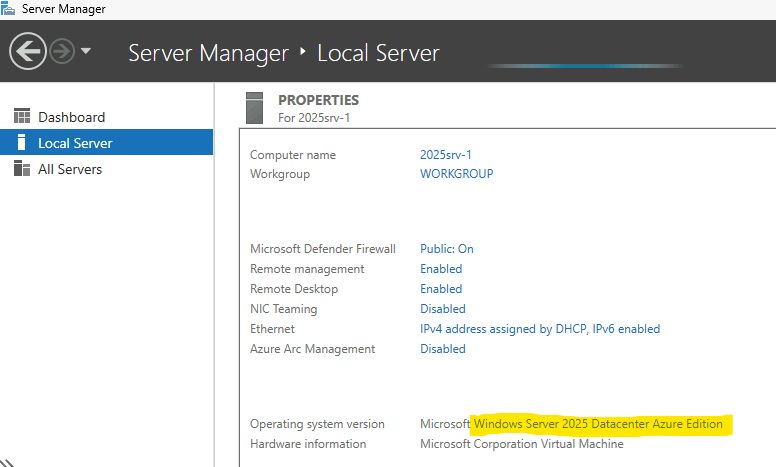

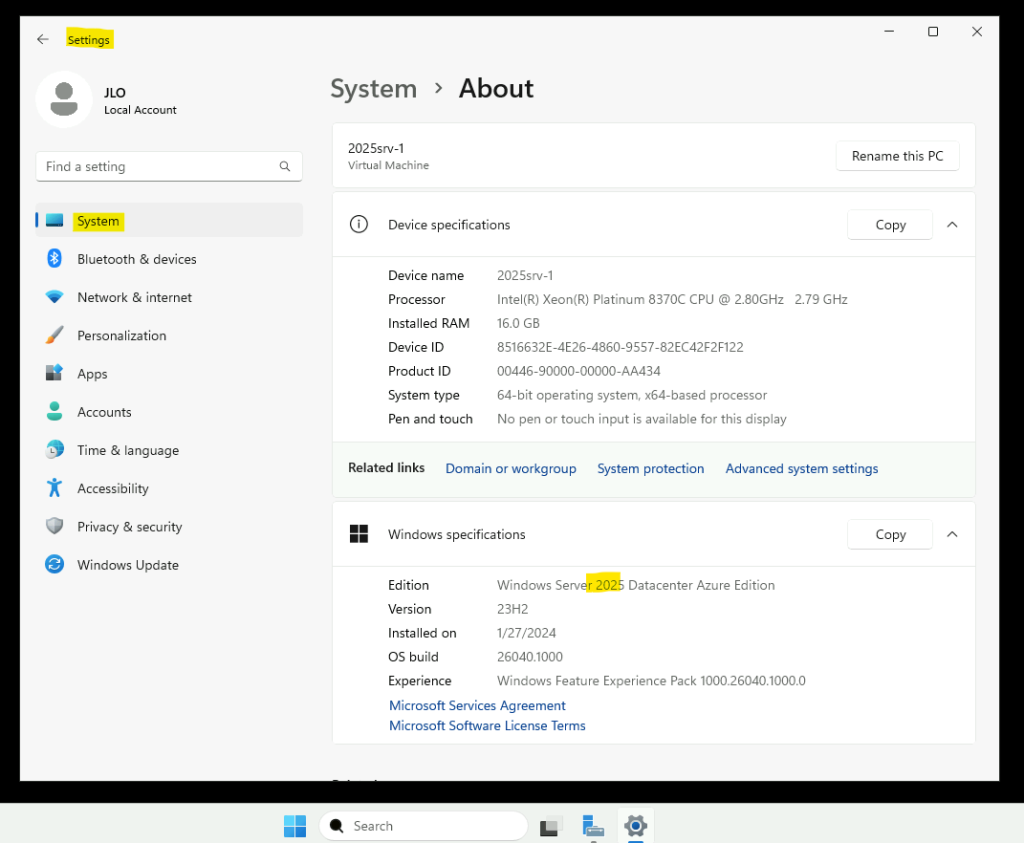

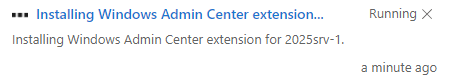

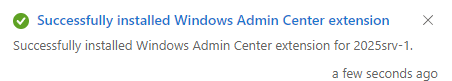

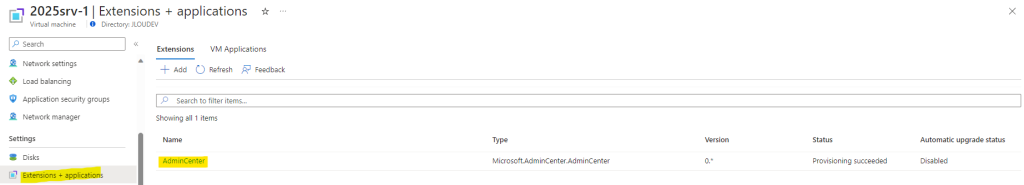

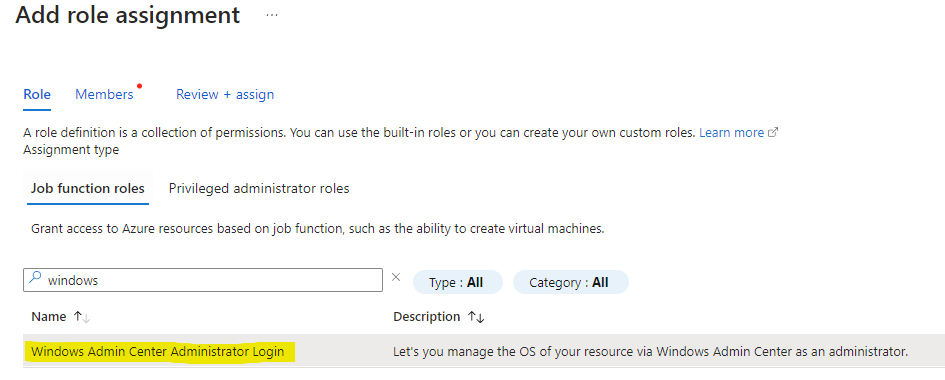

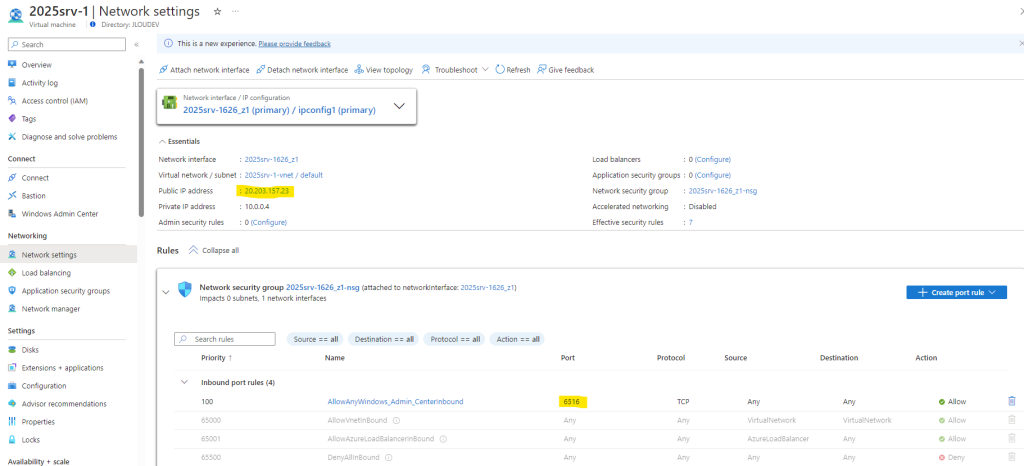

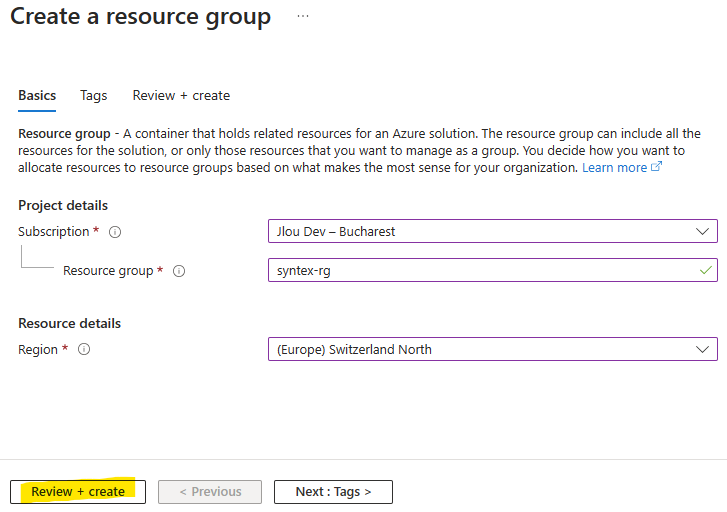

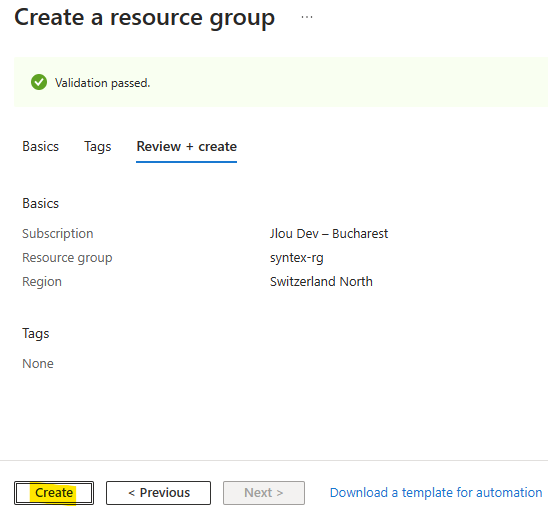

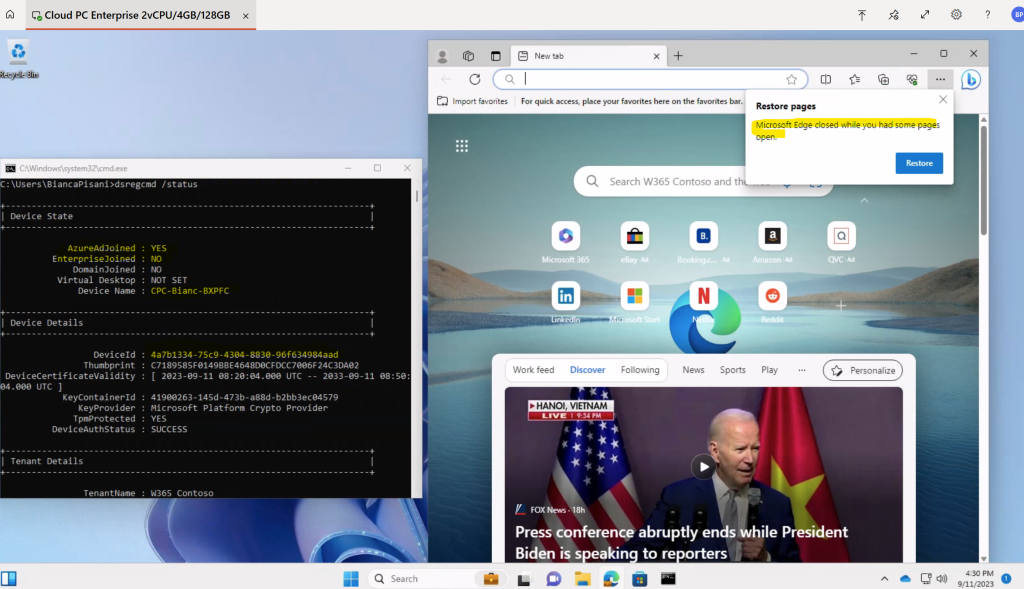

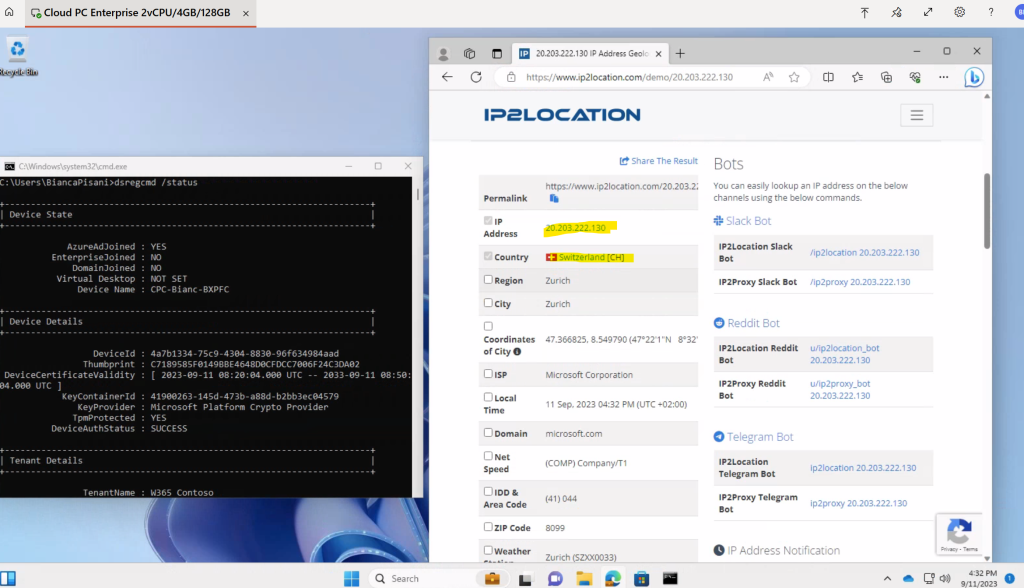

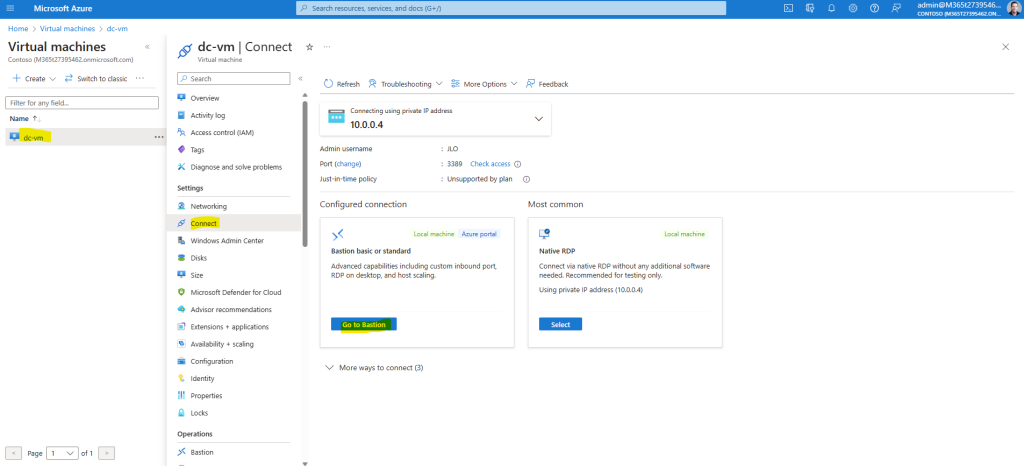

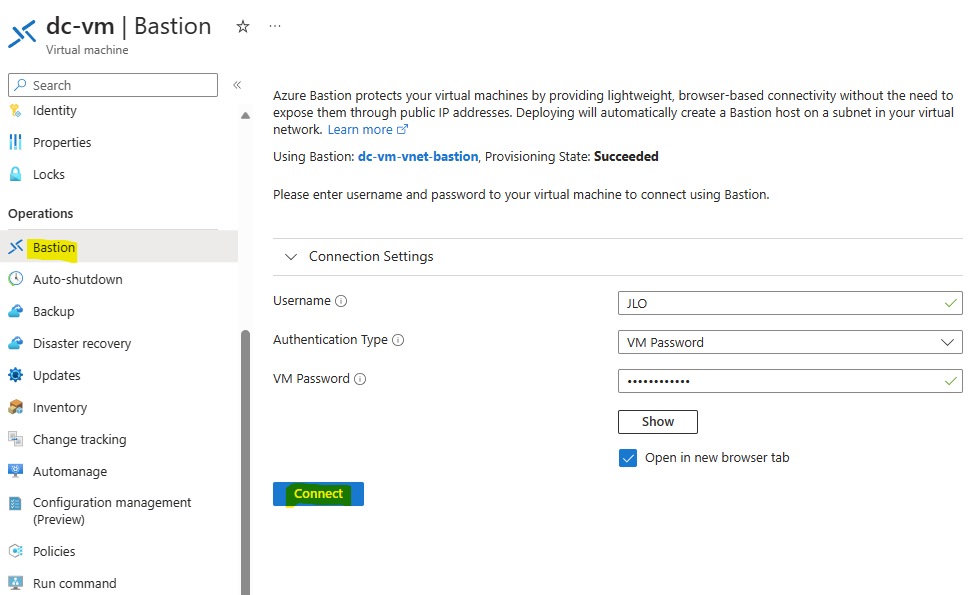

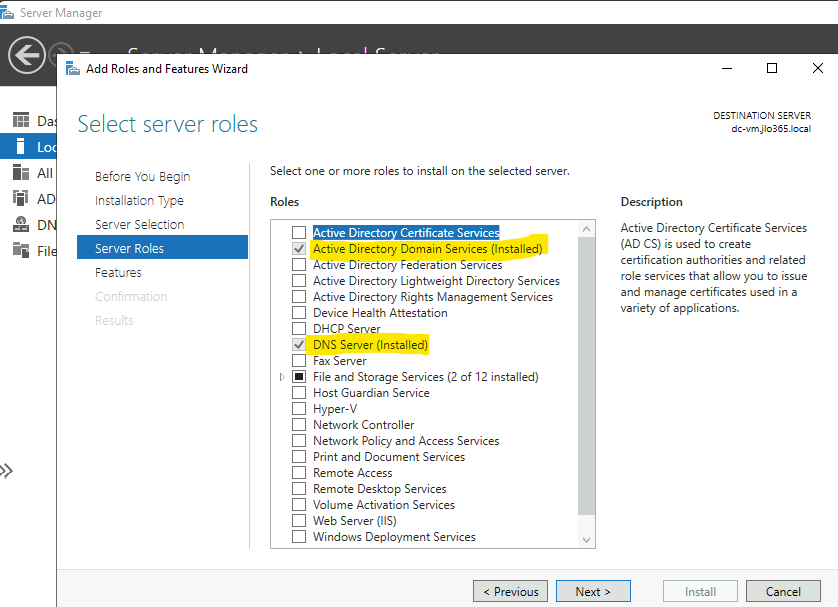

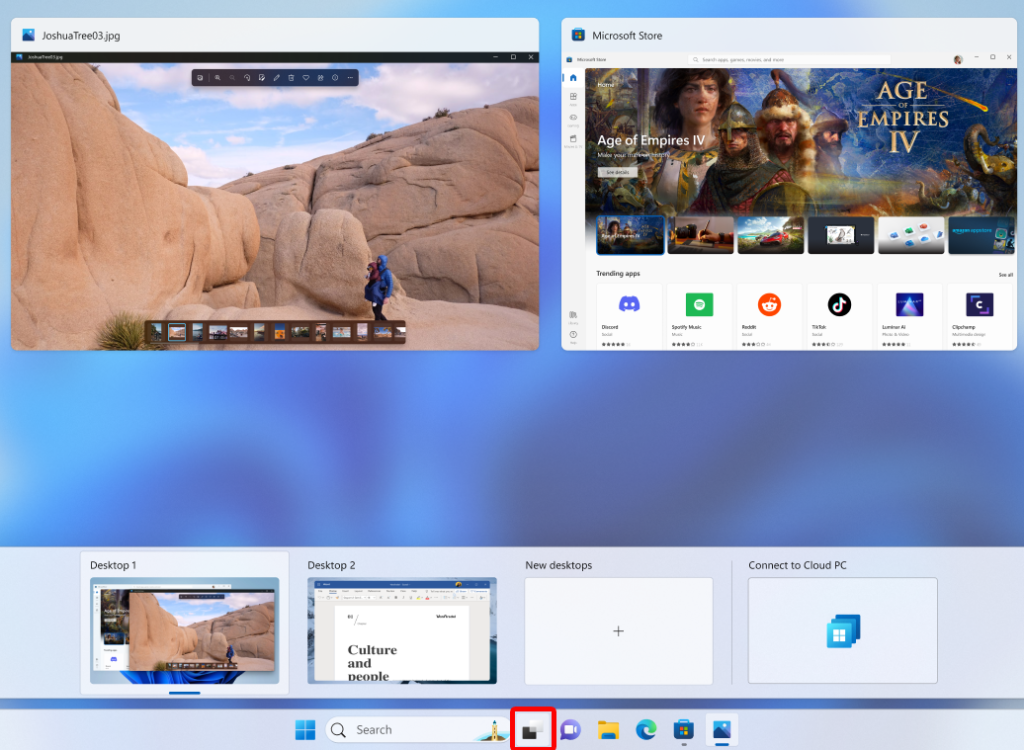

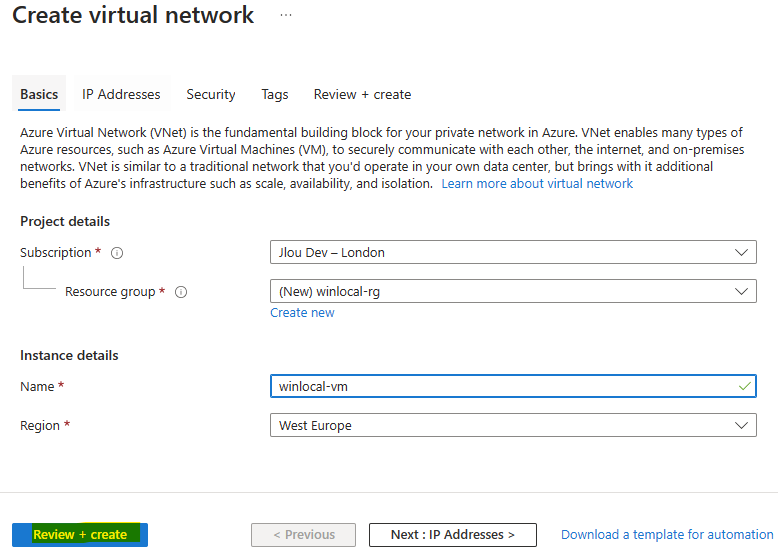

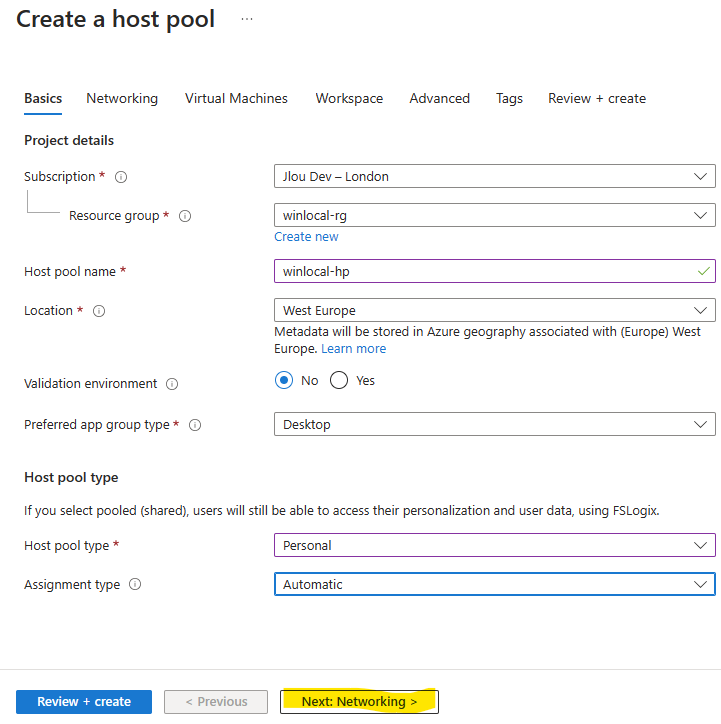

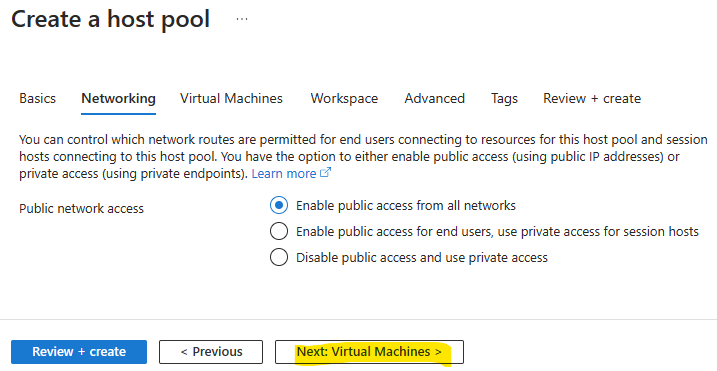

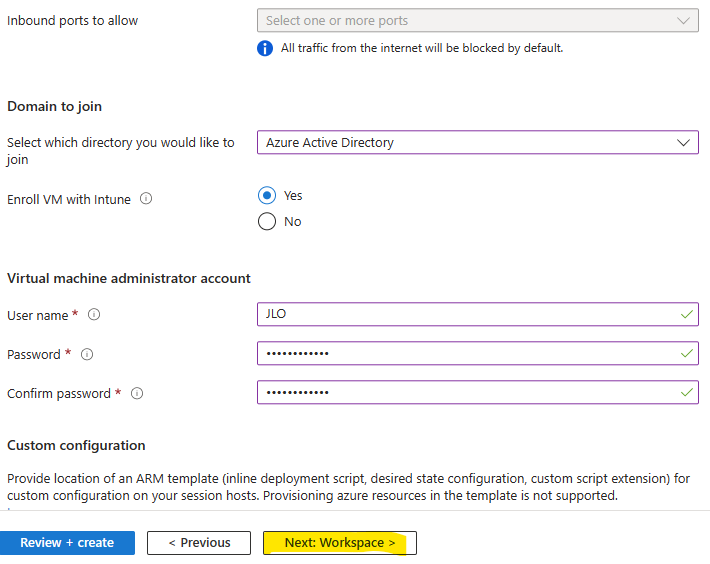

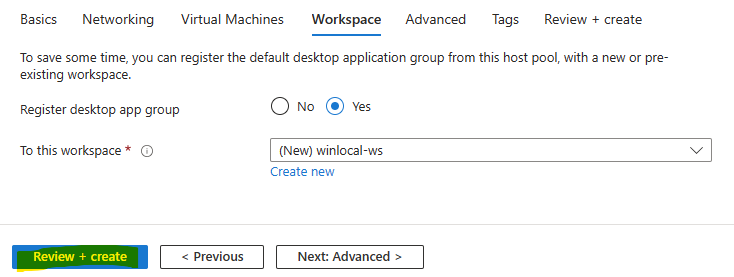

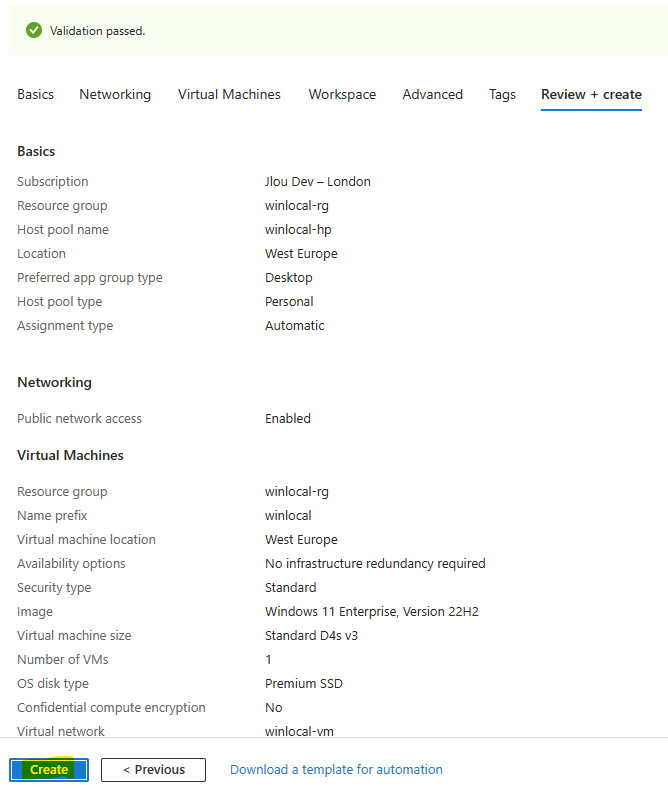

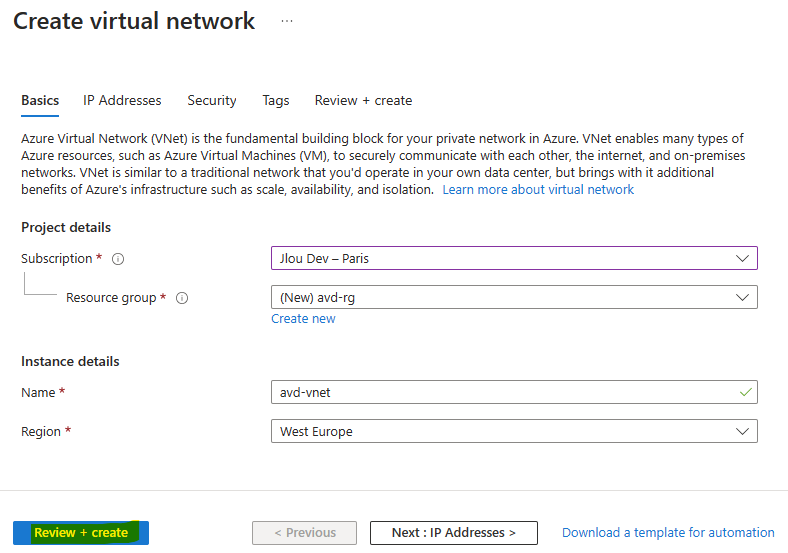

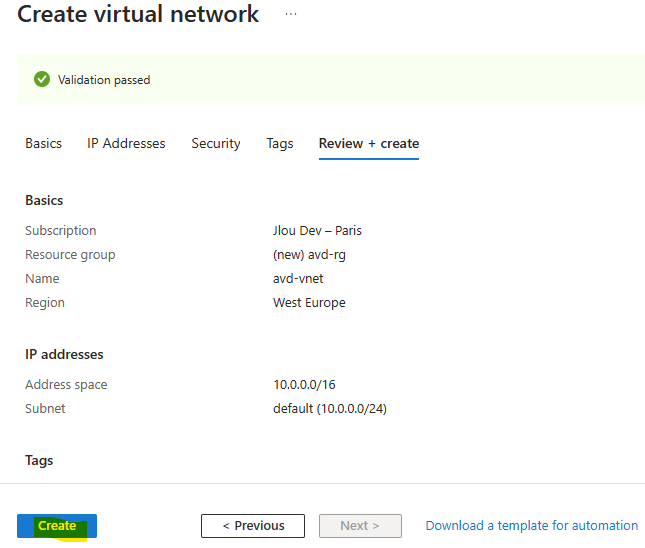

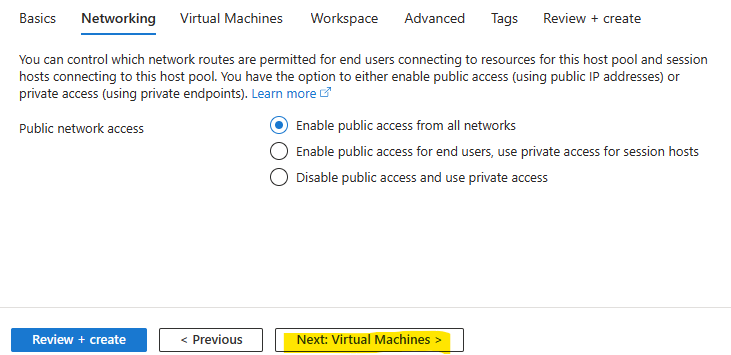

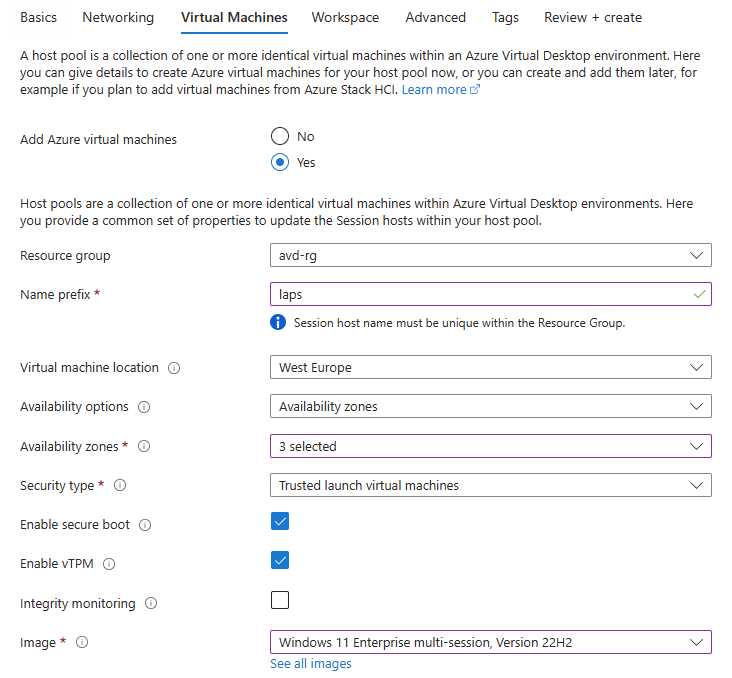

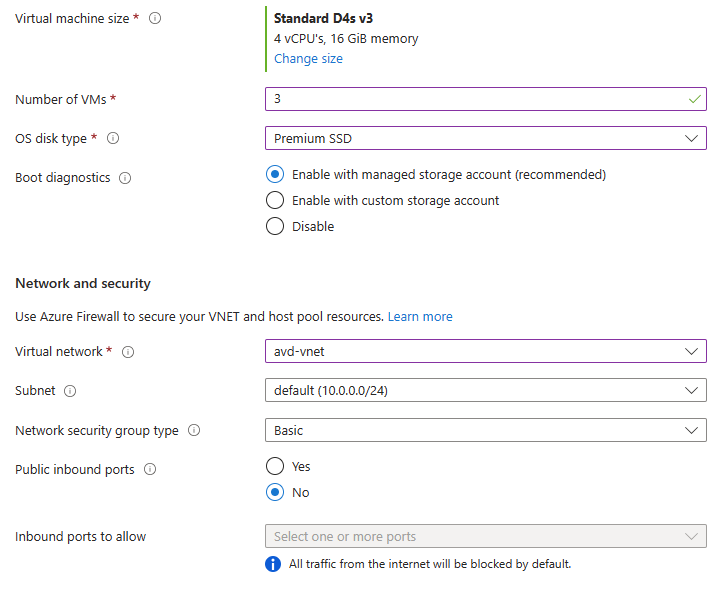

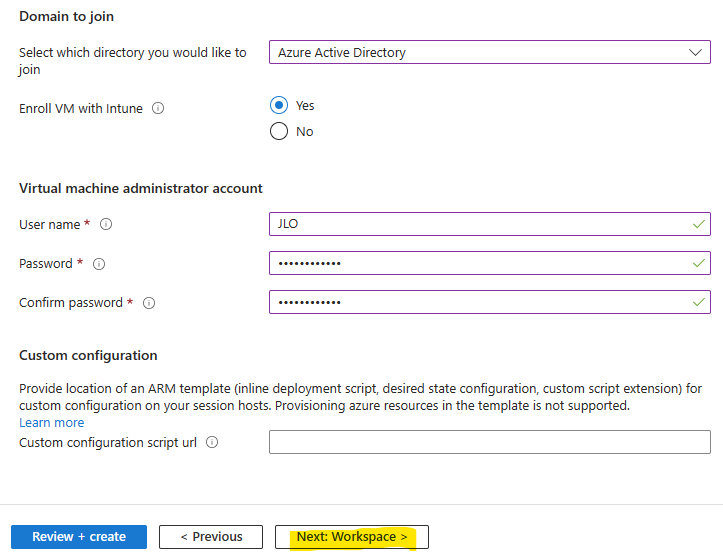

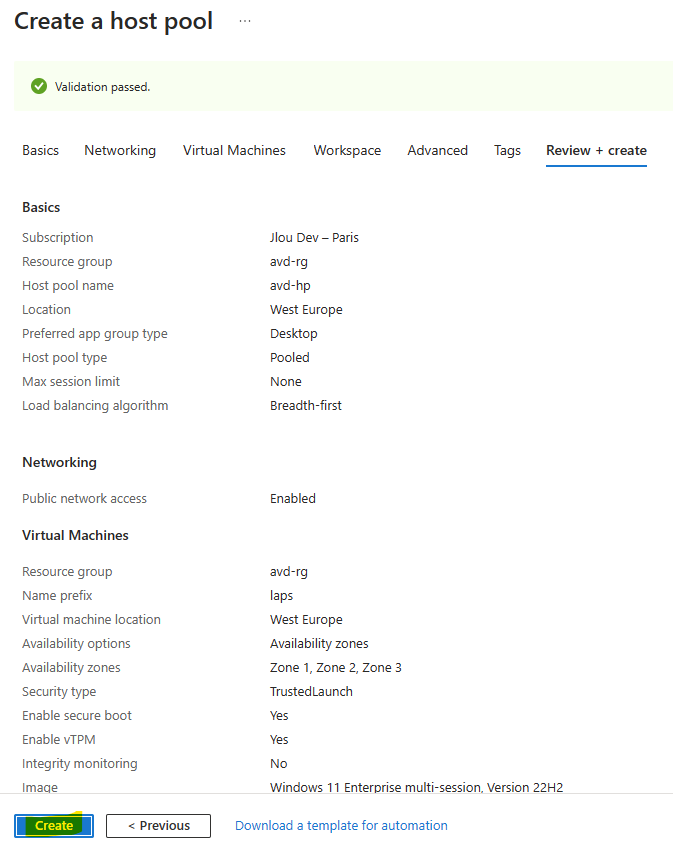

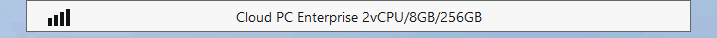

Etape VII – Préparation de la machine virtuelle hôte Hyper-V :

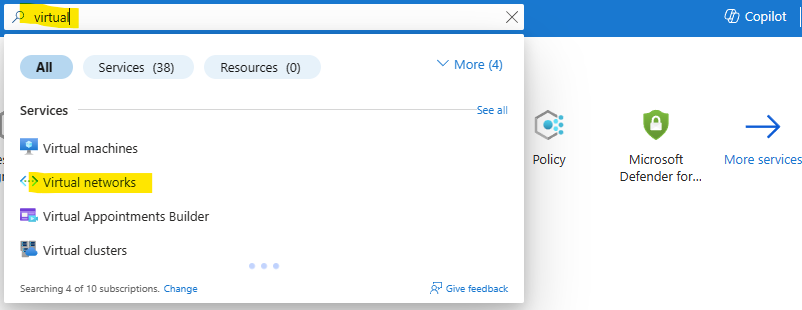

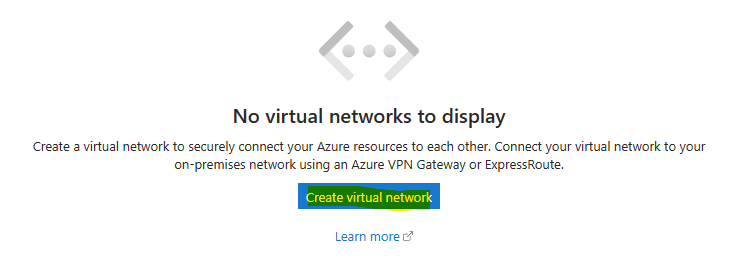

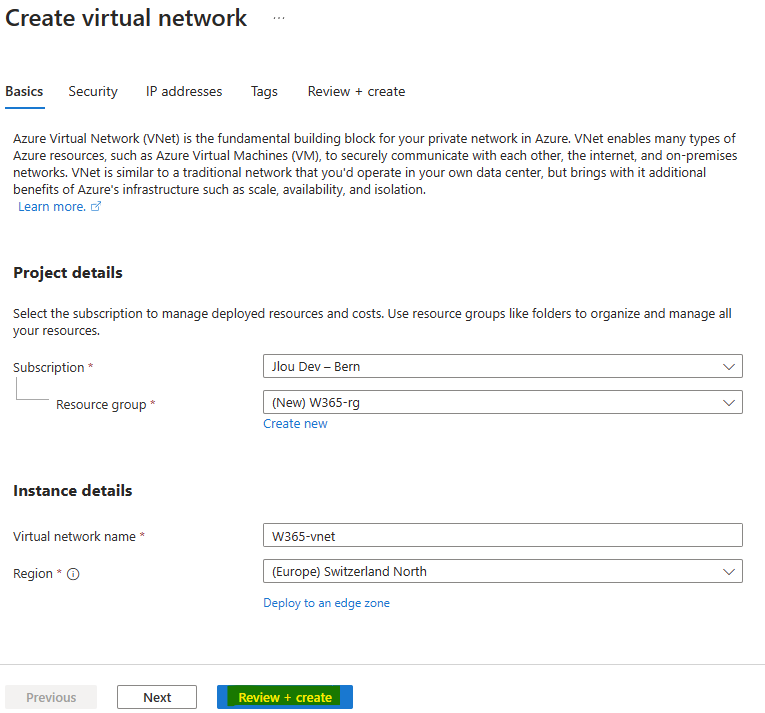

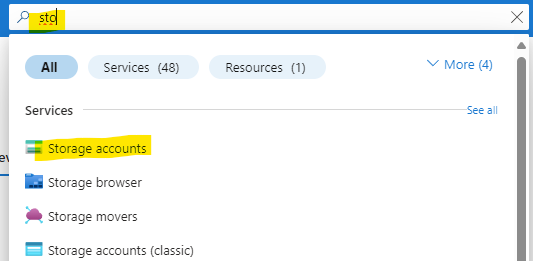

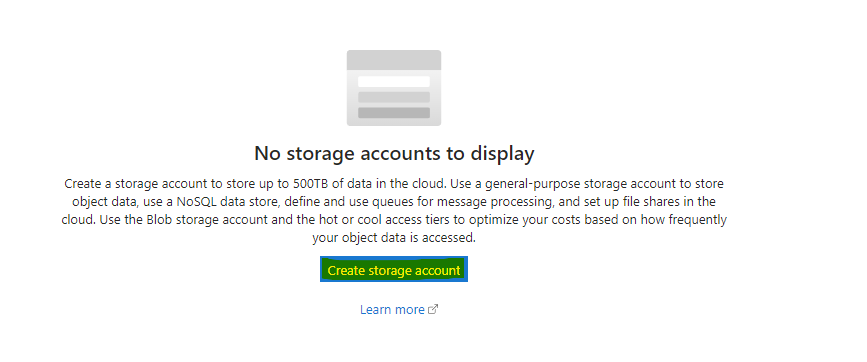

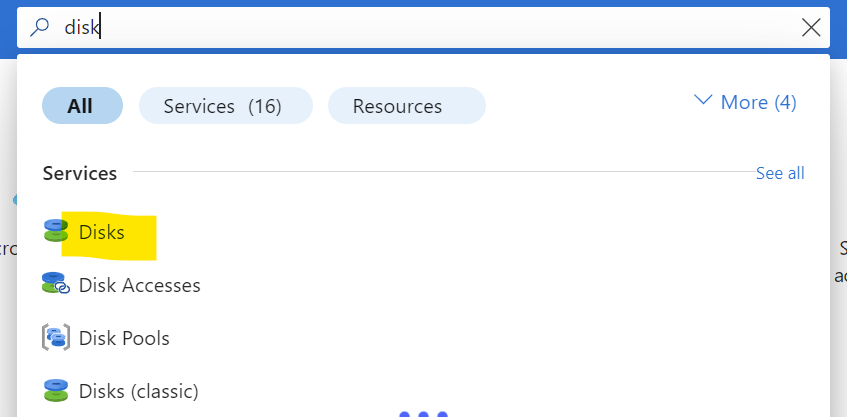

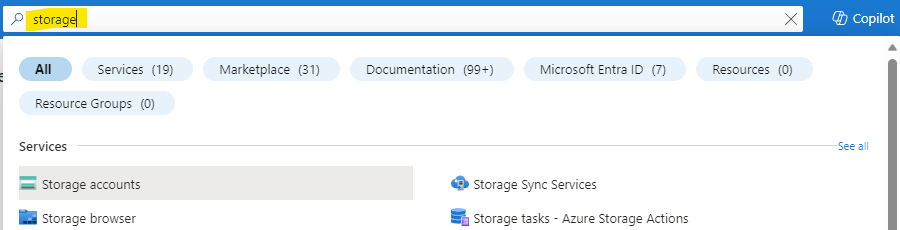

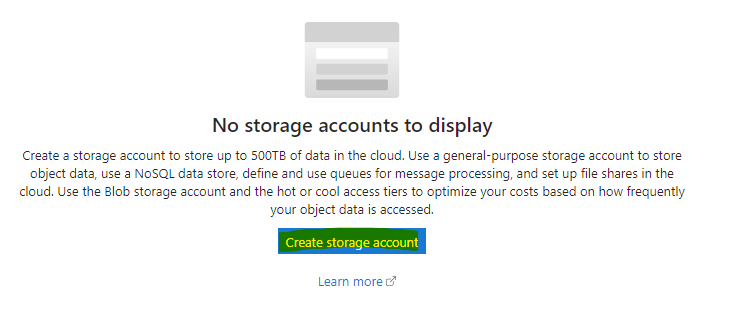

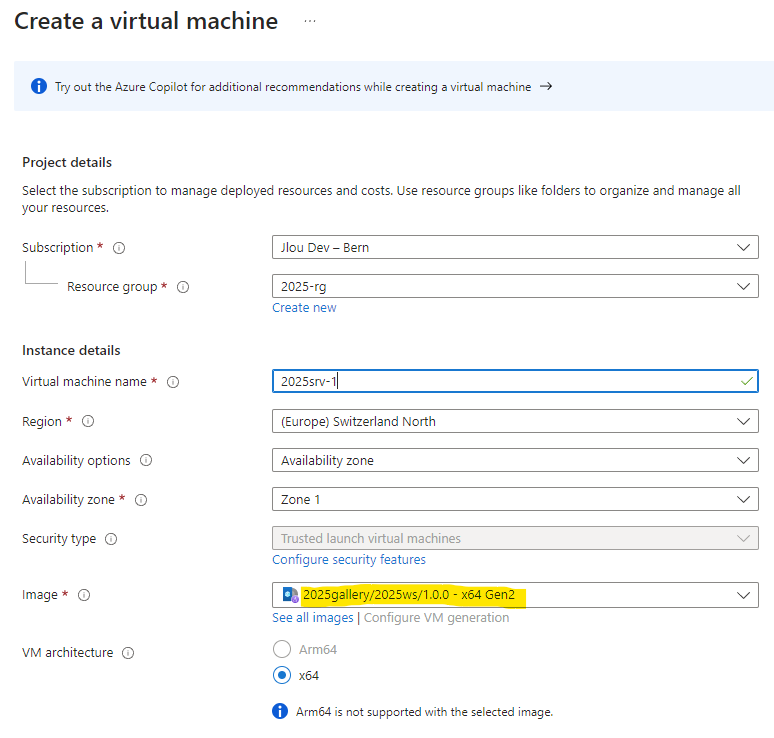

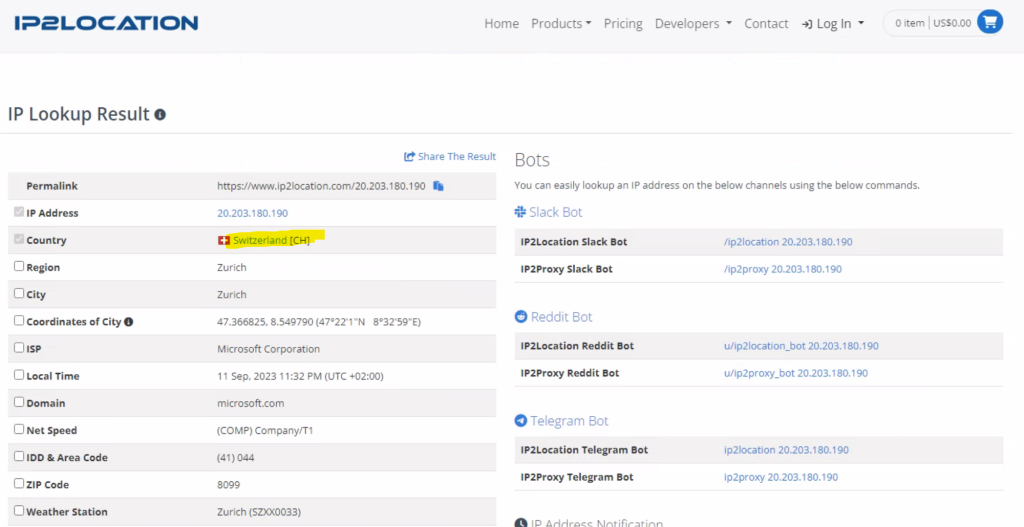

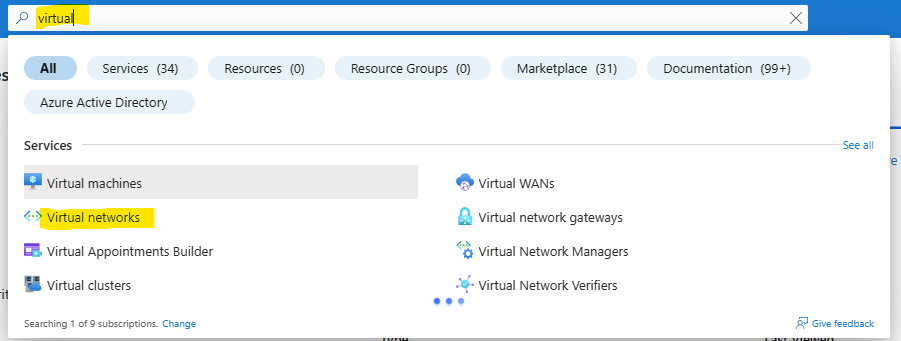

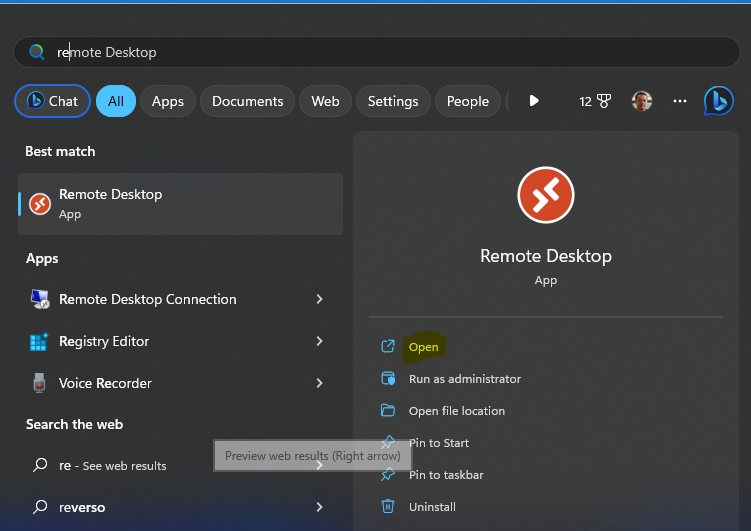

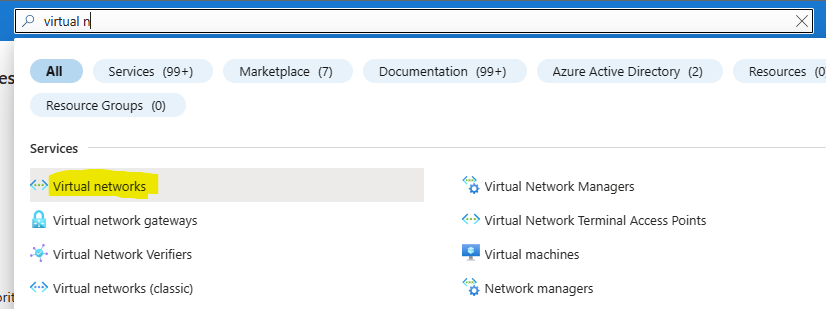

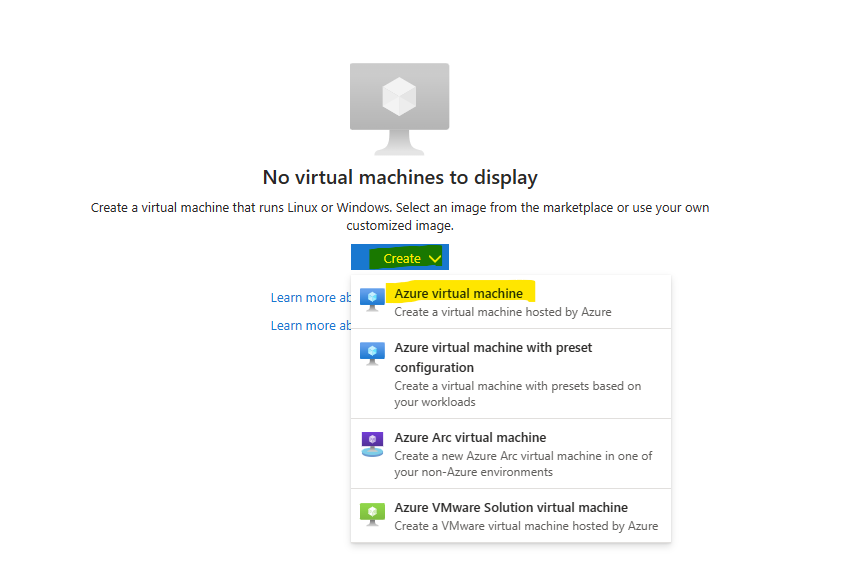

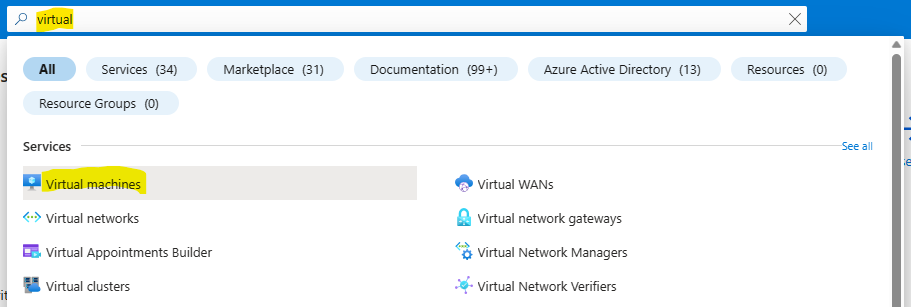

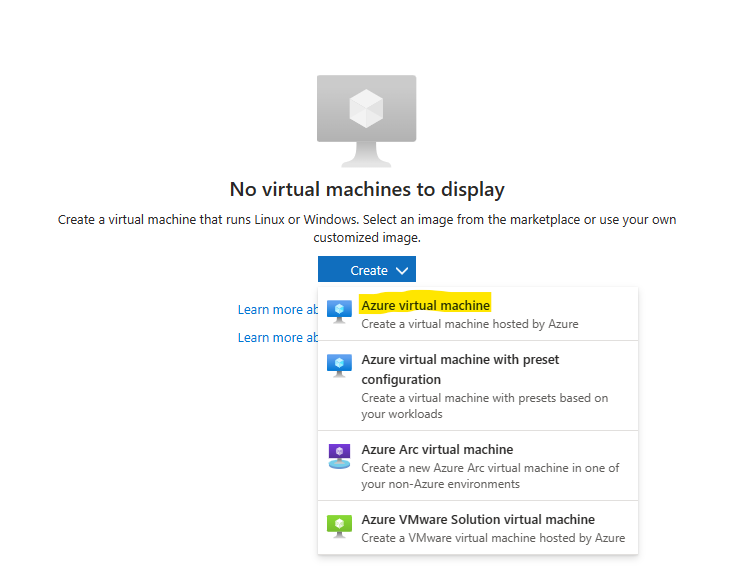

Depuis le portail Azure, commencez par rechercher le service des machines virtuelles :

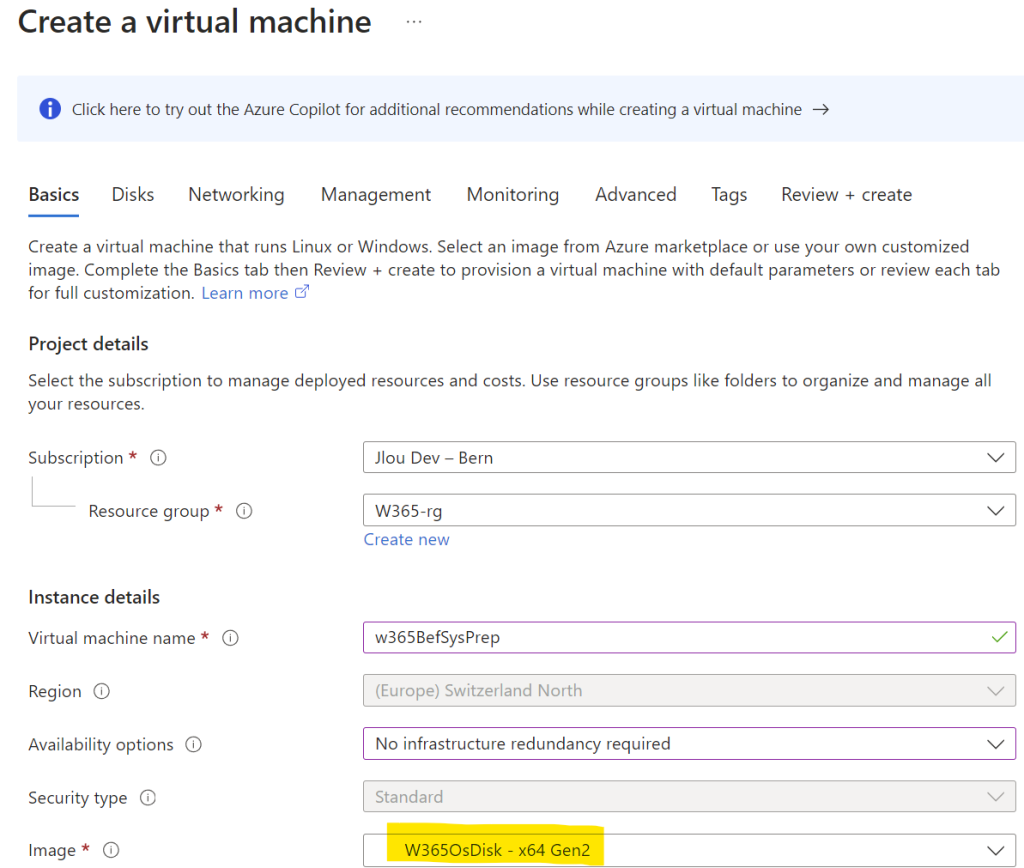

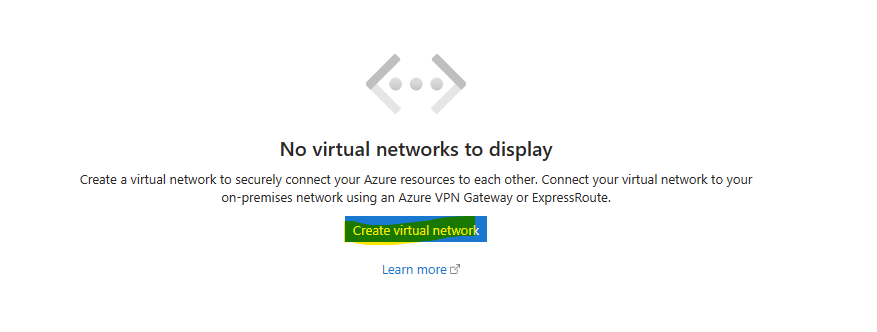

Cliquez ici pour créer votre machine virtuelle hôte (Hyper-V) :

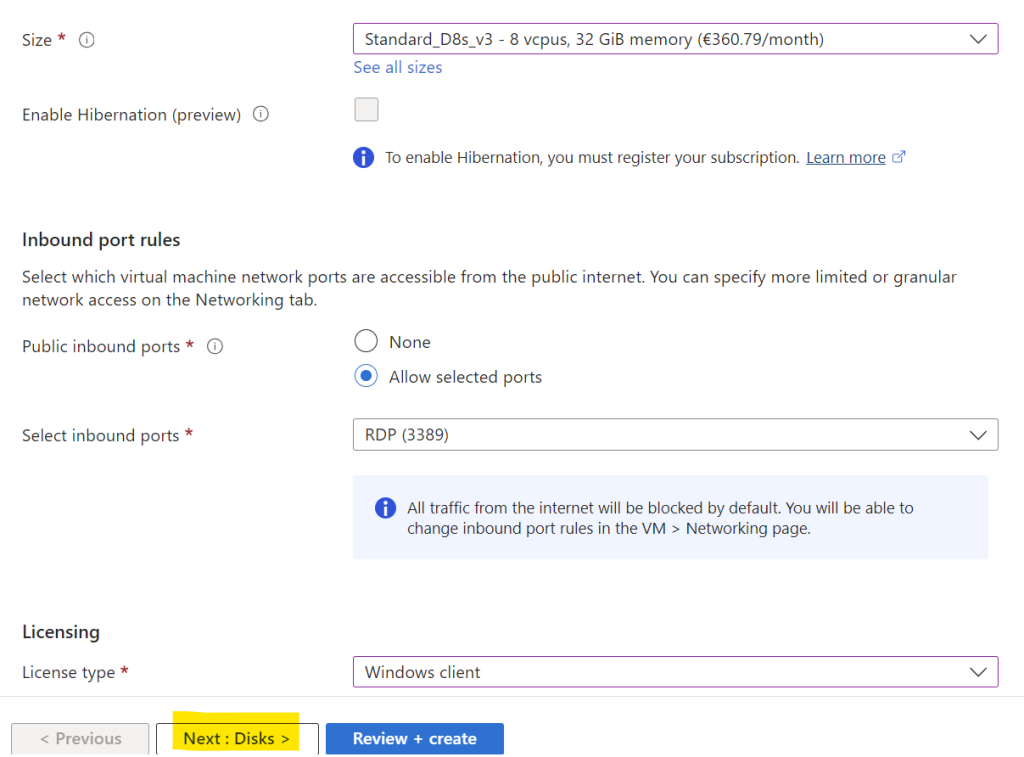

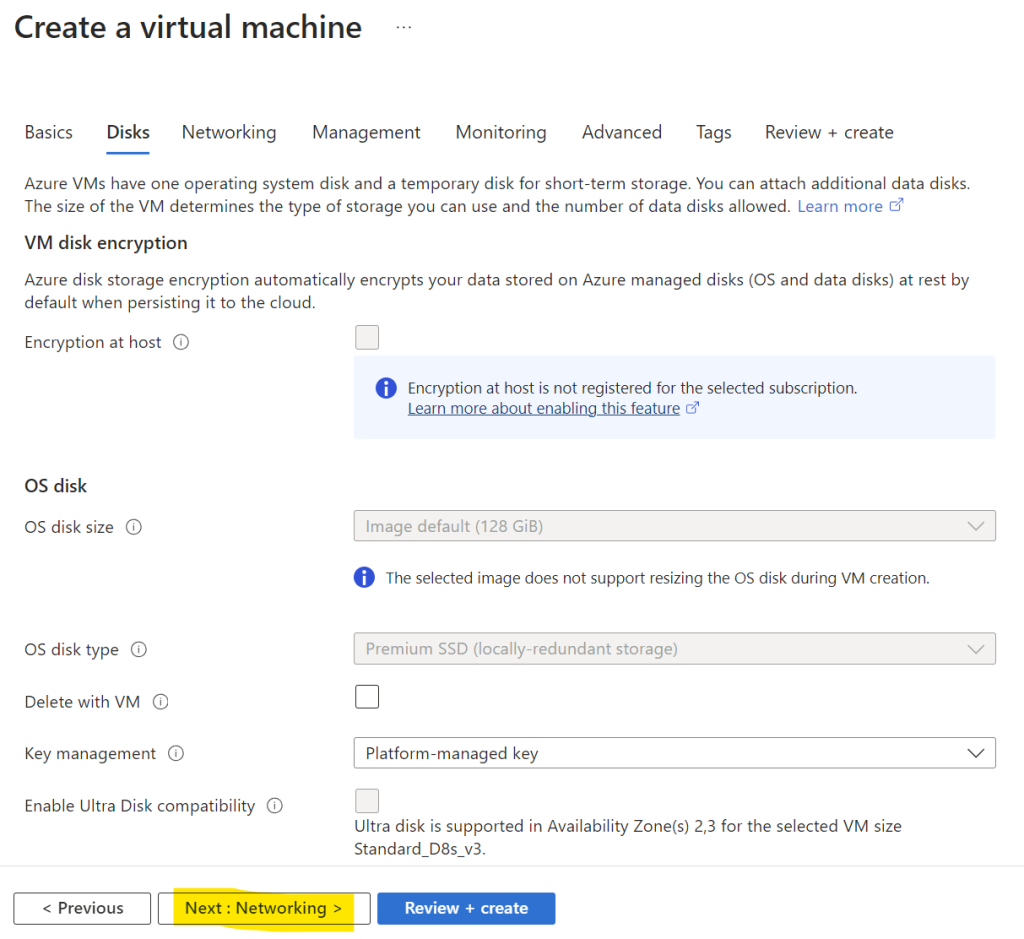

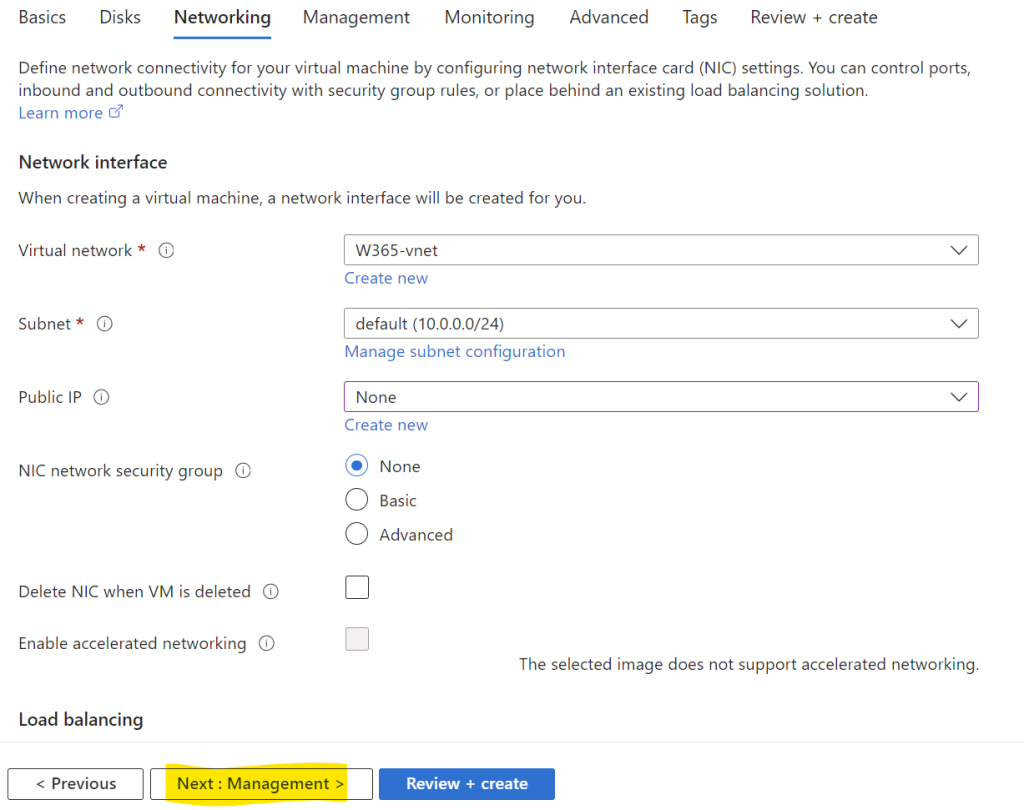

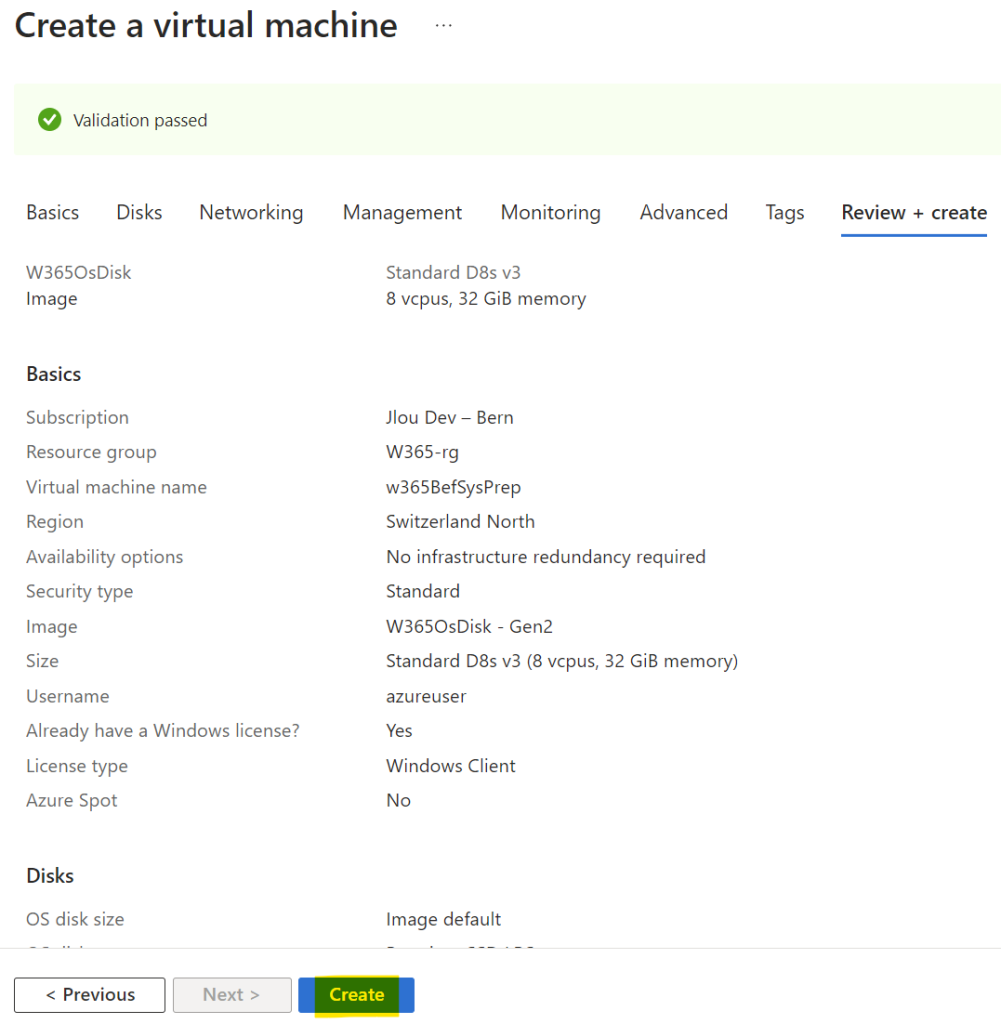

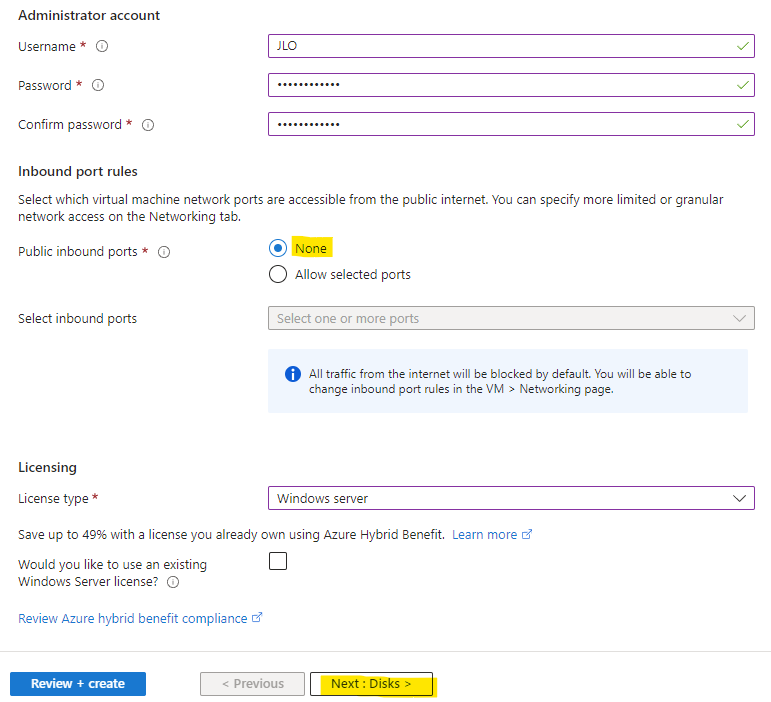

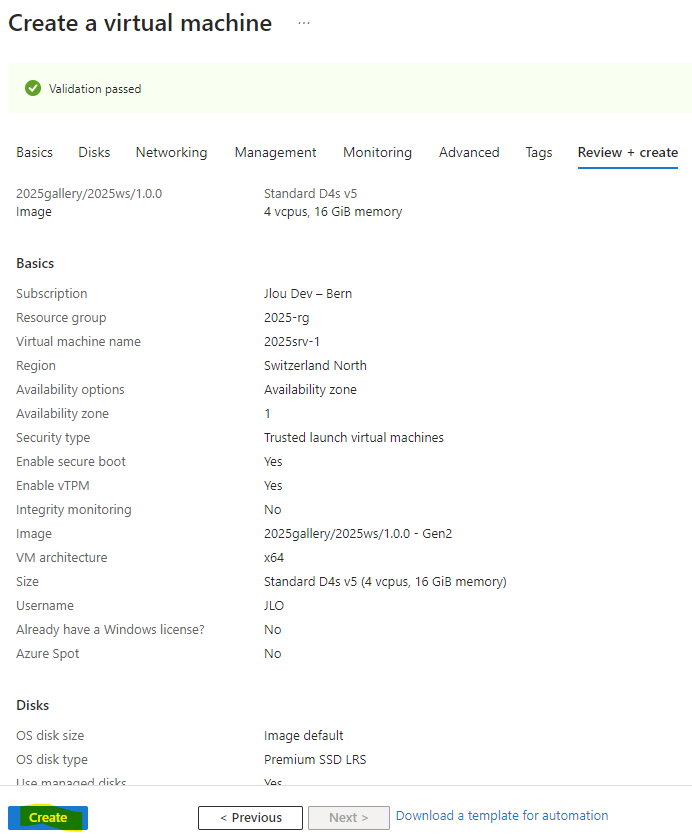

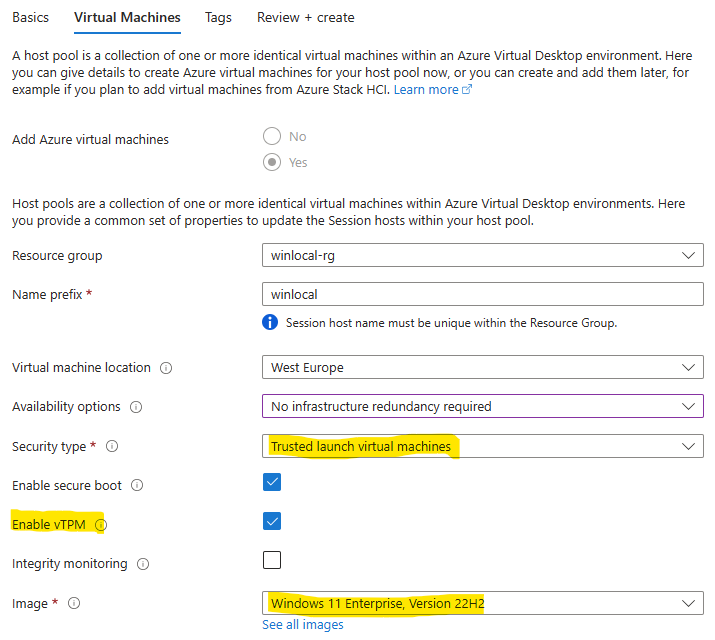

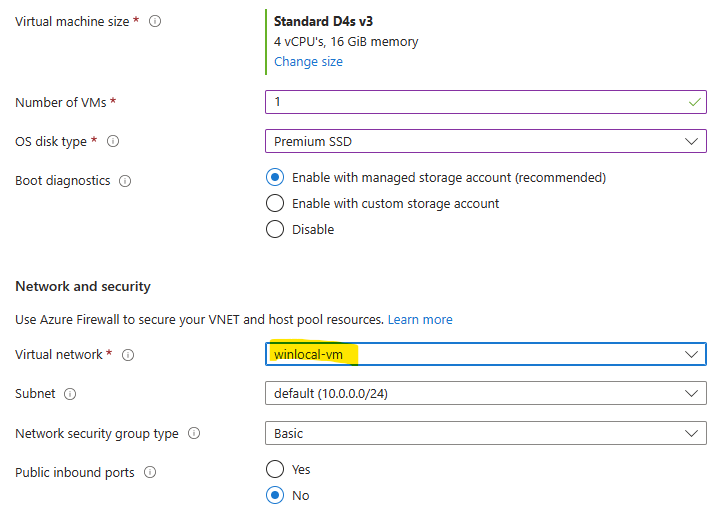

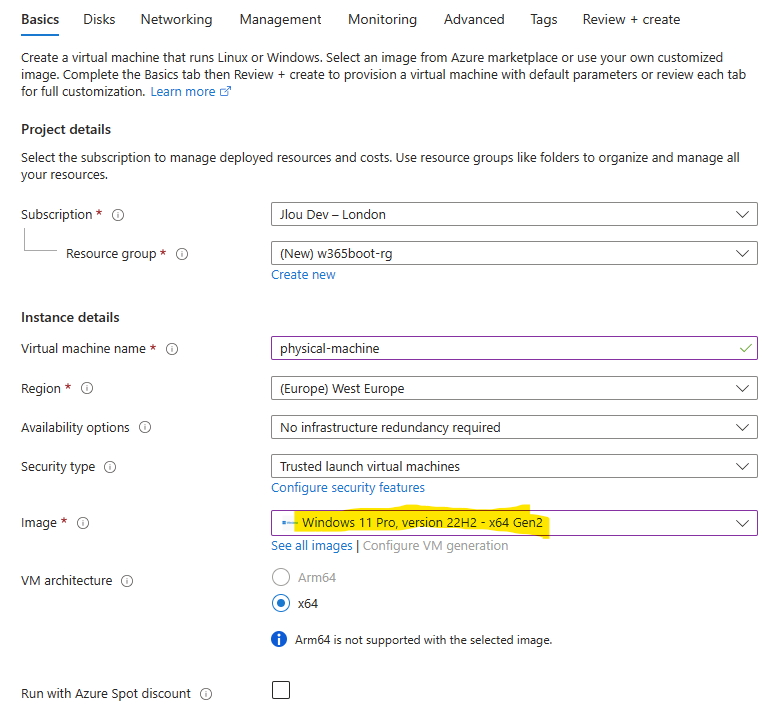

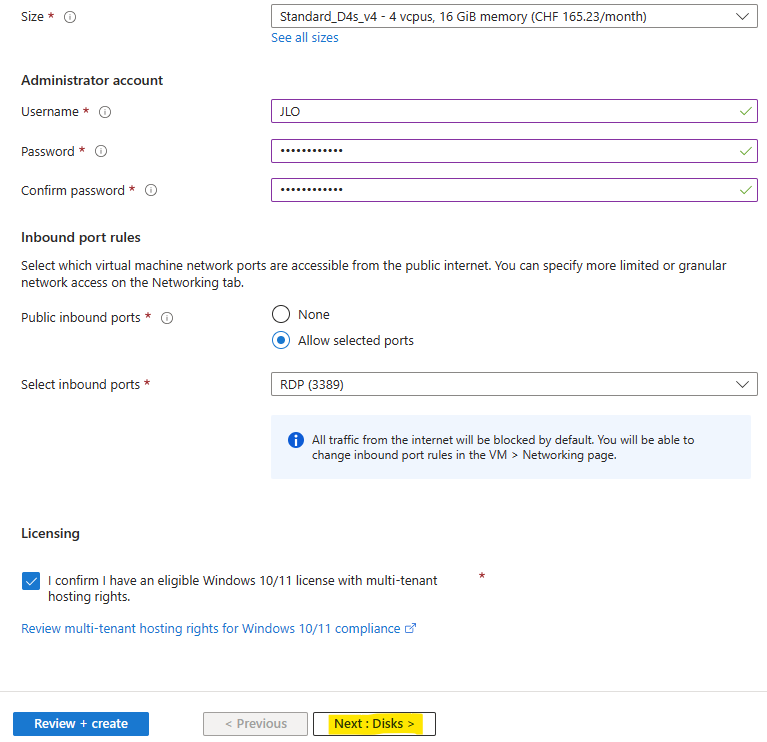

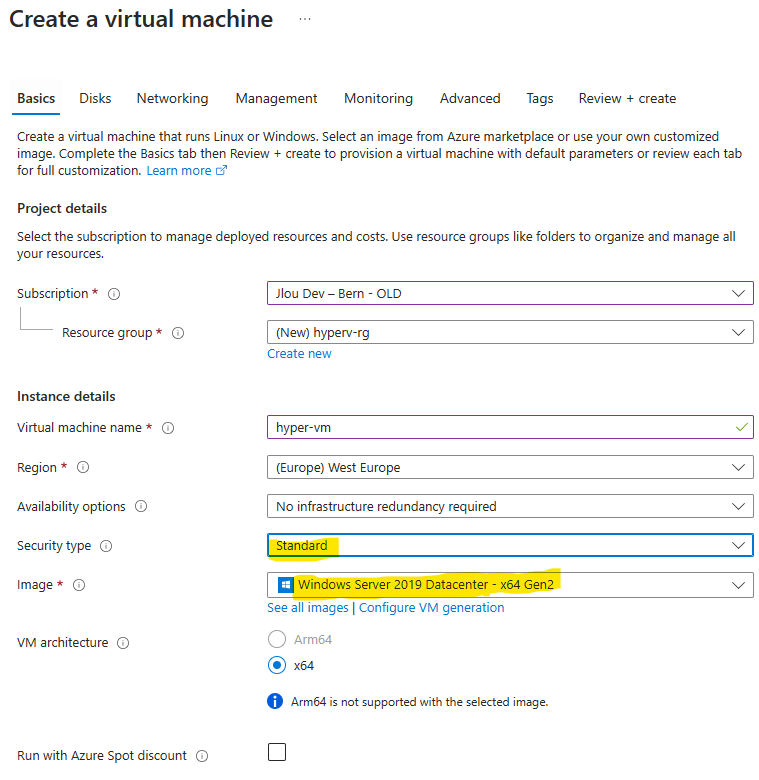

Renseignez tous les champs, en prenant soin de bien sélectionner les valeurs suivantes :

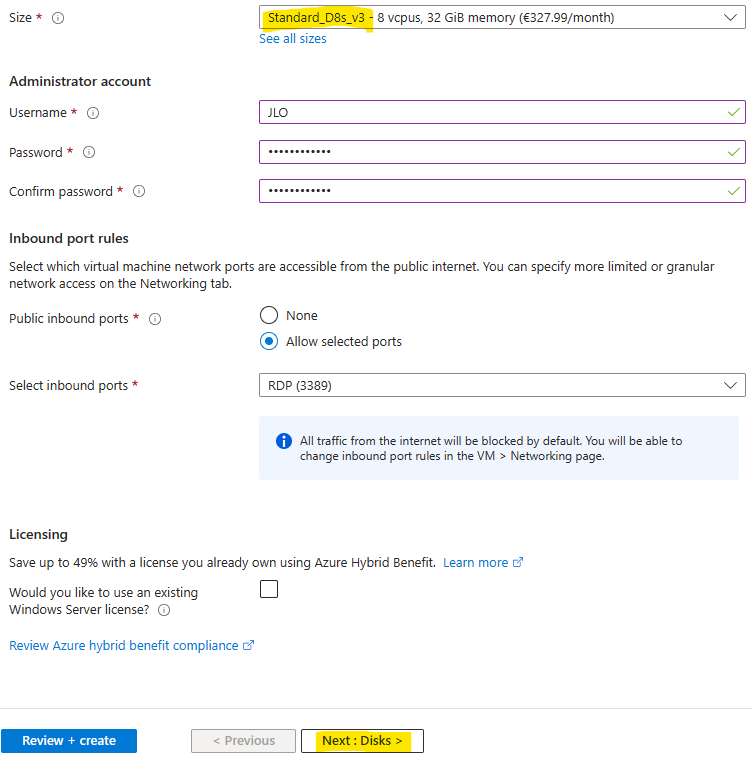

Choisissez une taille de machine virtuelle présente dans la famille Dsv3, puis cliquez sur Suivant :

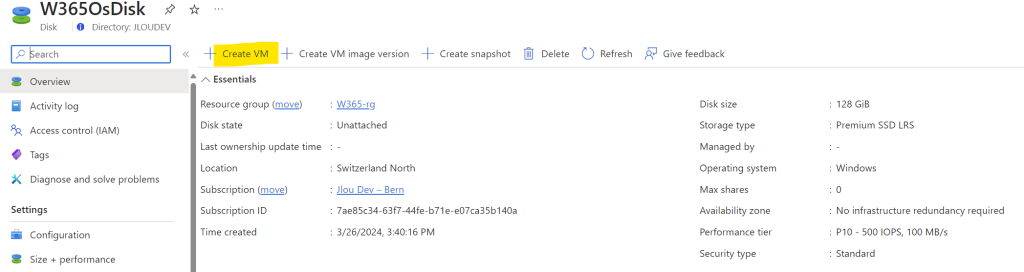

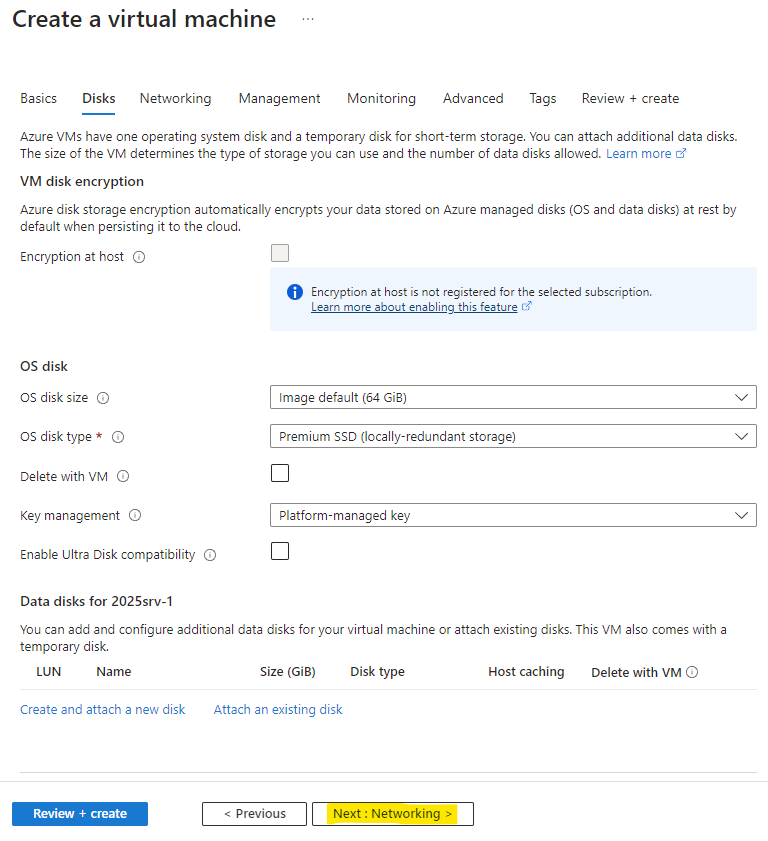

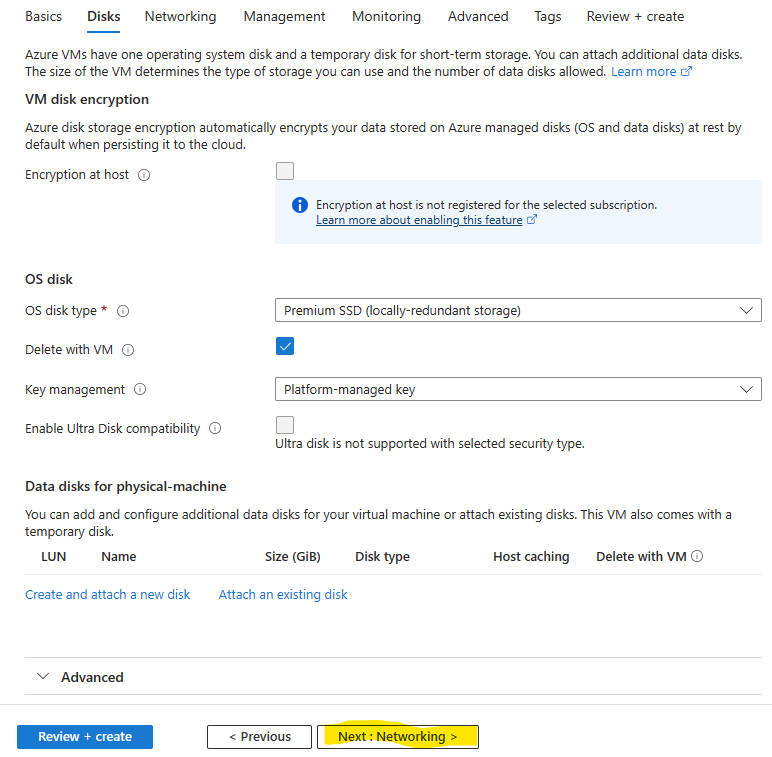

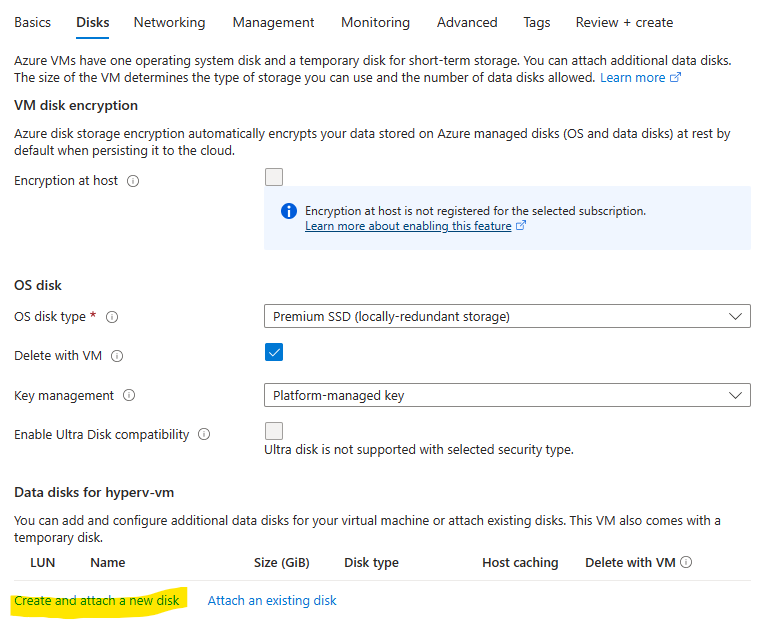

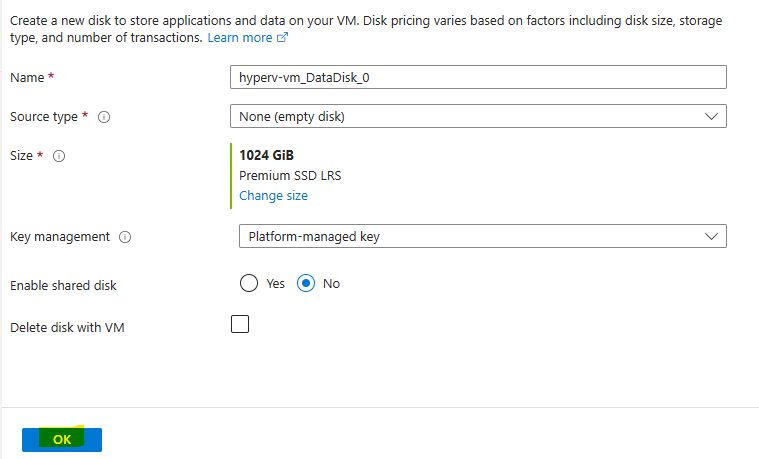

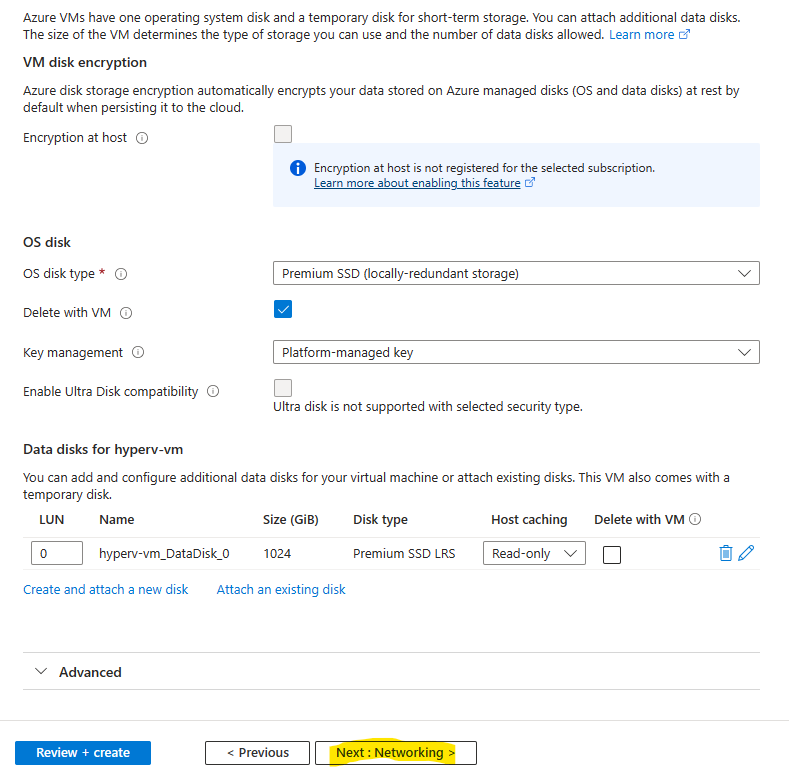

Rajoutez un second disque pour stocker la machine virtuelle Windows 11, créée plus tard dans notre machine virtuelle hôte (Hyper-V) :

Conservez les options par défaut, puis cliquez sur OK :

Cliquez ensuite sur Suivant :

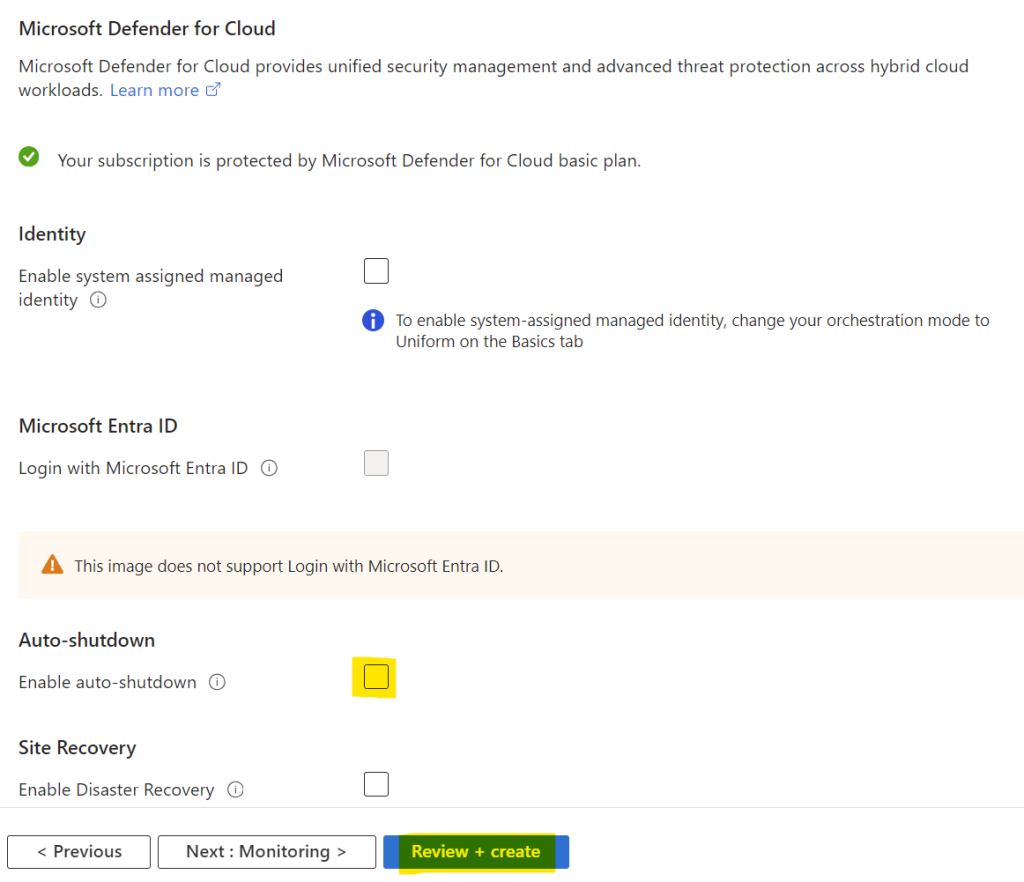

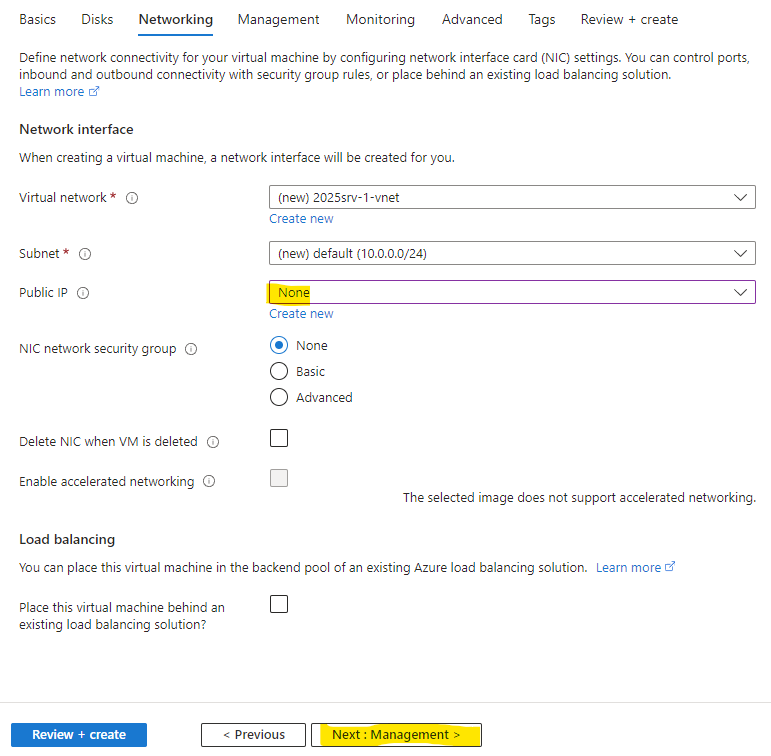

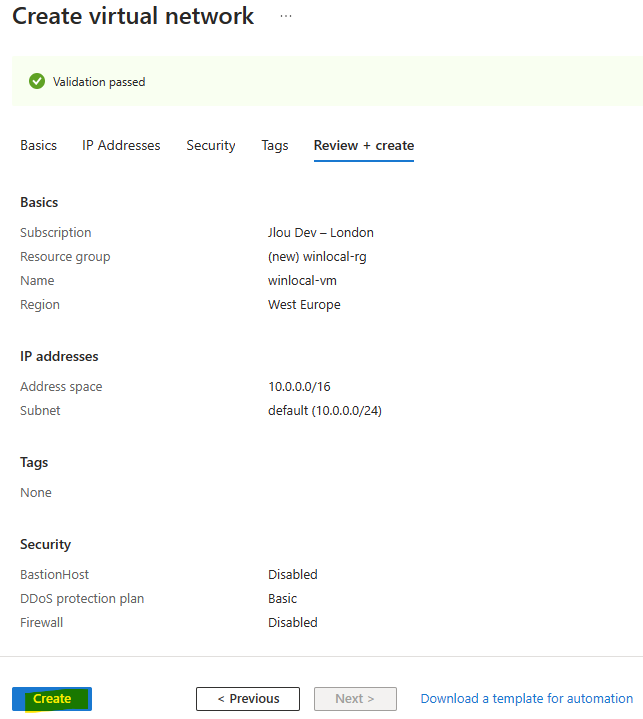

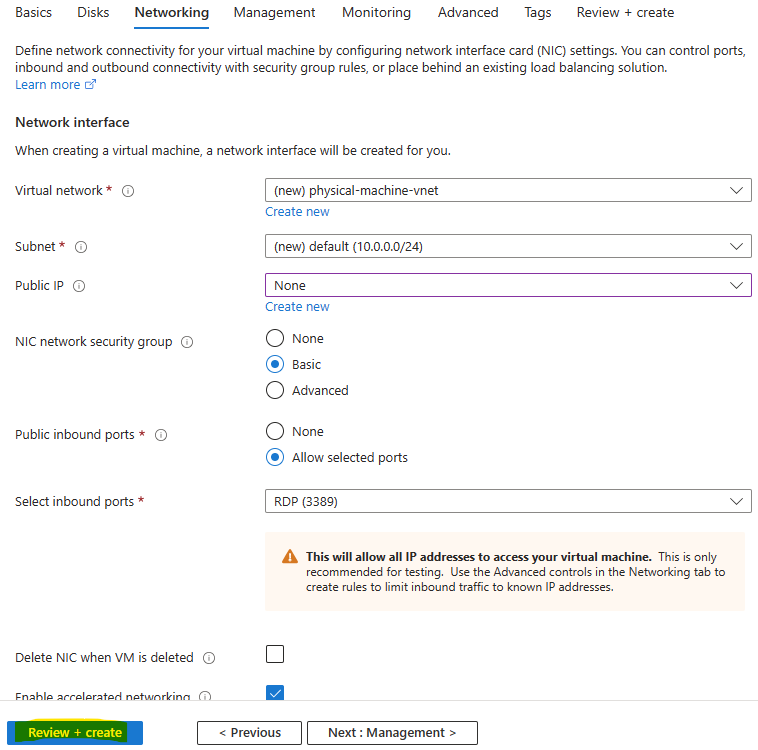

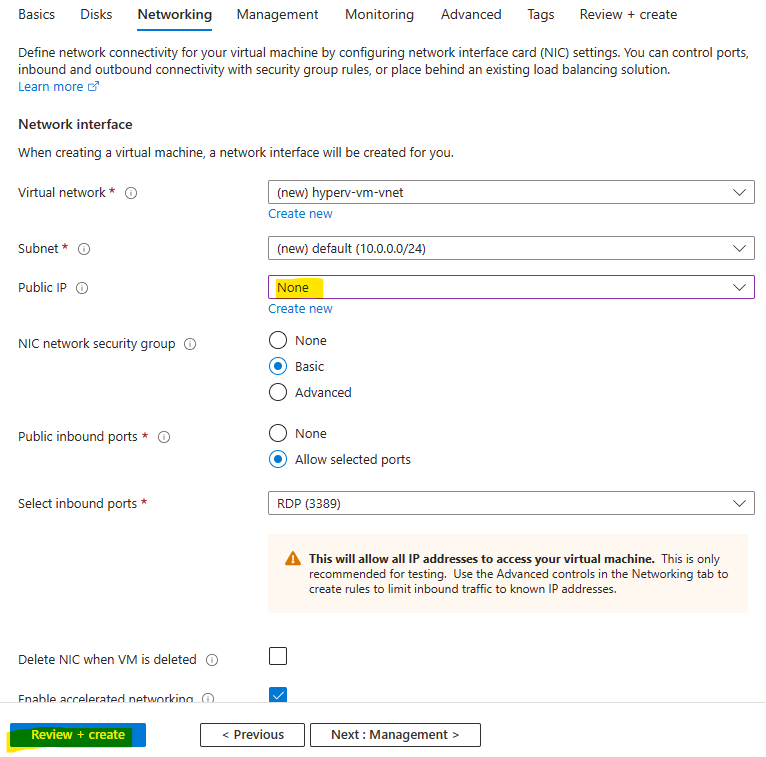

Retirez l’adresse IP publique (pour des questions de sécurité), puis lancez la validation Azure :

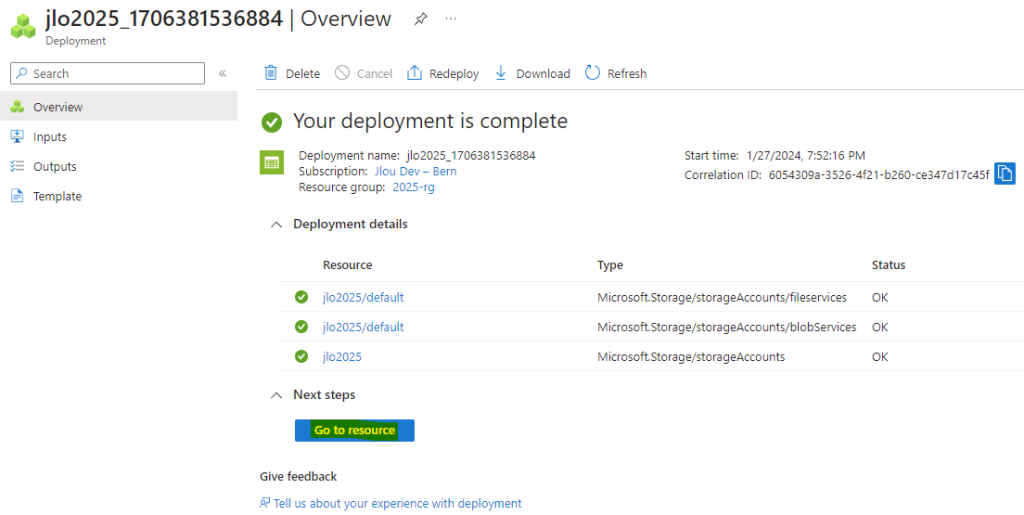

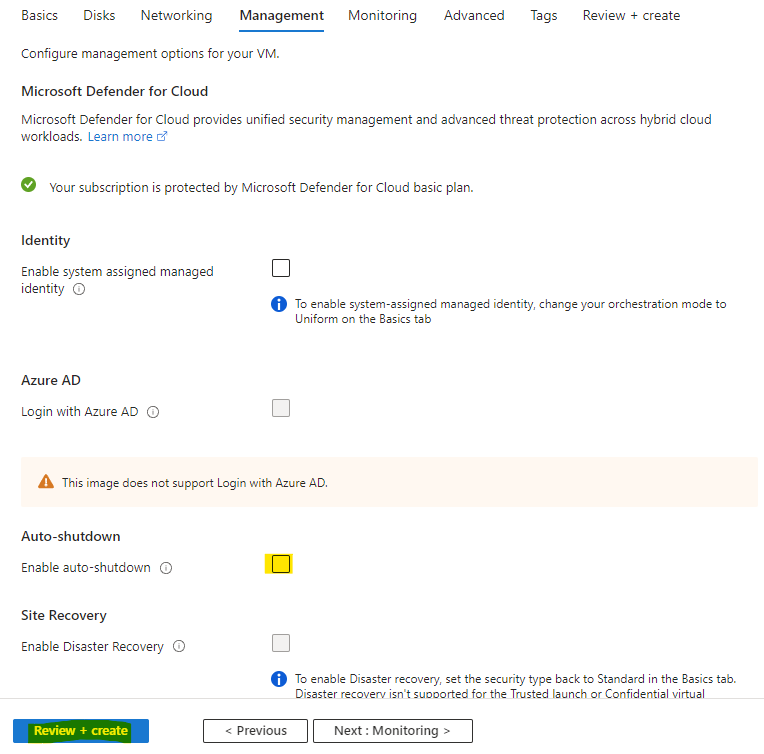

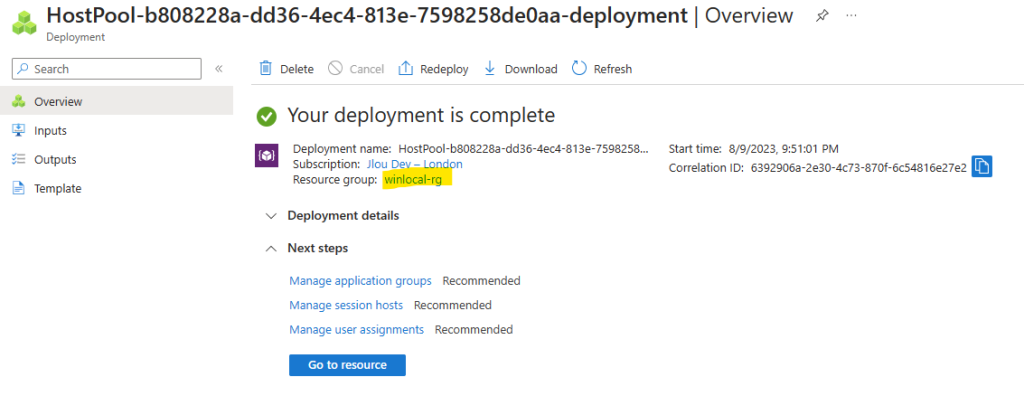

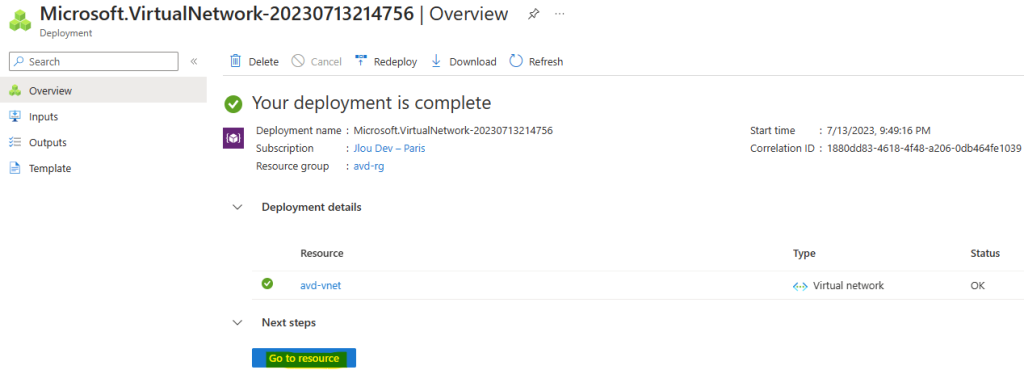

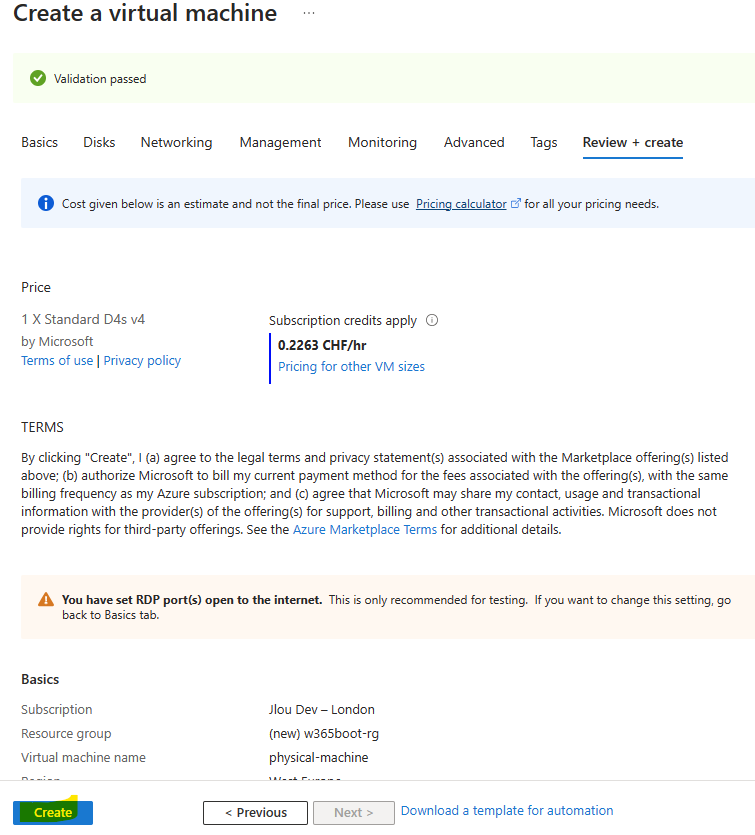

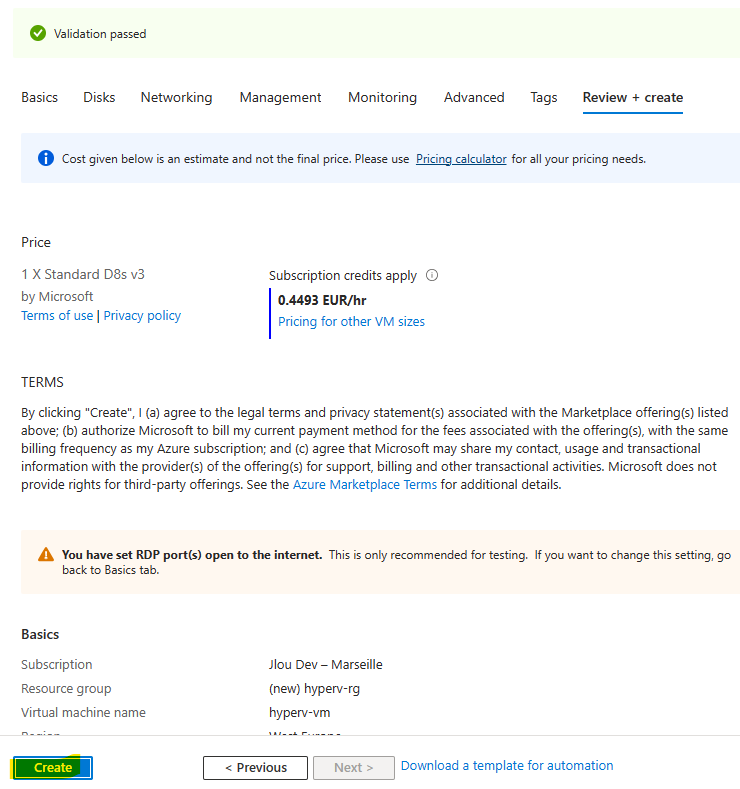

Une fois la validation réussie, lancez la création des ressources Azure :

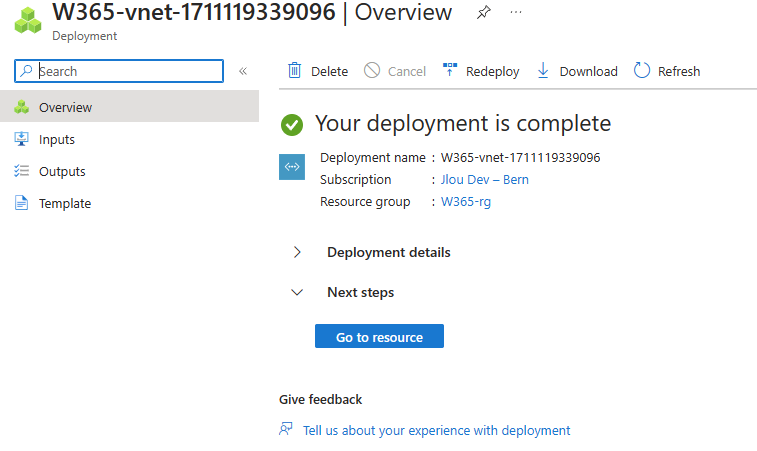

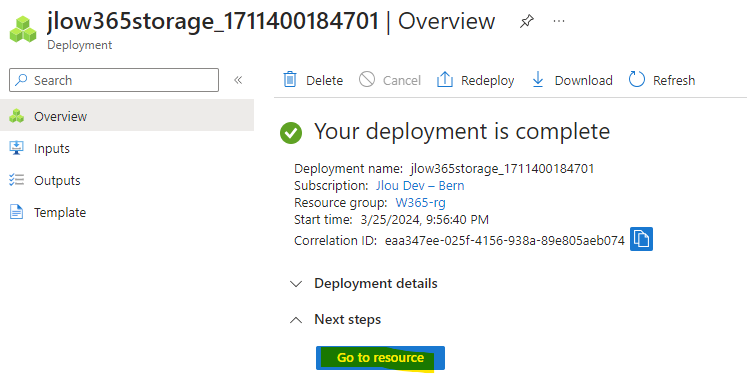

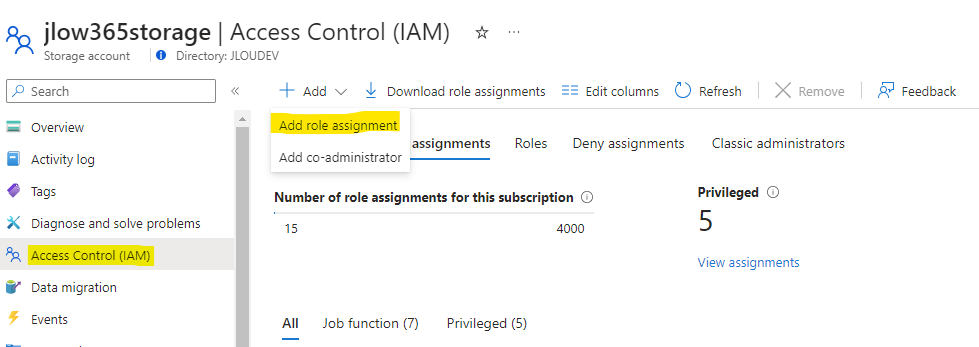

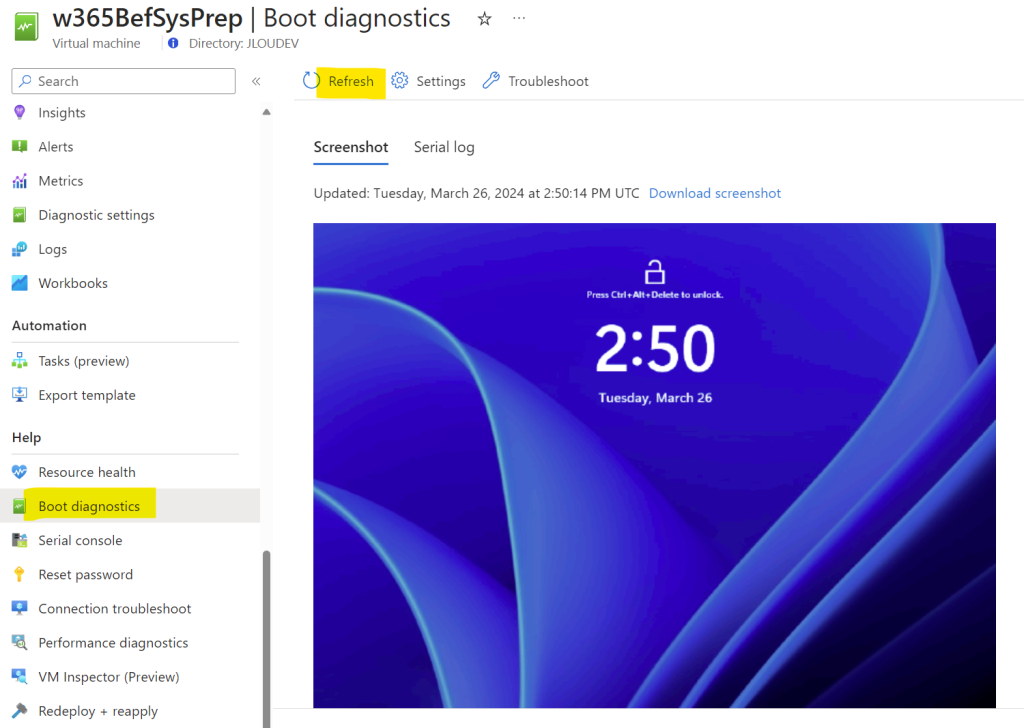

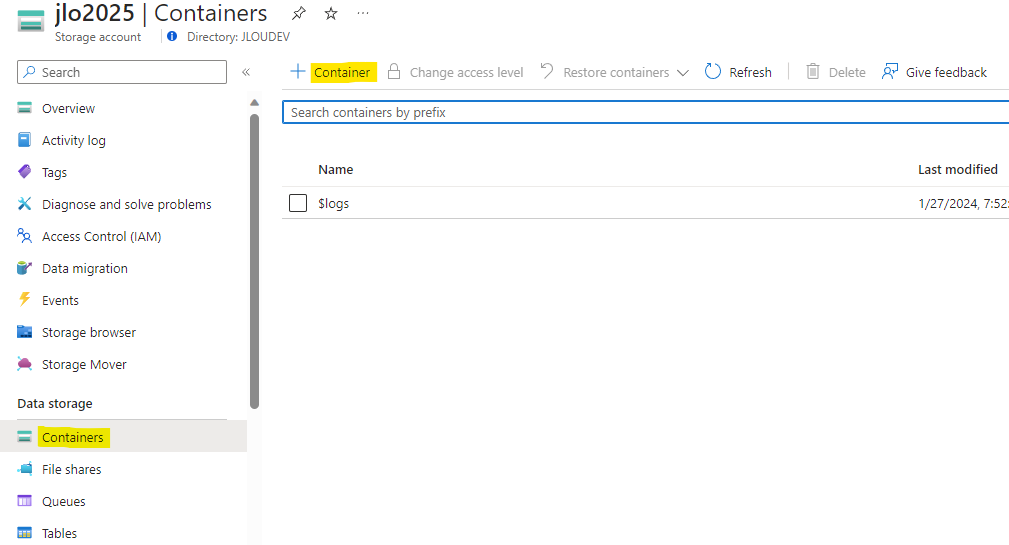

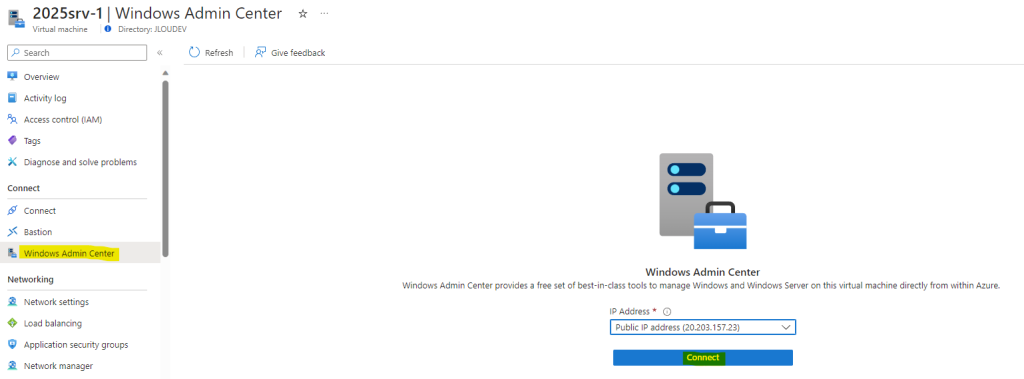

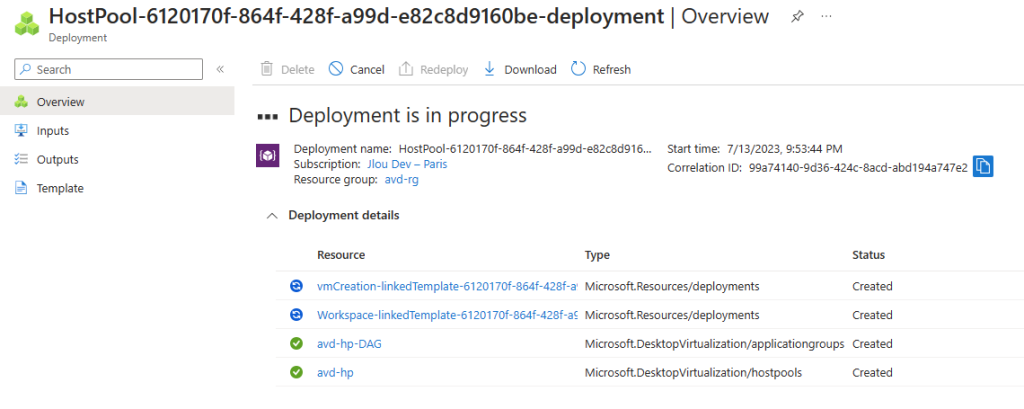

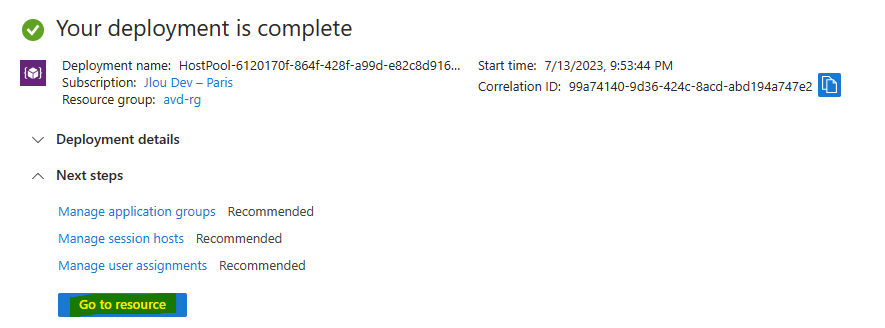

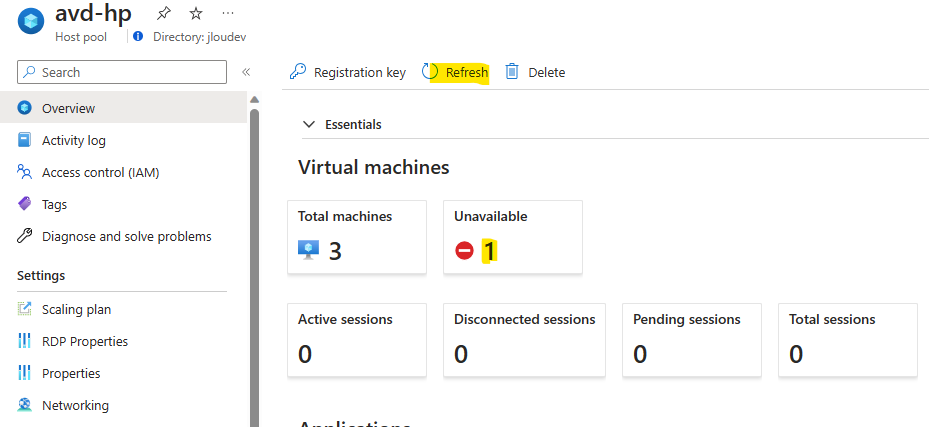

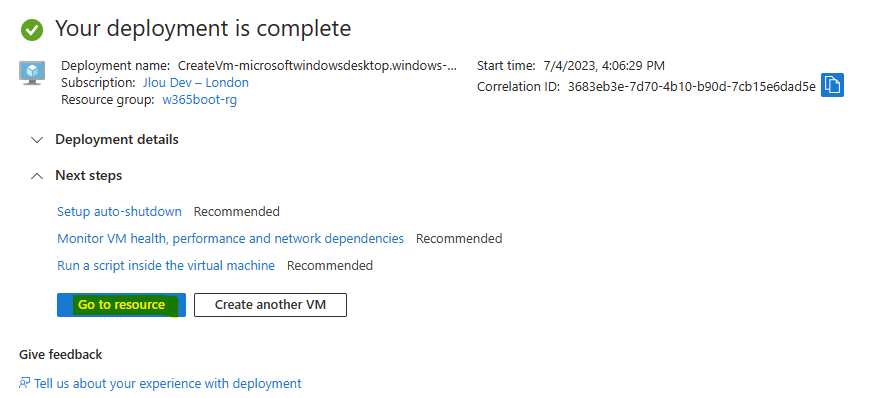

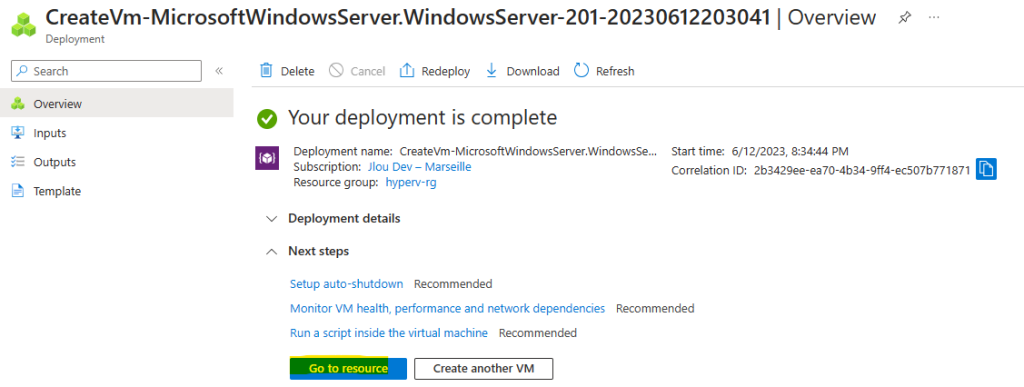

Quelques minutes plus tard, cliquez ici pour voir votre machine virtuelle Hyper-V :

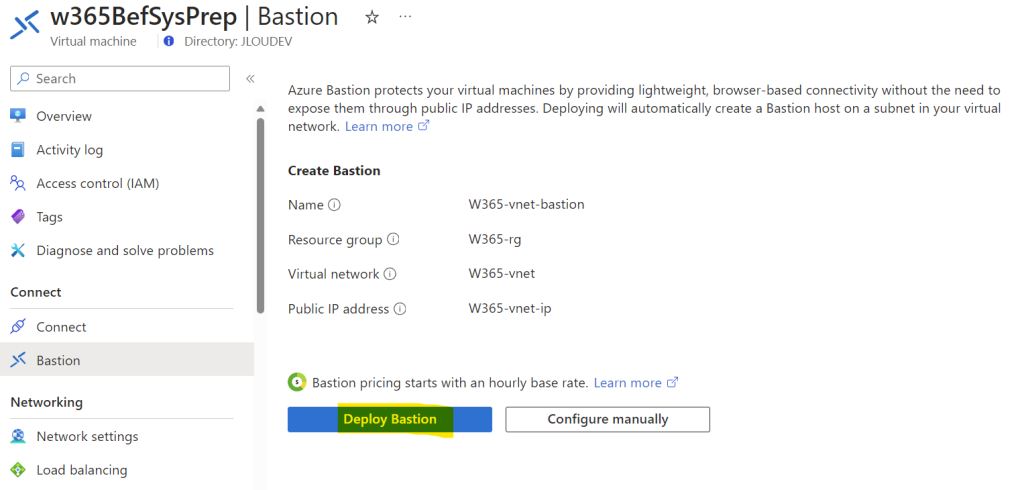

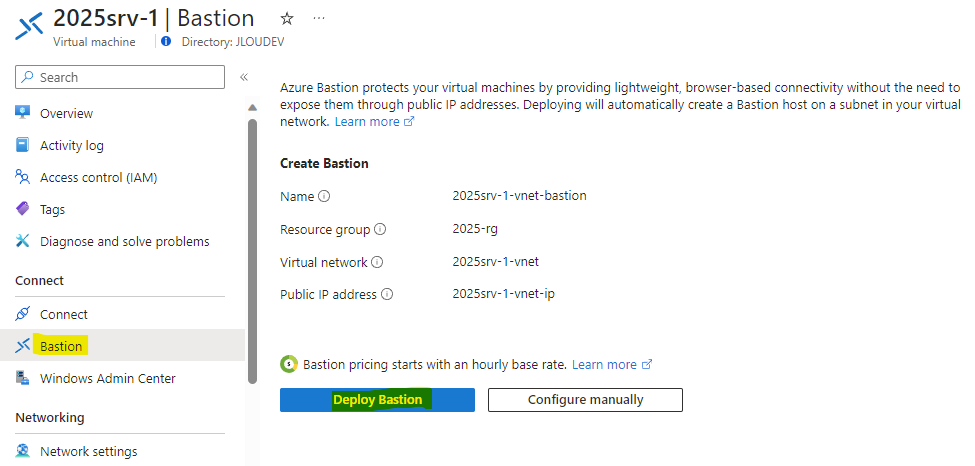

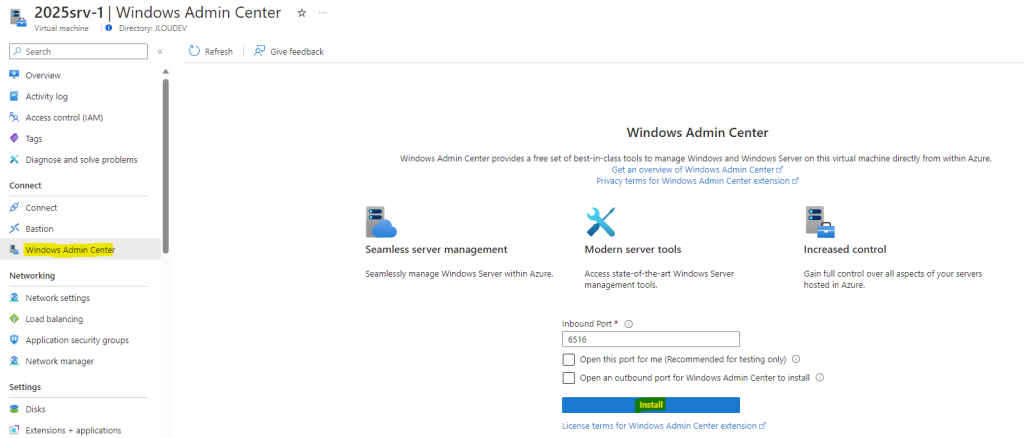

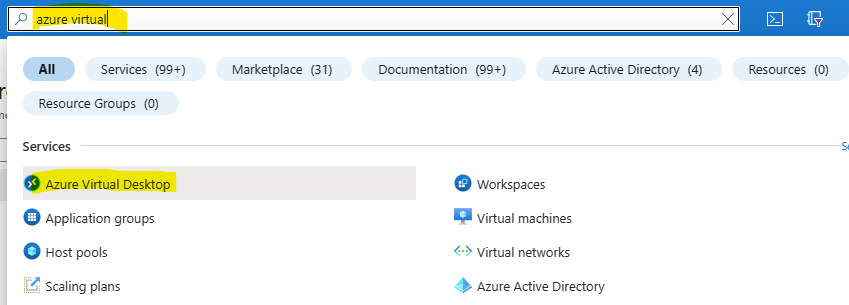

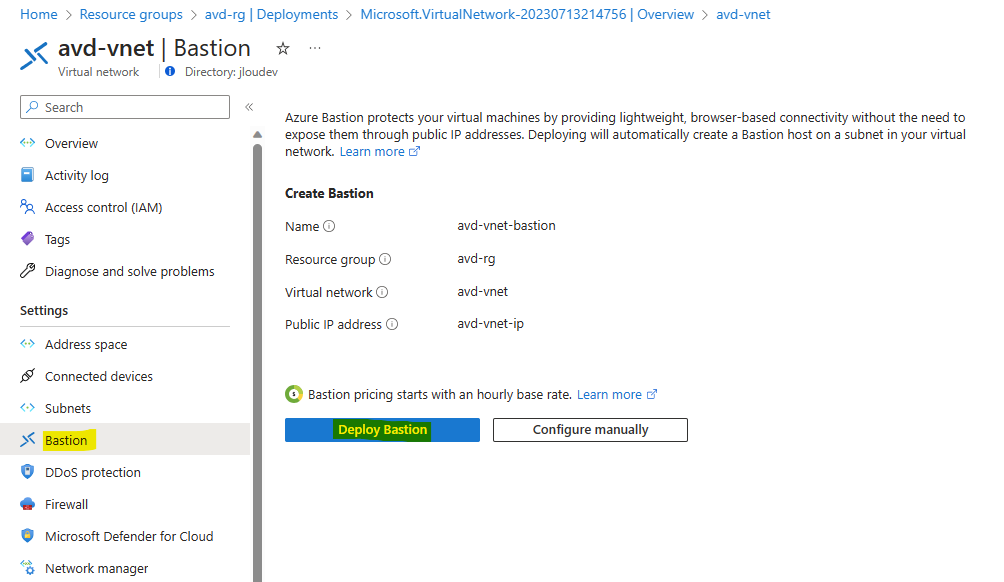

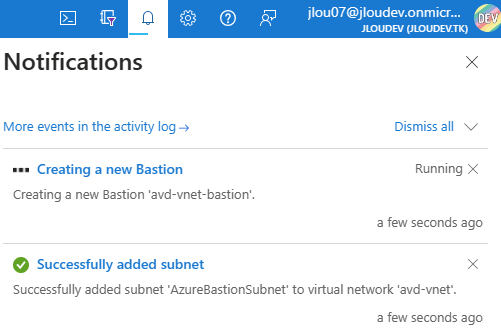

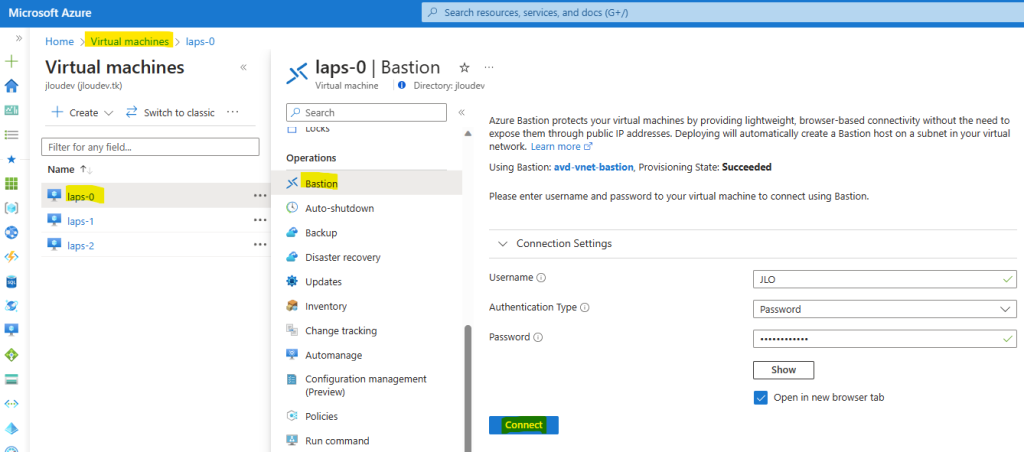

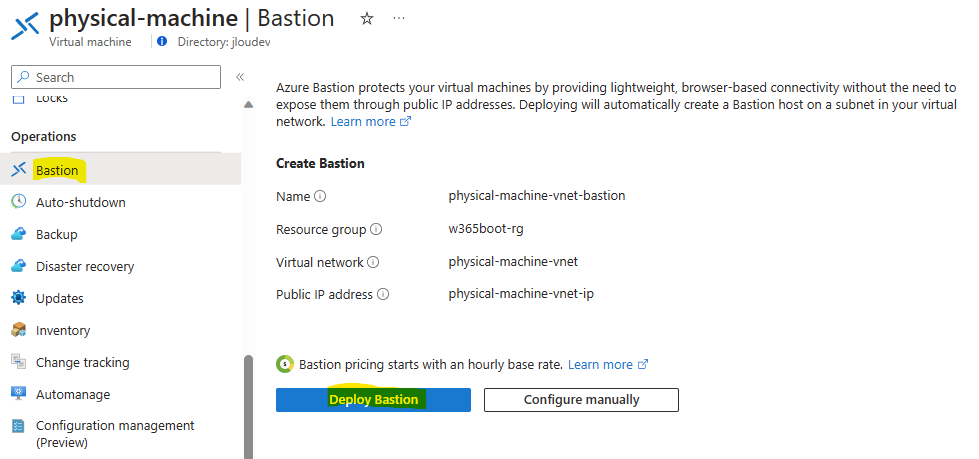

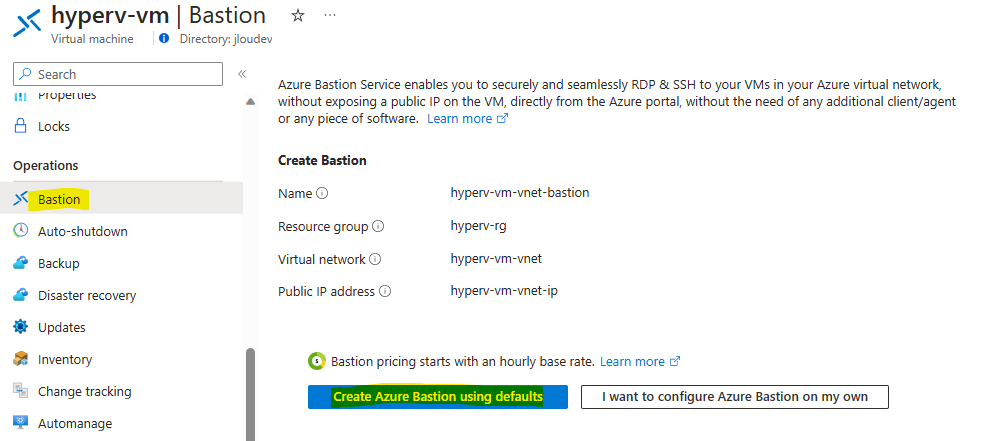

Ensuite, cliquez-ici pour déployer le service Azure Bastion :

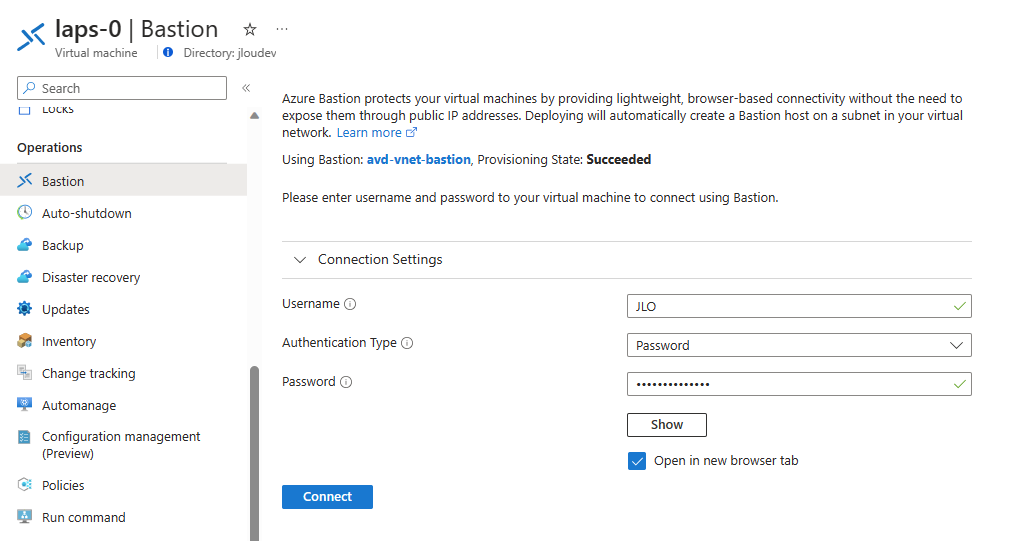

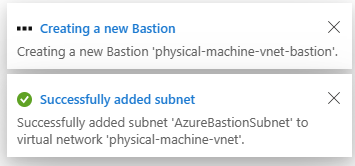

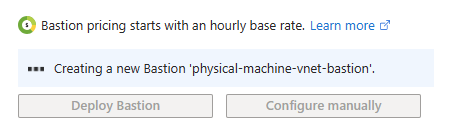

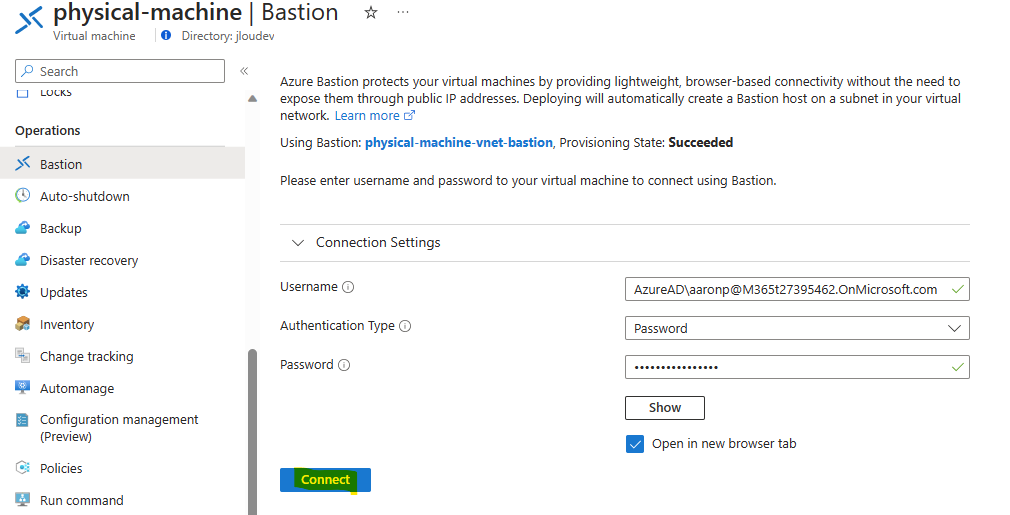

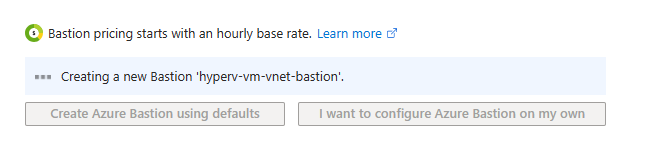

Attendez quelques minutes la fin du déploiement d’Azure Bastion, indispensable pour continuer les prochaines opérations :

Peu après, constatez le déploiement réussi d’Azure Bastion via la notification Azure suivante :

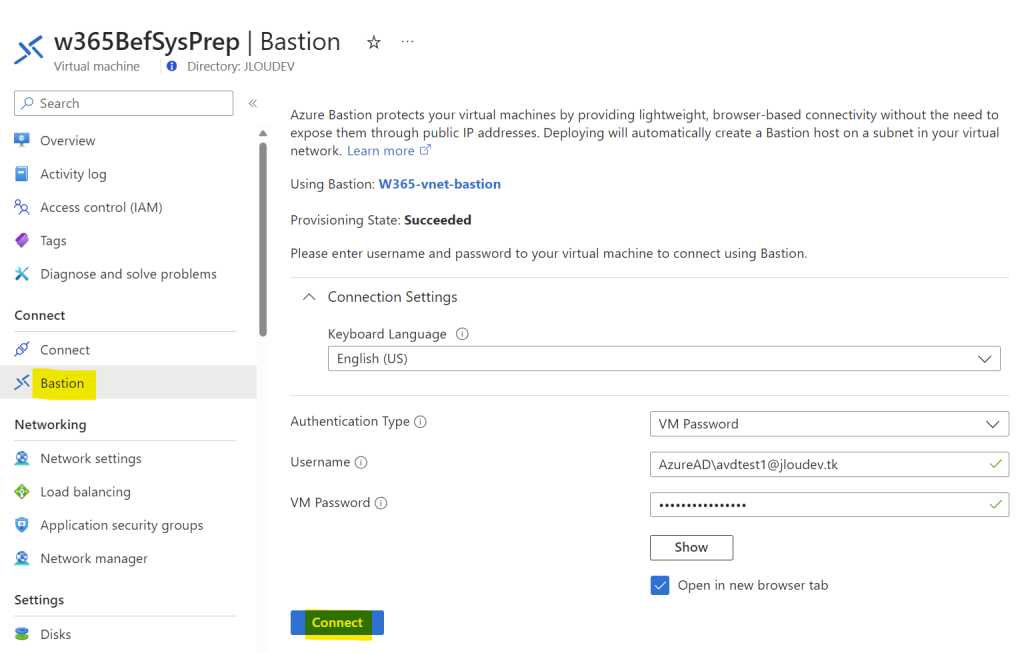

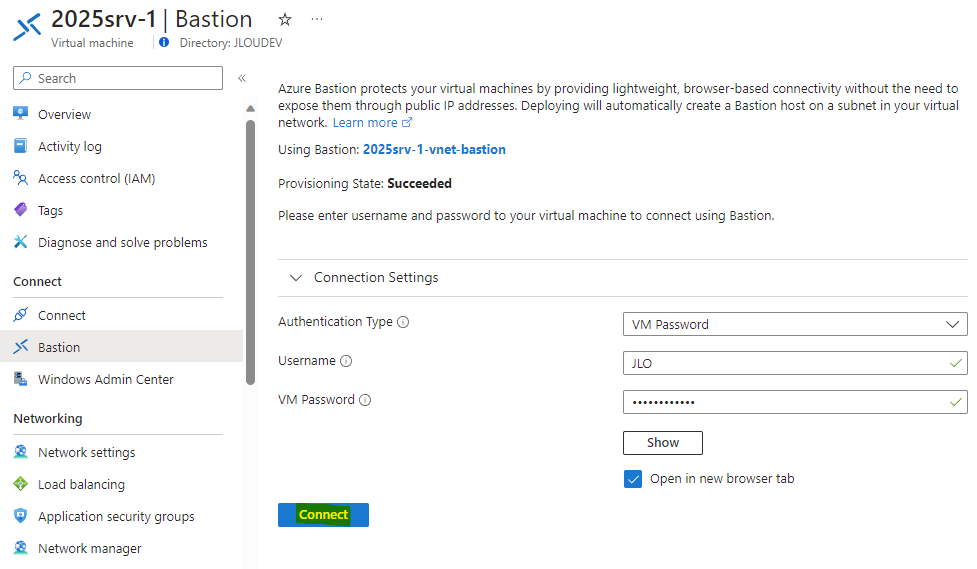

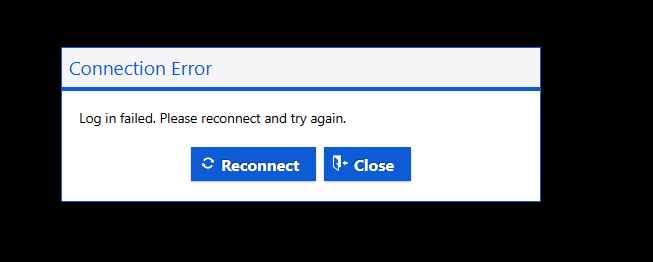

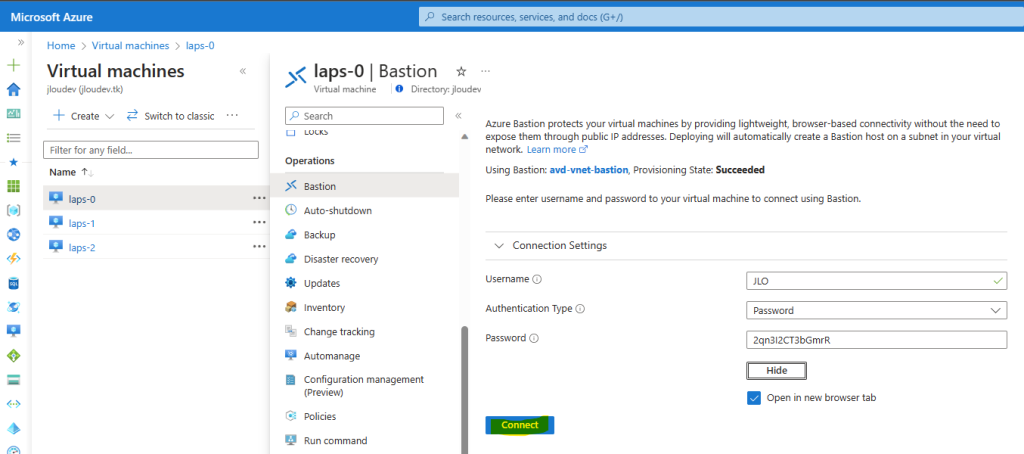

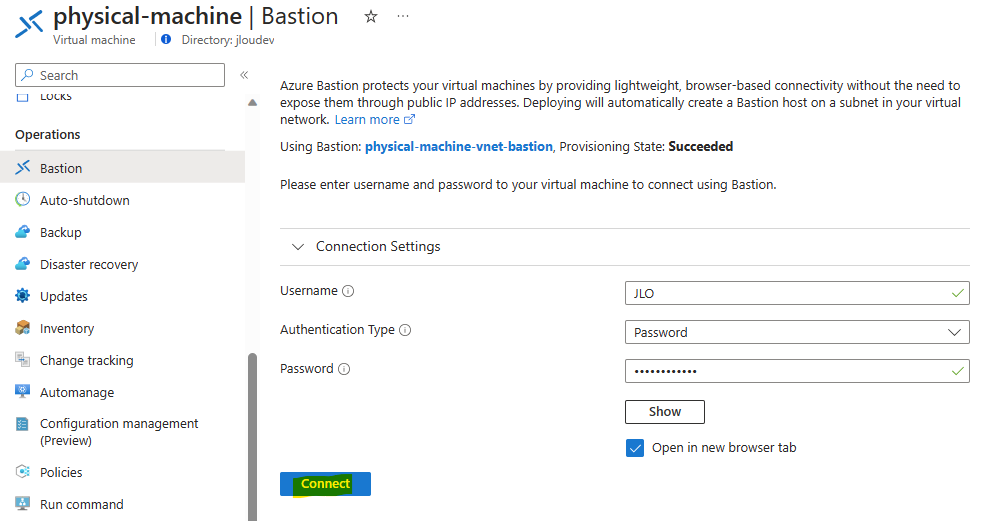

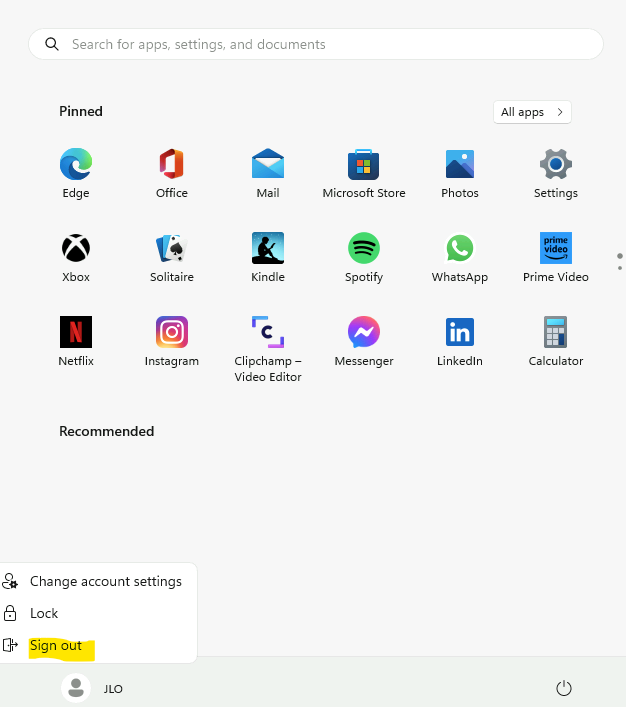

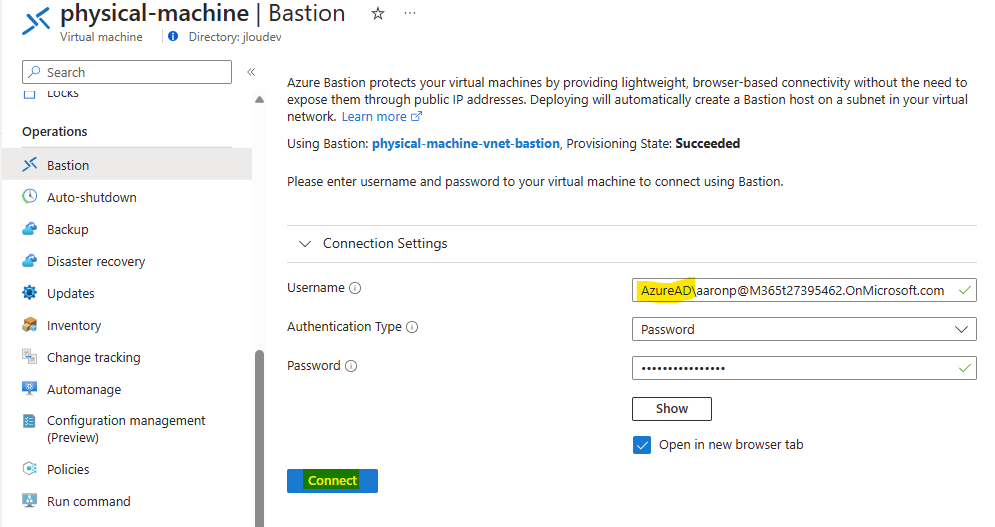

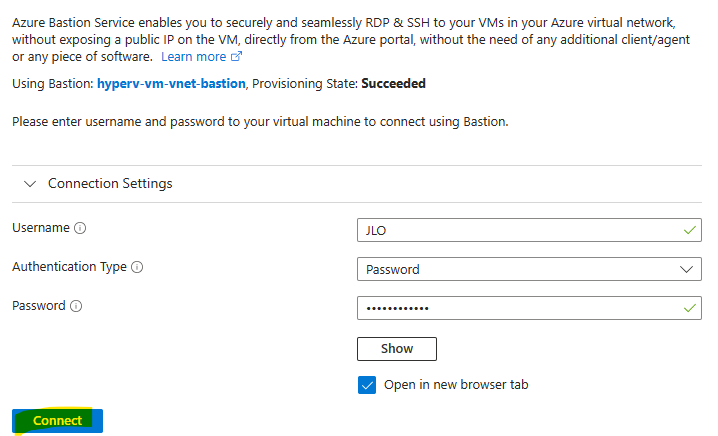

Renseignez les identifiants renseignés lors de la création de votre VM hôte (Hyper-V) :

Autorisez le fonctionnement du presse-papier pour Azure Bastion :

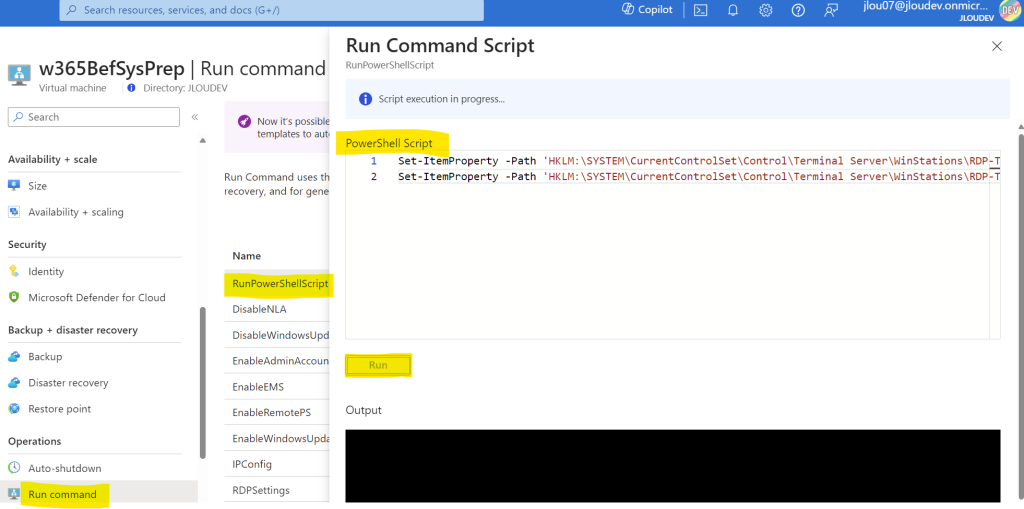

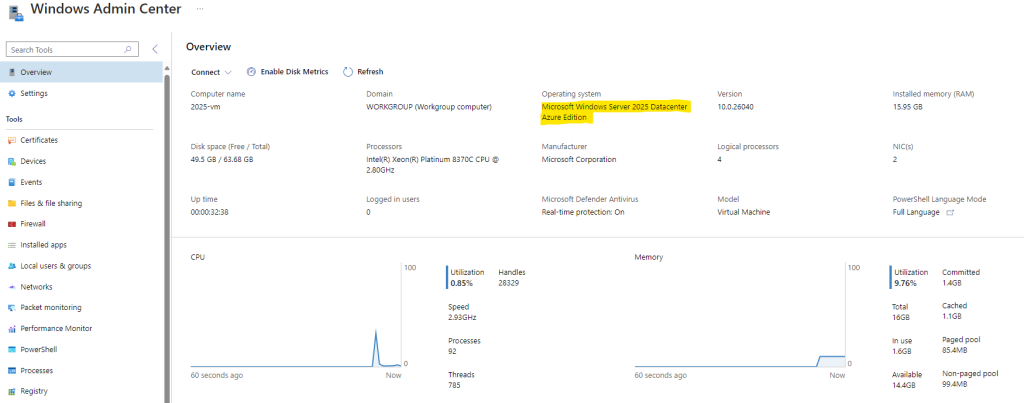

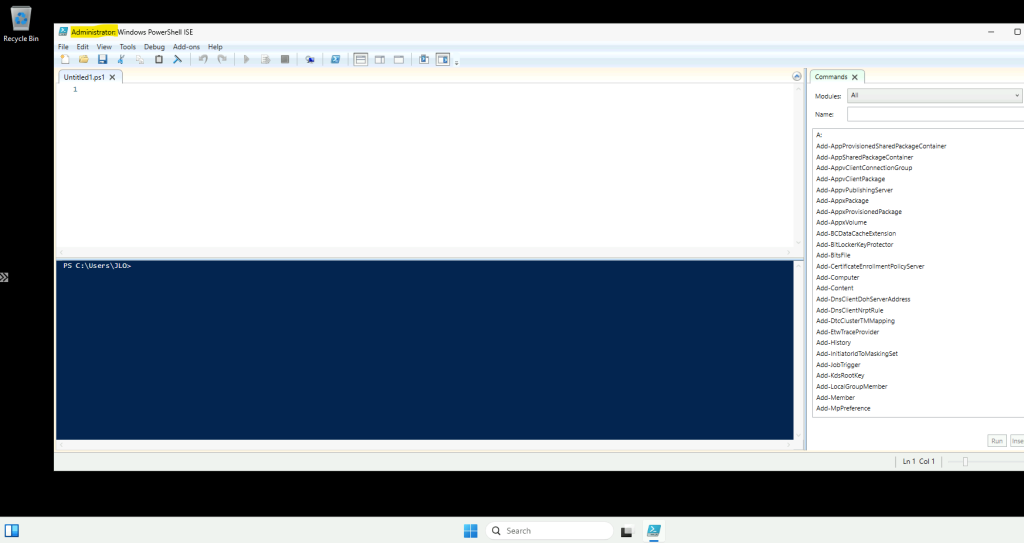

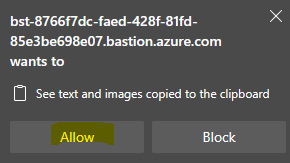

Une fois connecté sur votre machine virtuelle hôte (Hyper-V), ouvrez Windows PowerShell :

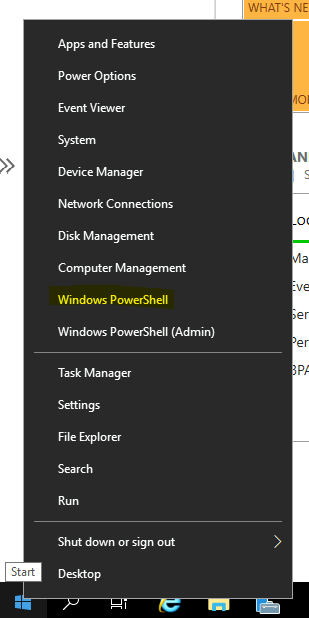

Exécutez la commande suivante pour installer les 2 rôles suivants :

- Rôle DHCP

- Rôle Hyper-V

Install-WindowsFeature -Name DHCP,Hyper-V –IncludeManagementToolsAttendez environ une minute que l’installation des 2 rôles se termine :

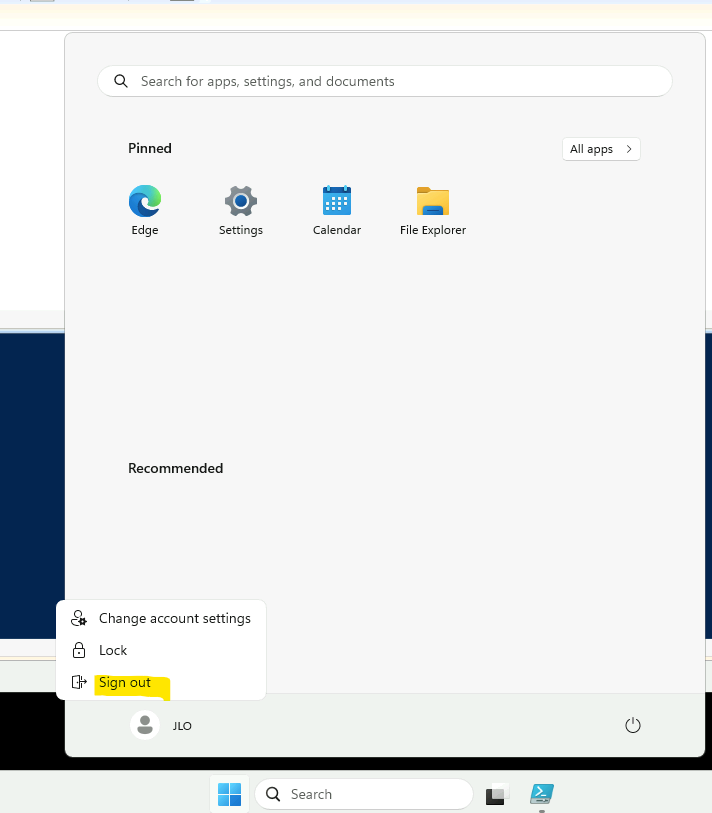

Lancez la commande suivante pour lancer un redémarrage de votre VM Hyper-V :

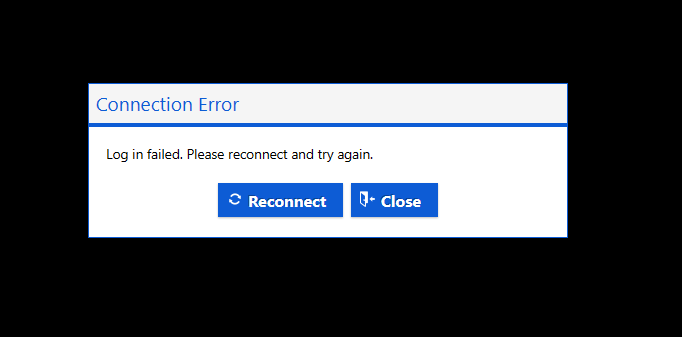

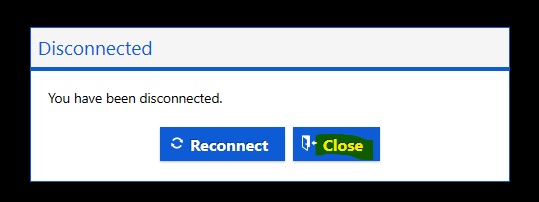

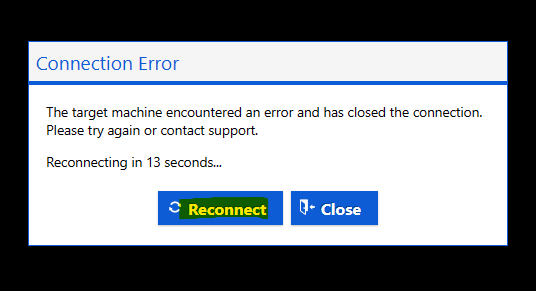

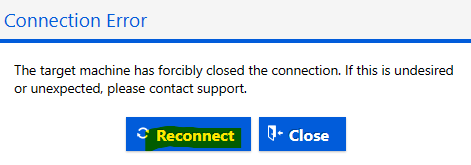

Shutdown -RAttendez environ 30 secondes que le redémarrage se termine pour se reconnecter à celle-ci, toujours via Azure Bastion :

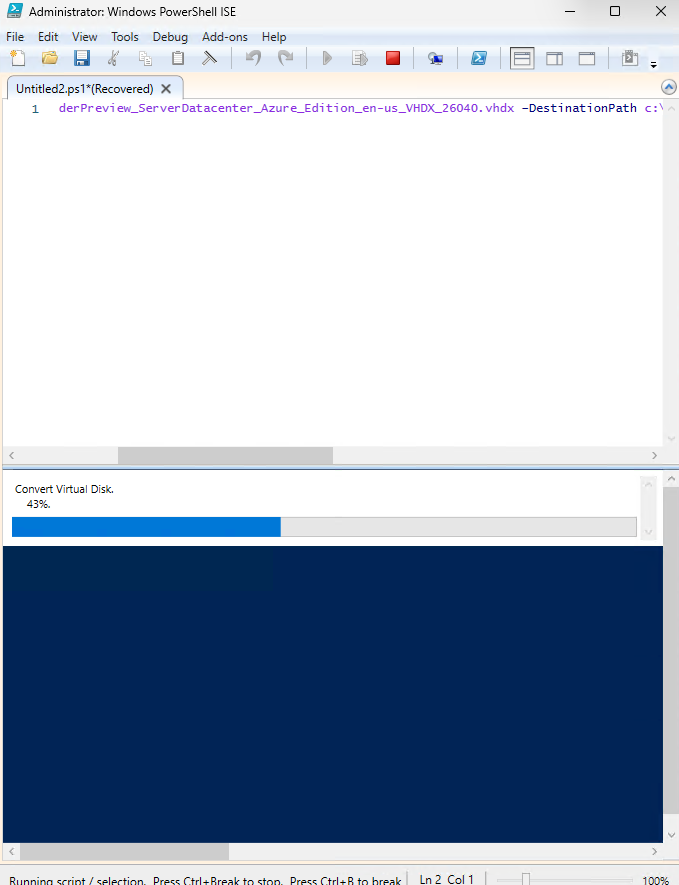

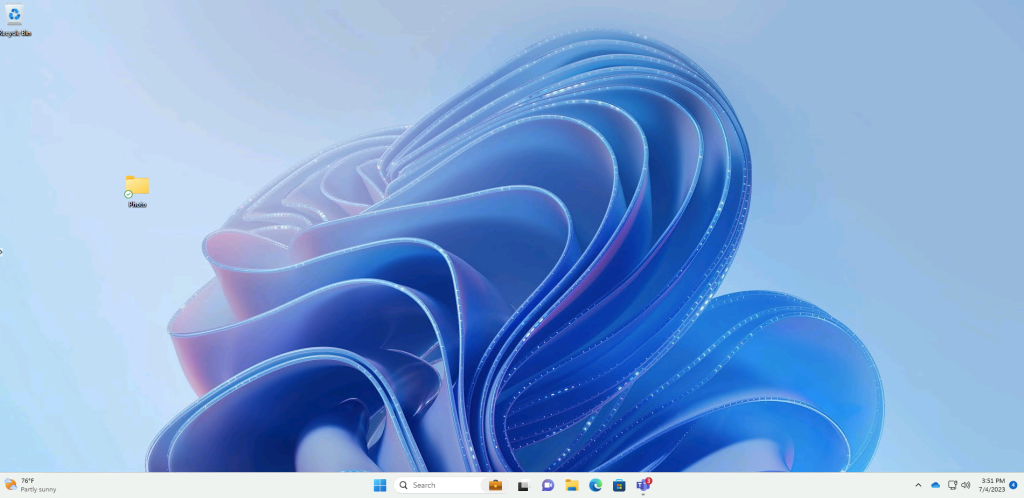

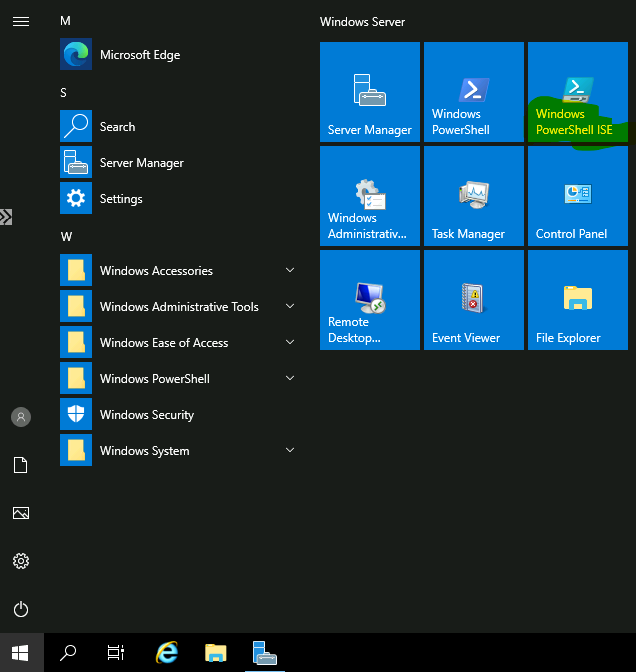

Une fois la session Bastion rouverte, ouvrez PowerShell en mode ISE :

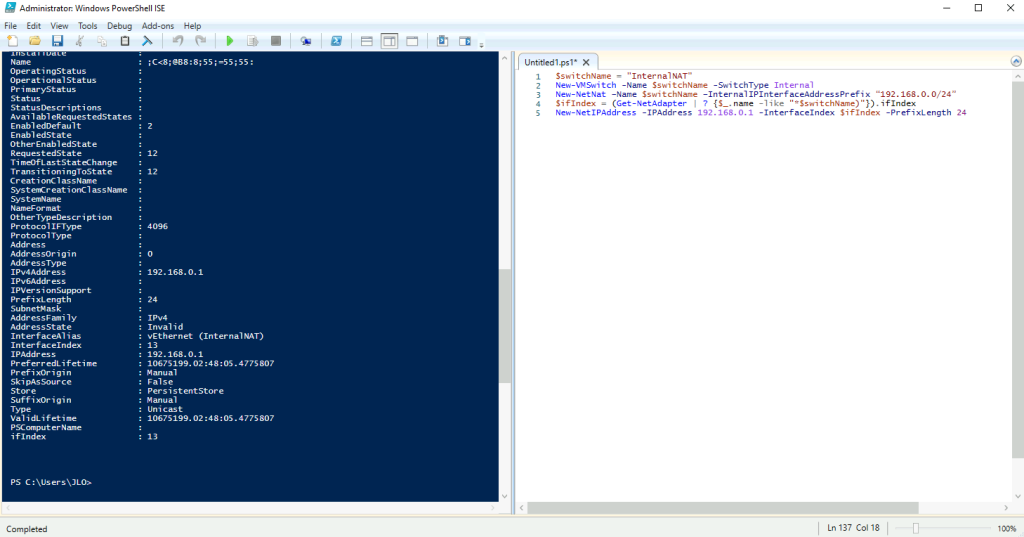

Lancez le script suivant afin de créer un switch virtuel dans Hyper-V, et de type interne :

$switchName = "InternalNAT"

New-VMSwitch -Name $switchName -SwitchType Internal

New-NetNat –Name $switchName –InternalIPInterfaceAddressPrefix “192.168.0.0/24”

$ifIndex = (Get-NetAdapter | ? {$_.name -like "*$switchName)"}).ifIndex

New-NetIPAddress -IPAddress 192.168.0.1 -InterfaceIndex $ifIndex -PrefixLength 24

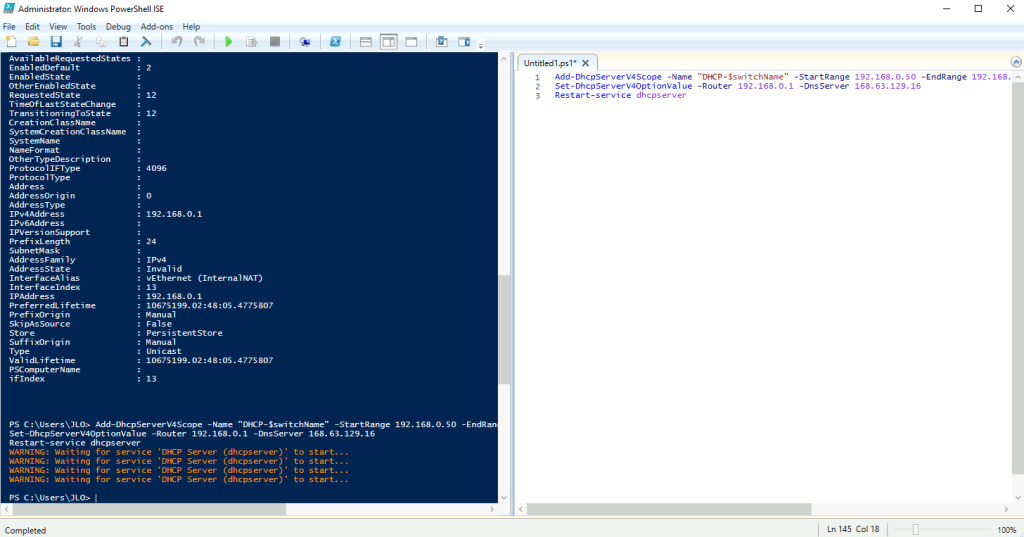

Lancez le script suivant afin de configurer un périmètre DHCP avec une règle de routage, et le serveur DNS d’Azure :

Add-DhcpServerV4Scope -Name "DHCP-$switchName" -StartRange 192.168.0.50 -EndRange 192.168.0.100 -SubnetMask 255.255.255.0

Set-DhcpServerV4OptionValue -Router 192.168.0.1 -DnsServer 168.63.129.16

Restart-service dhcpserver

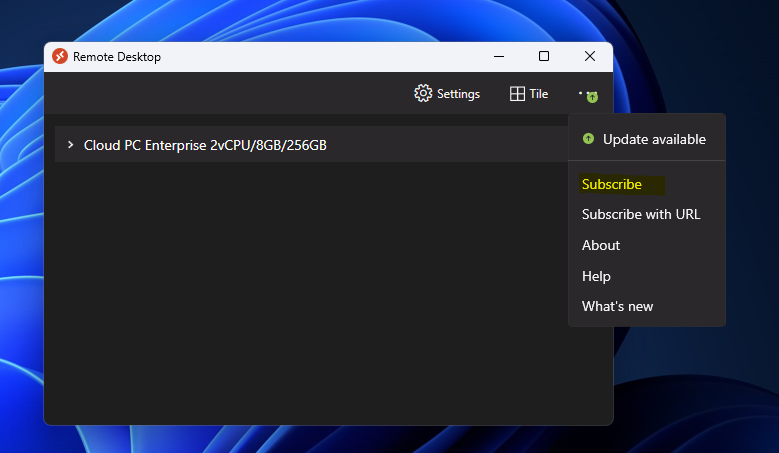

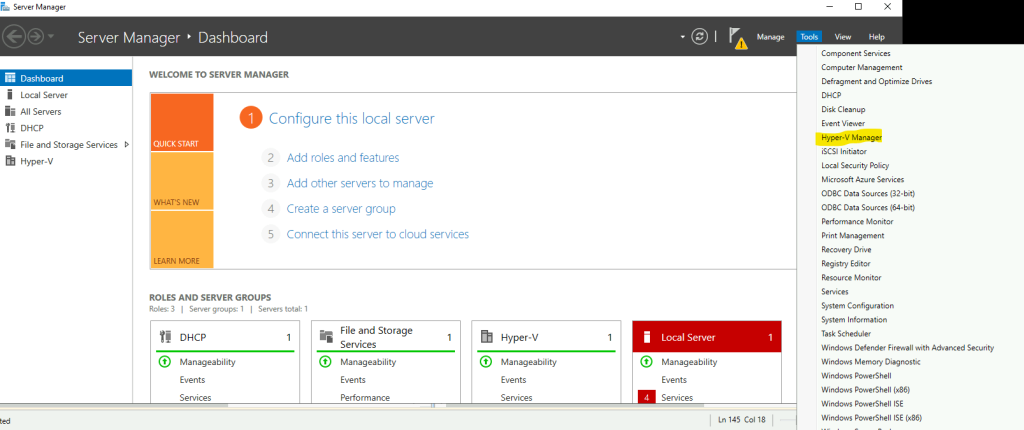

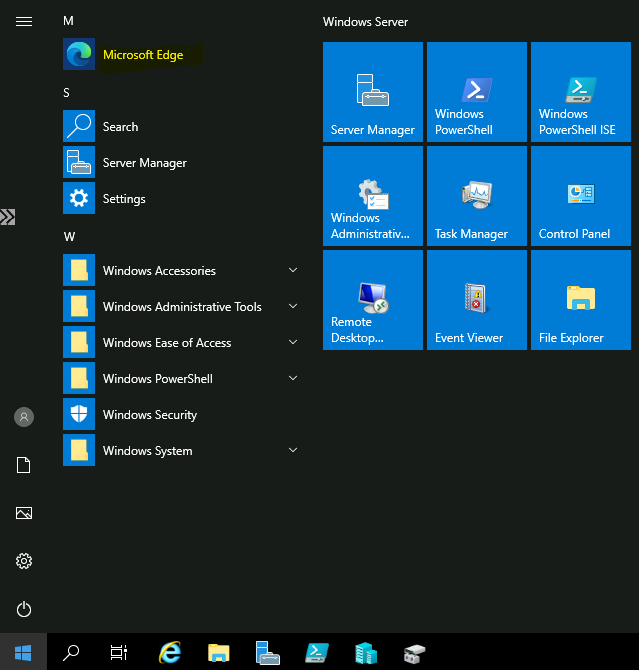

Depuis la console Server Manager, ouvrez Hyper-V Manager :

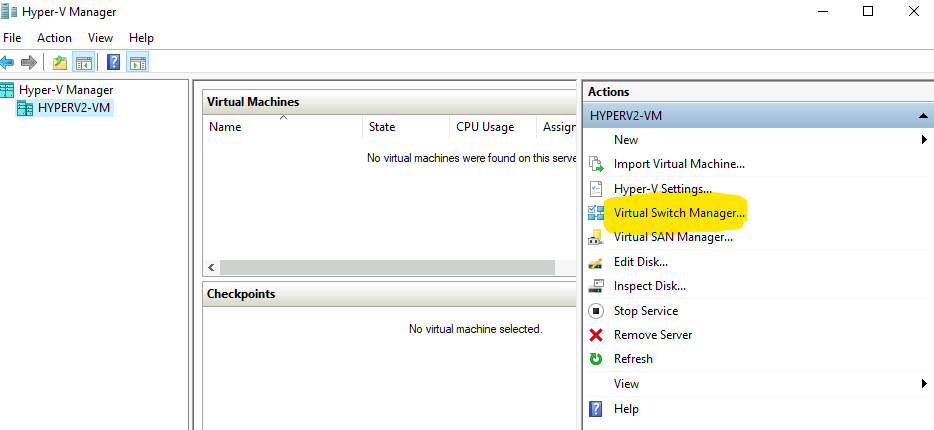

Ouvrez le menu suivant :

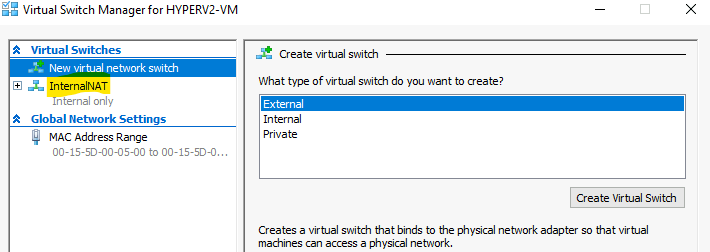

Contrôlez la présence de votre switch virtuel créé précédemment :

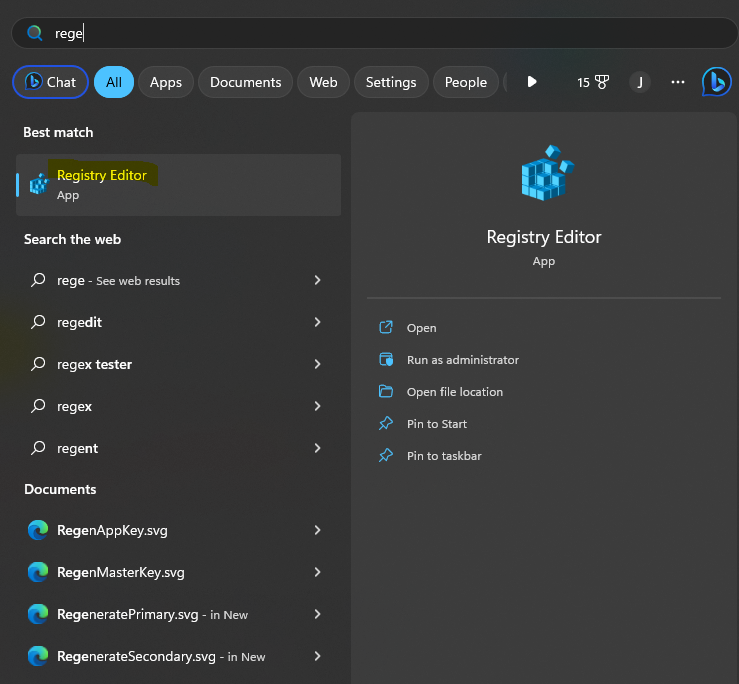

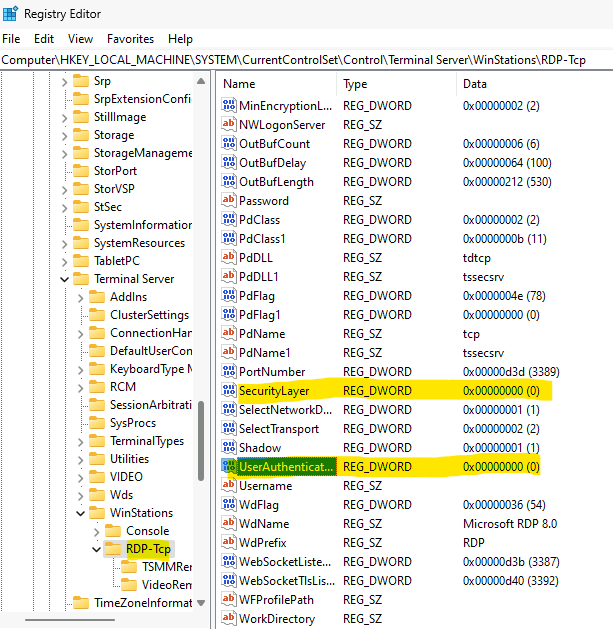

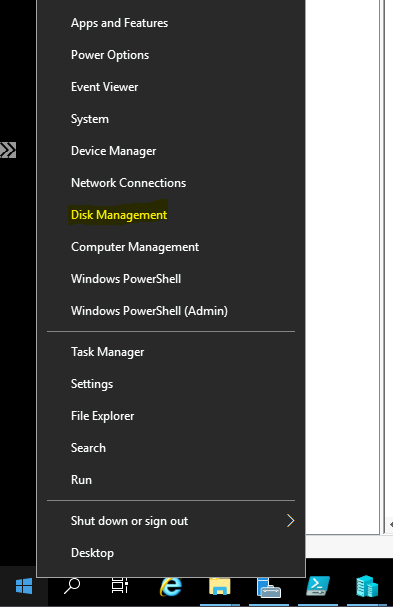

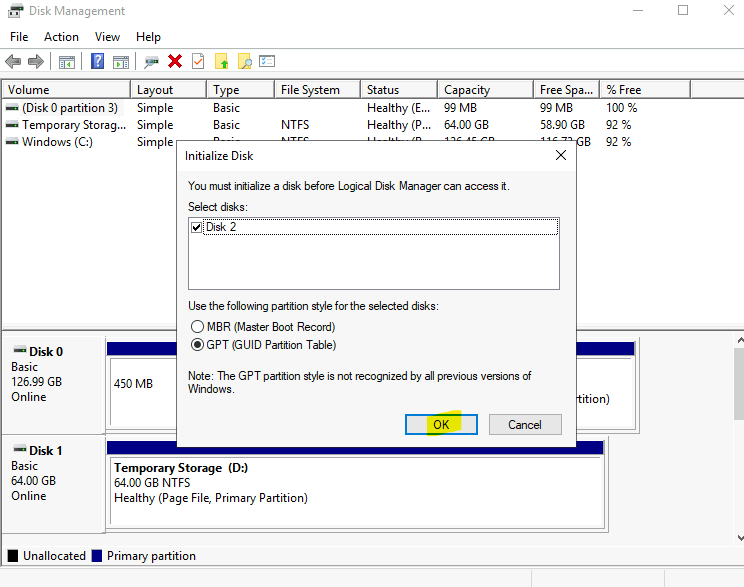

Ouvrez le Gestionnaire de disques depuis le menu démarrer afin de configurer le disque de données ajouté sur votre VM Hyper-V :

Dès l’ouverture du Gestionnaire de disques, cliquez sur OK pour démarrer l’initialisation du disque de données :

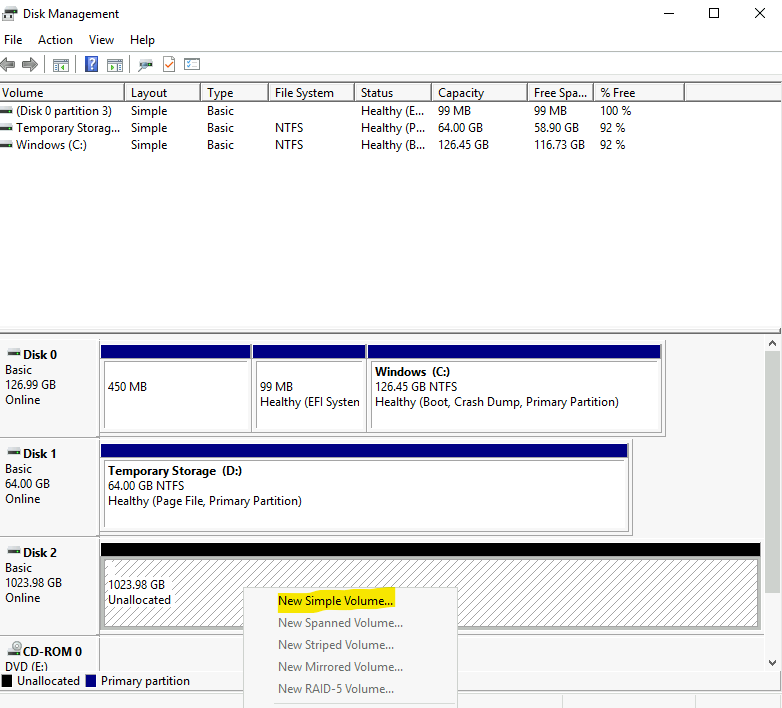

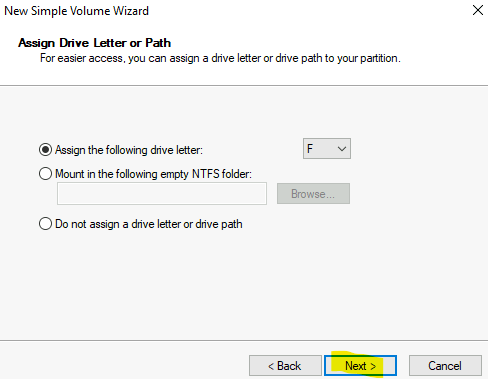

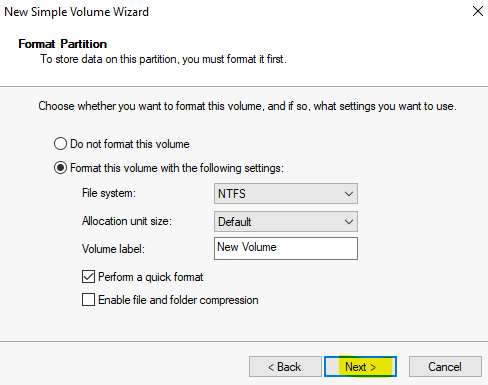

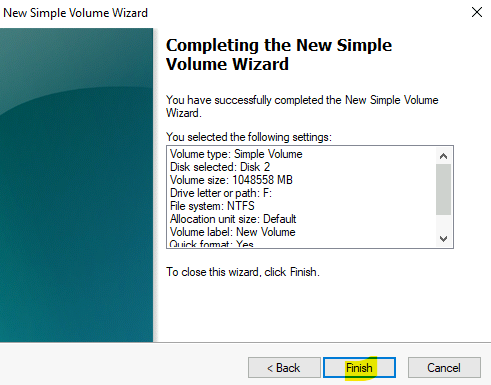

Sur celui-ci, créez un nouveau volume :

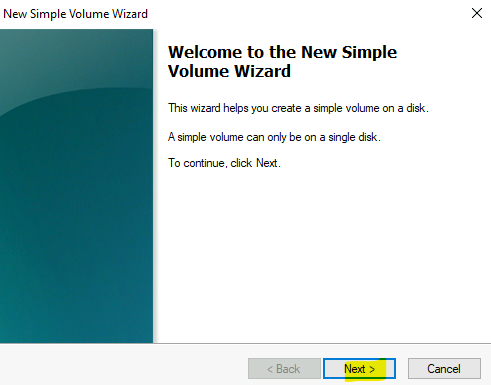

Cliquez sur Suivant :

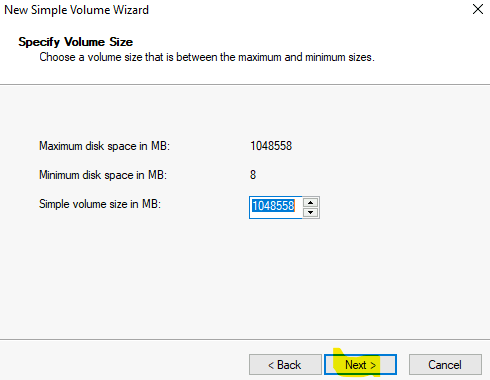

Cliquez sur Suivant :

Cliquez sur Suivant :

Cliquez sur Suivant :

Cliquez sur Suivant :

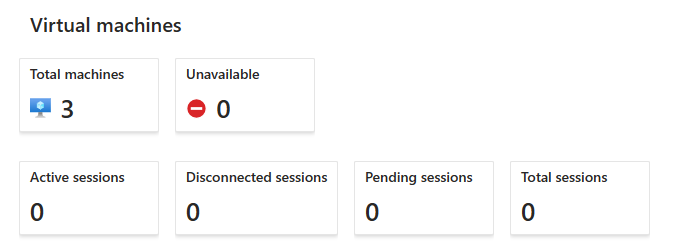

L’environnement Hyper-V est maintenant en place. Nous allons pouvoir créer ensemble la machine virtuelle Windows 11.

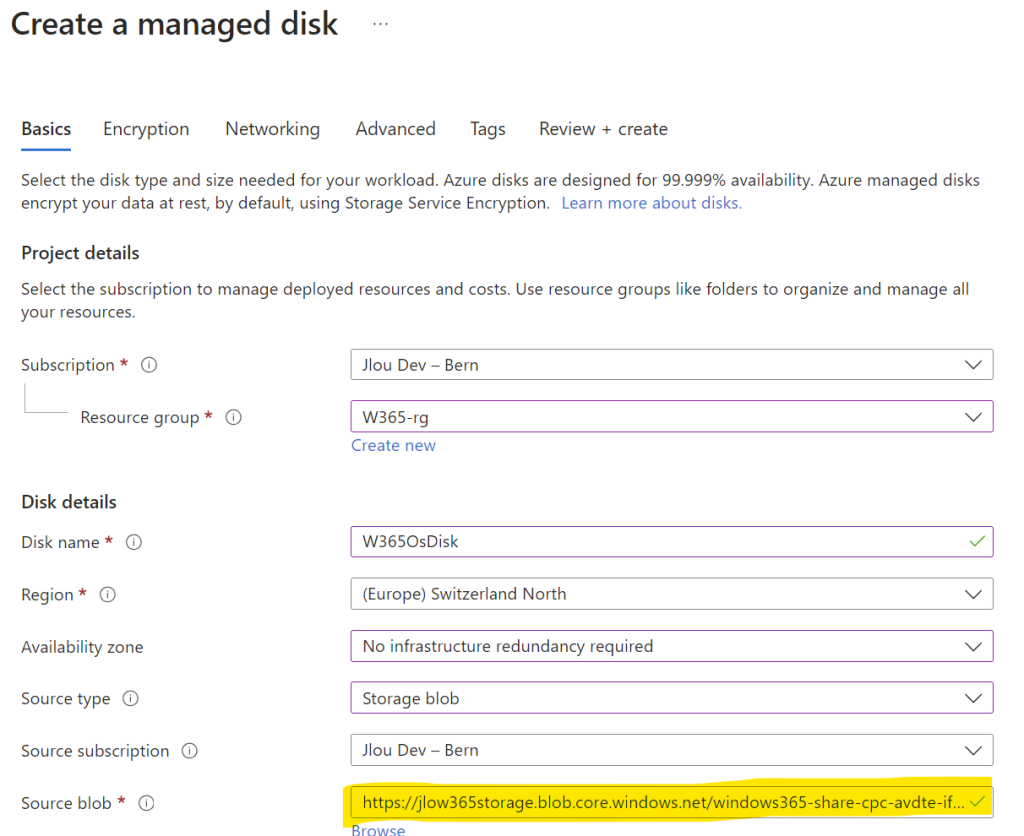

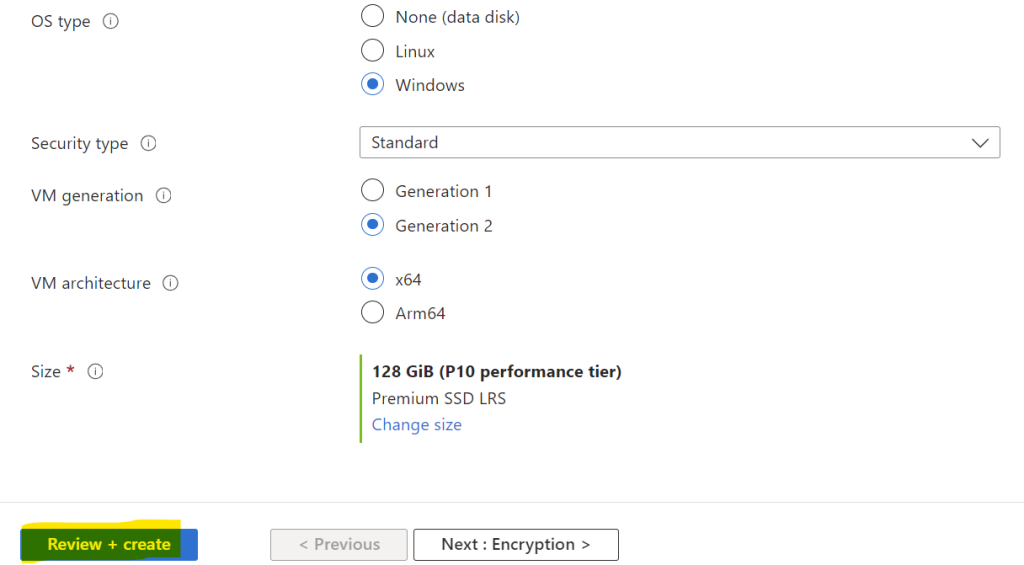

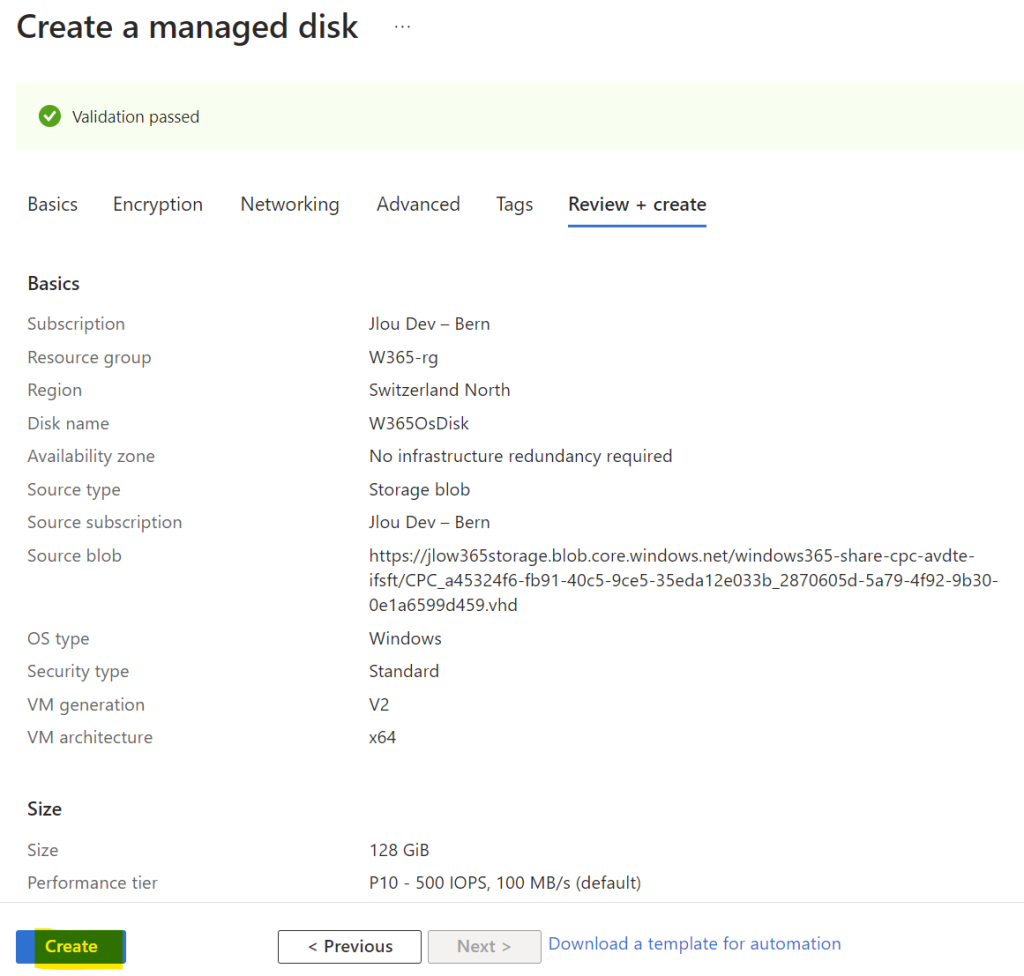

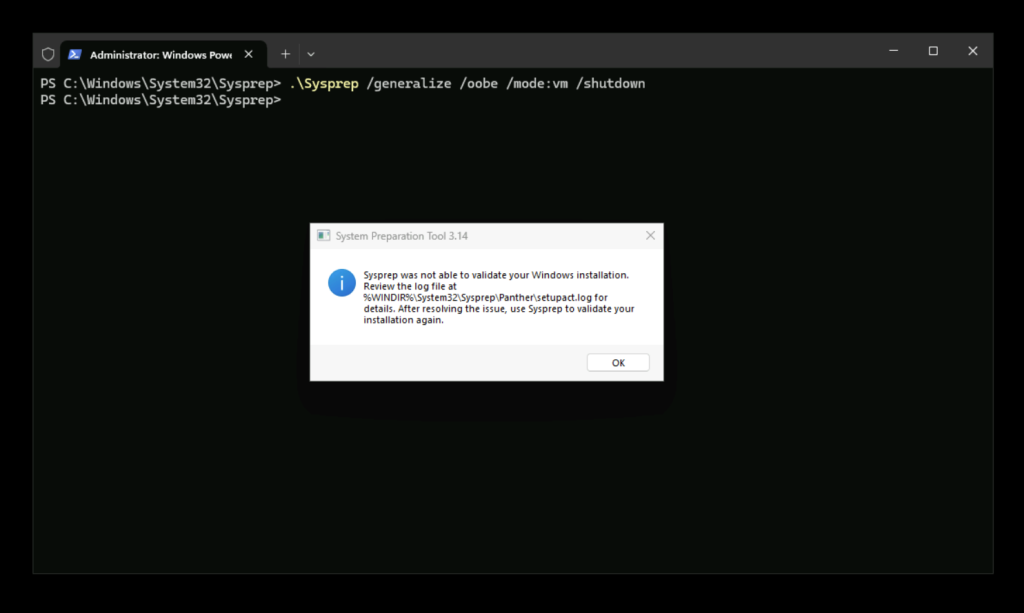

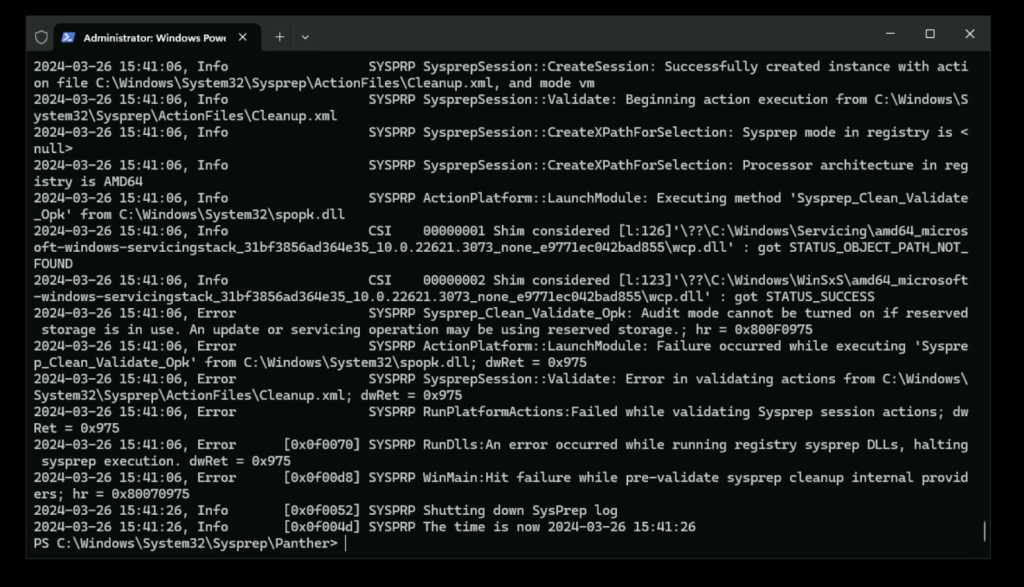

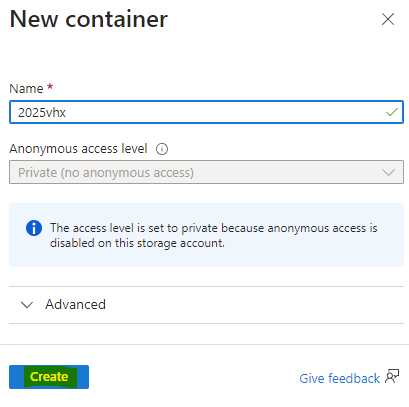

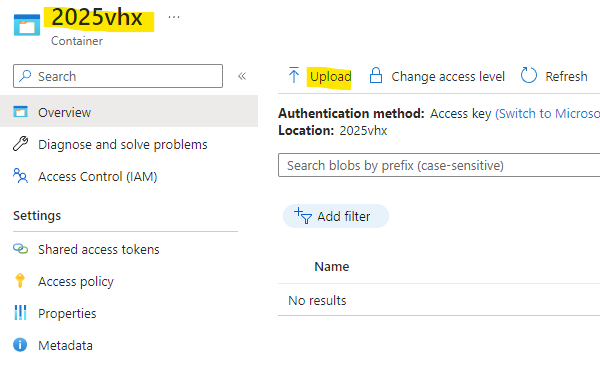

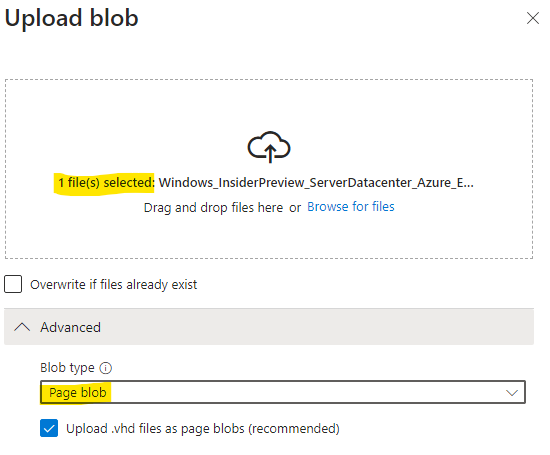

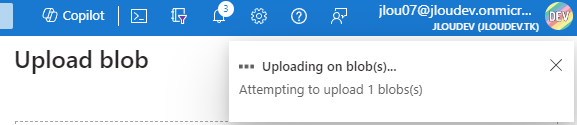

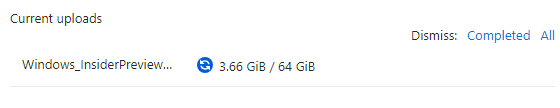

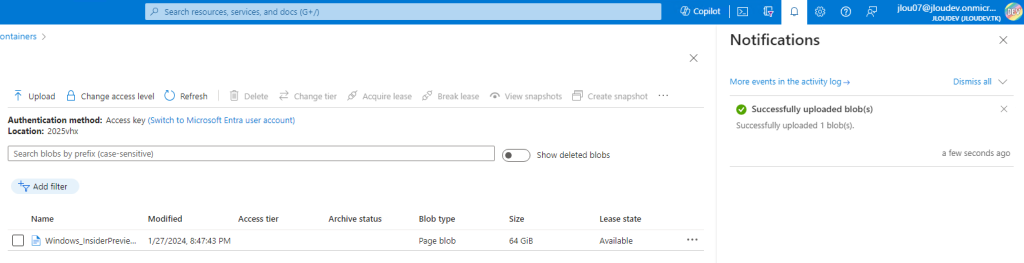

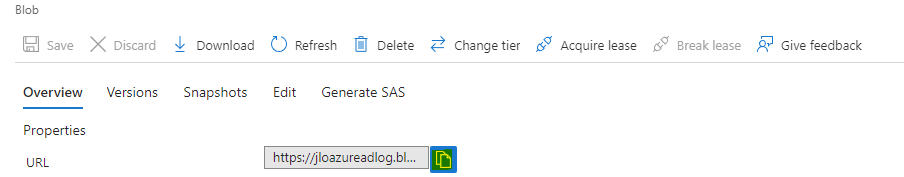

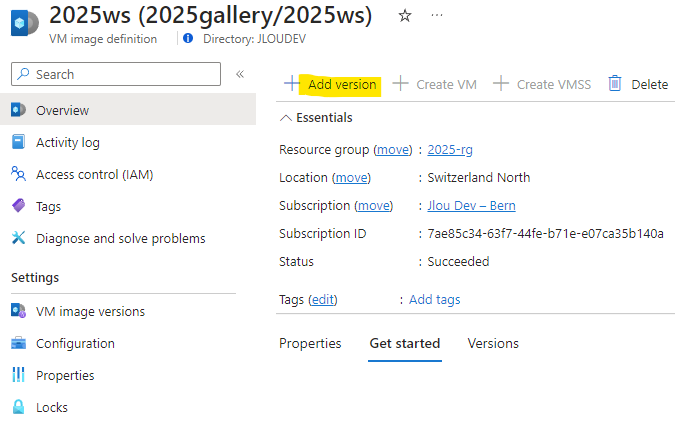

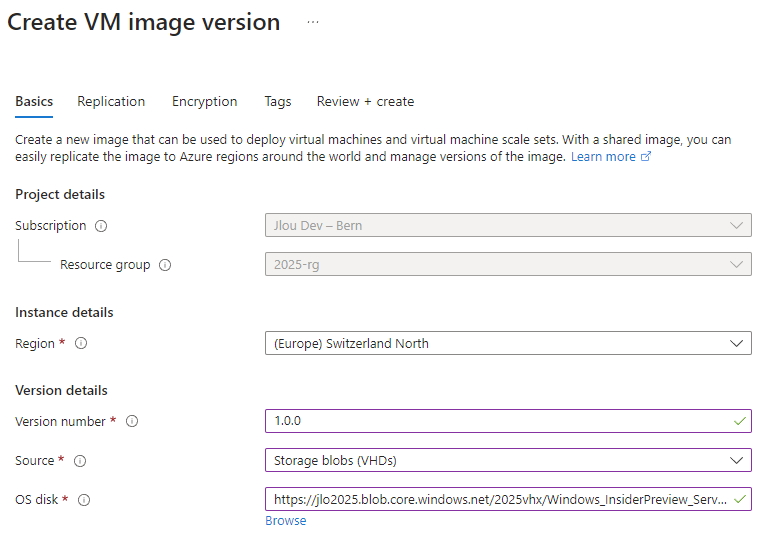

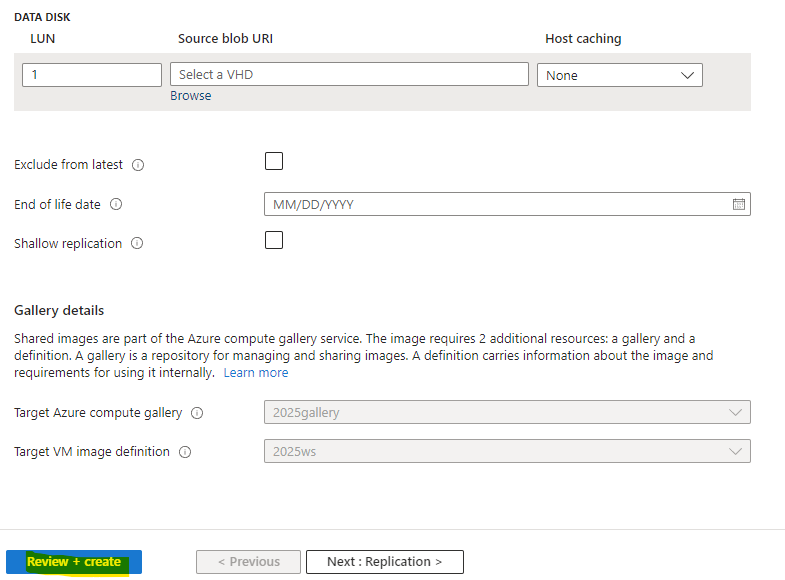

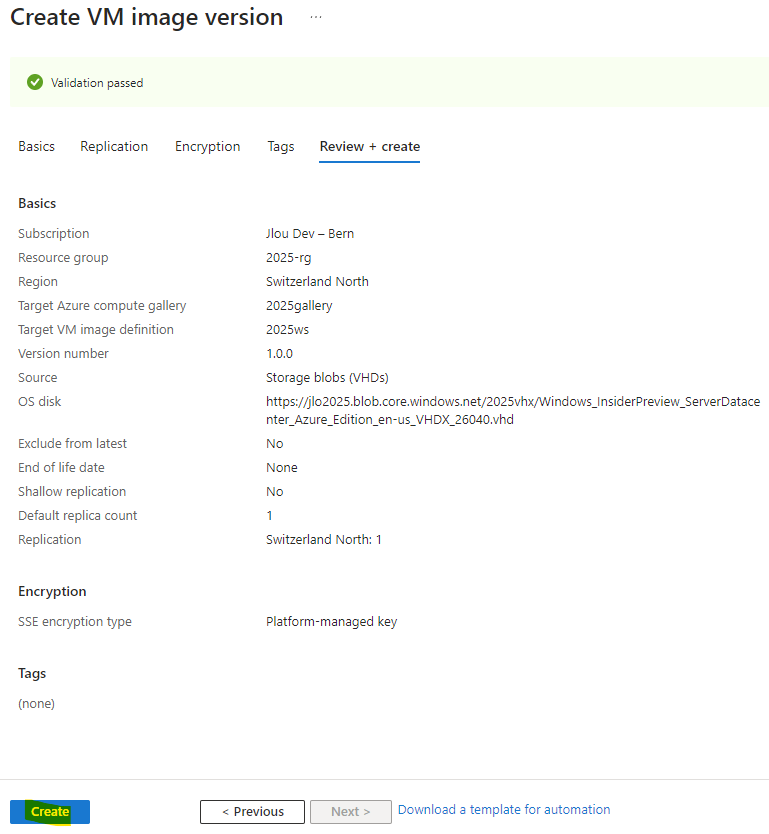

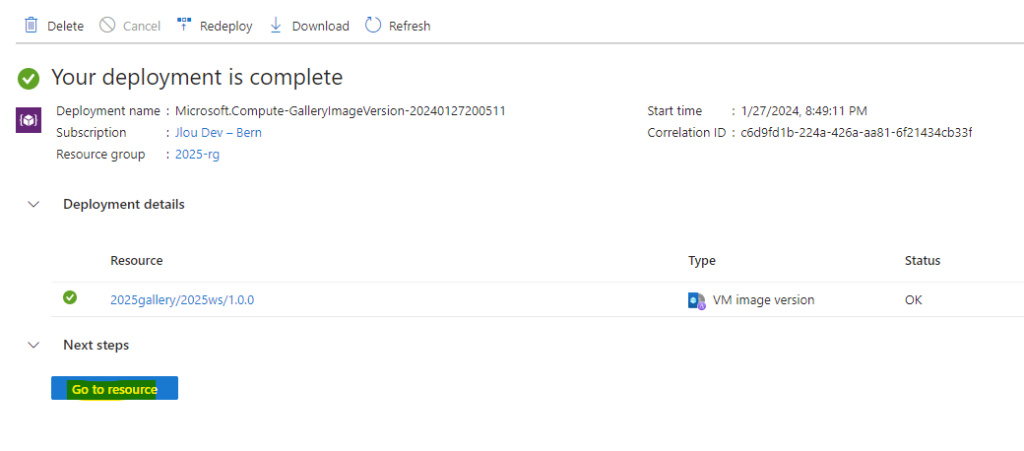

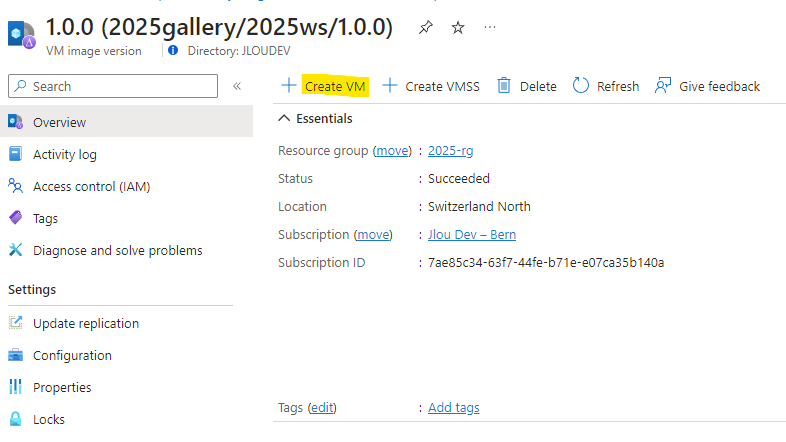

Etape VIII – Création de la machine virtuelle Windows 11 :

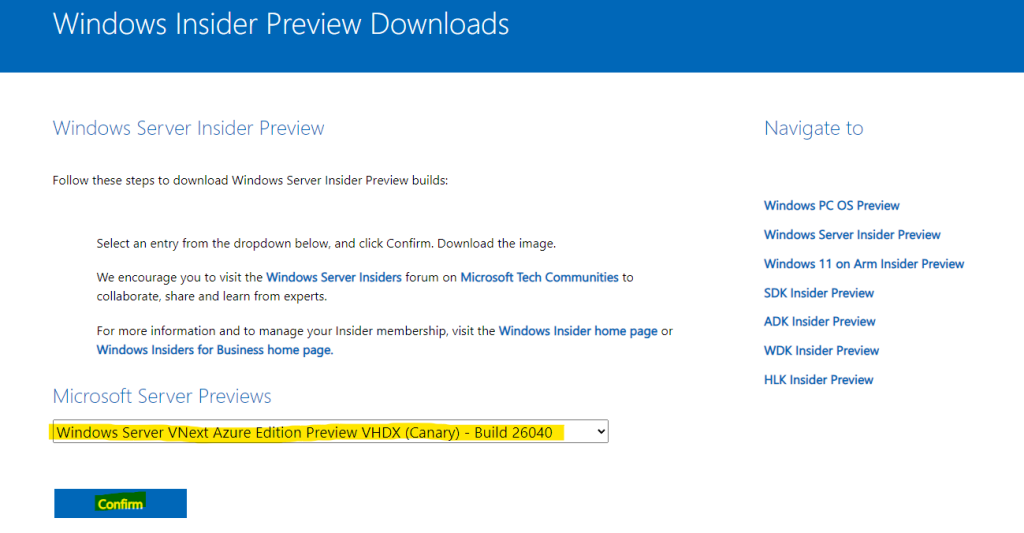

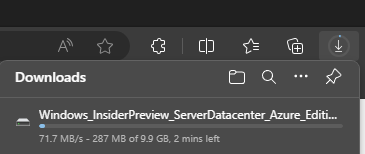

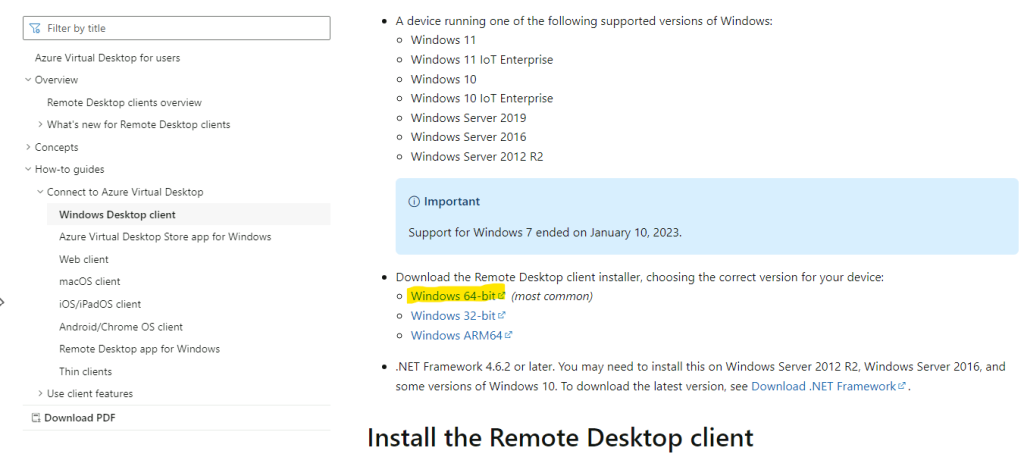

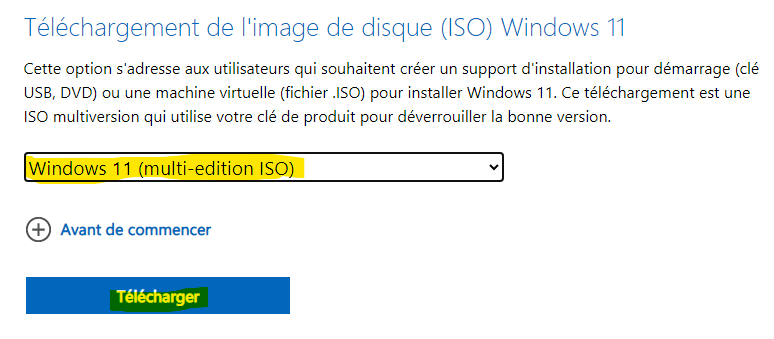

Pour cela, il est nécessaire de récupérer une image au format ISO de Windows 11 afin d’y installer l’OS.

Toujours sur la machine virtuelle Hyper-V, ouvrez le navigateur internet Microsoft Edge.

Rendez-vous sur la page suivante pour télécharger l’ISO de Windows 11, puis effectuez les actions suivantes :

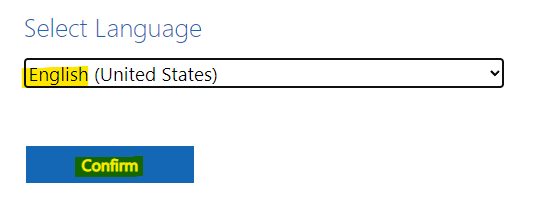

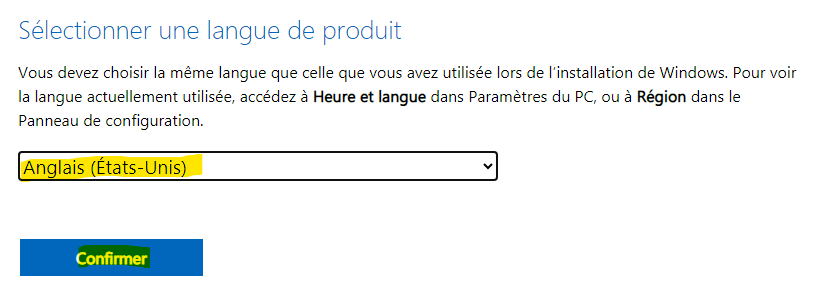

Choisissez la langue désirée, puis cliquez sur Confirmer :

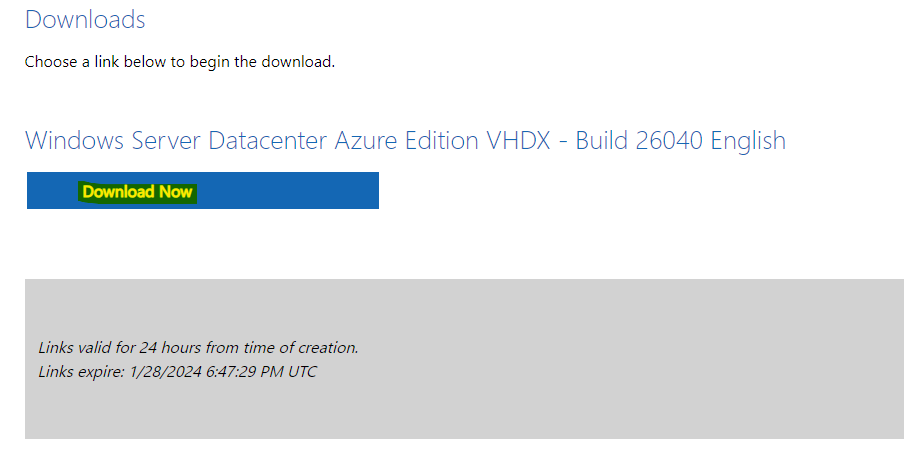

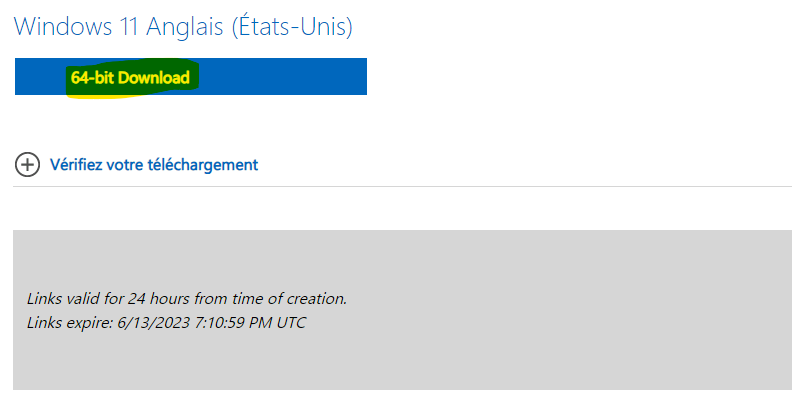

Cliquez sur la version 64 bits pour lancer le téléchargement :

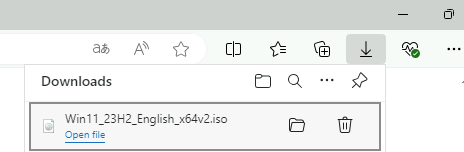

Attendez quelques minutes pour que le téléchargement de l’ISO se termine :

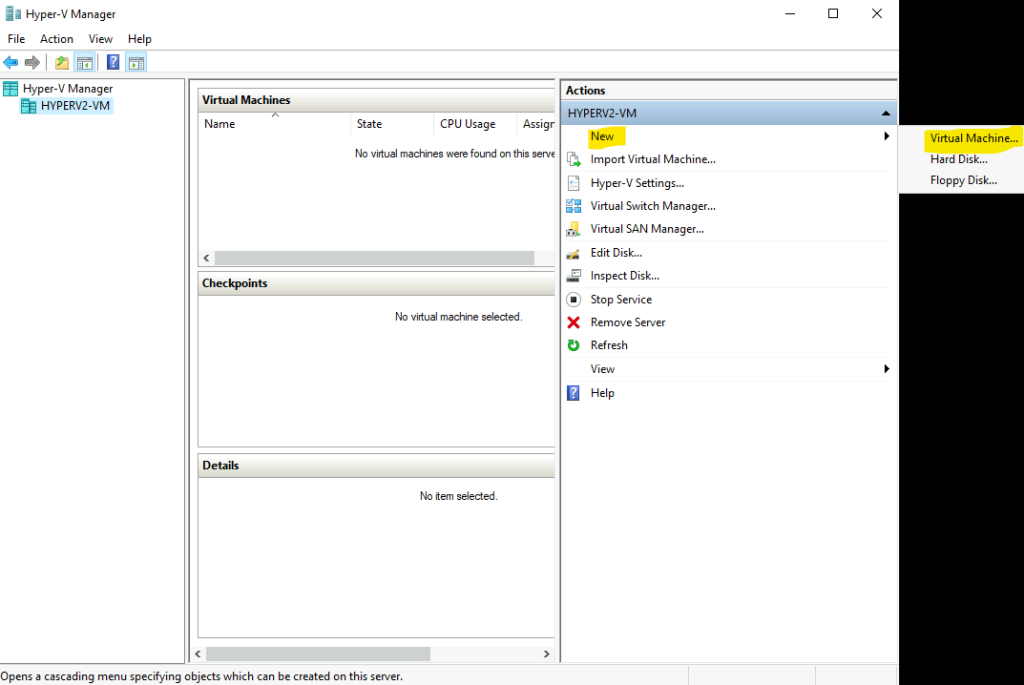

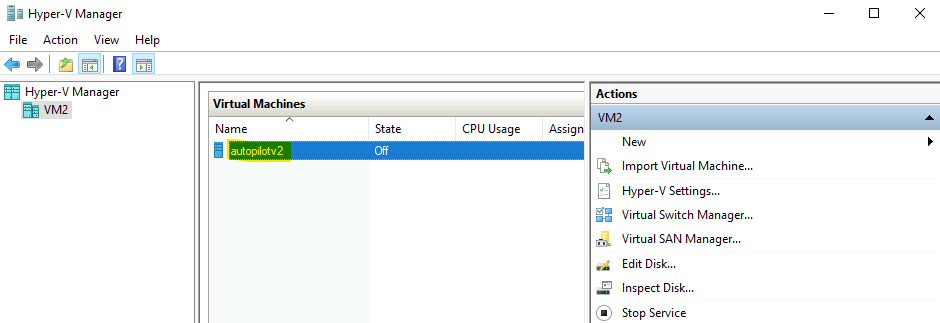

Depuis votre VM Hyper-V, rouvrez votre console Hyper-V Manager, puis cliquez-ici pour créer votre machine virtuelle Windows 11 :

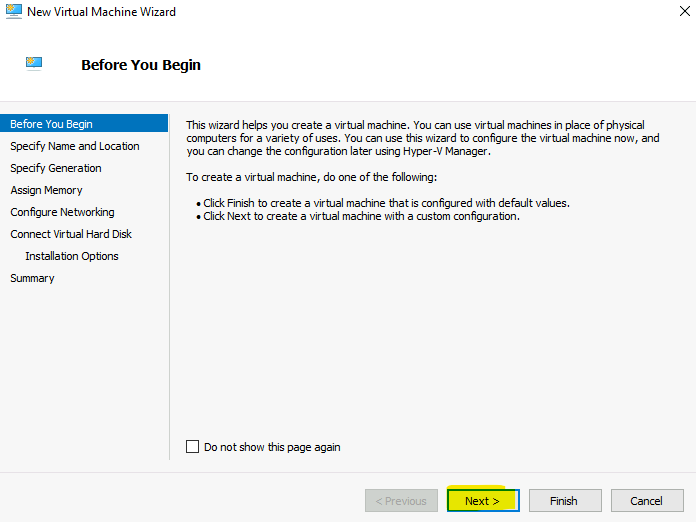

Cliquez sur Suivant :

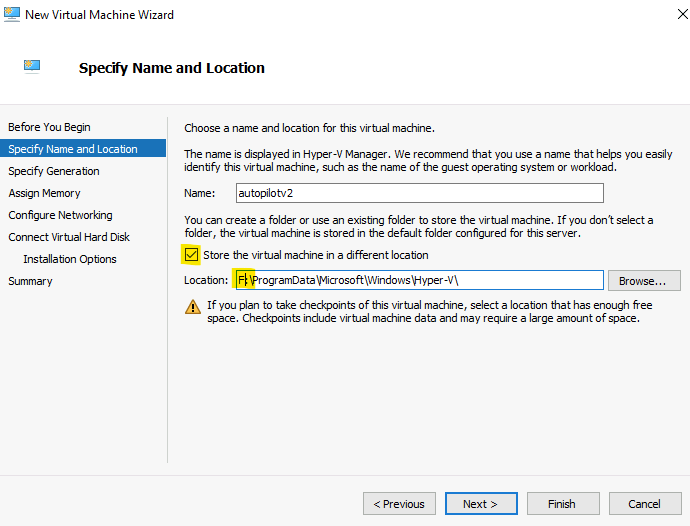

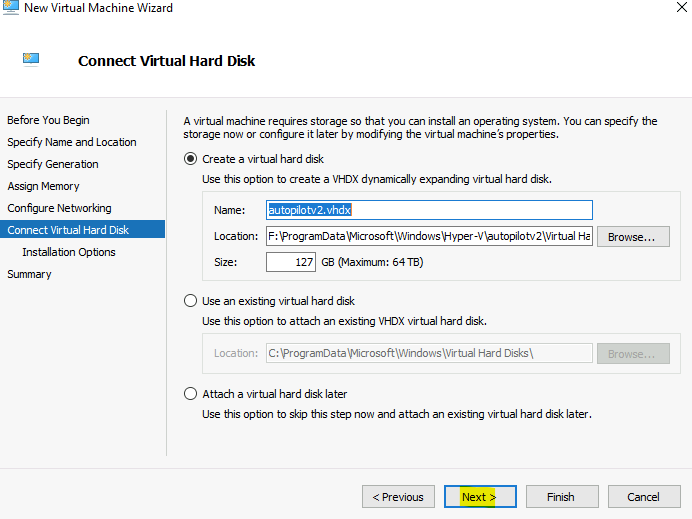

Modifiez les informations suivantes pour pointer vers le nouveau lecteur créé sur la VM Hyper-V, puis cliquez sur Suivant :

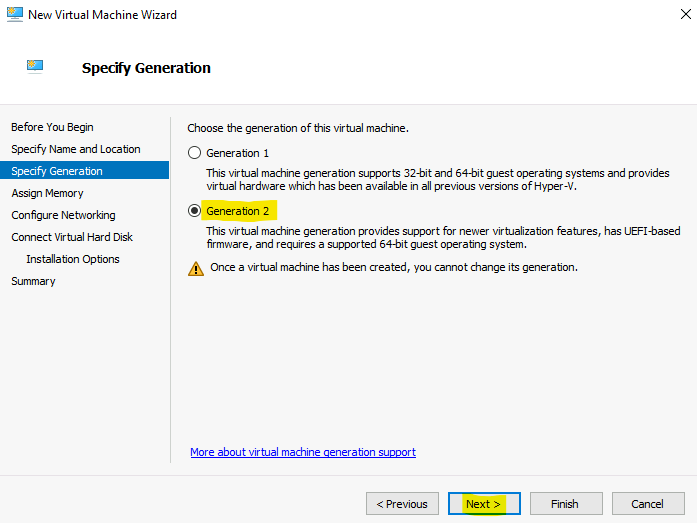

Pensez à bien sélectionner Génération 2 :

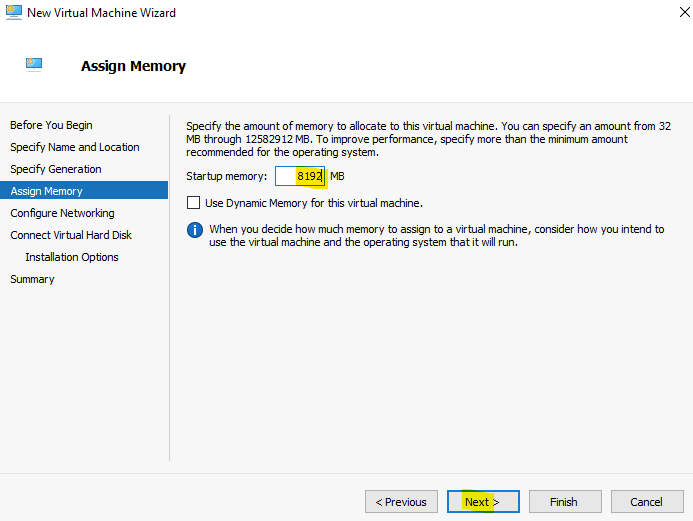

Modifiez la taille de la mémoire vive allouée à la VM Windows 11, puis cliquez sur Suivant :

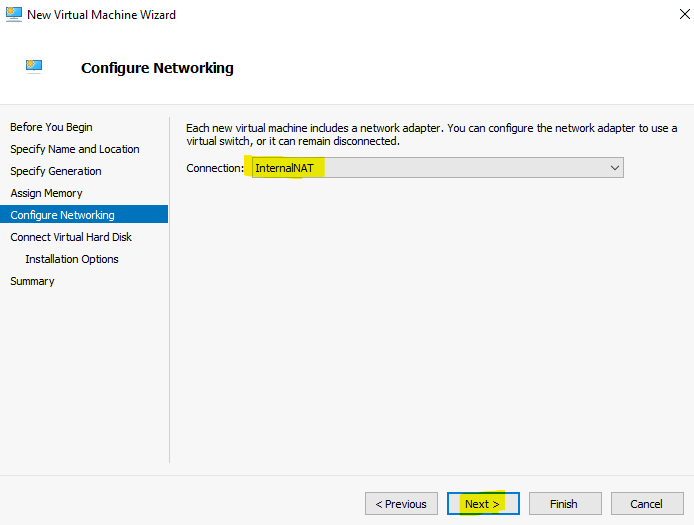

Utilisez le switch créé précédemment, puis cliquez sur Suivant :

Cliquez sur Suivant :

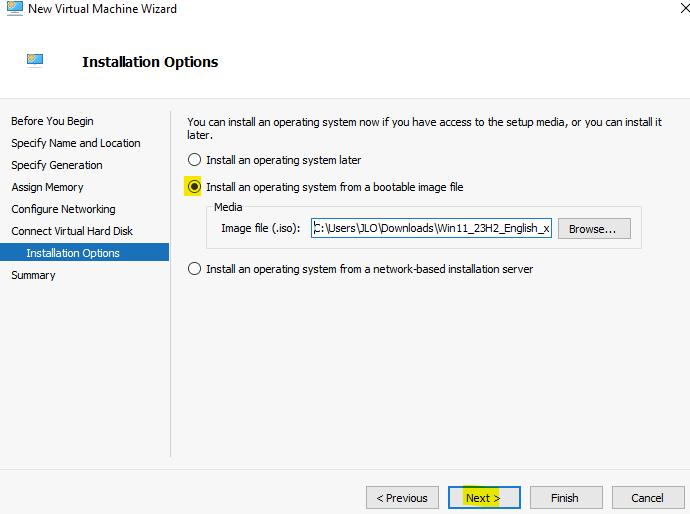

Utilisez le fichier ISO de Windows 11 téléchargé précédemment, puis cliquez sur Suivant :

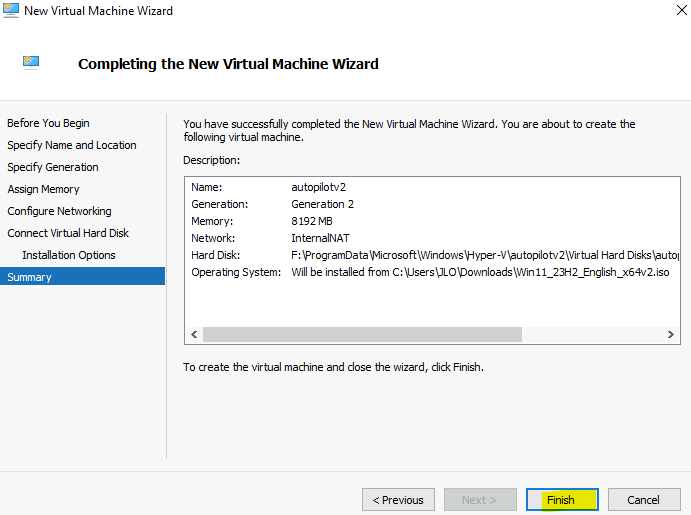

Cliquez sur Terminer pour finaliser la création de votre machine virtuelle Windows 11 :

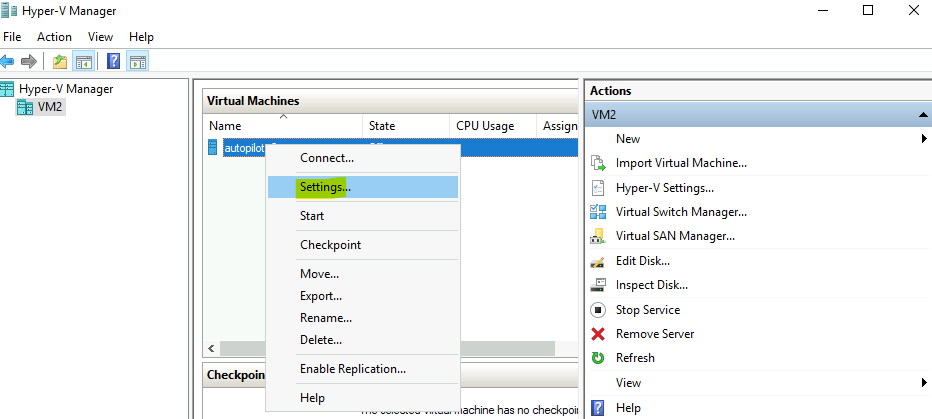

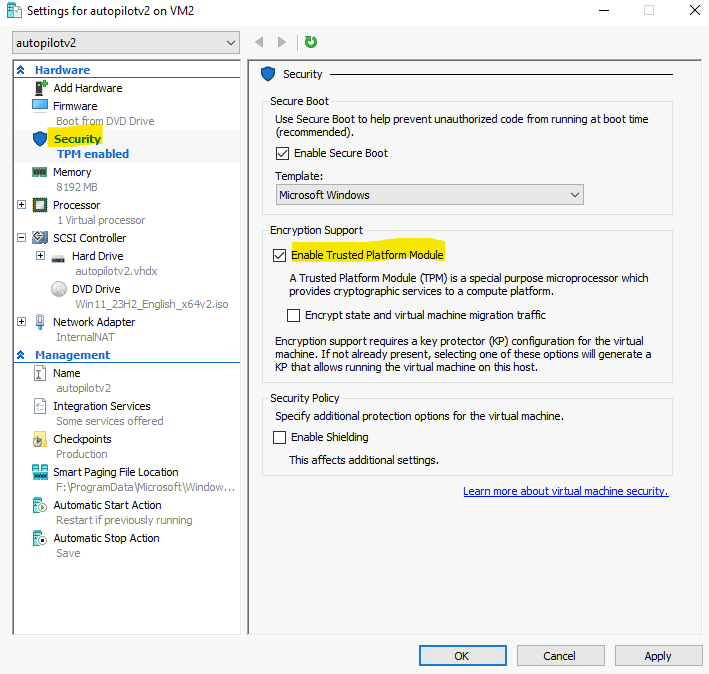

Une fois la machine virtuelle Windows 11 créée, modifiez sa configuration comme ceci :

Dans la section Sécurité, cochez la case suivante pour activer TPM :

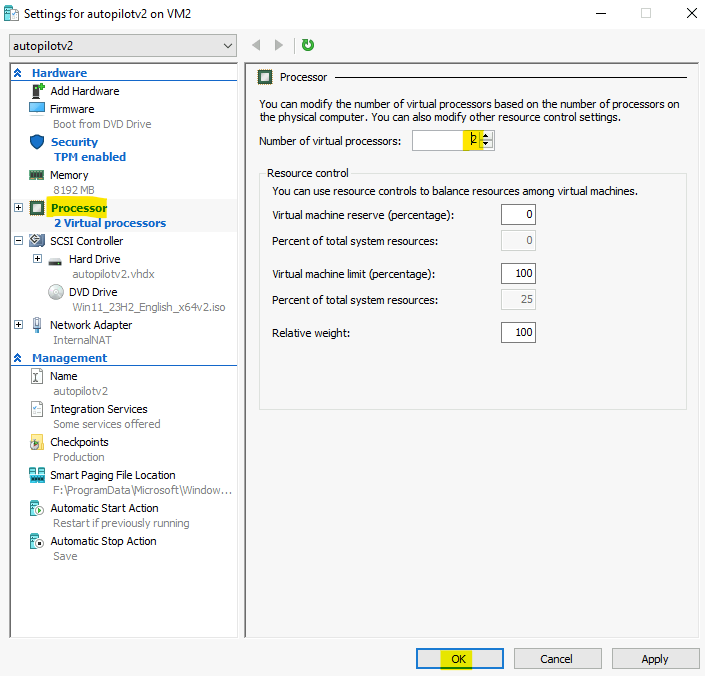

Modifiez le nombre de processeurs virtuels afin d’accélérer l’installation de Windows 11, puis cliquez sur OK :

Double-cliquez sur votre machine virtuelle Windows 11 :

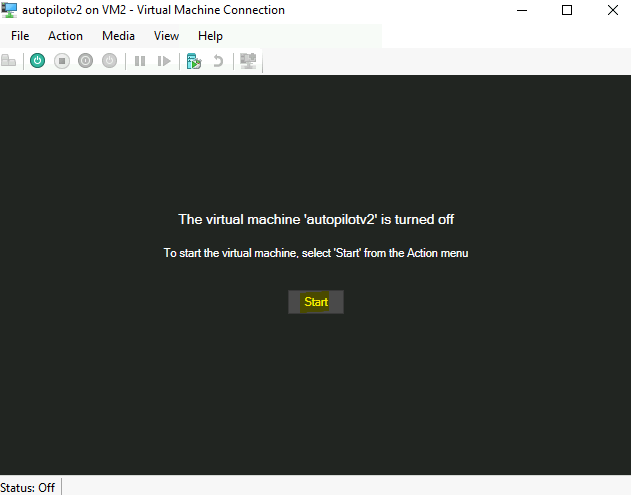

Cliquez-ici pour lancer le démarrage de la VM Windows 11 :

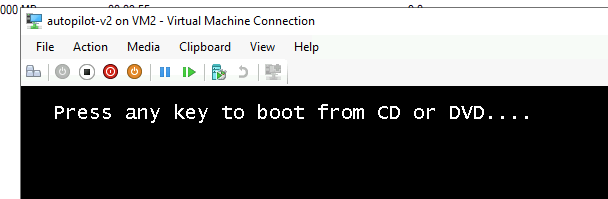

Appuyez sur n’importe quelle touche du clavier pour démarrer sur l’image ISO de Windows 11 :

Attendez que le chargement se termine :

La machine virtuelle est maintenant prête à recevoir l’OS Windows 11. Suivez toutes les étapes de l’installation pour le configurer et l’installer.

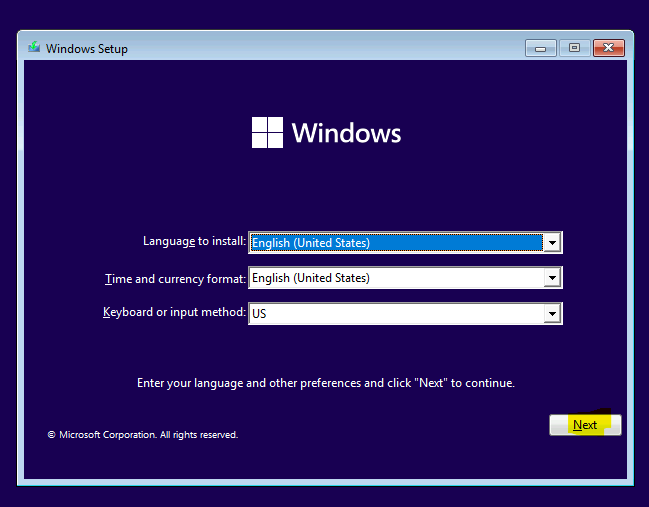

Choisissez les informations de langue qui vous correspondent, puis cliquez sur Suivant :

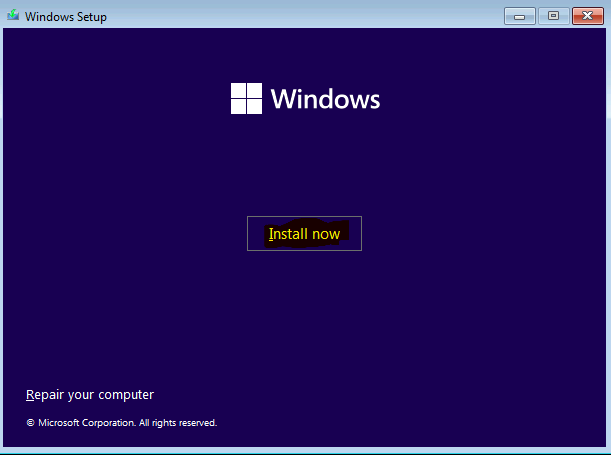

Lancez l’installation de Windows 11 :

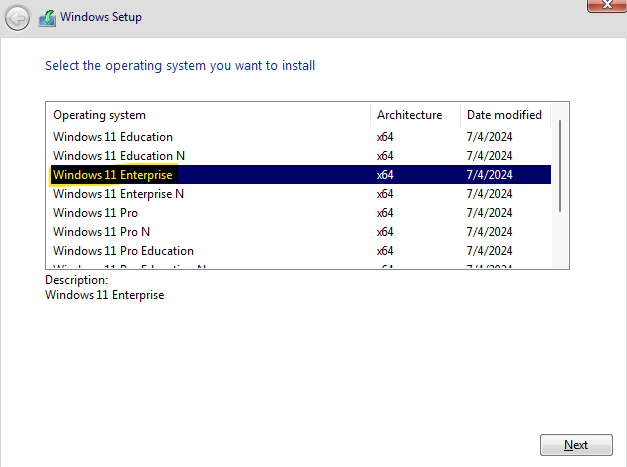

Choisissez une version de Windows 11, puis cliquez sur Suivant :

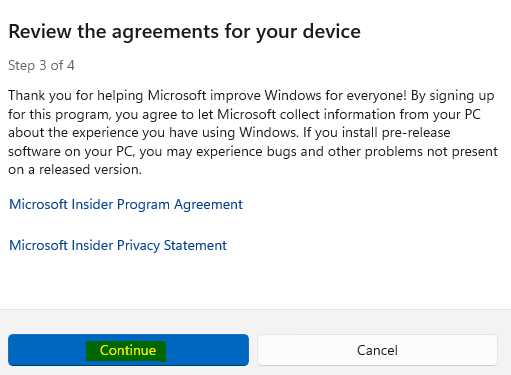

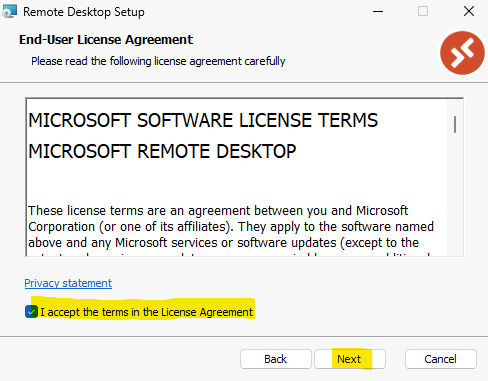

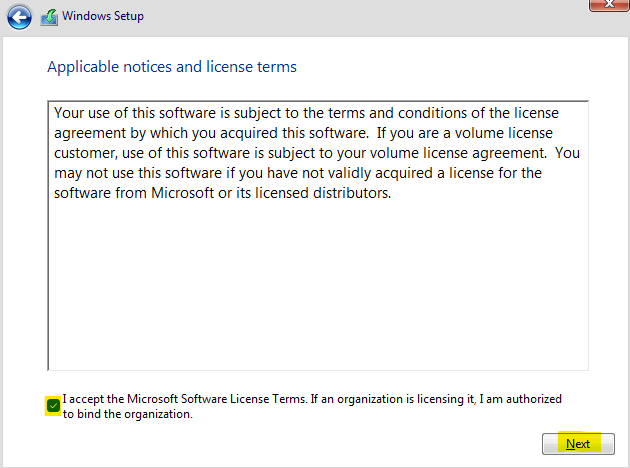

Acceptez les termes et conditions de Microsoft, puis cliquez sur Suivant :

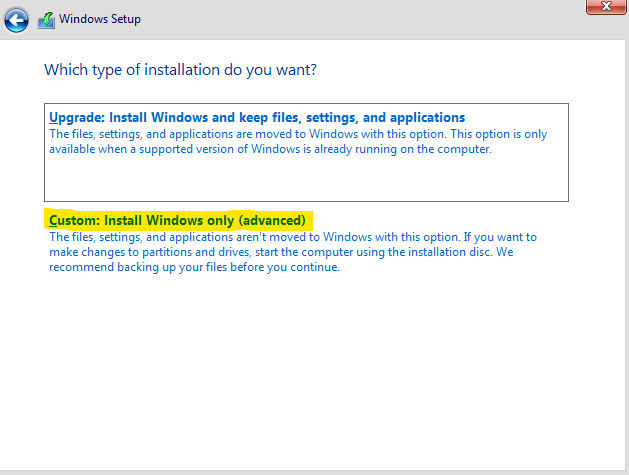

Sélectionnez l’installation personnalisée de Windows 11 :

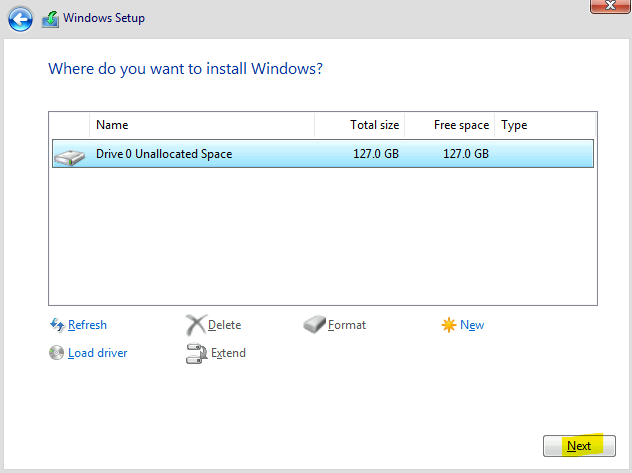

Validez l’installation sur le seul disque disponible, puis cliquez sur Suivant :

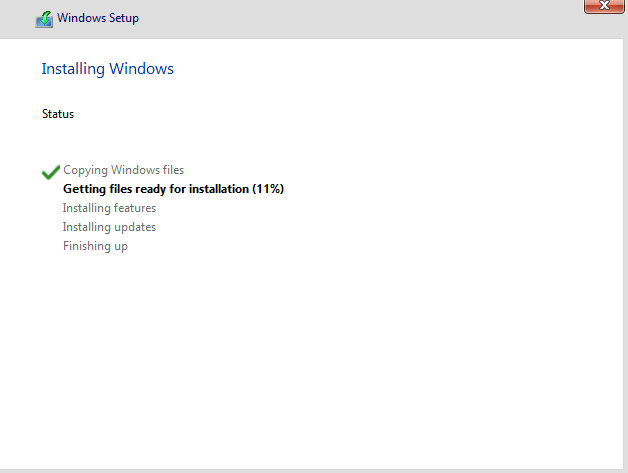

Attendez maintenant que l’installation de Windows 11 commence :

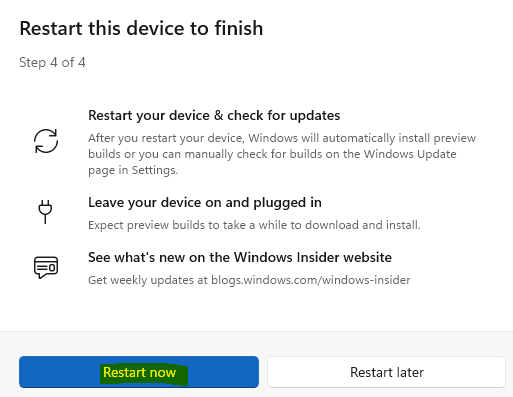

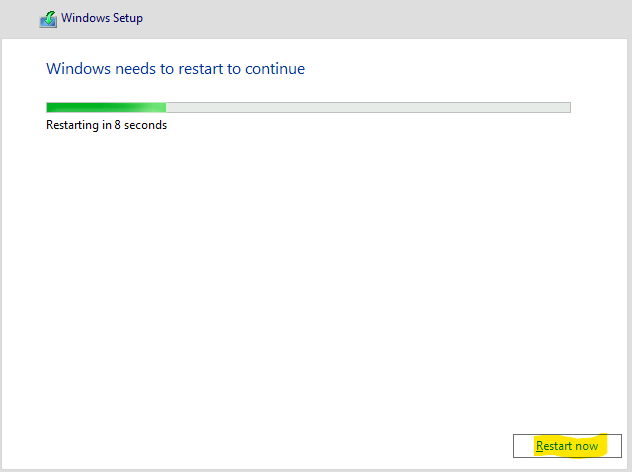

Lancez le redémarrage de la machine virtuelle Windows 11 :

Tout est bon, il ne nous reste plus qu’à voir si nouvelle méthode d’Autopilot v2 prend bien la suite de la configuration une fois l’utilisateur 365 authentifié.

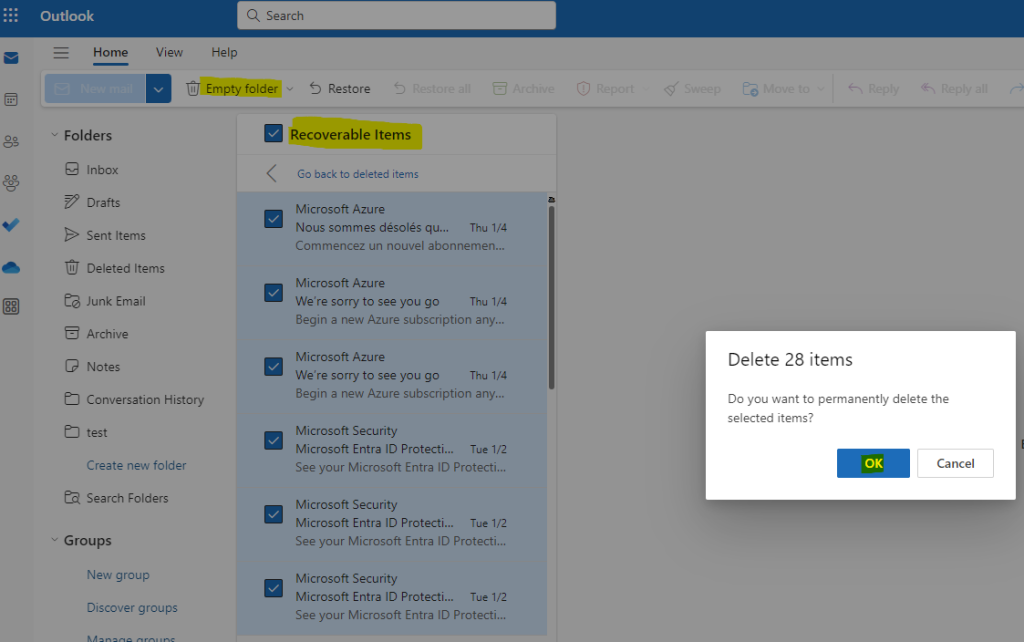

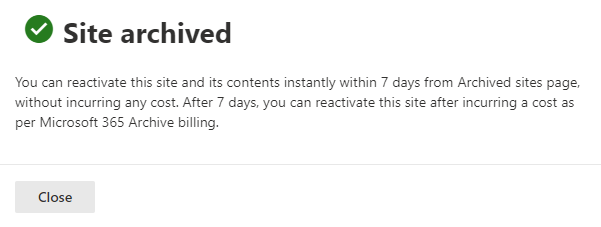

Etape IX – Test Autopilot v2 :

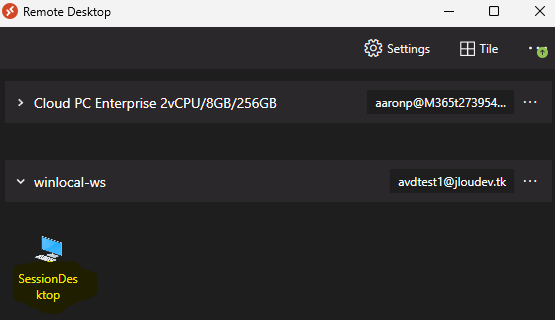

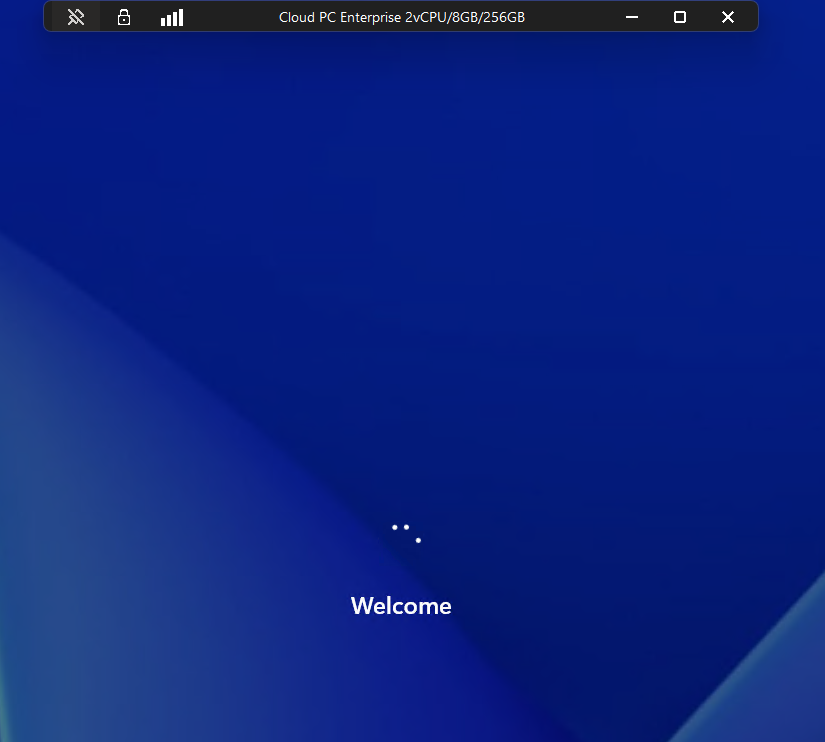

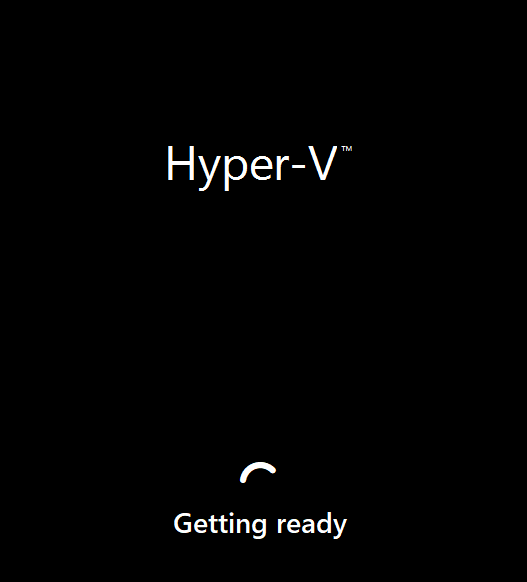

Attendez quelques minutes que le redémarrage se termine :

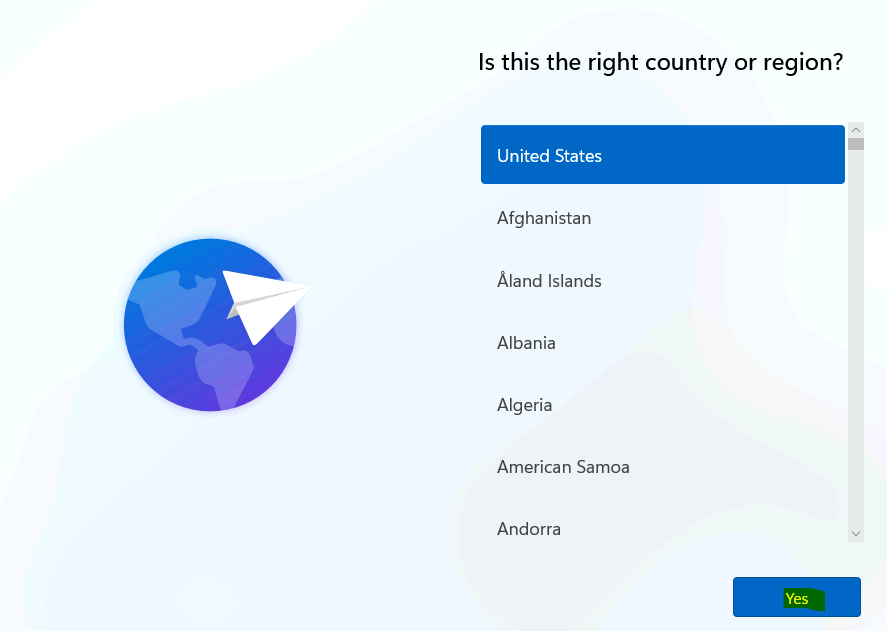

Une fois l’interface Windows 11 affichée, sélectionnez le pays adapté, puis cliquez sur Oui :

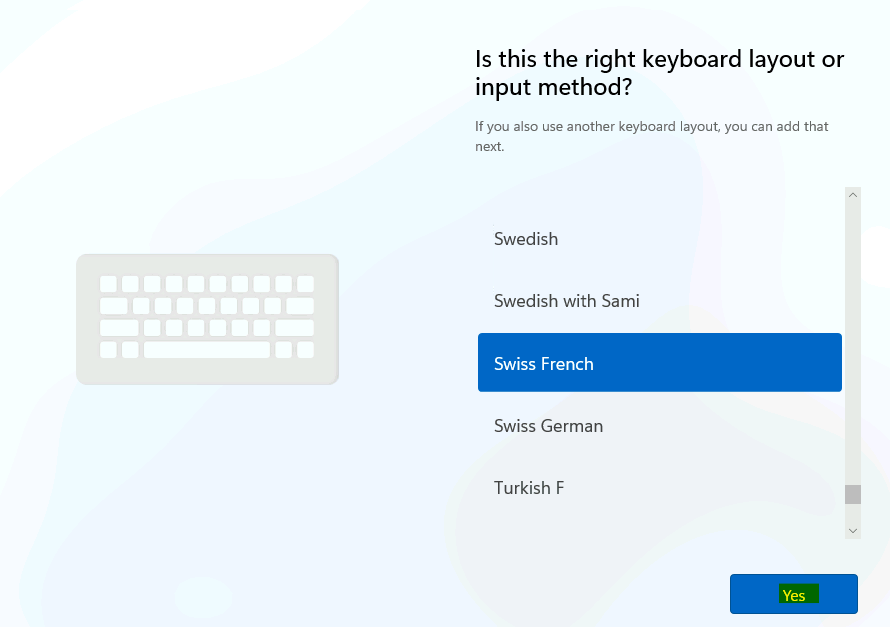

Choisissez le clavier correspondant au vôtre, puis cliquez sur Oui :

Ajoutez si besoin un second clavier :

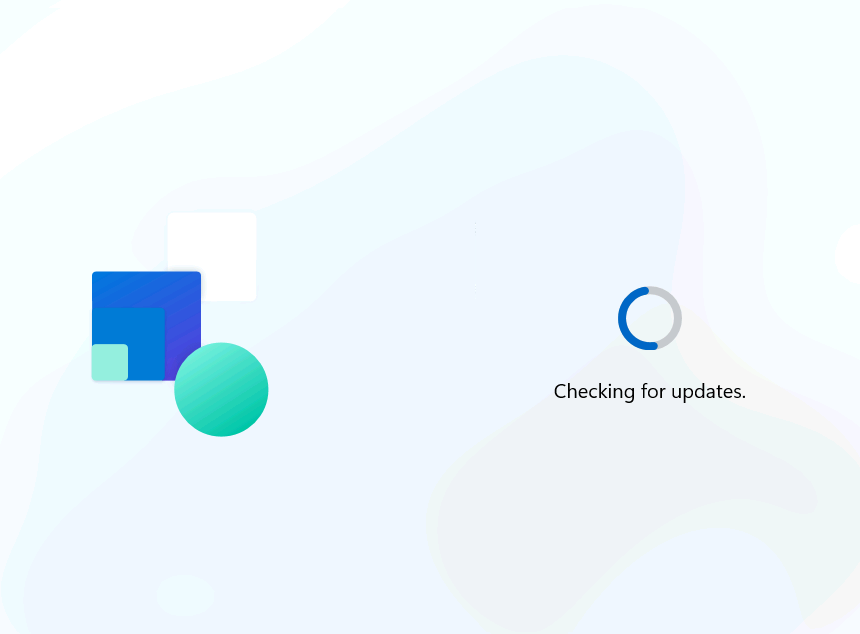

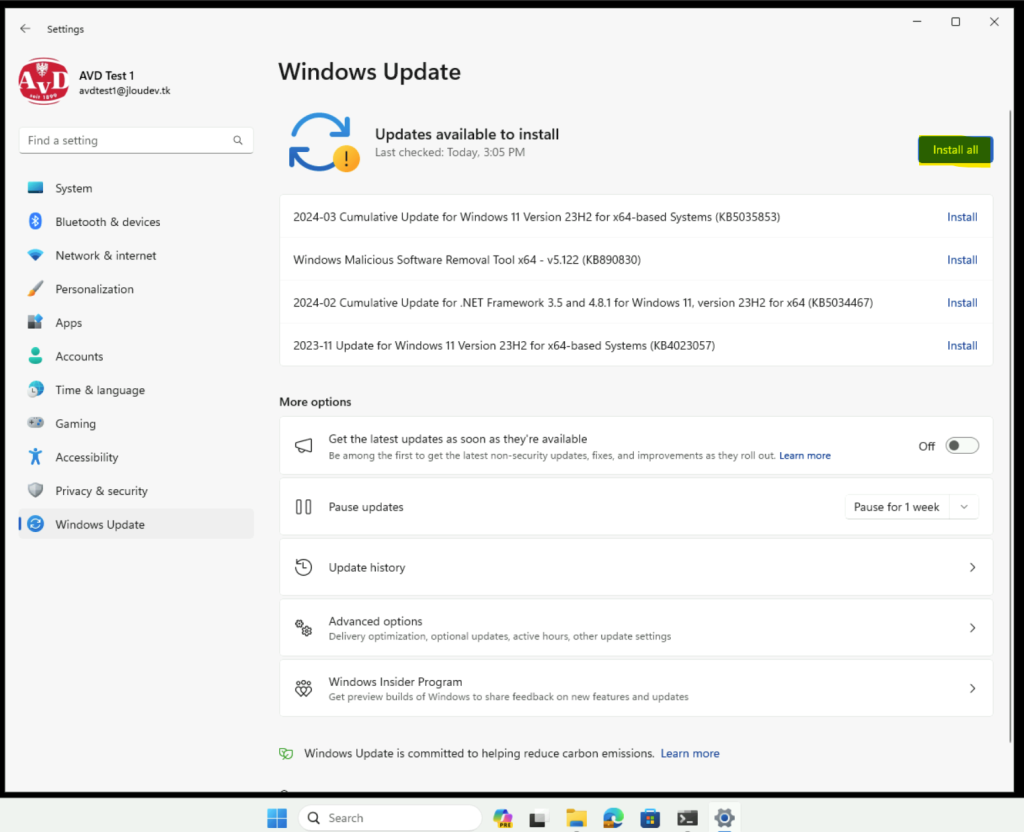

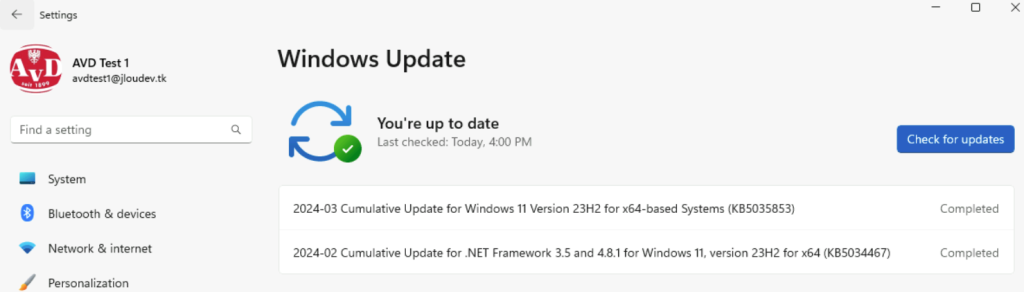

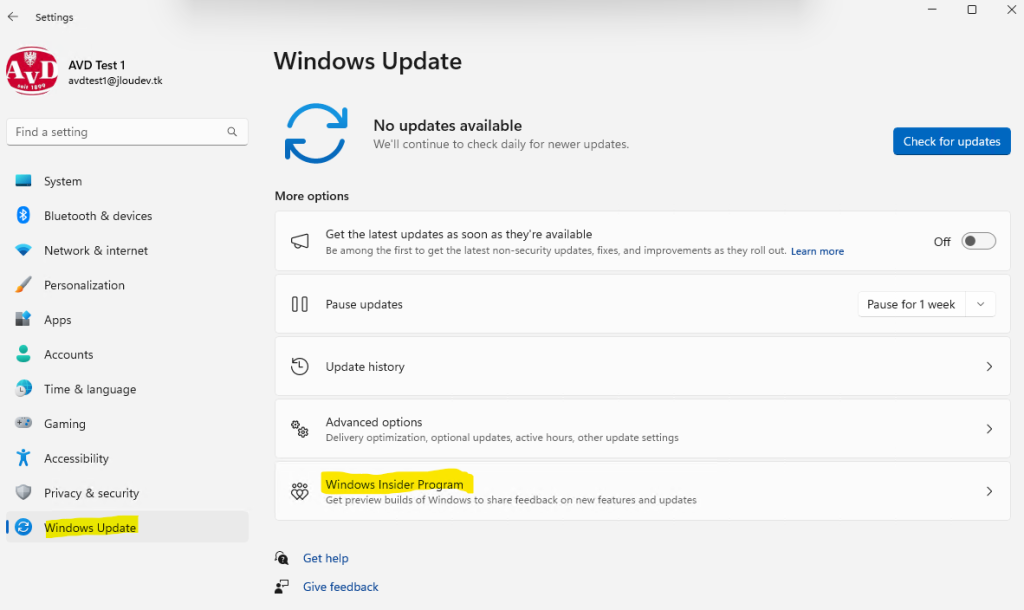

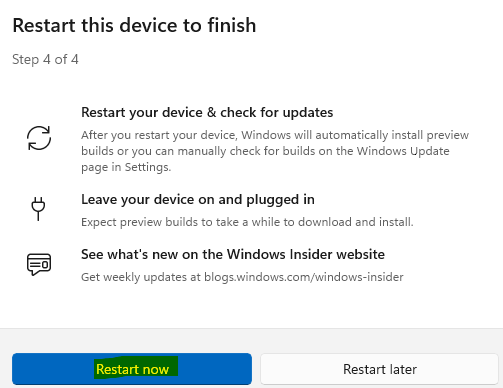

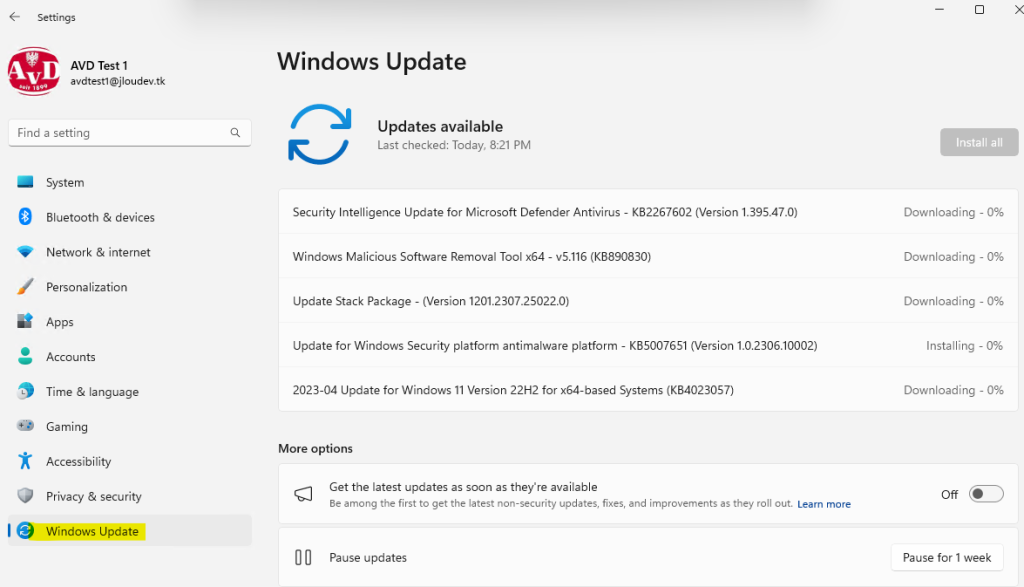

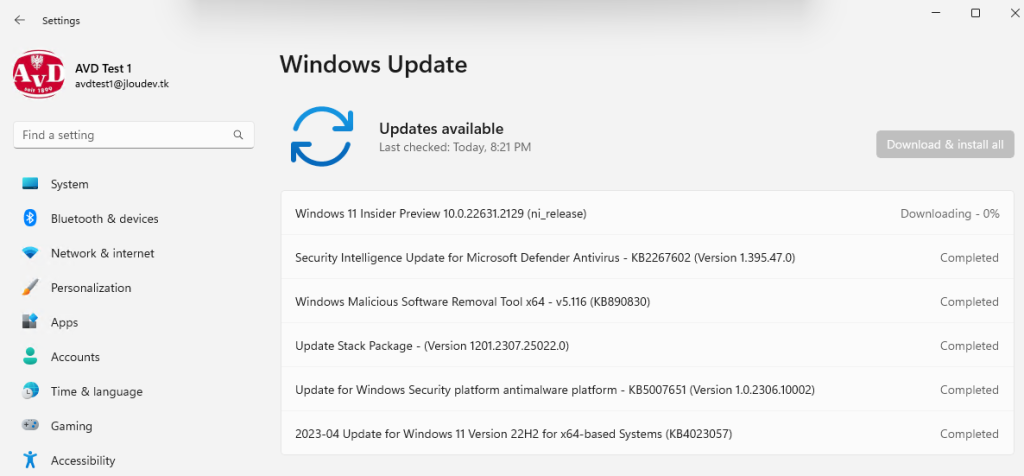

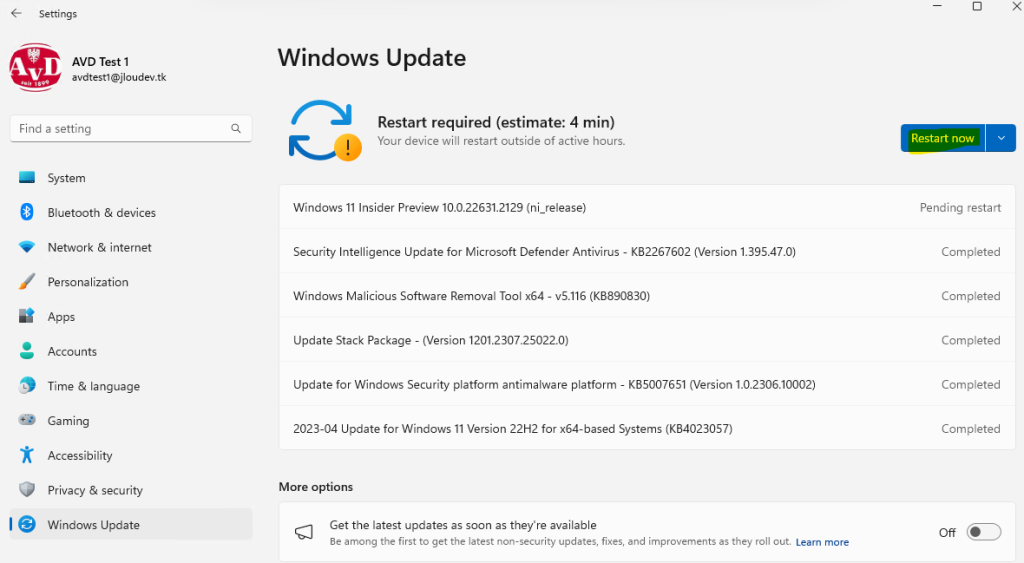

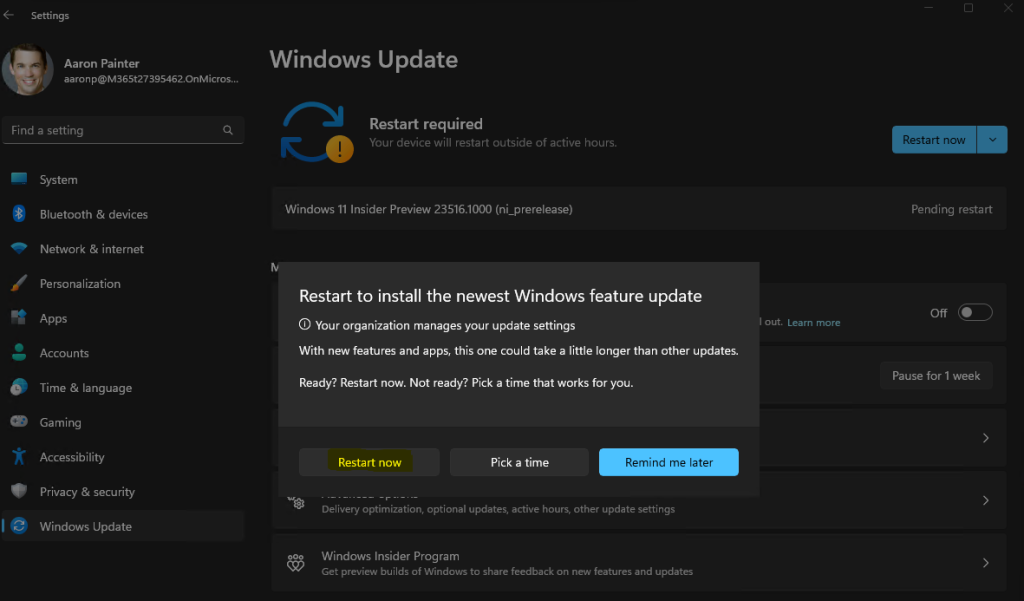

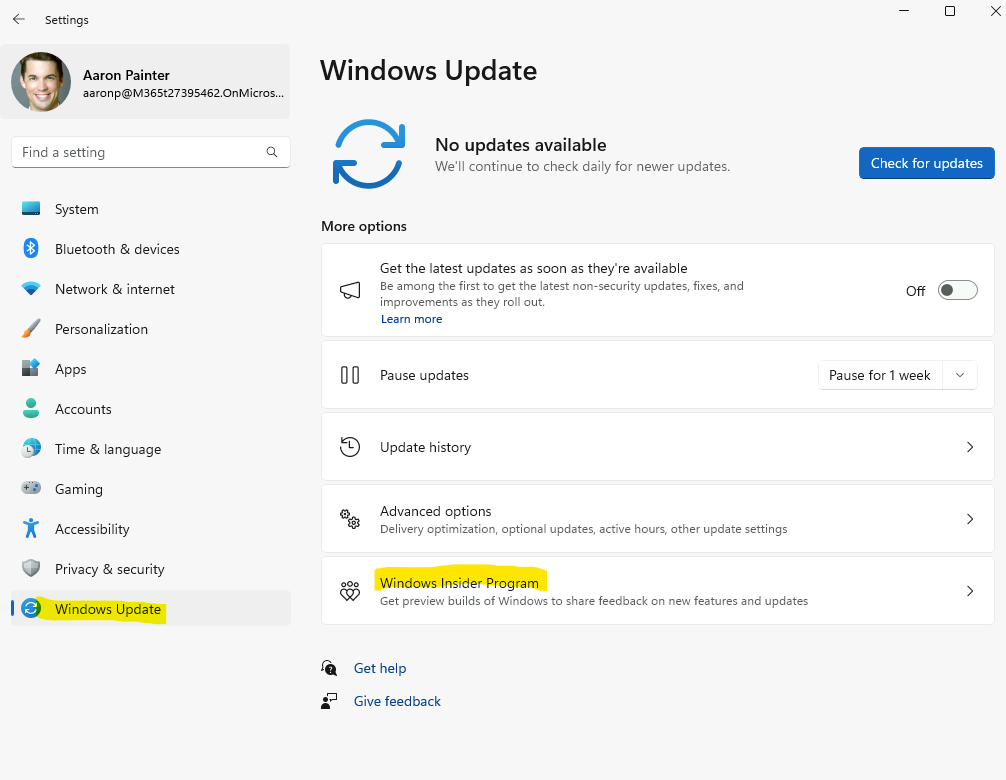

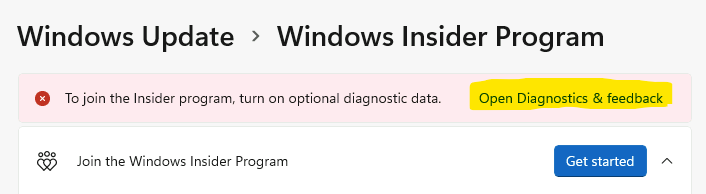

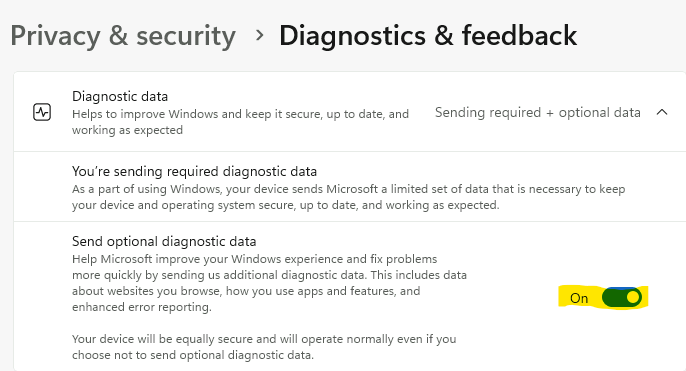

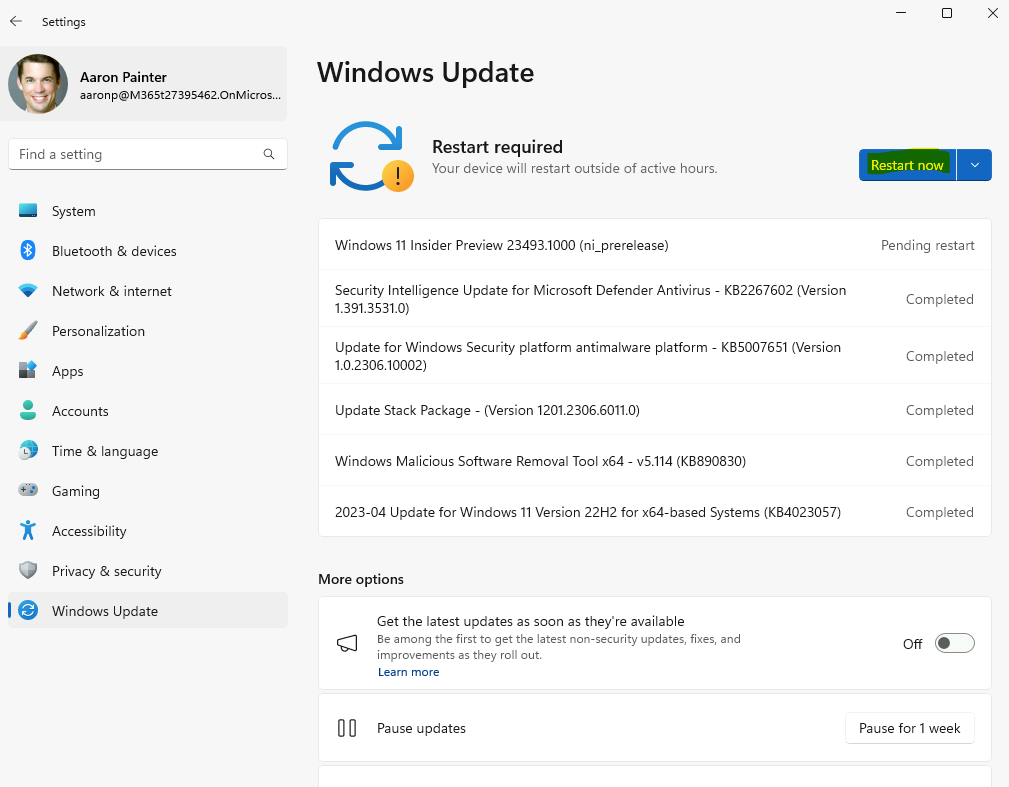

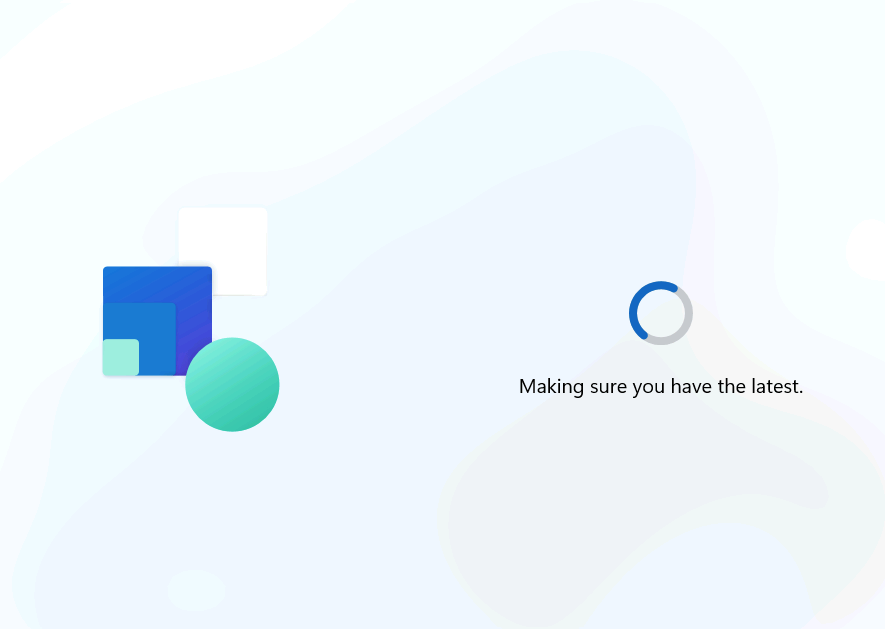

Attendez que l’installation de Windows 11 vérifie si de nouvelles mises à jour sont disponibles :

Le traitement peut être plus ou moins long :

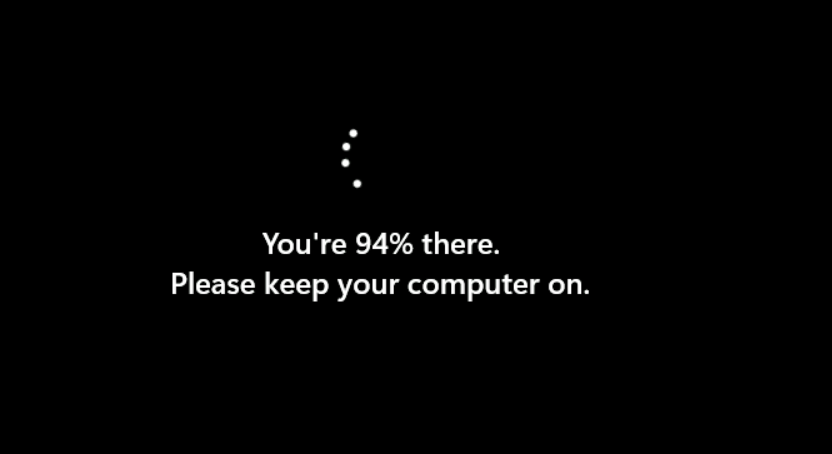

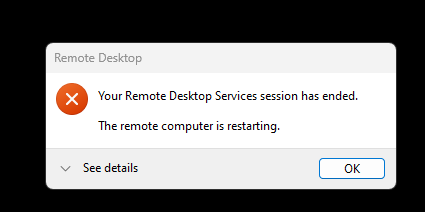

Un redémarrage est même possible :

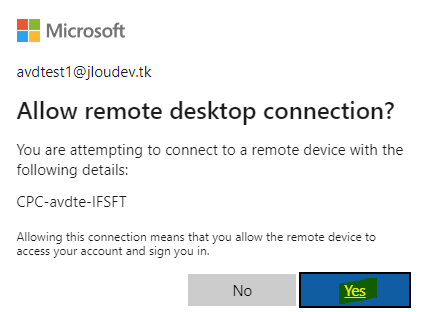

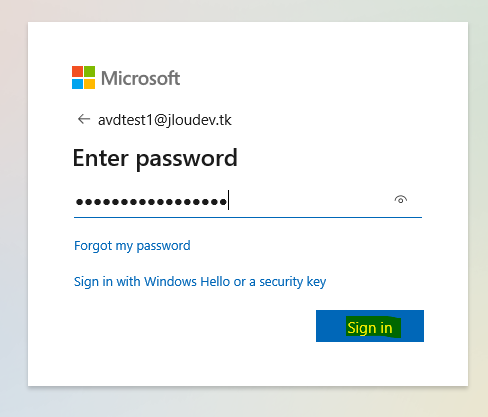

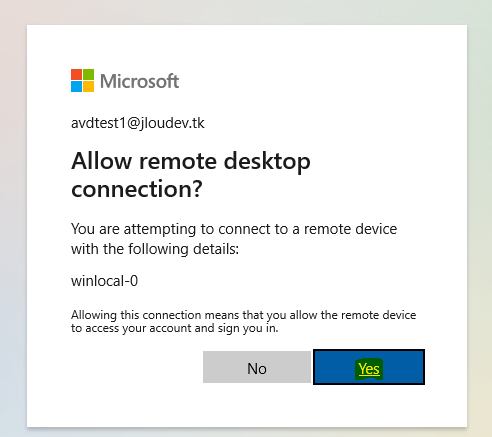

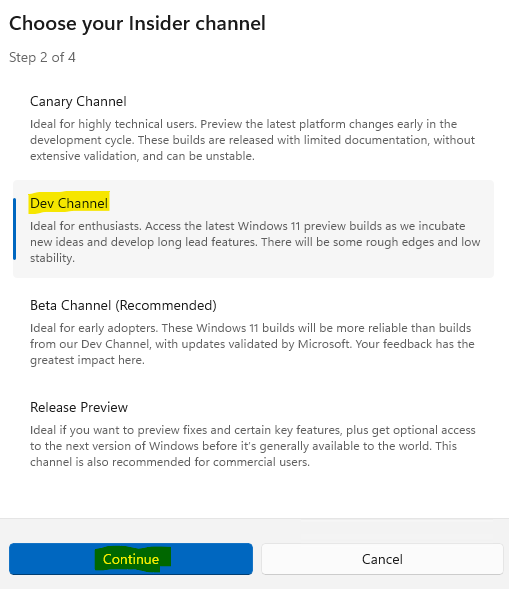

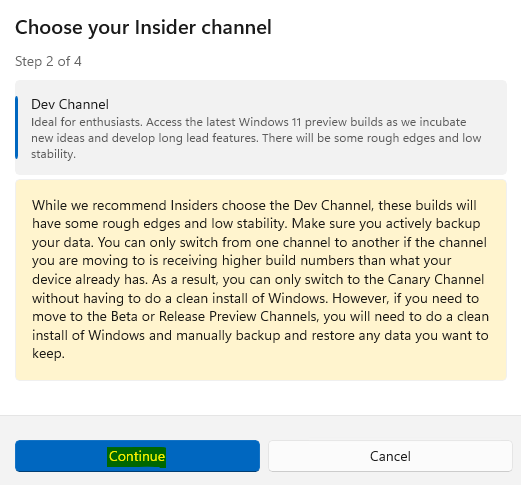

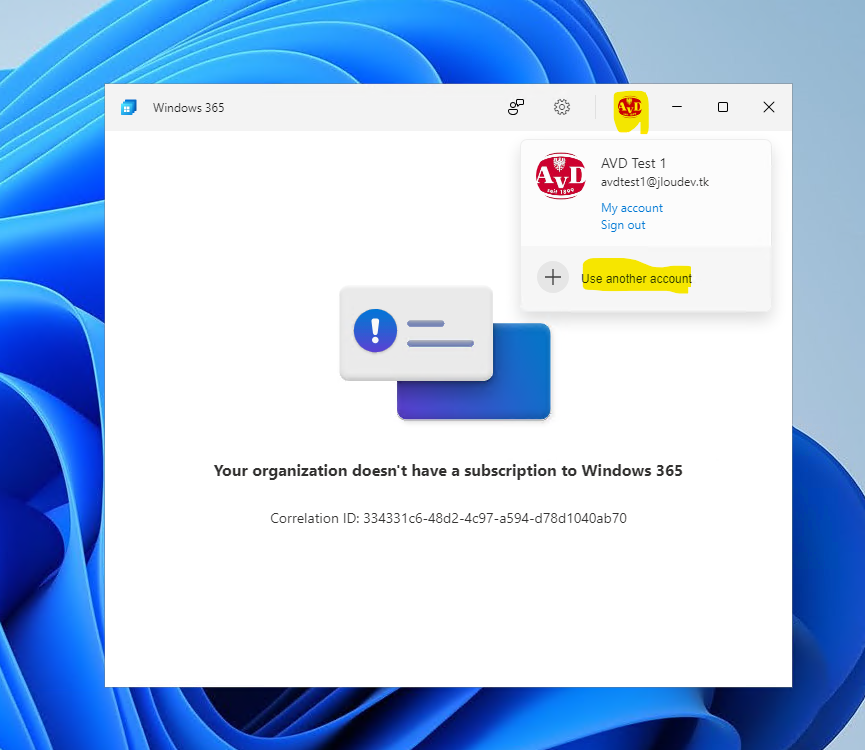

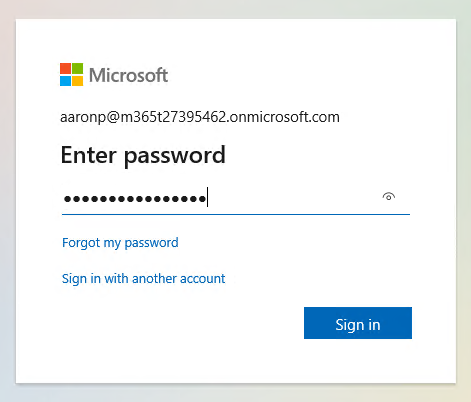

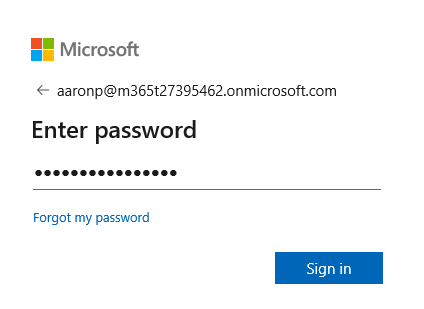

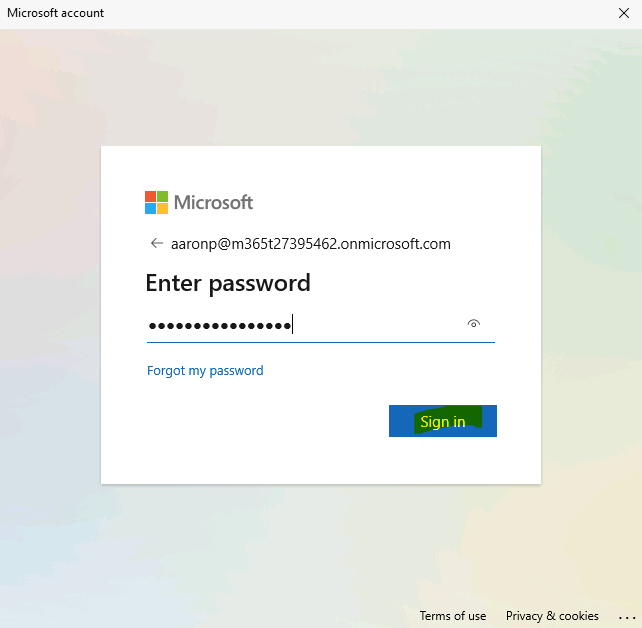

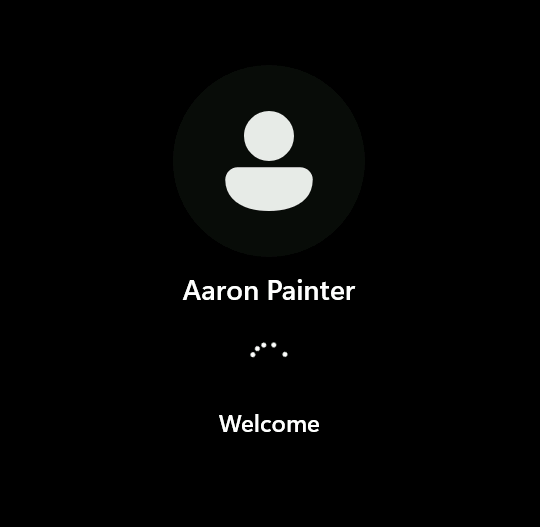

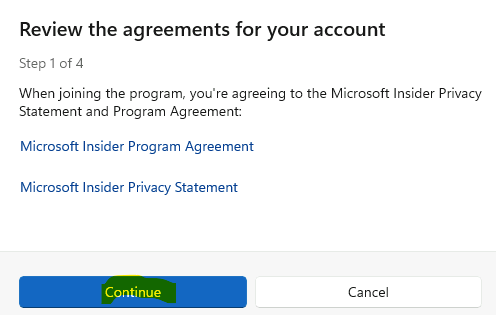

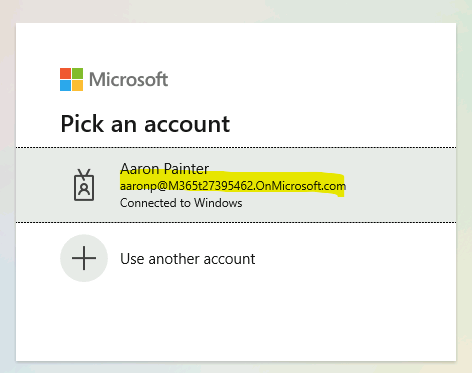

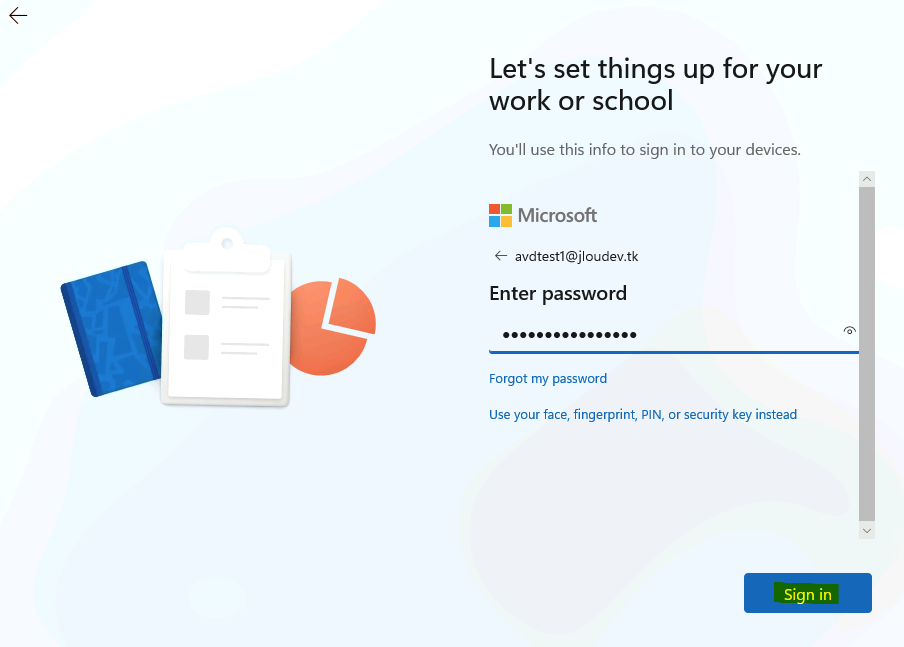

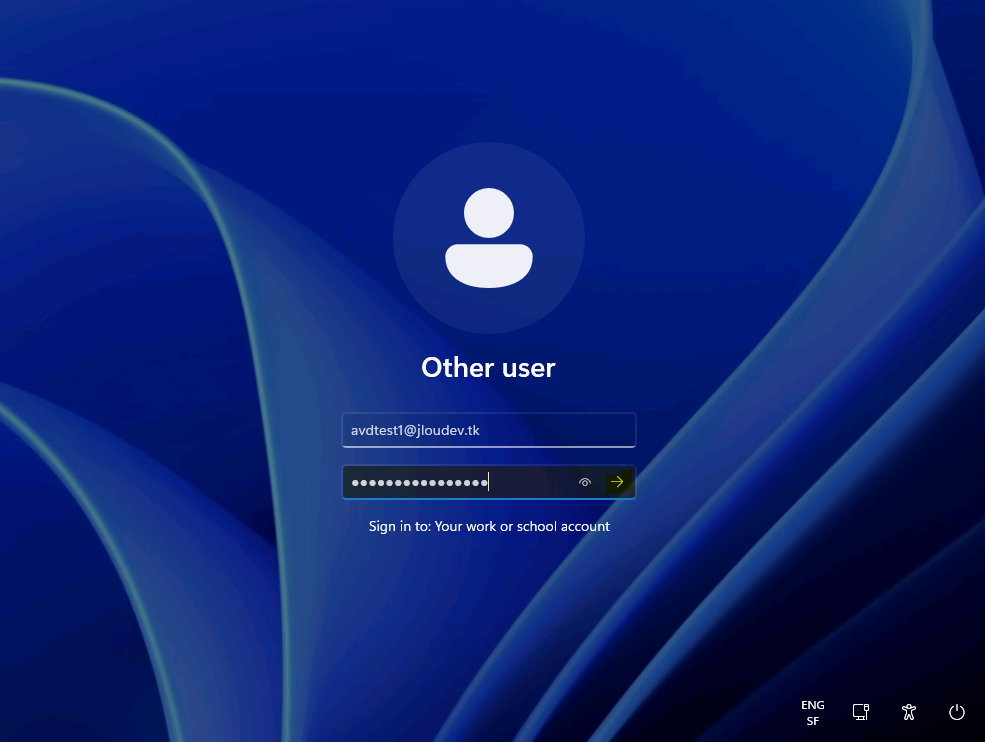

Afin que le processus Autopilot v2 fonctionne, configurez votre Windows 11 avec un des utilisateurs appartenant au groupe créé pour les utilisateurs Intune via Autopilot v2, puis cliquez sur Suivant :

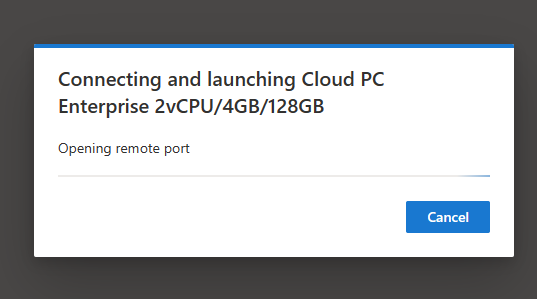

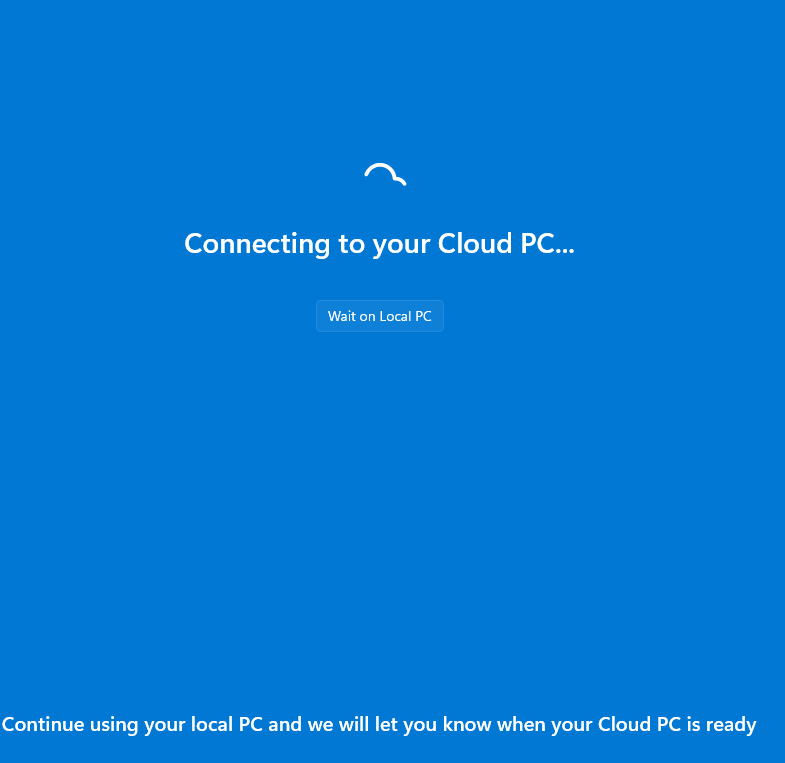

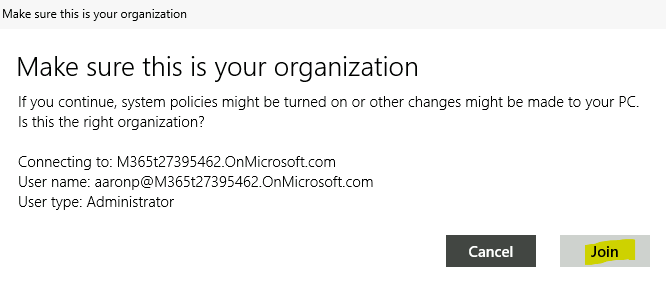

Windows 11 se connecte alors au compte 365 pour en comprendre la configuration Autopilot v2 :

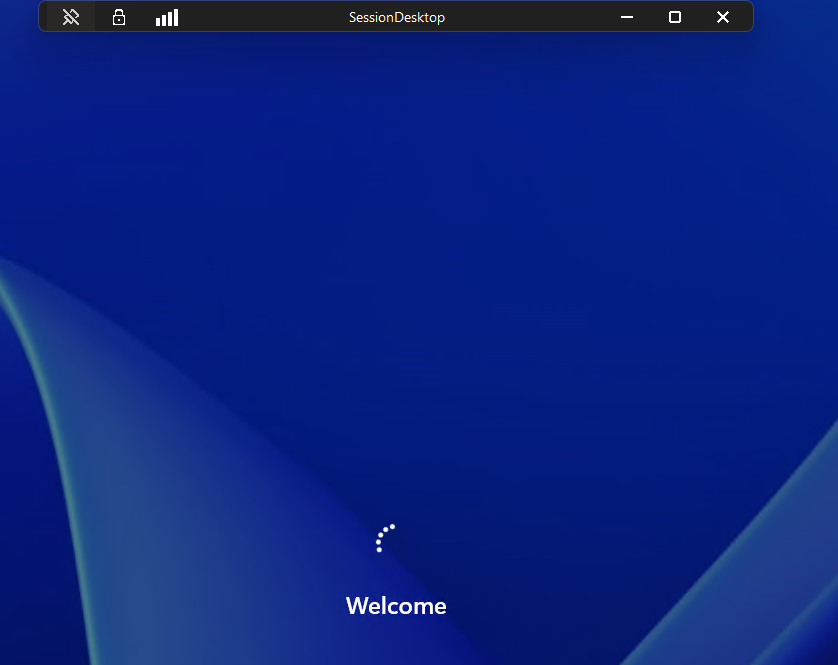

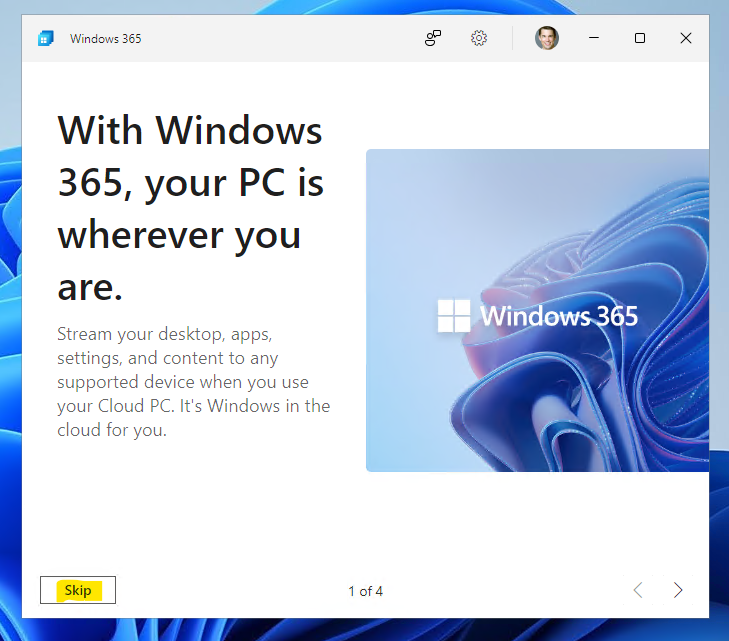

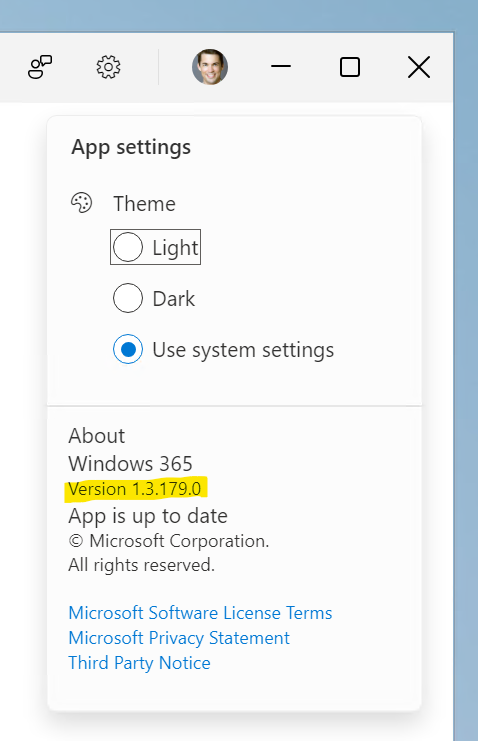

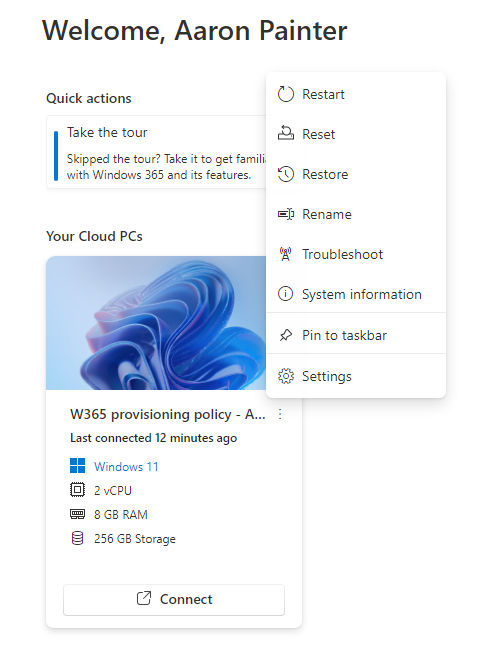

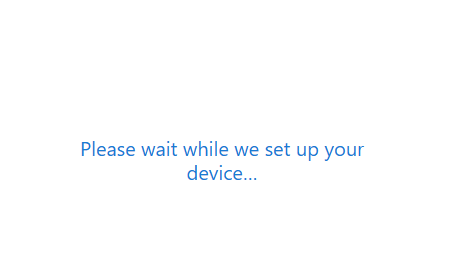

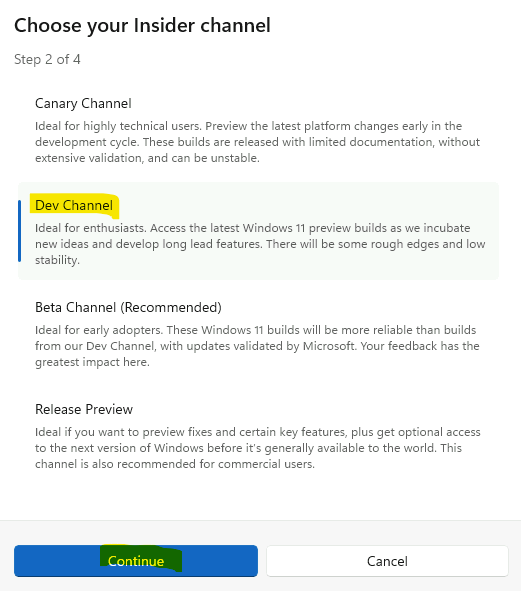

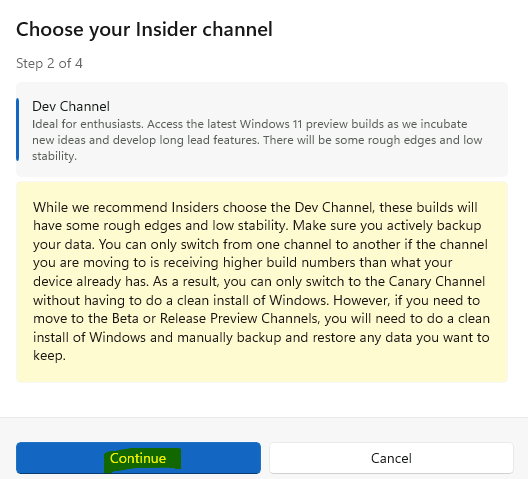

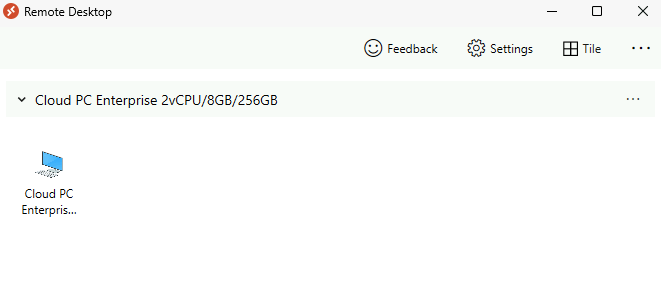

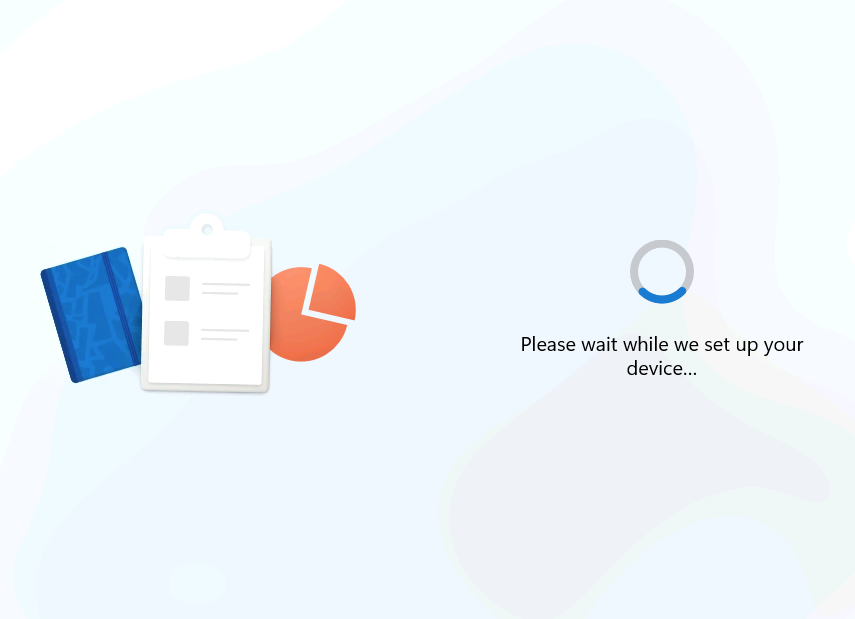

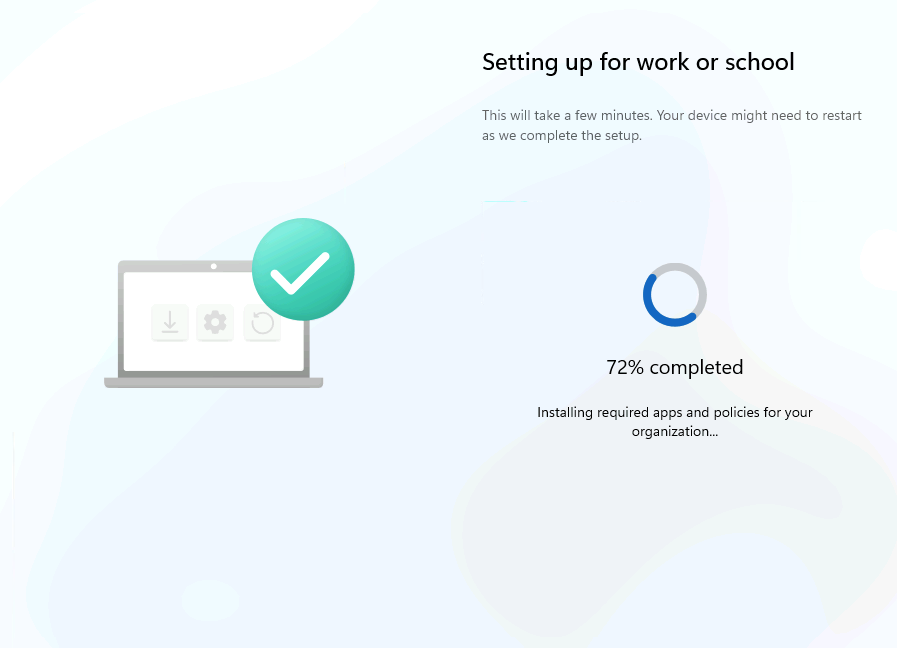

Le processus de préparation des appareils Windows Autopilot démarre alors :

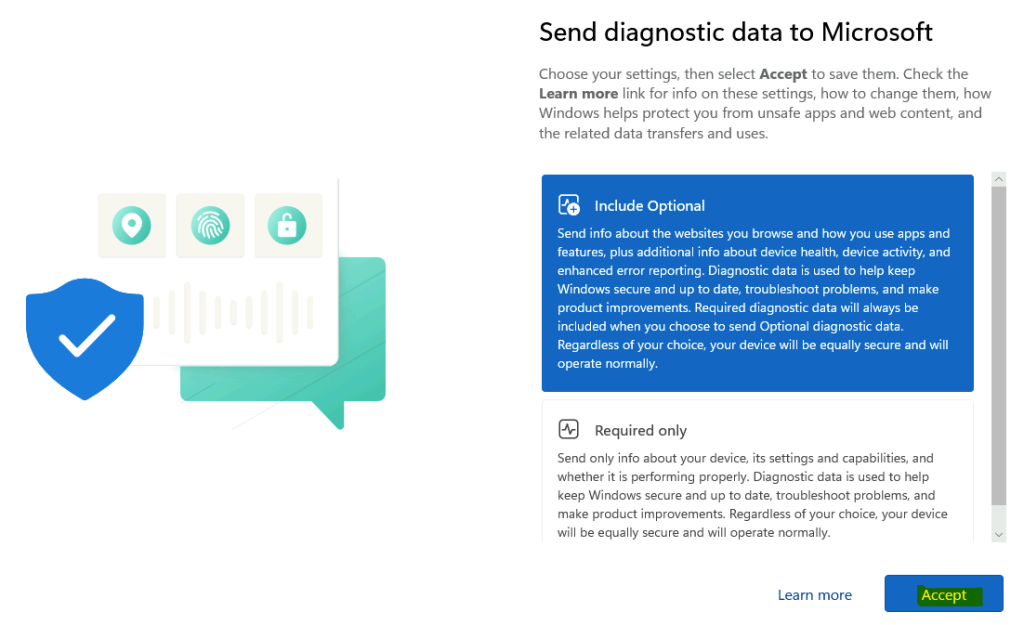

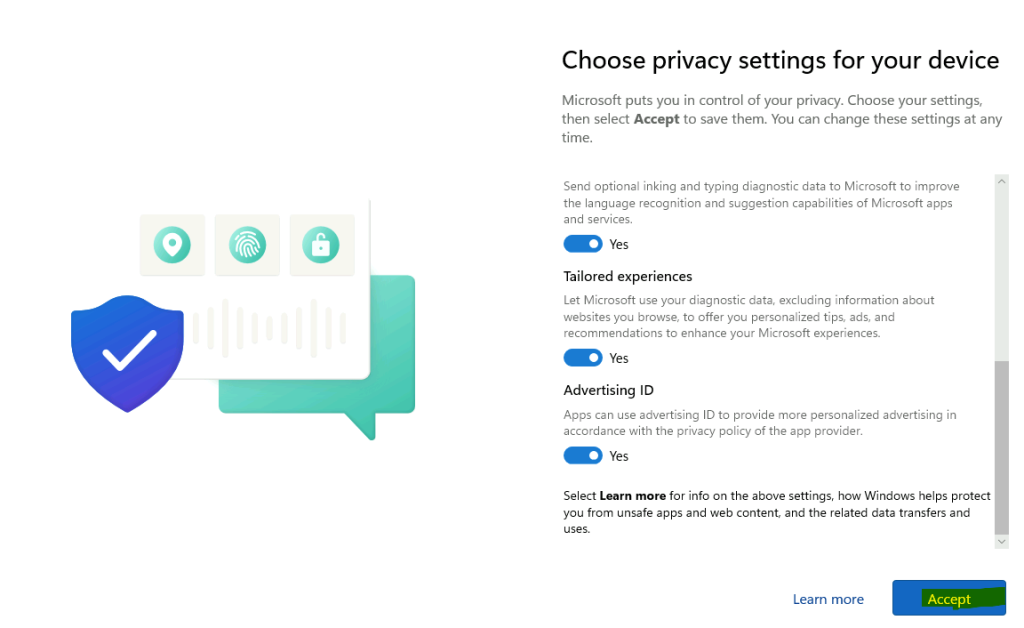

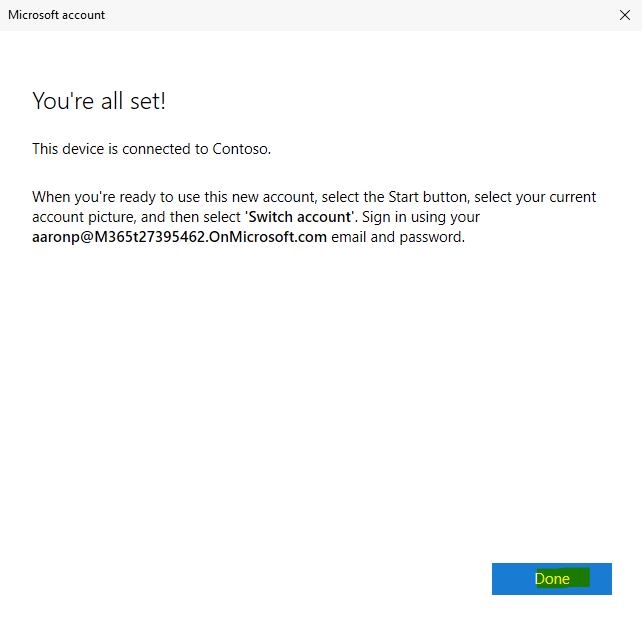

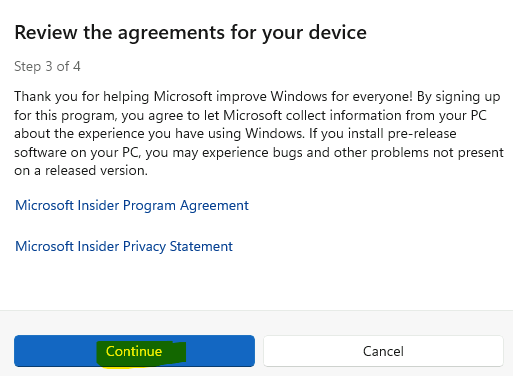

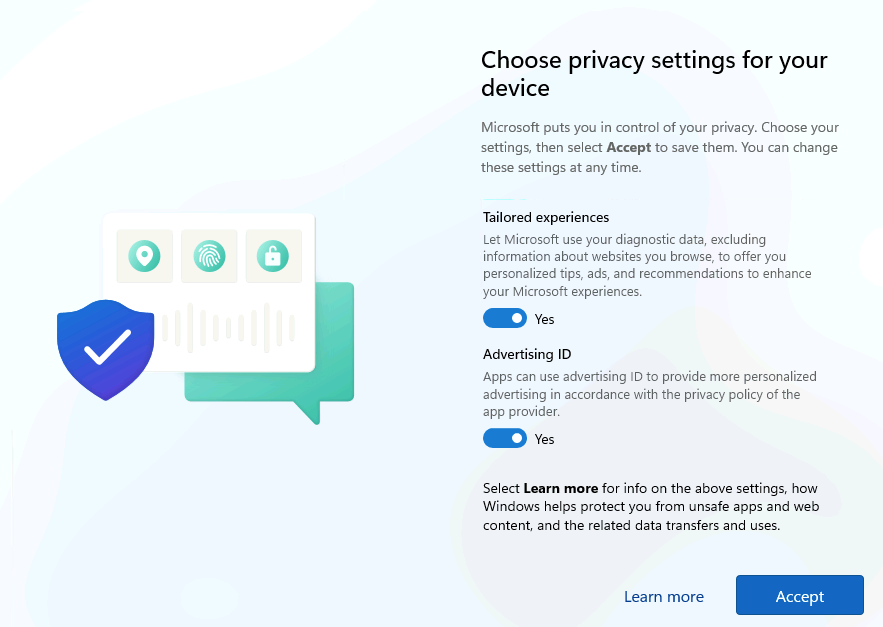

Une fois le traitement terminé, cliquez sur Accepter :

Si besoin, déverrouillez la session Windows pour continuer :

Attendez la fin de configuration Windows :

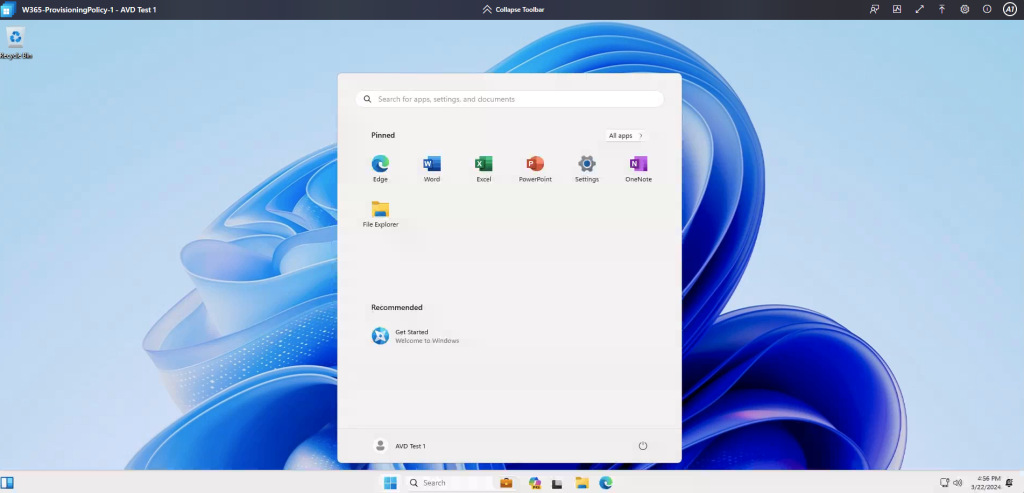

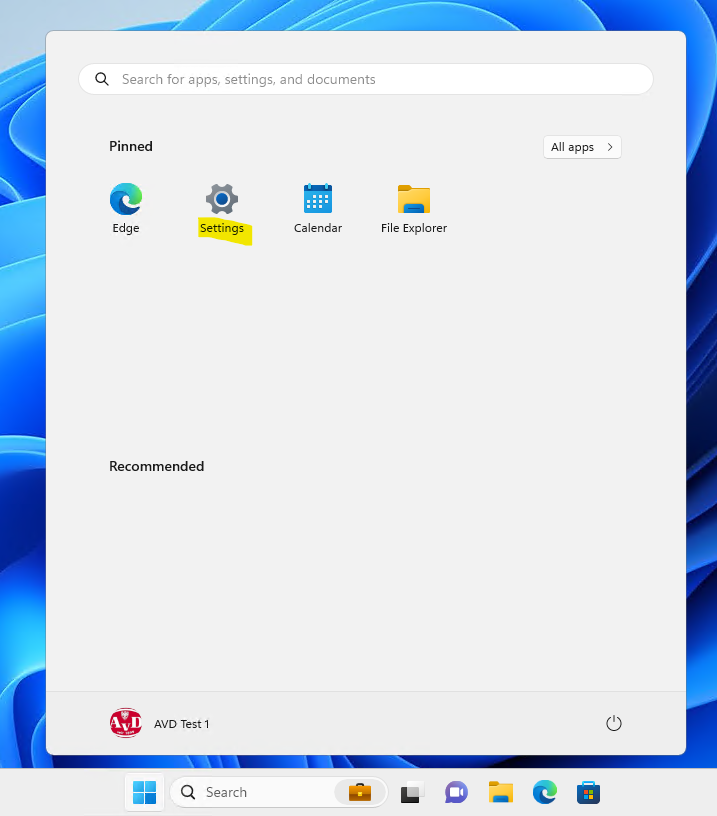

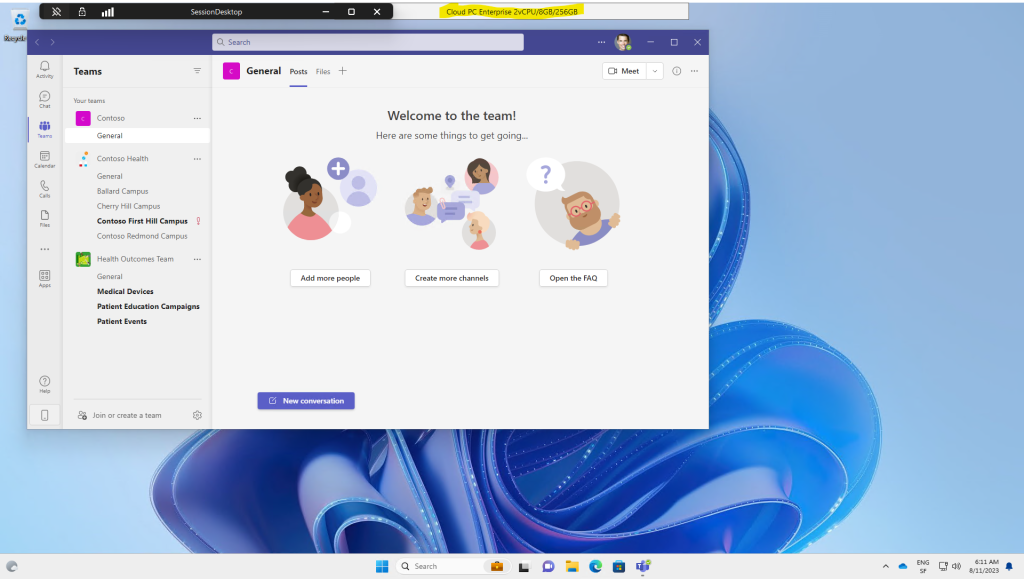

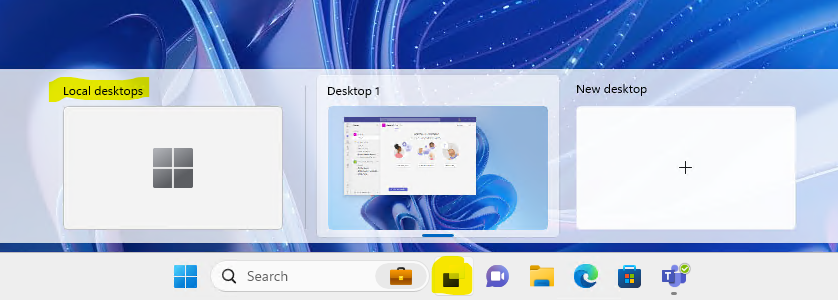

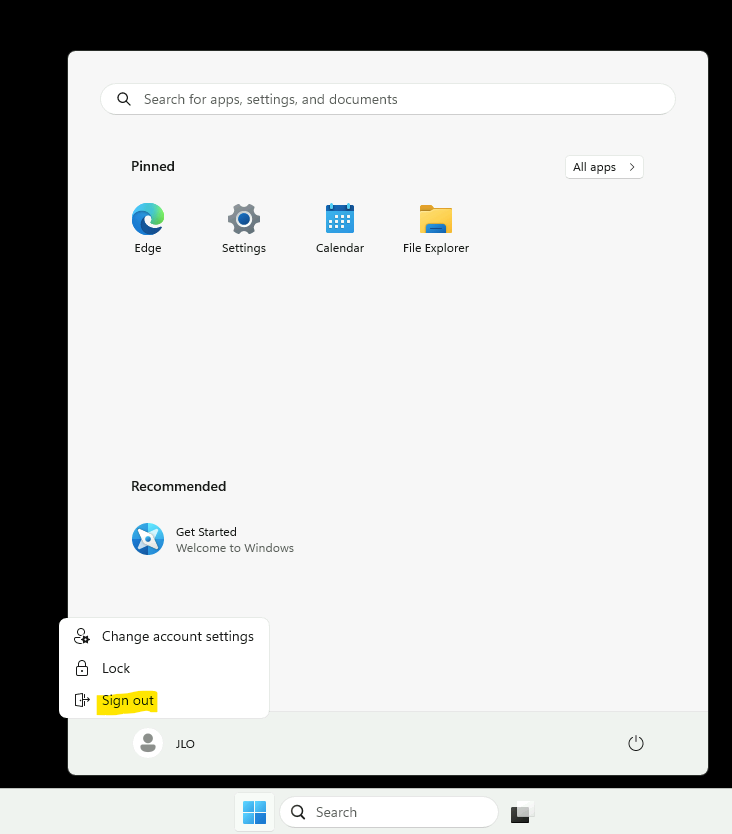

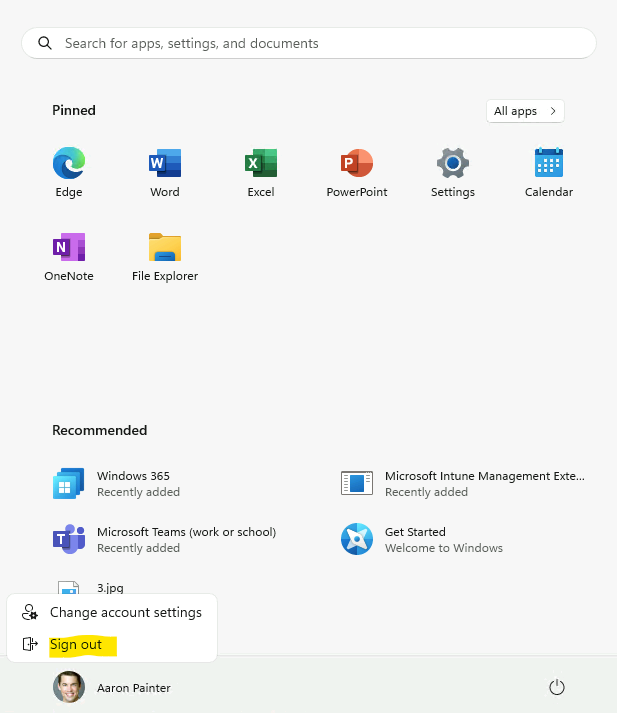

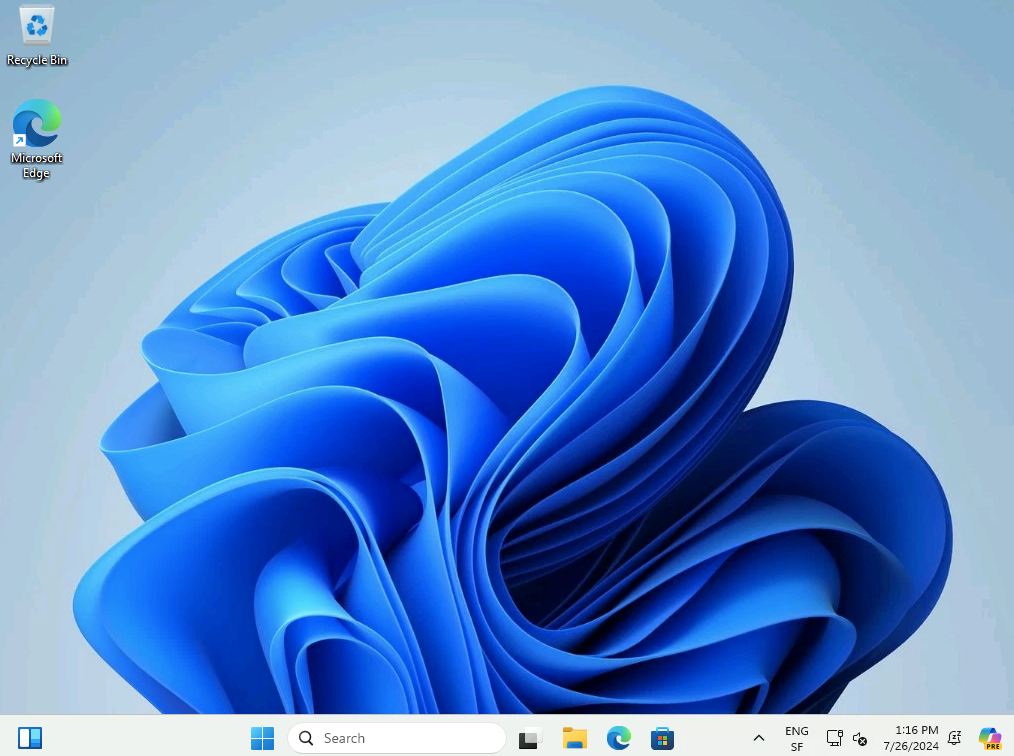

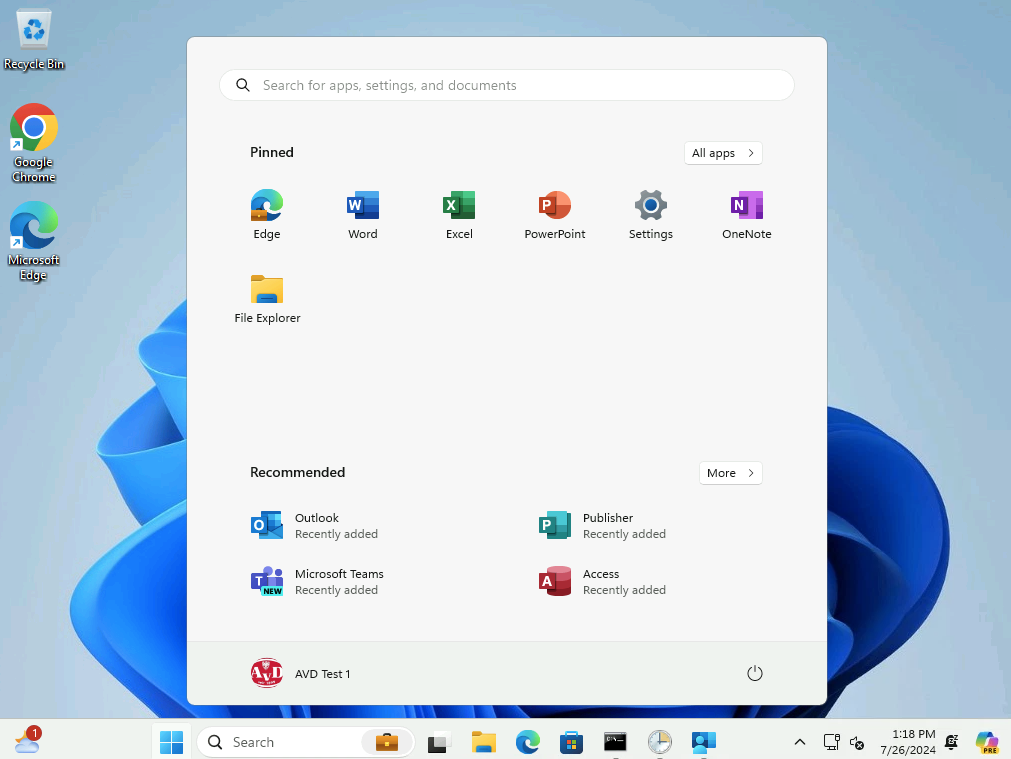

Vous voilà enfin sur le bureau Windows 11 !

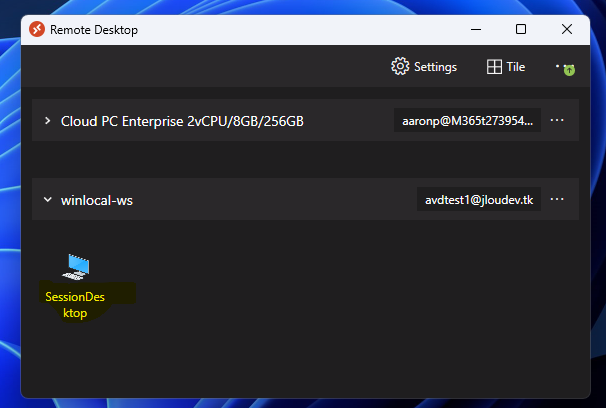

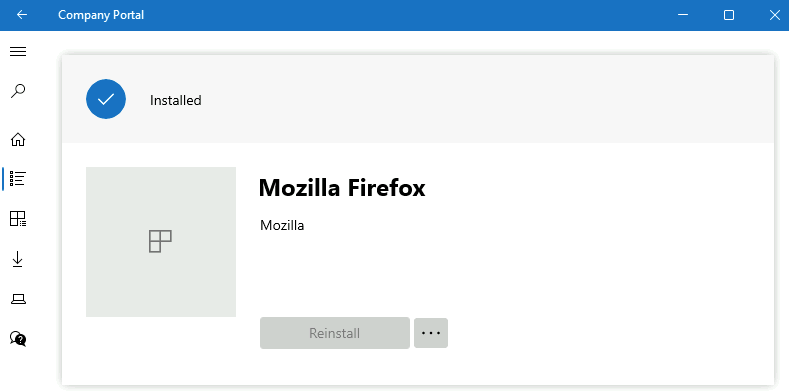

Attendez quelques minutes afin de voir le Company Portal s’installer automatiquement :

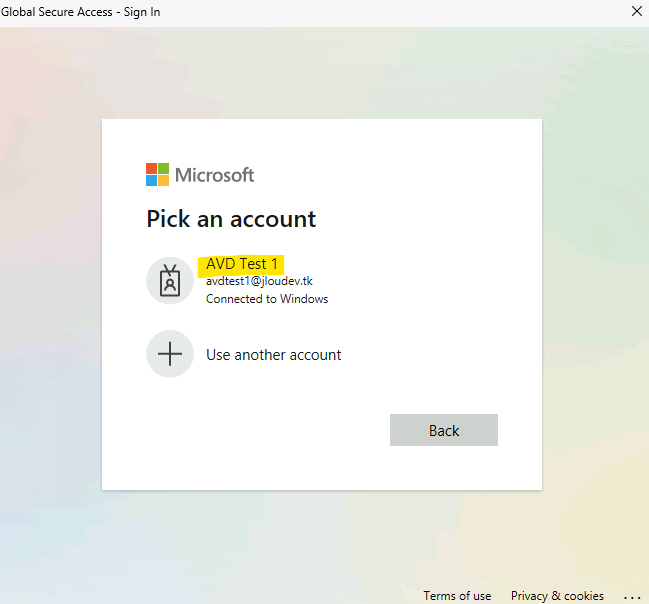

Le client Global Secure Access, est lui aussi installé automatiquement, ouvrant une fenêtre authentification avec possibilité SSO :

Environ 20 minutes plus tard, d’autres applications comme ceux liés à la suite Office, s’installent également de façon automatique :

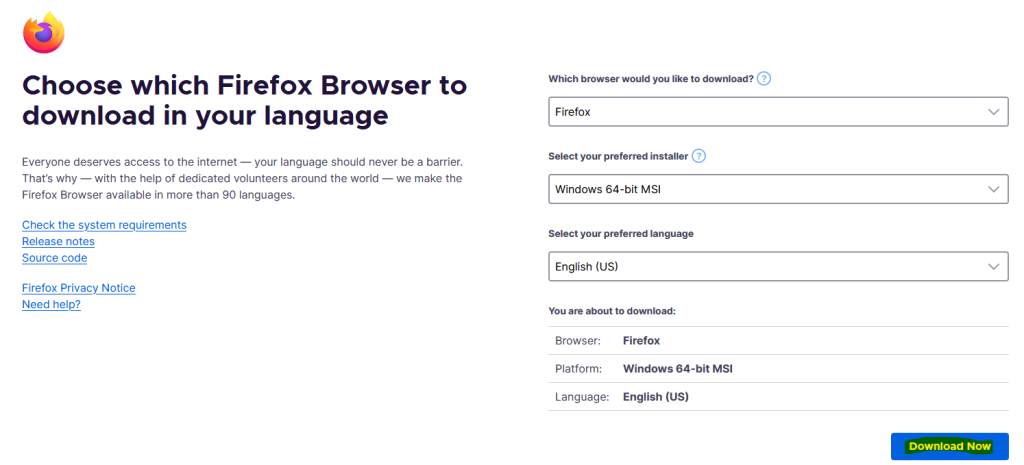

Prenons en exemple l’installation manuelle de Mozilla Firefox :

L’installation manuelle via le Company Portal ne prend que quelques secondes :

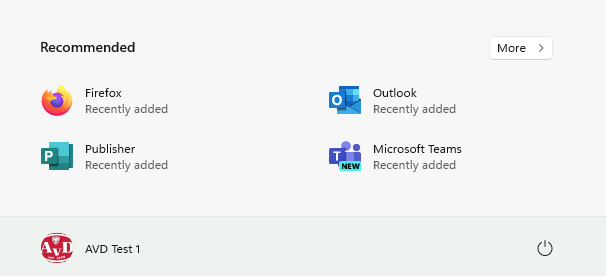

Et l’application Firefox s’ajoute bien dans menu Démarrer de Windows :

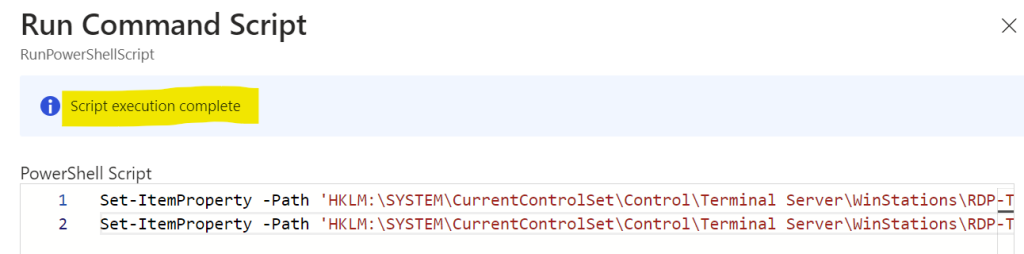

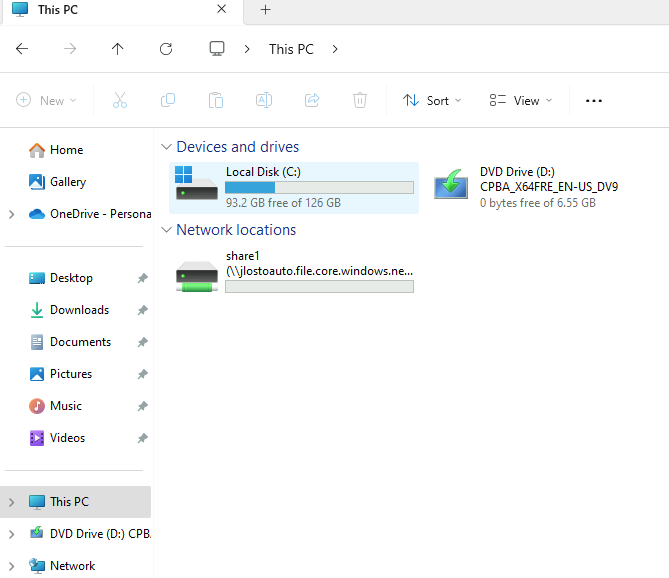

Le script configuré en dehors de la Préparation de l’appareil Windows Autopilot (Autopilot v2) s’exécute bien dans le contexte utilisateur :

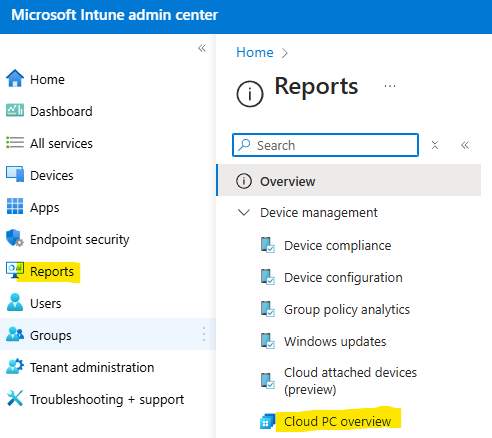

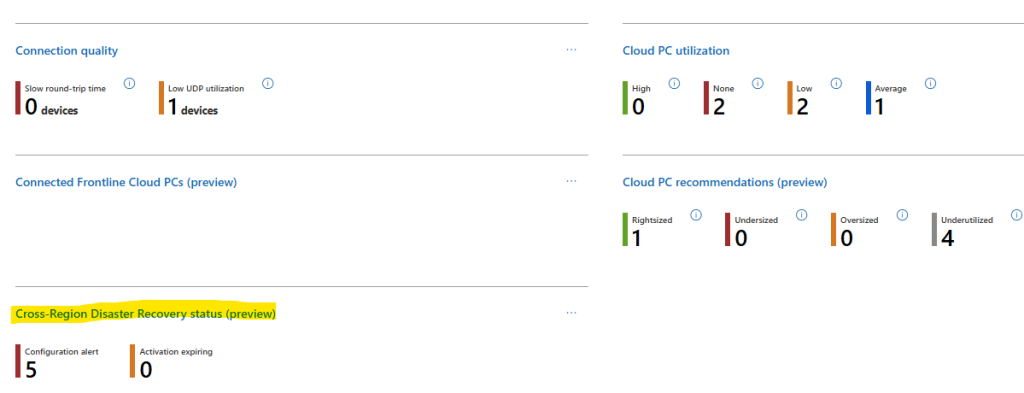

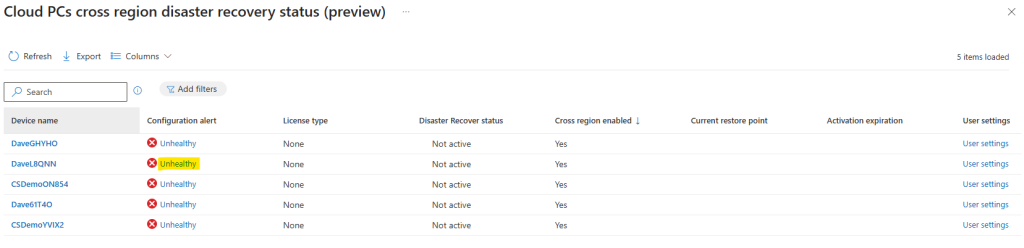

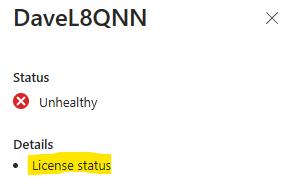

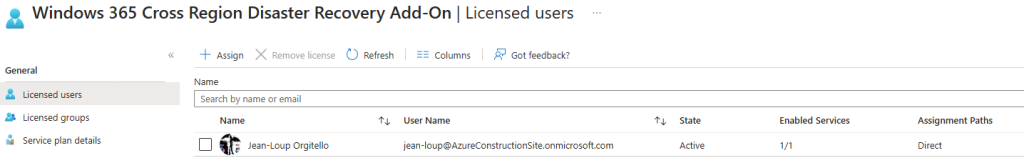

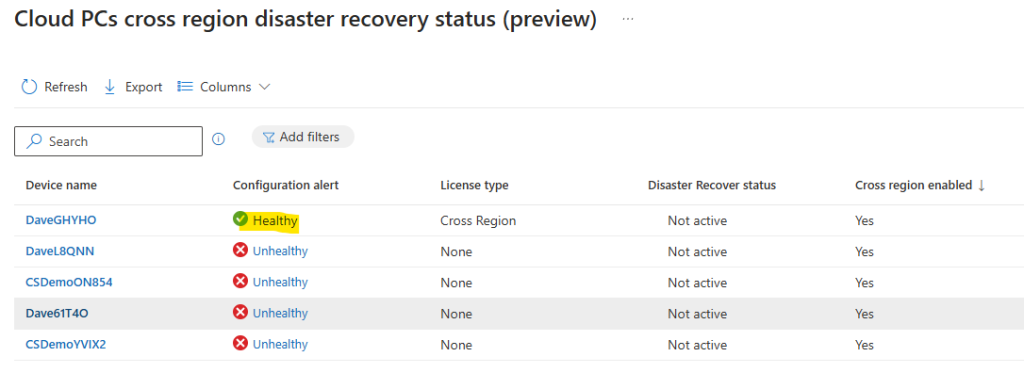

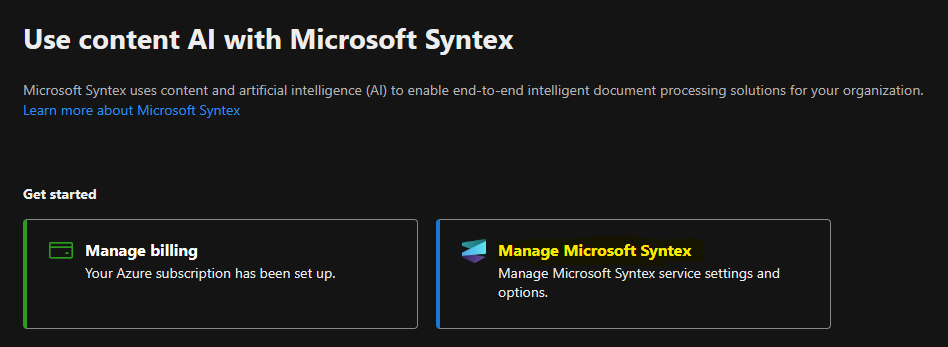

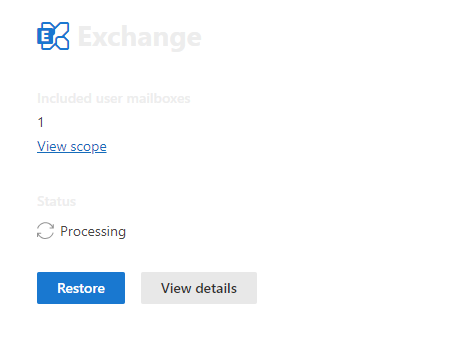

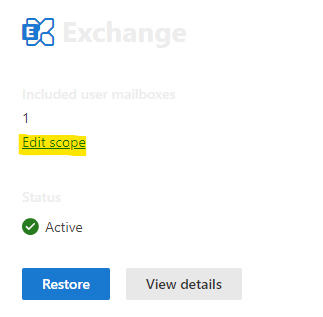

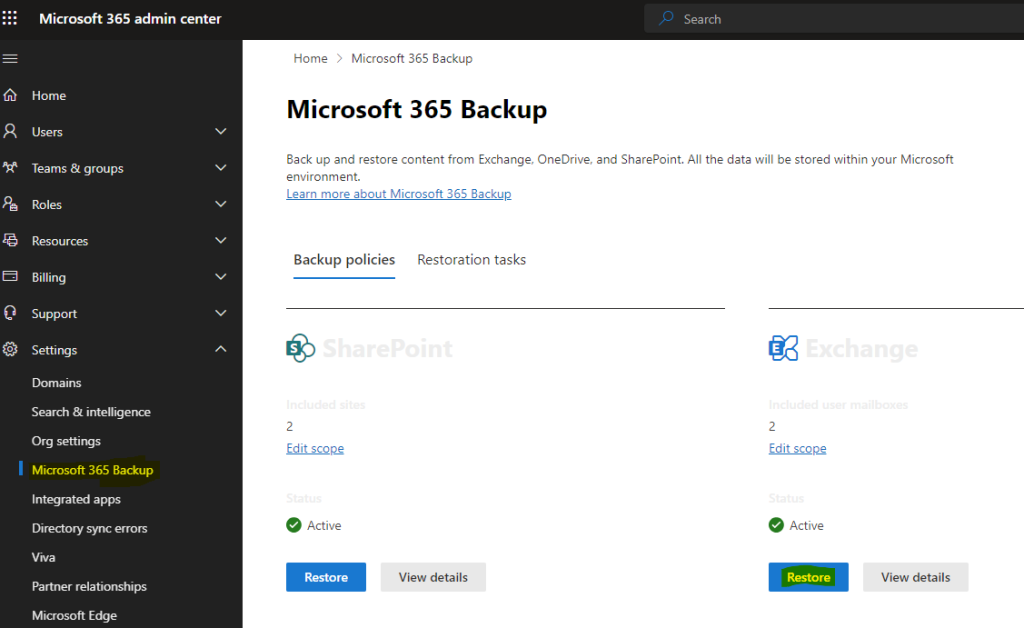

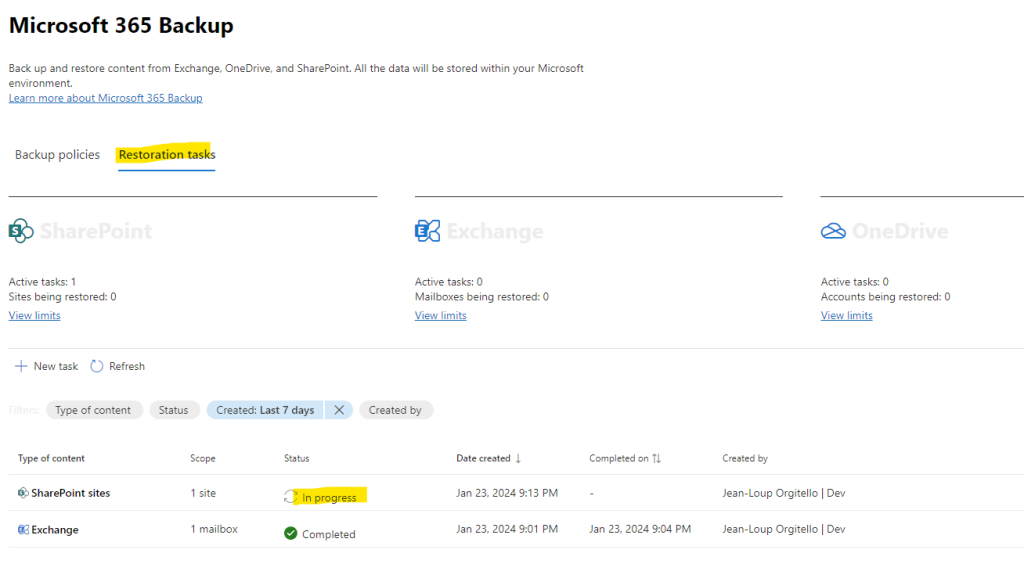

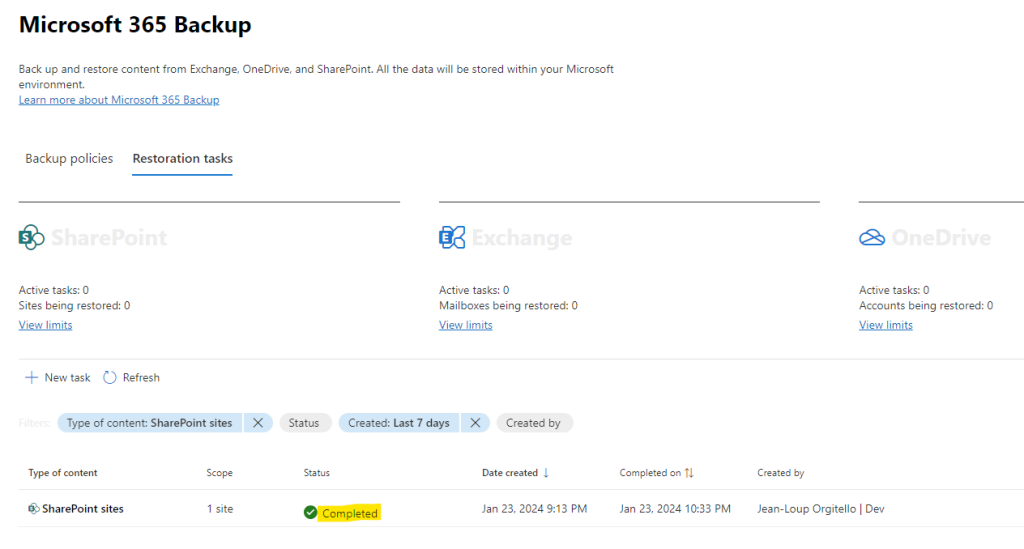

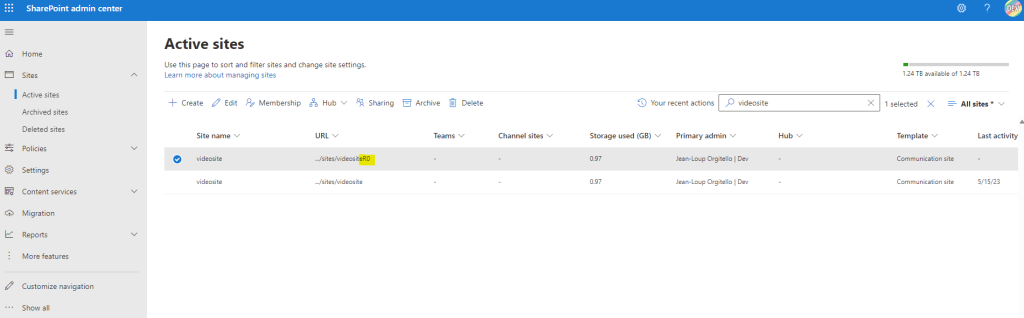

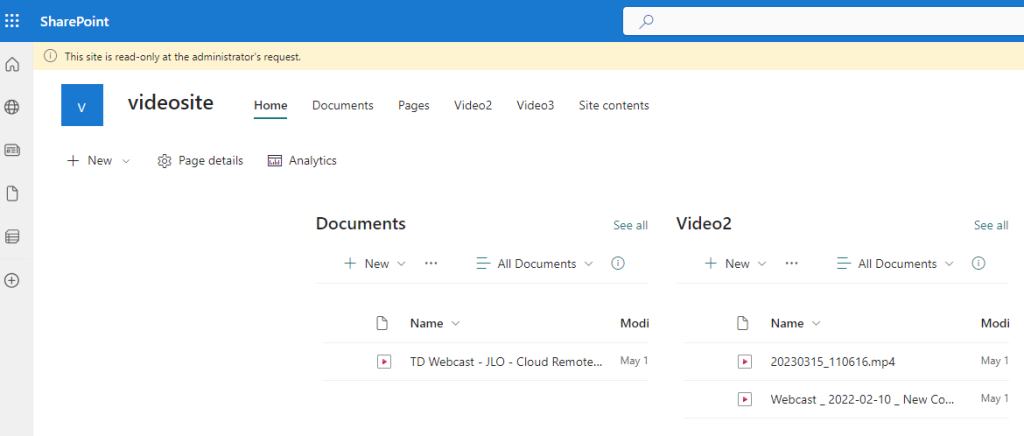

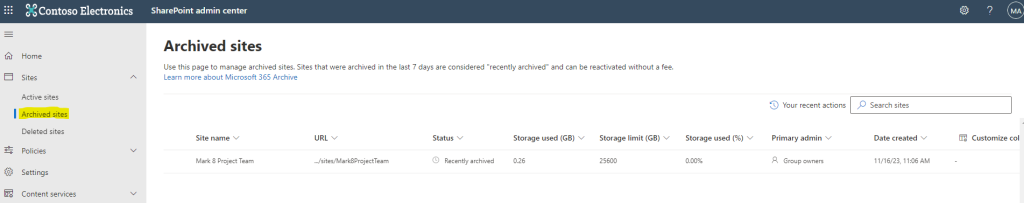

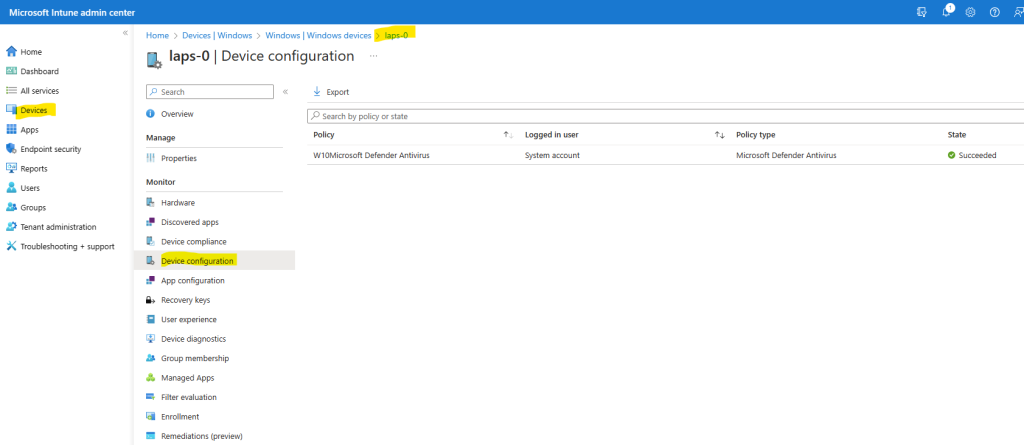

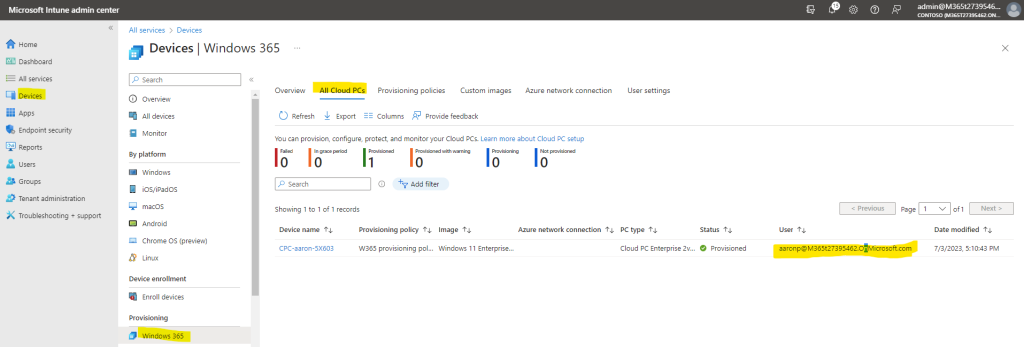

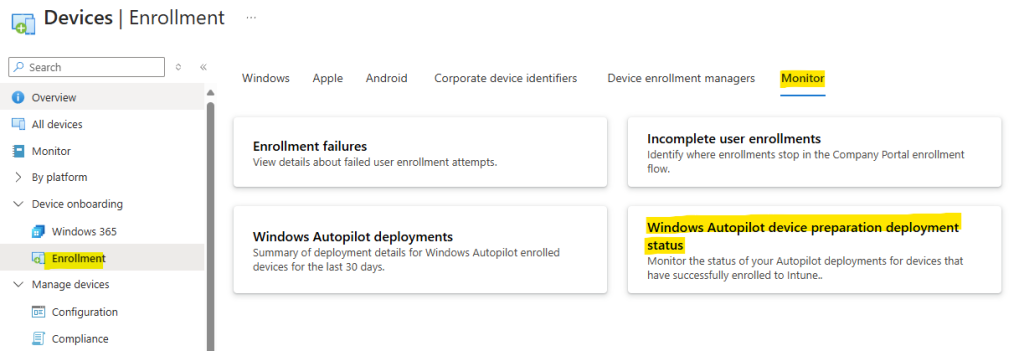

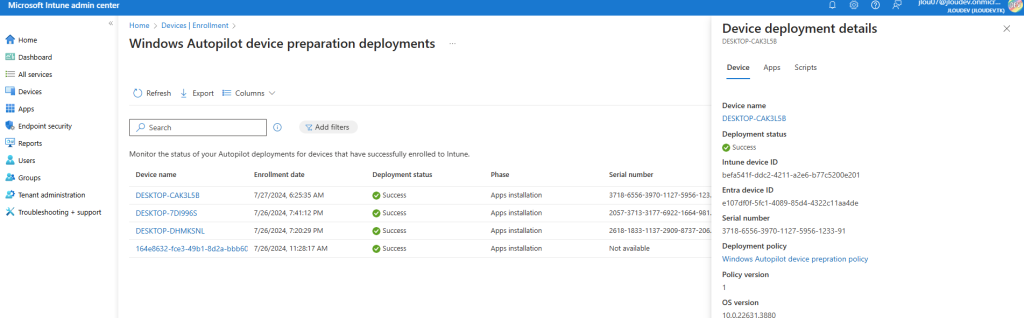

Enfin côté portail Intune, Microsoft propose également un nouveau rapport afin de surveiller l’état des déploiements Autopilot v2 :

Conclusion

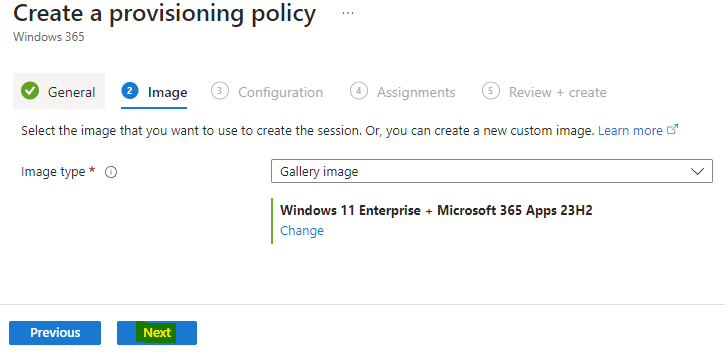

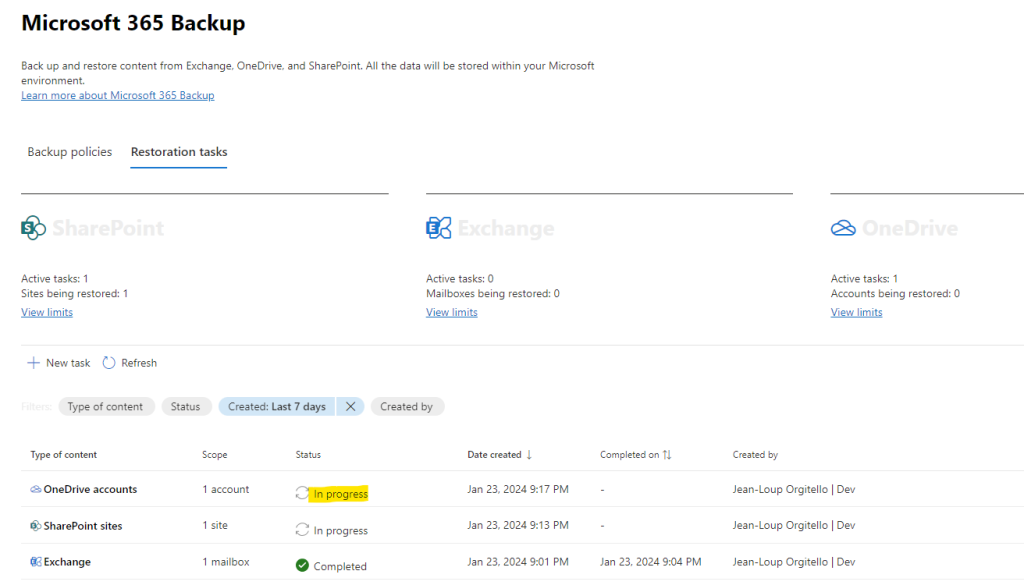

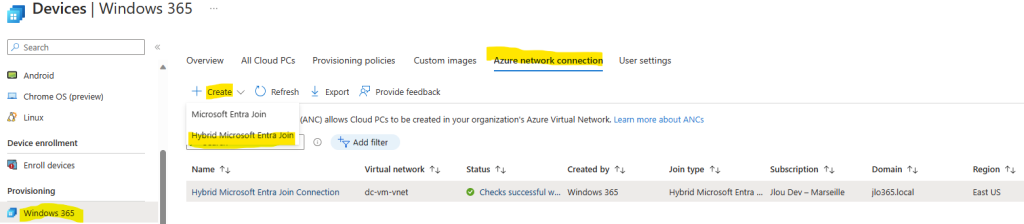

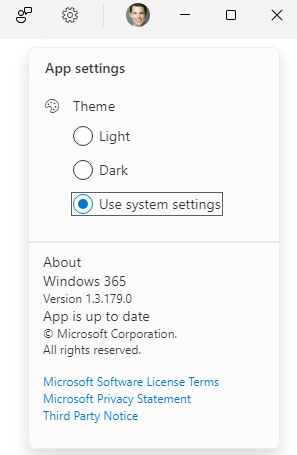

J’espère que cet article vous aura permis de percevoir les avantages et l’intérêt possible de cette nouvelle méthode Autopilot v2. Bien entendu, et comme le rappelle Microsoft, ce nouveau type de déploiement ne pourra pas encore prendre en compte tous les scénarios ou toutes les configurations.