Pour continuer sur le sujet des identités vérifiées disponibles sur Microsoft Entra (dont un premier article est disponible juste ici), je vous propose dans ce second de suivre un tutoriel élaboré par Microsoft qui est assez intéressant : Il s’agit de créer votre propre système d’identité vérifié personnalisé.

Apprenez à émettre et à vérifier des informations d’identification à l’aide du même locataire Microsoft Entra… Dans ce tutoriel, vous passez en revue les étapes nécessaires à la présentation et à la vérification de votre premier justificatif vérifiable : une carte d’expert en justificatif vérifié.

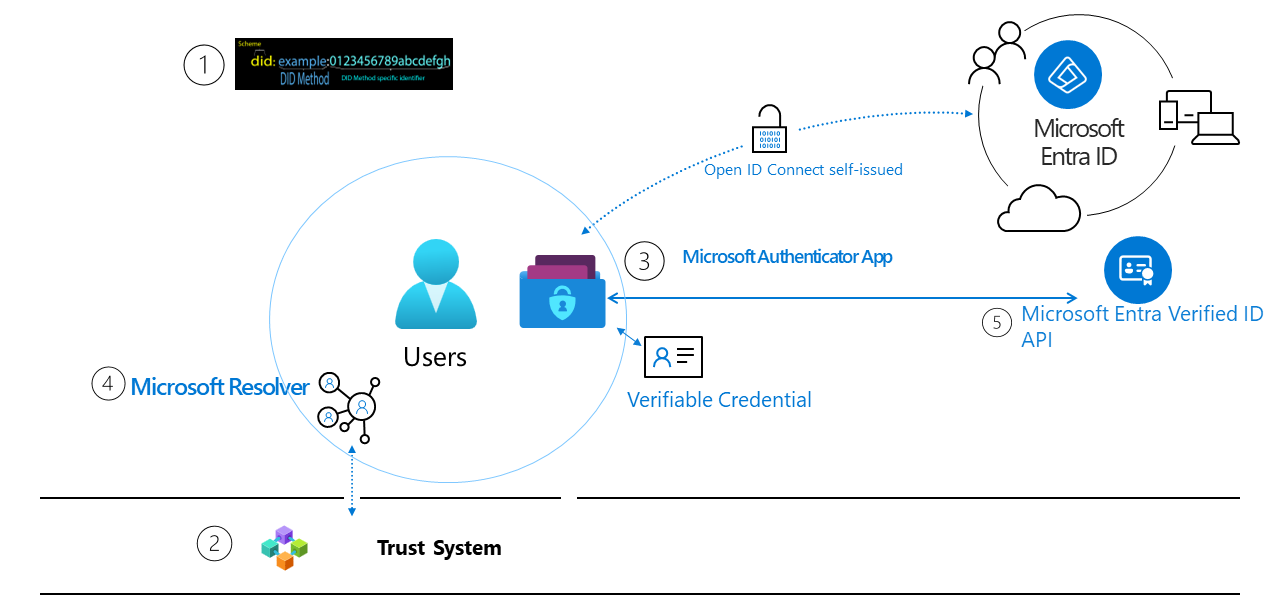

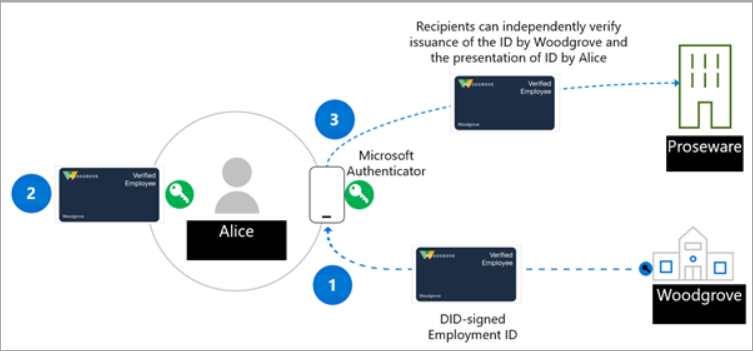

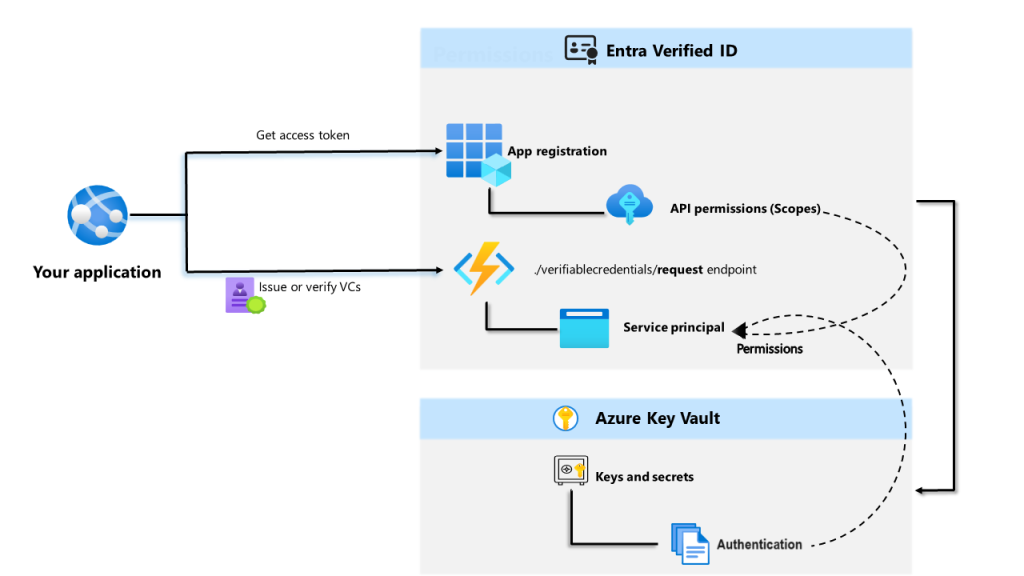

Microsoft nous montre au travers de ce schéma le fonctionnement d’une application tierce et des interactions avec le service Entra Verified ID de notre tenant :

Comme toujours, je vous propose de suivre ensemble ce pas à pas dans le but de tester ce tutoriel :

- Etape 0 – Rappel des prérequis

- Etape I – Configuration du tenant

- Etape II – Préparation du poste

- Etape III – Création d’un justificatif vérifiable personnalisé

- Etape IV – Création de l’application

- Etape V – Test d’émission d’une identité vérifiée

- Etape VI – Test de vérification d’une identité vérifiée

Etape 0 – Rappel des prérequis :

Afin de tester l’intégration des identités vérifiées personnalisées au sein d’une application de test, nous allons avoir besoin de :

- Un tenant Microsoft active

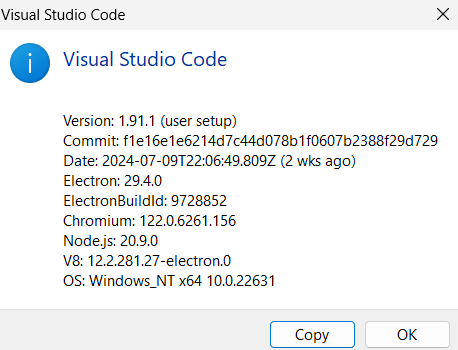

- Visual Studio Code

- .NET 6.0

- ngrok

- Un smartphone disposant de la dernière version de Microsoft Authenticator

Commençons par configurer notre tenant afin de pouvoir générer des identités vérifiées personnalisées.

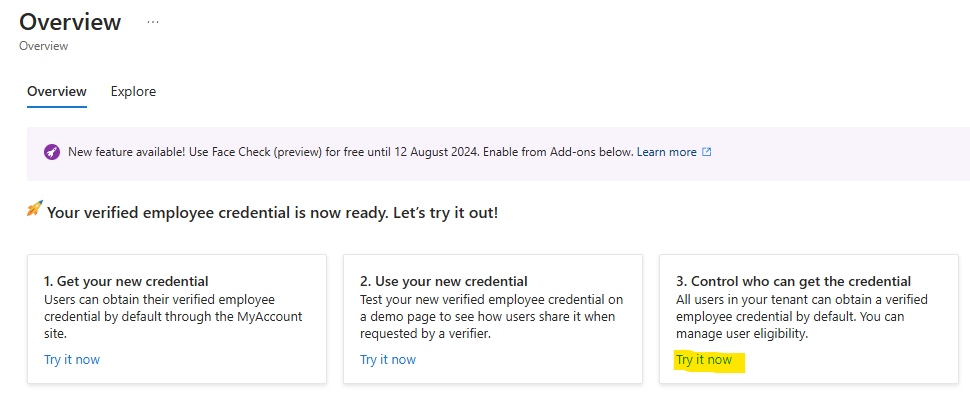

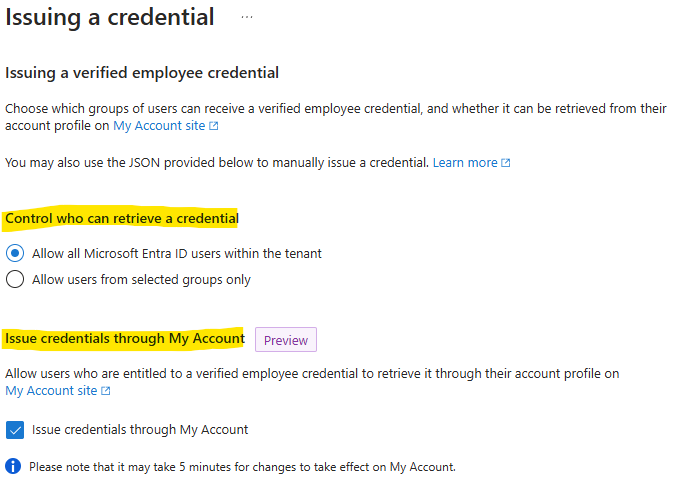

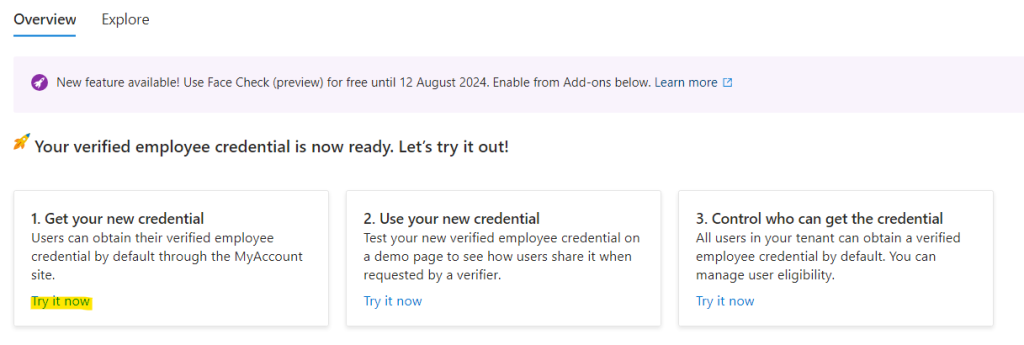

Etape I – Configuration du tenant :

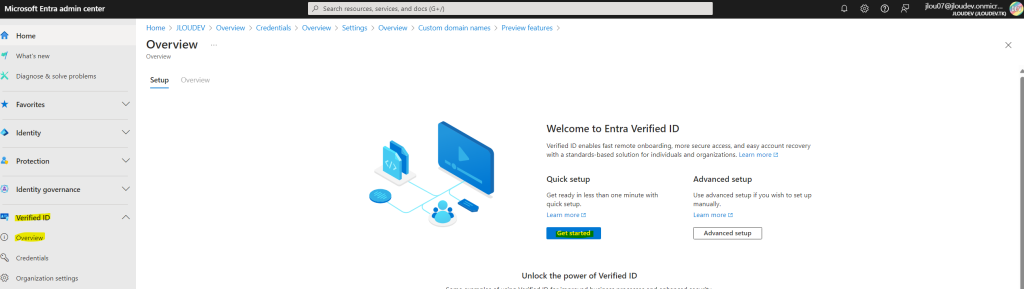

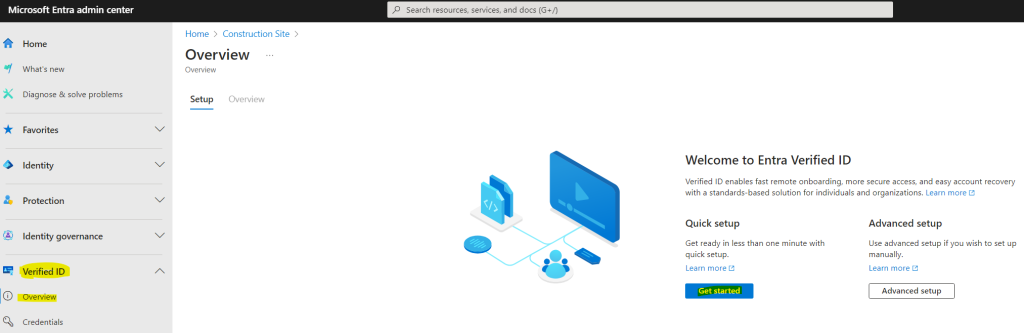

Pour cela, rendez-vous sur la page suivante d’Entra ID afin de démarrer le processus de mise en route des identités vérifiées.

Deux options de mise en place s’offrent alors à vous :

- Configuration rapide : La configuration rapide s’occupe de la signature des clés, de l’inscription de votre ID décentralisé et de la vérification de la propriété de votre domaine. Il crée également pour vous des informations d’identification d’espace de travail vérifiées.

- Configuration avancée : La configuration avancée de la Vérification d’identité est la méthode classique de configuration quand vous, administrateur, devez configurer Azure KeyVault, inscrire votre ID décentralisé et vérifier votre domaine.

Pour cette démonstration, choisissez la Configuration rapide :

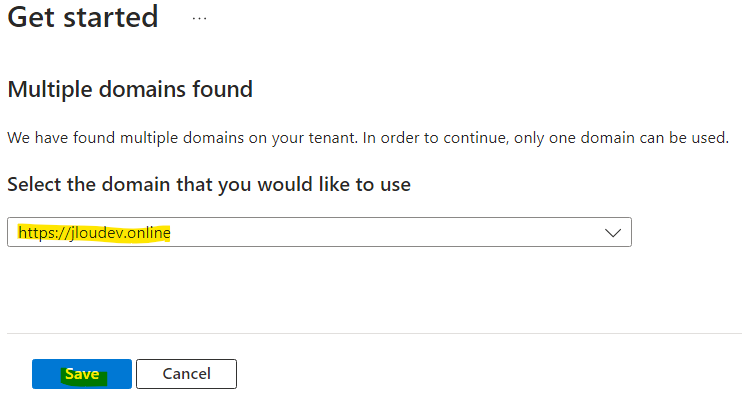

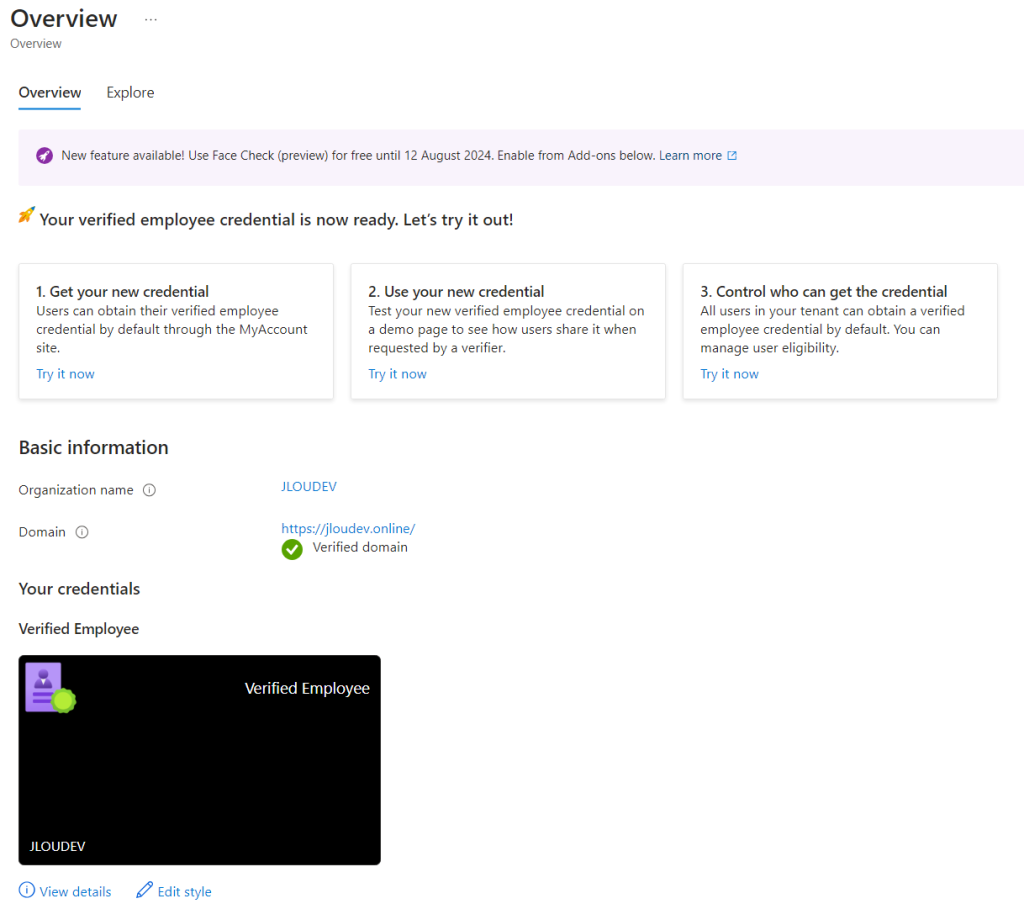

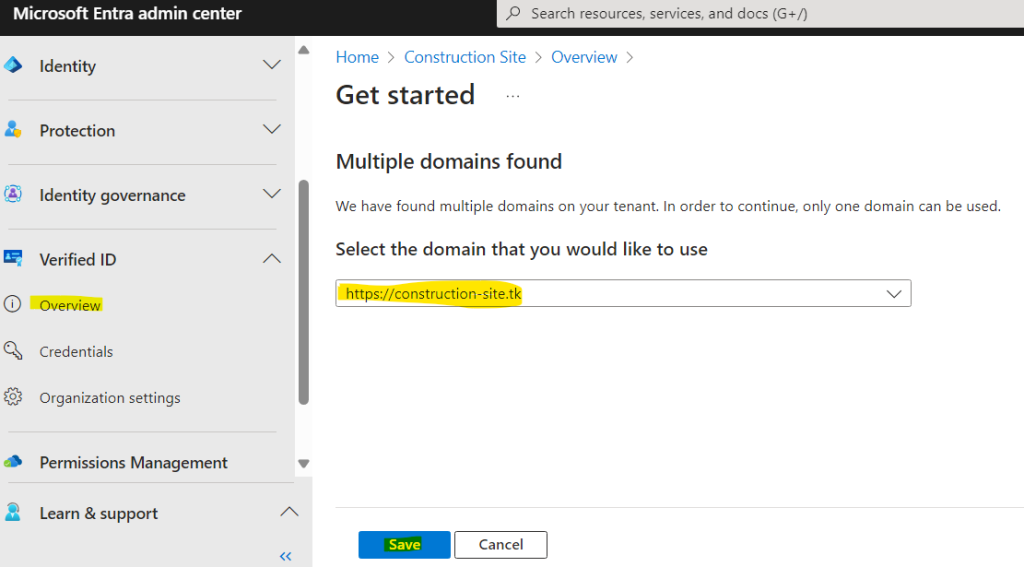

Si votre tenant contient plusieurs domaines personnalisés, choisissez celui que vous souhaitez mettre en place pour votre service d’identité vérifiée, puis cliquez sur Sauvegarder :

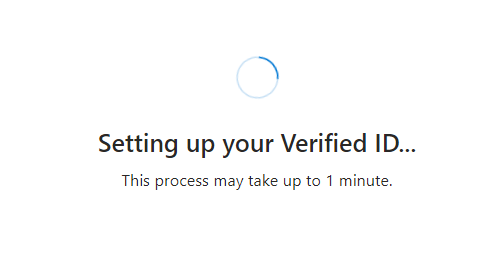

La configuration sur votre tenant se met alors en place, Microsoft Entra vous invite à patienter environ 1 minute :

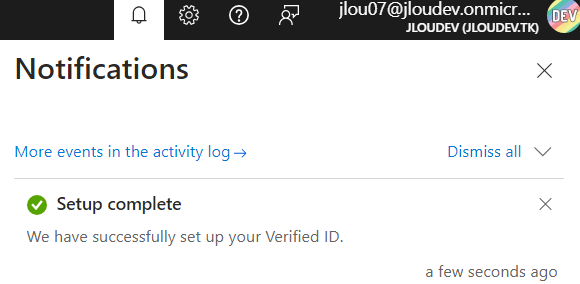

Une fois la configuration automatique terminée, la notification suivante apparaît :

Etape II – Préparation du poste :

Comme le préconise le tutoriel de Microsoft, installez Visual Studio Code ou un éditeur de code similaire :

Téléchargez puis installez la version 6.0 de .NET, disponible via ce lien officiel :

Afin de publier votre application sur une URL internet, téléchargez ngrok, puis inscrivez-vous chez eux avec un compte gratuit :

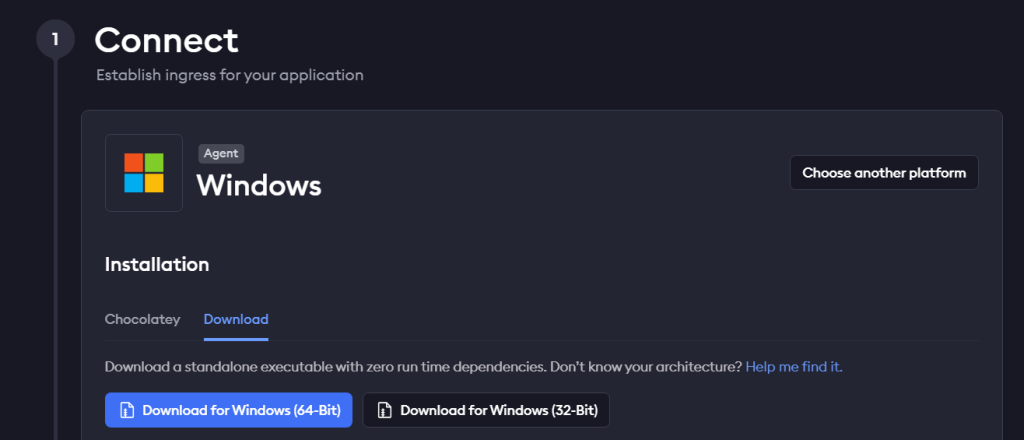

Sur leur site, téléchargez l’installateur de ngrok :

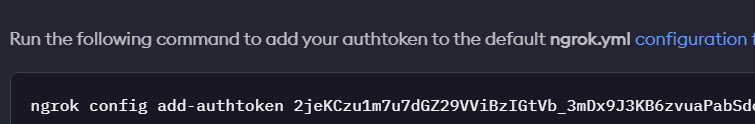

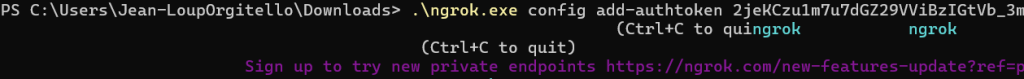

Copiez la commande suivante affichée sous l’installateur pour configurer votre ngrok :

Depuis le dossier de téléchargement, ouvrez une invite de commande, puis lancez celle-ci afin de préparer votre configuration ngrok :

Le poste local et le tenant Microsoft sont maintenant correctement configurés, la prochaine étape consiste à créer une justificatif vérifiable personnalisé (pouvant générer des identités vérifiées) sur votre tenant.

Etape III – Création d’un justificatif vérifiable personnalisé :

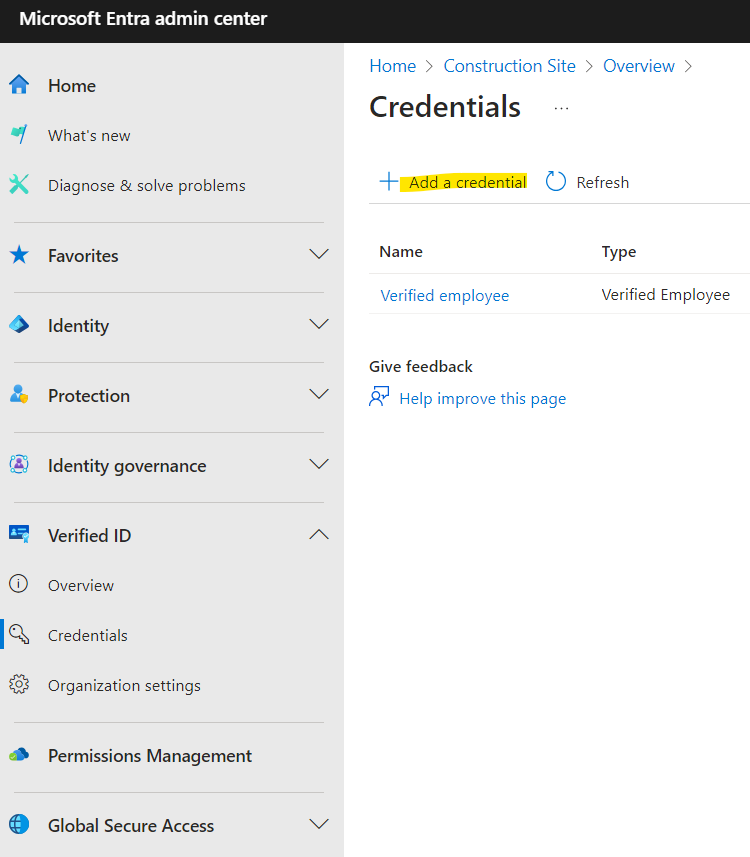

Depuis le portail Microsoft Entra, cliquez ici pour ajouter un Justificatif vérifiable personnalisé :

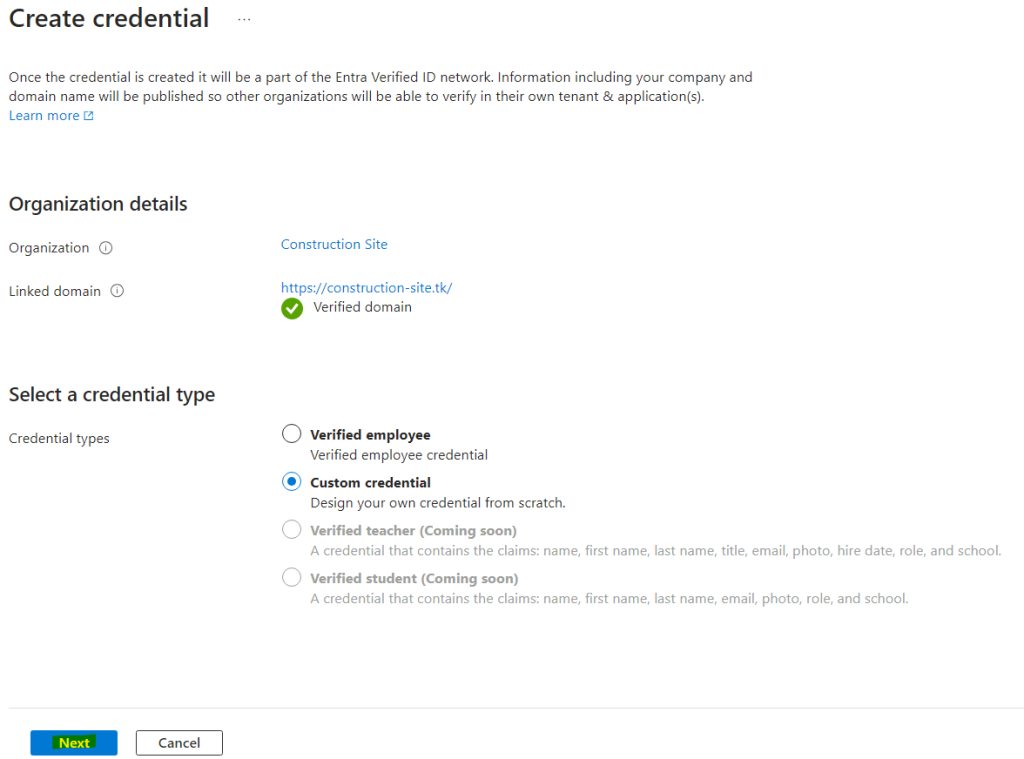

Sélectionnez Informations d’identification personnalisée, puis cliquez sur Suivant :

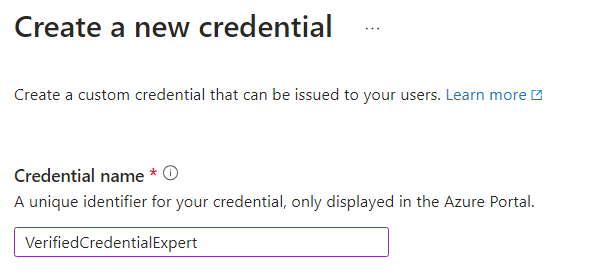

Nommez votre Justificatif vérifiable comme ceci :

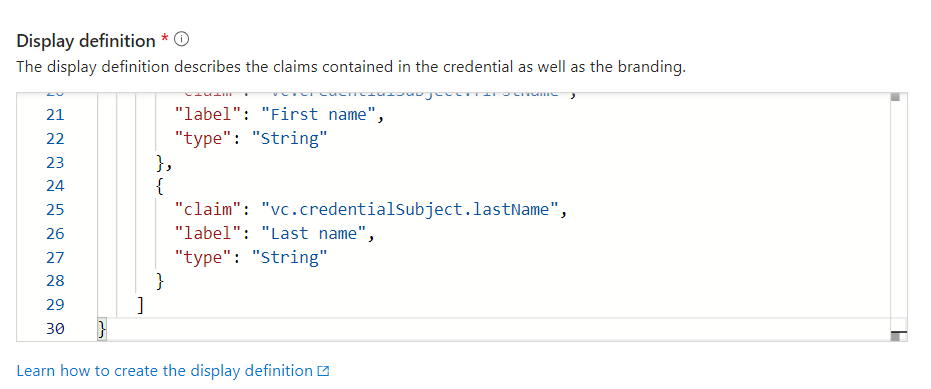

Dans la première section destinée aux propriétés d’affichage, remplacez le code existant par celui-ci :

{

"locale": "en-US",

"card": {

"title": "Verified Credential Expert",

"issuedBy": "Microsoft",

"backgroundColor": "#000000",

"textColor": "#ffffff",

"logo": {

"uri": "https://didcustomerplayground.blob.core.windows.net/public/VerifiedCredentialExpert_icon.png",

"description": "Verified Credential Expert Logo"

},

"description": "Use your verified credential to prove to anyone that you know all about verifiable credentials."

},

"consent": {

"title": "Do you want to get your Verified Credential?",

"instructions": "Sign in with your account to get your card."

},

"claims": [

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

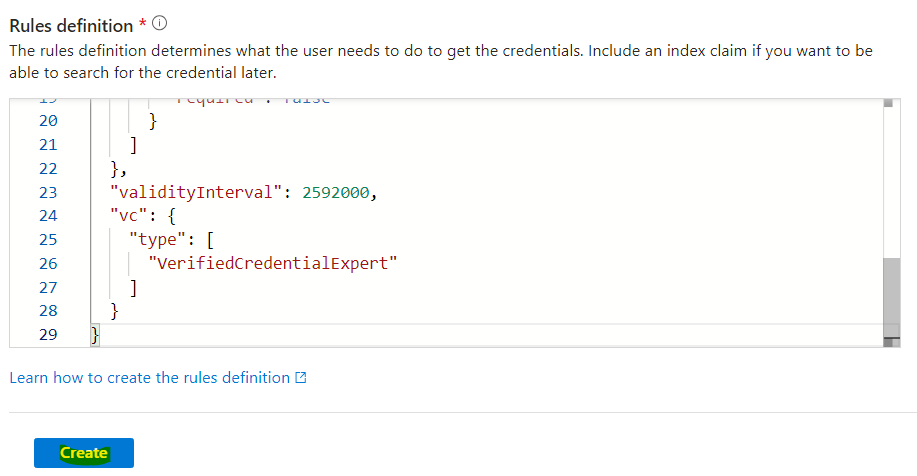

Dans la seconde section destinée à la Définition de règles, remplacez le code existant par celui-ci, puis cliquez sur Créer :

{

"attestations": {

"idTokenHints": [

{

"mapping": [

{

"outputClaim": "firstName",

"required": true,

"inputClaim": "$.given_name",

"indexed": false

},

{

"outputClaim": "lastName",

"required": true,

"inputClaim": "$.family_name",

"indexed": true

}

],

"required": false

}

]

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

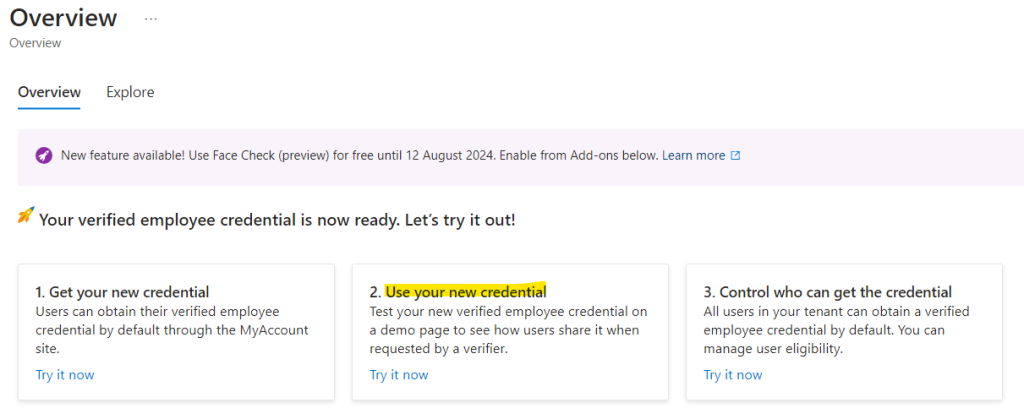

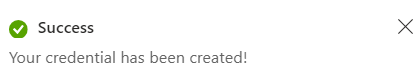

Une fois la configuration terminée, une notification Microsoft Entra apparaît :

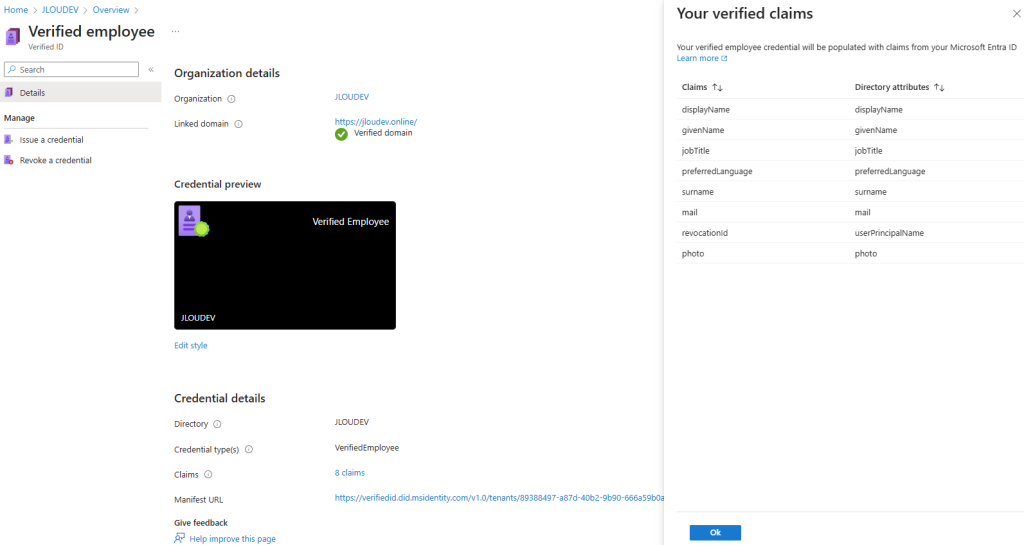

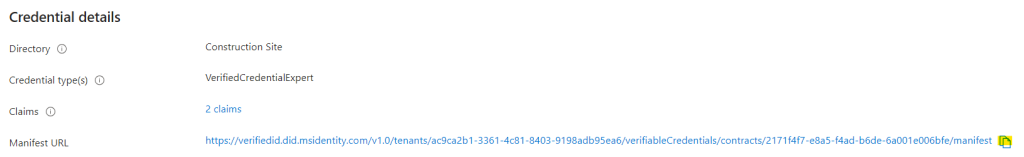

Le Justificatif vérifiable est maintenant créé. Ses informations de base sont disponibles sur cette page :

Copiez l’URL du manifeste afin de la configurer plus tard dans votre application :

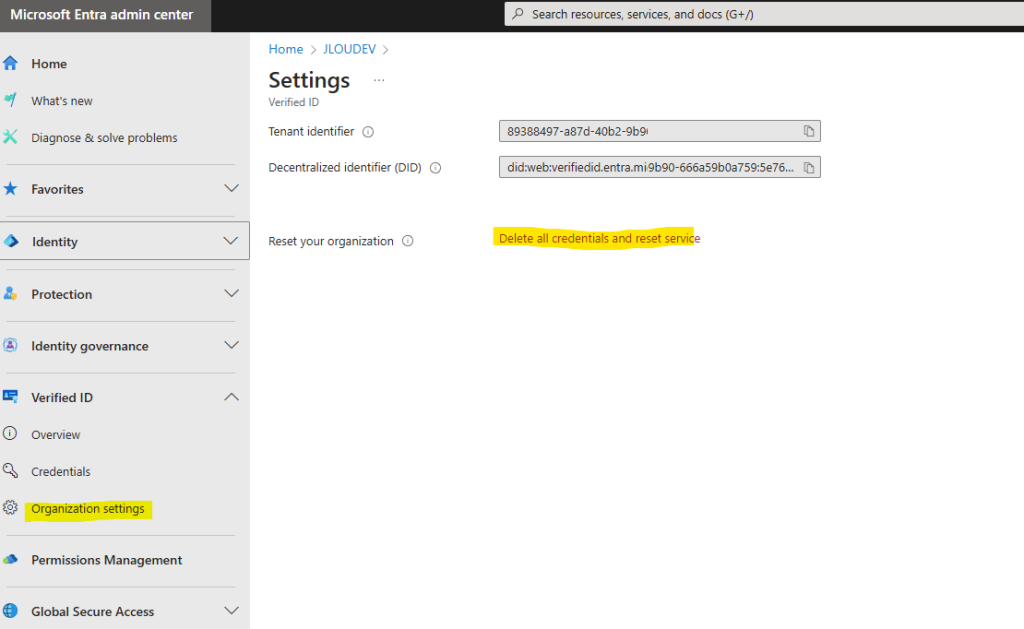

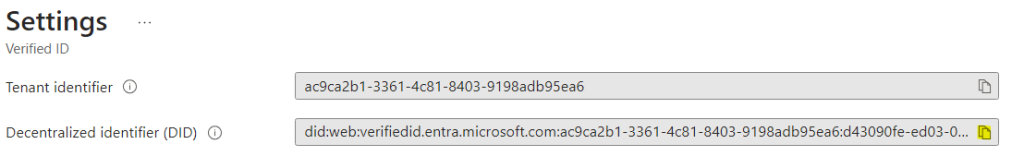

Copiez votre DID afin de la configurer plus tard dans votre application :

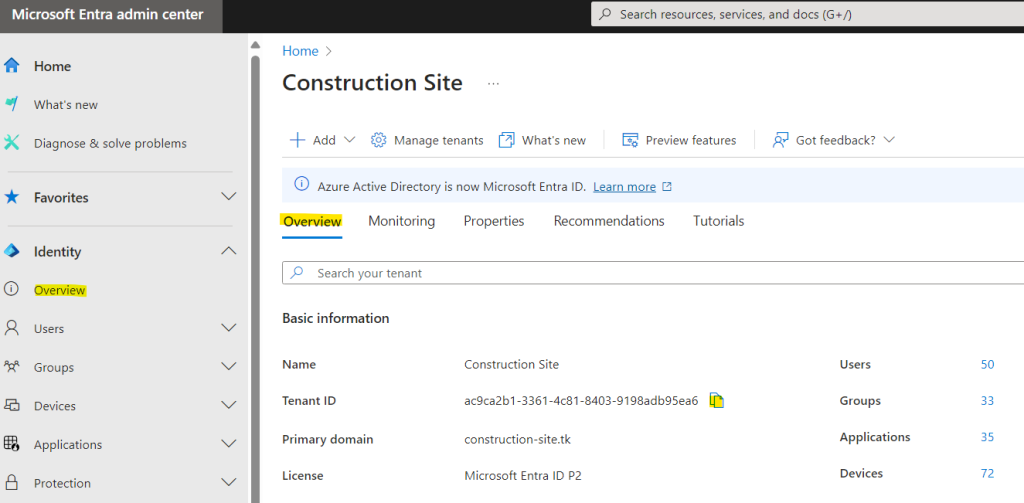

Copiez votre tenant ID afin de la configurer plus tard dans votre application :

L’environnement côté Microsoft Entra est maintenant en place. Pour que notre application fonctionne, il est nécessaire renseigner les informations de connexion précédemment copiées.

Etape IV – Création de l’application :

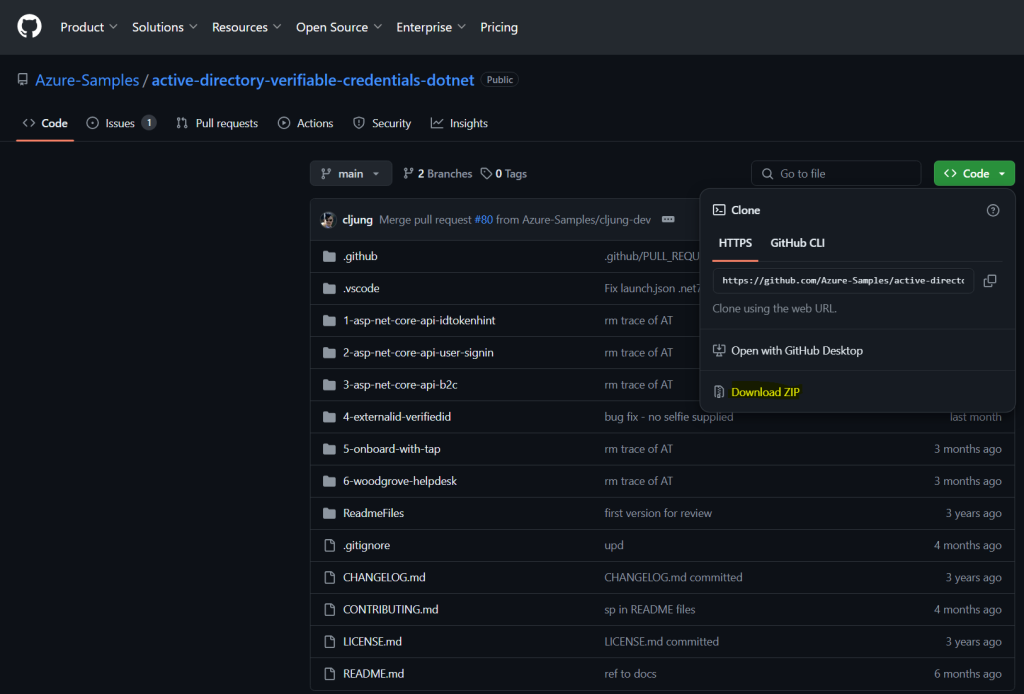

Téléchargez l’archive ZIP de l’application de test disponible sur ce lien GitHub :

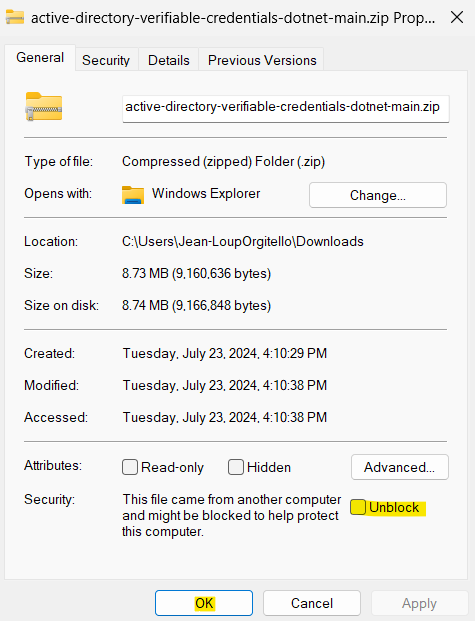

Une fois l’archive ZIP téléchargée, débloquez cette dernière par un clic droit sur celle-ci, puis cliquez sur OK :

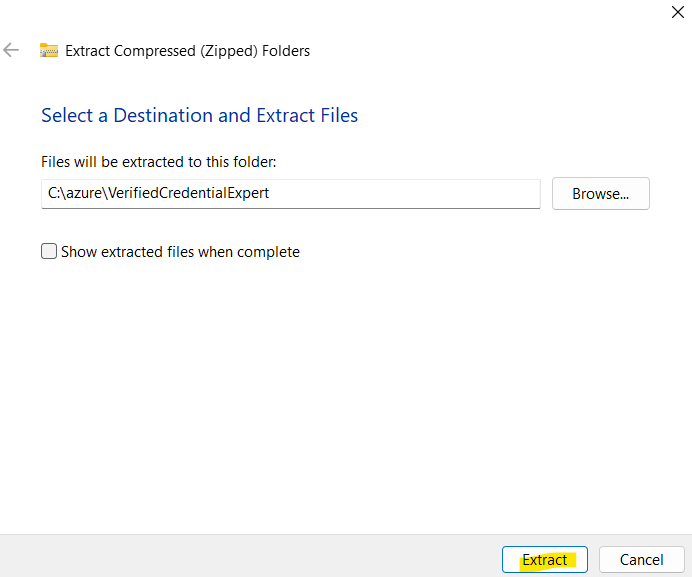

Lancez l’extraction de l’archive dans le répertoire de votre choix :

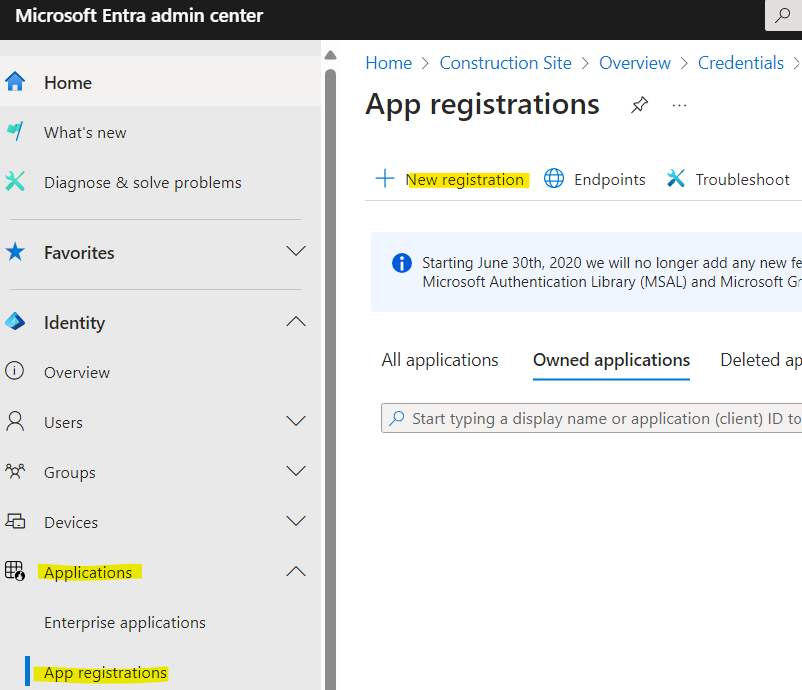

Retournez sur le portail de Microsoft Entra ID afin de créer une nouvelle inscription d’application :

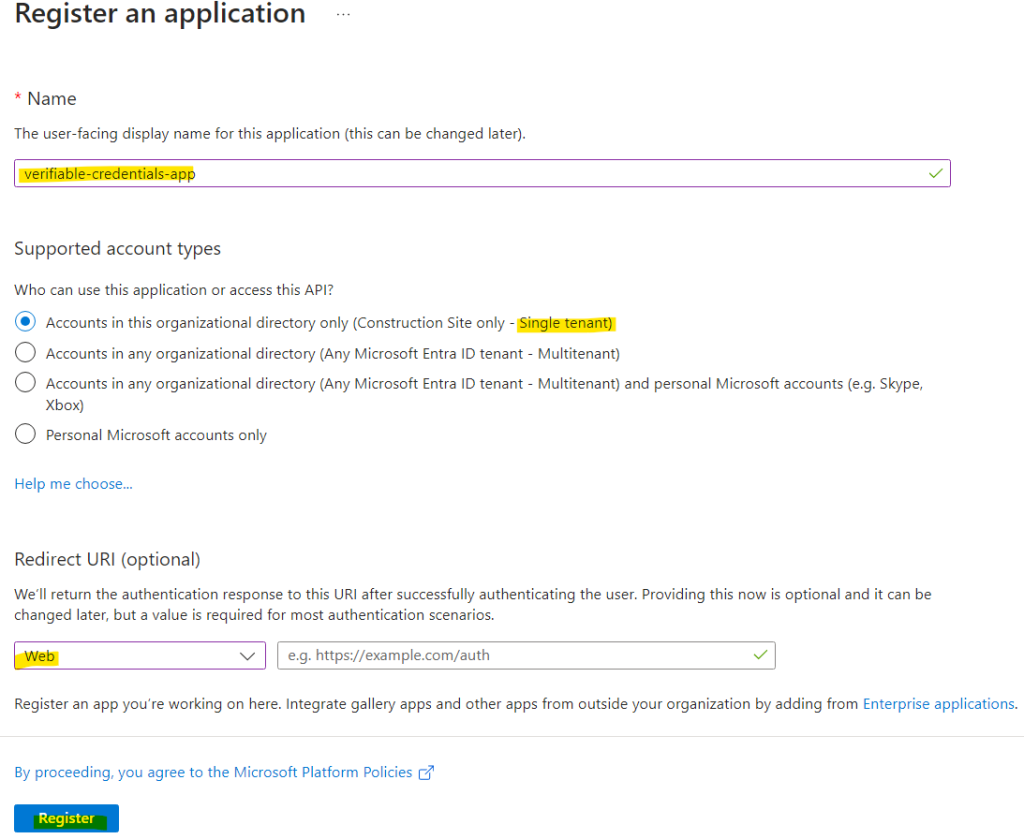

Nommez votre application comme ceci, configurez la pour fonctionner uniquement sur votre tenant, puis cliquez sur Enregistrer :

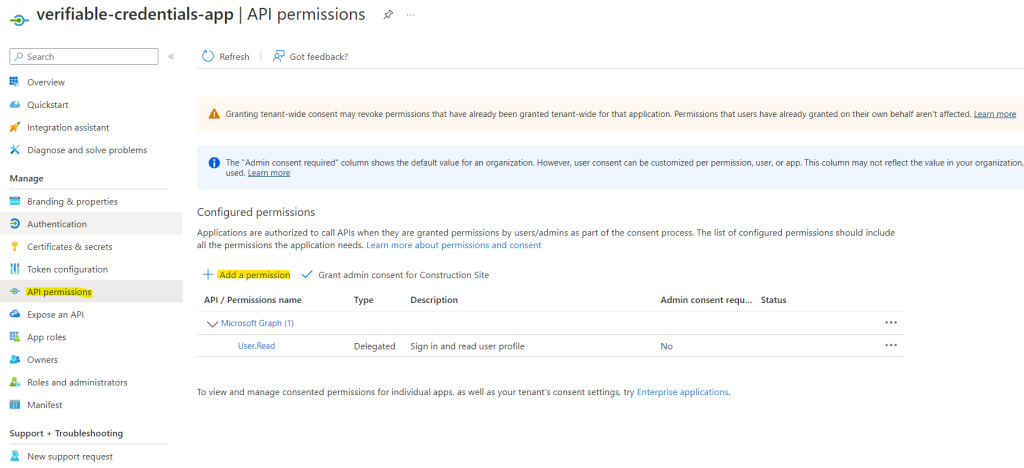

Cliquez sur le menu suivant afin d’ajouter des permissions à votre application :

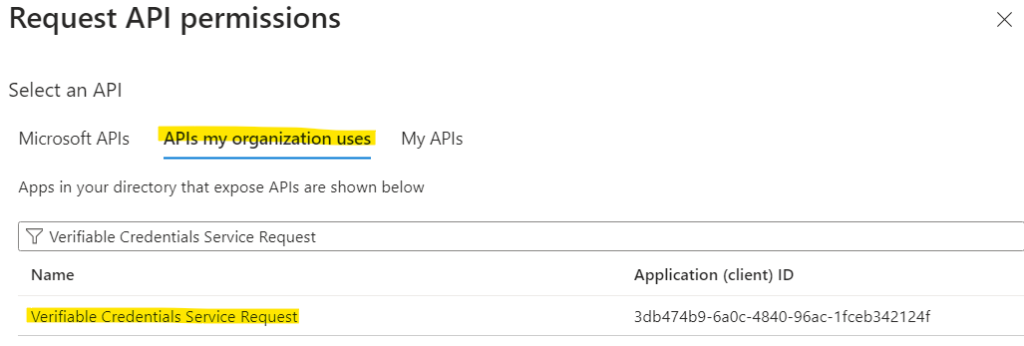

Ajoutez la permission API suivante utilisée par votre organisation :

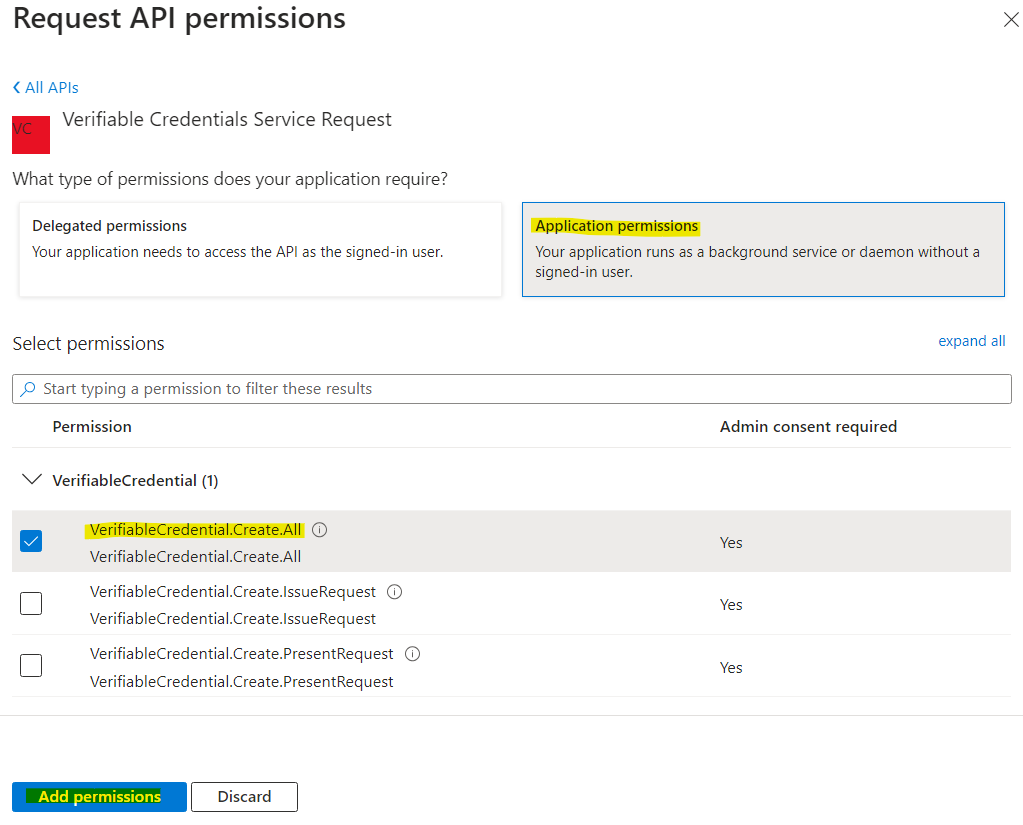

Sélectionnez cette permission API, puis cliquez sur Ajouter :

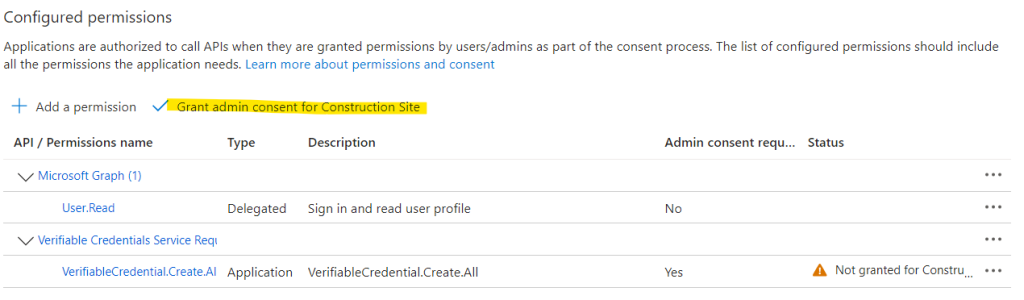

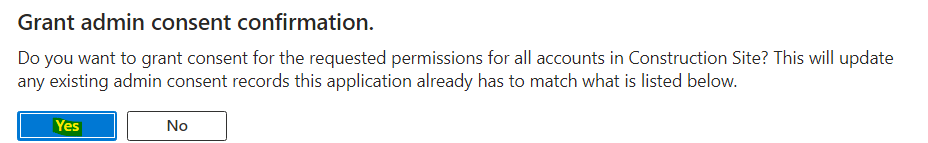

Ajoutez un consentement global de l’administrateur pour votre tenant :

Confirmez votre action en cliquant sur Oui :

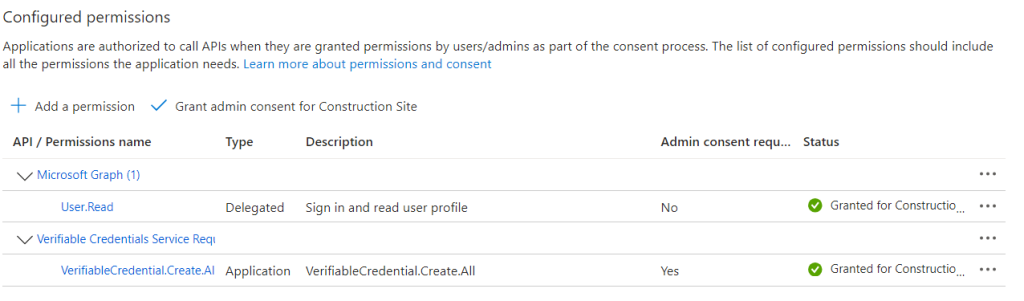

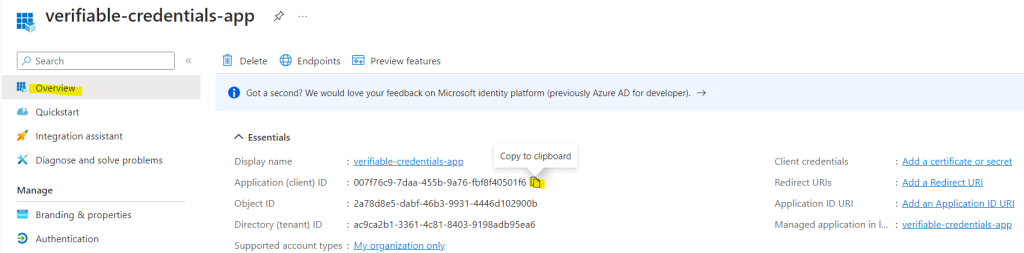

Copiez l’ID de votre d’application afin de la configurer plus tard dans votre application :

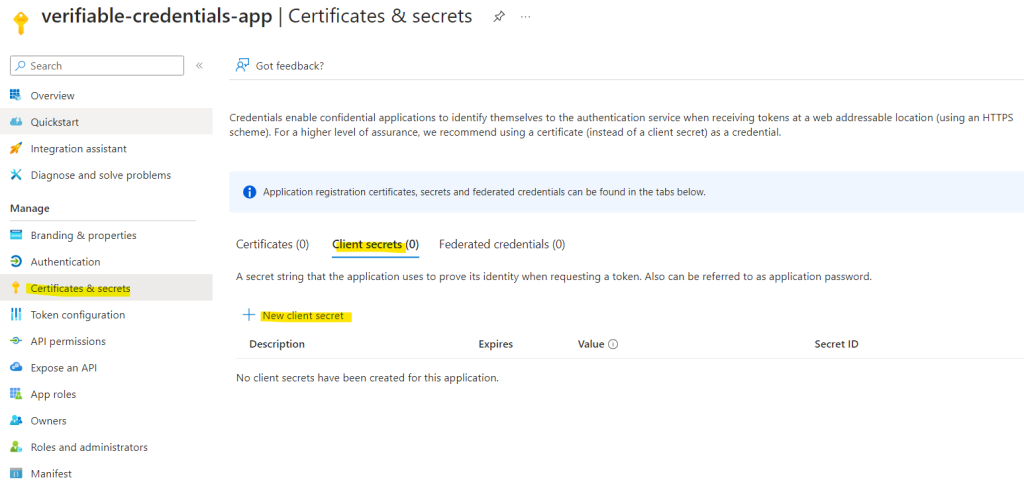

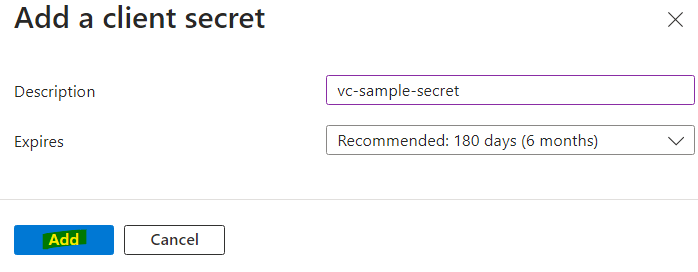

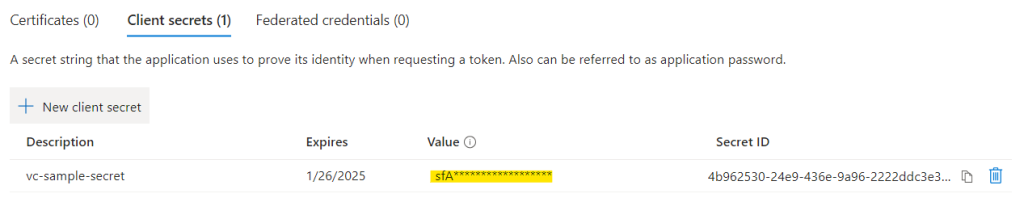

Cliquez sur le menu suivant afin de créer un secret pour votre application :

Nommez votre secret, puis cliquez sur Ajouter :

Une fois créé, copiez la valeur de votre secret afin de la configurer plus tard dans votre application :

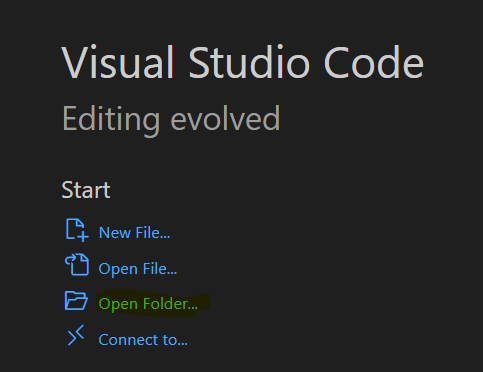

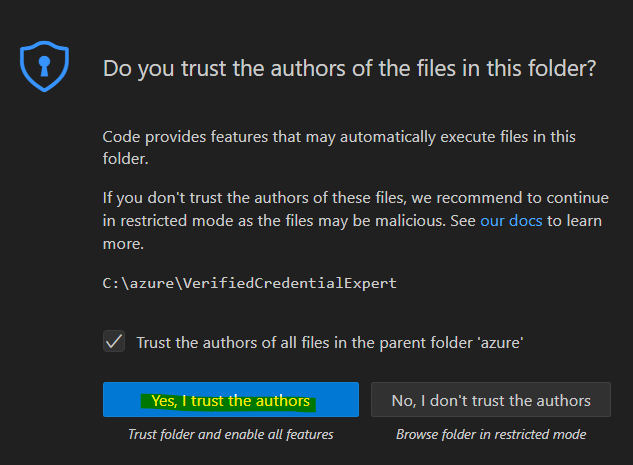

Ouvrez votre éditeur de code local :

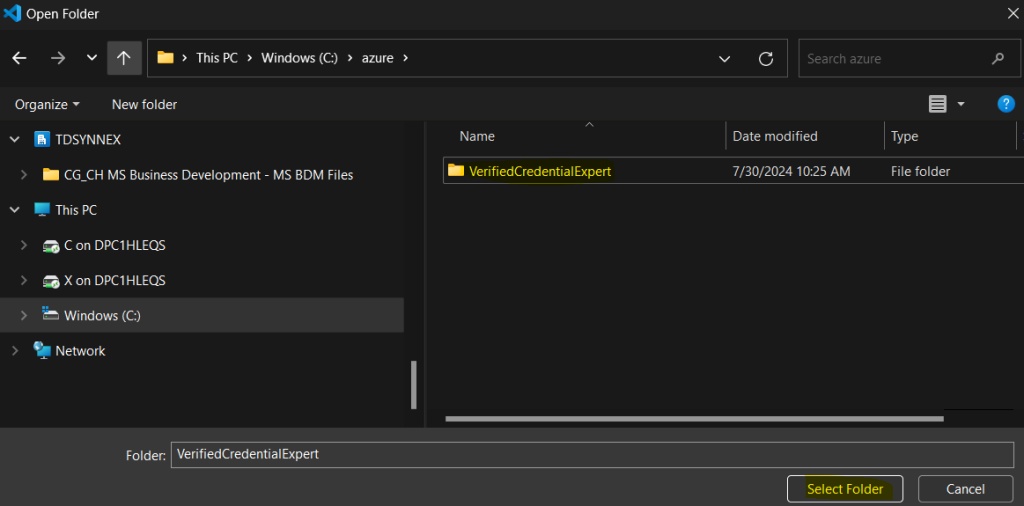

Ouvrez le dossier correspondant au dossier contenant l’extraction de l’archive ZIP :

Confirmez votre confiance dans ce répertoire :

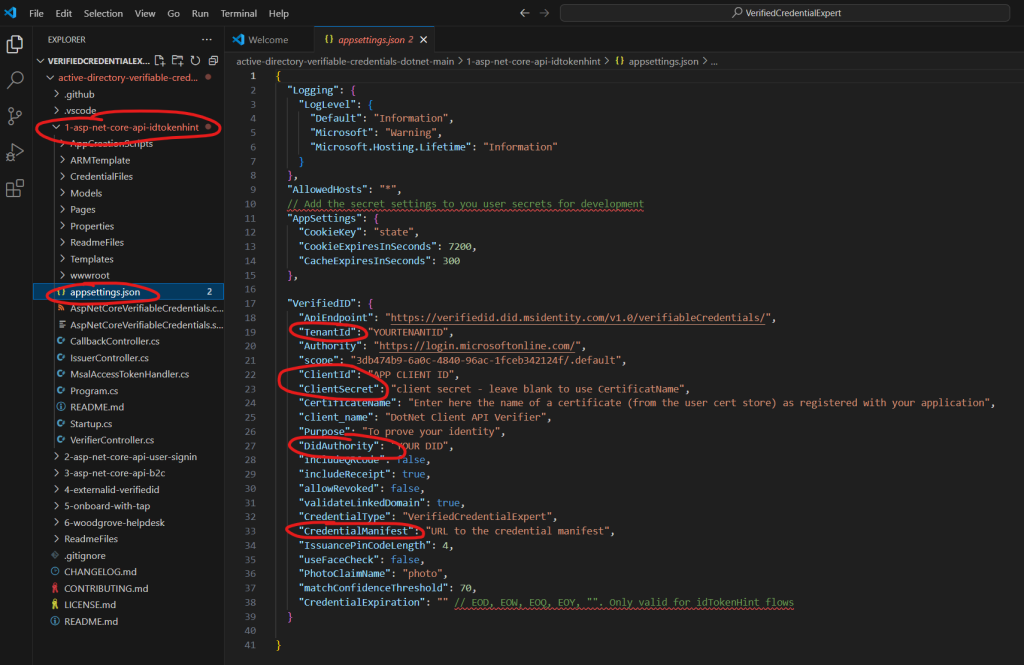

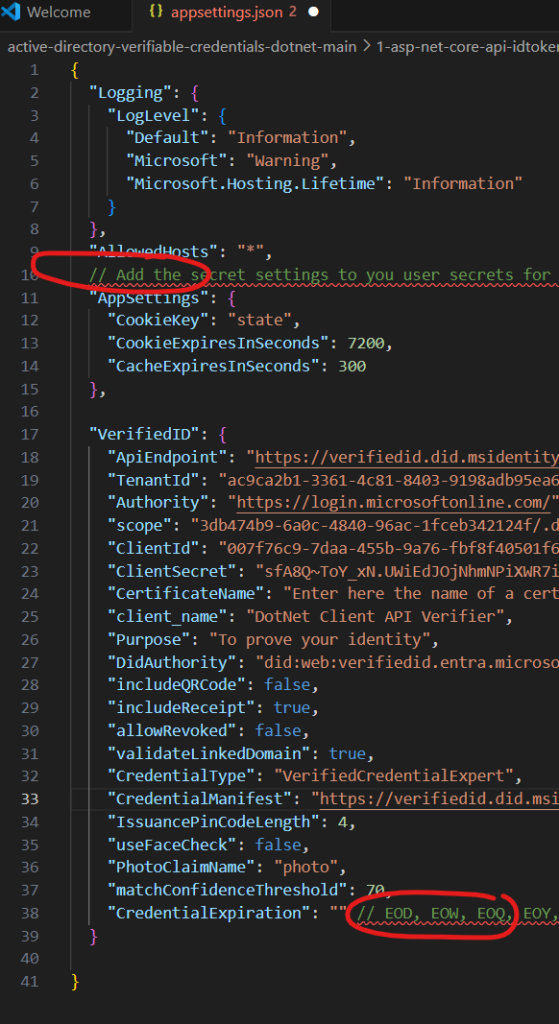

Dans le dossier 1.asp-net-core-api-idtokenhint, ouvrez le fichier appsettings.json, puis mettez à jour les propriétés suivantes avec les informations que vous avez copiées lors des étapes précédentes :

- Manifeste des informations d’identification : l’URL de votre manifeste

- ID de locataire : votre ID de votre tenant

- ID client : votre ID de votre inscription d’application

- Secret client : votre secret client de votre inscription d’application

- DidAuthority : votre identificateur décentralisé

Retirez les 2 commentaires présents dans ce même fichier :

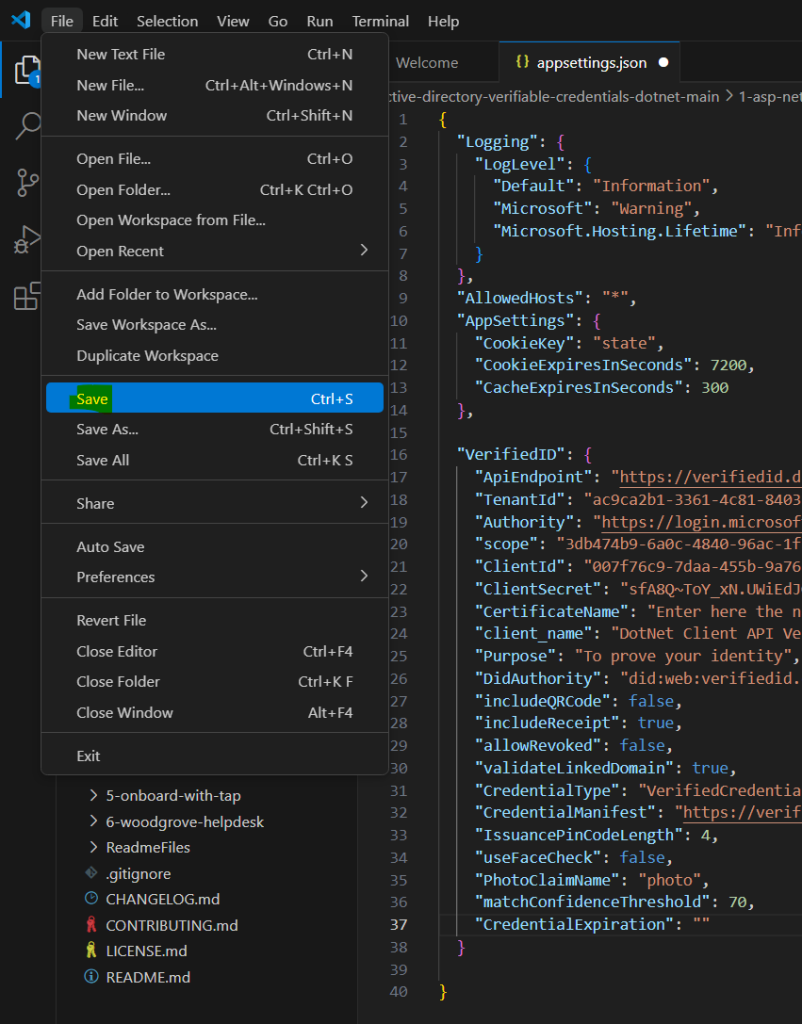

Sauvegardez le fichier appsettings.json :

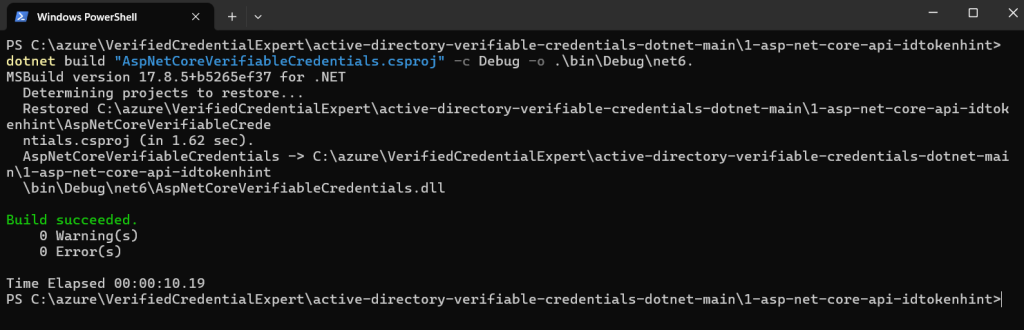

Ouvrez une première fenêtre Windows Terminal, positionnez-vous dans le dossier contenant l’extraction de l’archive ZIP, puis saisissez la commande suivante :

dotnet build "AspNetCoreVerifiableCredentials.csproj" -c Debug -o .\bin\Debug\net6.

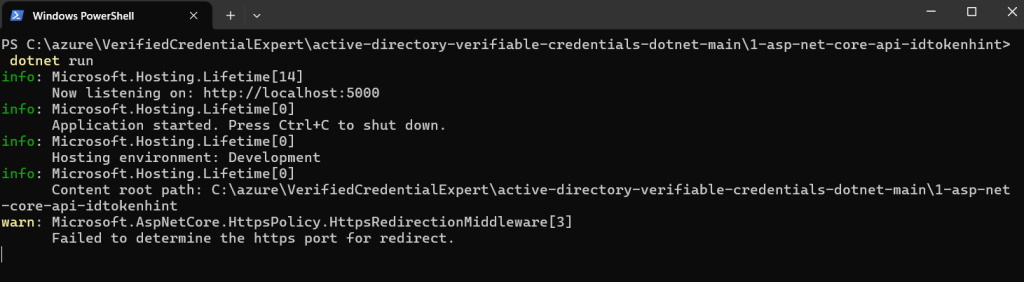

Une fois la compilation terminée, démarrez votre application via la commande suivante :

dotnet run

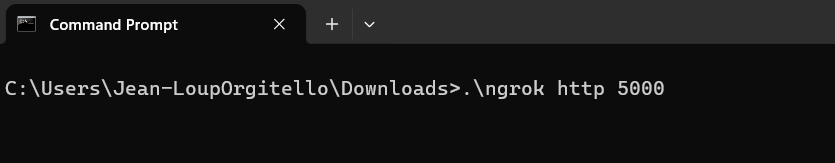

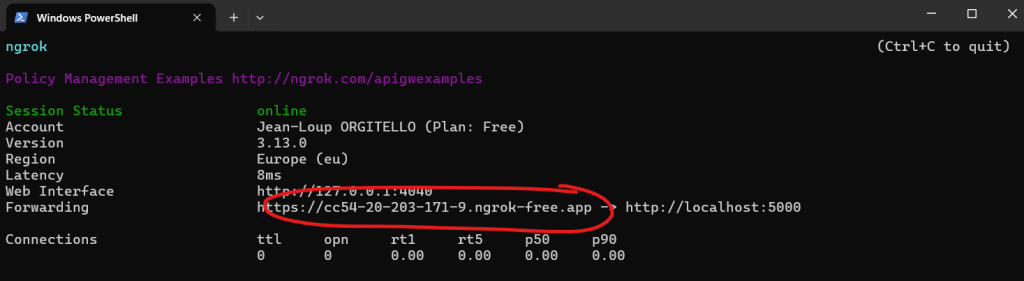

Une fois l’application démarrée, ouvrez une seconde fenêtre Windows Terminal, puis saisissez la commande suivante afin d’exposer votre application locale au travers de ngrok :

.\ngrok http 5000

Une fois votre application exposée, copiez l’URL générée par ngrok :

Tout l’environnement de test est maintenant en place, il nous reste qu’à tester le fonctionnement du service personnalisé d’identité vérifiée.

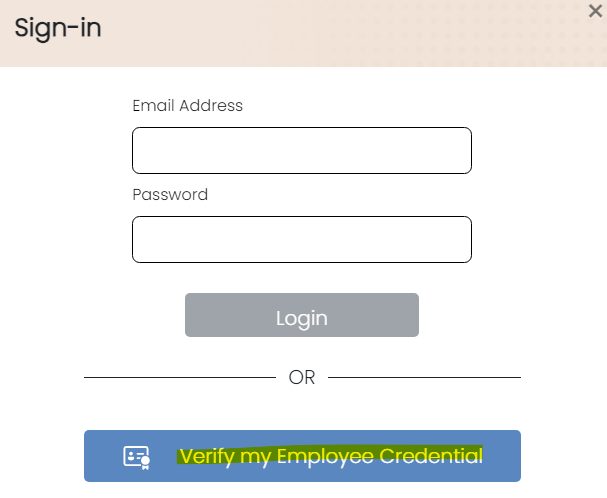

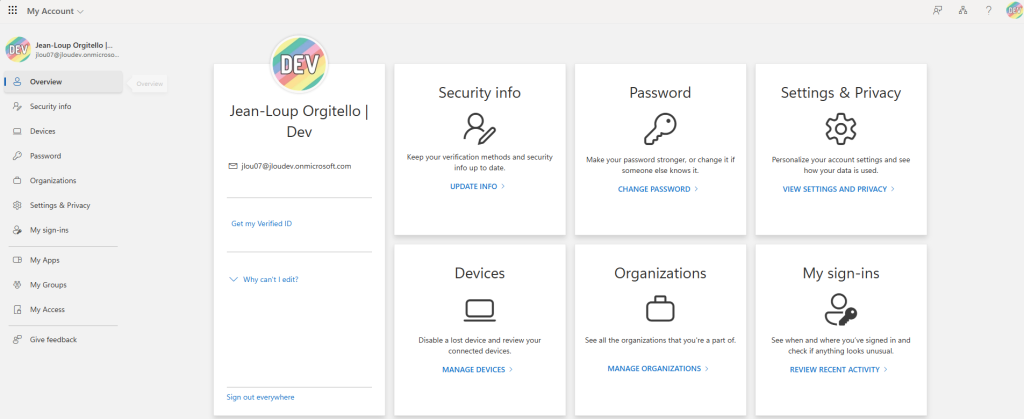

Etape V – Test d’émission d’une identité vérifiée :

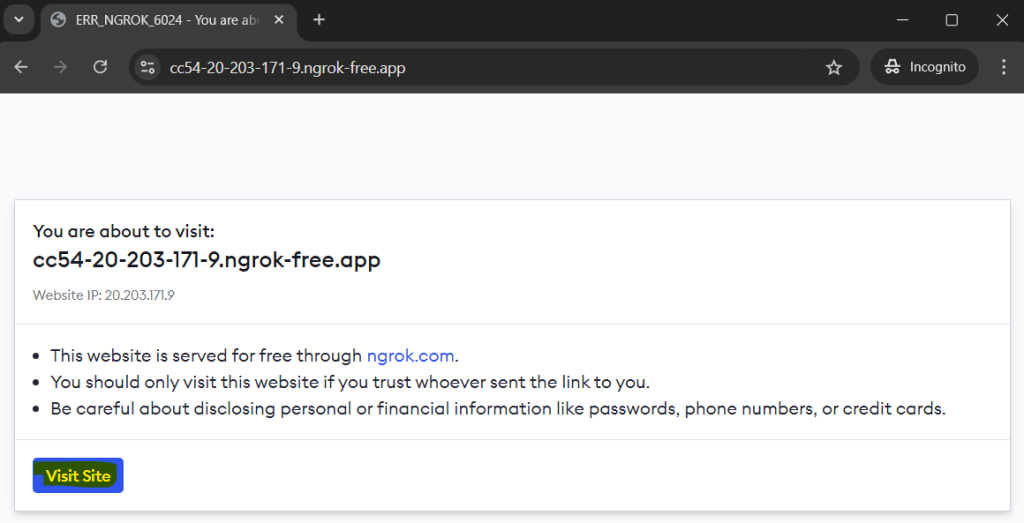

Ouvrez un navigateur privé, collez l’URL ngrok précédemment copiée, puis confirmez la navigation en cliquant ici :

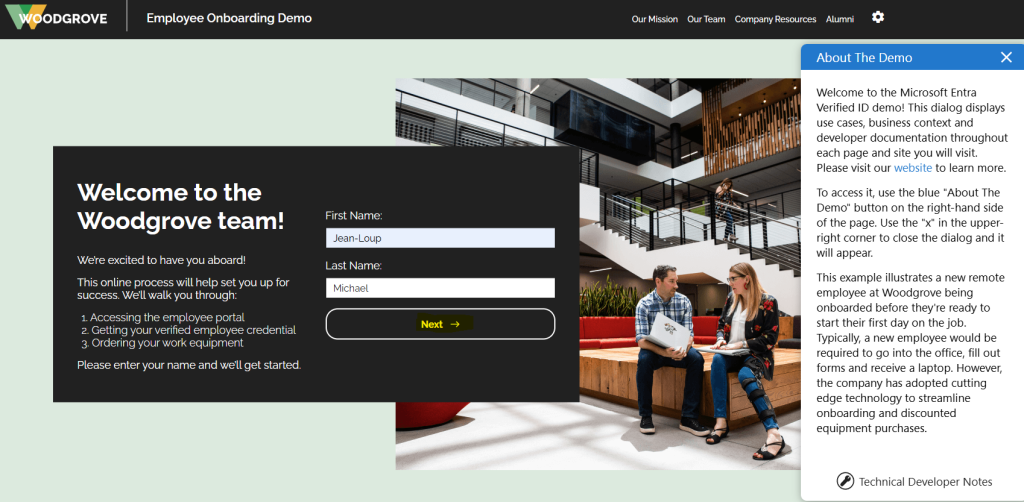

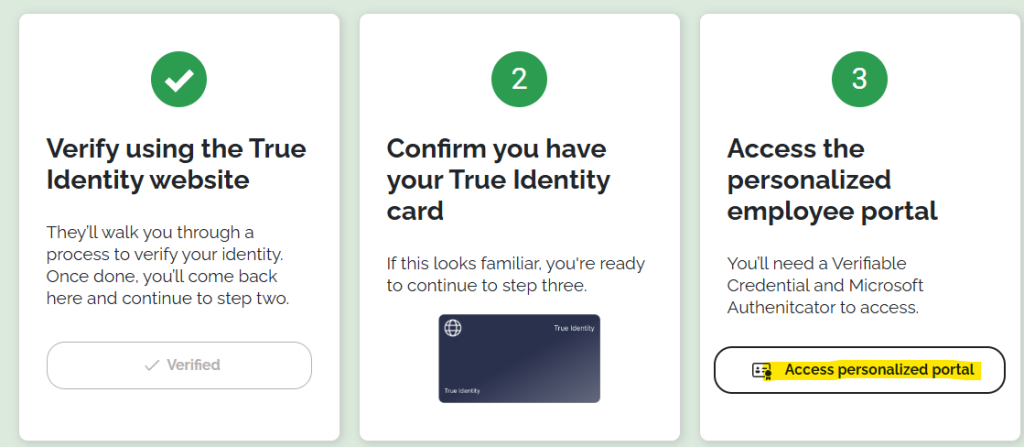

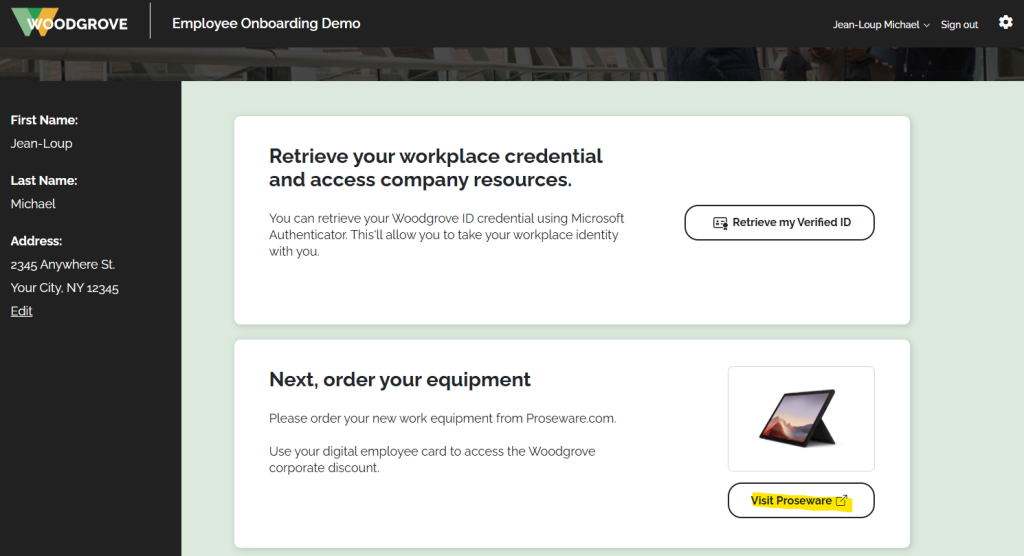

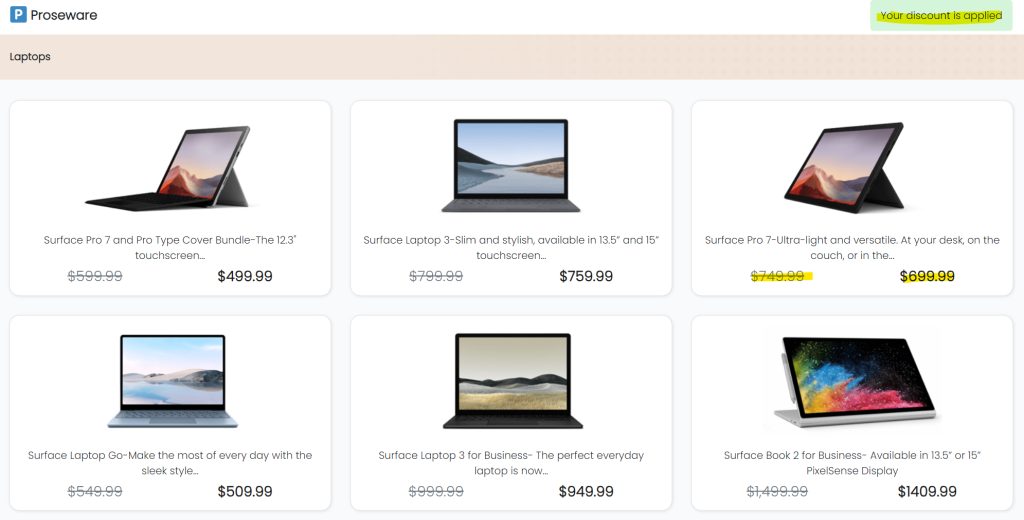

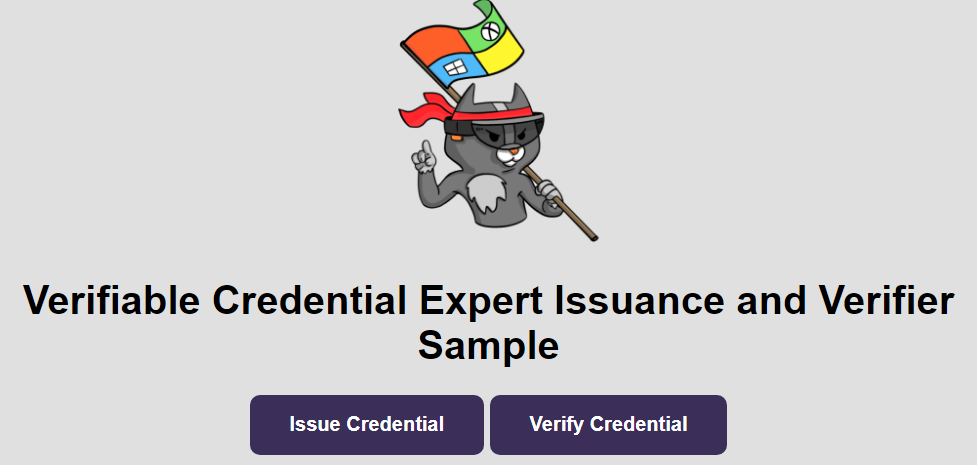

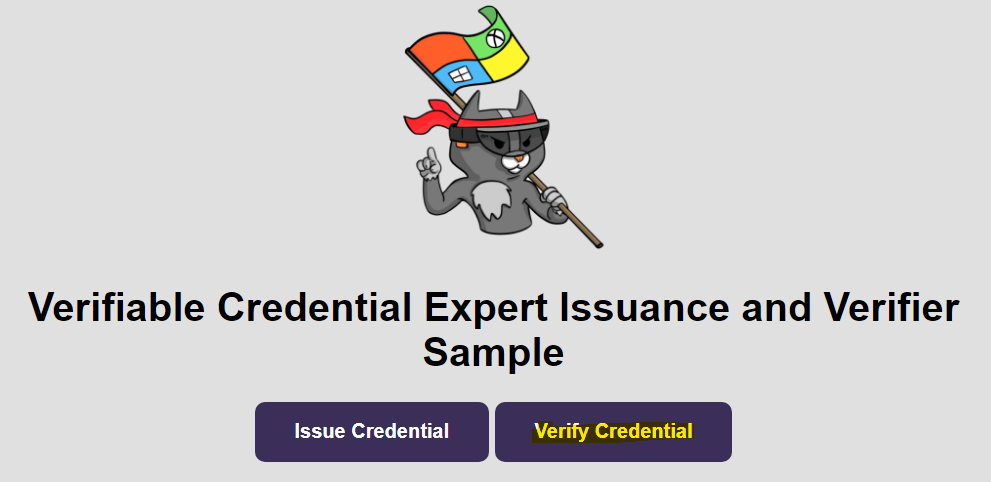

Votre application doit ressembler à ceci :

Cliquez ici afin d’obtenir une identité vérifiée :

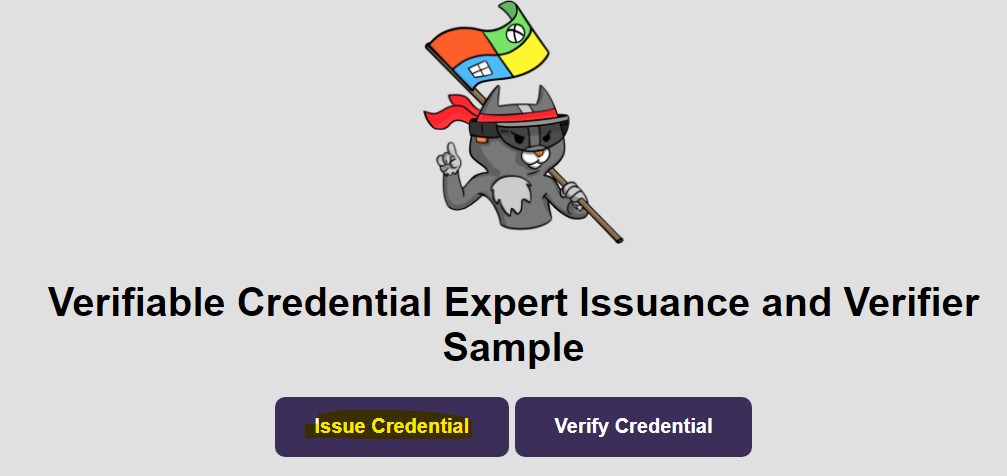

Confirmez votre action en cliquant ici :

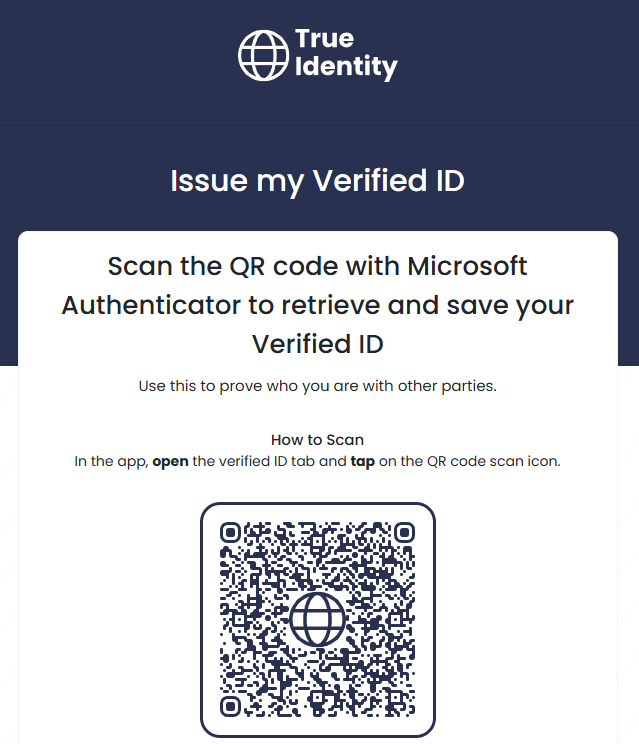

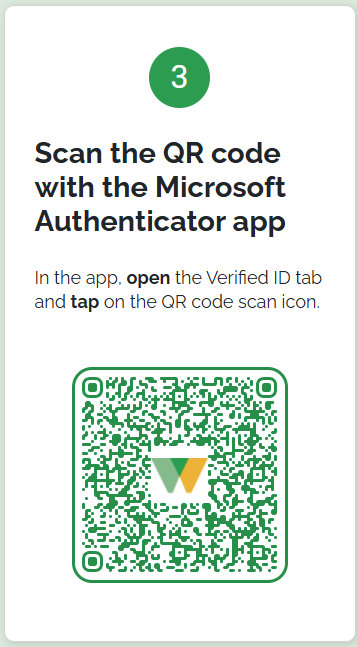

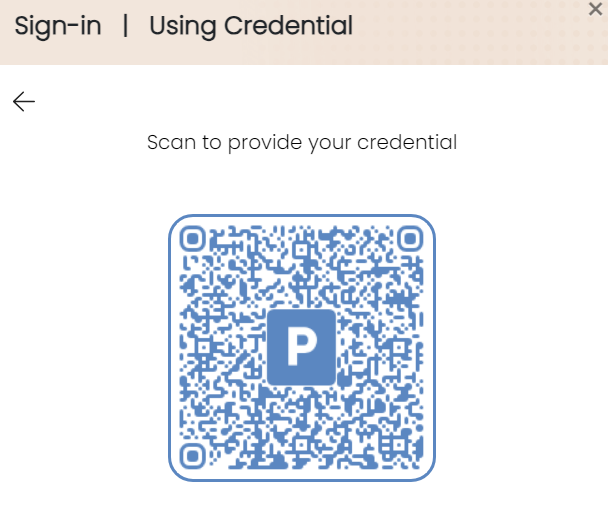

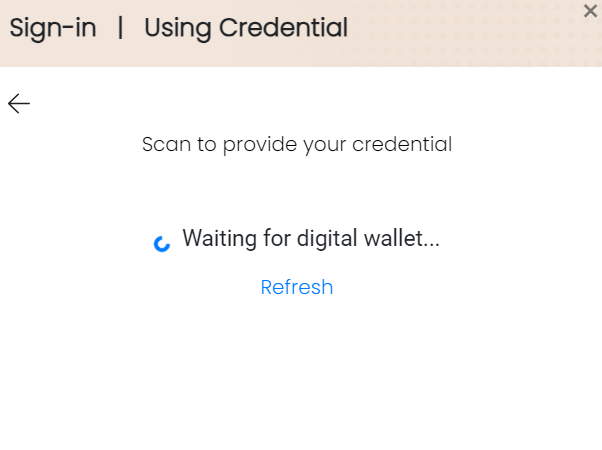

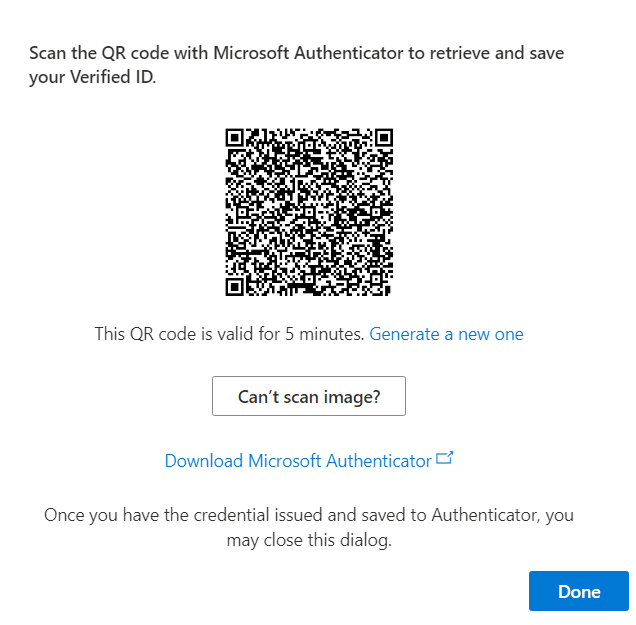

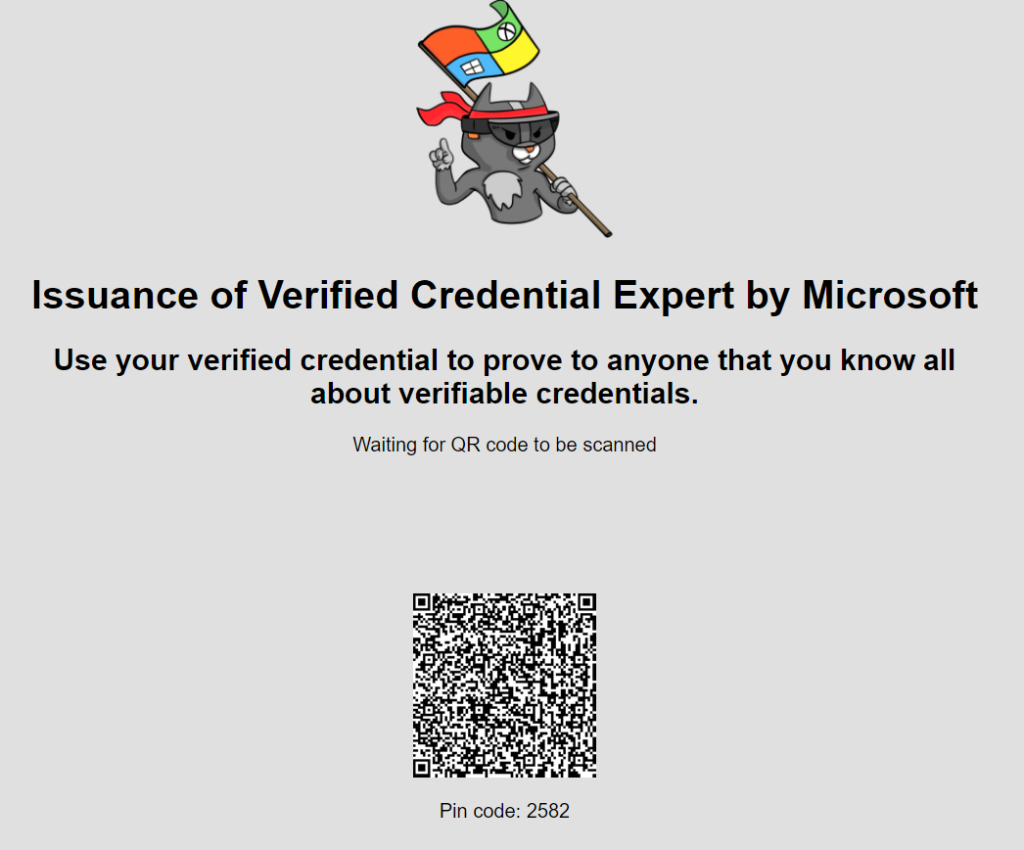

L’application génère alors un QR code pour stocker une identité vérifiée dans l’application Microsoft Authenticator de votre smartphone :

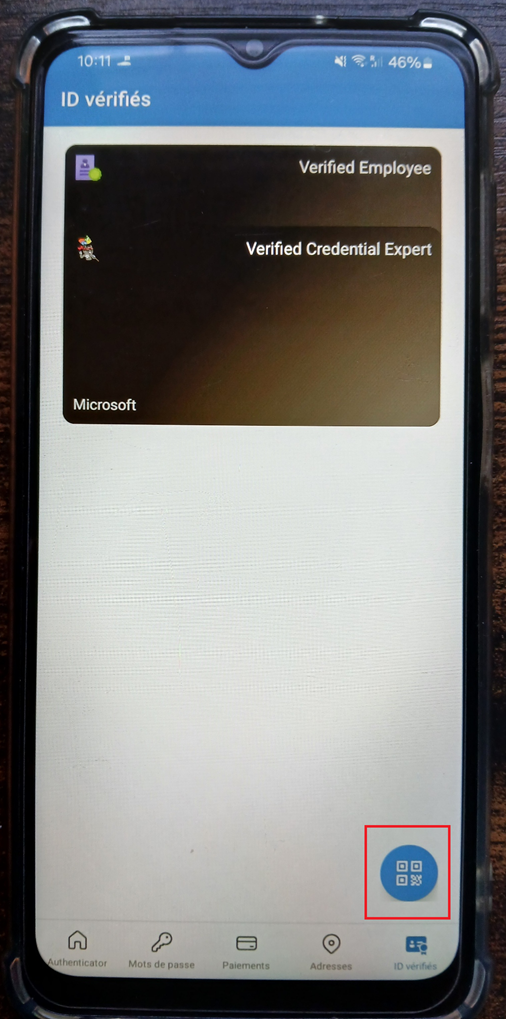

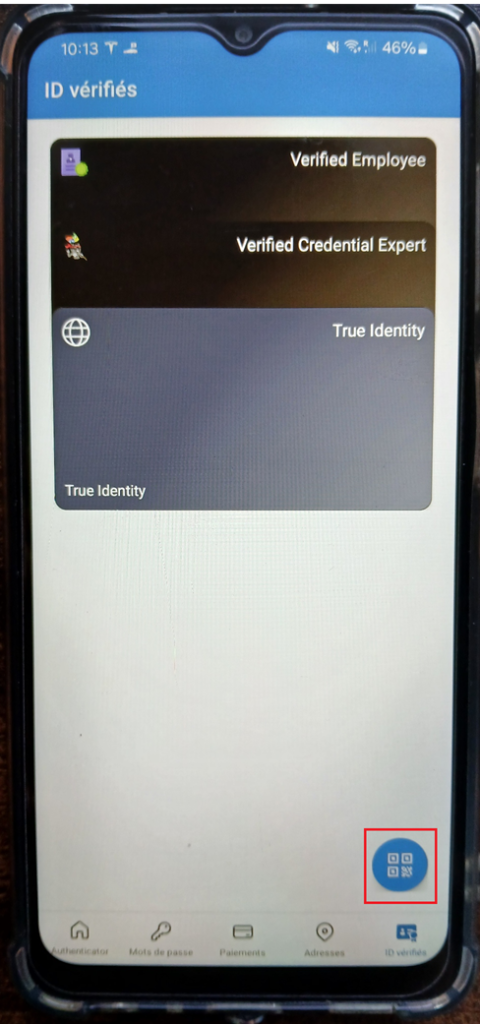

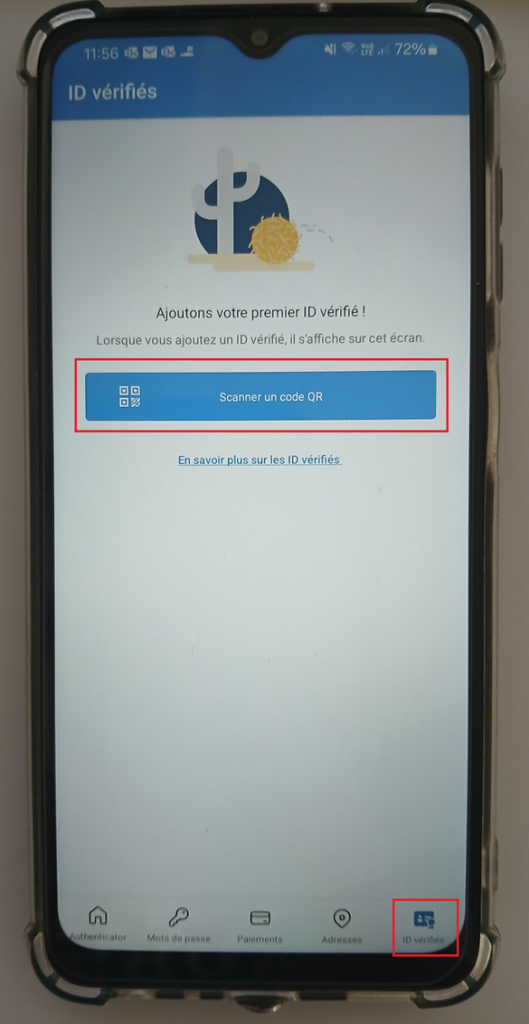

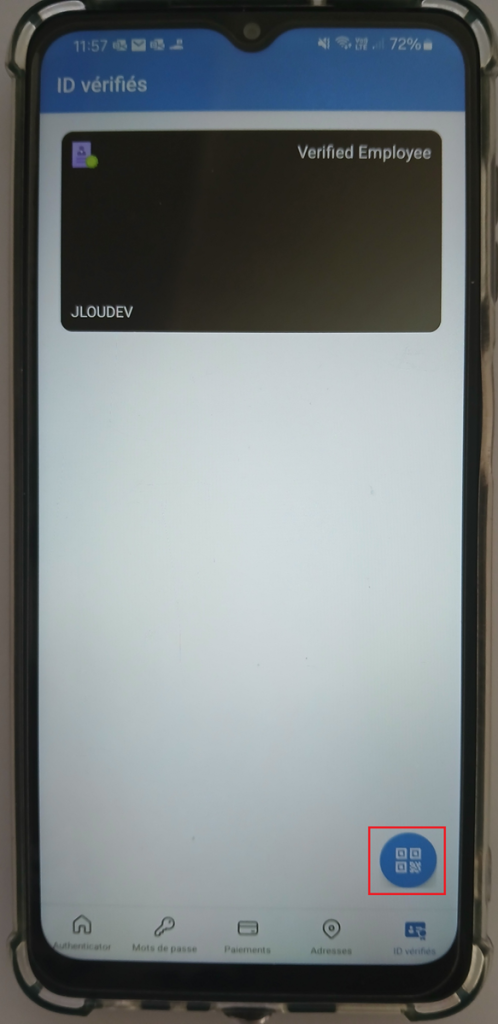

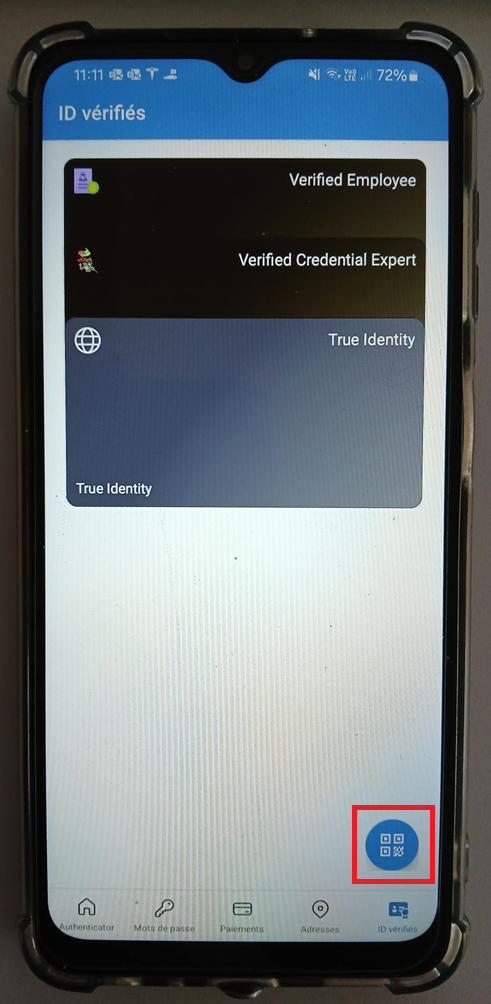

Sur votre smartphone, ouvrez Microsoft Authenticator, puis cliquez ici pour scanner le QR Code :

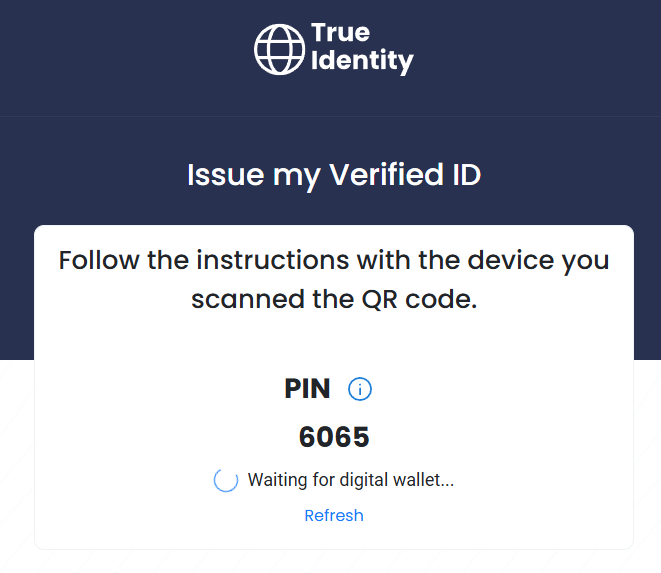

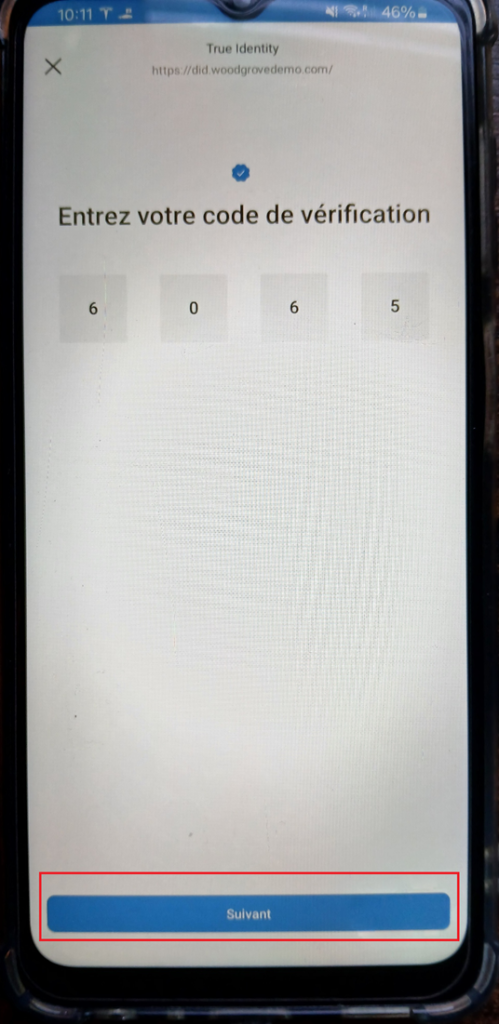

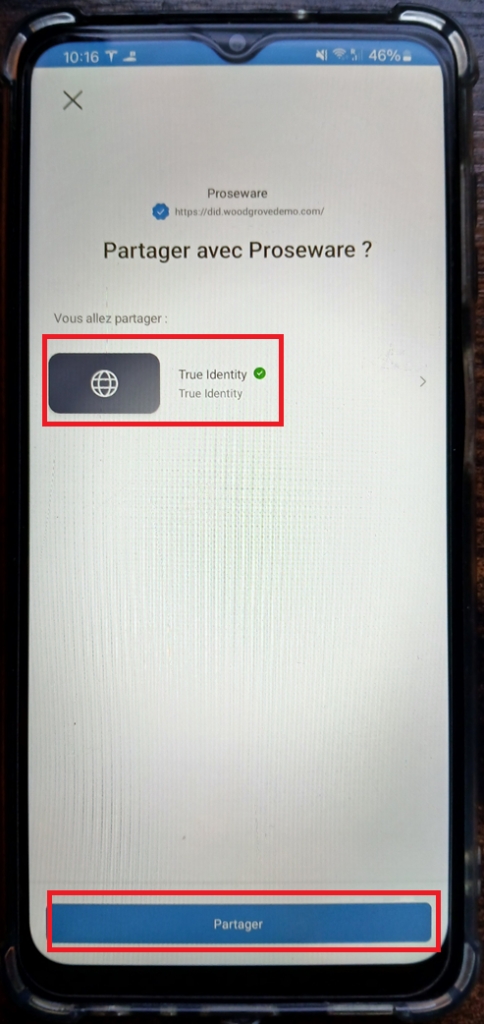

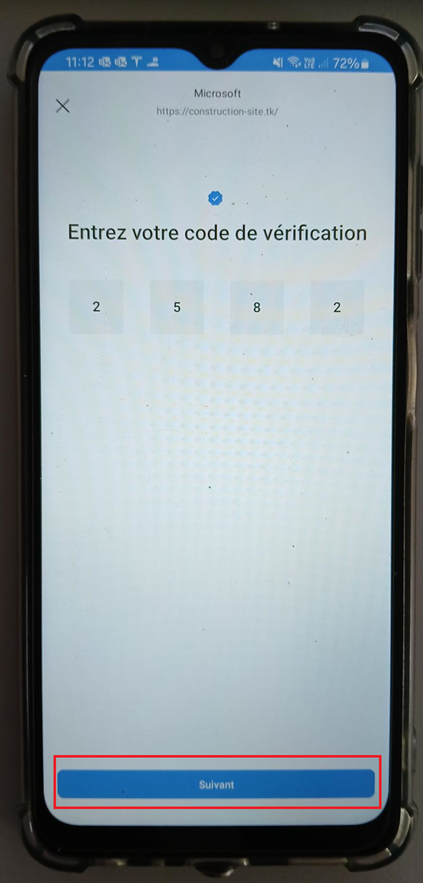

Saisissez le code de vérification visible sous le QR code de votre application, puis cliquez sur Suivant :

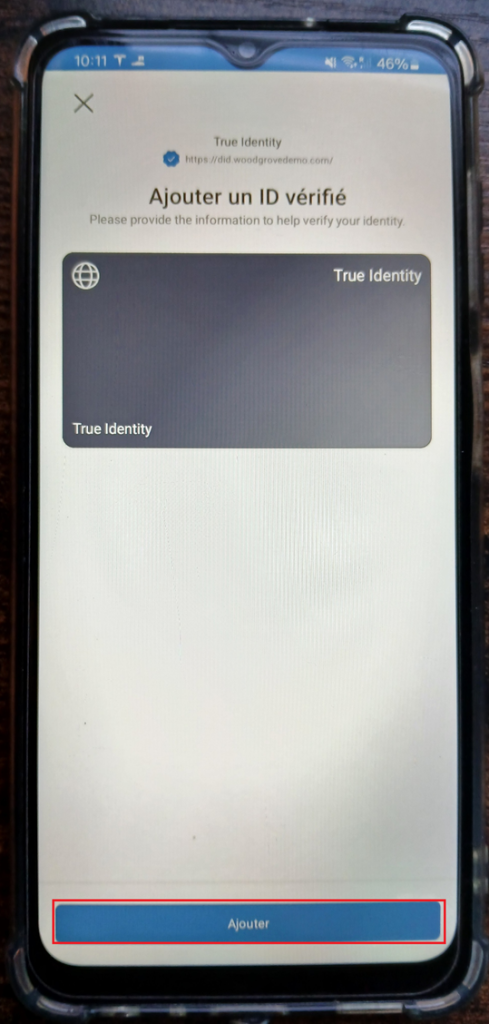

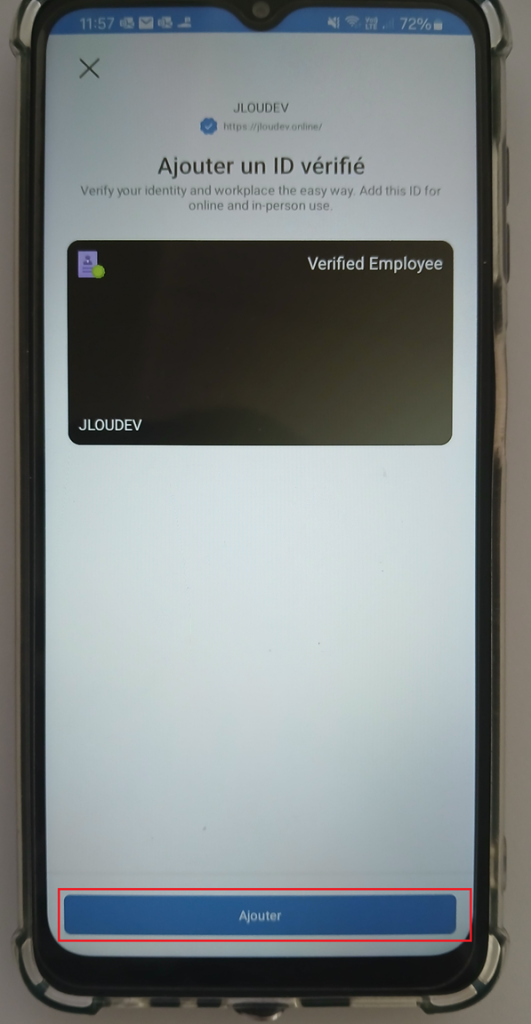

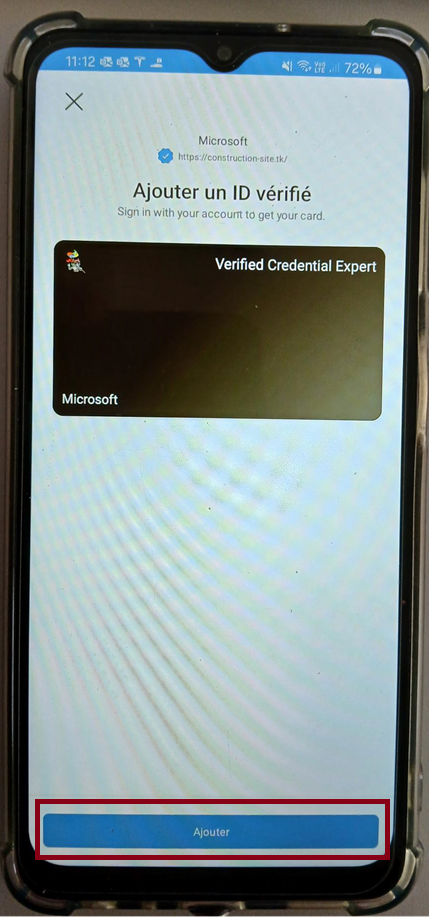

Confirmez l’ajout de votre identité vérifiée en cliquant sur Ajouter :

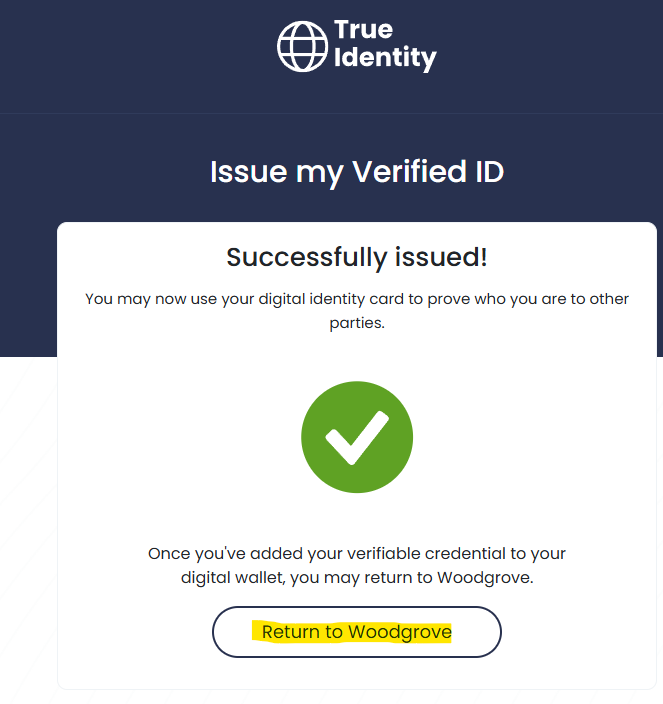

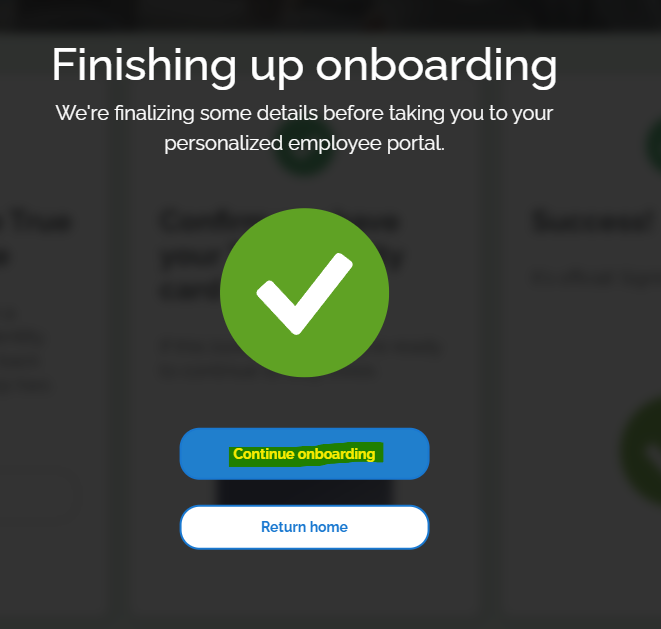

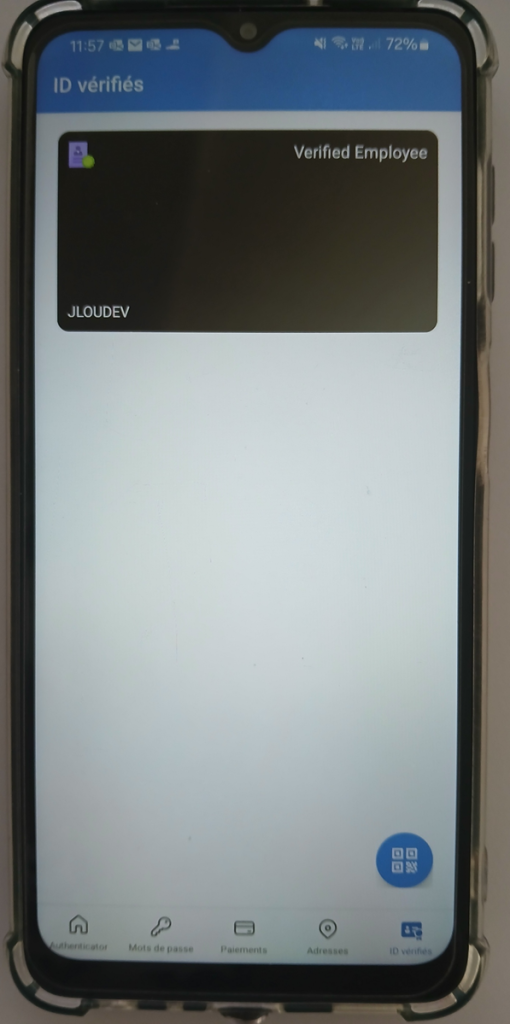

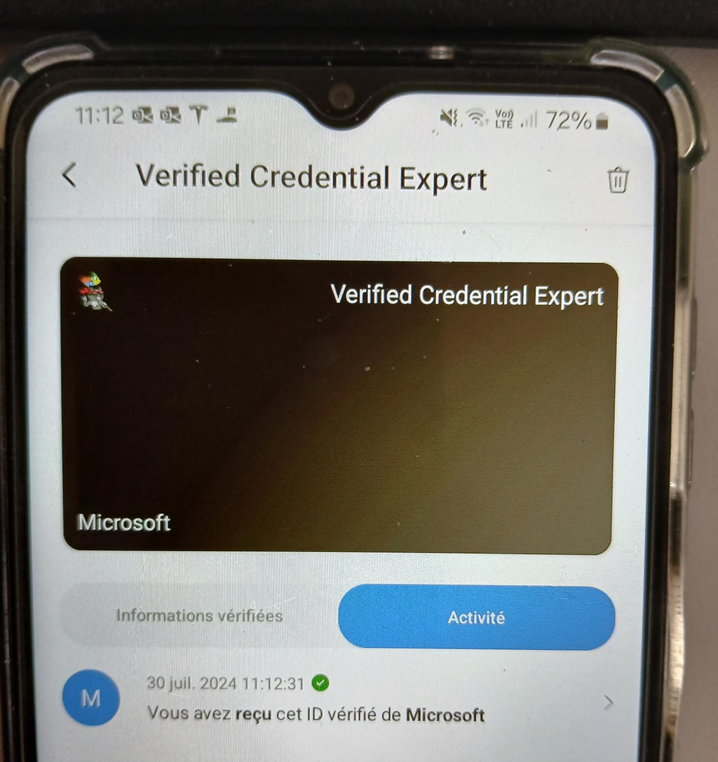

L’application confirme bien le stockage sur l’application Microsoft Authenticator de votre smartphone :

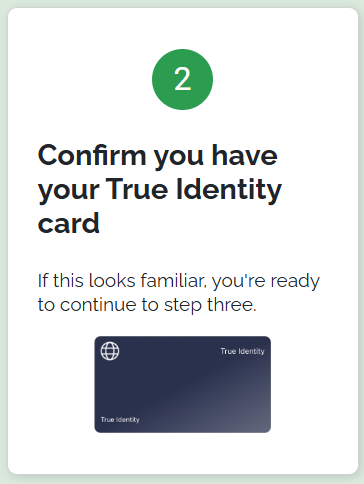

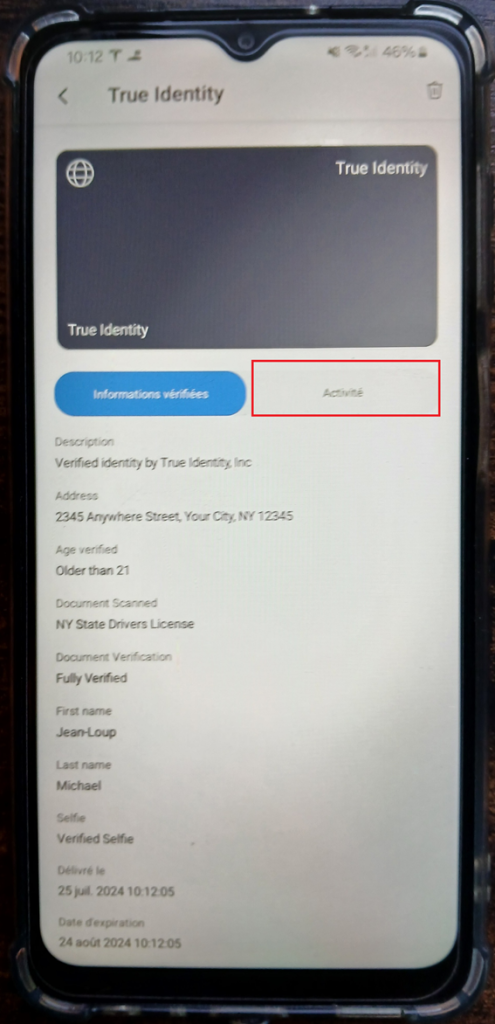

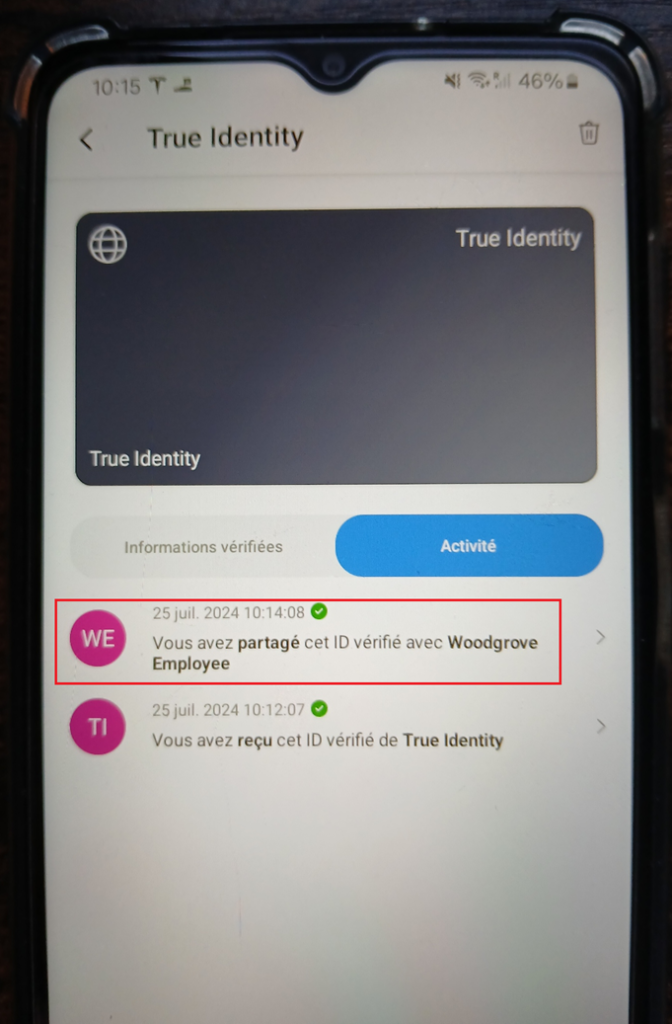

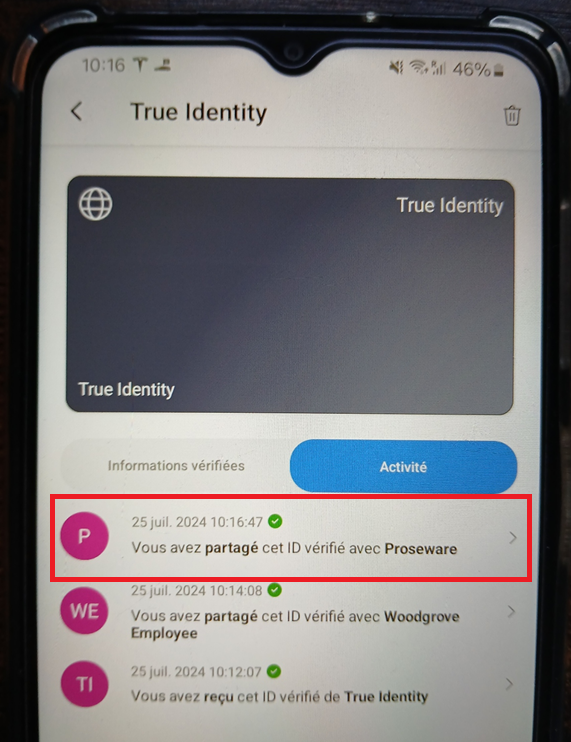

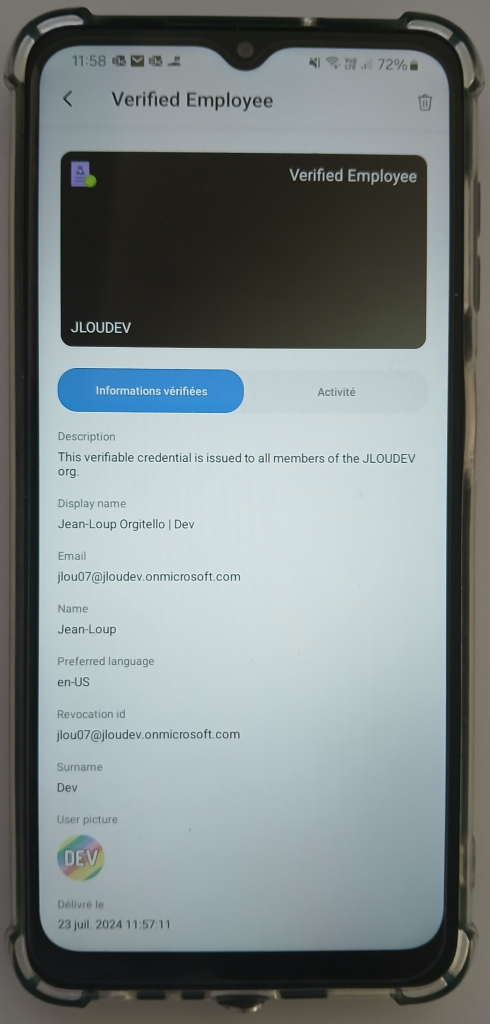

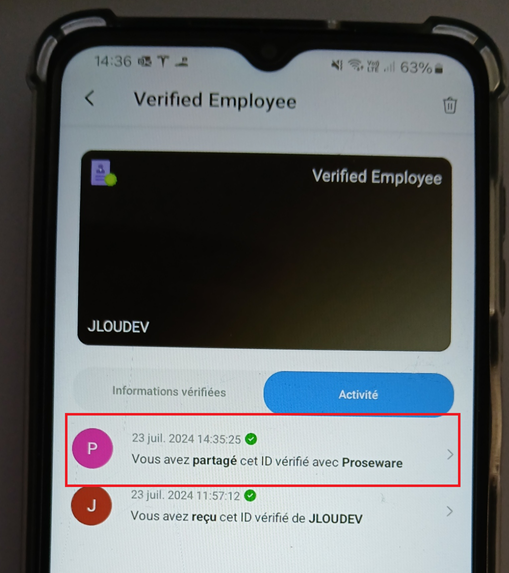

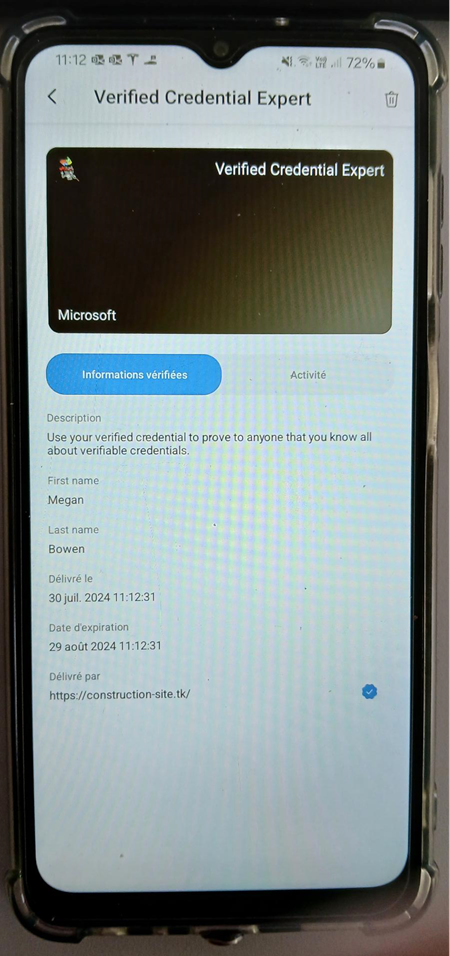

Sur votre smartphone, un clic sur votre identité vérifiée affiche les informations stockées dans cette dernière :

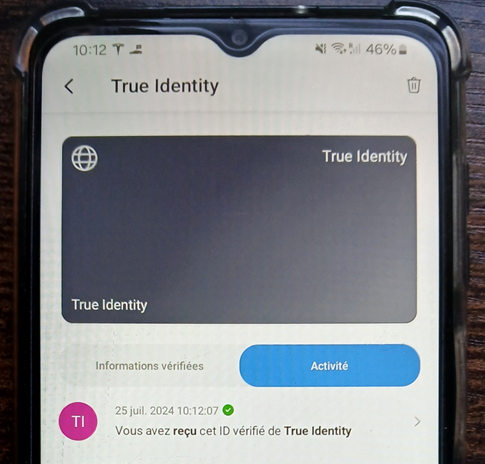

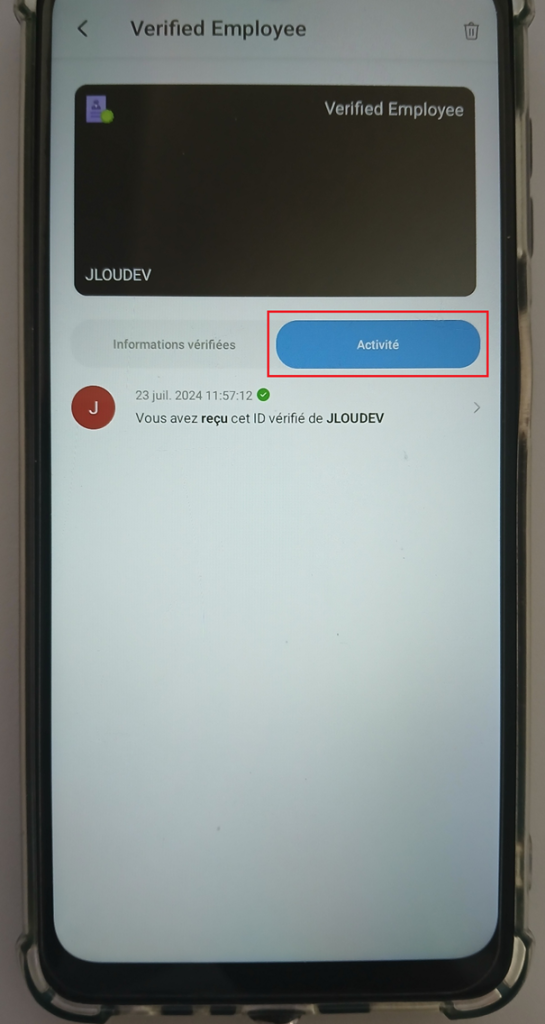

Une première activité correspondante à la réception de cette identité vérifiée est visible juste ici :

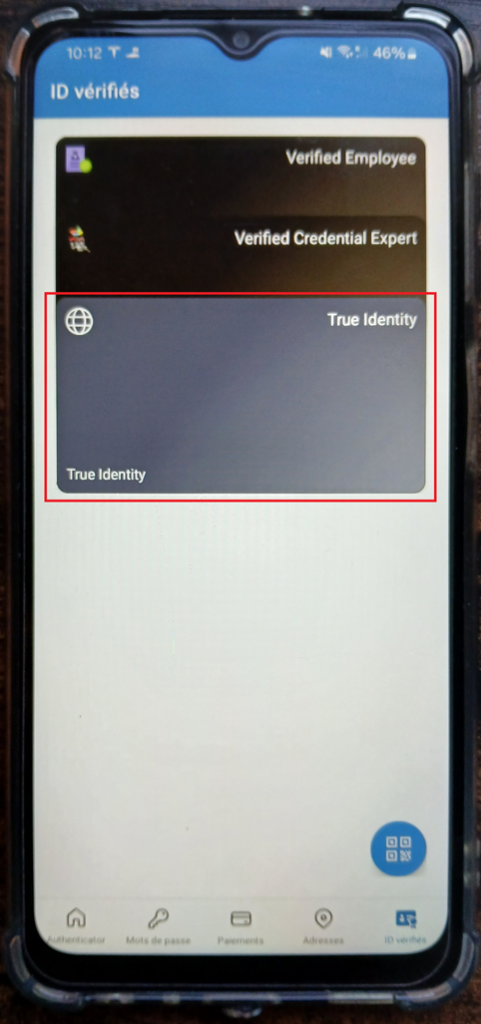

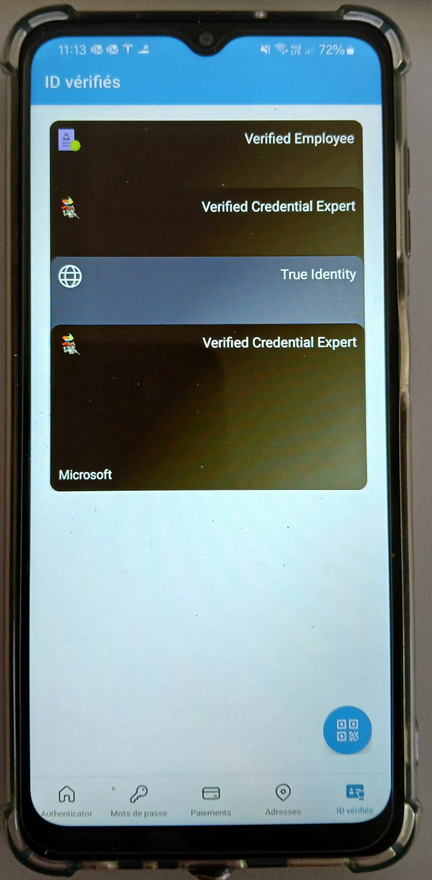

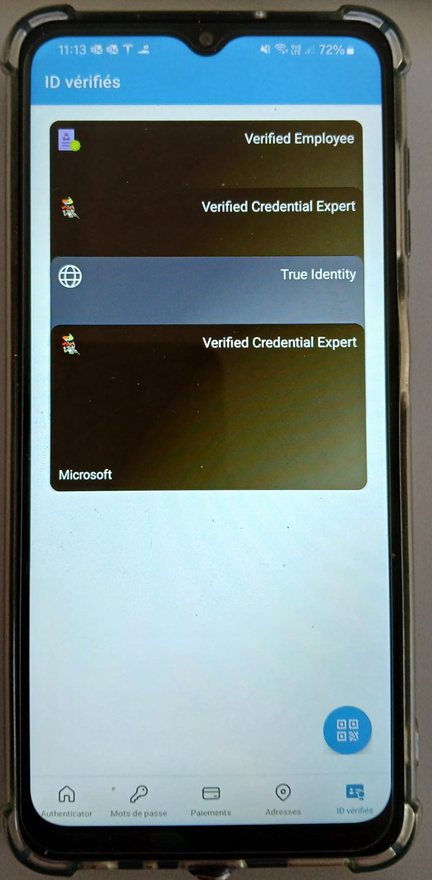

Cette nouvelle identité vérifiée rejoint les autres déjà en place dans Microsoft Authenticator :

La prochaine étape consiste à vérifier sa validité au travers de la seconde fonctionnalité de votre application.

Etape VI – Test de la vérification d’une identité vérifiée :

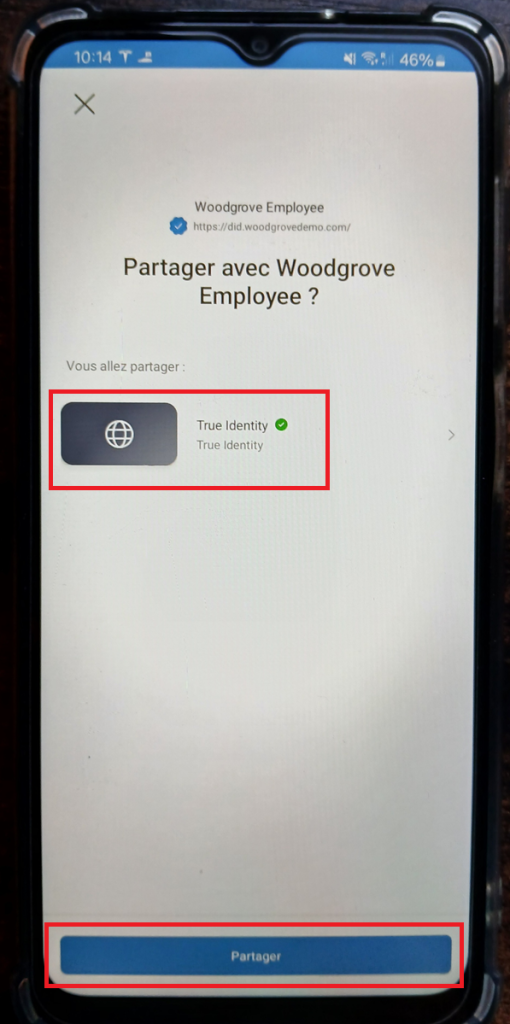

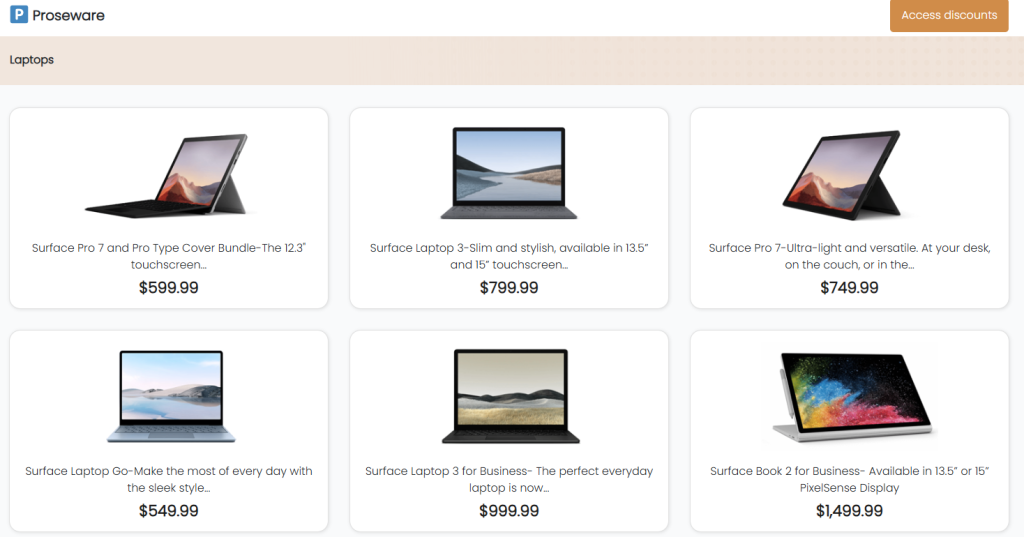

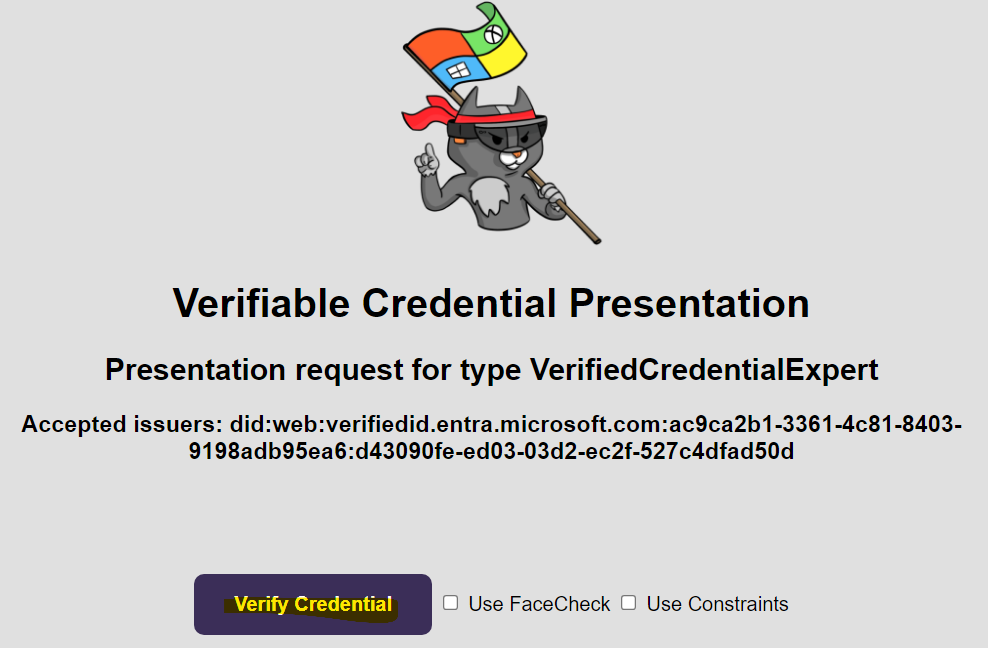

Retournez sur page principale de votre application, puis cliquez ici :

Cliquez ici pour confirmer votre action :

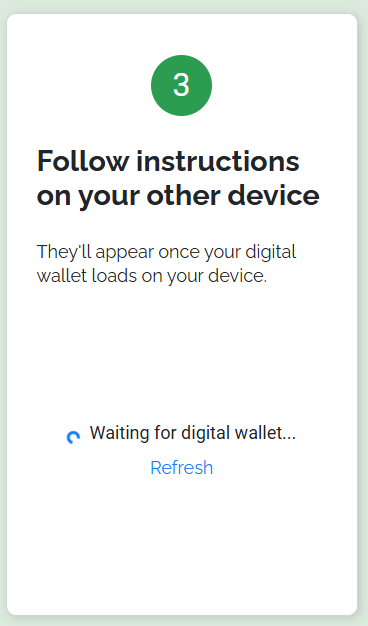

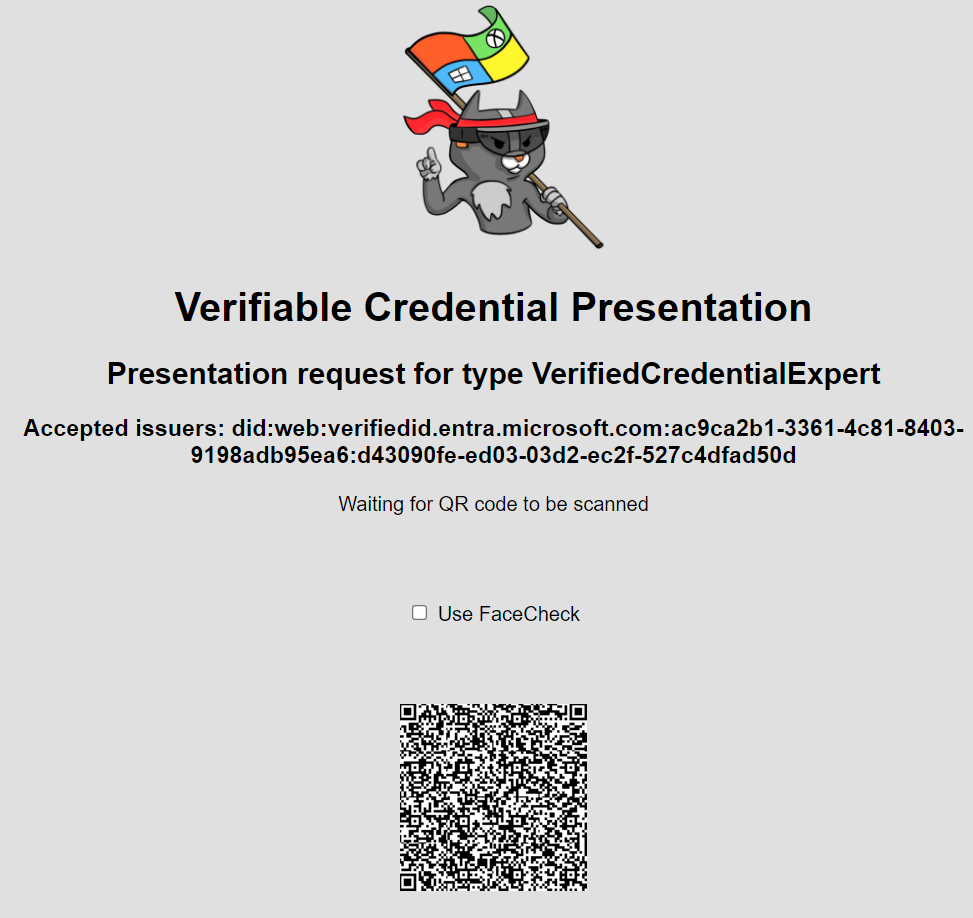

La vérification d’une identité vérifiée passe par le scan d’un QR code :

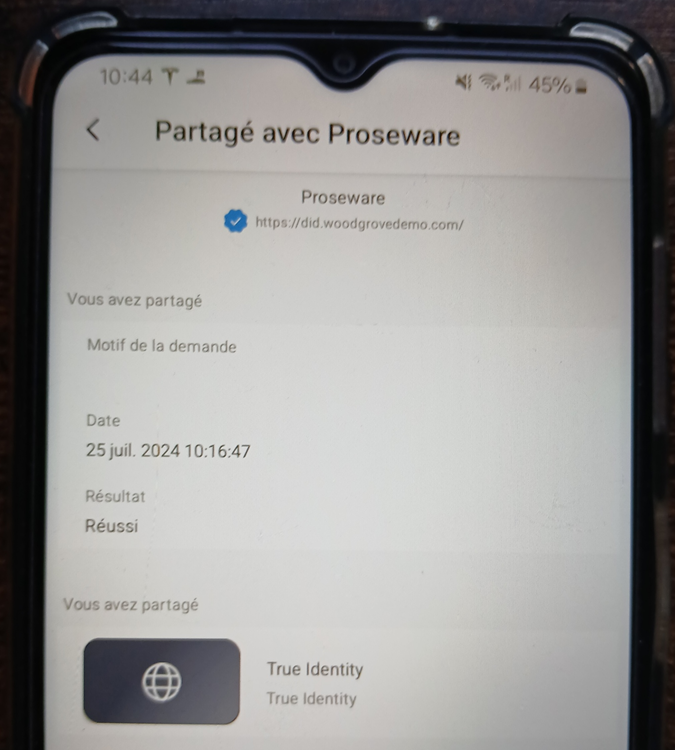

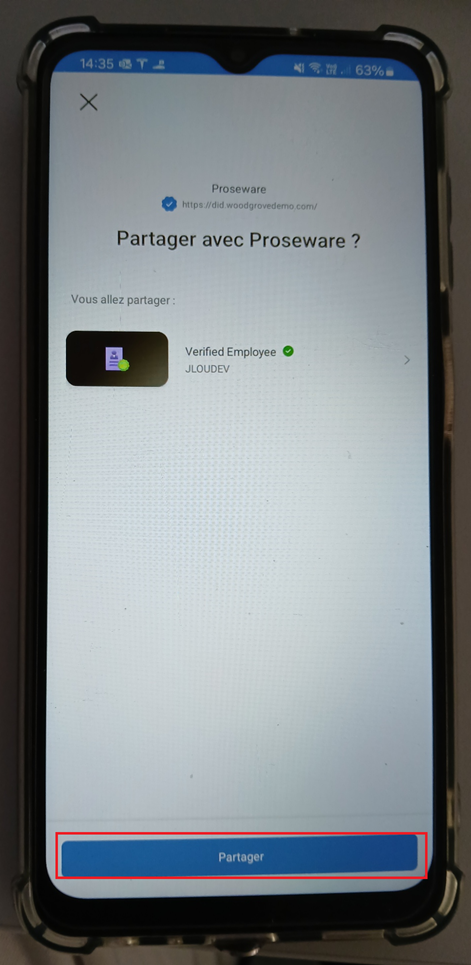

Ouvrez Microsoft Authenticator sur votre smartphone, puis utilisez la fonction suivante pour scanner le QR code généré par votre application :

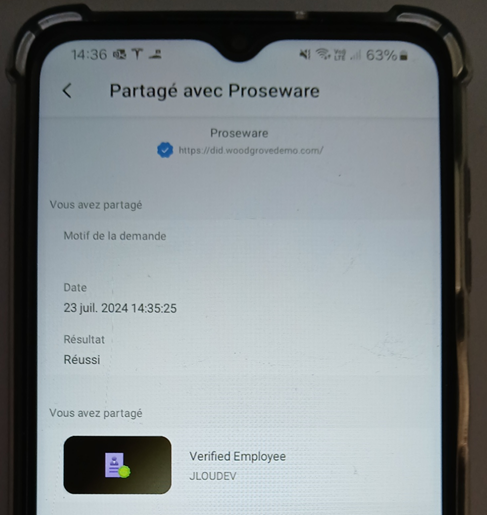

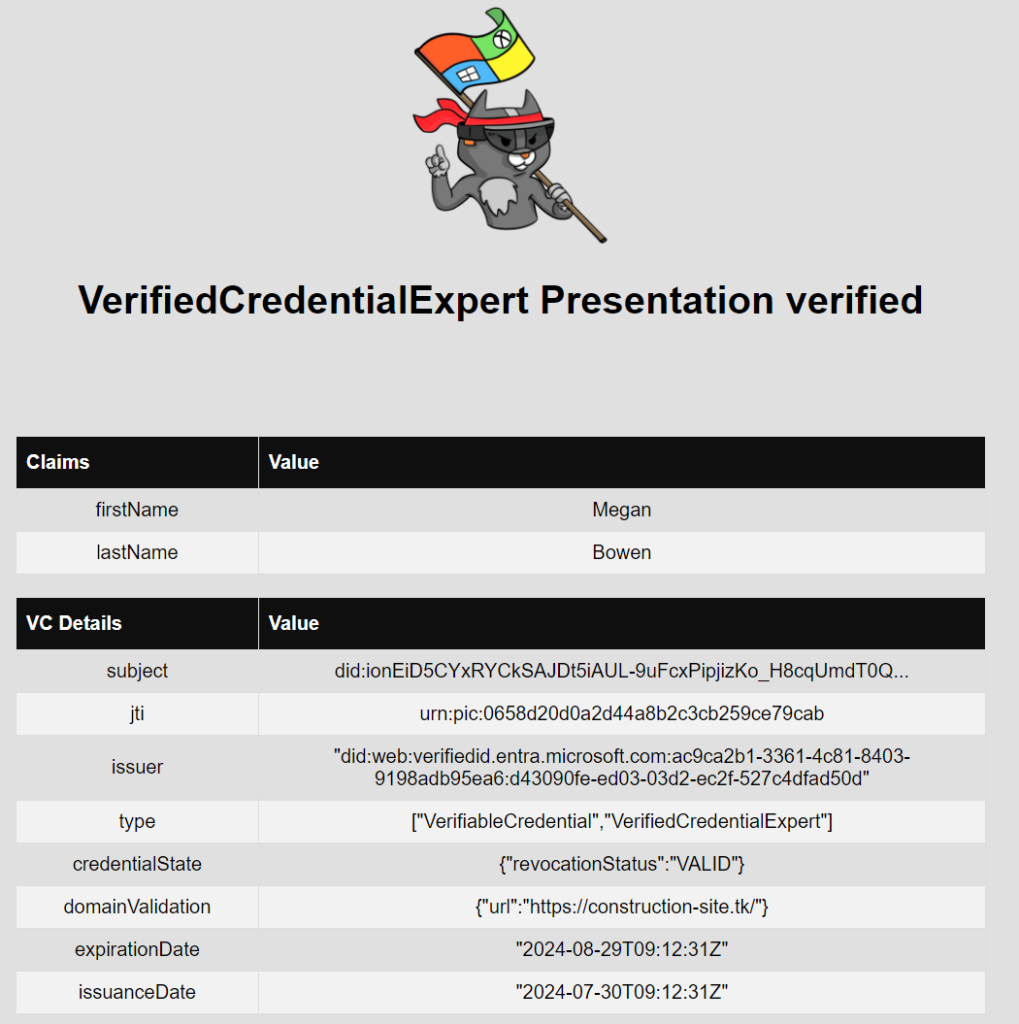

Votre application vous indique que la vérification de l’identité vérifiée a bien fonctionné :

Conclusion

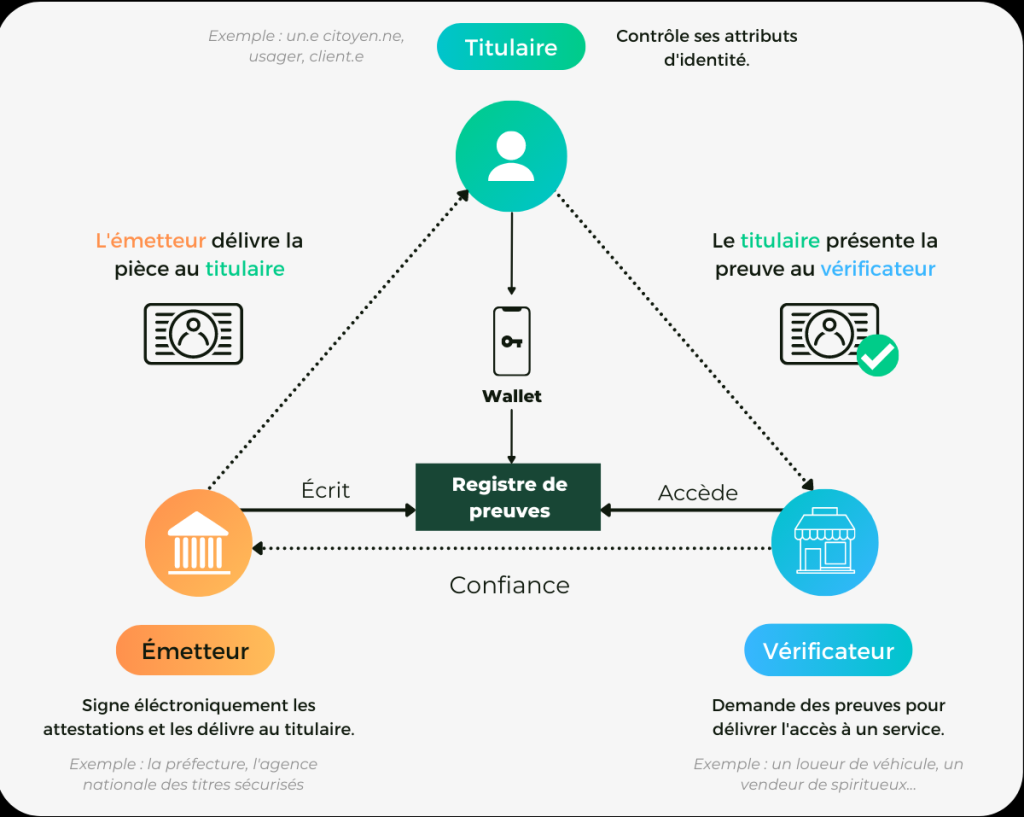

L’identité décentralisée promet de redonner le contrôle des données aux utilisateurs, en assurant une gestion sécurisée et privée des identités numériques :

- Contrôle et Sécurité : Les utilisateurs gèrent leurs propres identifiants et données, réduisant les risques de violations et d’usurpation d’identité.

- Confidentialité : Les données personnelles sont partagées uniquement avec consentement explicite, sans intermédiaires centralisés.

- Interopérabilité : Utilisation de normes ouvertes (comme les DID et justificatifs vérifiables), permettant une intégration fluide avec divers systèmes.

- Fiabilité : Justificatifs émis par des entités de confiance, validés de manière sécurisée et infalsifiable.