Comme pour les autres sections, voici une liste non exhaustive de différents outils de protection des ressources créées sur Azure.

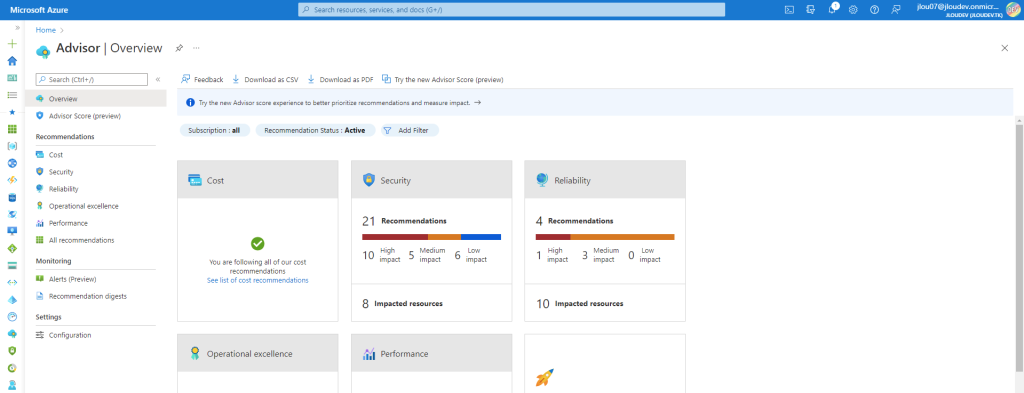

Azure Advisor

Je vous avais déjà signalé que cet outil prodiguait gratuitement quelques conseils pour réaliser des économies sur votre architecture Cloud. Azure Advisor va plus loin en proposant également des conseils de sécurité.

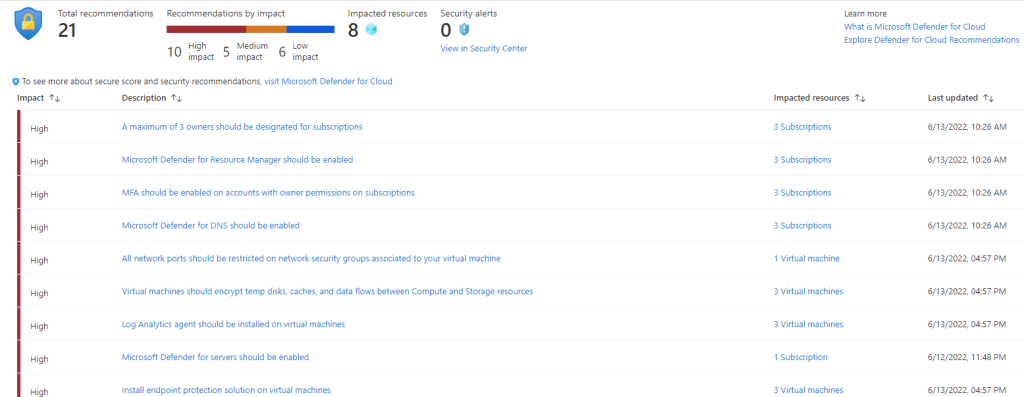

Un clic sur les 21 recommandations listées dans mon tenant nous en affiche le détail :

Les premières recommandations sont pleines de bon sens :

- Trop de propriétaires pour le(s) souscription(s) Azure

- Activation si besoin de Microsoft Defender

- Activation de la MFA pour les comptes propriétaires ????

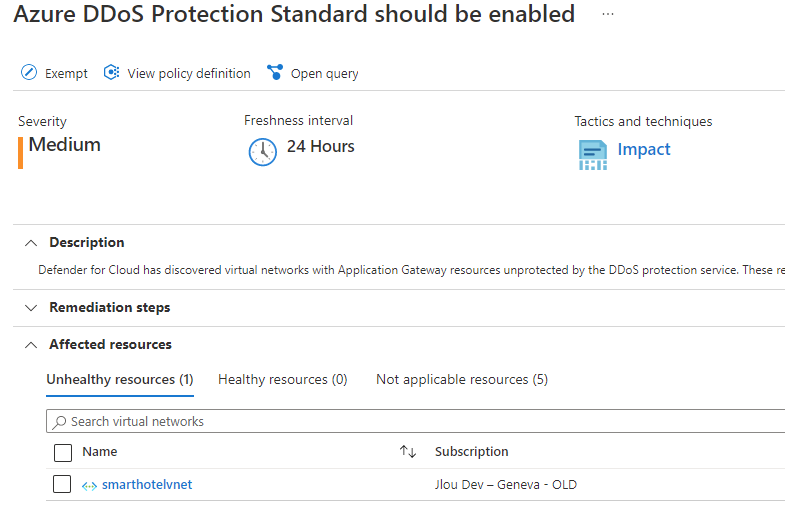

Certaines sont à prendre avec plus de recul, comme par exemple celle-ci :

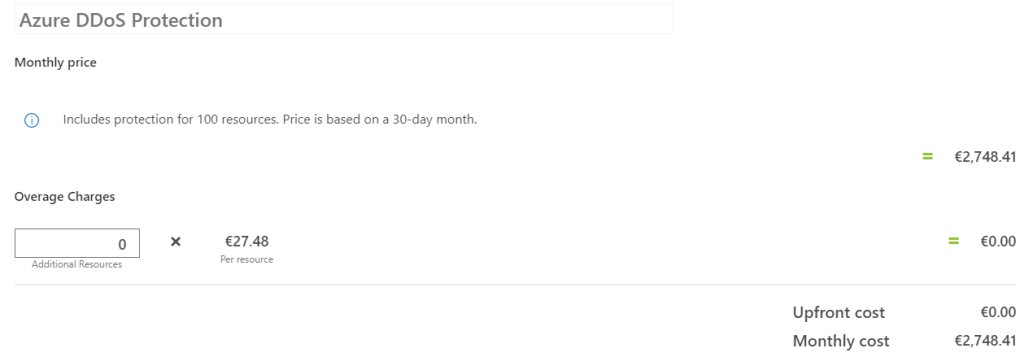

Comme beaucoup de services sous Azure, le coût peut être un frein selon l’usage :

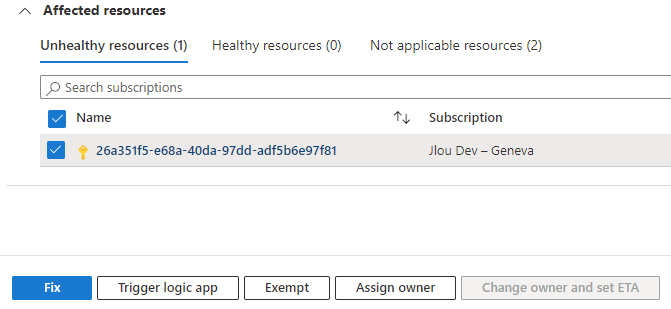

Dans certains cas, Azure Advisor proposera même de « corriger » à votre place la recommandation de sécurité :

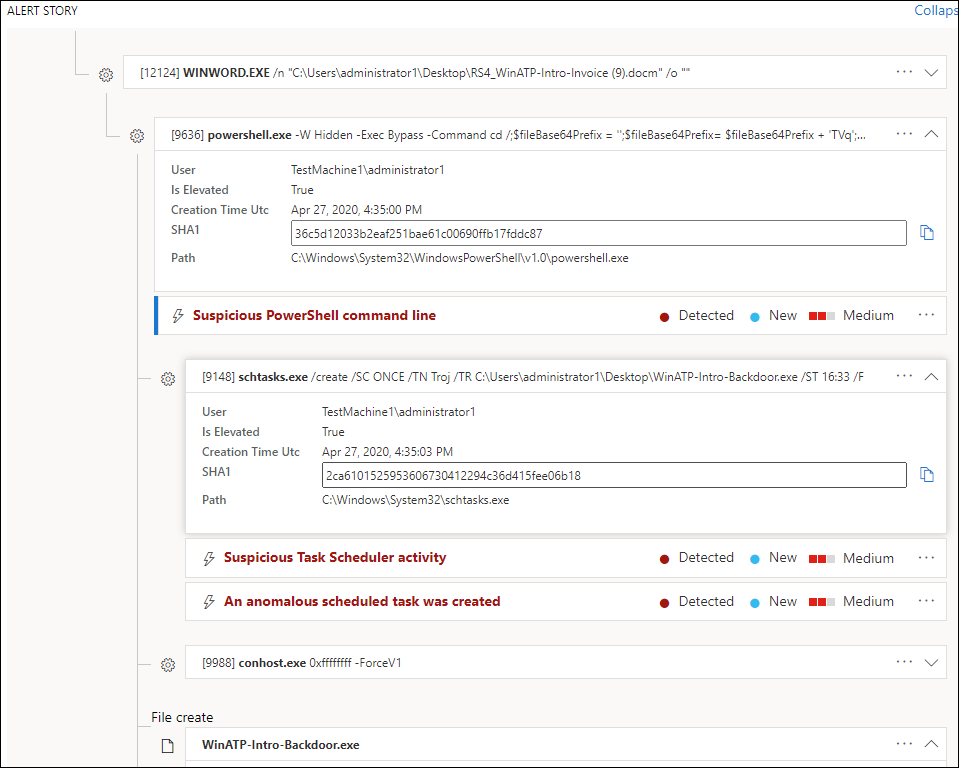

Defender for Cloud (Anciennement Azure Security Center + Azure Defender)

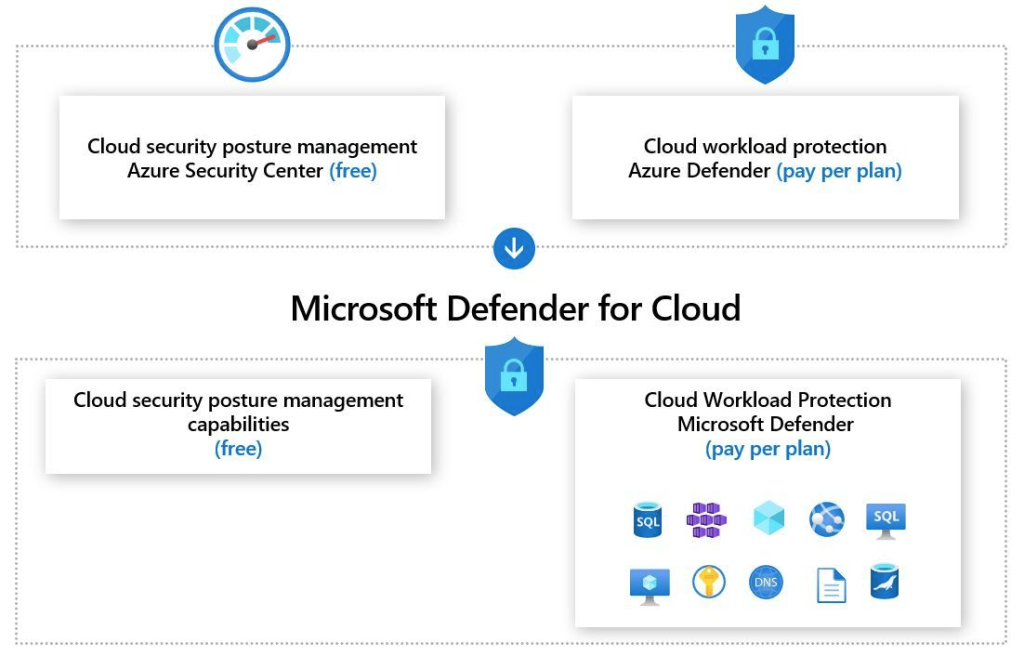

Microsoft a renommé ce service lors du dernier Ignite en 2021. Microsoft Defender for Cloud est une solution comportant deux aspects majeurs :

- Gestion de la posture de sécurité cloud (CSPM) : identifie les faiblesses dans votre architecture cloud, aide à renforcer la posture de sécurité globale de votre environnement (IaaS, PaaS, SaaS).

- Protection de la charge de travail cloud (CWP). Créer une protection des charges de travail (machine virtuelle, stockage, Kubernetes, SQL, …) dans des environnements multiclouds ou hybrides contre les menaces.

Historiquement, il existait déjà ces deux services, l’un gratuit (Azure Security Center) et l’autre payant (Azure Defender), couvrant approximativement le même périmètre. Voici un schéma pour comprendre cette évolution :

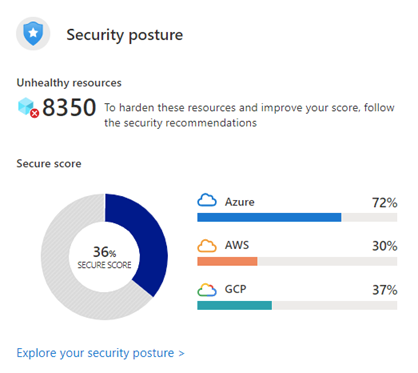

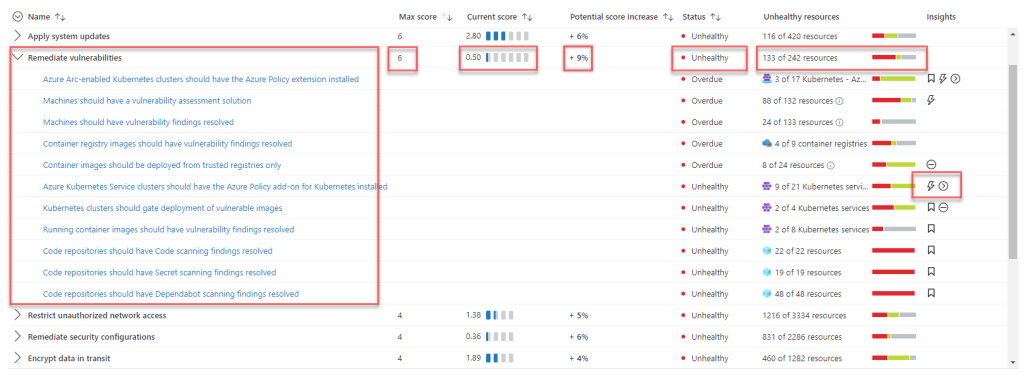

Posture de sécurité pour Microsoft Defender pour le cloud

Déjà disponible sous un ancien nom Azure Secure Score, Defender for Cloud reprend le même principe grâce l’évolution permanente des caractéristiques de sécurité des ressources Azure. Chaque point de faiblesse et alors valorisé pour établir le score de sécurité de l’architecture : plus le score est élevé, plus le niveau de risque identifié par Microsoft est faible.

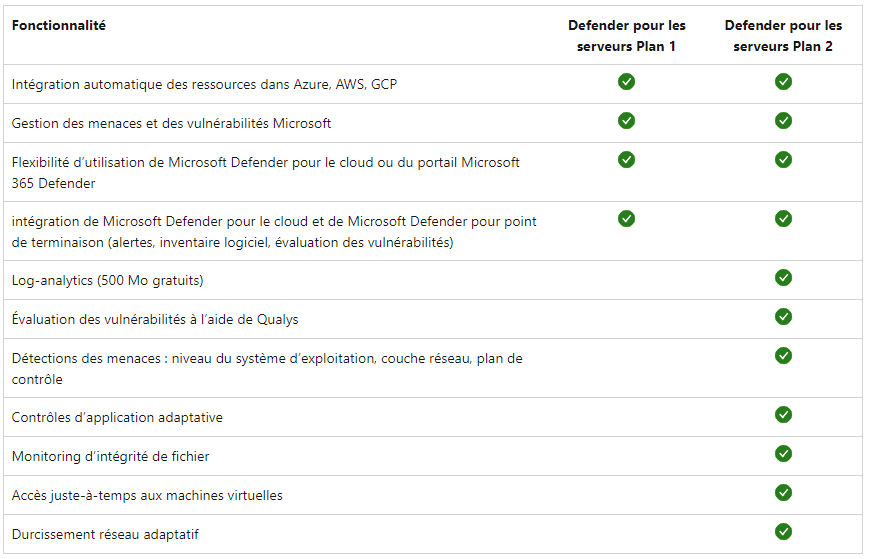

Azure Defender for Server

Microsoft Defender pour les serveurs fournit la détection des menaces ainsi que des défenses avancées à vos machines Windows et Linux, qu’elles s’exécutent dans Azure, AWS, GCP ou localement. Microsoft Defender pour les serveurs est disponible dans deux plans :

Microsoft Doc

Autrement dit, l’intégration d’une ressource dans Microsoft Defender active un grand nombre de mesures de sécurité (capteurs de faille, évaluation des vulnérabilités, threat intelligence, …), mais apporte également la possibilité de piloter ses alertes et ses incidents depuis le centre de sécurité Microsoft.

Deux plans sont maintenant disponibles selon le serveur concerné et les fonctionnalités recherchées. Le plan 2 correspond à l’ancien plan appelé Defender for Server :

Particularité Azure :

Il est aussi possible d’intégrer un serveur protégé par Defender for Cloud dans Microsoft Defender sans aucun surcoût ! Prenez le temps de lire attentivement l’article suivant, mettant en lumière les différences entre Defender for Cloud et Defender for server, mais aussi leurs possibilités d’intégration commune.

Et enfin un autre article pour la mise en place juste ici.

Azure Backup

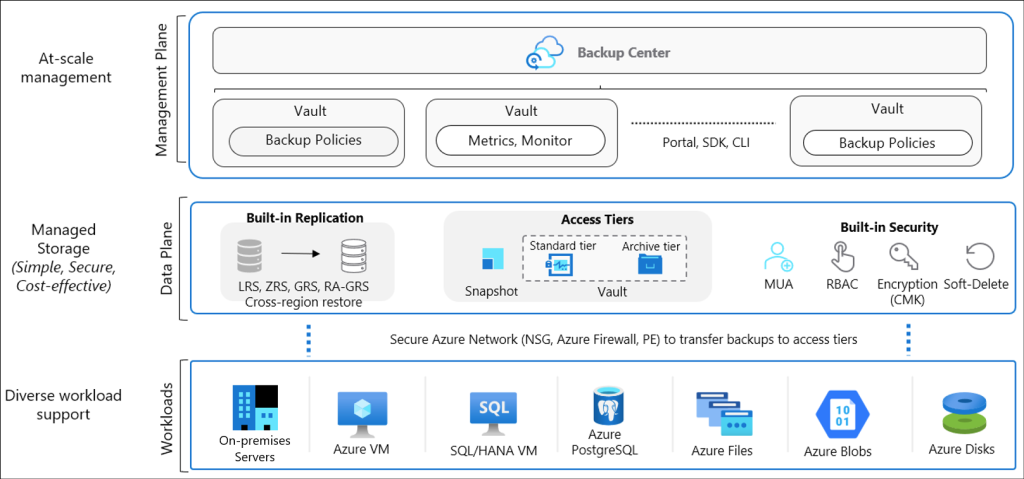

Azure Backup est un service de sauvegarde apportant une couche de sécurité supplémentaire en cas de perte ou de corruption de donnée. Ce service est payant et est en supplément dans la plupart des cas, mais peut être déjà intégré dans le cout de certains services PaaS (App service, MySQL, …). Comme le montre le schéma ci-dessous :

- Azure Backup Center pilote les sauvegardes effectuées dans les différents coffres de sauvegarde ou coffres de restauration.

- Le choix du nombre de sauvegardes est accessible lors de la mise en place de cette dernière

- Il est même possible de sauvegarder des ressources en dehors Azure afin de garantir une copie complète de toutes les données d’entreprise.

Azure Disaster Recovery

La sauvegarde de données n’est pas un gage systématique de reprise d’activité après sinistre. Pour cela, des solutions dédiées sont mises en place et interviennent en parallèle du cycle de sauvegarde.

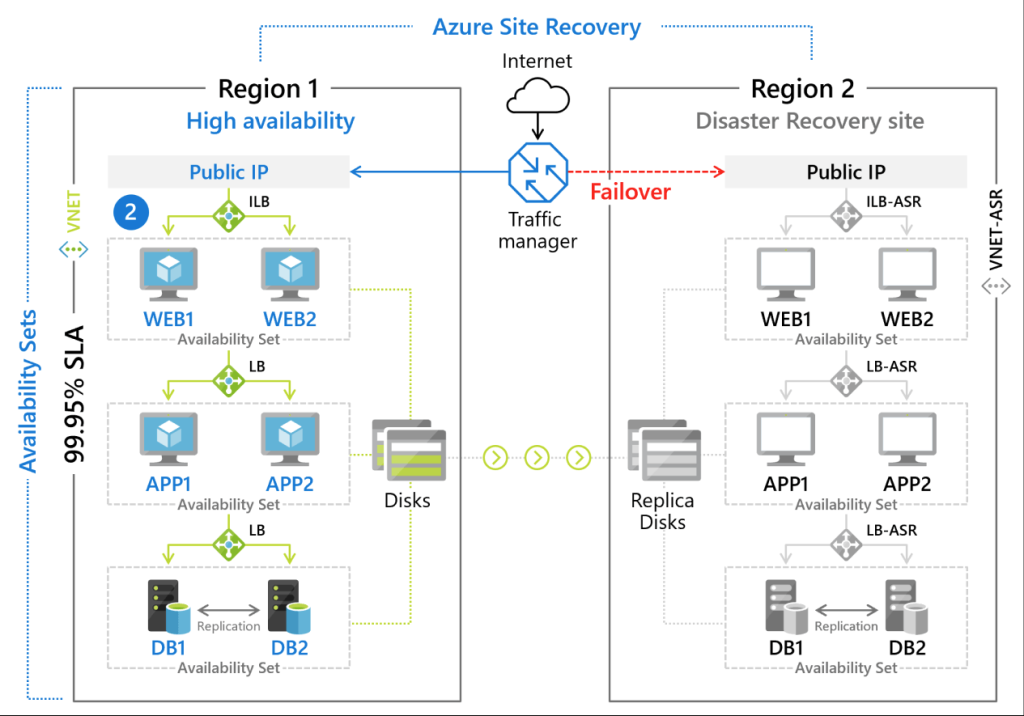

Le schéma d’architecture ci-dessous montre la réplication des services entre deux régions Azure :

La synchronisation des données est pilotée par le service Azure Site Recovery. Des disques réplicas sont créés et facturés dans la seconde région. Il en est de même pour les bases de données répliquées. A l’inverse, les machines virtuelles ne sont pas démarrées, ce qui en réduit le coût opérationnel de la seconde région.

Retrouvez mon article sur la mise en place de ce service sur une architecture Azure Virtual Desktop.

Verrous Azure

Comment protéger les ressources Azure d’une simple suppression accidentelle ?

Il arrive que les droits utilisateurs soient justifiés, mais qu’une simple erreur d’inattention provoque de gros dégâts dans l’architecture Azure. Les verrous d’Azure sont là pour ça !

Les verrous Azure sont des composants gratuits et paramétrables sur différents niveaux :

- Souscription Azure

- Groupe de ressource

- Azure

Les verrous Azure fonctionnent aussi par héritage et provoque deux types de blocage :

- CanNotDelete signifie que les utilisateurs autorisés peuvent lire et modifier une ressource, mais qu’ils ne peuvent pas la supprimer.

- ReadOnly signifie que les utilisateurs autorisés peuvent lire une ressource, mais ne pas la supprimer ni la mettre à jour. Appliquer ce verrou revient à limiter à tous les utilisateurs autorisés les autorisations fournies par le rôle Lecteur.

Rappel des chapitres de l’article

Etape II : La sécurité de vos identités

Etape III : La sécurité de vos périphériques

Etape IV : La sécurité de votre Azure

Etape V : La sécurité de vos réseaux

Etape VI : La sécurité de vos applications

Etape VII : La sécurité de vos données

Etape VIII : Certifications de Sécurité Microsoft