Attendu depuis plusieurs mois, il est maintenant possible de mettre en place un MDM via l’outil Intune pour des machines virtuelles partagées Azure Virtual Desktop. Il s’agit toujours d’une nouvelle feature en Preview, mais qui va à terme simplifier le maintien opérationnel de ce service de Remote Desktop proposé par Azure.

Pour vous re-situer dans le sujet, voici deux vidéos sélectionnées par mes soins sur qu’est ce qu’Intune et les différences et les synergies possibles avec Configuration Manager :

L’objectif de cet article est donc de vous parcourir avec vous toutes les étapes nécessaires à la mise en place de cette association.

Rappel :

Comme indiqué dans son article sur les machines virtuelles partagées, Microsoft nous explique que la prise en charge actuelle d’Intune est uniquement orientée sur la configuration des VMs. De ce fait et pour que l’application se fasse correctement, il sera donc nécessaire de cibler les polices sur des groupes de machines et non des groupes d’utilisateurs.

Etape 0 : Prérequis

Certaines conditions sont donc obligatoires pour profiter d’Intune sur un environnement Azure Virtual Desktop :

- Windows 10 multisessions, version 1903 ou ultérieure

- Azure Virtual Desktop host pool configuré en version partagé

- Version de l’agent Azure Virtual Desktop égale ou supérieure à 2944.1400

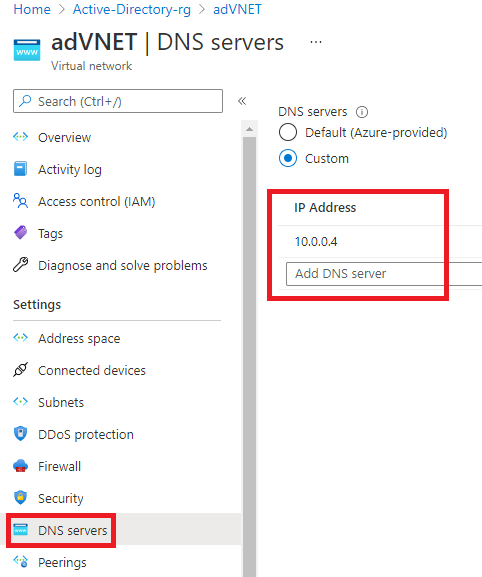

L’une des exigences pour gérer votre environnement Windows 10 AVD avec Endpoint Manager est l’utilisation de la jointure hybride avec Azure AD. Lorsque vous configurez vos périphériques pour qu’ils rejoignent Azure AD, ces périphériques seront visibles et gérables à la fois dans votre AD sur site et dans Azure AD.

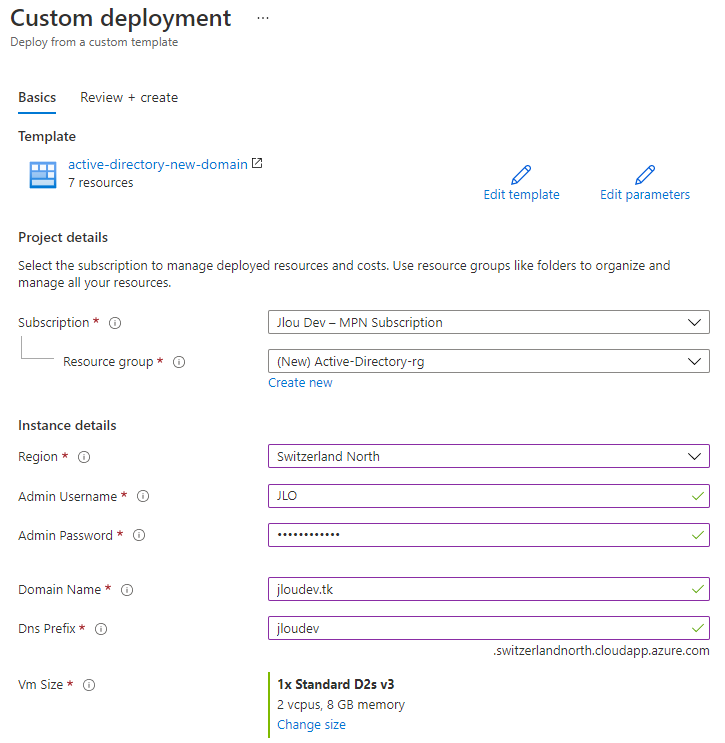

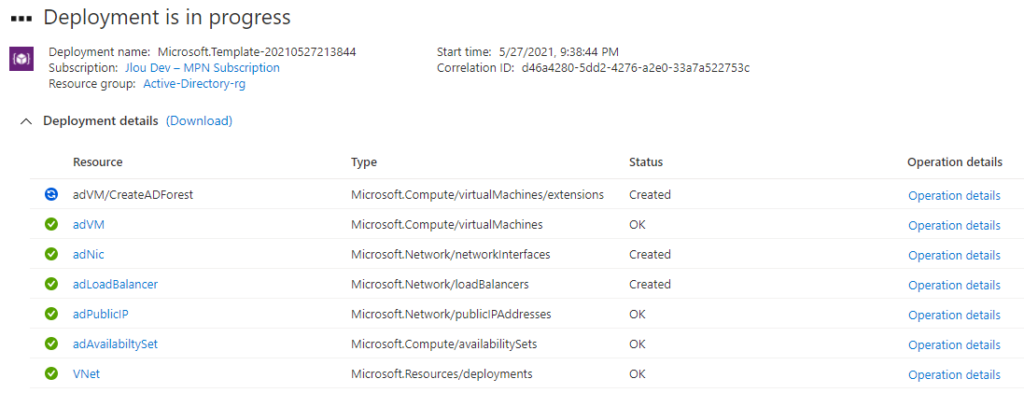

Etape I : Mise en place d’un serveur Active Directory sur une machine virtuelle

Comme rappelé plus haut, il est donc nécessaire de disposer d’un serveur Active Directory, géré sur une machine virtuelle et non pas via le service managé par Azure Active Directory Domain Services (AADDS). Vous devrez donc créer une machine virtuelle sous Windows Server et y installer le rôle Active Directory.

Vous pouvez mettre en place très facilement cet ensemble VM + DC via le template proposé par Microsoft juste ici.

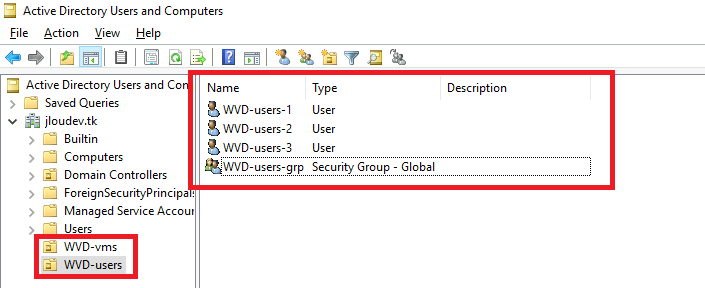

Pensez également à créer dans votre AD un ou plusieurs utilisateurs de test pour la solution Azure Virtual Desktop.

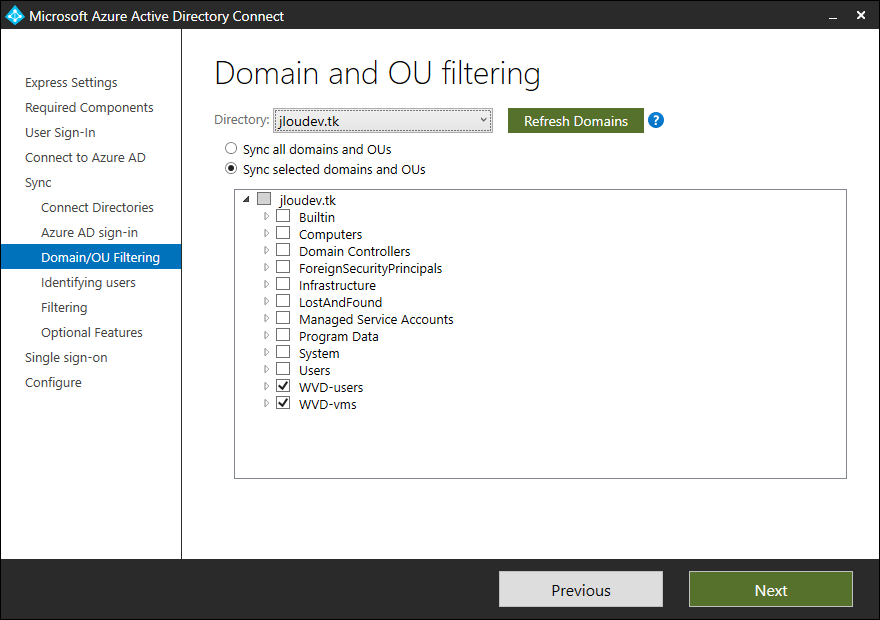

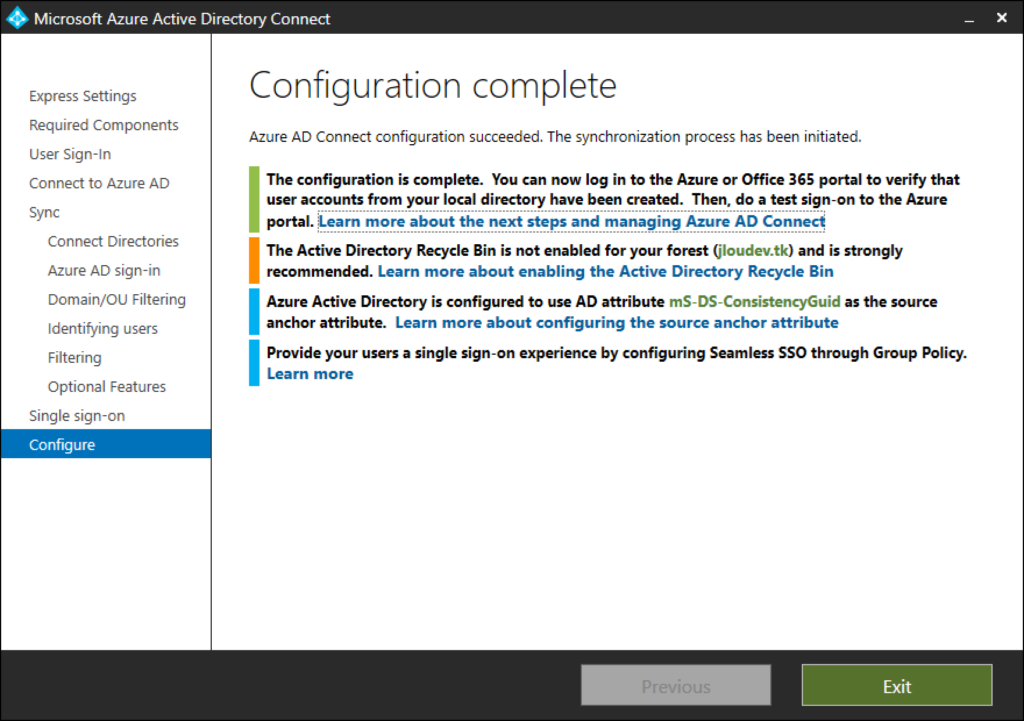

Etape II : Installation d’AD Connect

Une fois déployé, nous allons mettre en place la liaison entre le serveur Active Directory et Azure AD. Pour cela, nous allons utiliser l’outil Azure AD Connect, téléchargeable directement ici. Idéalement installé sur une machine dédiée et jointe au domaine, vous pouvez l’installer directement sur votre contrôleur de domaine pour environnement de test.

Si vous souhaitez en savoir plus sur cet utilitaire et son installation, voici une vidéo proposée par l’Azure Academy :

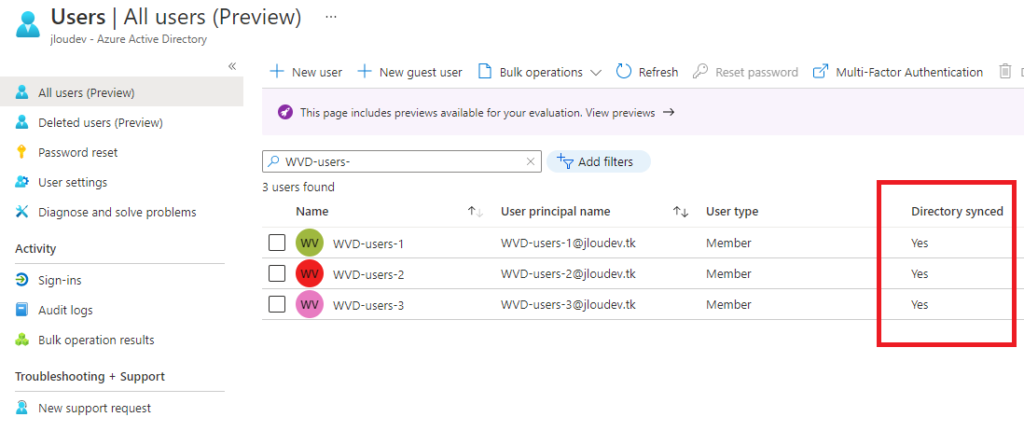

Une fois déployé, vous devriez retrouver votre groupe et vos utilisateurs AVD créés sur l’AD directement sur Azure AD :

Etape III : Mise en place de l’Hybrid Join via Azure AD Connect

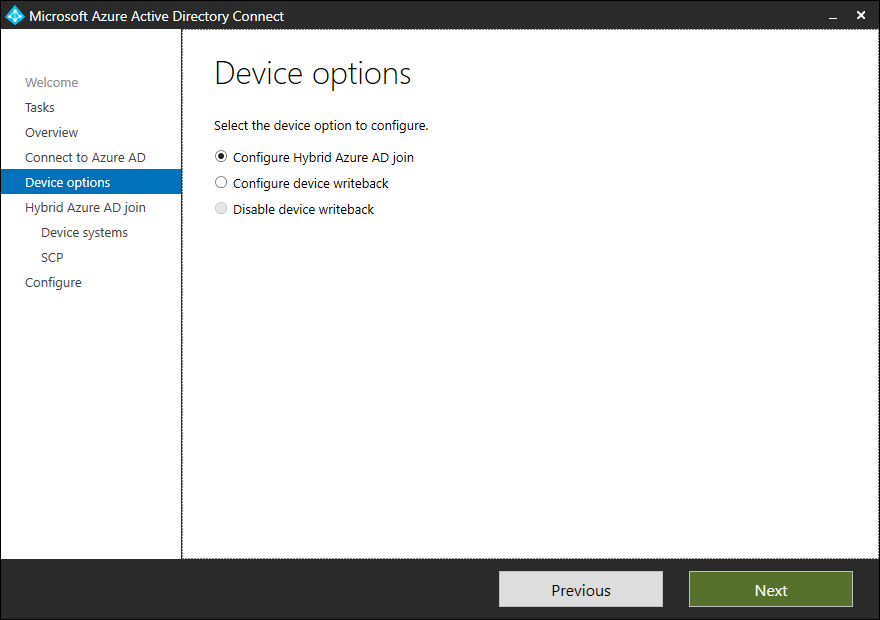

Cet étape demande à retourner sur la configuration d’Azure AD Connect. En effet, il faut activer cette option dans un second temps :

- Lancez Azure AD Connect et cliquez sur le bouton Configurer

- Cliquez sur Configurer les options du dispositif dans la liste des tâches supplémentaires

- Passez en revue la page et cliquez sur Suivant

- Saisissez les informations d’identification d’un compte d’administrateur global Azure AD, puis cliquez sur Suivant

- Sélectionnez Configure Hybrid Azure AD join et cliquez sur Next

- Sélectionnez la configuration du système d’exploitation de l’appareil (Windows 10 actuel ou systèmes d’exploitation plus anciens de « niveau inférieur ») qui sera prise en charge et cliquez sur Suivant

- Cliquez sur le bouton Modifier et saisissez vos informations d’identification d’administrateur d’entreprise, puis cliquez sur Suivant

- Cliquez sur Configurer pour commencer le processus

- Lorsque le message Configuration terminée s’affiche, vous pouvez quitter l’assistant

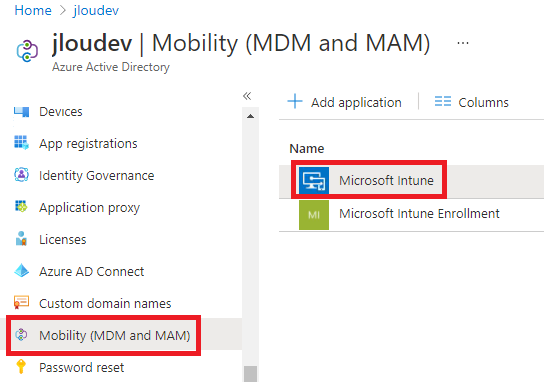

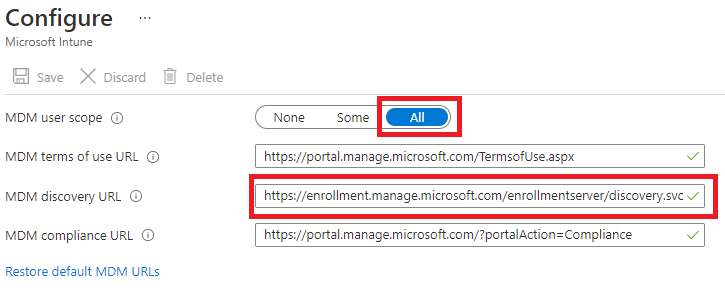

Etape IV : Activation de l’enrôlement automatique vers Intune

Pour que l’inscription soit automatique sur Intune et qu’ils soient managés par ce dernier, il est nécessaire de faire quelques vérifications de configuration sur Azure AD. Rendez-vous donc sur la page d’Azure AD :

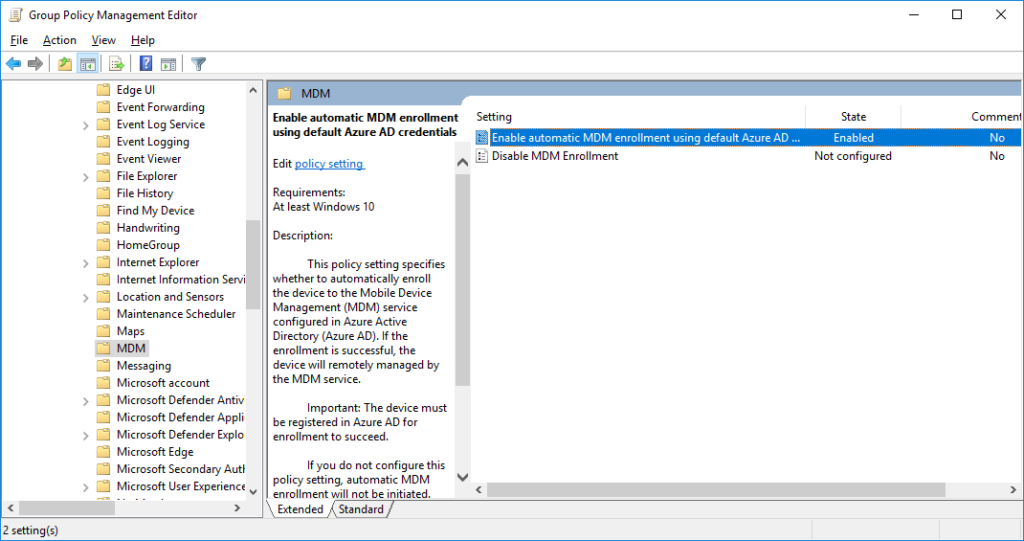

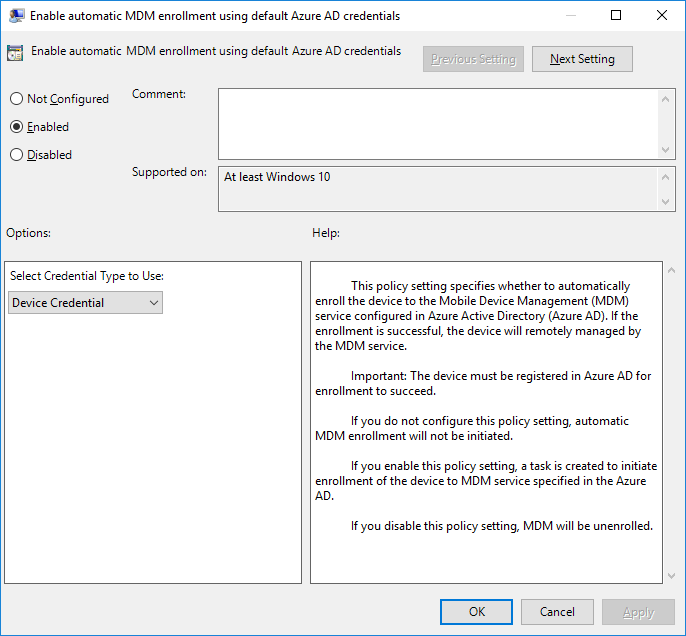

Etape V : Création d’une GPO d’auto-enrôlement

À partir de Windows 10, version 1607, une fois que l’entreprise a enregistré un appareil Windows à son Active Directory local, cet appareil sera automatiquement enregistré dans Azure AD.

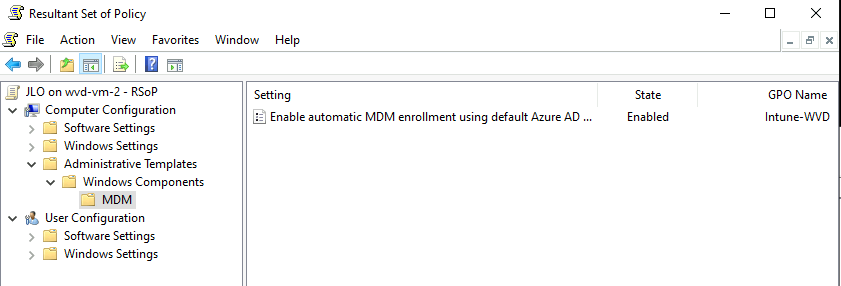

Une fois la stratégie de groupe créée et activée sur l’Active Directory local, une tâche est créée en arrière-plan pour lancer l’inscription à l’aide de la configuration existante du service MDM à partir des informations Azure AD de l’utilisateur, et sans son interaction. Effectuez les étapes ci-dessous pour configurer une stratégie de groupe afin d’inscrire un groupe d’appareils dans Intune :

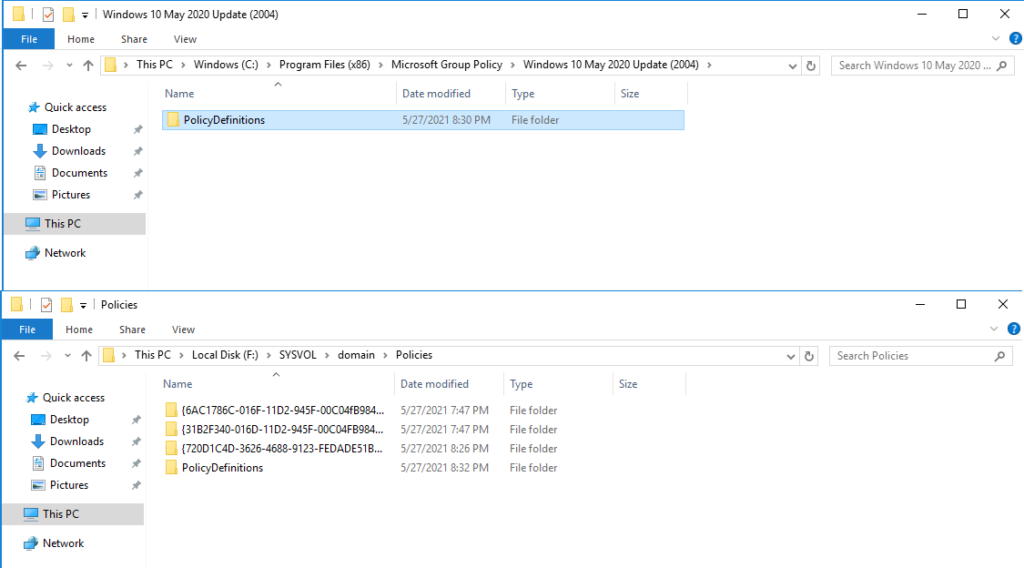

- Téléchargez les modèles d’administration (.admx) pour Windows 10 Mise à jour de mai 2020 (2004)

- Installez le paquet sur le contrôleur de domaine

Redémarrez le contrôleur de domaine pour rendre la police disponible.

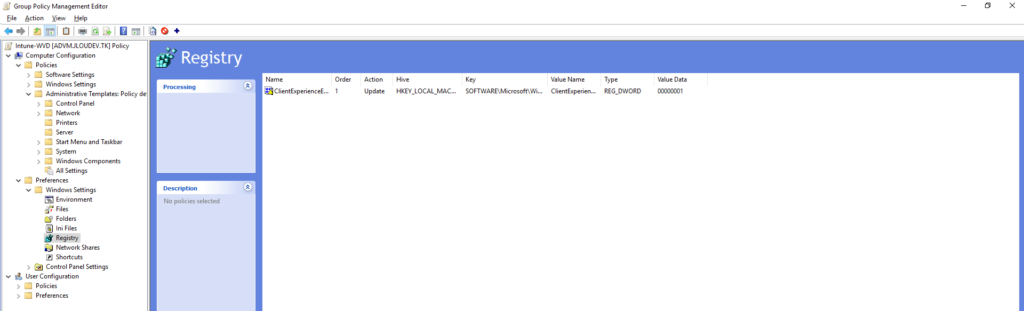

Important

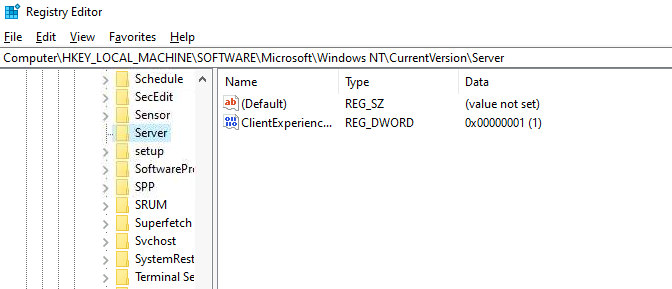

Sur tous les Windows 10, versions 2004, 20H2 et 21H1, il y a actuellement un problème qui fait que les actions à distance dans Microsoft Endpoint Manager, comme la synchronisation à distance, ne fonctionnent pas correctement. En conséquence, l’application de toute politique en attente affectée à des périphériques peut prendre jusqu’à 8 heures. Pour résoudre ce problème, veuillez effectuer les étapes suivantes sur vos machines virtuelles avant de les inscrire dans Microsoft Endpoint Manager en utilisant dans votre GPO la clé de registre suivante :

- Chemin : HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Server

- Nom de la valeur : ClientExperienceEnabled

- Type de valeur : REG_DWORD

- Données de la valeur : 1

Etape VI : Création de l’environnement Azure Virtual Desktop

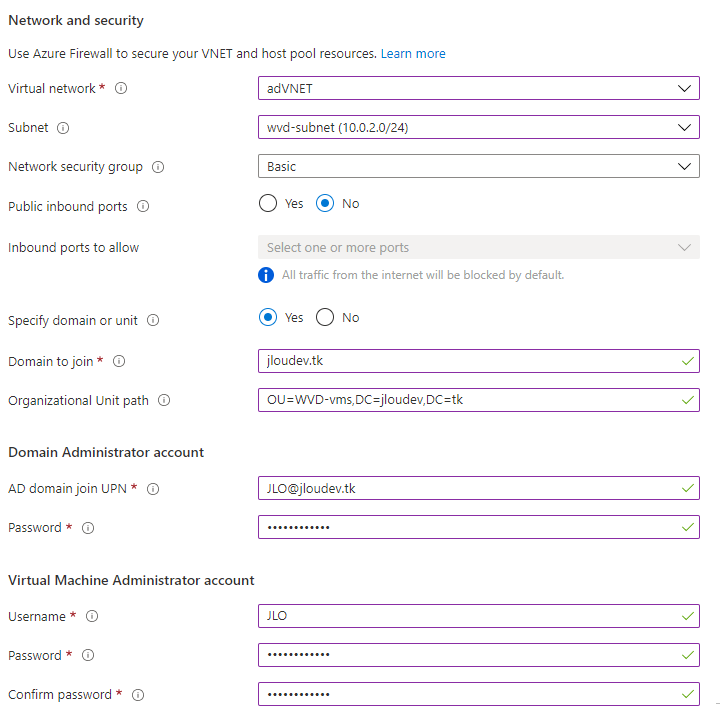

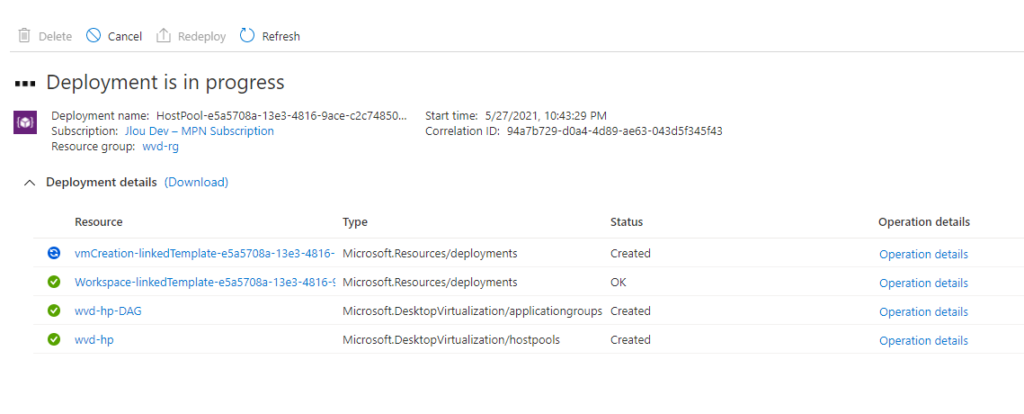

Dans tous les cas, la création d’une environnement Azure Virtual Desktop nécessite une jointure à un domaine existant. Il peut être géré sur une machine virtuelle Windows Server, ou managé par Microsoft via le service AADDS. L’étape de création de AVD va s’occuper de générer les ressources Azure suivantes :

- Host Pool AVD

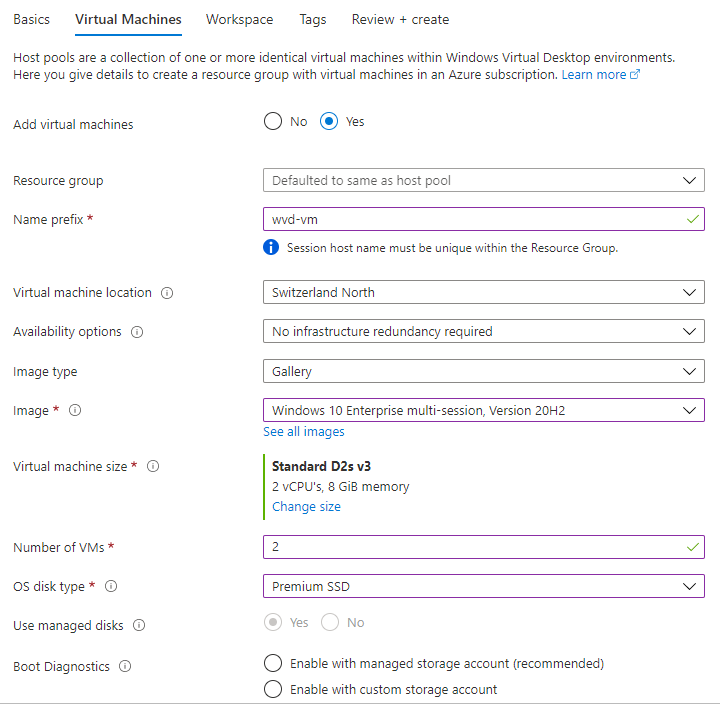

- Session hosts (machine virtuelles AVD)

- Workspace

- Application groupe

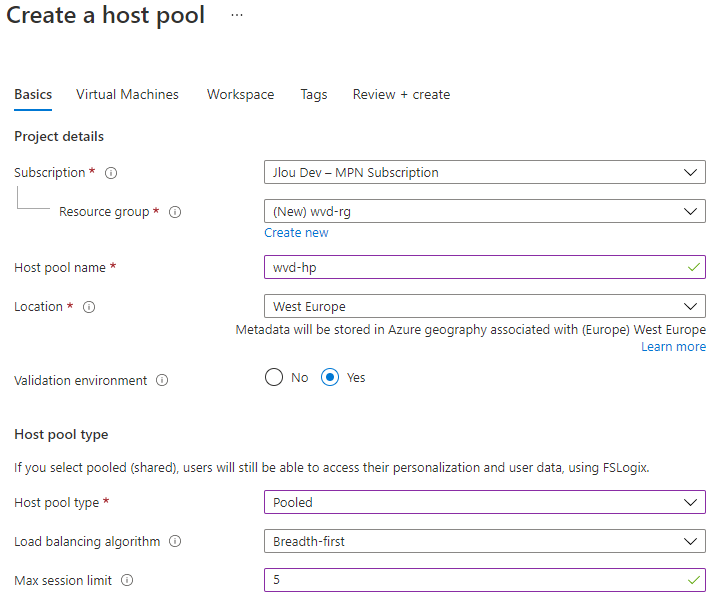

J’ai donc procédé à la création suivante pour Azure Virtual Desktop :

La première étape consiste à créer le host pool et à définir si ce dernier est partagé avec la règle de load balancing désirée.

La première étape consiste à créer le host pool et à définir si ce dernier est partagé avec la règle de load balancing désirée.

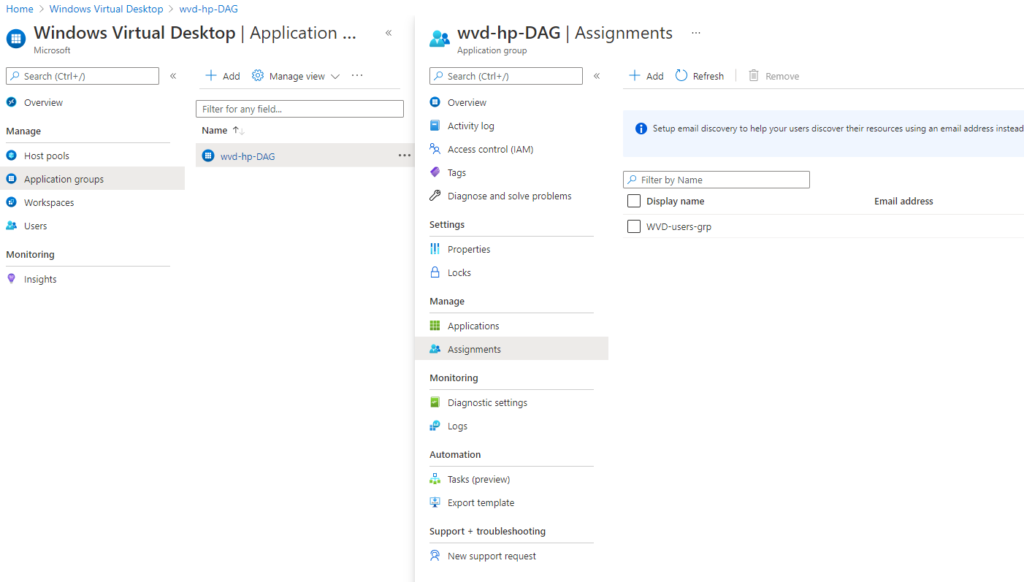

Une fois le déploiement AVD terminé, il vous faut retourner sur le service pour assigner à l’application group créé un groupe d’utilisateurs AVD :

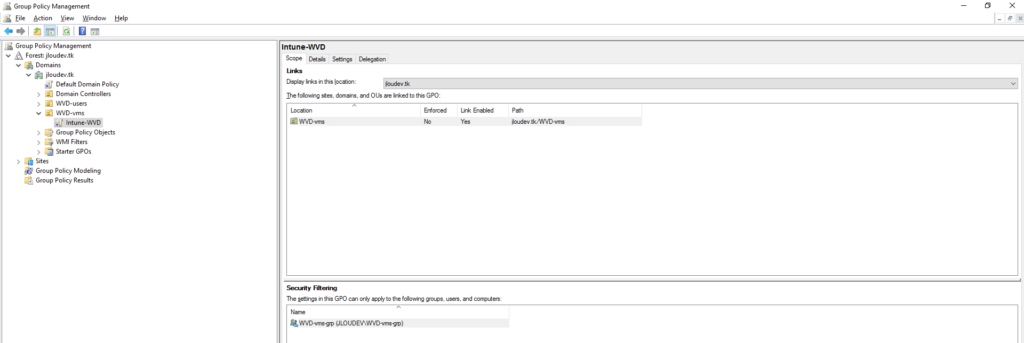

Etape VII : Affecter les VMs AVD au groupe de machines AD et forcer les GPO

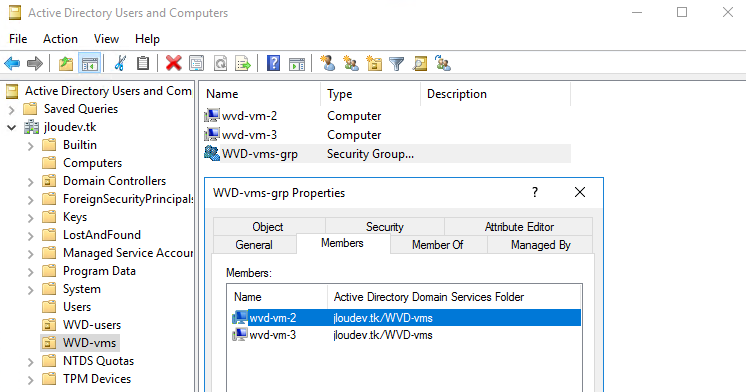

Les machines virtuelles créées par le service Azure Virtual Desktop se trouvent dans la bonne OU mais doivent être encore affectées au groupe de machines AVD pour recevoir la GPO créée précédemment.

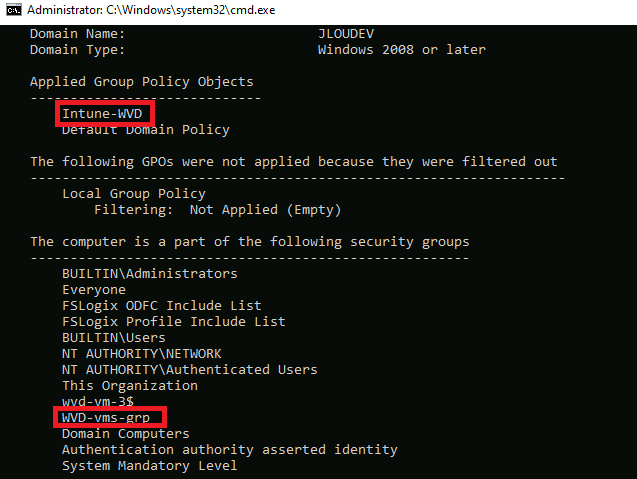

Un redémarrage des machines virtuelles AVD actualisera sur ces dernières les groupes et les GPO à appliquer. Vous pouvez vérifier que tout s’est bien passé avec un compte administrateur :

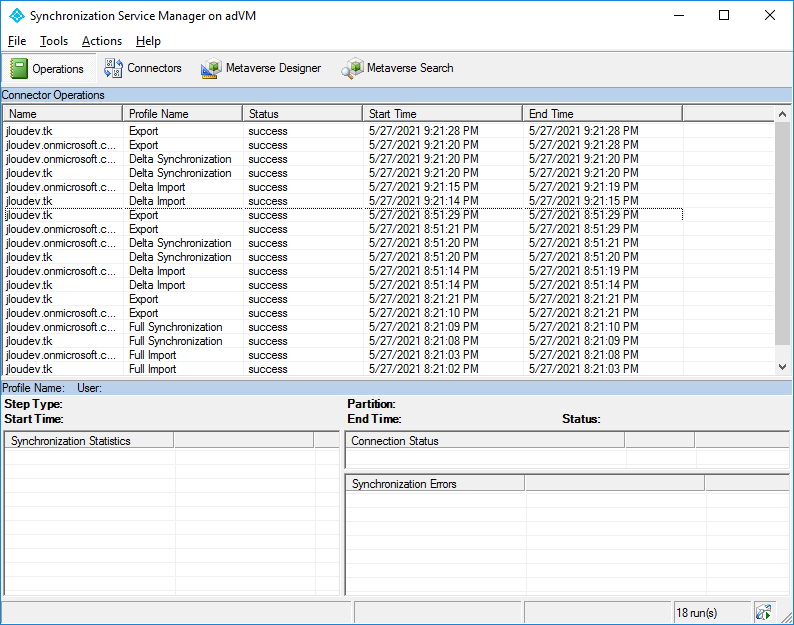

Etape VIII : Synchronisation AD > Azure AD grâce à AD Connect

Azure AD Connect est configuré par défaut pour synchroniser les objets toutes les 30 minutes. Un tour dans le programme Synchronization Service Manager nous permet de voir la prochaine synchronisation :

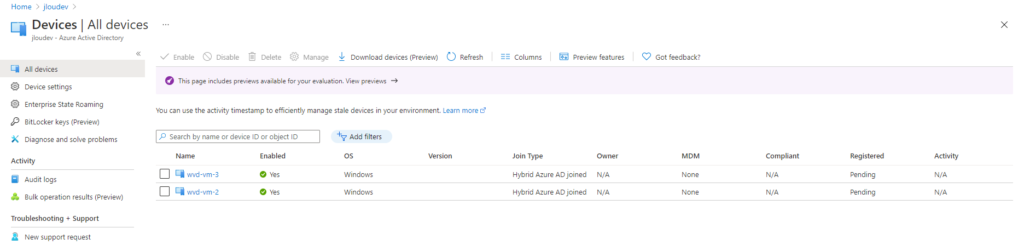

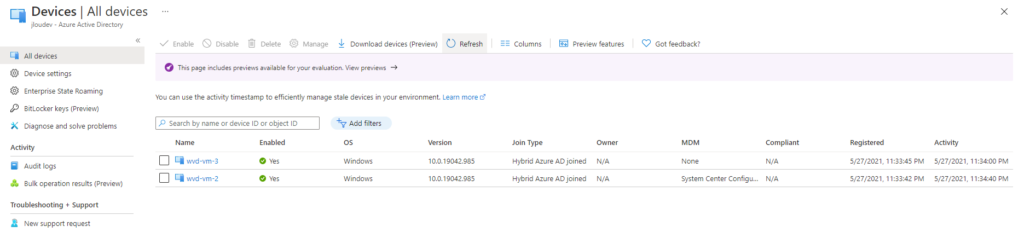

Une fois la synchronisation effectuée vers Azure AD, vous devriez retrouver les machines virtuelles AVD dans la section Device votre Azure AD :

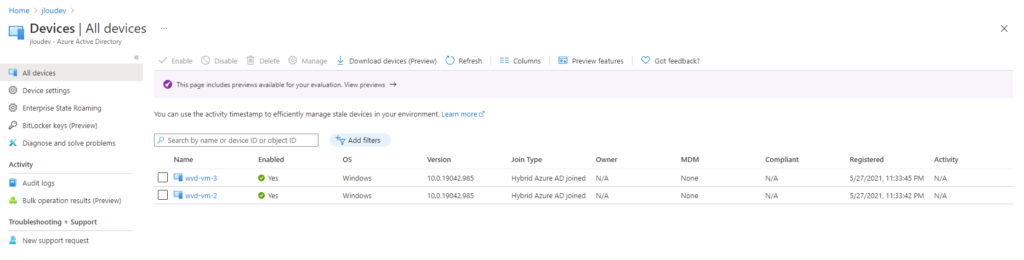

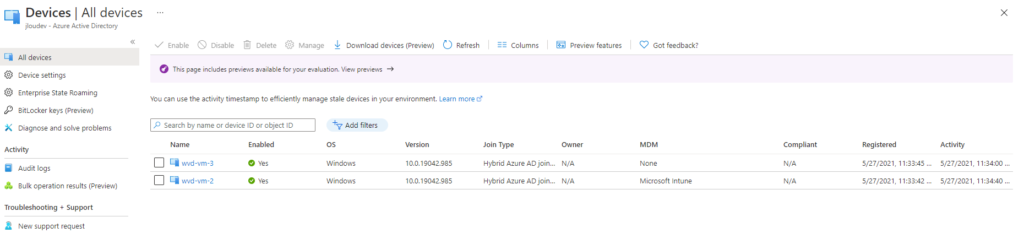

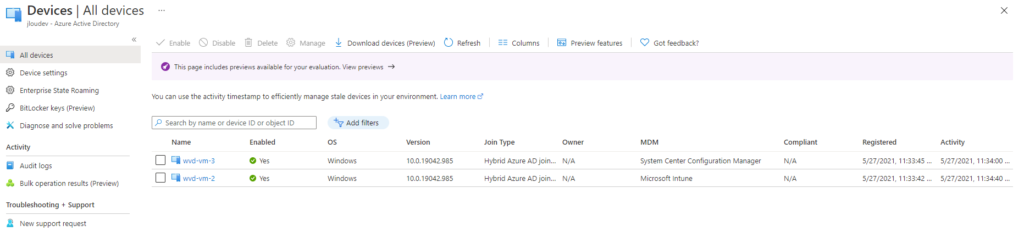

Dans certains cas, le statut peut perdurer en Pending. Voici un bon article qui explique comment s’en sortir. Quelques minutes plus tard, les choses comment aussi à bouger pour la colonne MDM :

Note :

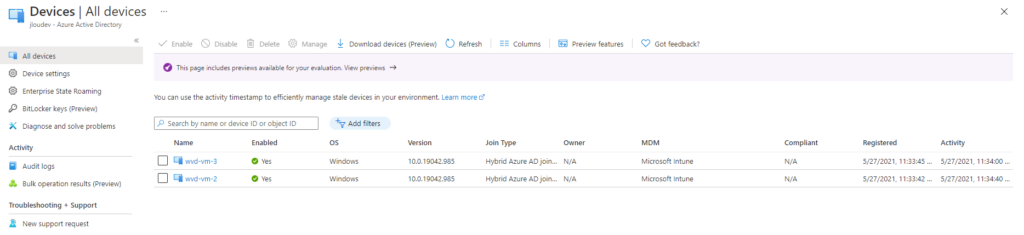

Il sera possible que les choses changent quand un utilisateur se connecte aux machines virtuelles AVD. La copie d’écran ci-dessous montre que le tir est rectifié, comme vous pouvez le voir dans la colonne MDM : Intune.

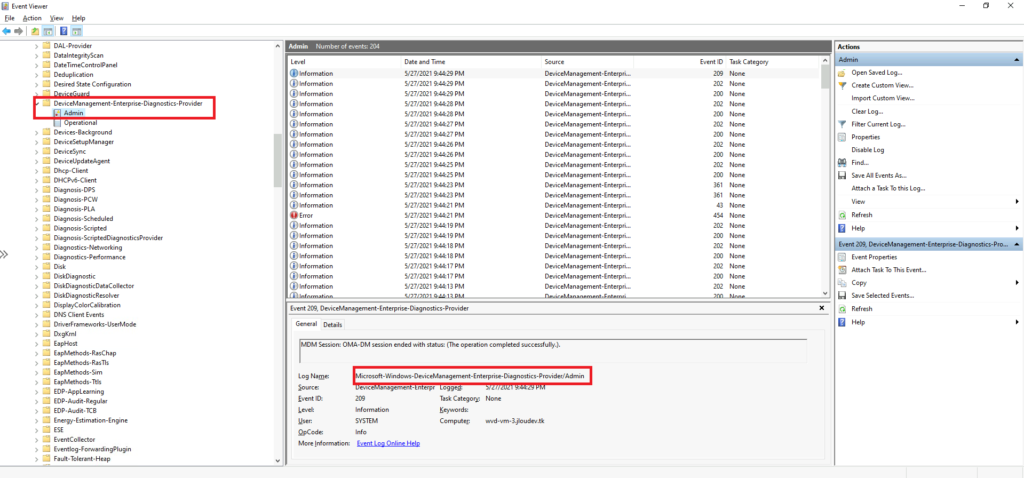

Si cela ne se passe pas comment attendu dans votre environnement, vous pouvez consulter les messages d’erreur directement dans les logs d’Event Viewer ou consulter cette page de troubleshoot.

Etape IX : Configuration des VMs AVD sur Intune :

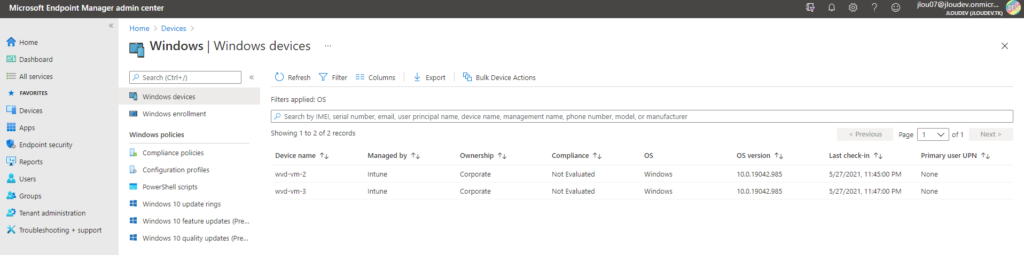

Pour rappel, Intune est l’ancien nom pour Microsoft Endpoint Manager, vous pouvez vous connecter à l’admin center par ce lien. Si toutes les étapes précédentes se sont bien passées, vous devriez retrouver les machines virtuelles AVD dans la section Windows Devices :

Vous allez pouvoir configurer différents types de police. Vous devez créer une nouvelle stratégie de conformité et la cibler sur le groupe de périphériques contenant vos VM multisessions. Les configurations de conformité ciblées sur l’utilisateur ne sont pas prises en charge.

Polices de conformité et accès conditionnel

Vous pouvez sécuriser vos VM multisessions Windows 10 Enterprise en configurant des politiques de conformité et des politiques d’accès conditionnel dans le centre d’administration Endpoint Manager. Les politiques de conformité suivantes sont prises en charge sur les VM multisessions de Windows 10 Enterprise :

- Version minimale du système d’exploitation

- Version maximale du système d’exploitation

- Constructions de système d’exploitation valides

- Mots de passe simples

- Type de mot de passe

- Longueur minimale du mot de passe

- Complexité du mot de passe

- Expiration du mot de passe (jours)

- Nombre de mots de passe précédents pour empêcher la réutilisation

- Microsoft Defender Antimalware

- Intelligence de sécurité Microsoft Defender Antimalware à jour

- Pare-feu

- Antivirus

- Antispyware

- Protection en temps réel

- Version minimale de Microsoft Defender Antimalware

- Score de risque Defender ATP

- Toutes les autres politiques sont signalées comme non applicables.

Les politiques d’accès conditionnel prennent en charge les configurations basées sur les utilisateurs et les périphériques pour Windows 10 Enterprise multisession.

Déploiement d’applications

Toutes les applications Windows 10 peuvent être déployées sur Windows 10 Enterprise multisessions avec les restrictions suivantes :

- Toutes les applications doivent être configurées pour s’installer dans le contexte système/appareil et être ciblées sur les appareils. Les applications Web sont toujours appliquées dans le contexte utilisateur par défaut, elles ne s’appliqueront donc pas aux VM multisessions

- Toutes les applications doivent être configurées avec l’intention d’affectation Required ou Uninstall app. L’intention de déploiement Available apps n’est pas prise en charge sur les VM multisession

- Si une application Win32 configurée pour être installée dans le contexte du système a des dépendances ou des relations de substitution avec toute application configurée pour être installée dans le contexte de l’utilisateur, l’application ne sera pas installée. Pour s’appliquer à une VM multisession Windows 10 Enterprise, créez une instance distincte de l’application du contexte système ou assurez-vous que toutes les dépendances de l’application sont configurées pour être installées dans le contexte système

- Azure Virtual Desktop RemoteApp et l’attachement d’applications MSIX ne sont pas actuellement pris en charge par Microsoft Endpoint Manager

Déploiement de scripts

Les scripts configurés pour s’exécuter dans le contexte système sont pris en charge sur Windows 10 Enterprise multisessions. Cela peut être configuré sous Paramètres de script en définissant Exécuter ce script en utilisant les informations d’identification connectées sur Non

Mise à jour de Windows pour les entreprises

Les politiques de Windows Update for Business ne sont pas actuellement prises en charge pour Windows 10 Enterprise multisessions.

Actions à distance

Les actions à distance suivantes des périphériques de bureau Windows 10 ne sont pas prises en charge et seront grisées dans l’interface utilisateur et désactivées dans Graphique pour les VM multisessions Windows 10 Enterprise :

- Réinitialisation du pilote automatique

- Rotation des clés BitLocker

- Nouveau départ

- Verrouillage à distance

- Réinitialisation du mot de passe

- Effacer

Fin de vie

La suppression des VM d’Azure laissera des enregistrements de périphériques orphelins dans Microsoft Endpoint Manager. Ils seront automatiquement nettoyés selon les règles de nettoyage configurées pour le locataire.

Configurations supplémentaires qui ne sont pas prises en charge sur les VM multisessions de Windows 10 Enterprise.

L’inscription à Out of Box Experience (OOBE) n’est pas prise en charge pour Windows 10 Enterprise multisessions. Cette restriction signifie que :

- Windows Autopilot et Commercial OOBE ne sont pas pris en charge.

- La page d’état des inscriptions n’est pas prise en charge.

Conclusion

C’était un plaisir de tester cette nouvelle feature pour Azure Virtual Desktop. J’attends avec impatience que plus de polices soient disponibles pour les machines virtuelles en Windows 10 multisessions. Pensez à partager dans les commentaires vos autres sources d’apprentissage ! ????