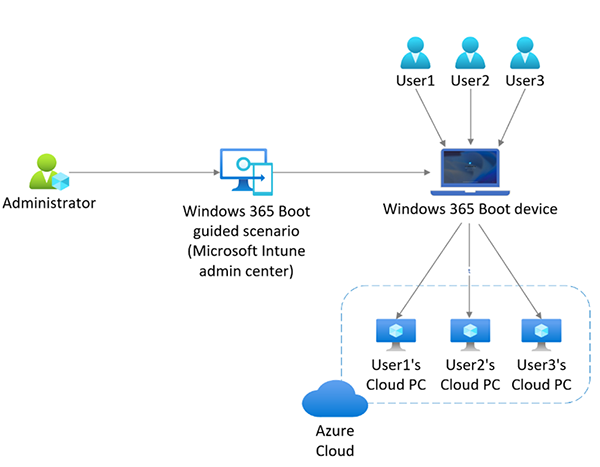

Fraichement arrivé, Windows 365 Switch vous permet de pousser encore un peu plus l’intégration transparente entre votre poste local et votre Cloud PC. Pour le moment, Windows 365 Switch est uniquement accessible en préversion, Microsoft vient de l’annoncer à la communauté : Windows 365 Switch disponible en avant-première publique.

Qu’est-ce que Microsoft 365 Switch ?

Grâce à Windows 365 Switch, vous allez pouvoir basculer entre votre poste local et votre Cloud PC très facilement. Je suis presque sûr que cela préfigure l’arrivée d’un menu Démarrer unique entre vos deux ressources 😎.

Windows 365 Switch fait sens dans le cadre de scénarios BYOD (Bring-Your-Own-Device), où vous devez vous connecter depuis votre propre appareil Windows à un PC Cloud sécurisé, appartenant par exemple à l’entreprise.

Ayant besoin d’un accès constant aux ressources présentes sur les deux environnements, vous pouvez facilement passer de votre environnement personnel à votre environnement professionnel.

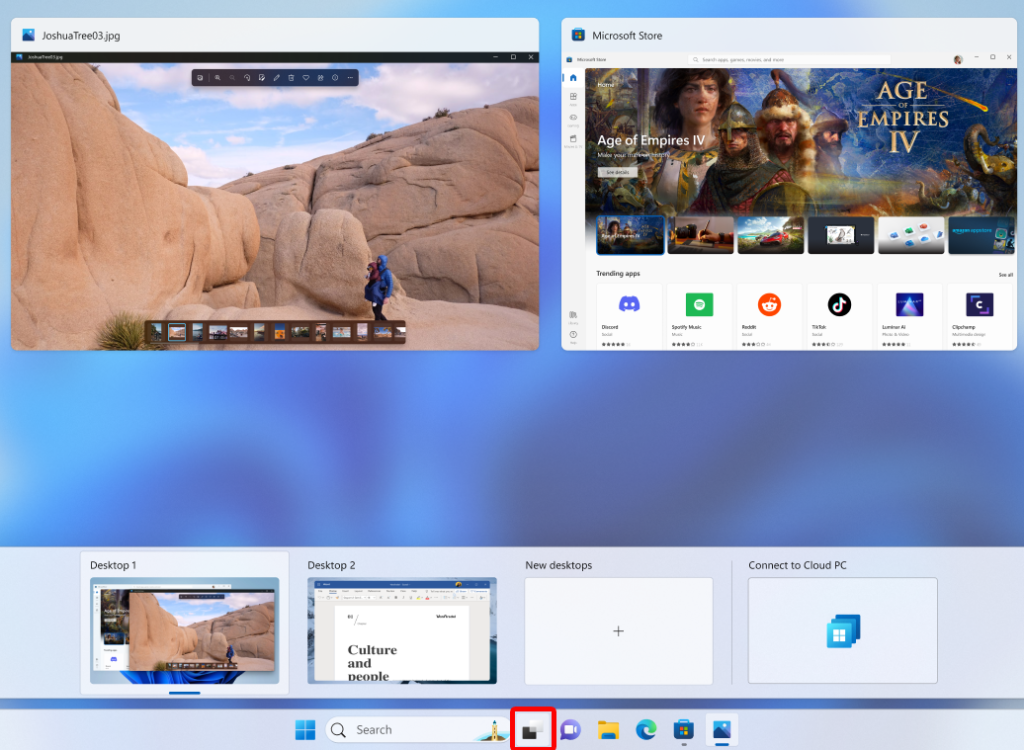

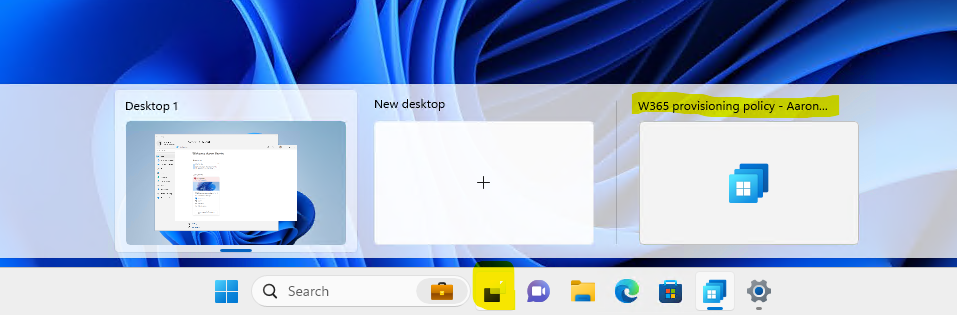

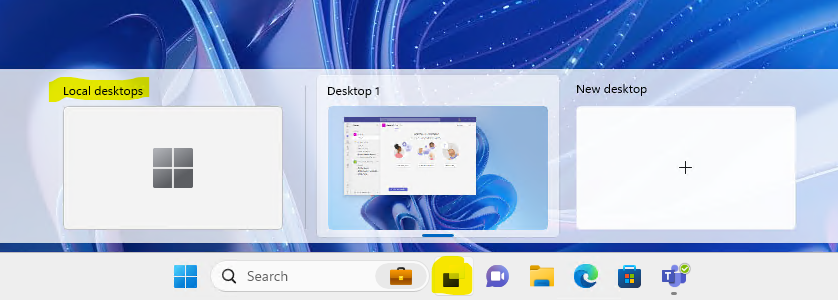

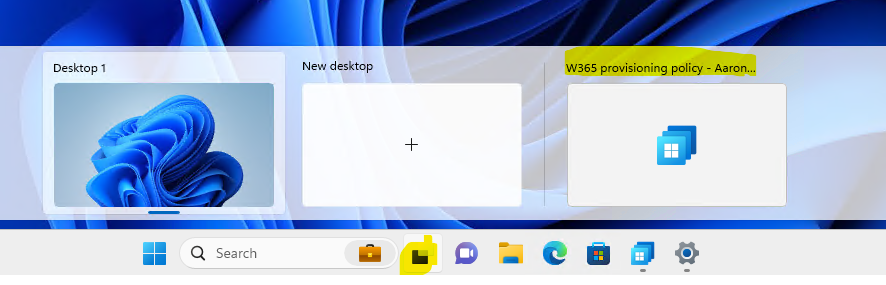

Windows 365 Switch permet de passer facilement d’un Cloud PC Windows 365 au bureau local en utilisant les mêmes commandes clavier familières, ainsi qu’un clic de souris ou un geste de balayage. Windows 365 Switch permet une expérience transparente à partir de Windows 11 grâce à la fonction d’affichage des tâches.

Microsoft Techcommunity

Avant de rentrer en détail sur la mise en place de cette fonctionnalité, voici une vidéo de présentation par les équipes de Microsoft :

Quels sont les prérequis pour Windows 365 Switch ?

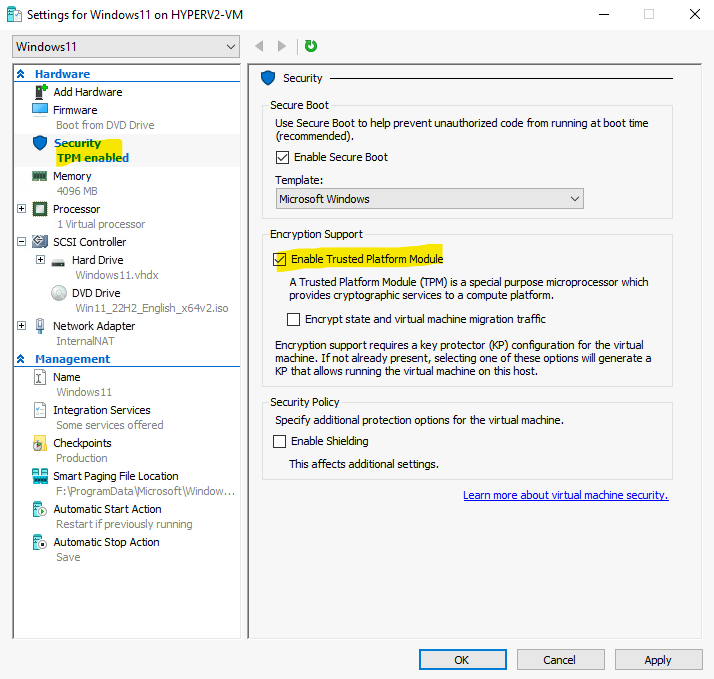

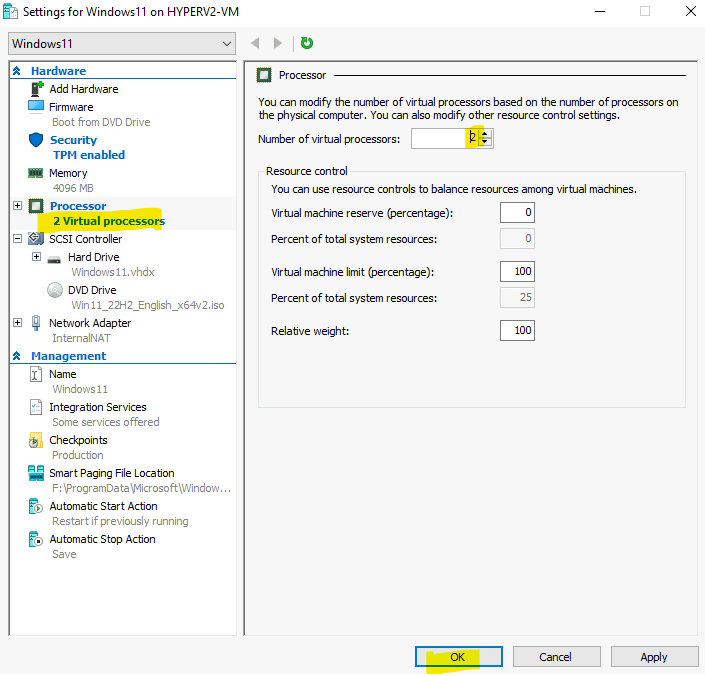

Comme la documentation Microsoft le rappelle, utilisez Windows 365 Switch nécessite de respecter exigences suivantes :

- Appareil physique Windows 11 Professionnel ou Entreprise.

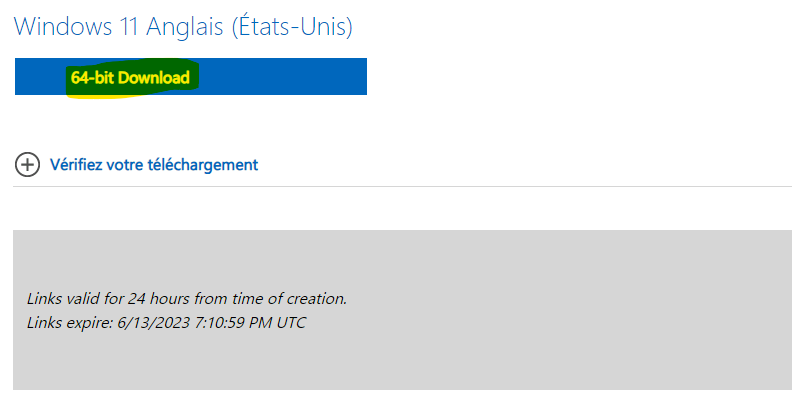

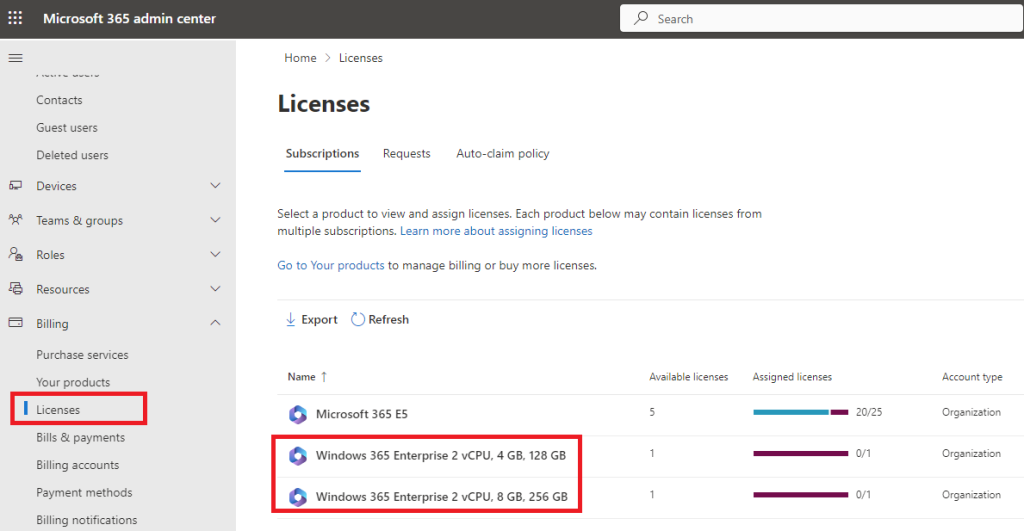

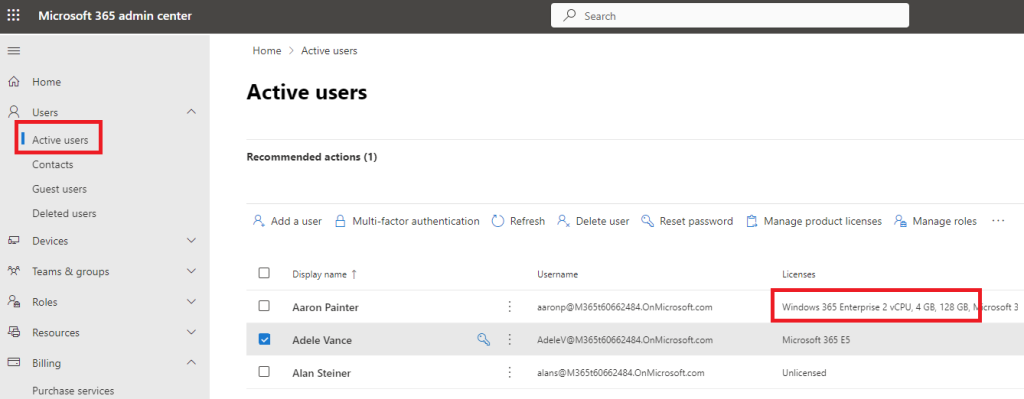

- Windows 365 PC Cloud licence.

- Inscrire à la fois l’appareil physique et le PC cloud dans le canal bêta du programme Windows Insider (par défaut) ou le canal de développement.

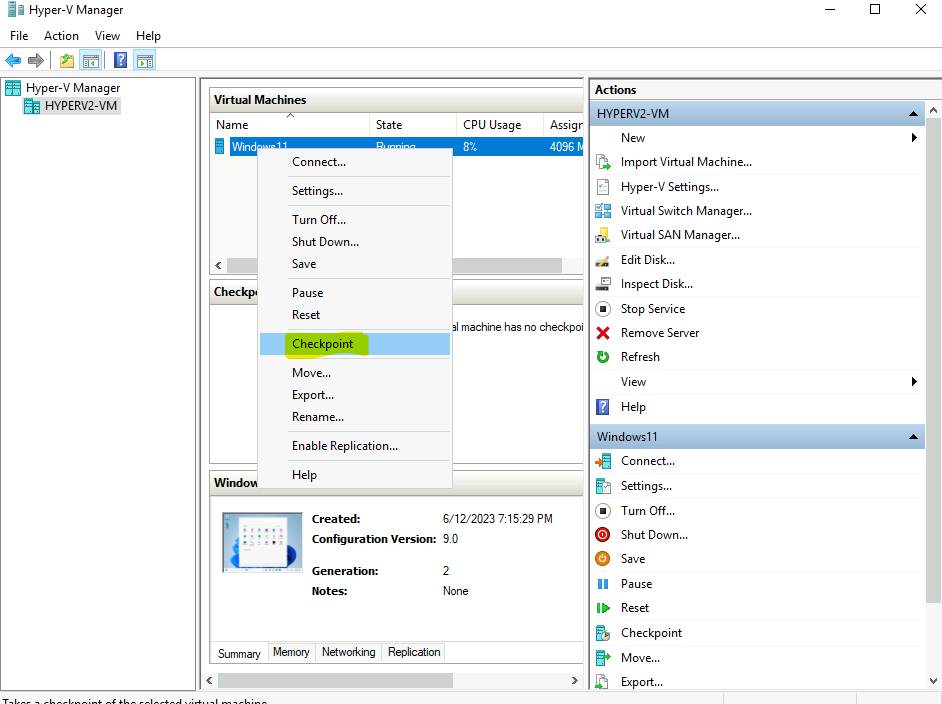

Concernant l’obligation de l’appareil physique, je ne suis pas entièrement d’accord, et je vais vous le démontrer en utilisant une machine virtuelle AVD lors de mon test.

Dans celui-ci, vous trouverez toutes les étapes nécessaires, de la création à la connexion à la machine virtuelle, au test de la fonctionnalité Switch :

- Etape 0 – Quels sont les prérequis pour tester Windows 365 Switch ?

- Etape I – Préparation d’Azure Virtual Desktop

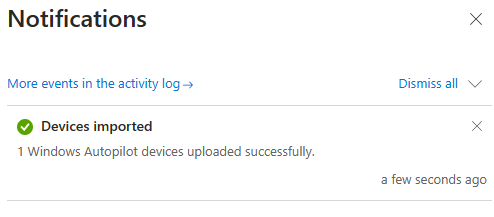

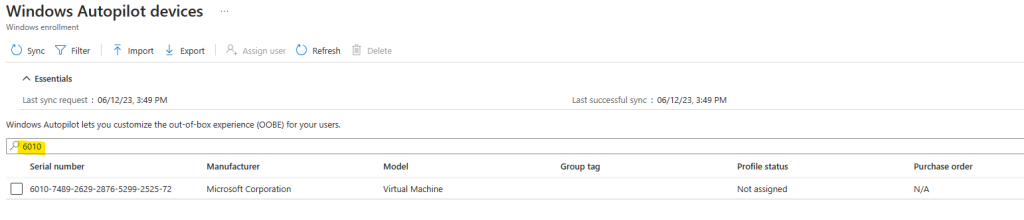

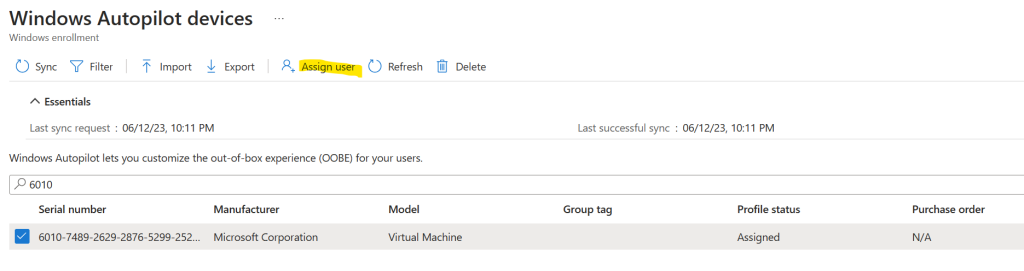

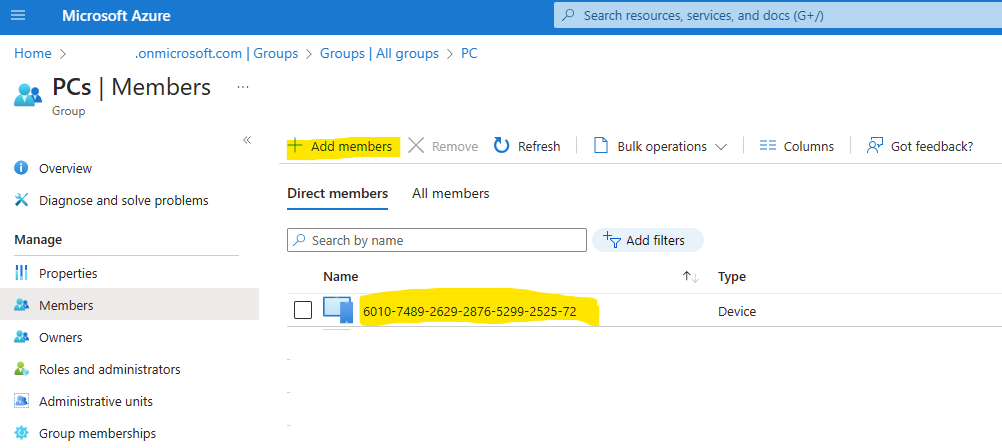

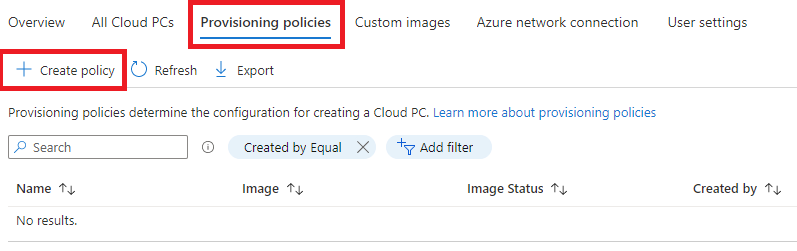

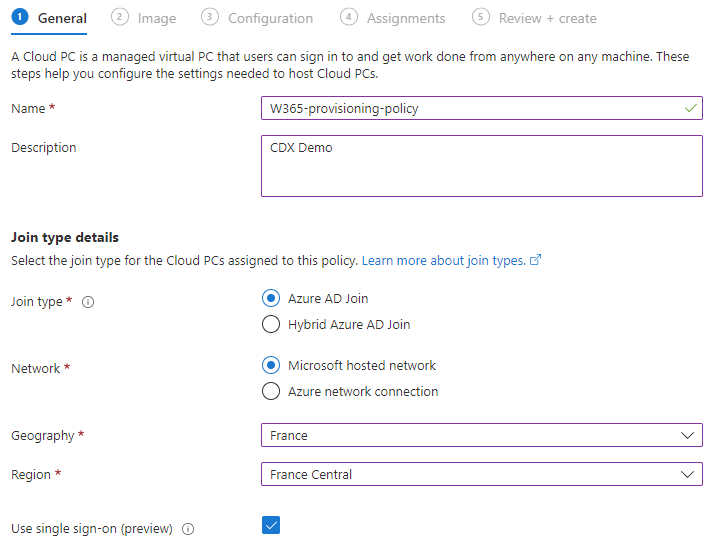

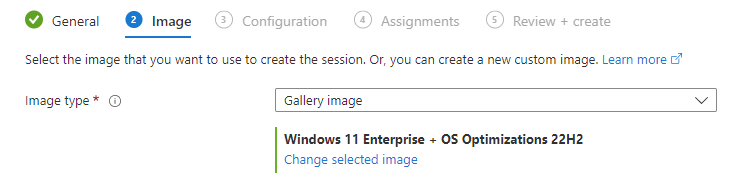

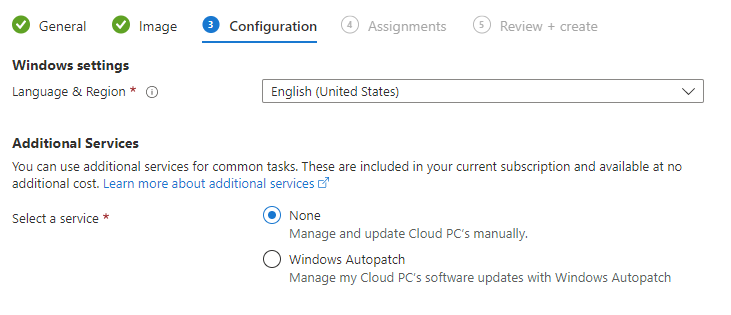

- Etape II – Préparation de Windows 365

- Etape III – Installation de Windows 365

- Etape IV – Test de Windows 365 Switch

Etape 0 – Quels sont les prérequis pour tester Windows 365 Switch ?

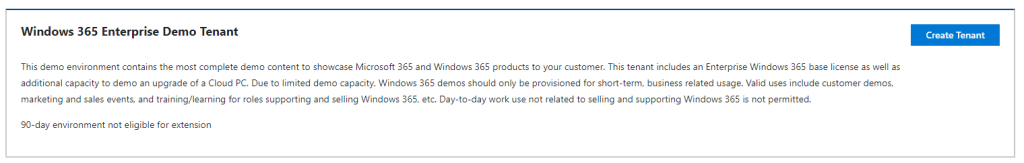

Pour réaliser cet exercice sur Windows 365 Switch, il vous faudra disposer des ressources suivantes :

- Une souscription Azure valide

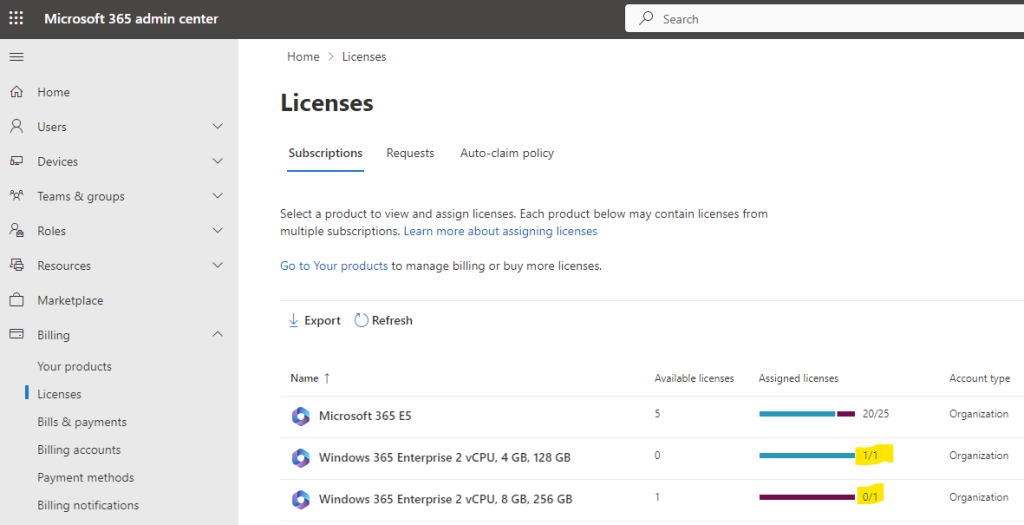

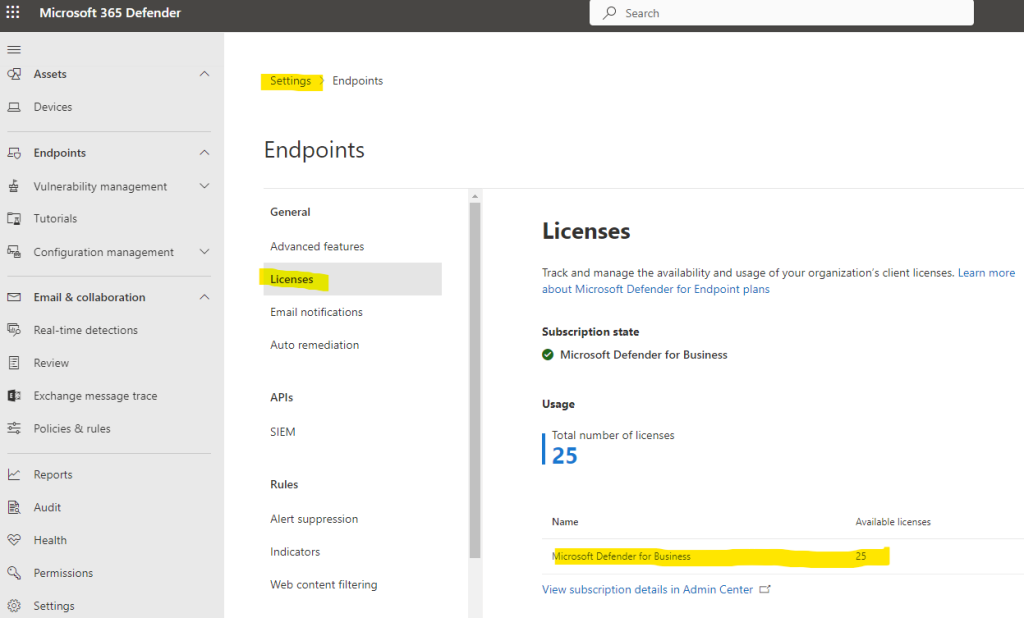

- Une licence Windows 365

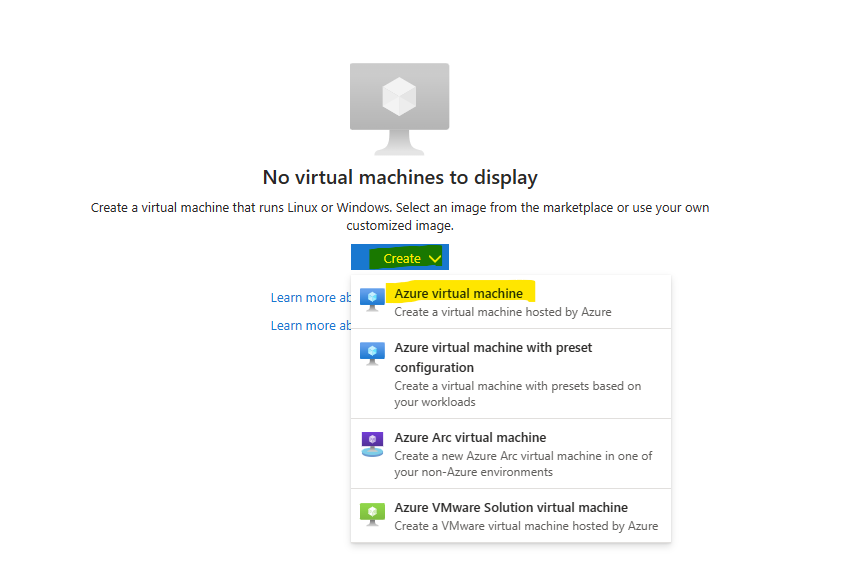

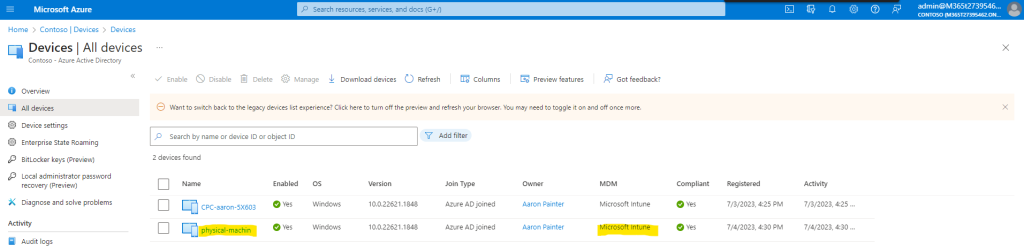

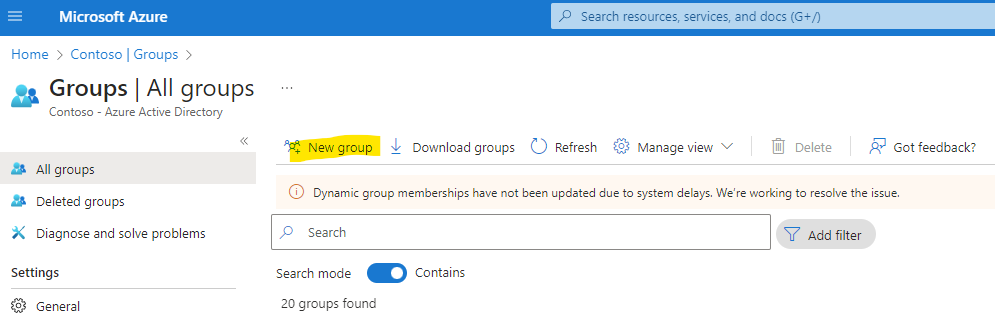

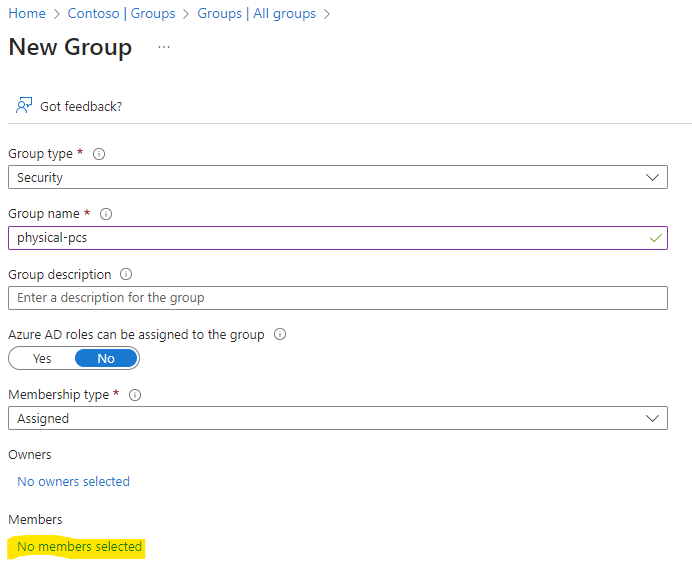

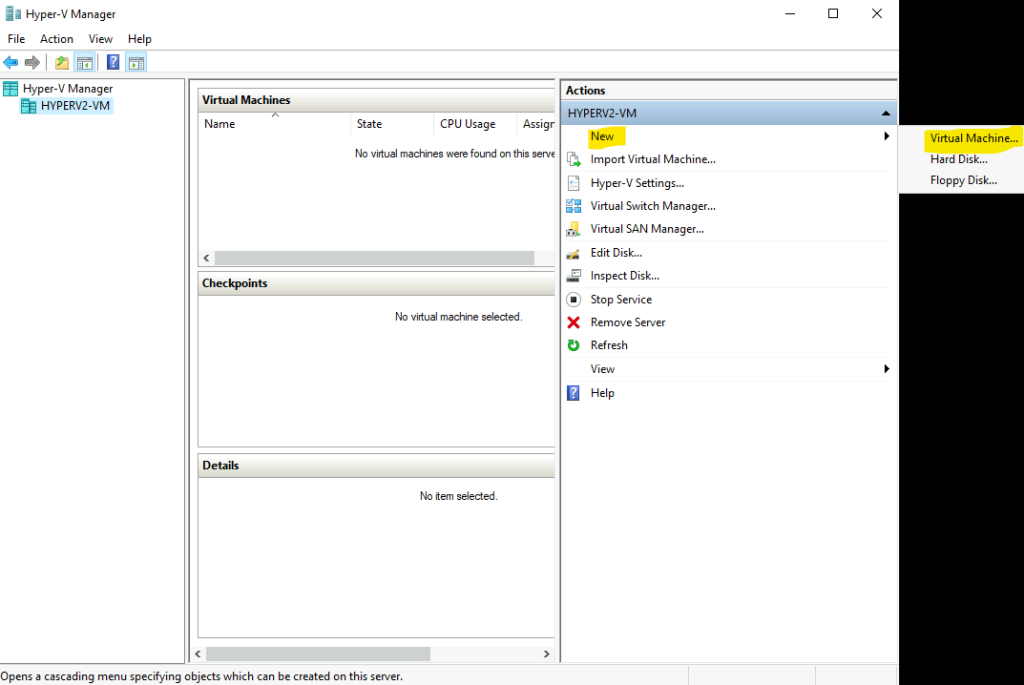

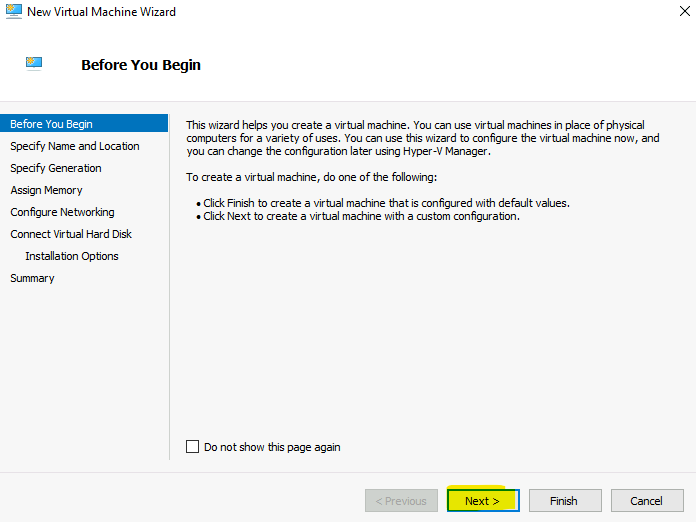

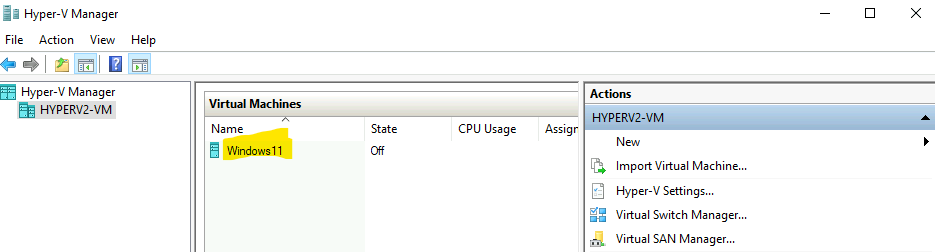

Dans notre exercice, nous allons donc commencer par créer une machine virtuelle via Azure Virtual Desktop afin de servir de poste local de test.

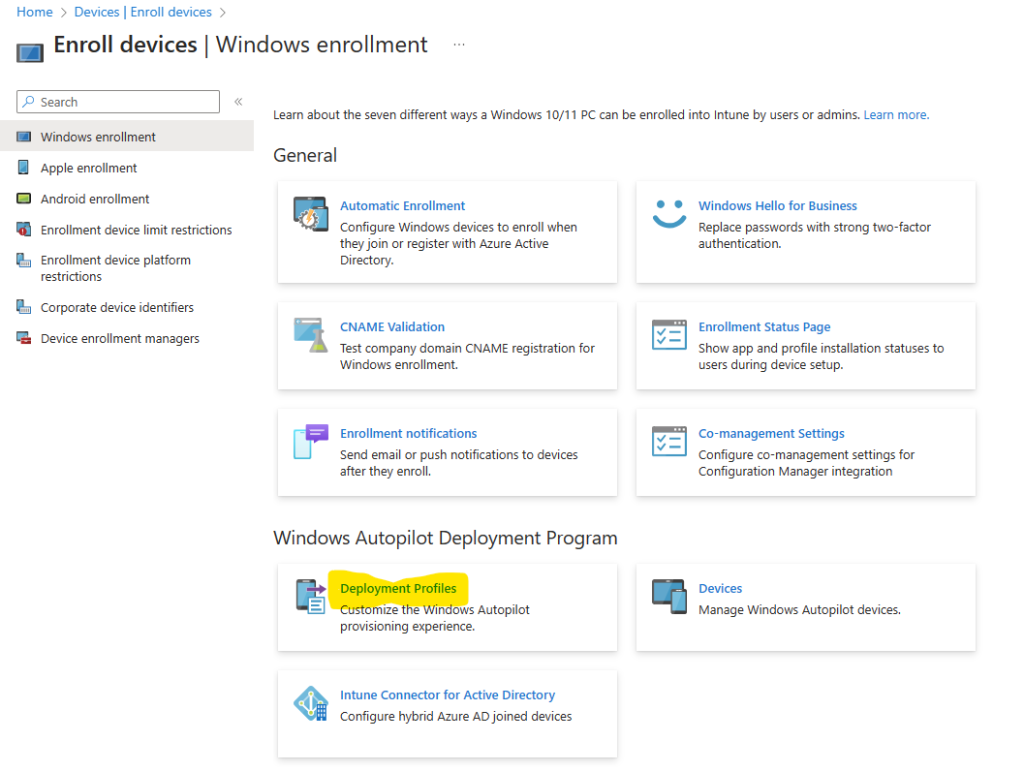

Etape I – Préparation d’Azure Virtual Desktop :

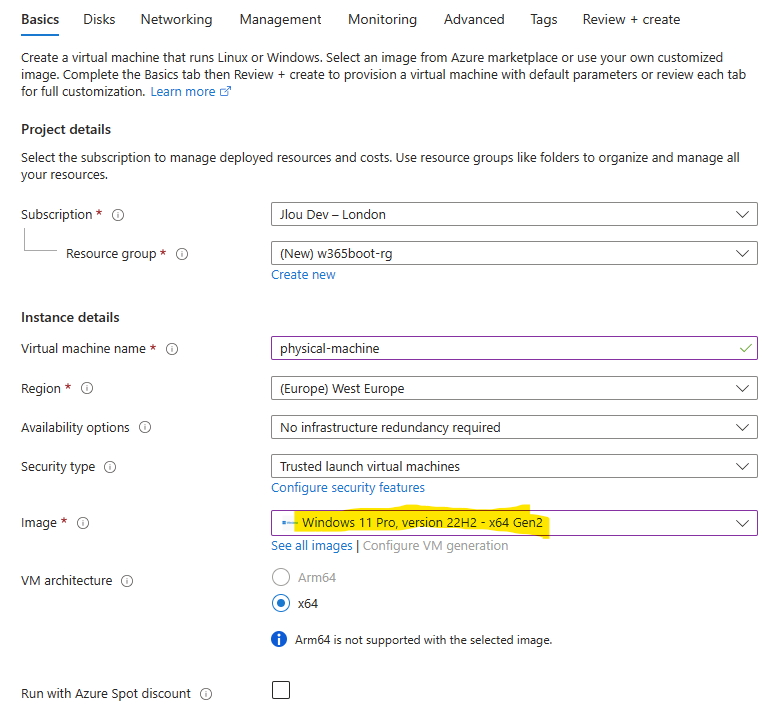

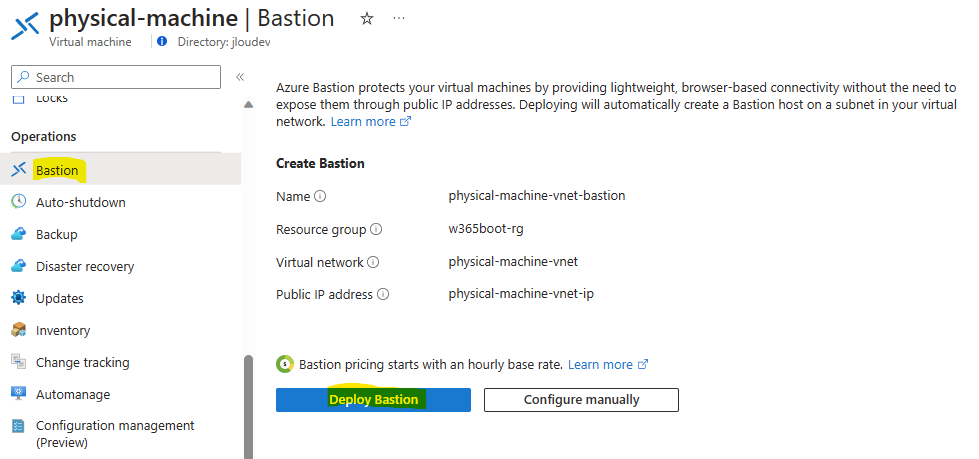

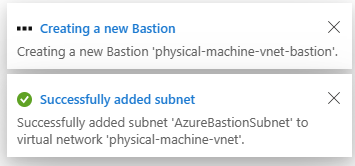

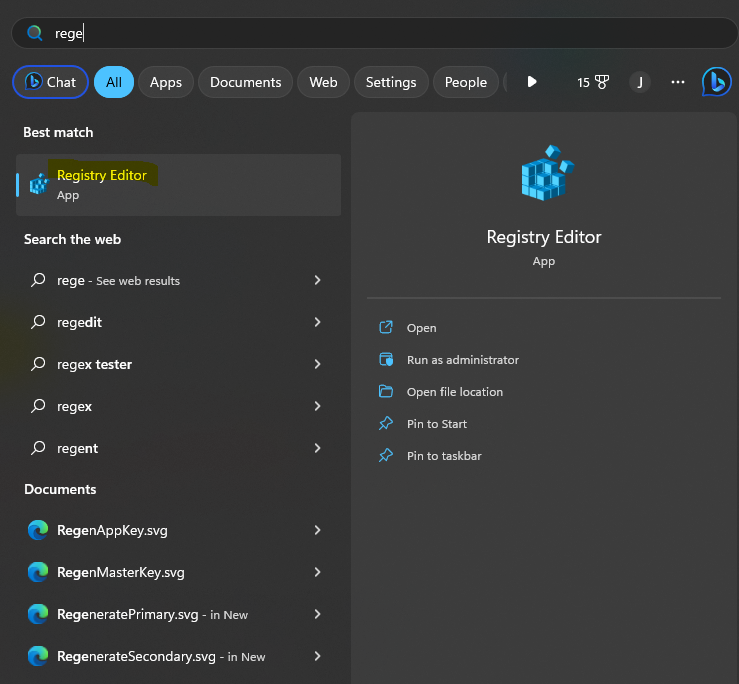

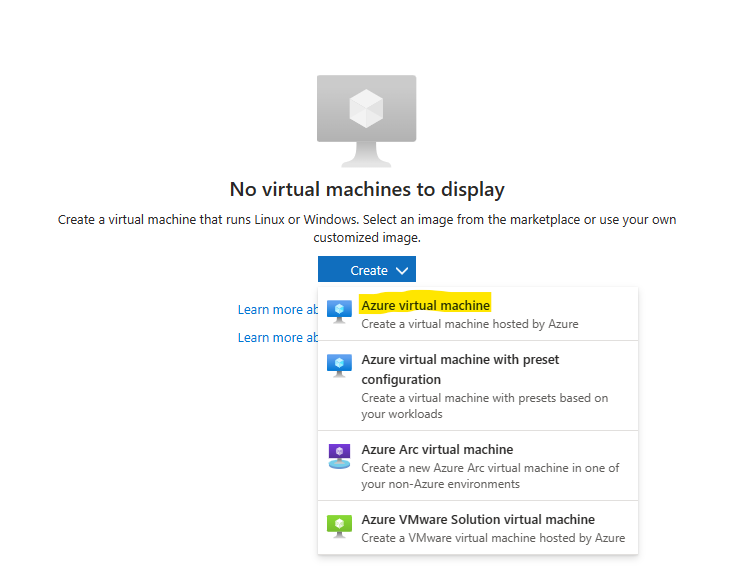

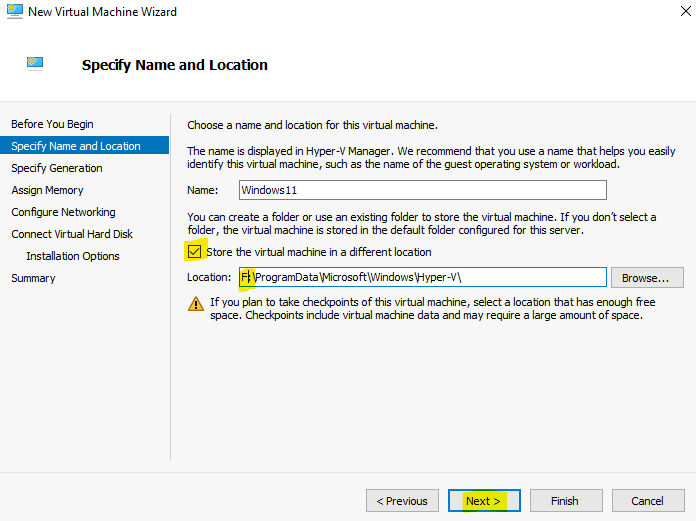

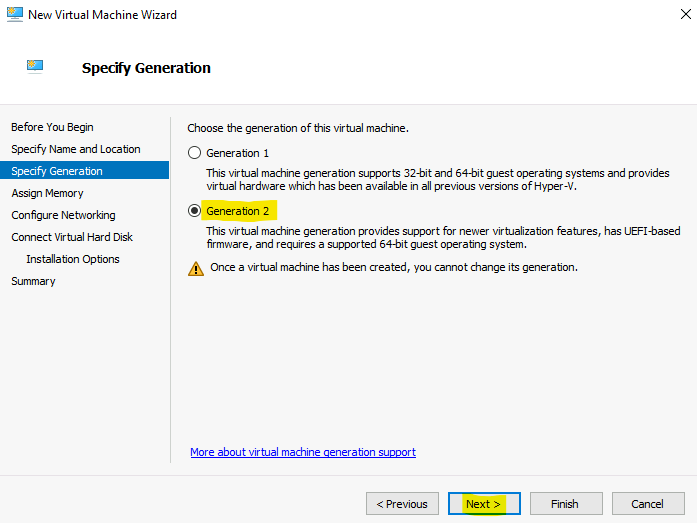

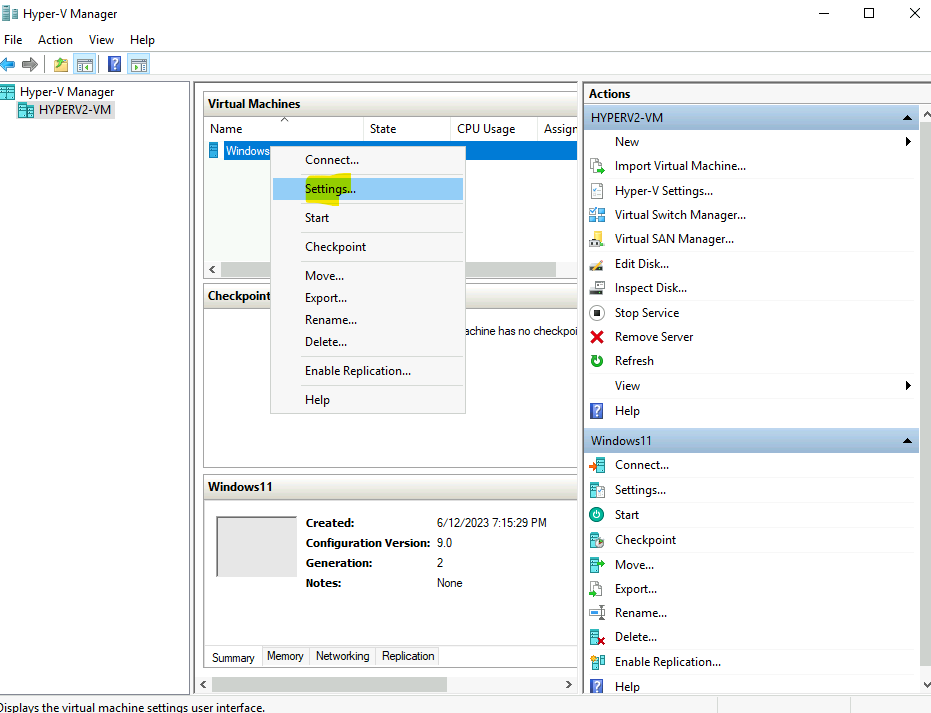

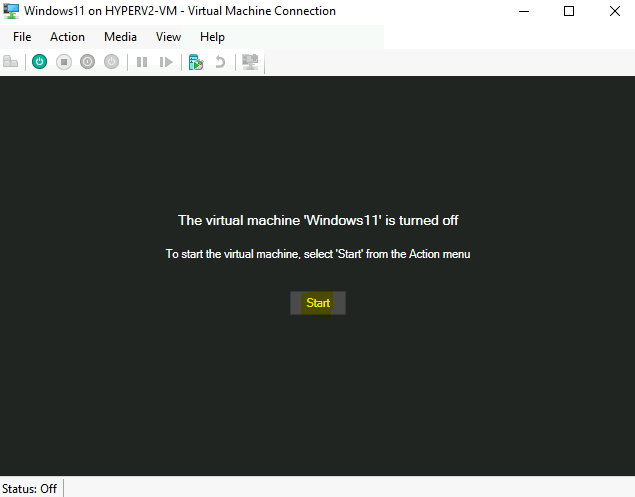

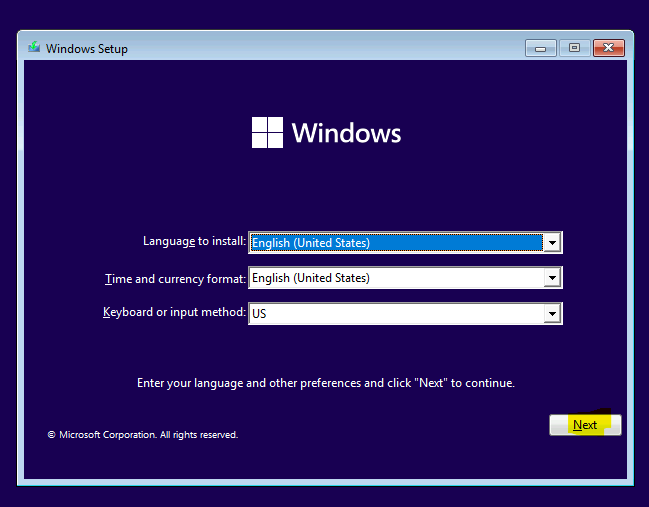

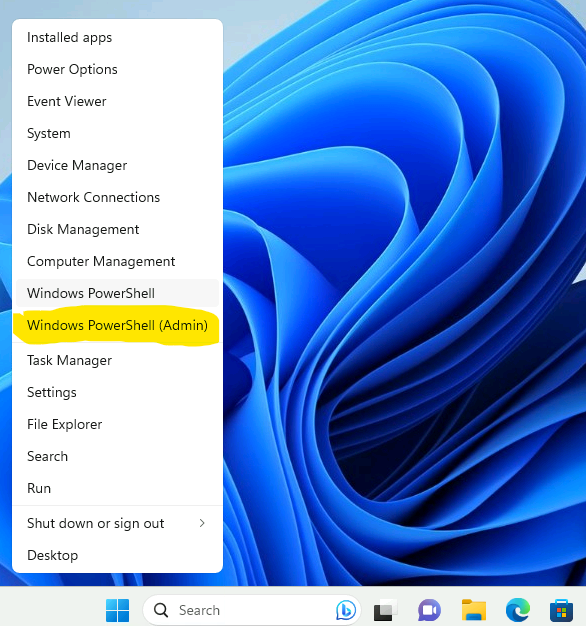

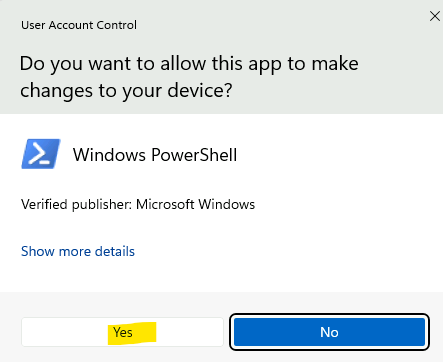

Commençons par créer notre machine virtuelle AVD de test pour simuler notre poste local.

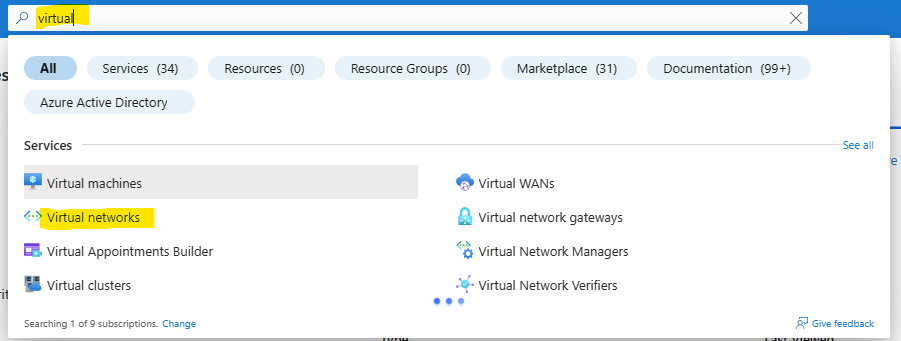

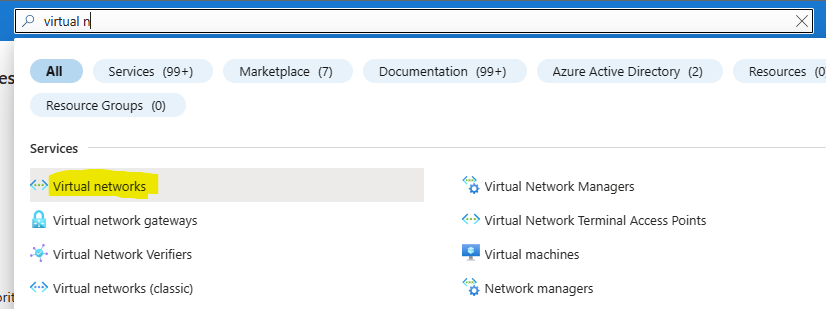

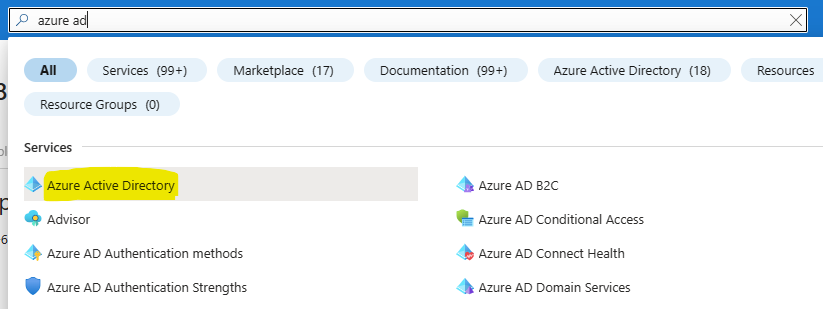

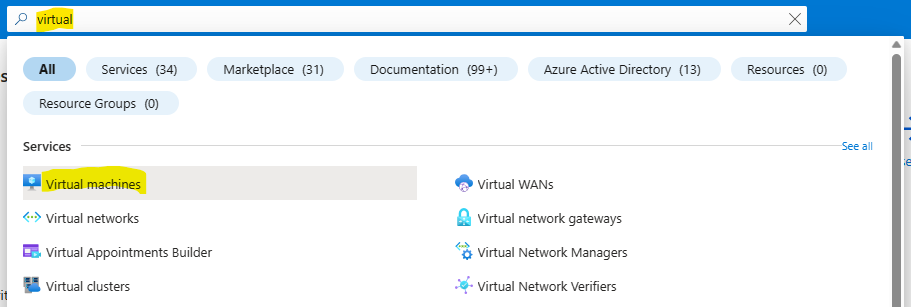

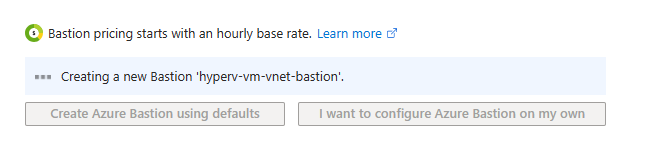

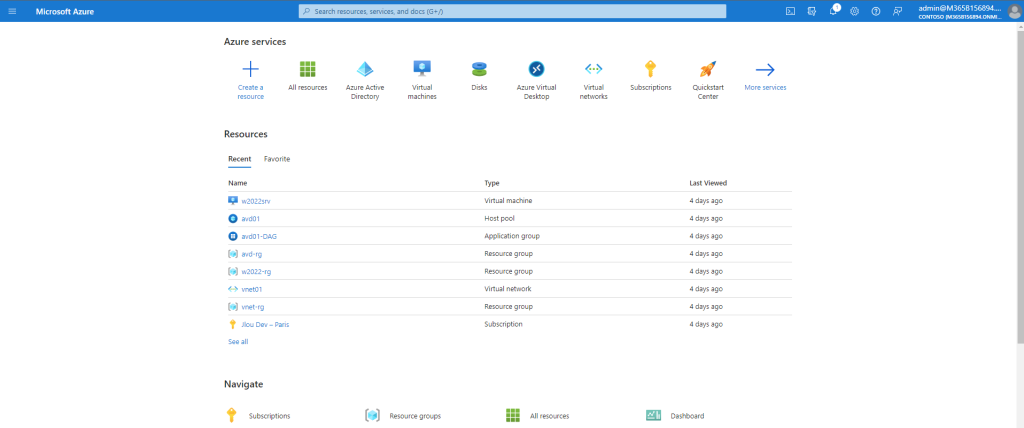

Pour cela, rendez-vous dans le portail d’Azure afin créer un réseau virtuel en utilisant la barre de recherche en haut de l’écran :

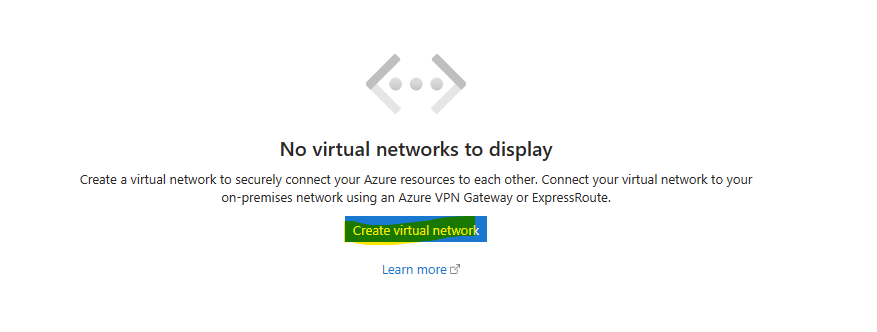

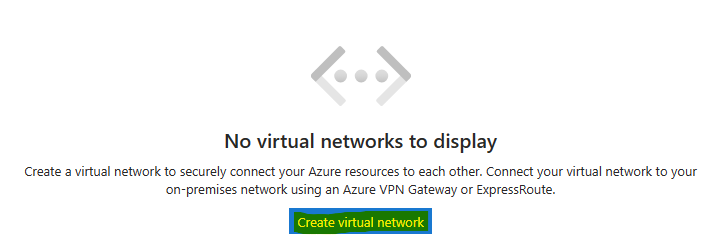

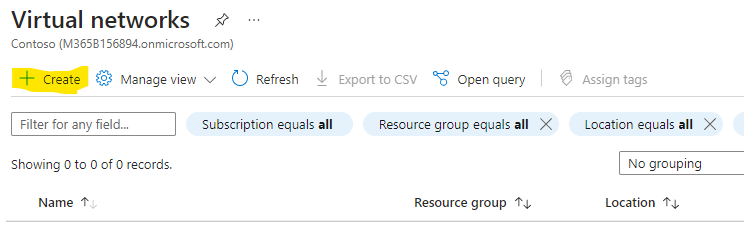

Cliquez ici pour créer votre réseau virtuel pour la VM AVD :

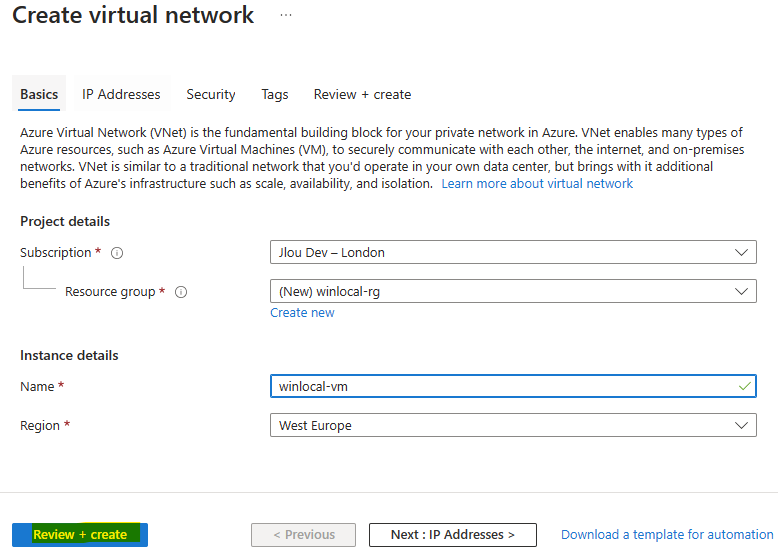

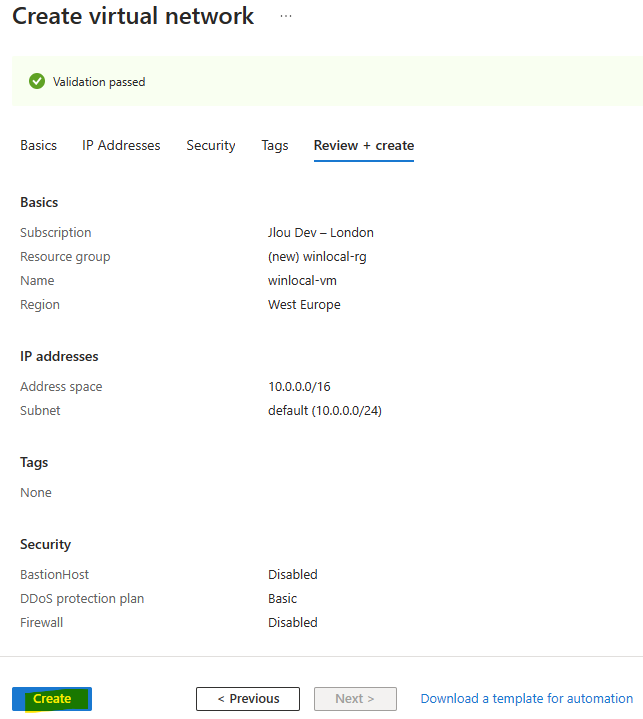

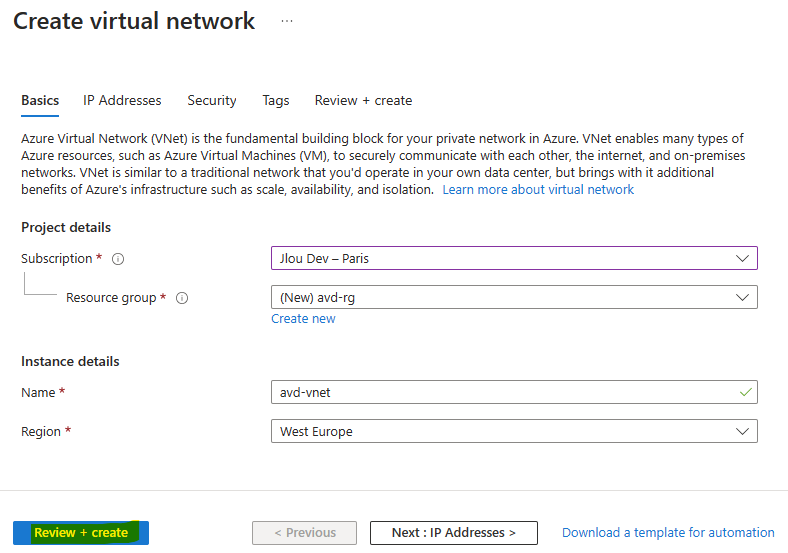

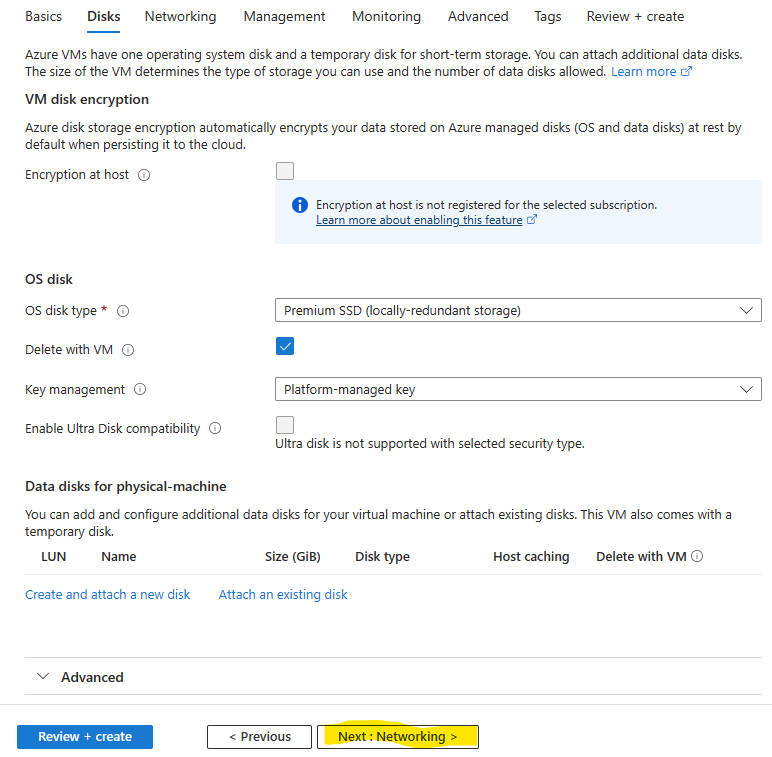

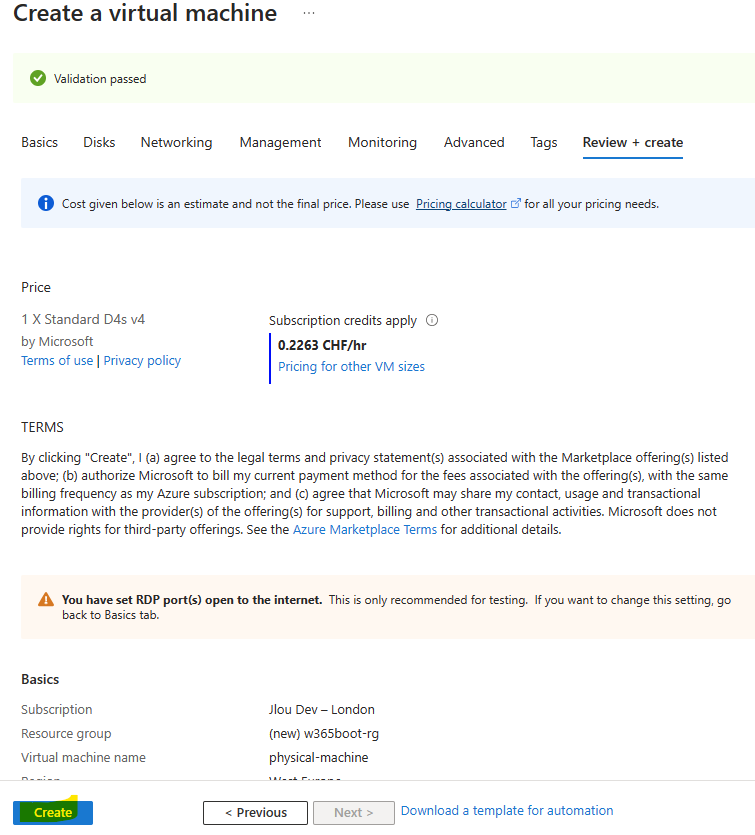

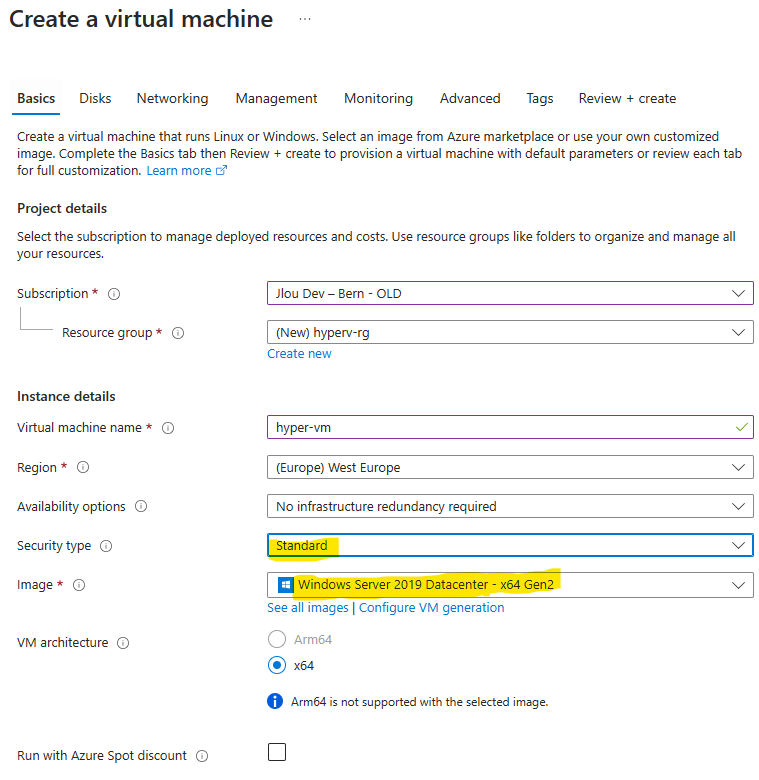

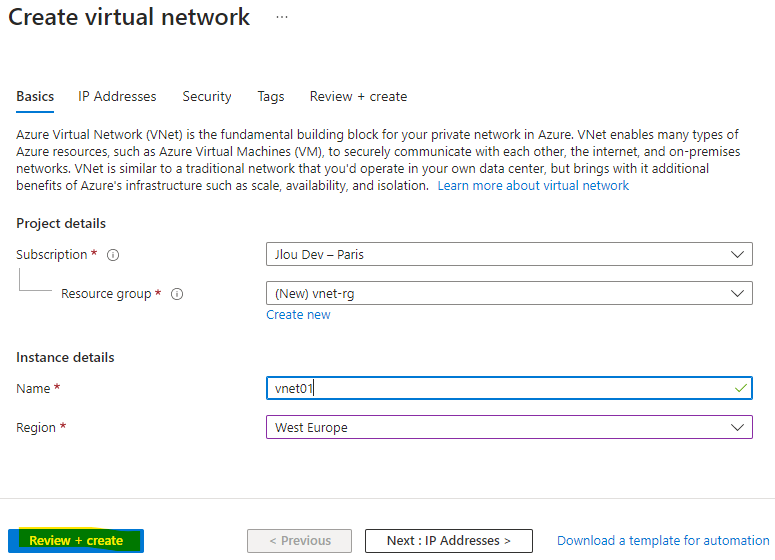

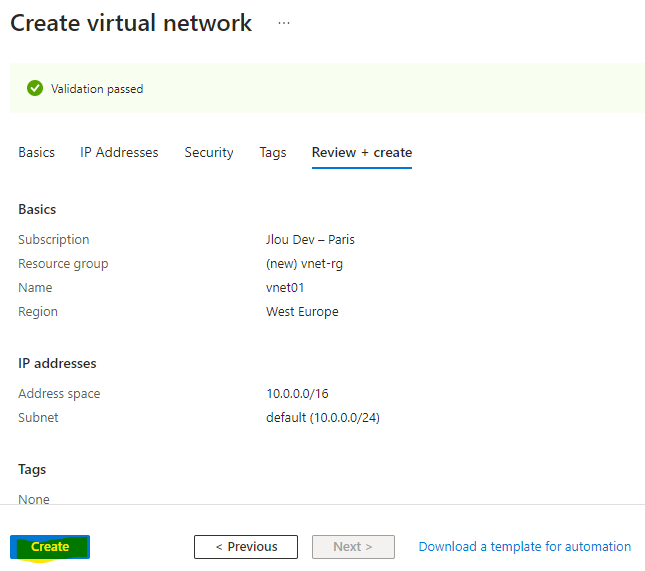

Renseignez les différents champs, puis lancez validation du template par Azure :

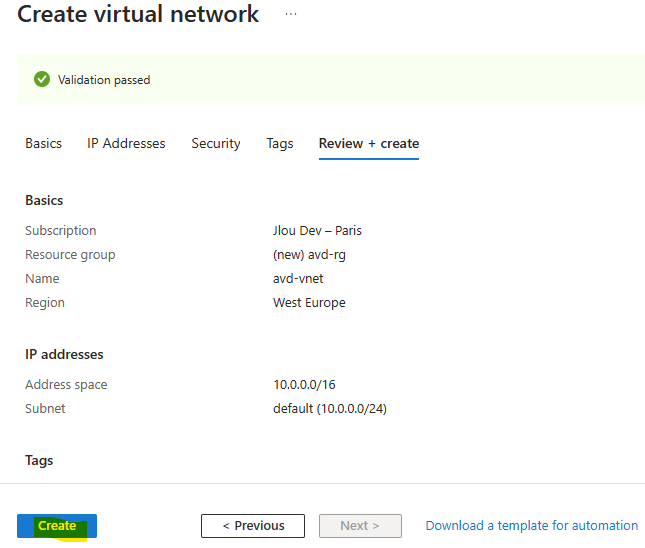

Une fois la validation réussie, lancez la création de la ressource :

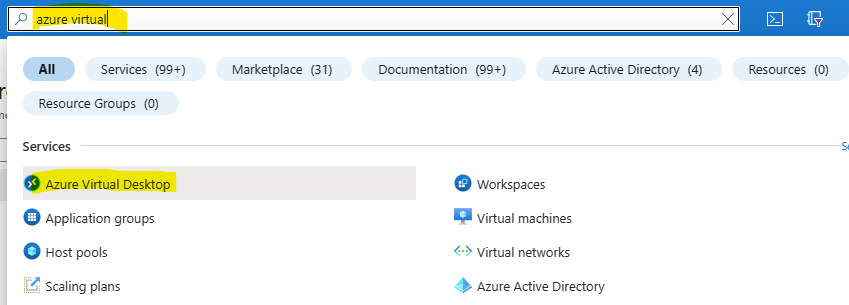

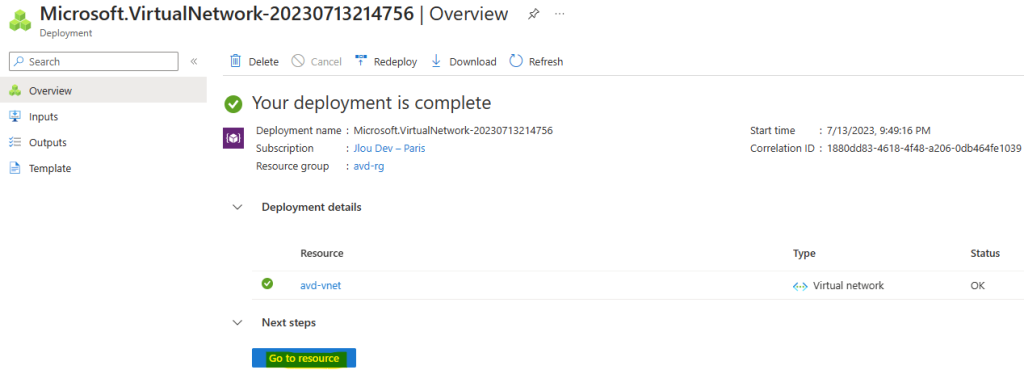

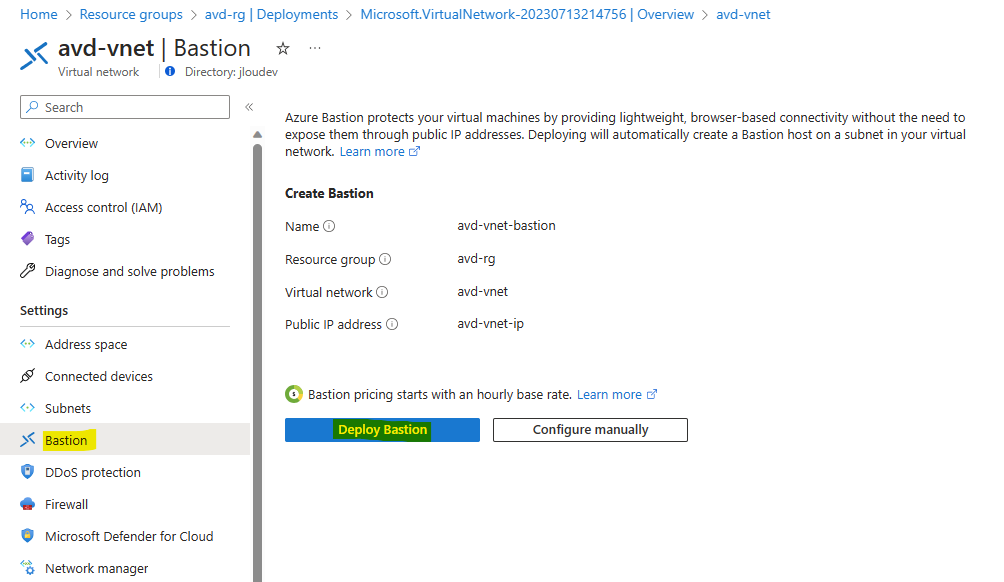

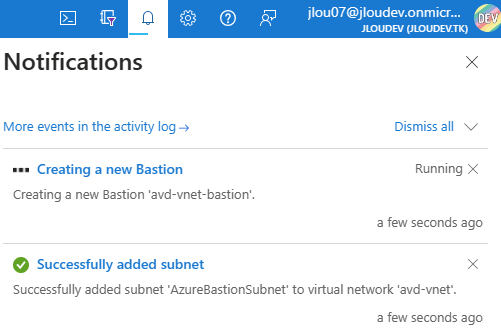

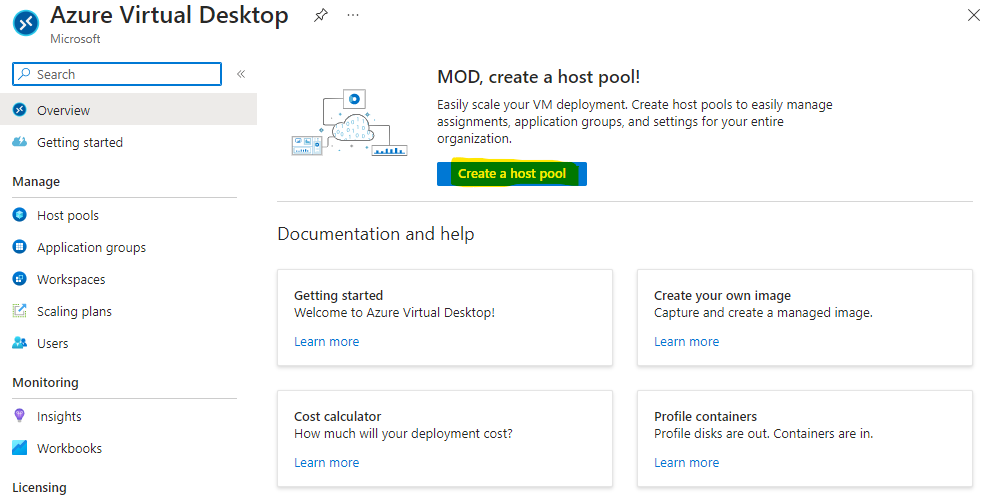

Attendez environ une minute que le réseau virtuel Azure soit créé, puis continuez la création des ressources AVD en utilisant la barre de recherche Azure :

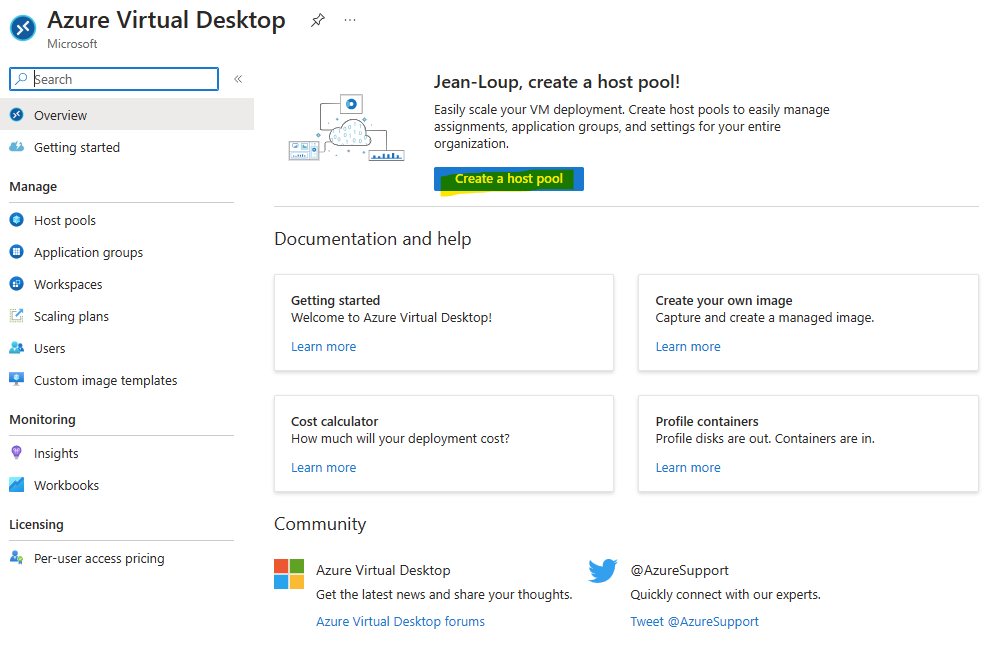

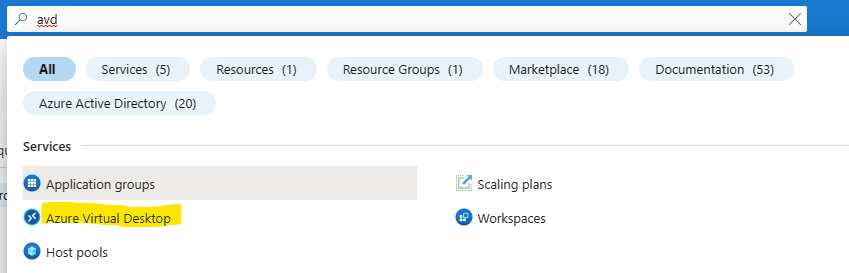

Cliquez-ici pour créer un nouvel environnement Azure Virtual Desktop :

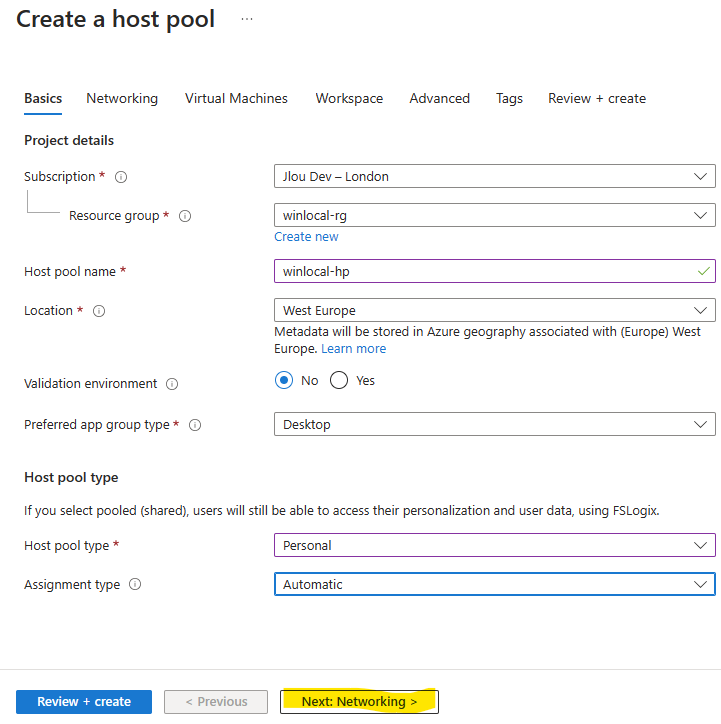

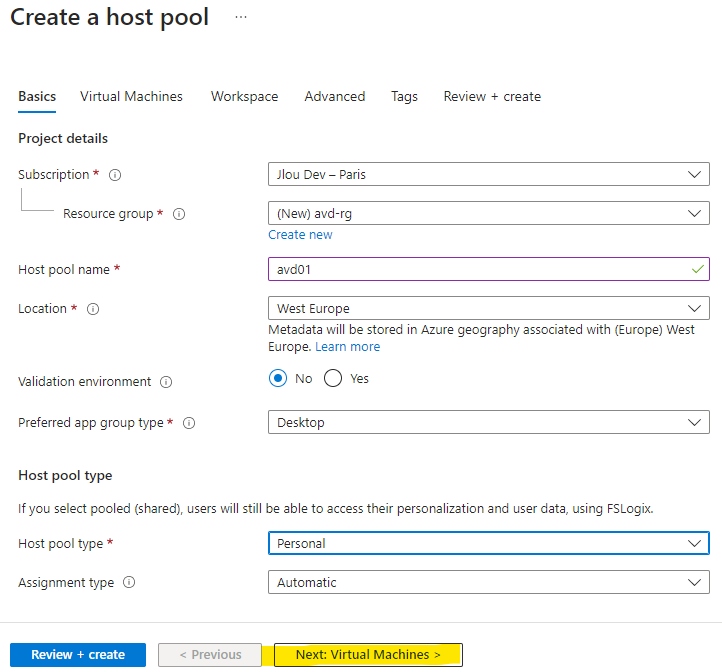

Renseignez les champs du premier onglet, puis cliquez sur Suivant :

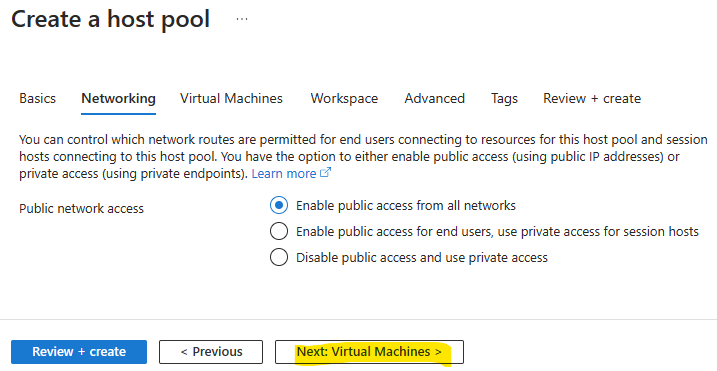

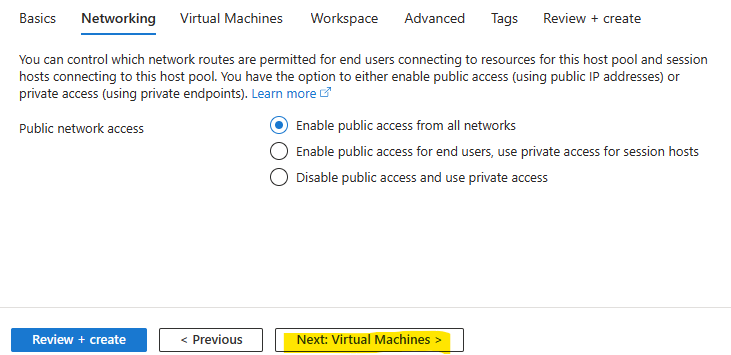

Inutile de modifier l’accès réseau AVD sur le second onglet, cliquez sur Suivant :

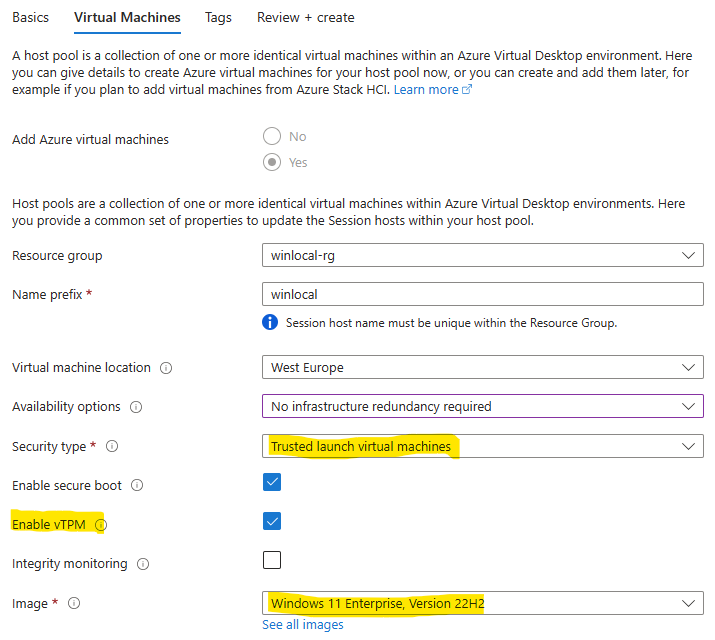

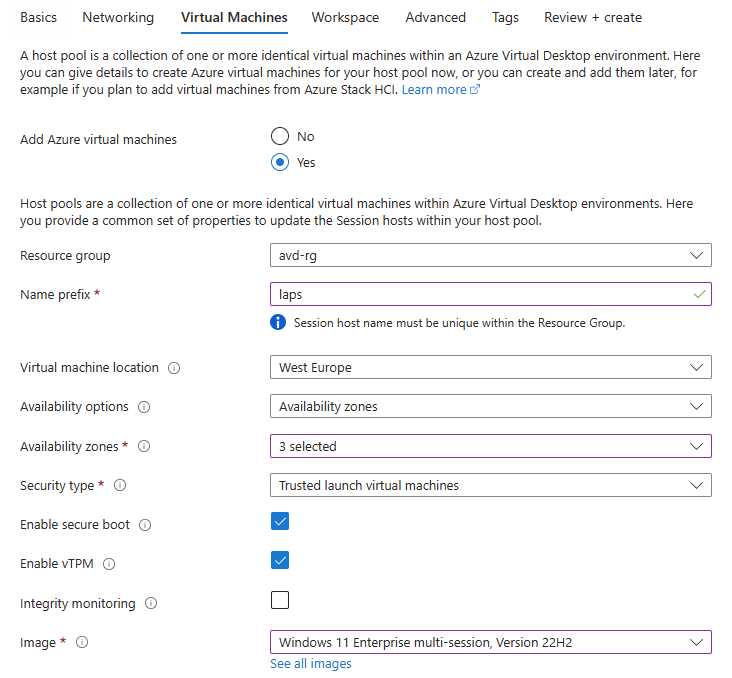

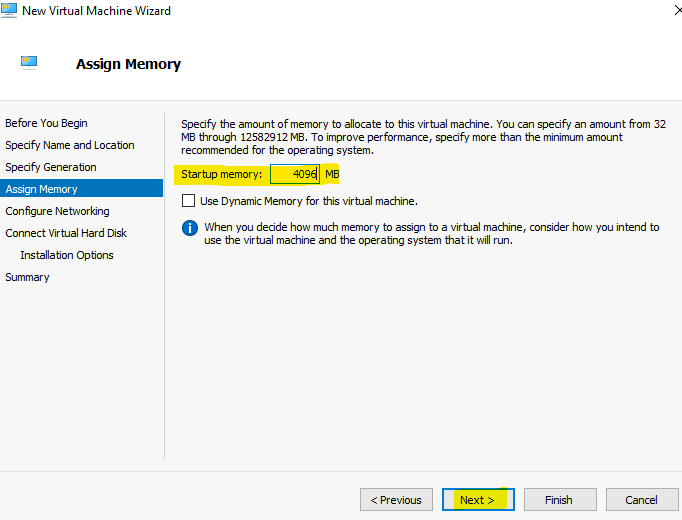

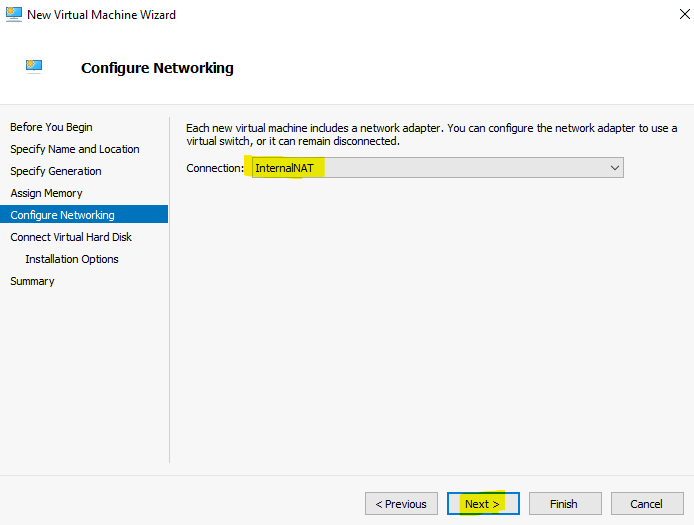

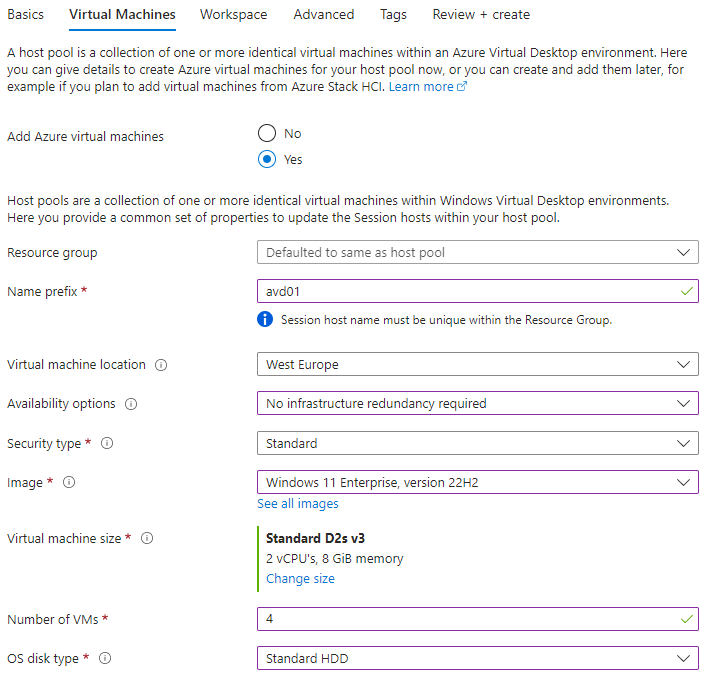

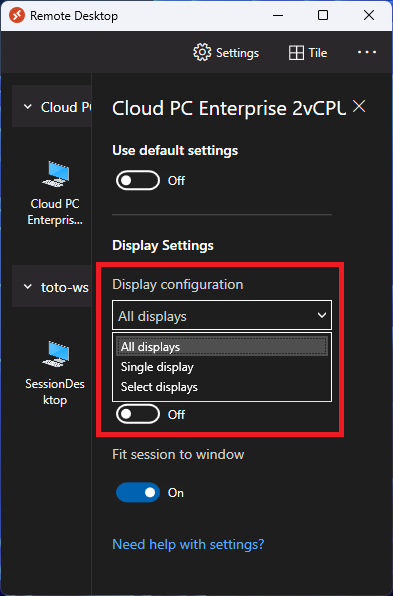

Renseignez les informations liées aux machines virtuelles AVD en prenant soin de choisir une image présente dans la liste de celles compatibles avec Windows 365 Switch :

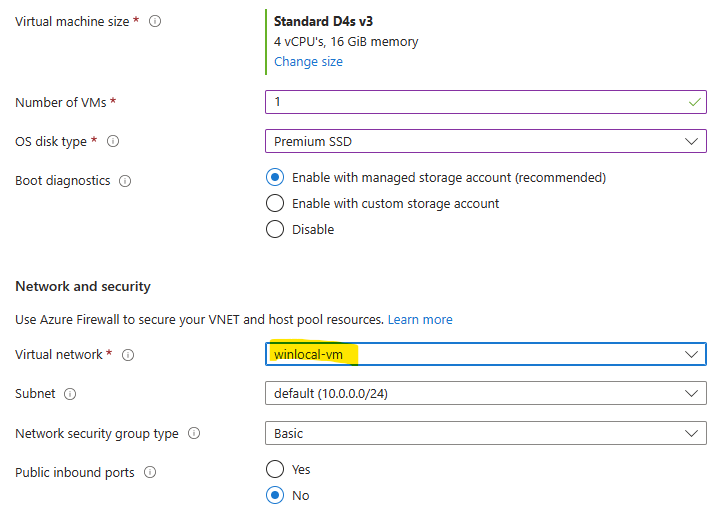

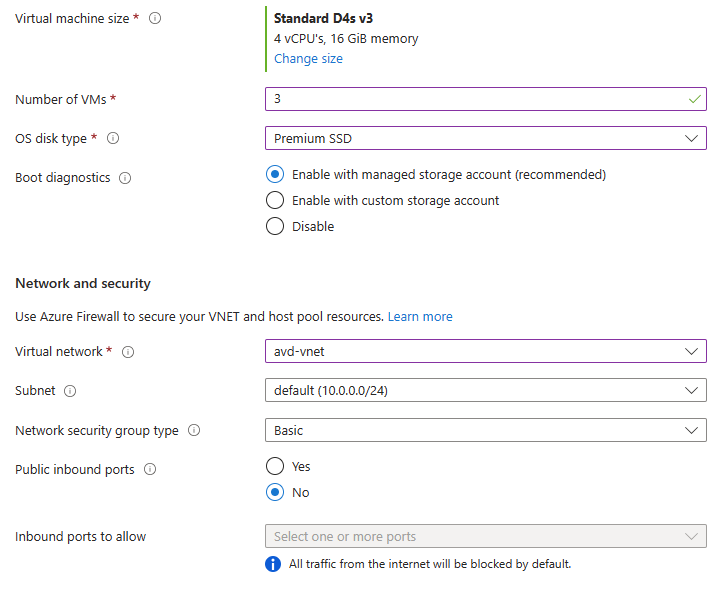

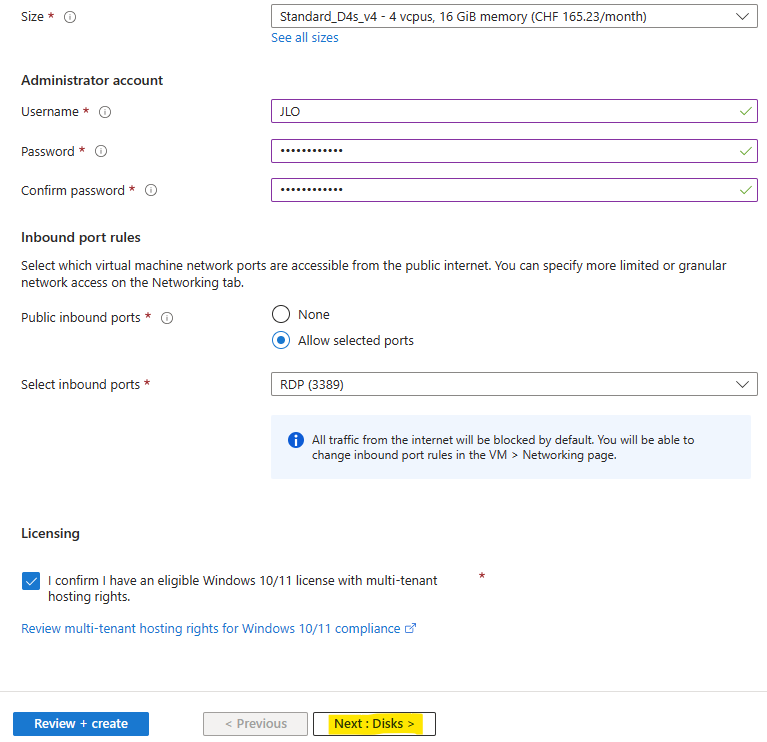

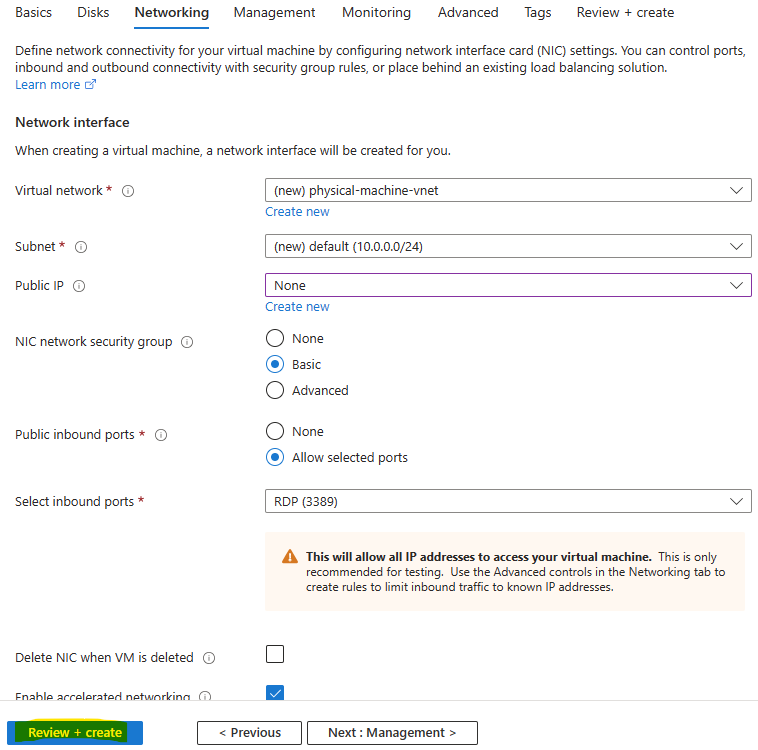

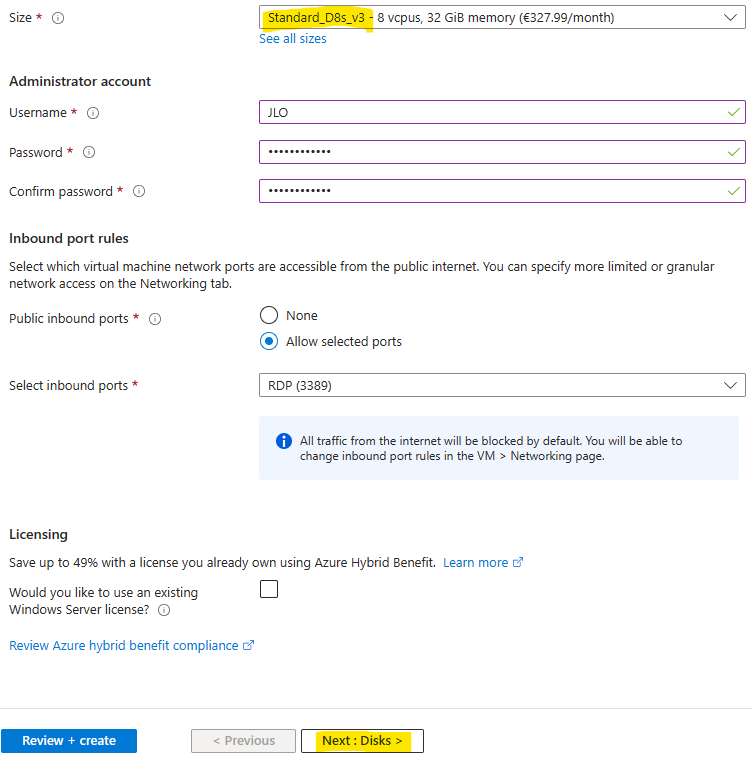

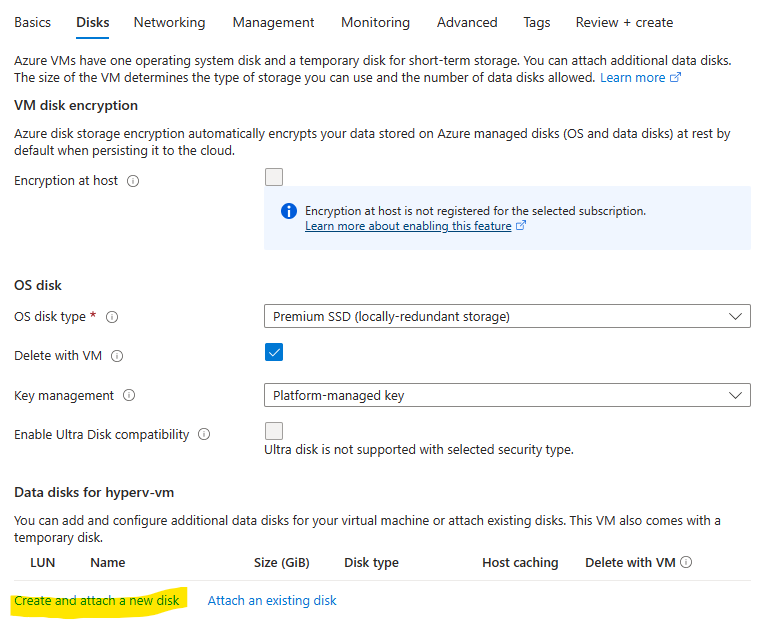

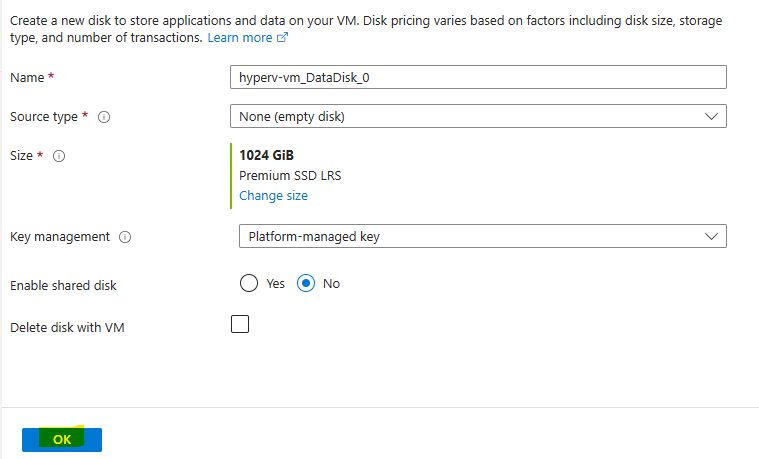

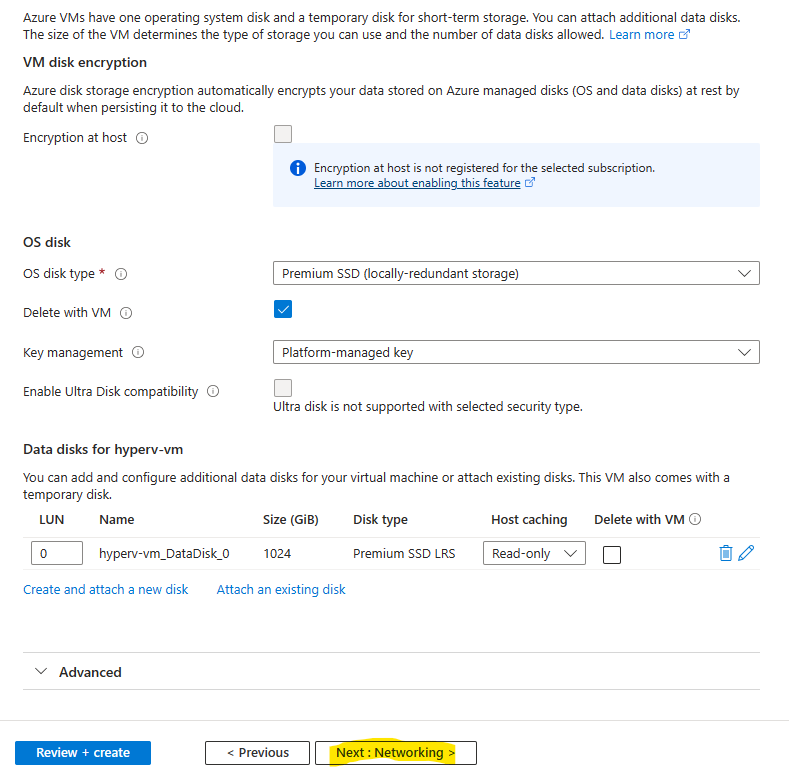

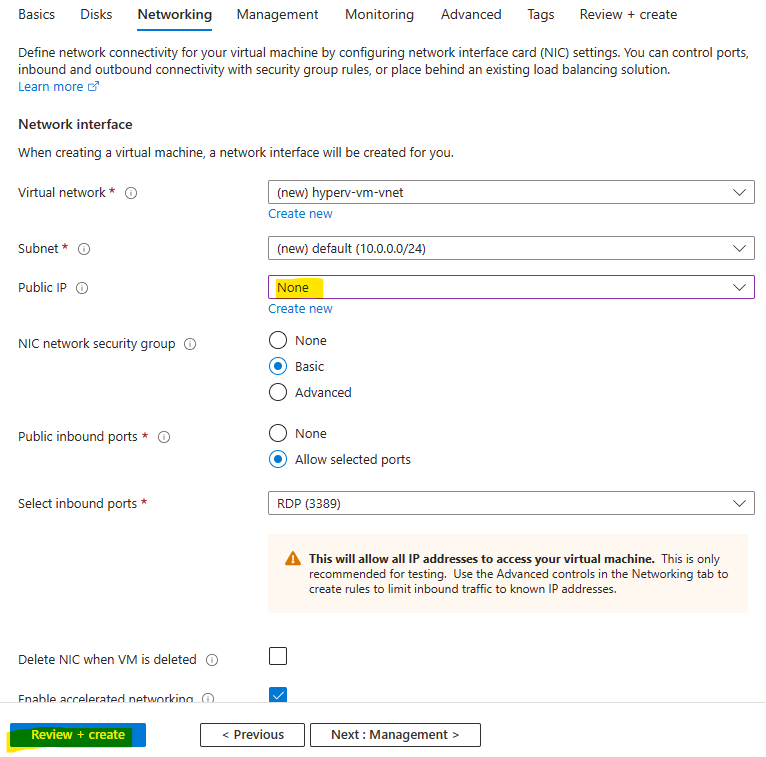

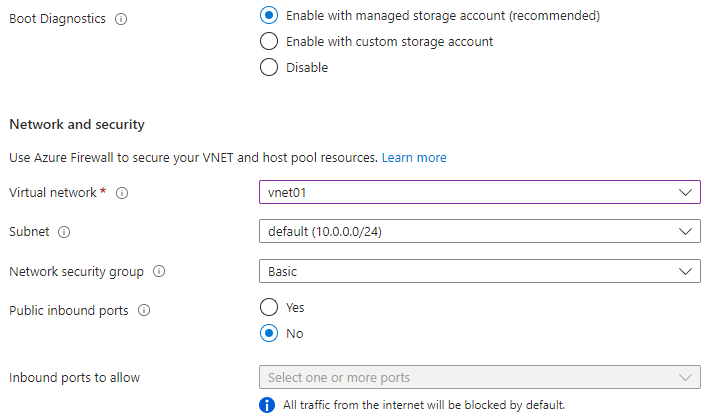

Définissez les performances voulues pour votre VM, puis renseignez le réseau virtuel créé précédemment :

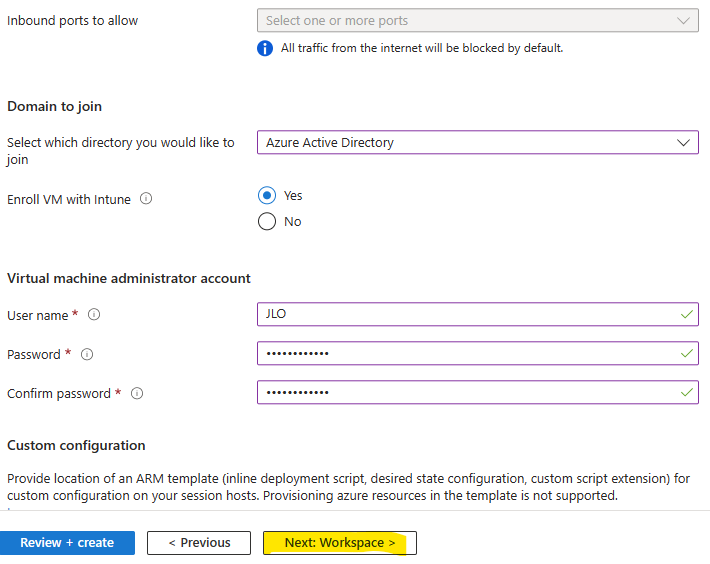

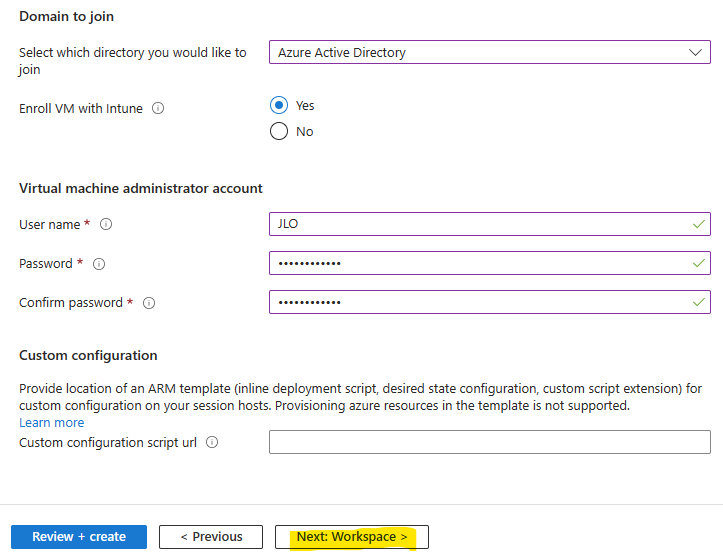

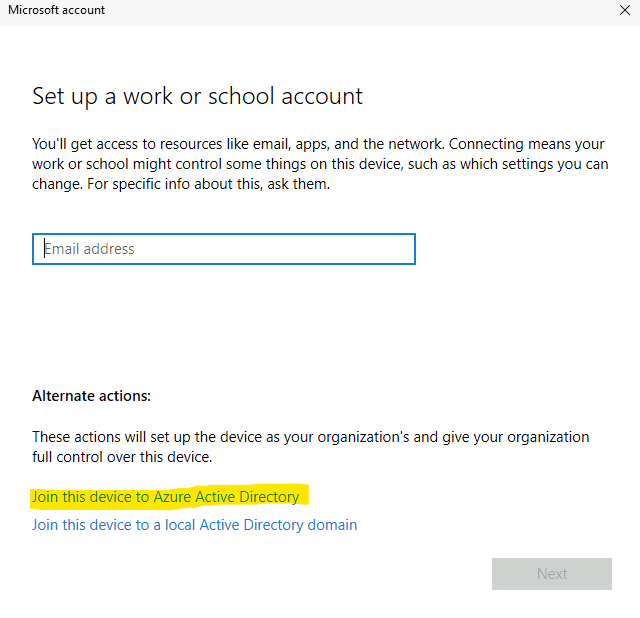

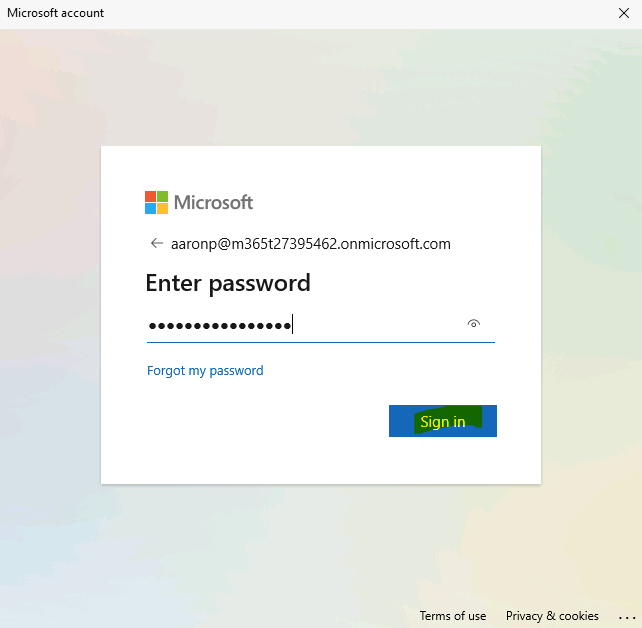

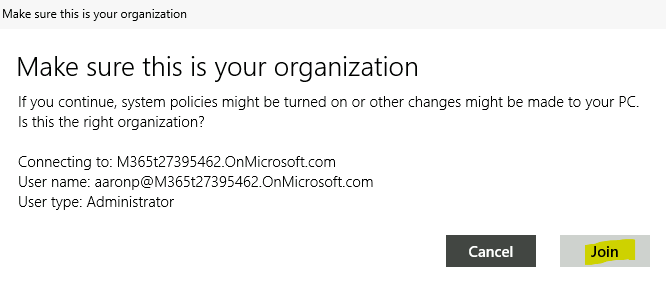

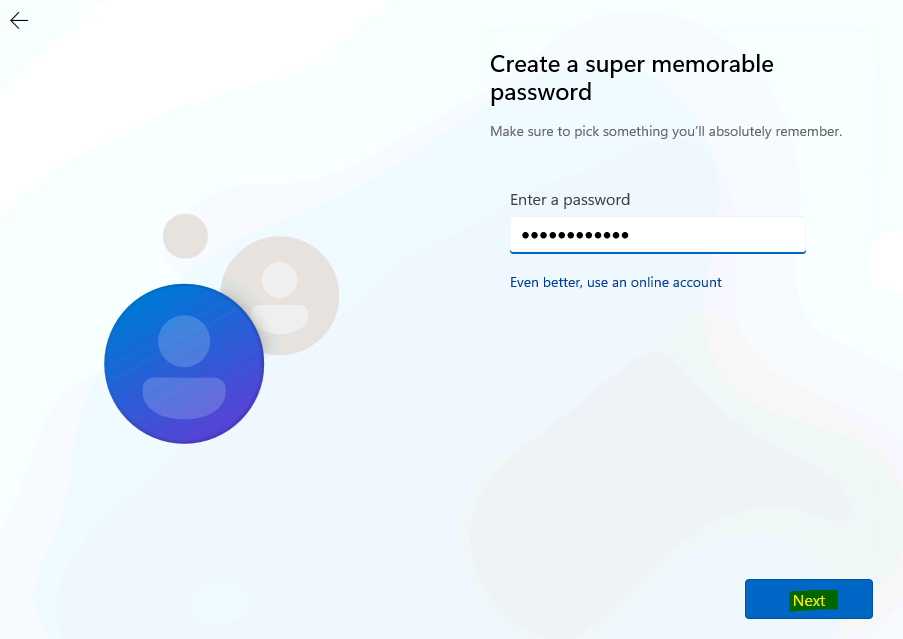

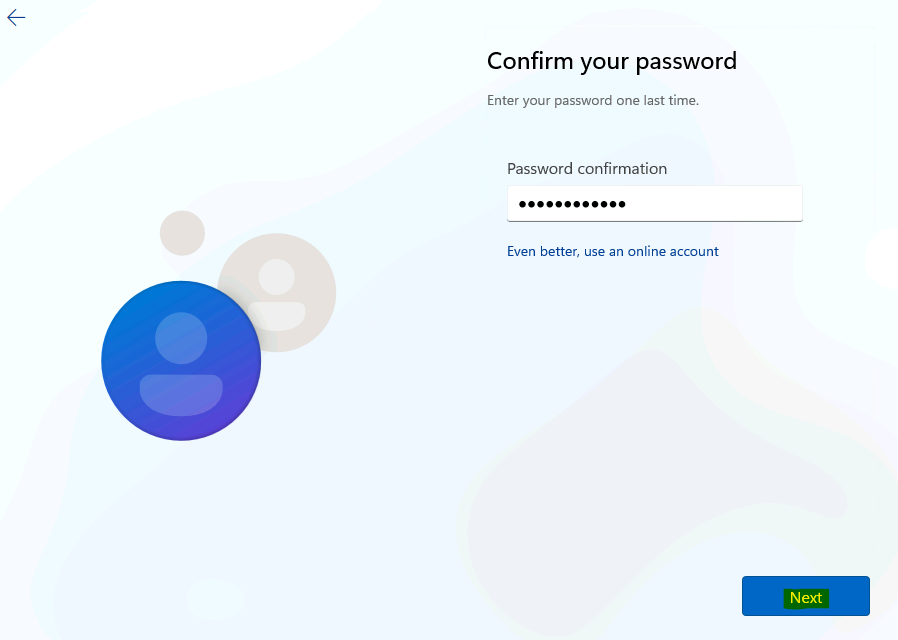

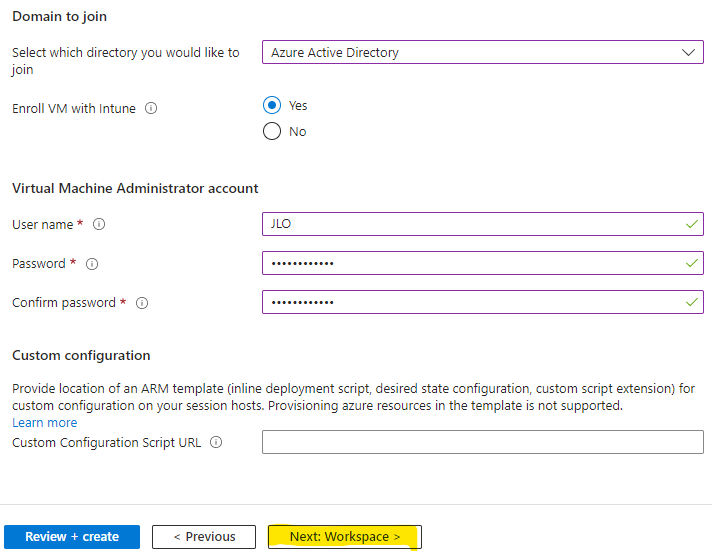

Joignez vos VMs AVD à Azure AD, renseignez un mot de passe administrateur local, puis cliquez sur Suivant :

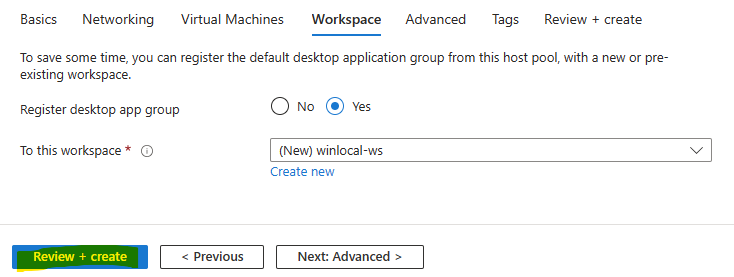

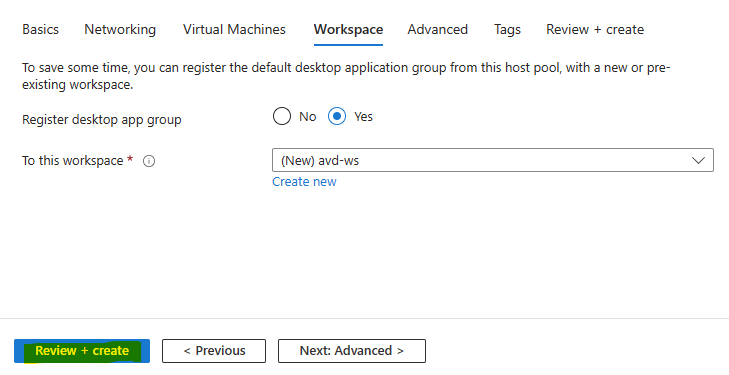

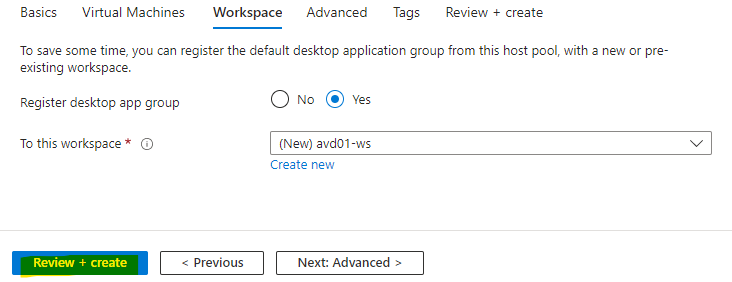

Créez un espace de travail AVD, puis lancez la validation Azure :

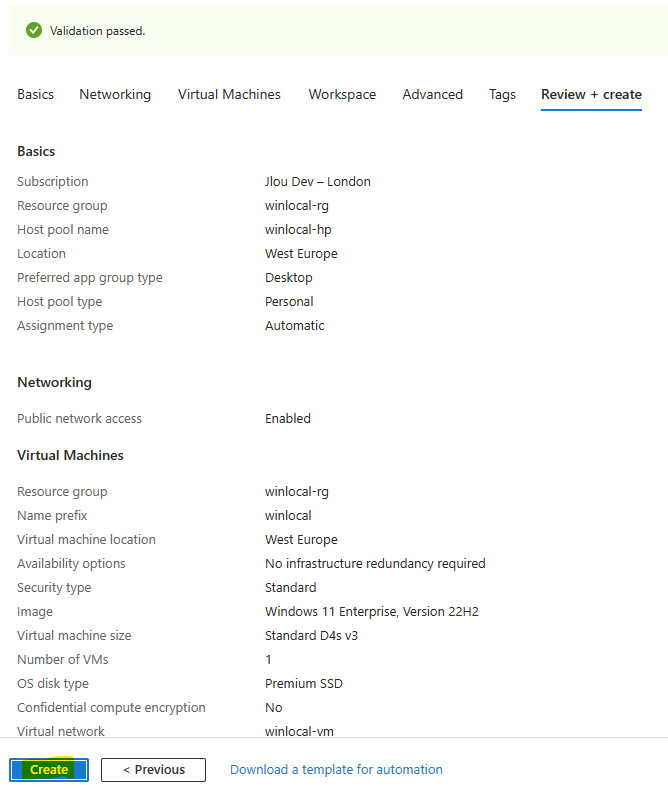

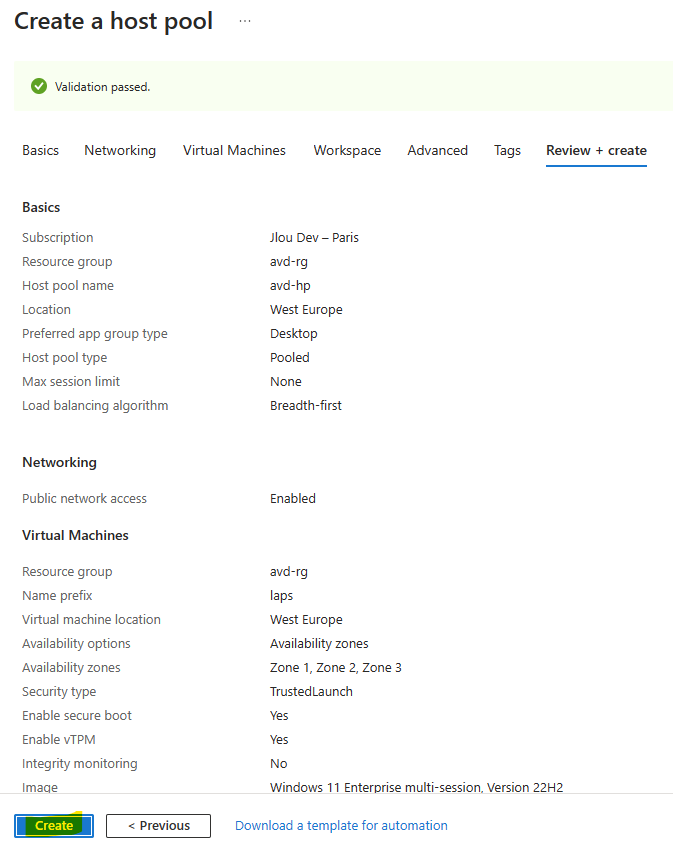

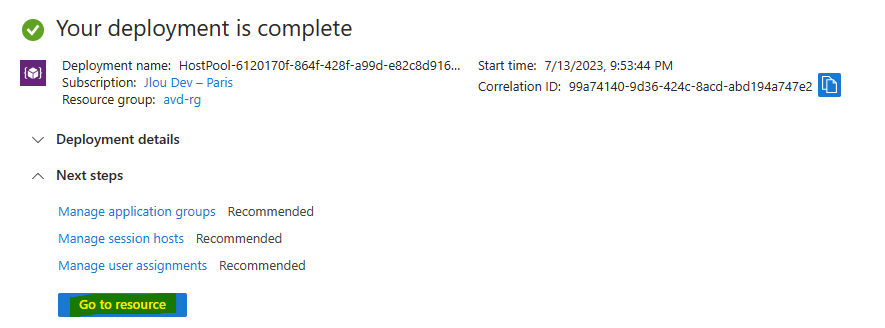

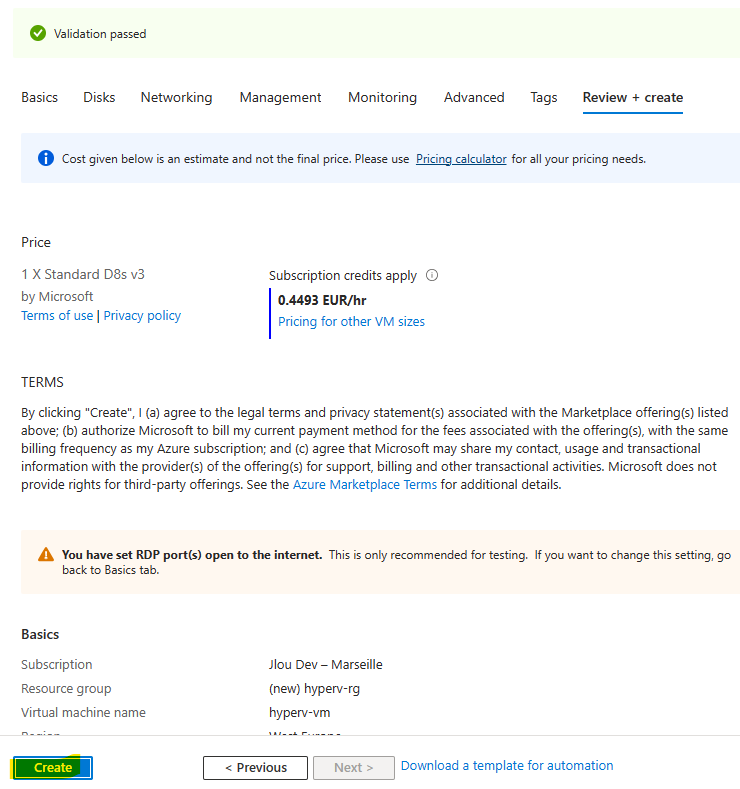

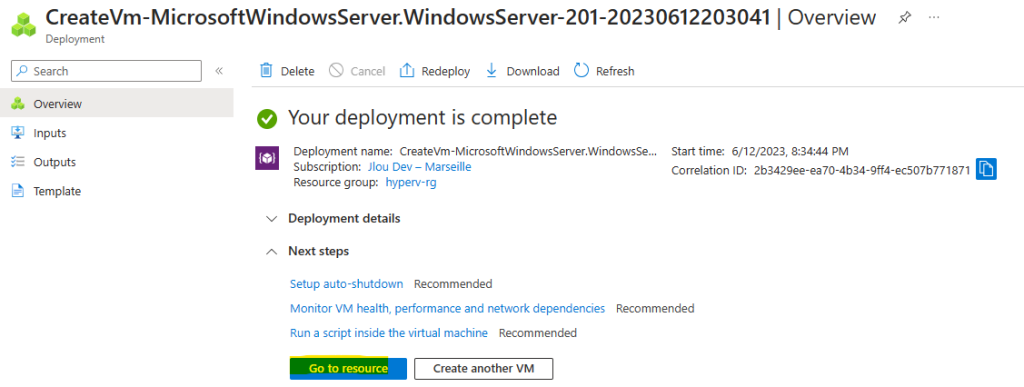

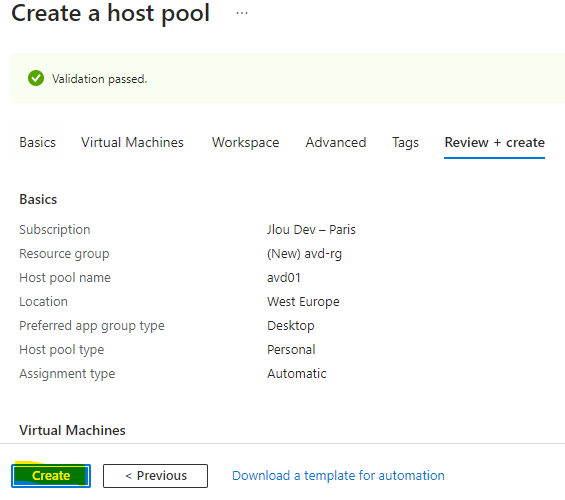

Une fois la validation Azure passée, lancez la création des ressource AVD :

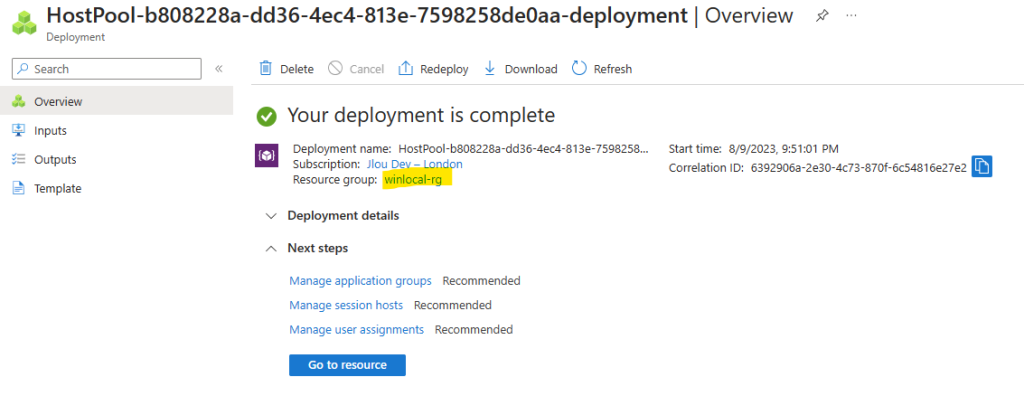

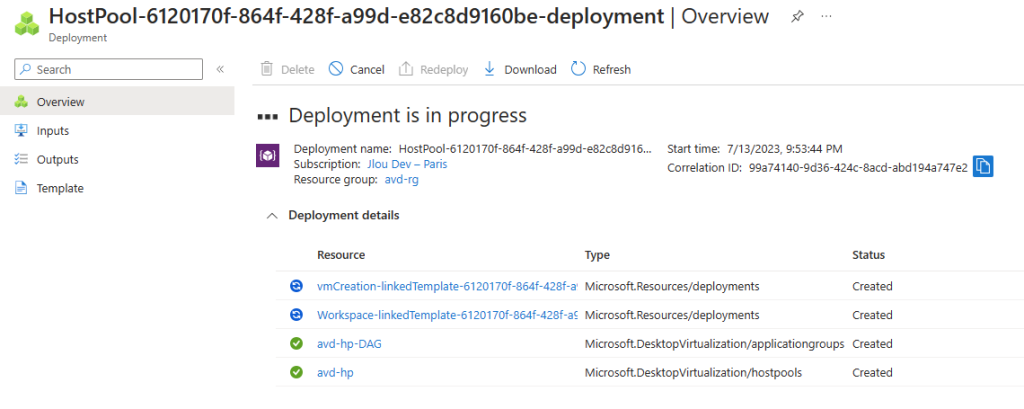

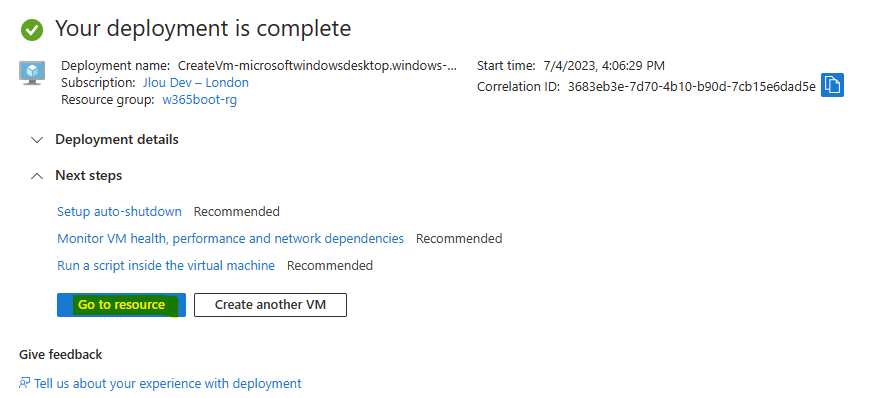

Le traitement Azure devrait durer une dizaine de minutes environ.

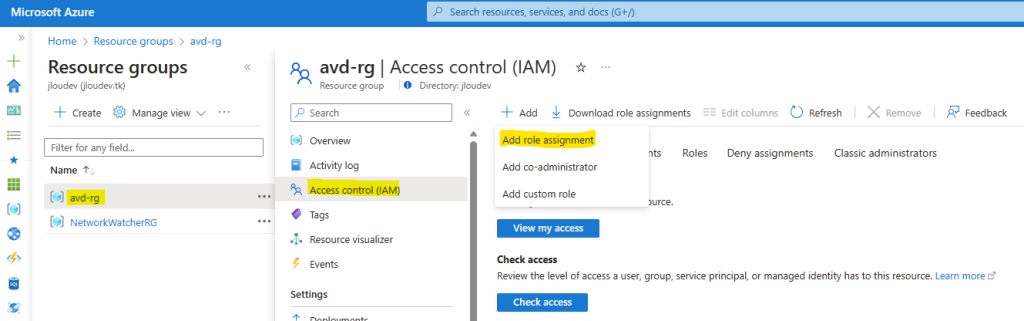

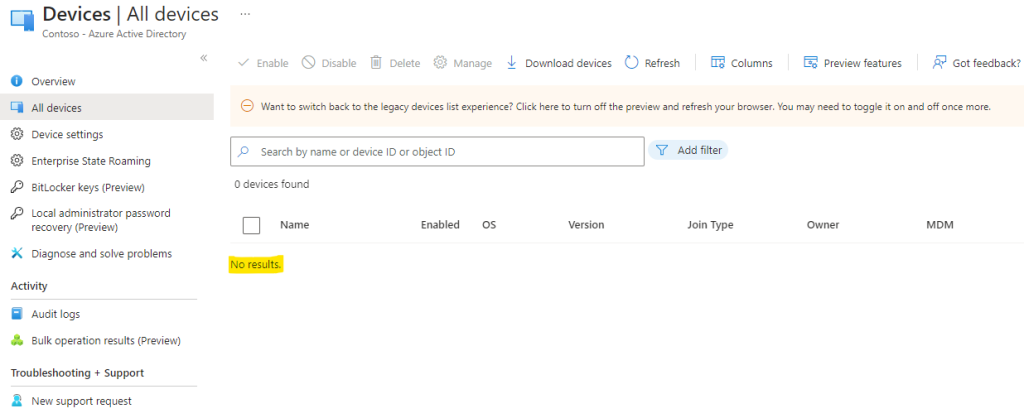

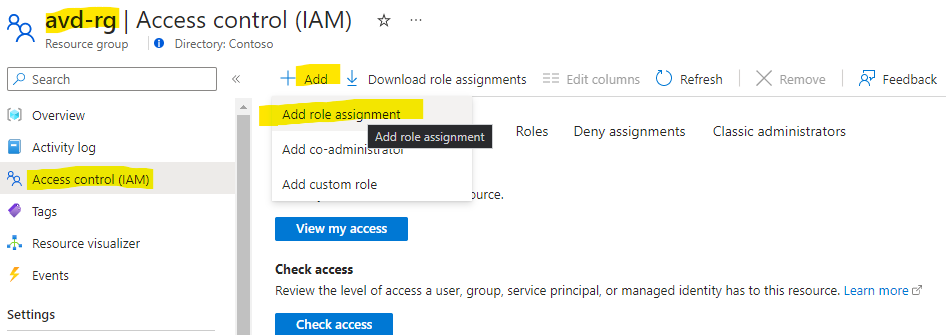

Une fois terminé, cliquez sur le nom du groupe de ressources afin d’y mettre les droits pour votre utilisateur de test :

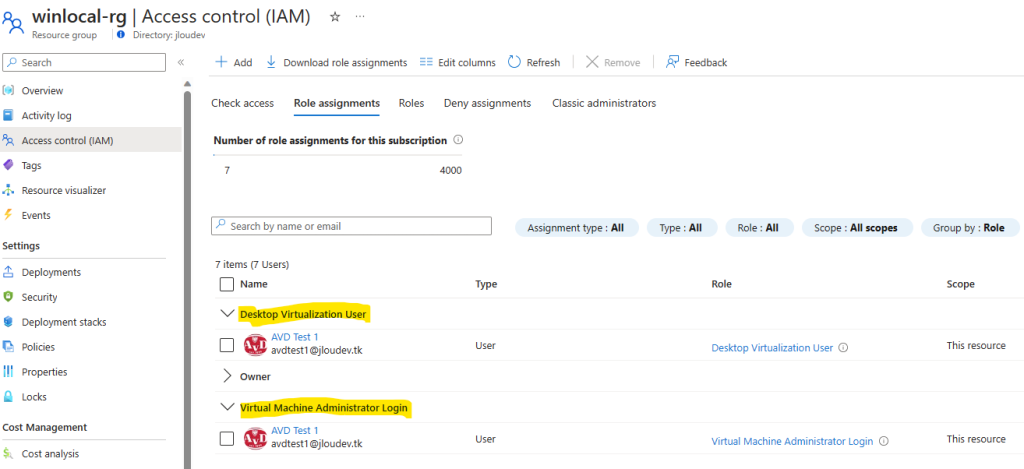

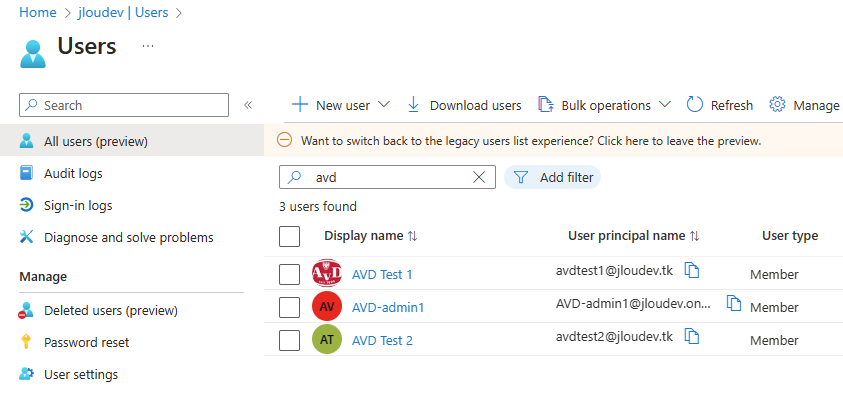

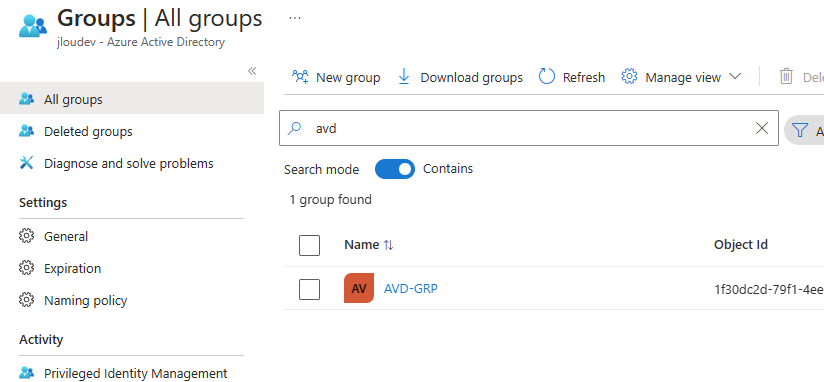

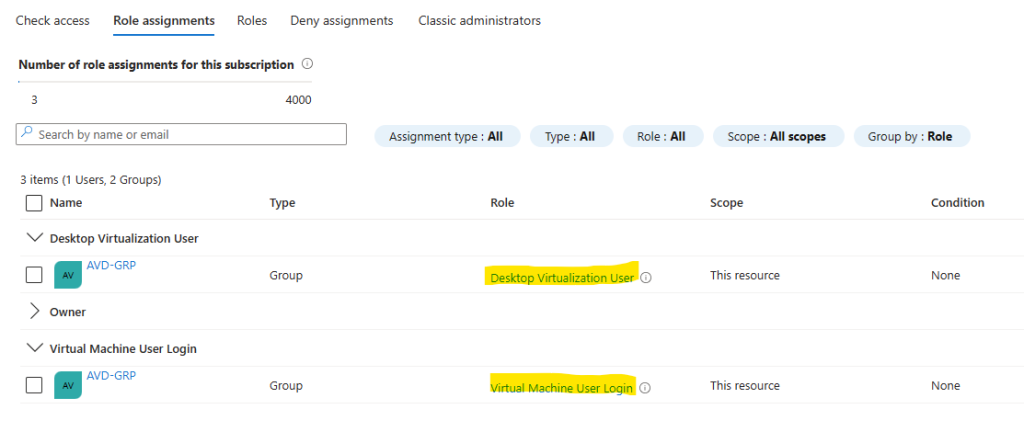

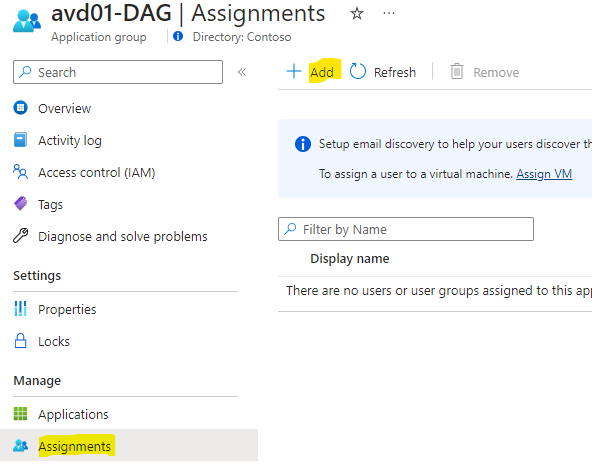

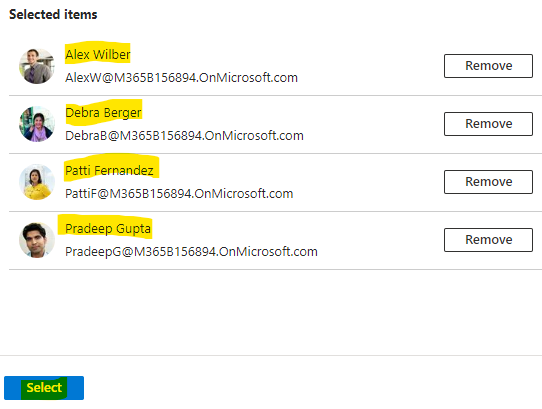

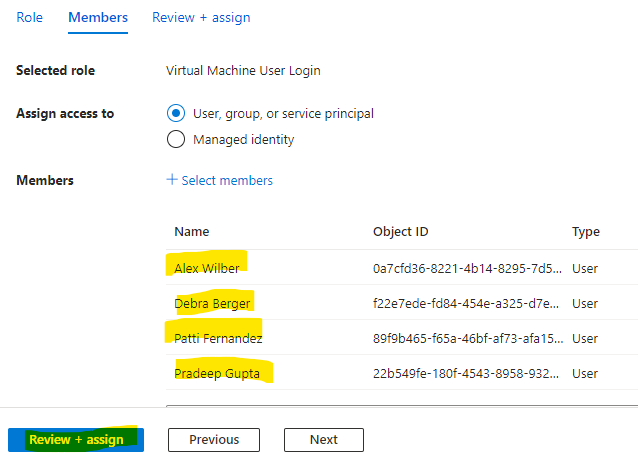

Dans la section des rôles RBAC Azure sur le groupe de ressources AVD, ajoutez les rôles suivants pour votre utilisateur AVD :

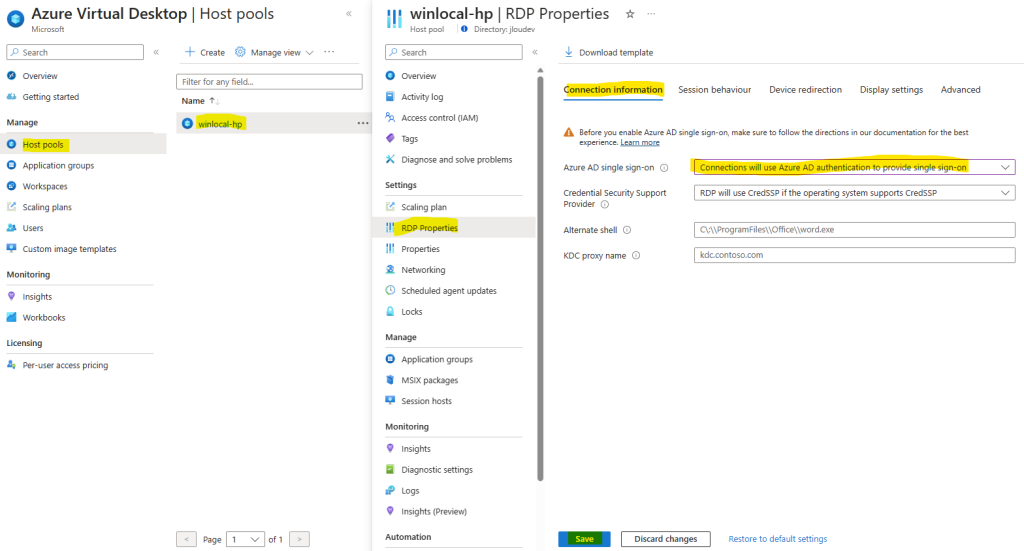

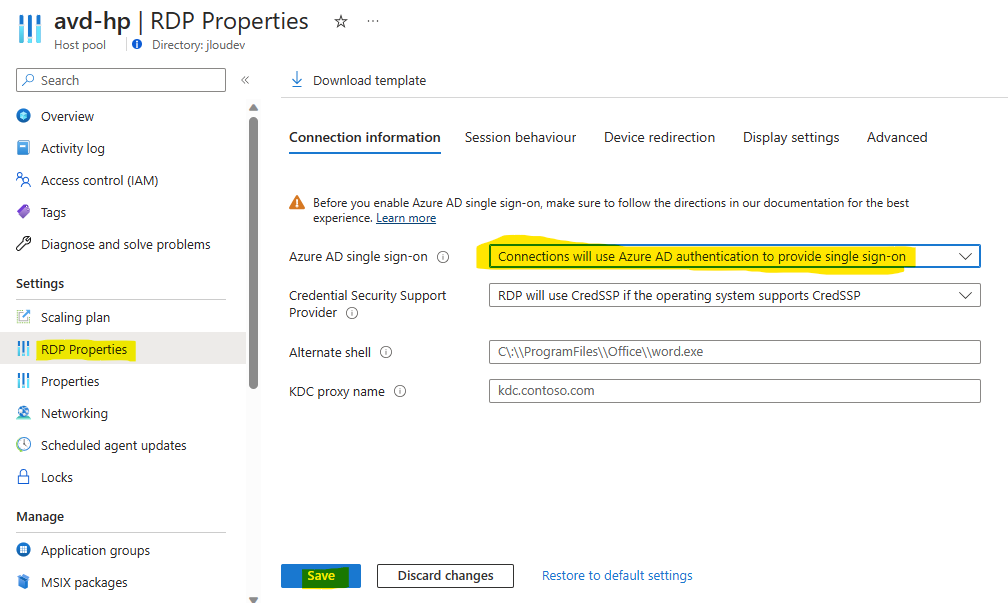

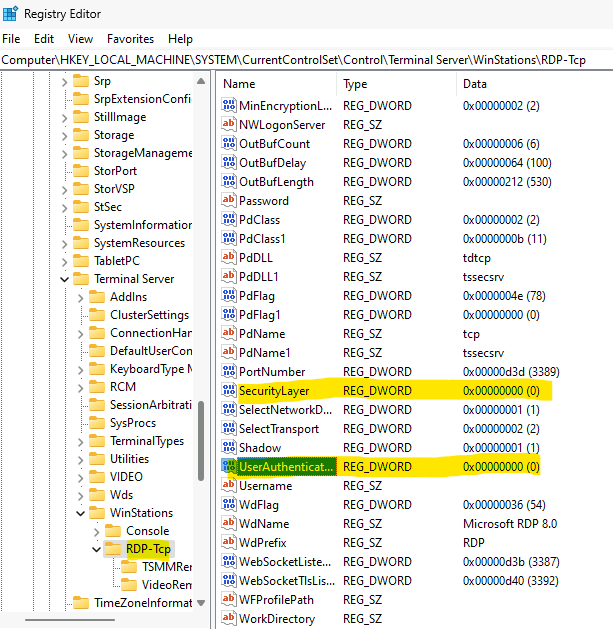

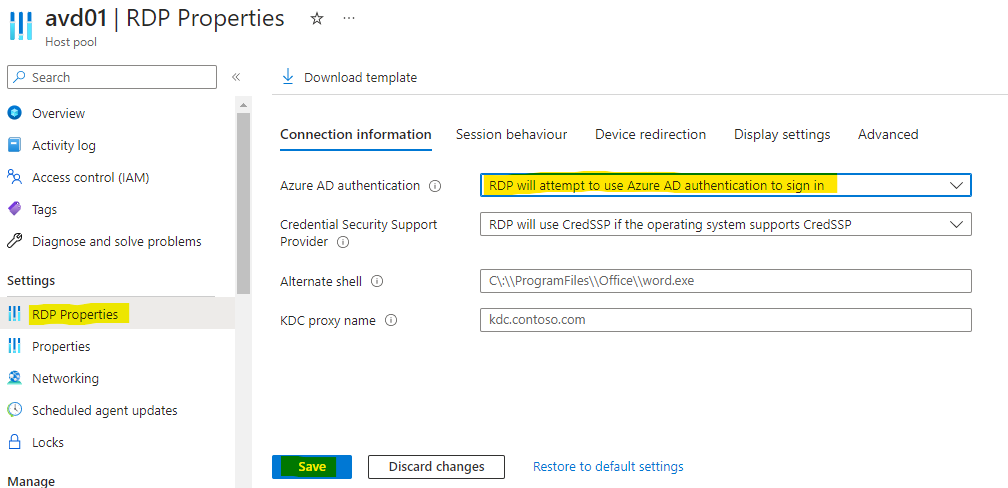

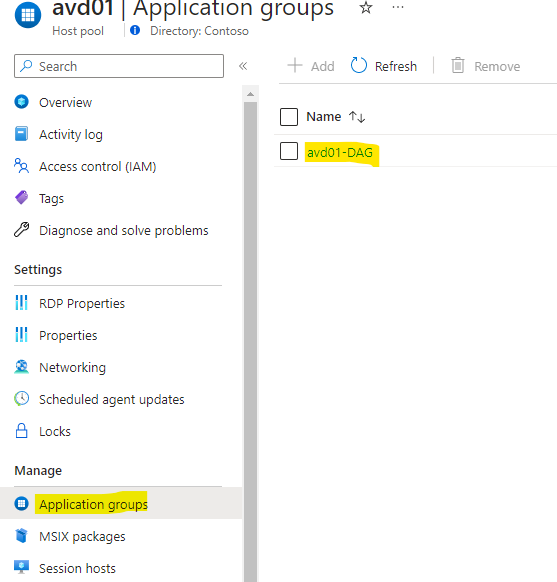

Activez la fonction suivante pour profiter du SSO dans les propriétés RDP, puis sauvegardez :

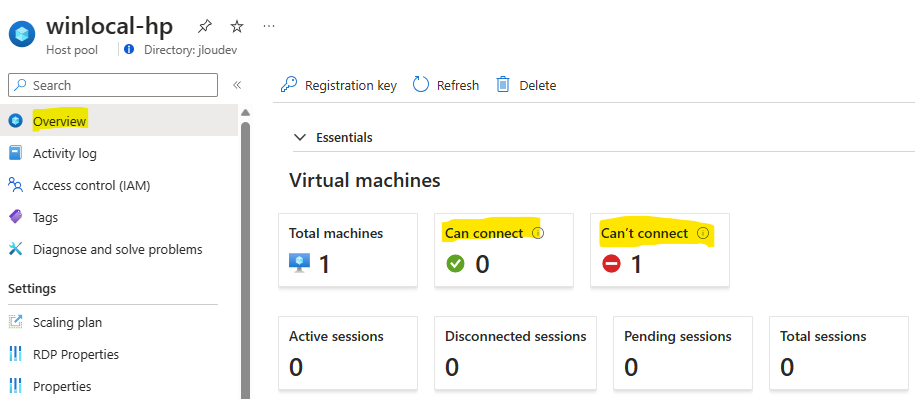

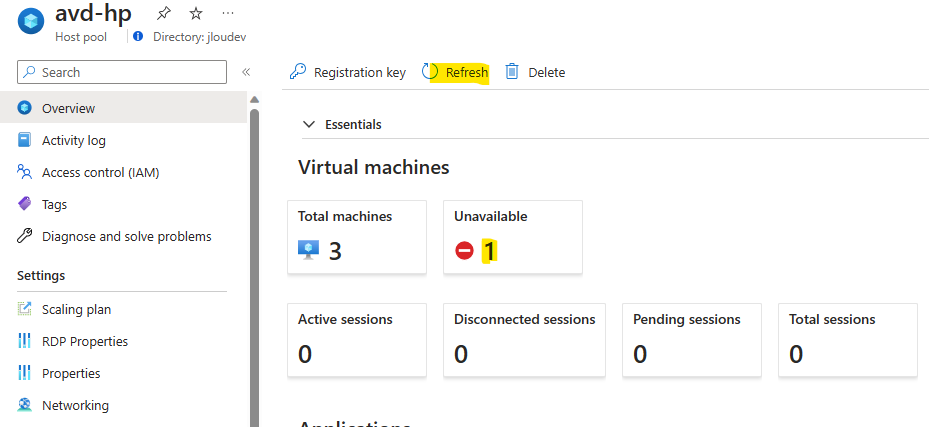

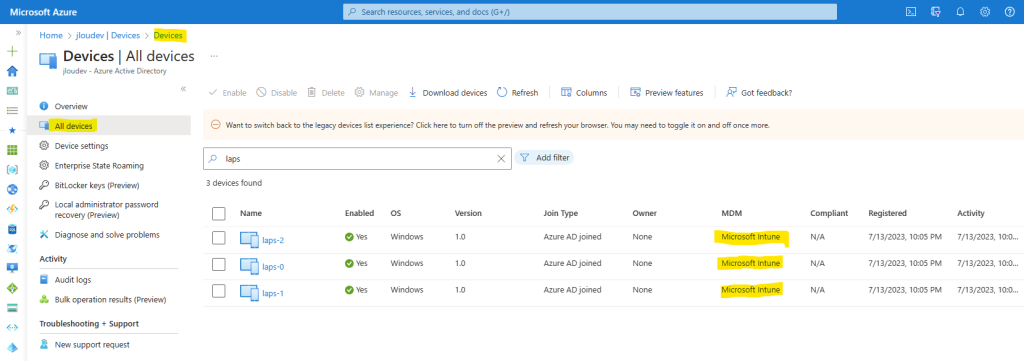

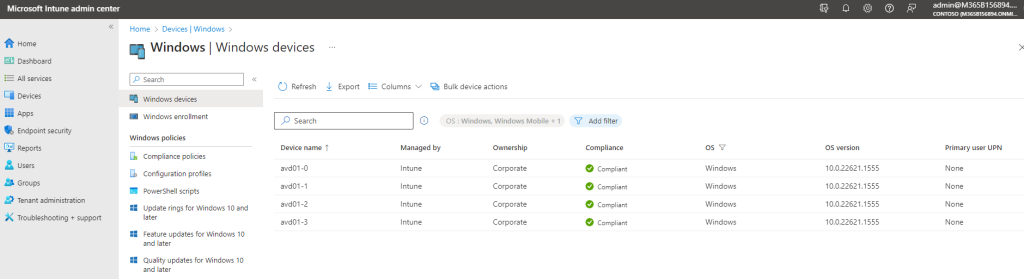

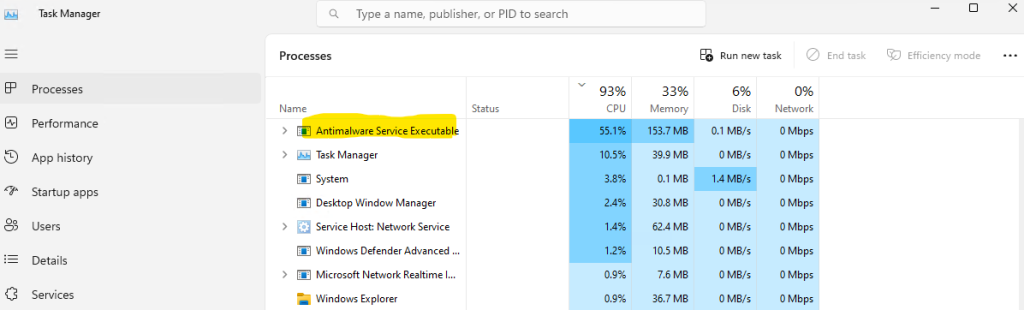

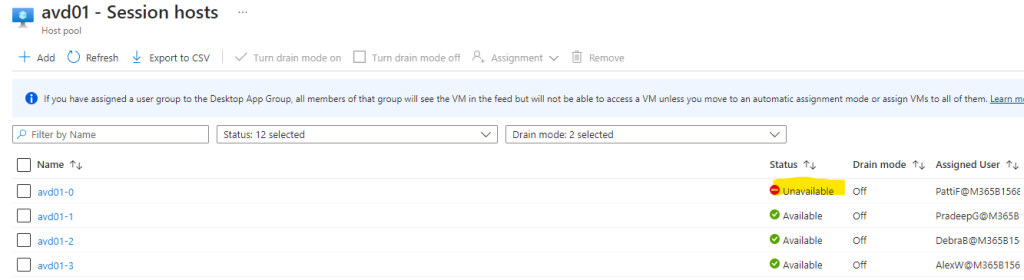

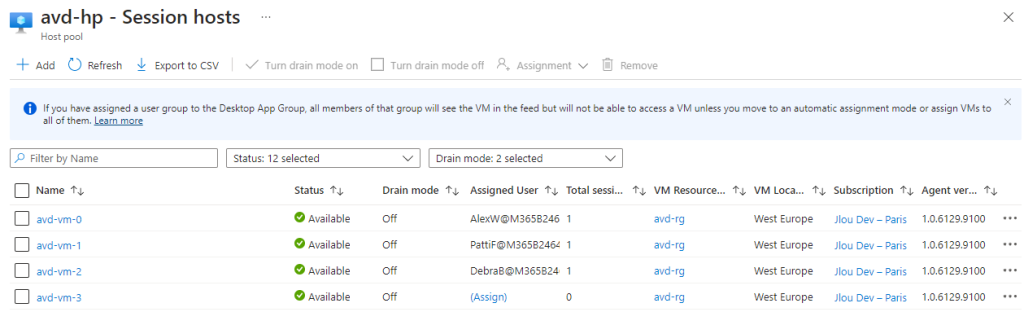

Rafraichissez plusieurs fois afin que la machine AVD soit prête et marquée comme connectable :

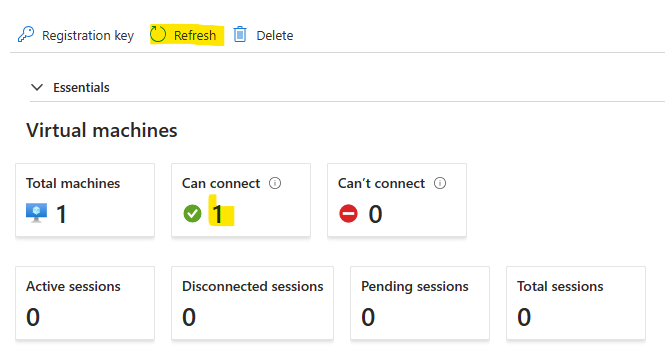

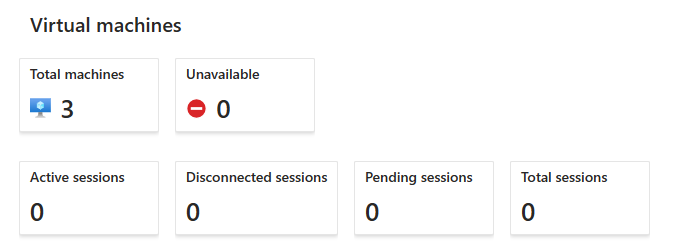

Quelques rafraichissements plus tard, la machine virtuelle AVD est bien indiquée comme disponible :

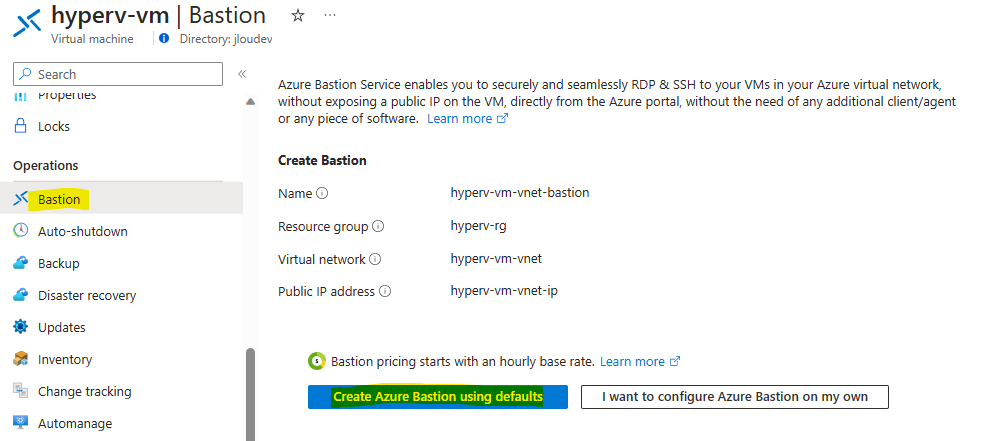

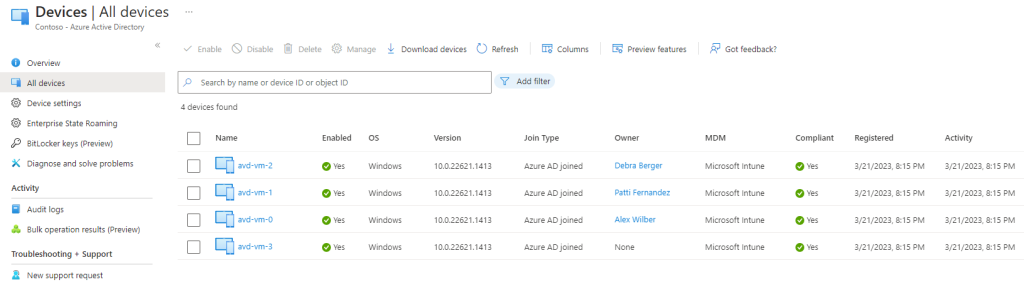

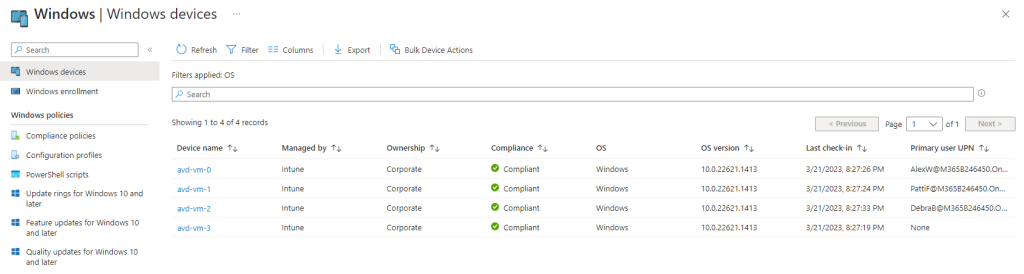

Votre environnement Azure Virtual Desktop est maintenant prêt. Nous allons pouvoir maintenant nous connecter à ce poste local simulé pour le mettre à jour.

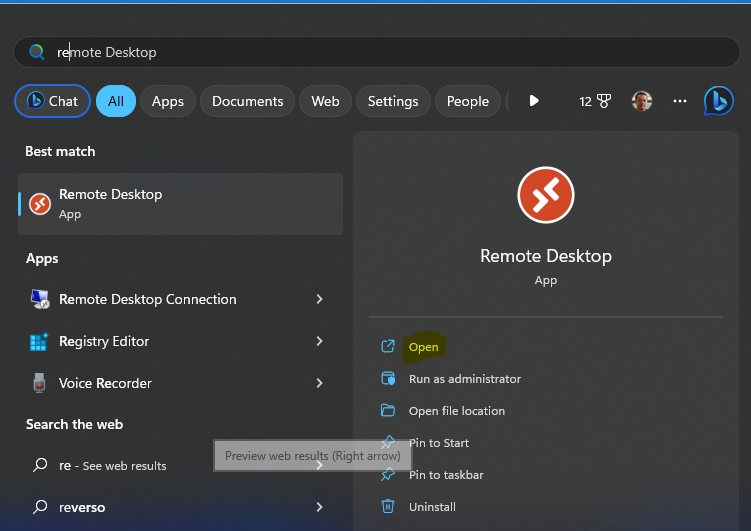

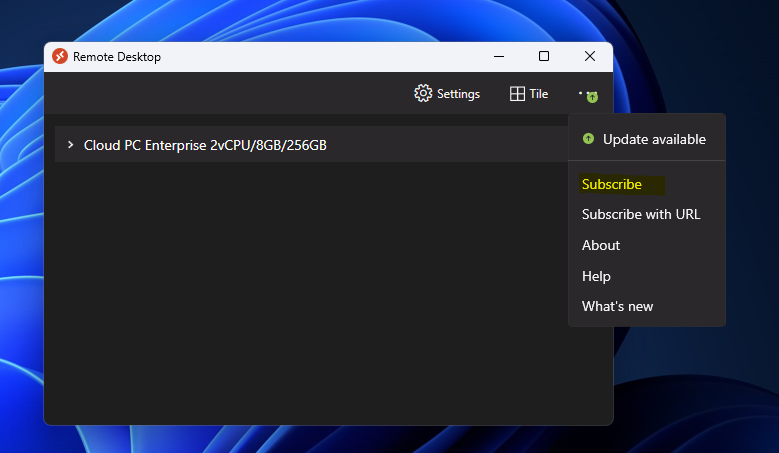

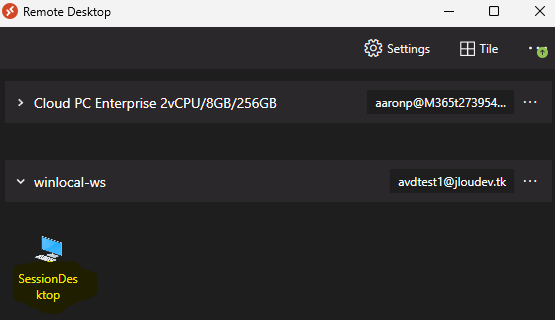

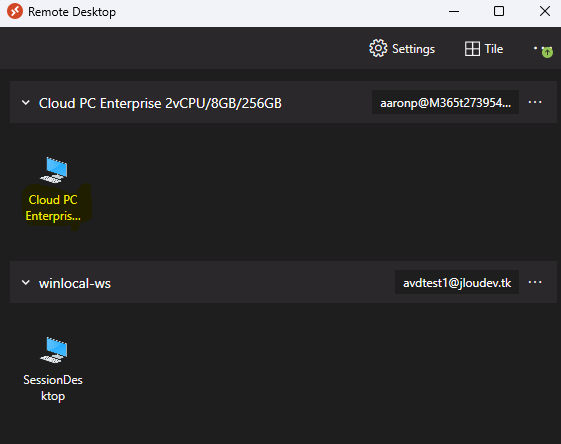

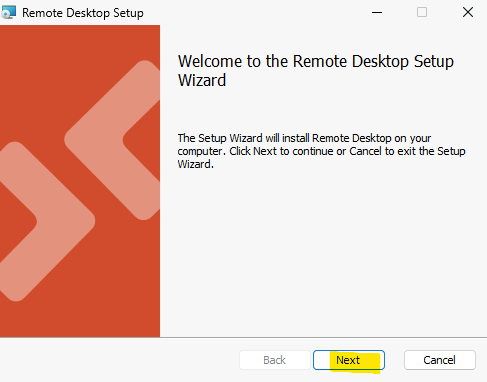

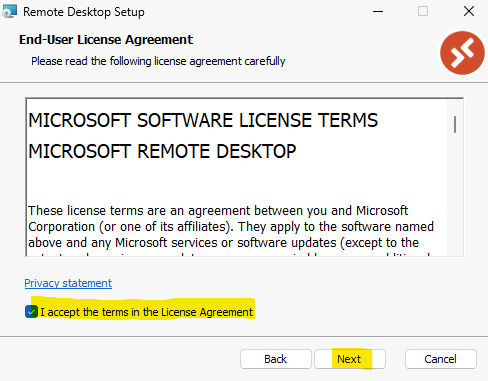

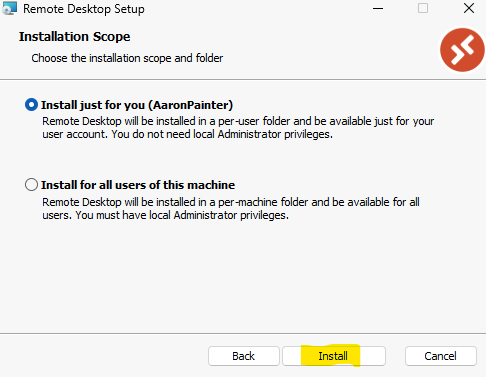

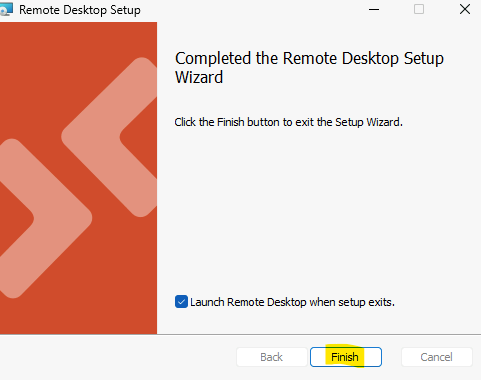

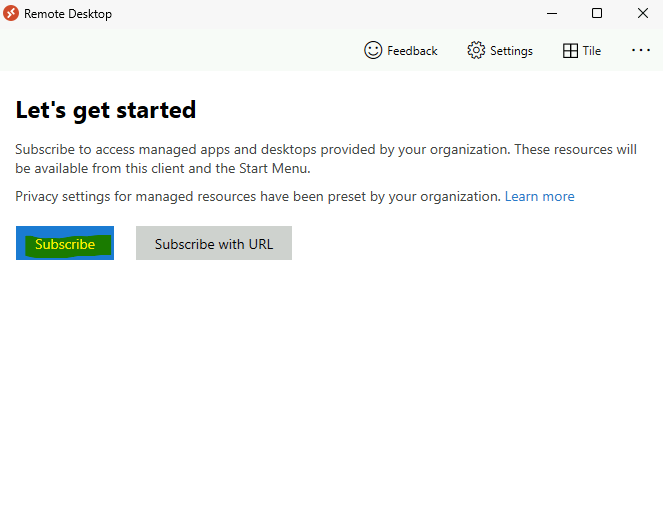

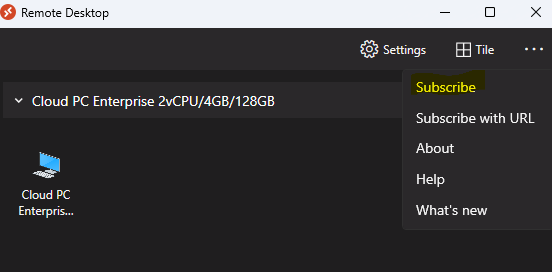

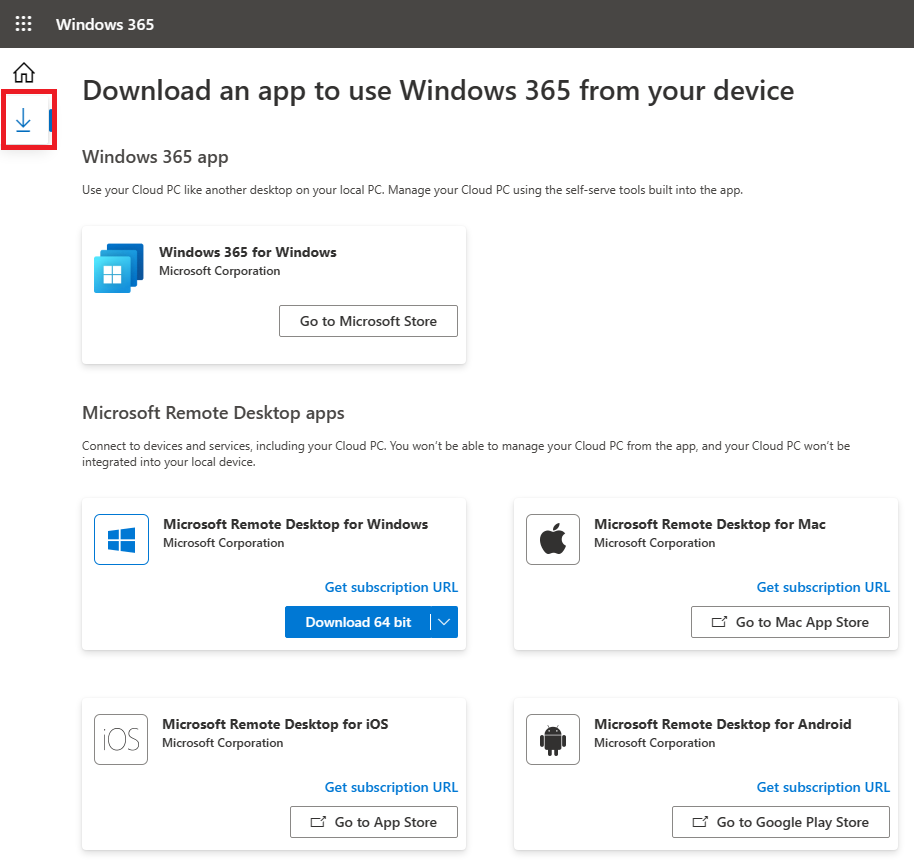

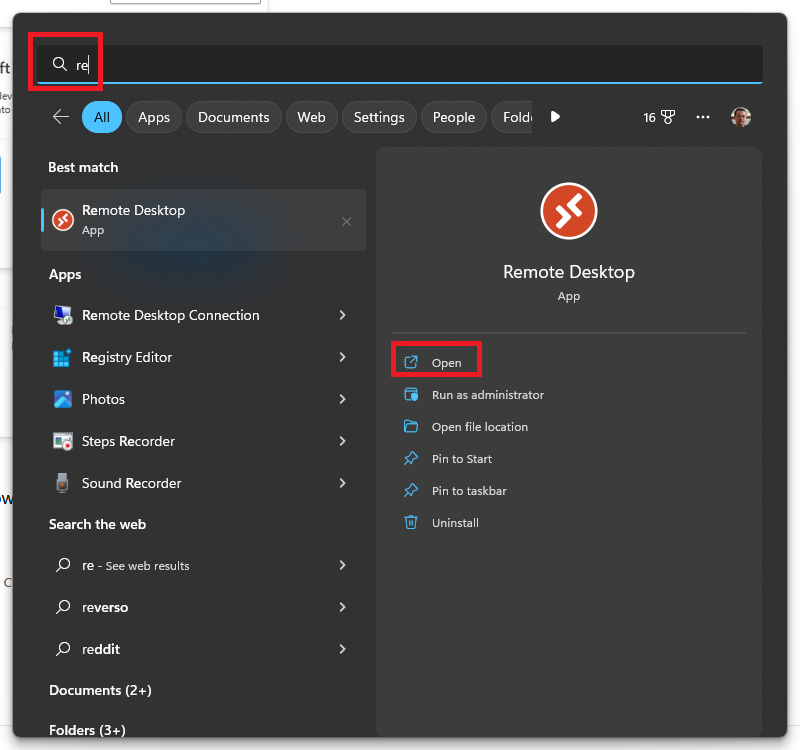

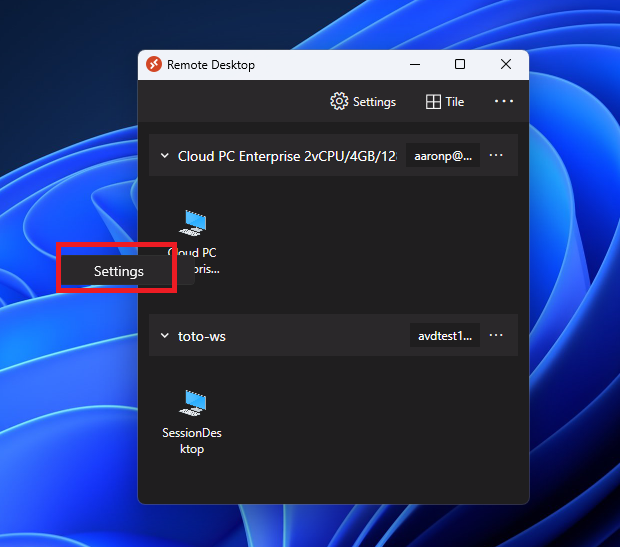

Ouvrez le client Remote Desktop, ou installez-le depuis ce lien si cela n’est pas encore le cas :

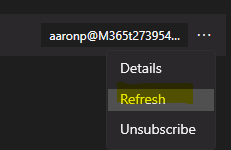

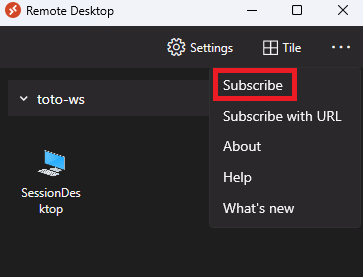

Utilisez la fonction suivante pour faire apparaître la machine AVD :

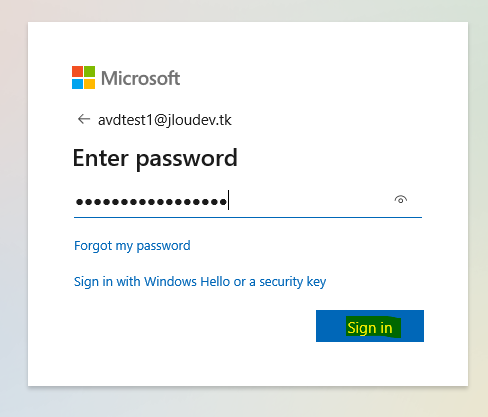

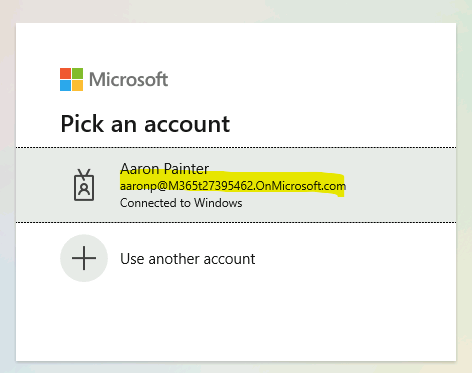

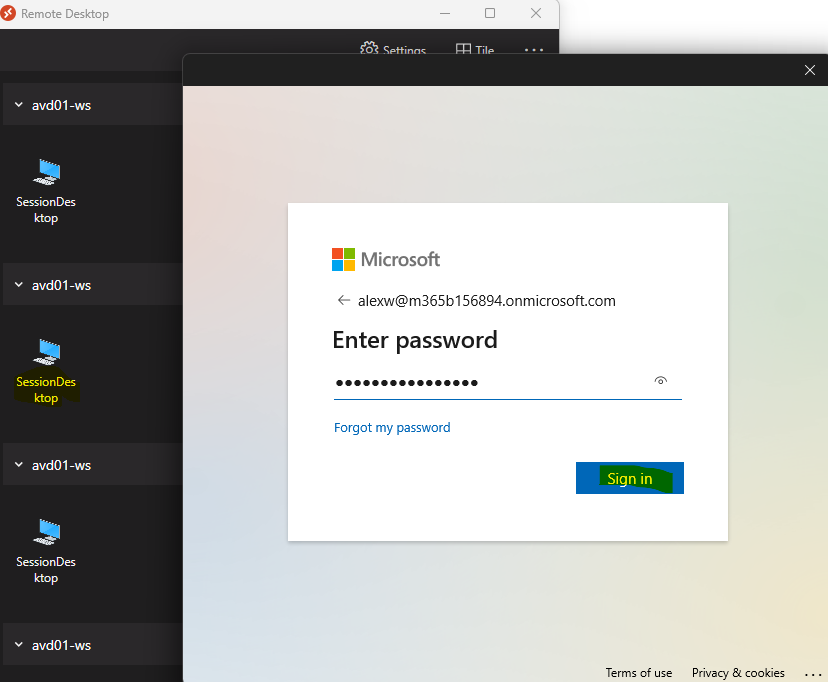

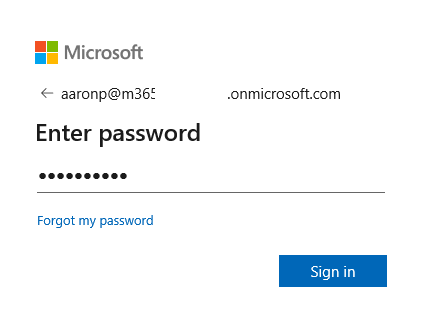

Authentifiez-vous avec votre utilisateur de test AVD :

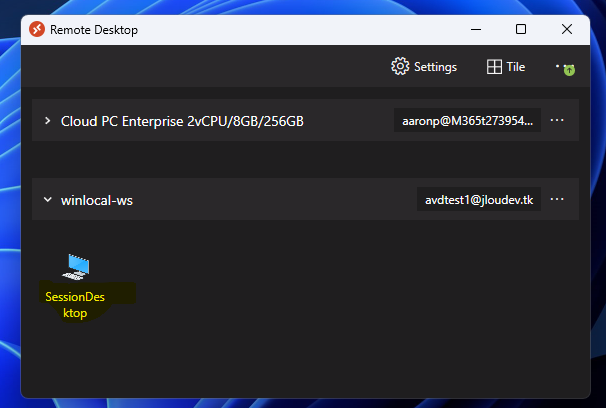

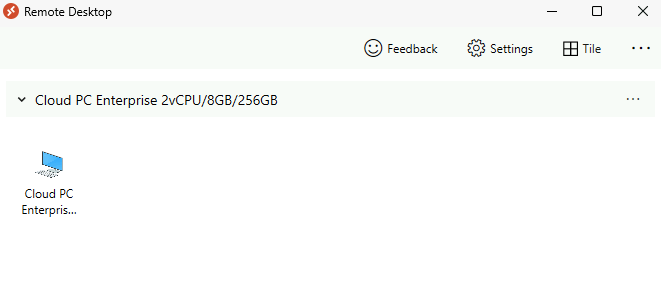

Cliquez sur l’icône de bureau à distance :

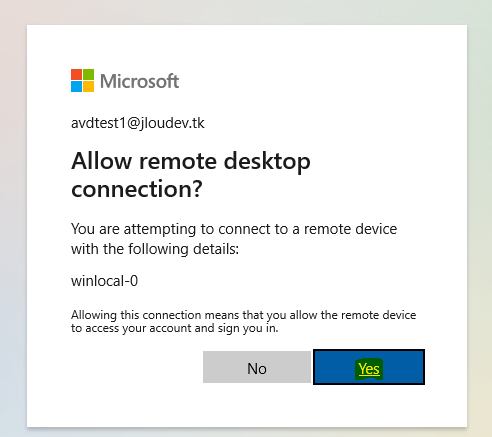

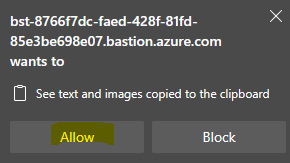

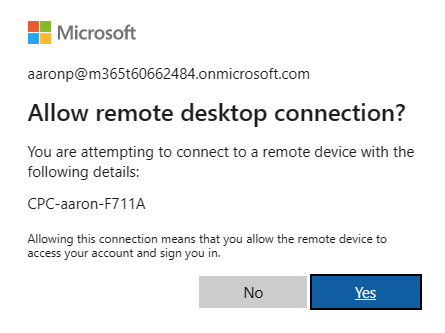

Autorisez-les connections de bureau à distance à partir de l’identité Azure AD de votre utilisateur de test AVD :

Attendez que le bureau à distance Windows 11 AVD s’ouvre :

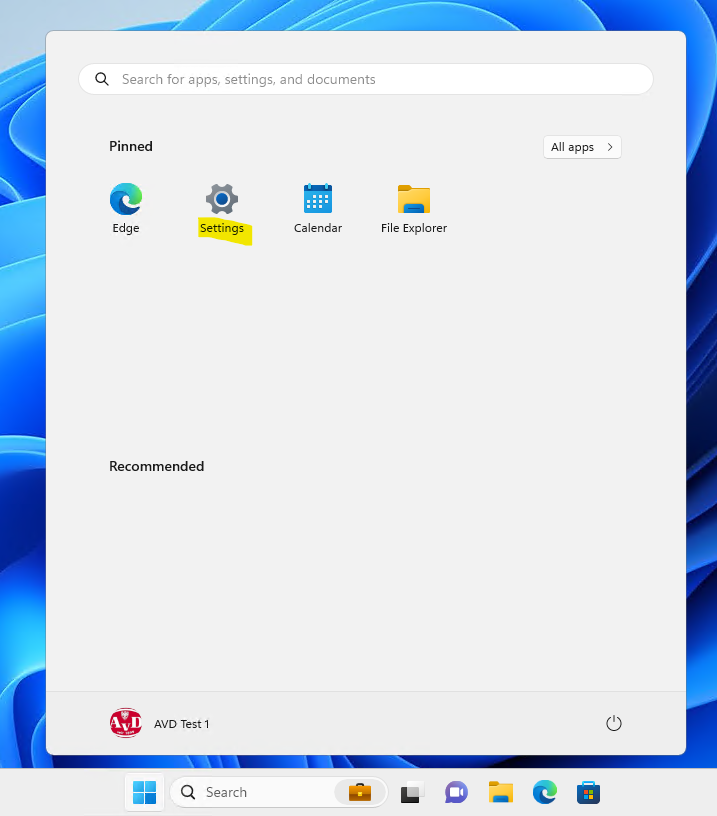

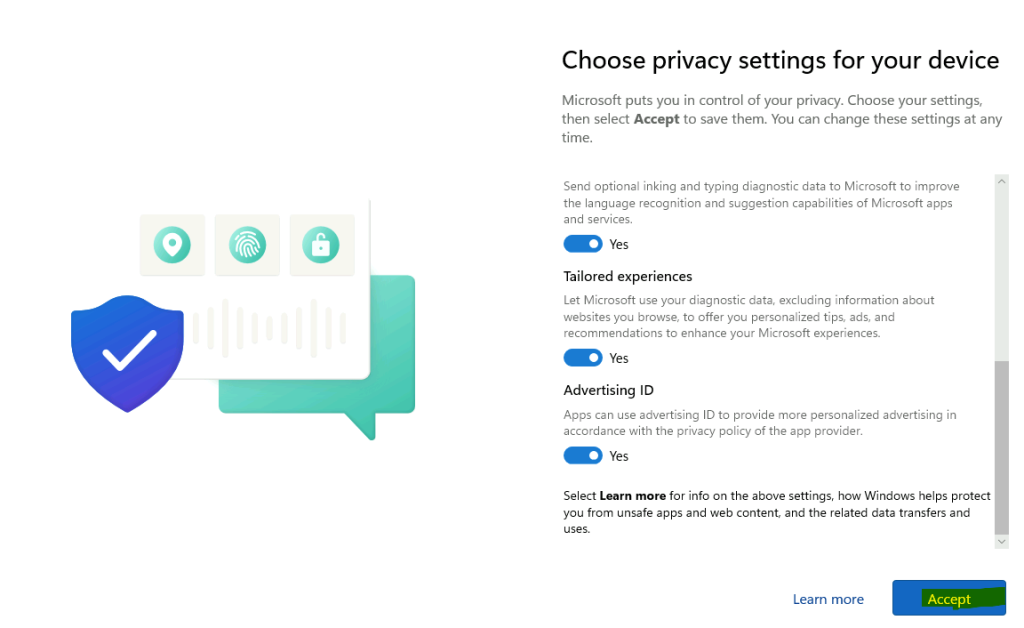

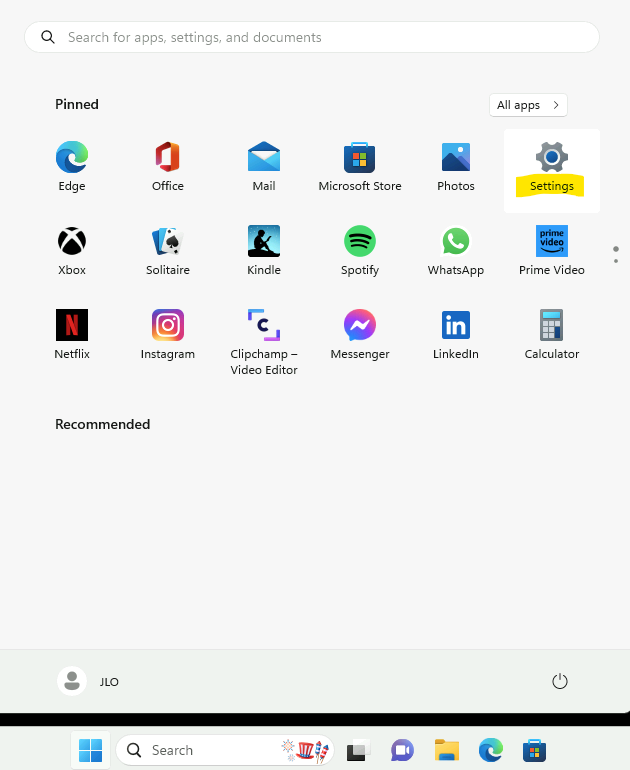

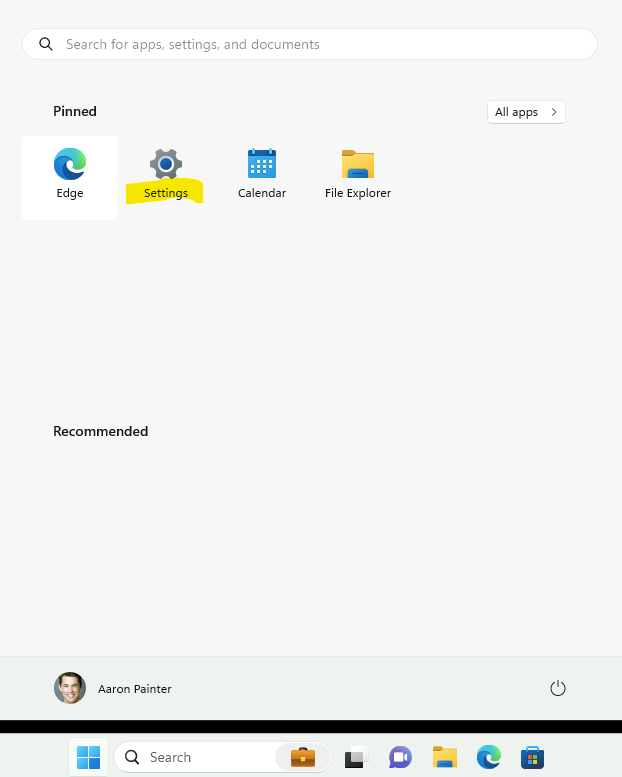

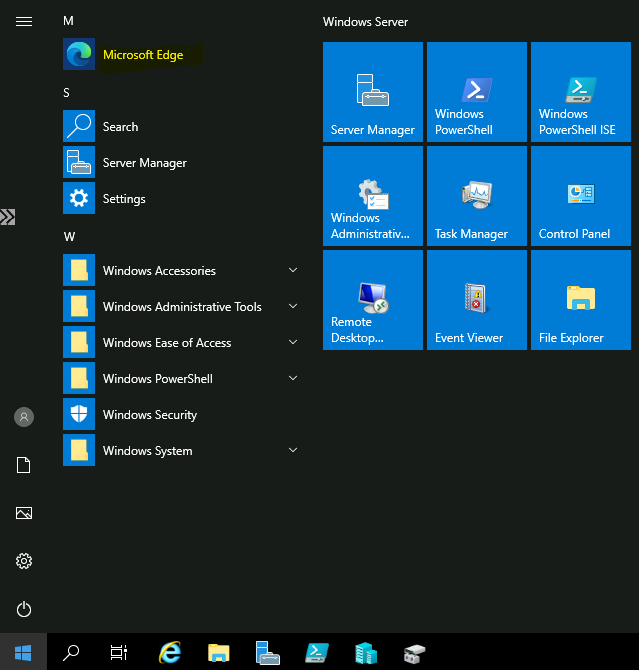

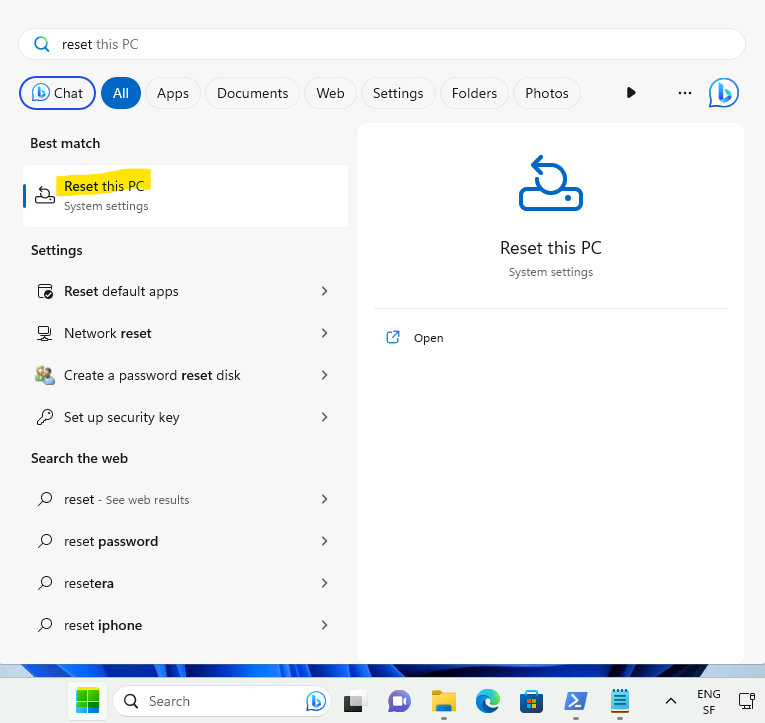

Allez dans les paramétrages Windows :

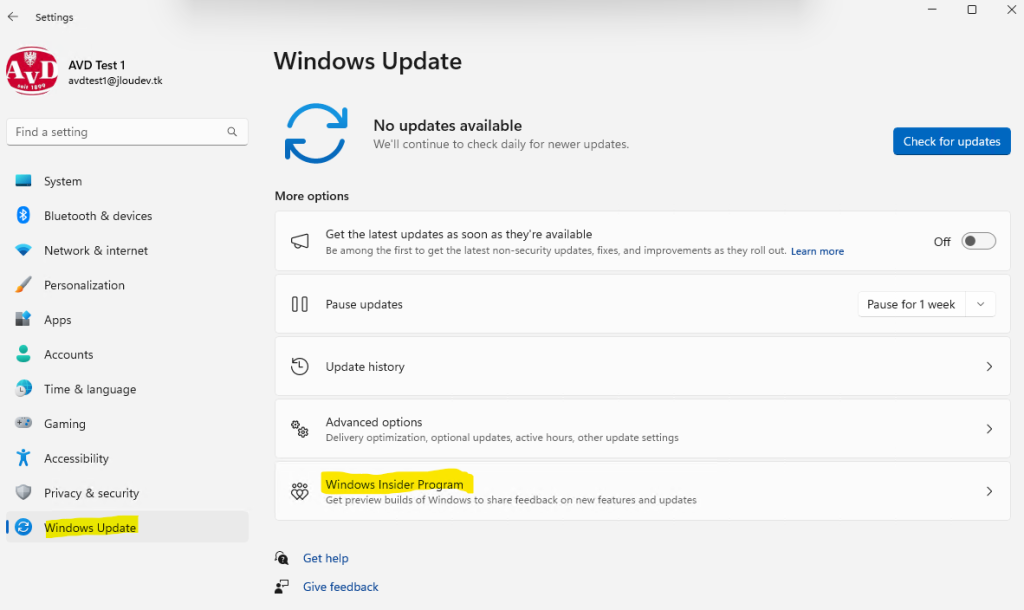

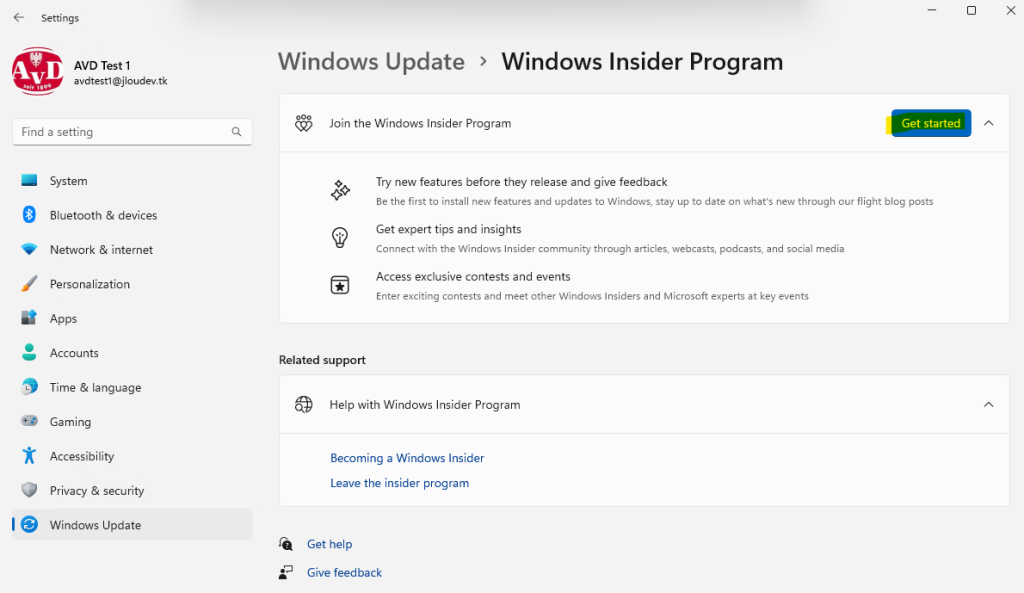

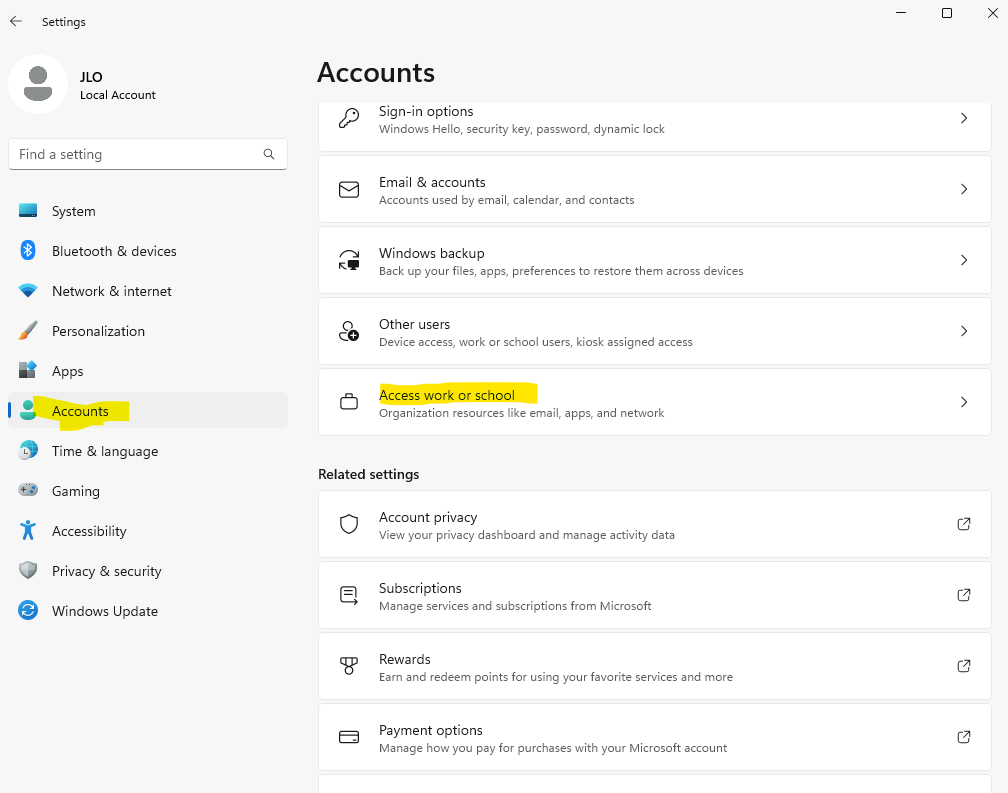

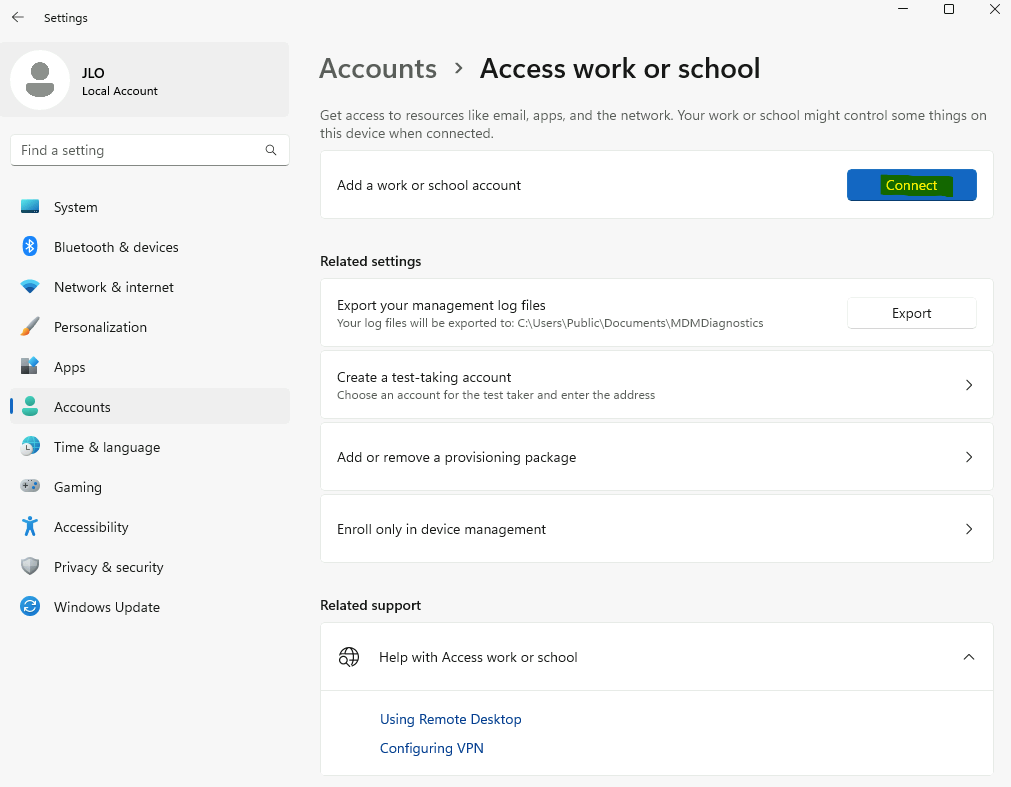

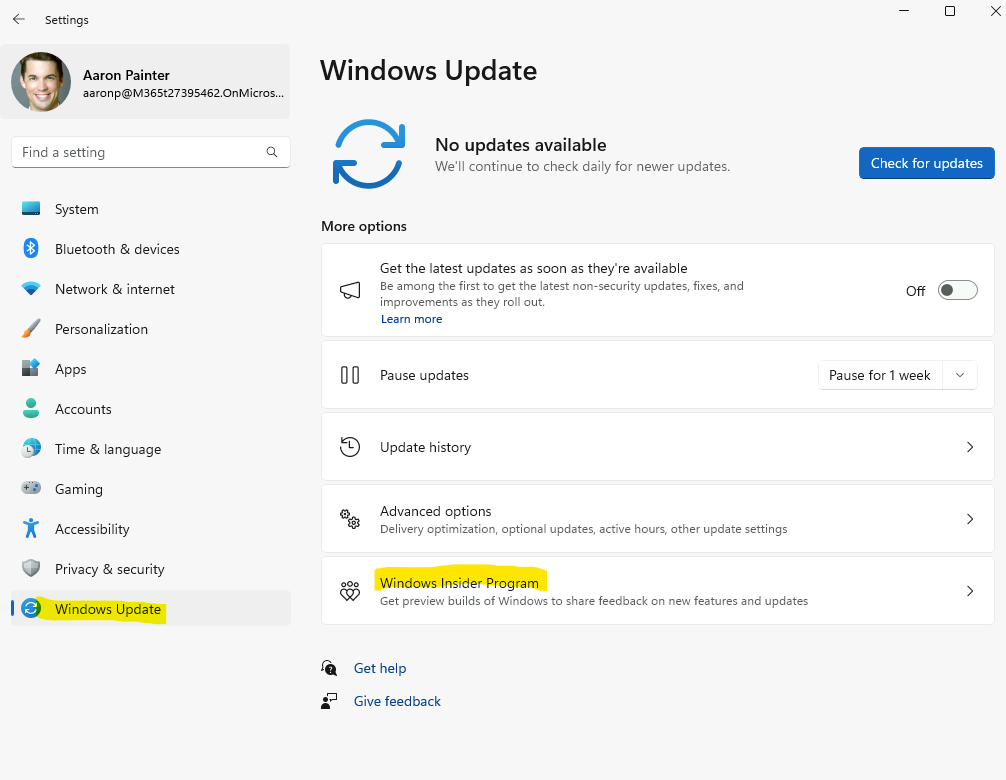

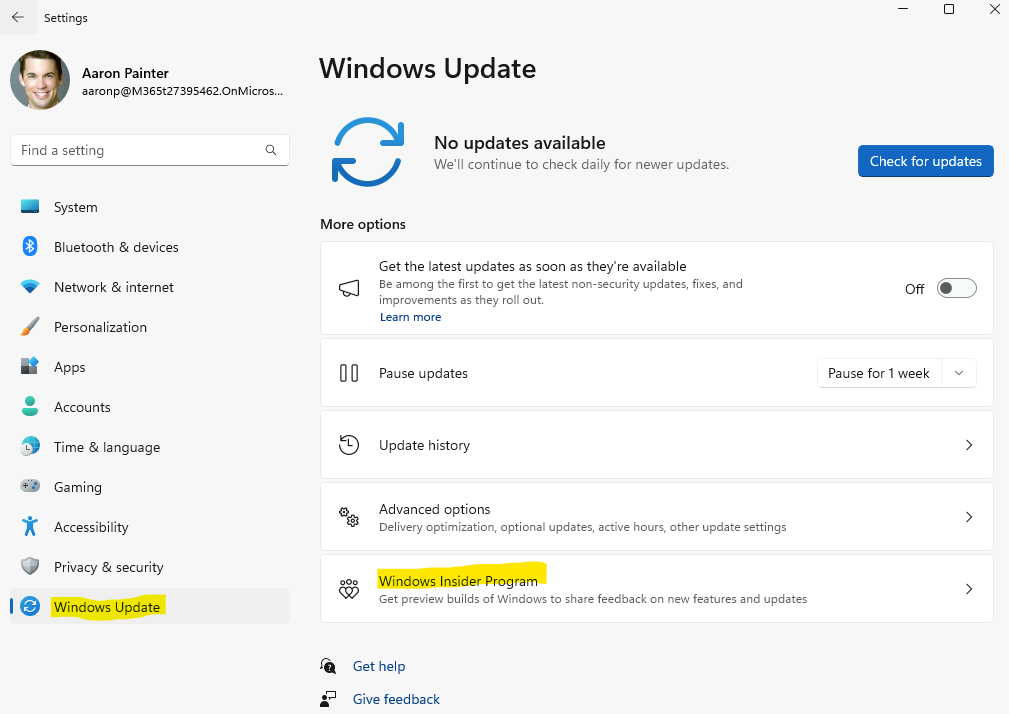

Cliquez-ici pour rejoindre le programme Windows Insider :

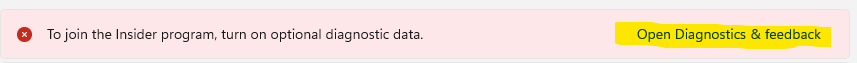

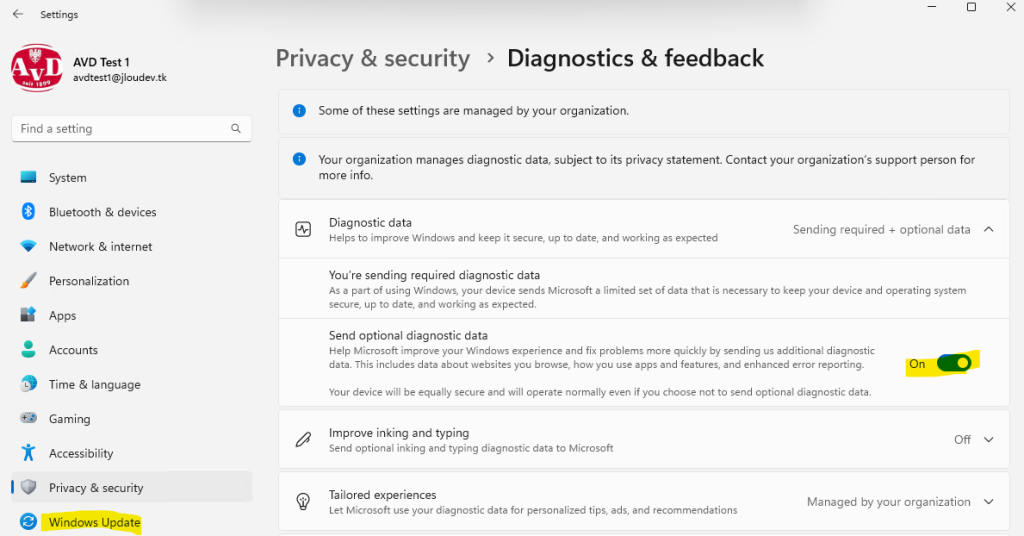

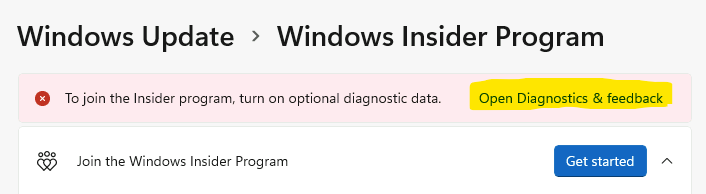

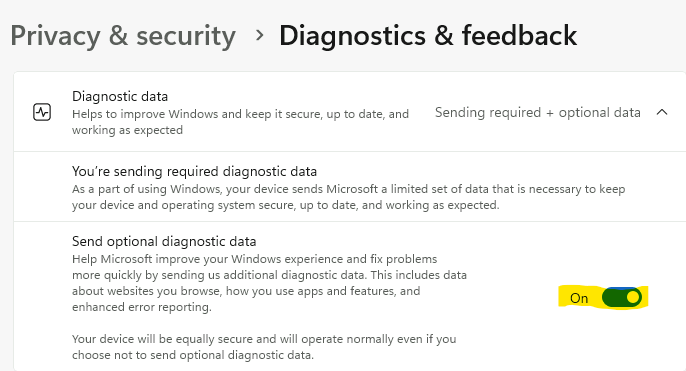

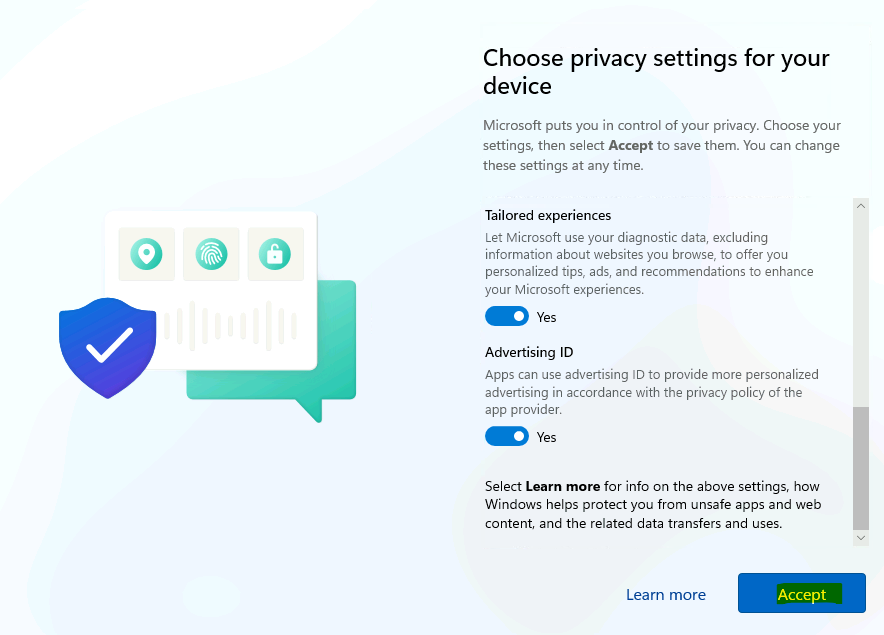

Avant de pouvoir rejoindre le programme Windows Insider, cliquez sur cette alerte afin d’activer la remontée de données de diagnostic :

Activez l’option, puis retournez sur la page principale des paramètres Windows :

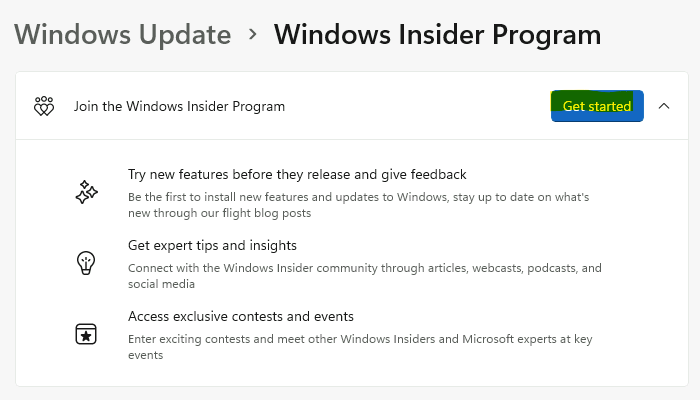

Cliquez sur Commencer afin d’activer le programme Windows Insider :

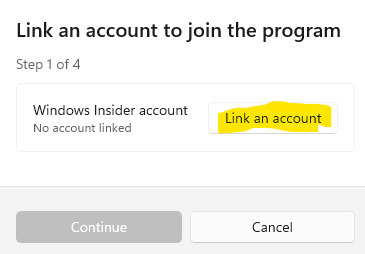

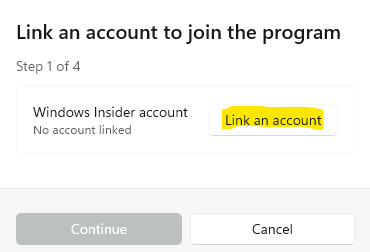

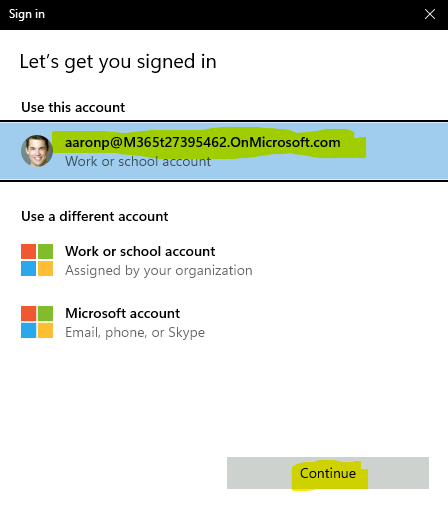

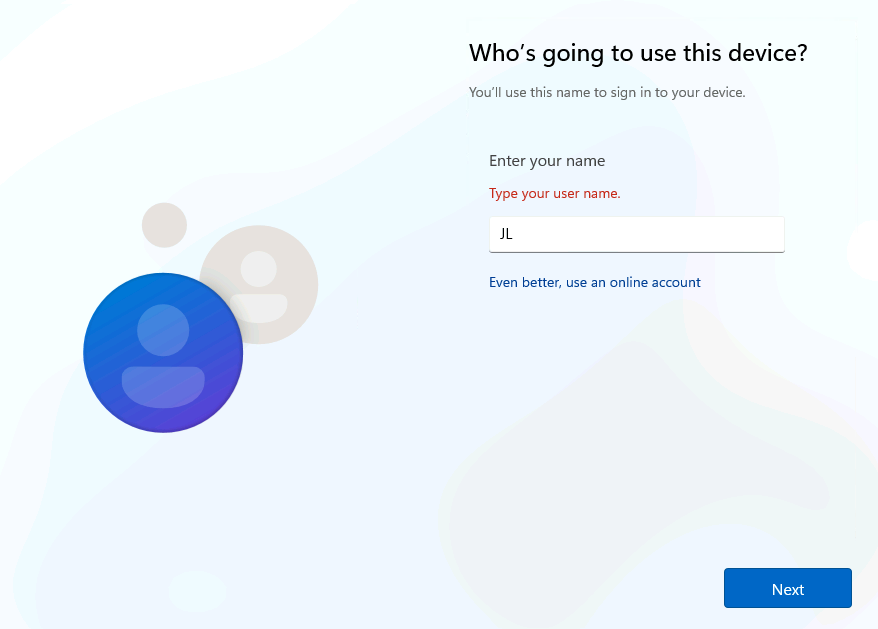

Utilisez le compte de votre utilisateur de test AVD pour rejoindre le programme :

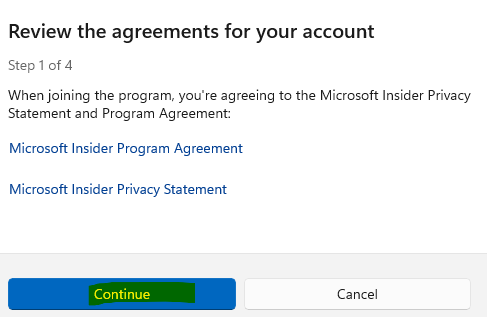

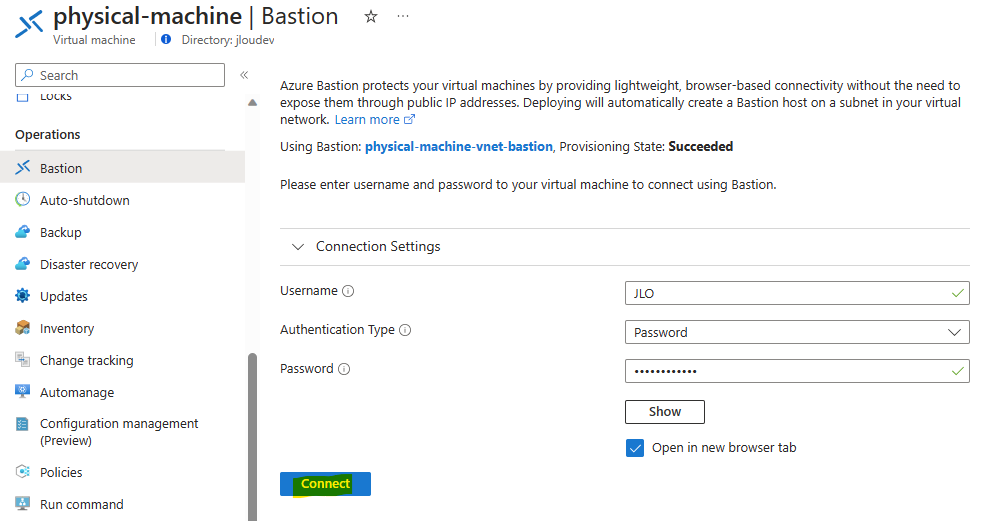

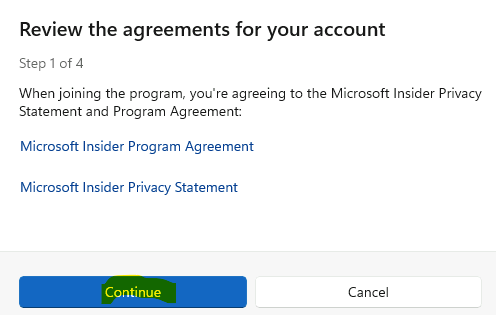

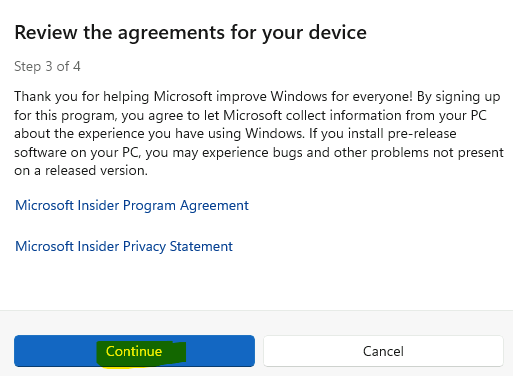

Cliquez sur Continuer pour accepter les conditions du programme liées aux données privées :

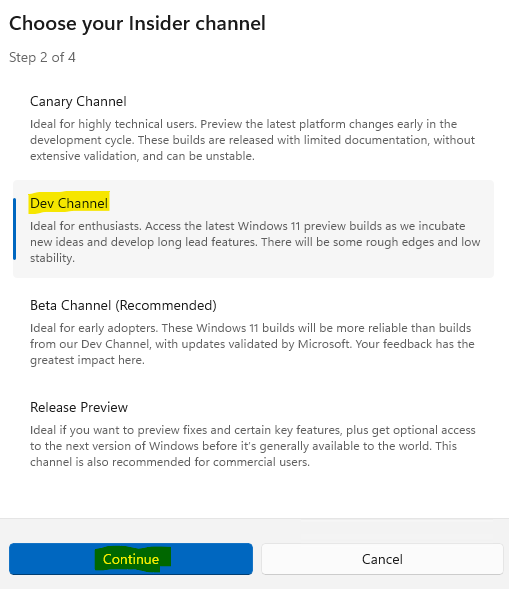

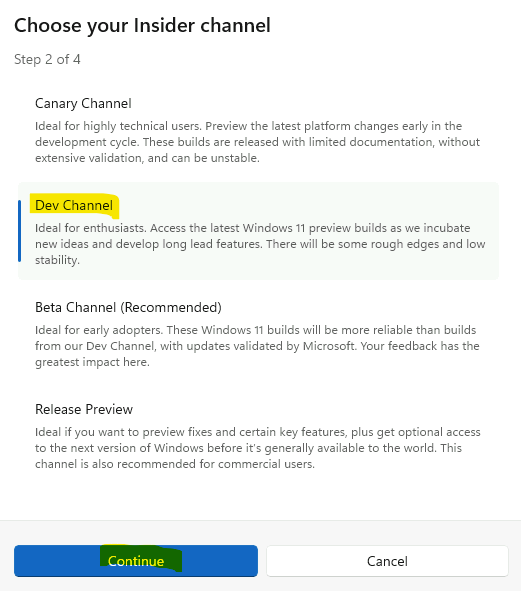

Choisissez le canal Dev ou Beta, puis cliquez sur Continuer :

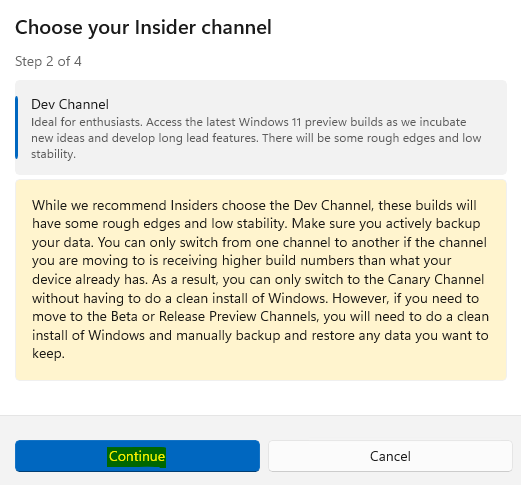

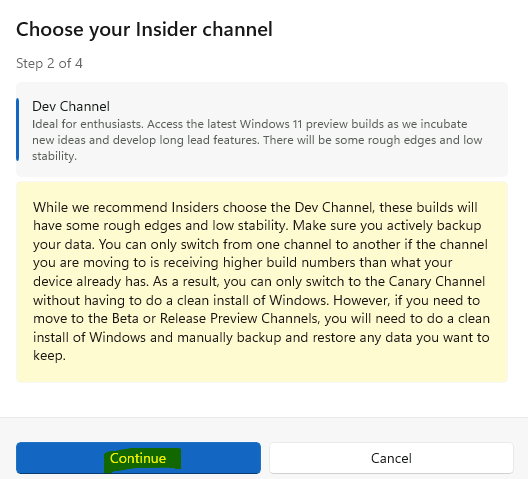

Considérez si besoin les particularités du canal Dev, puis cliquez sur Continuer :

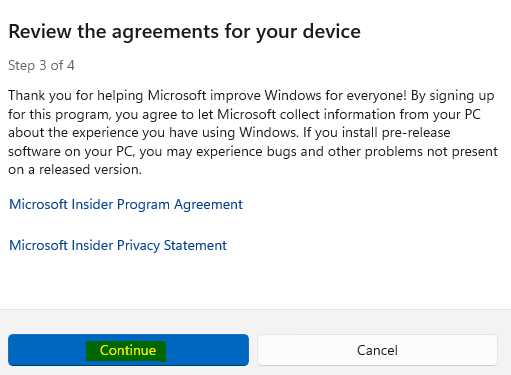

Cliquez sur Continuer pour accepter les conditions du programme liées à votre poste :

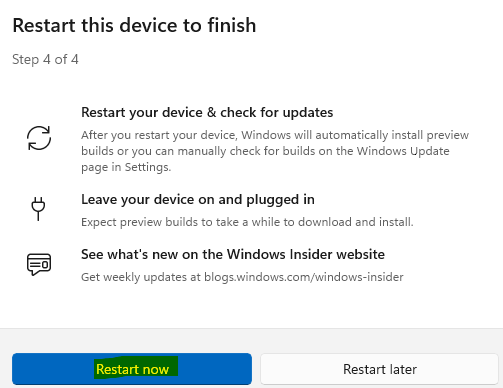

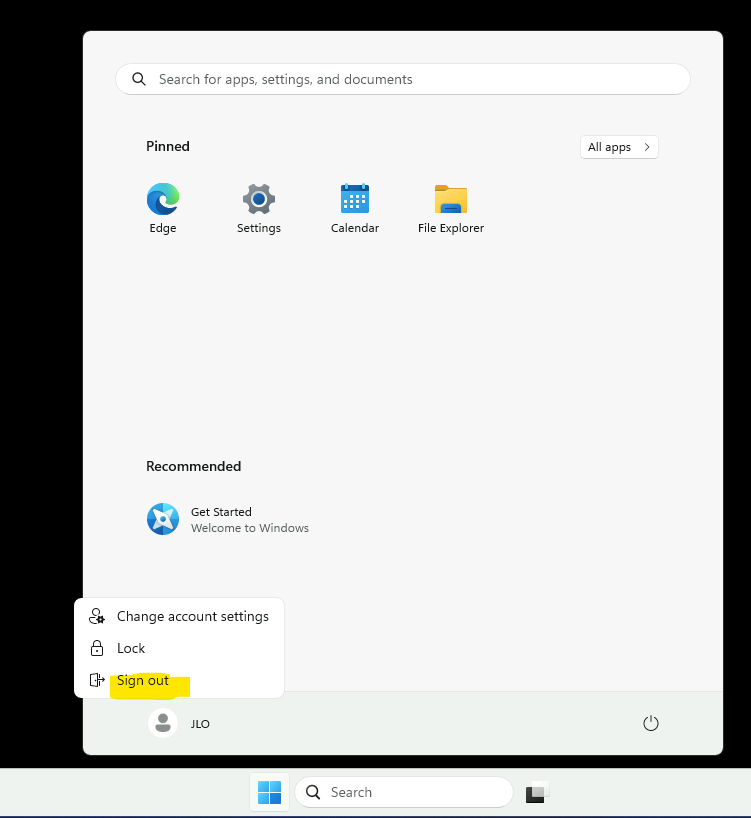

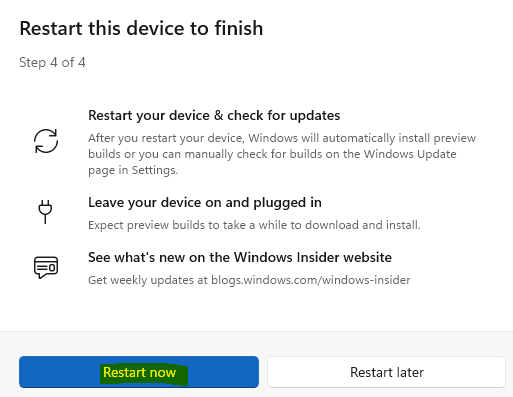

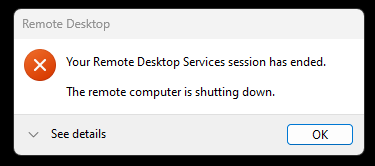

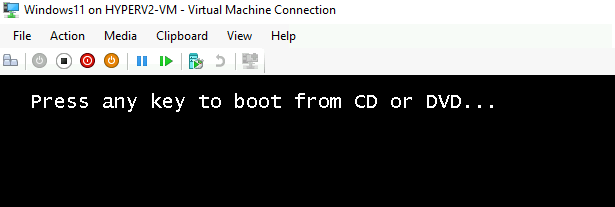

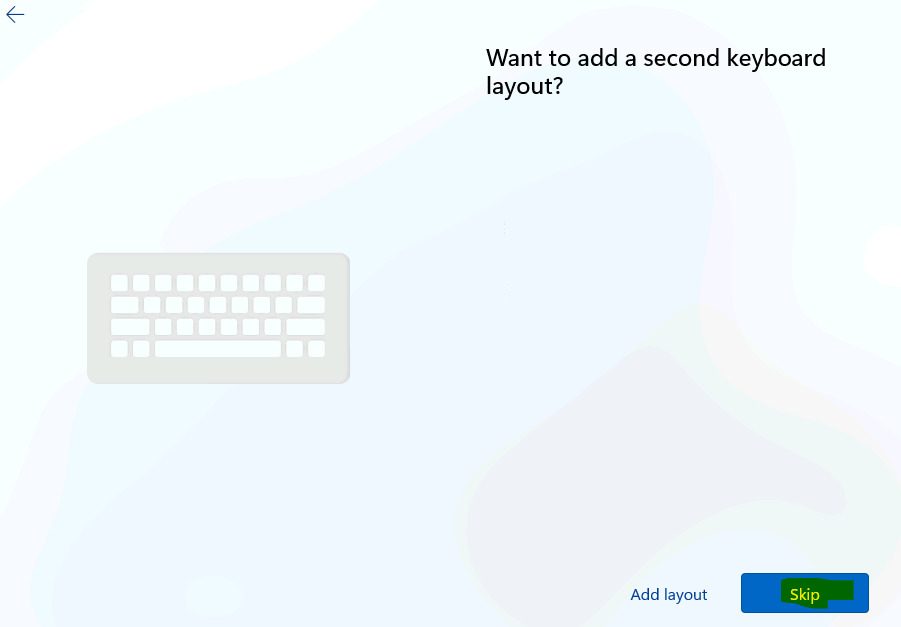

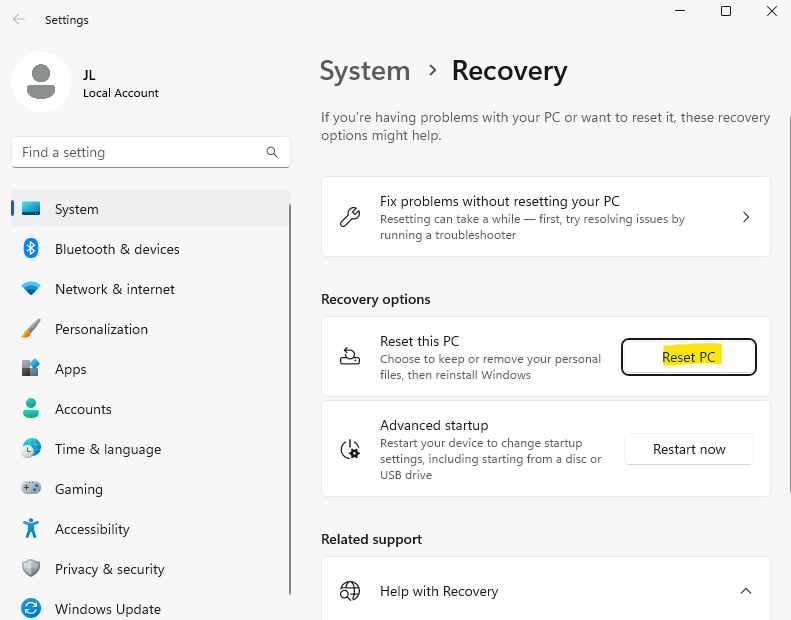

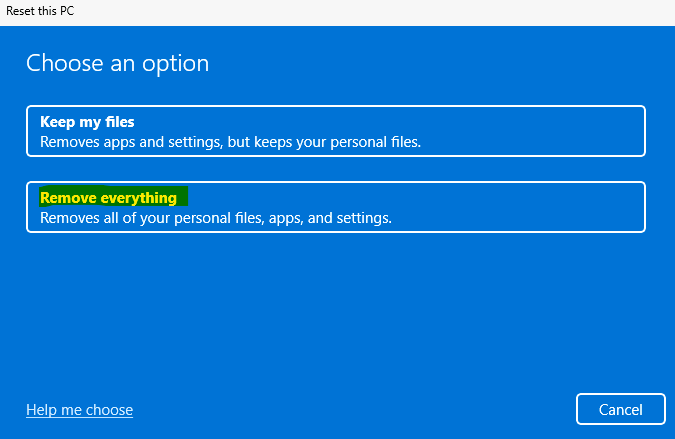

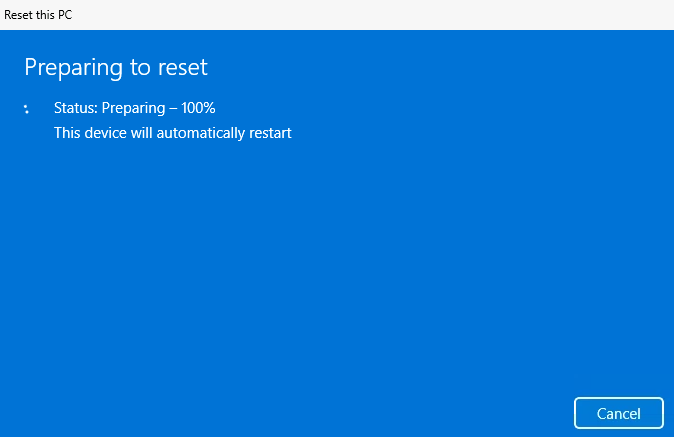

Redémarrez la VM de test local :

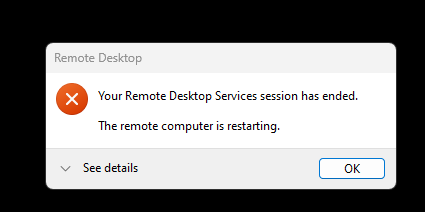

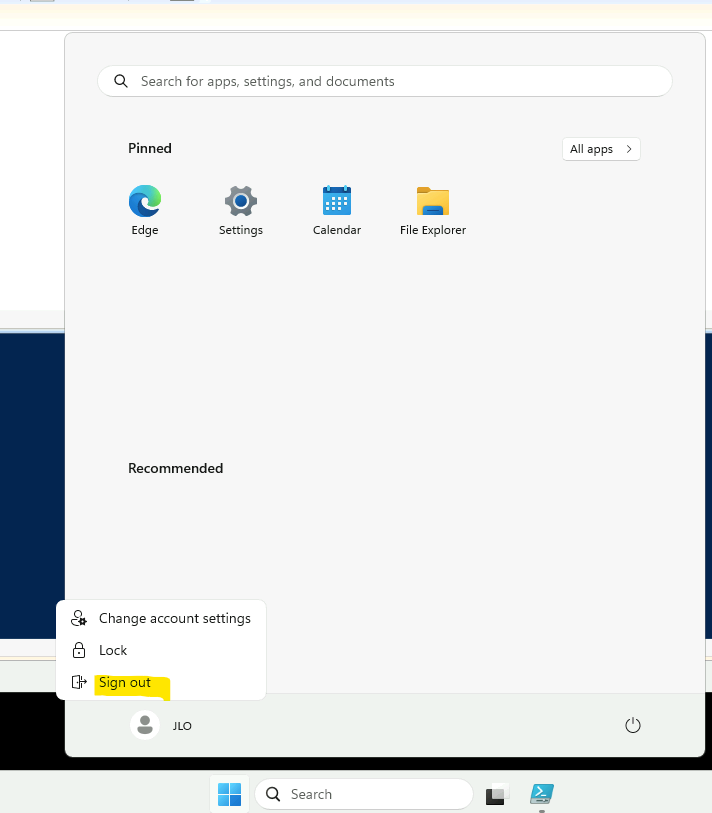

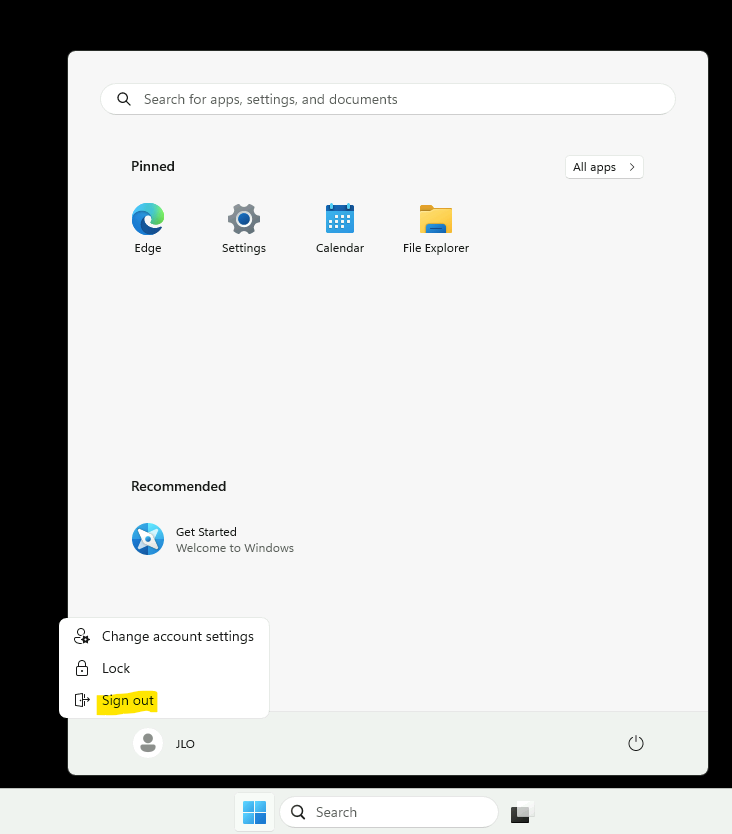

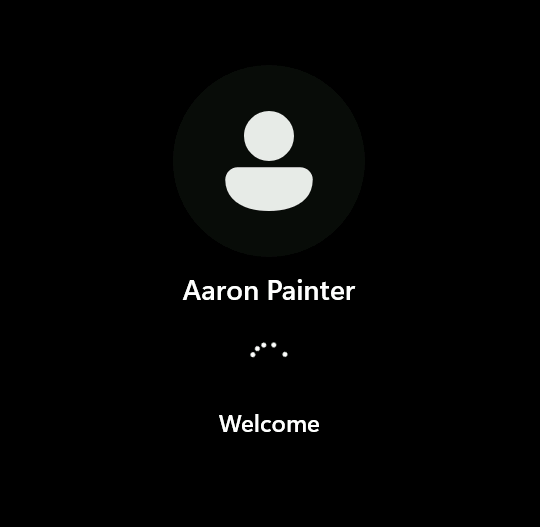

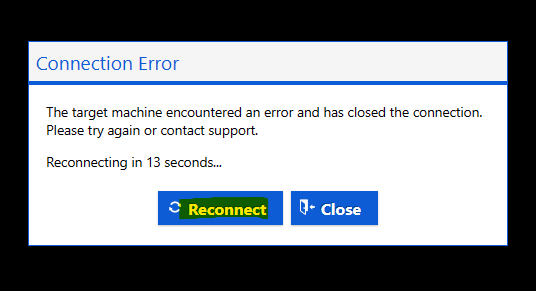

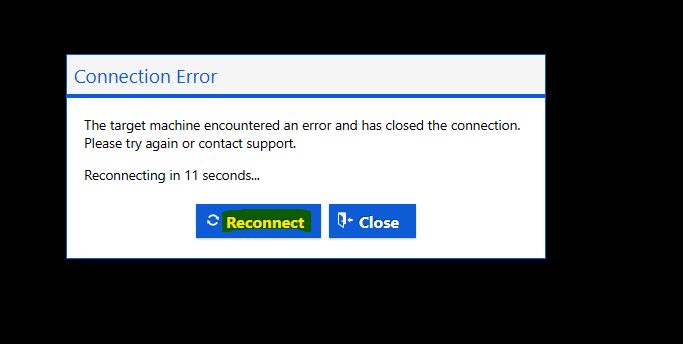

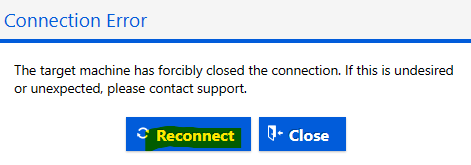

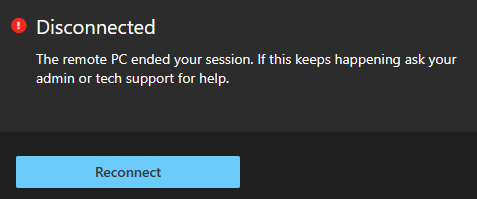

Comme attendu, la session Windows de l’utilisateur de test se ferme en y indiquant le motif :

Environ 30 secondes plus tard, réouvrez la session Windows de votre utilisateur de test :

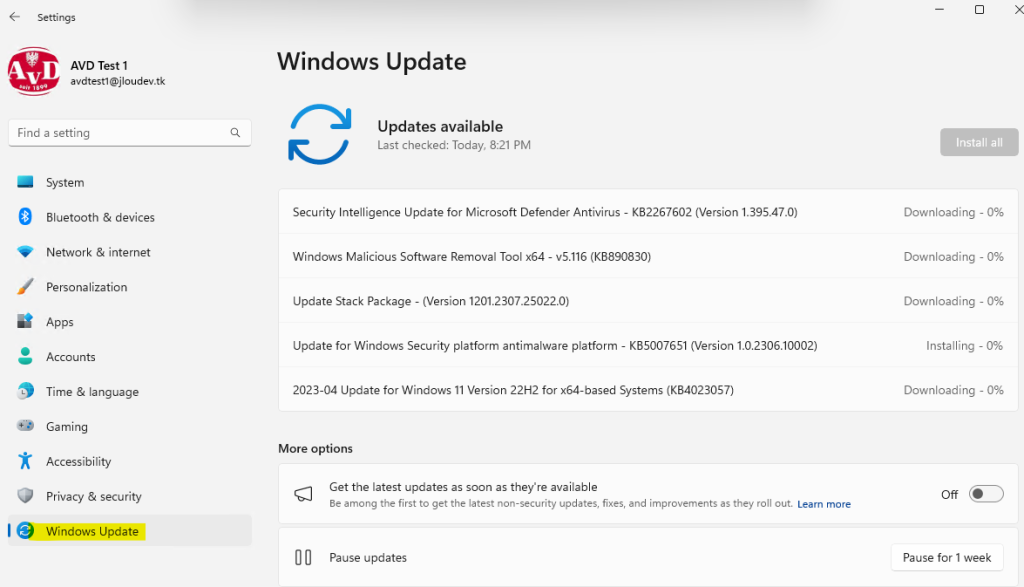

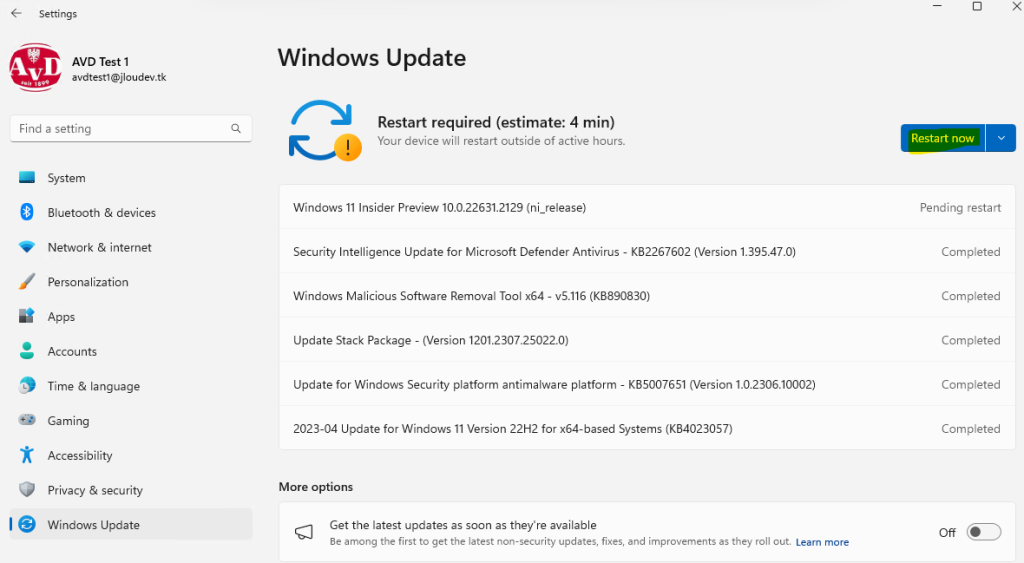

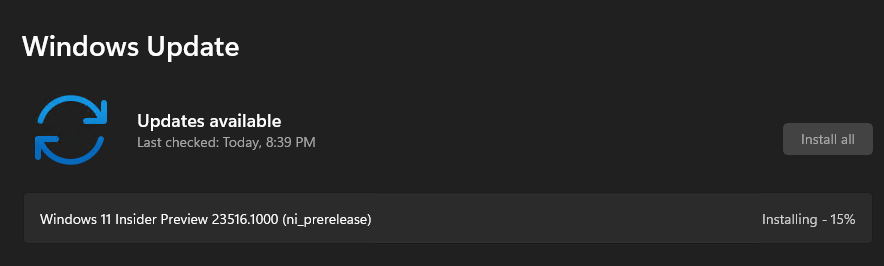

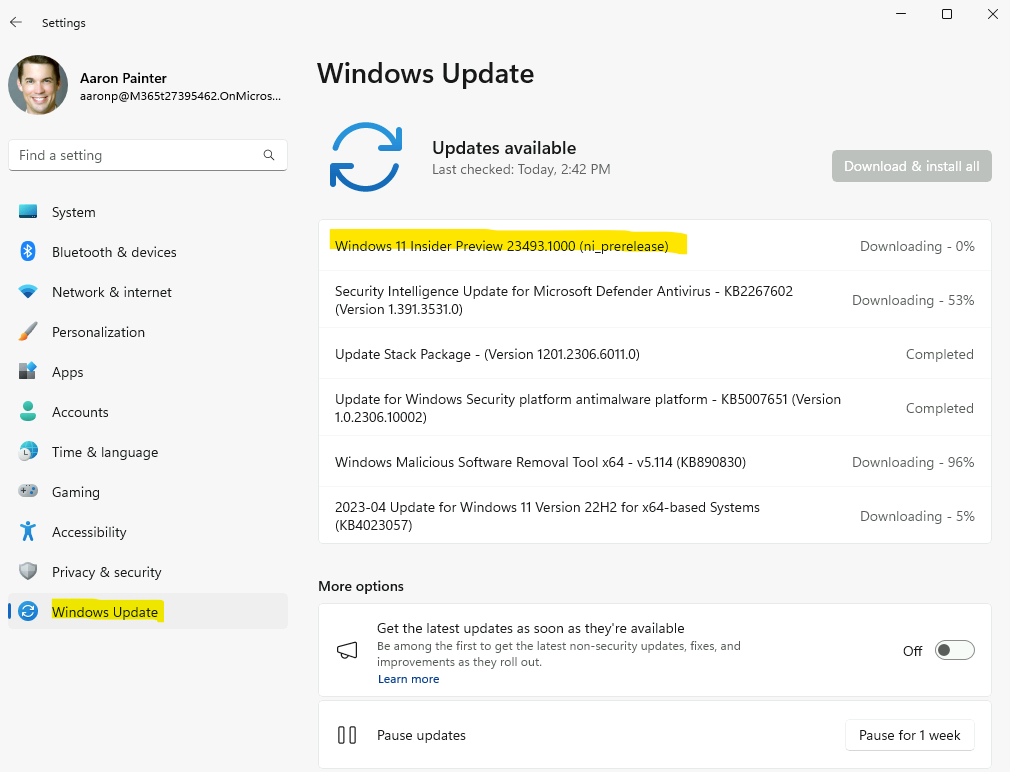

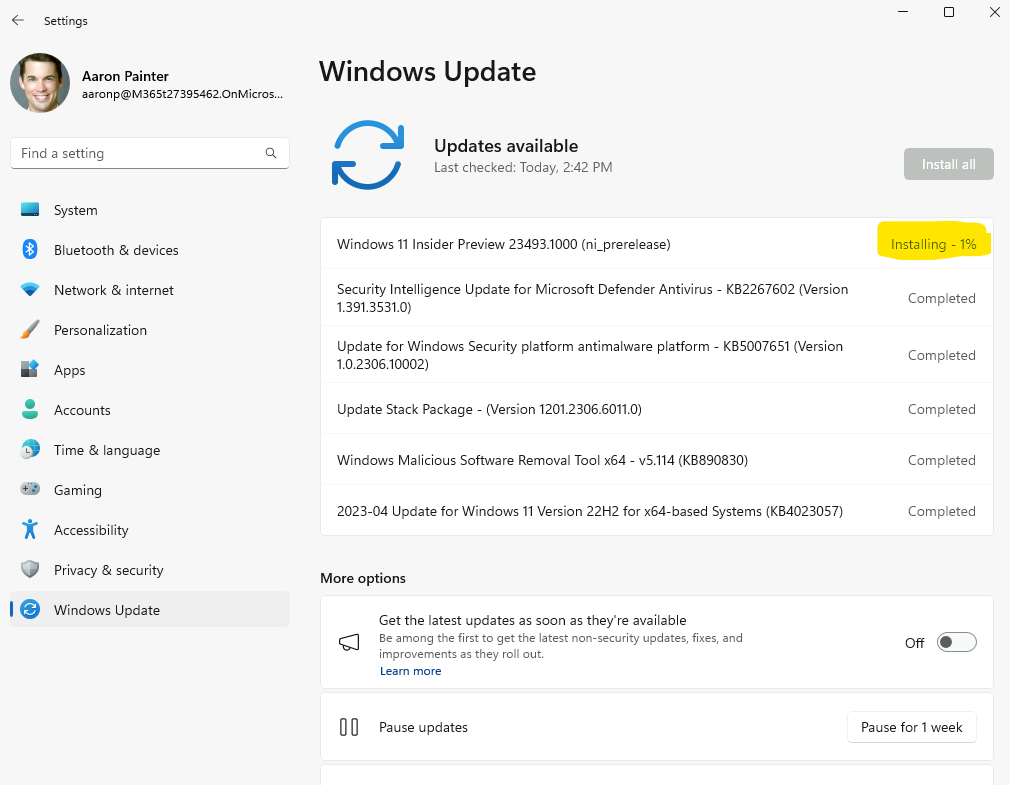

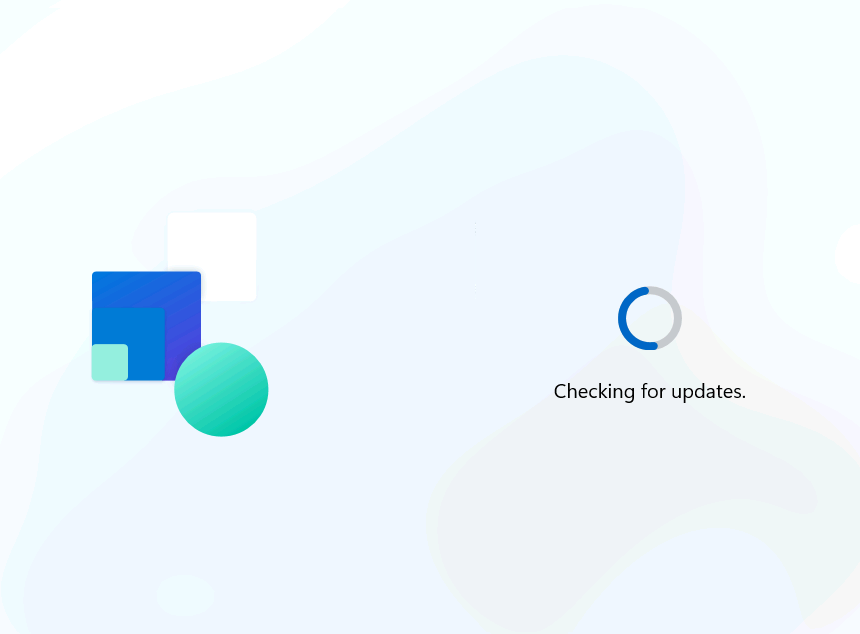

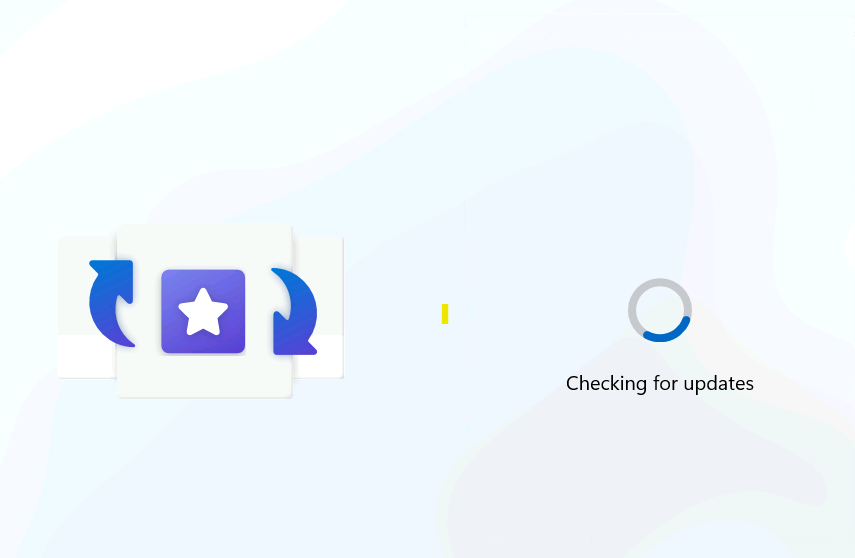

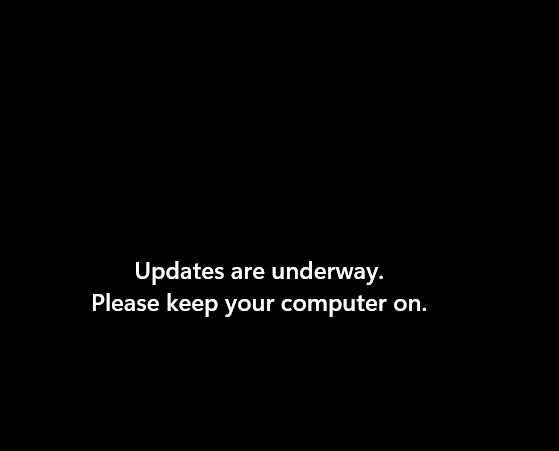

Retournez sur les paramètres Windows, puis constatez l’apparition de nouvelles mises à jour, dont celles-ci :

Lancez si besoin manuellement certaines mises à jour :

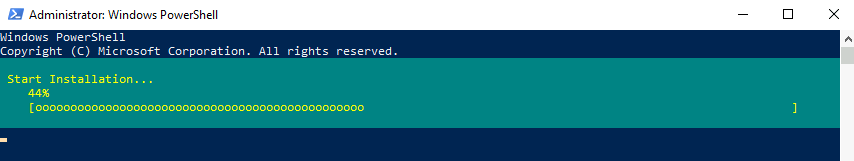

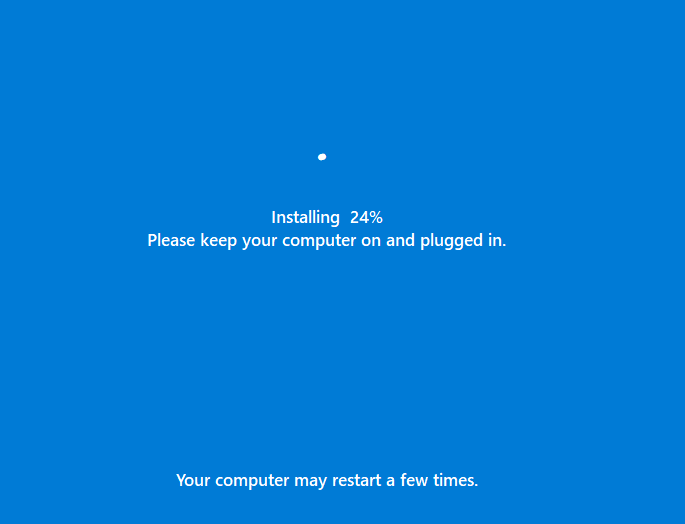

Attendez l’installation complète de toutes les mises à jour :

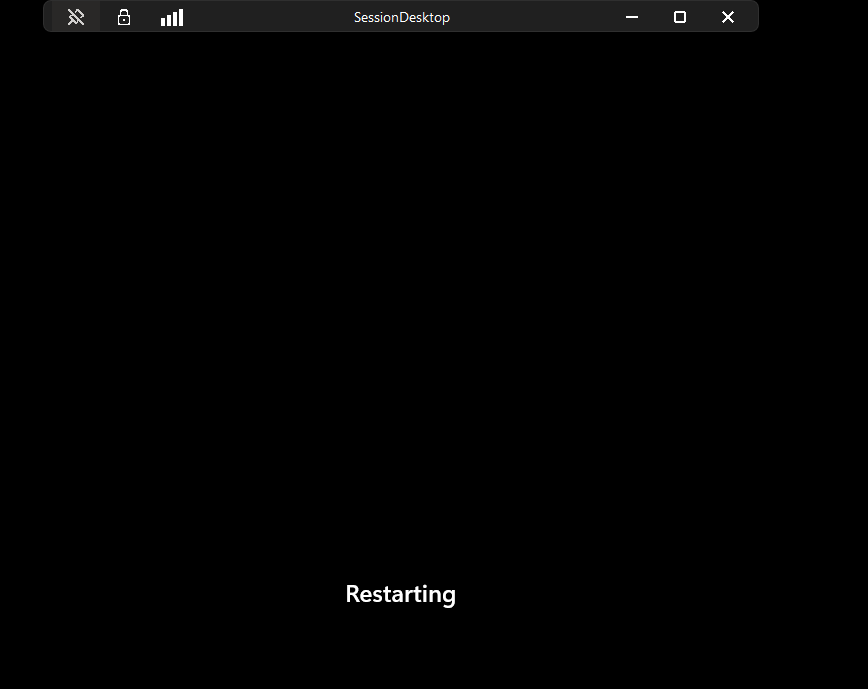

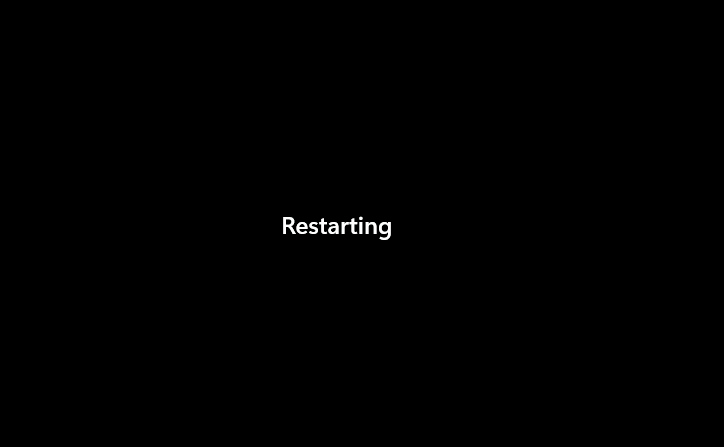

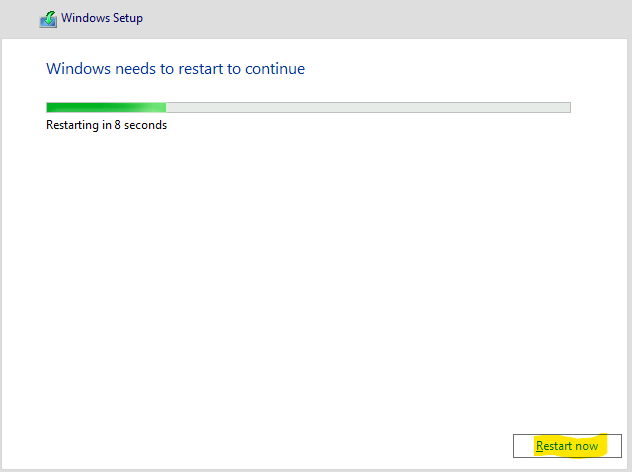

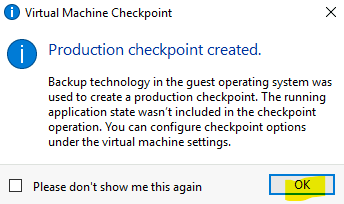

Une fois les installations terminées, lancez à nouveau un redémarrage de la VM de test local :

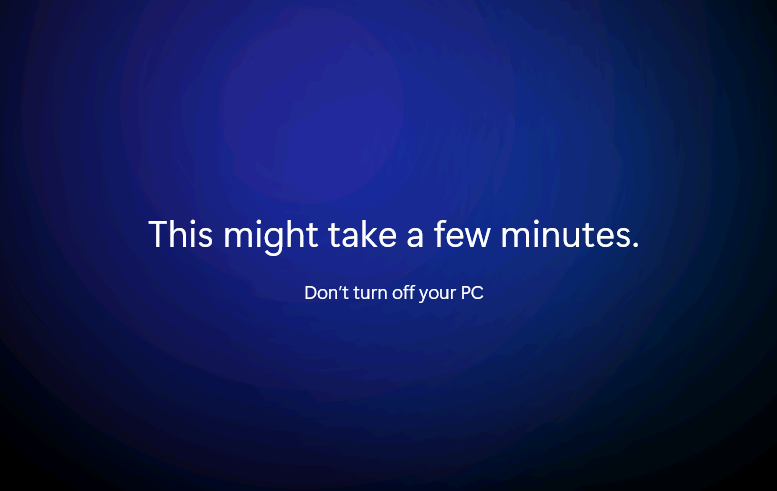

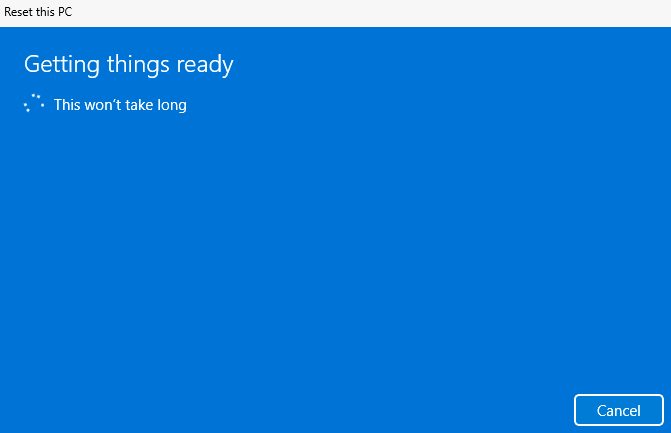

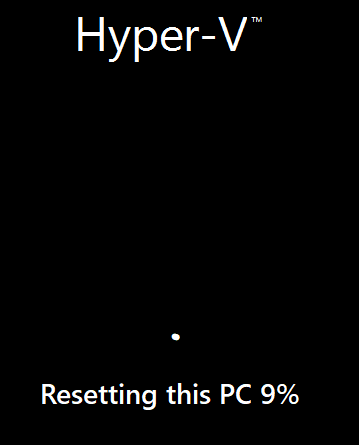

Attendez que le redémarrage se termine :

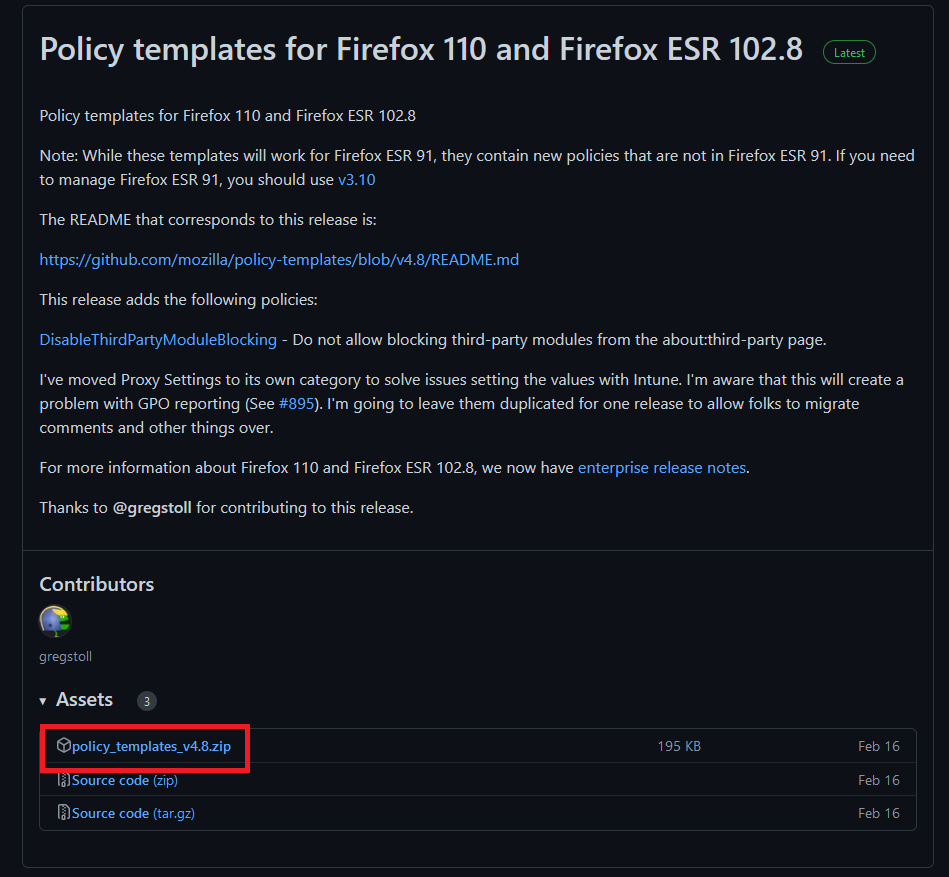

Afin de tester Windows 365 Switch, il est nécessaire de rejoindre également le programme Windows Insider sur la machine Windows 365.

Etape II – Préparation de Windows 365 :

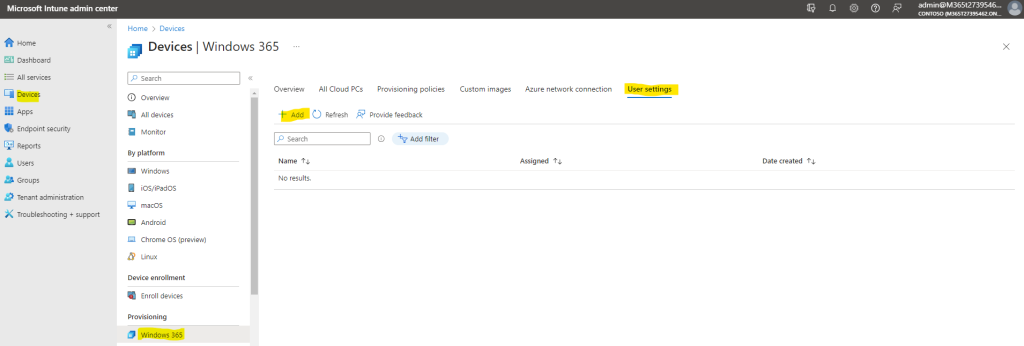

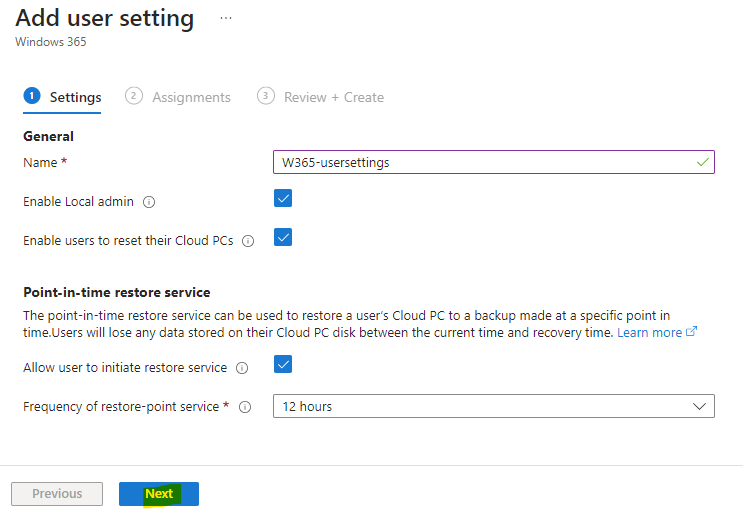

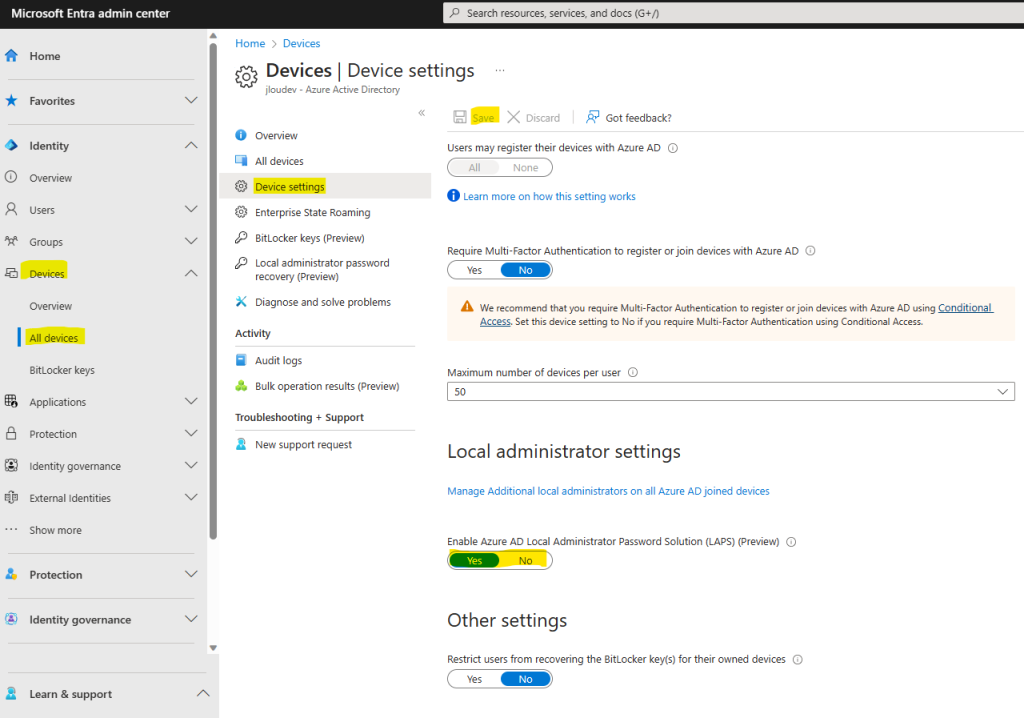

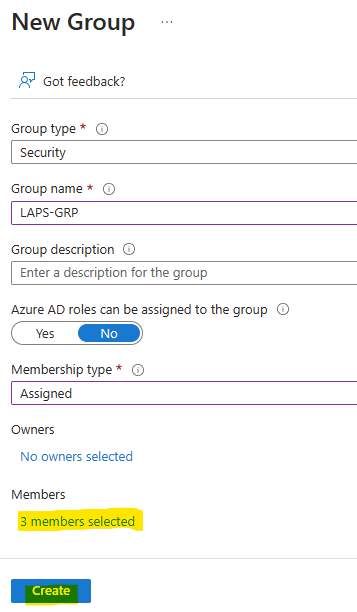

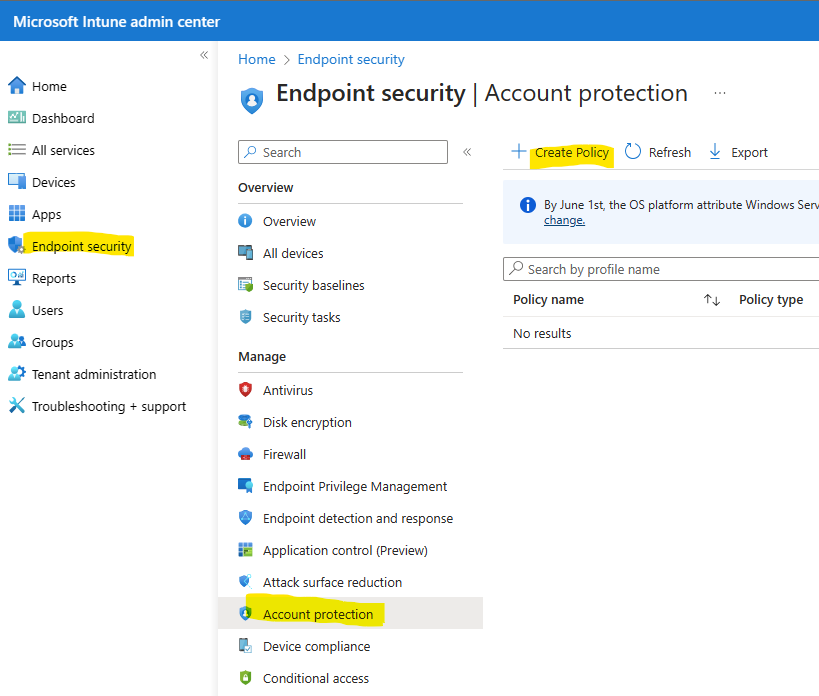

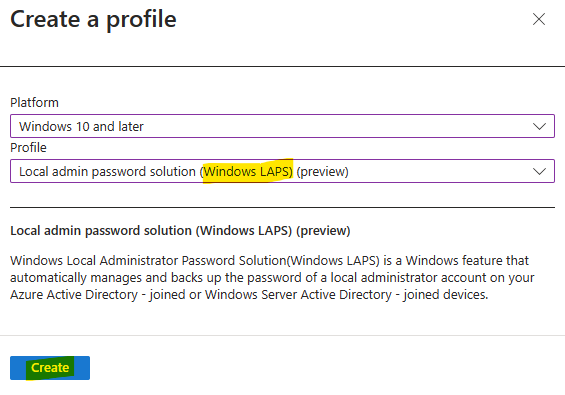

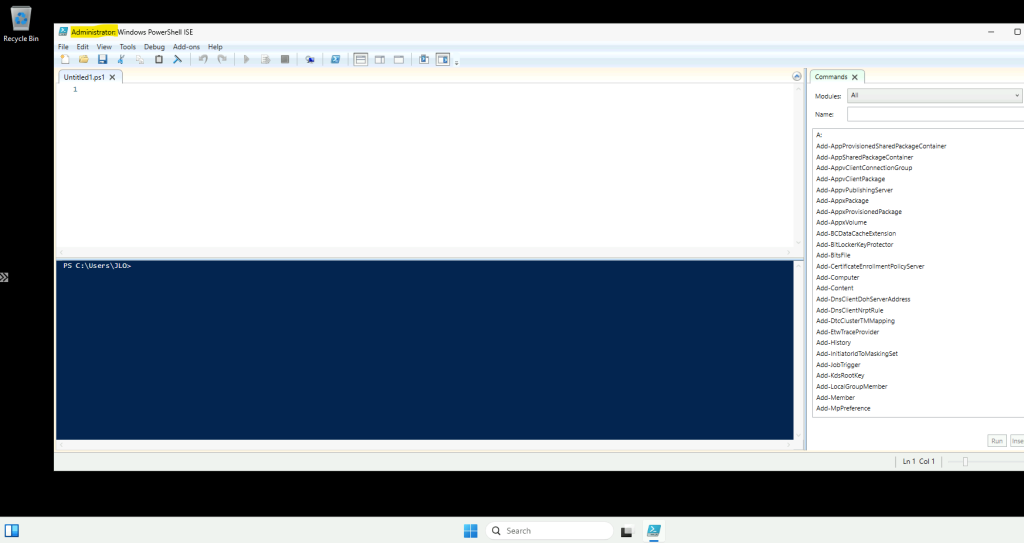

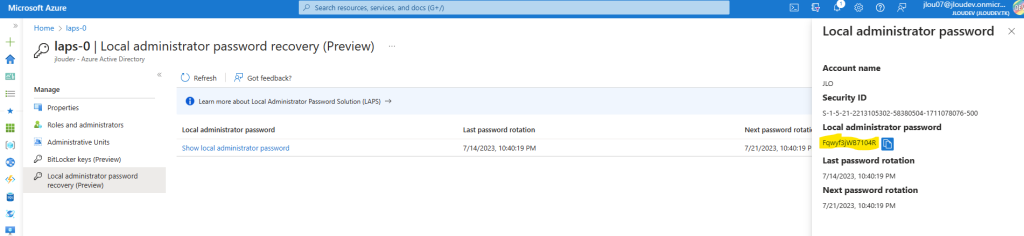

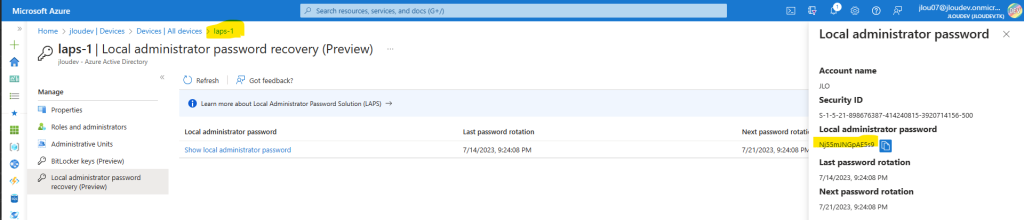

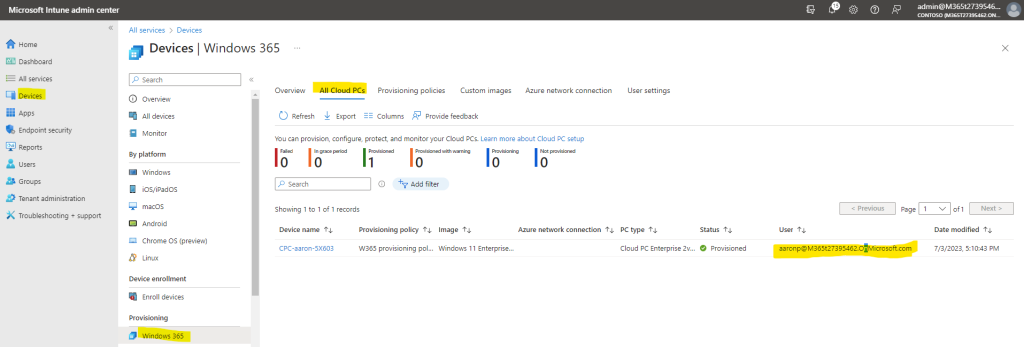

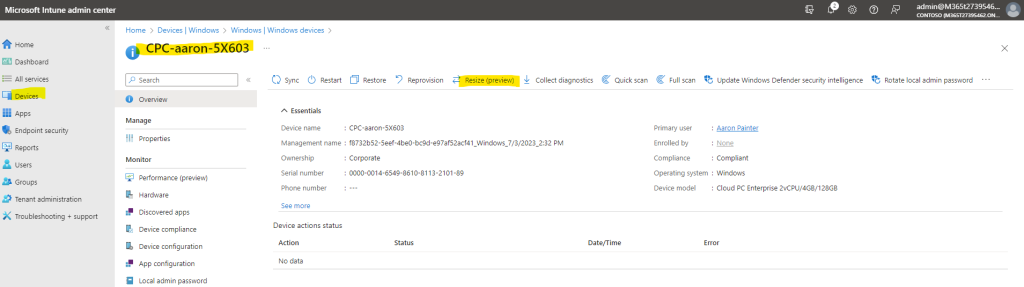

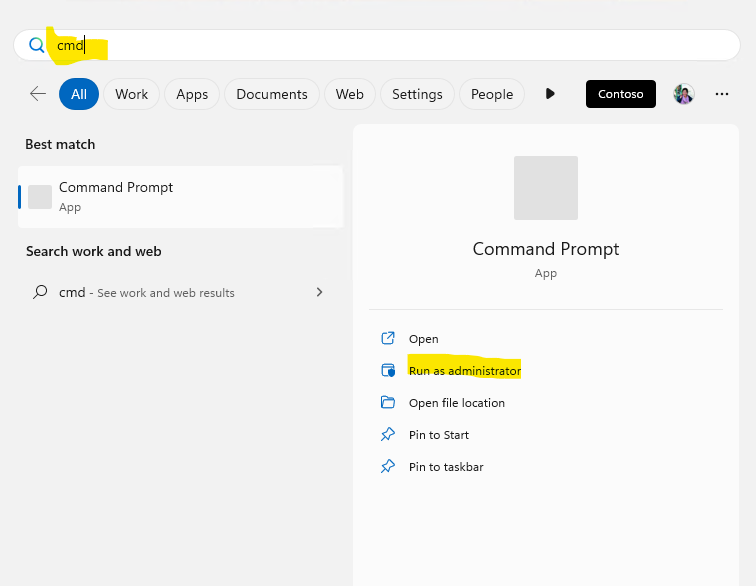

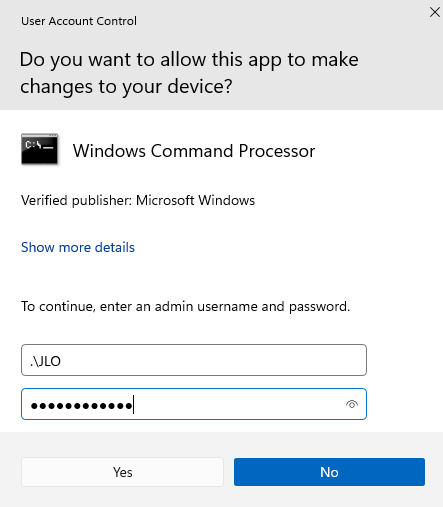

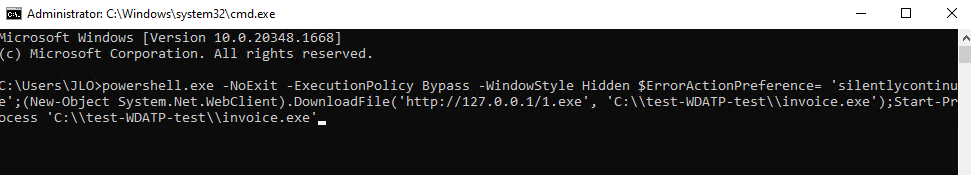

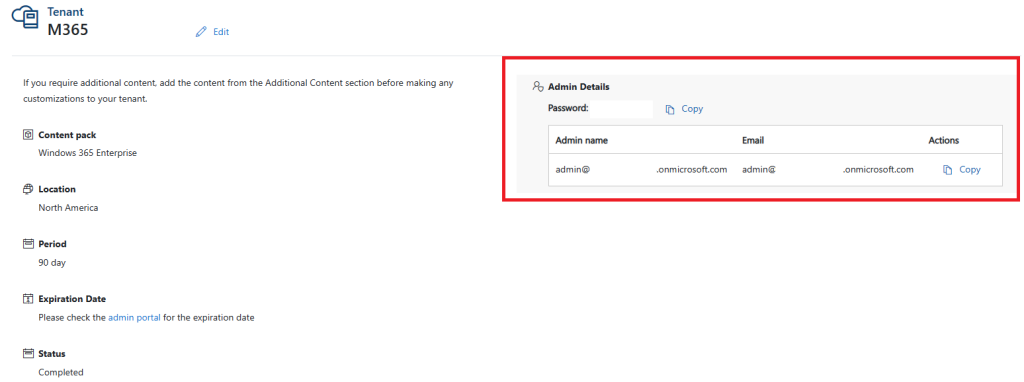

Il est nécessaire de disposer des droits administrateurs pour notre utilisateur de test Windows 365.

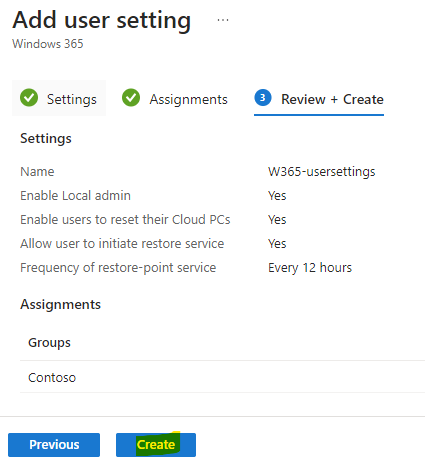

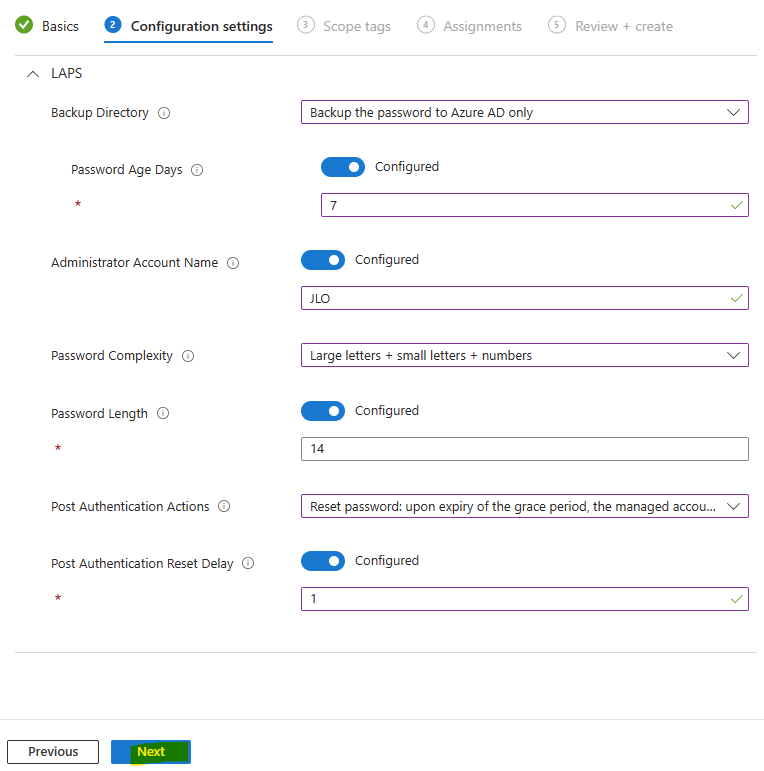

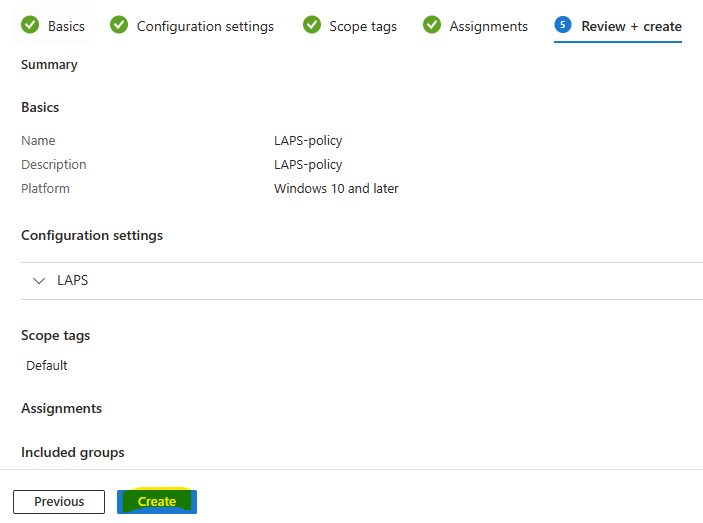

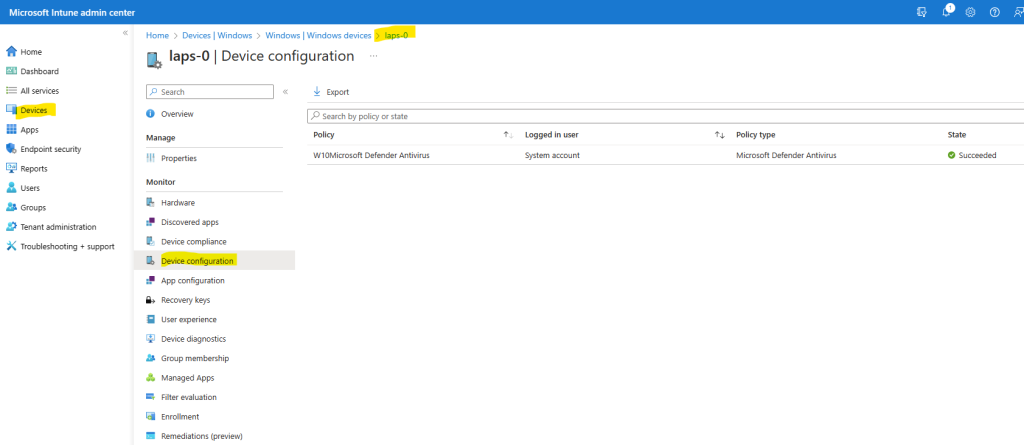

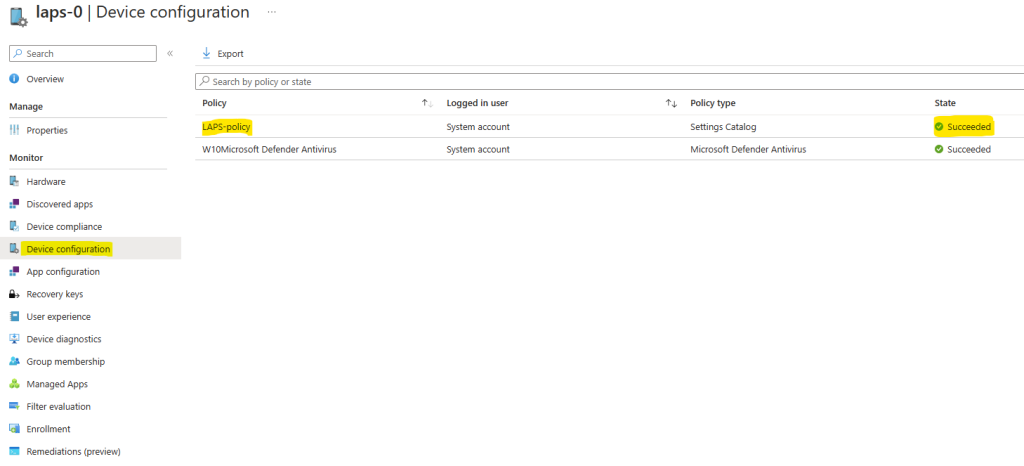

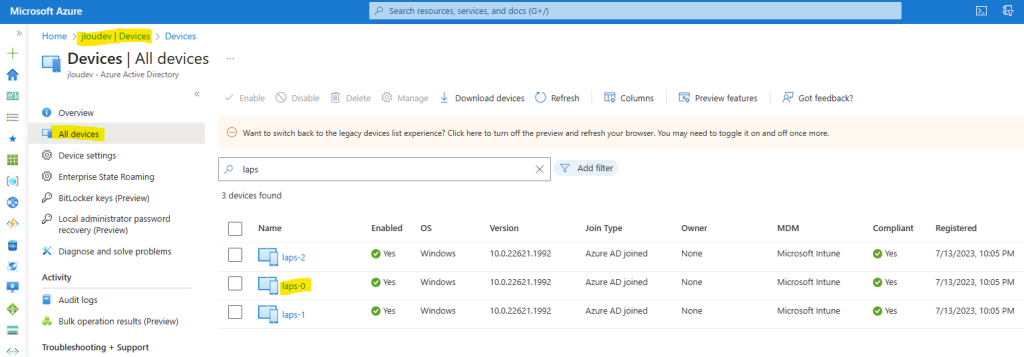

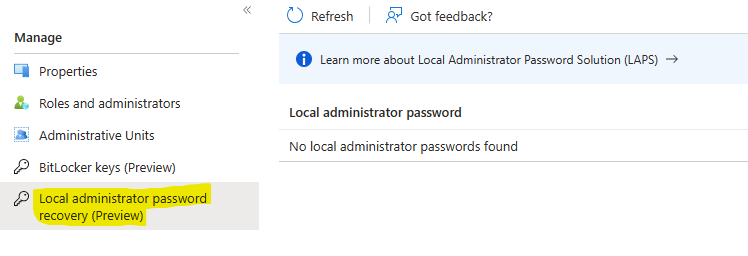

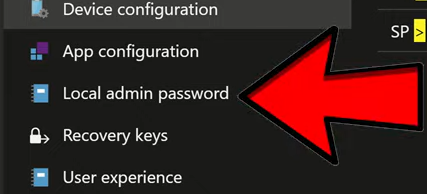

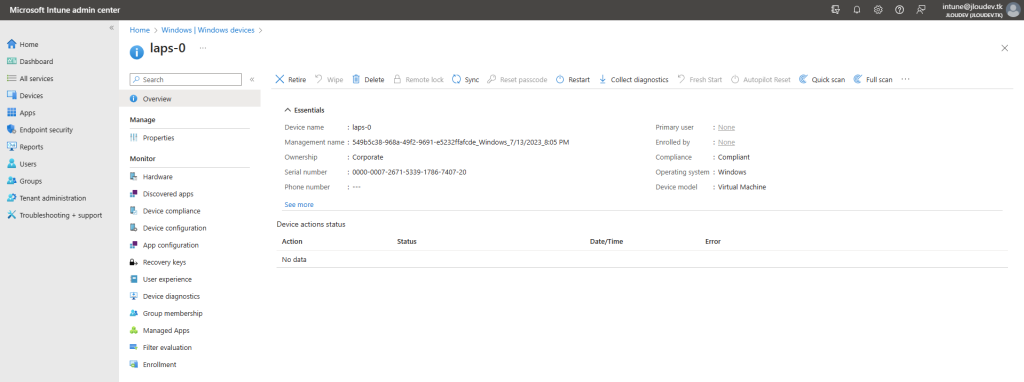

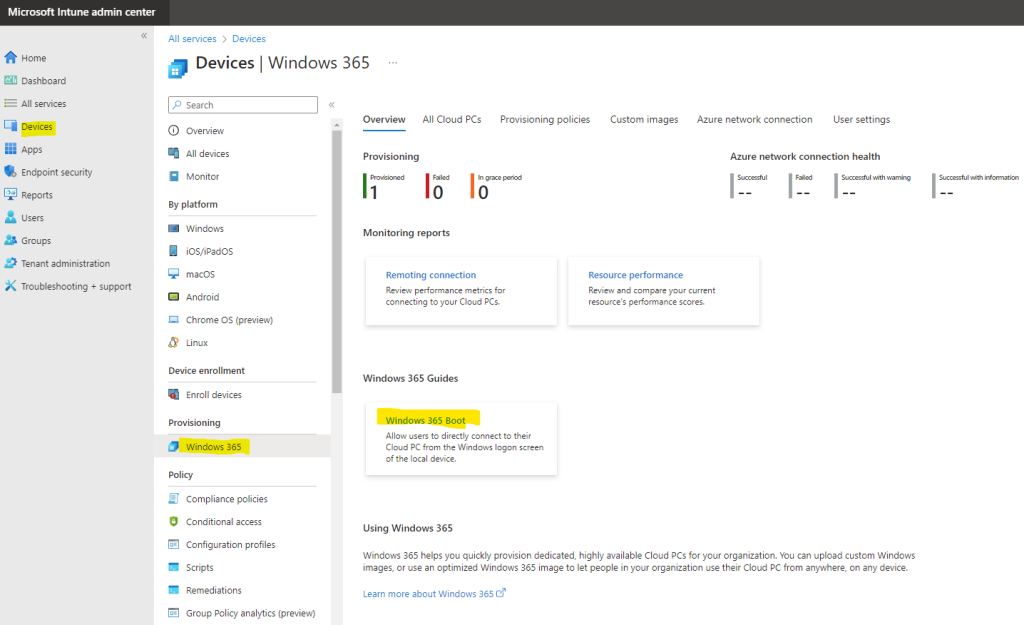

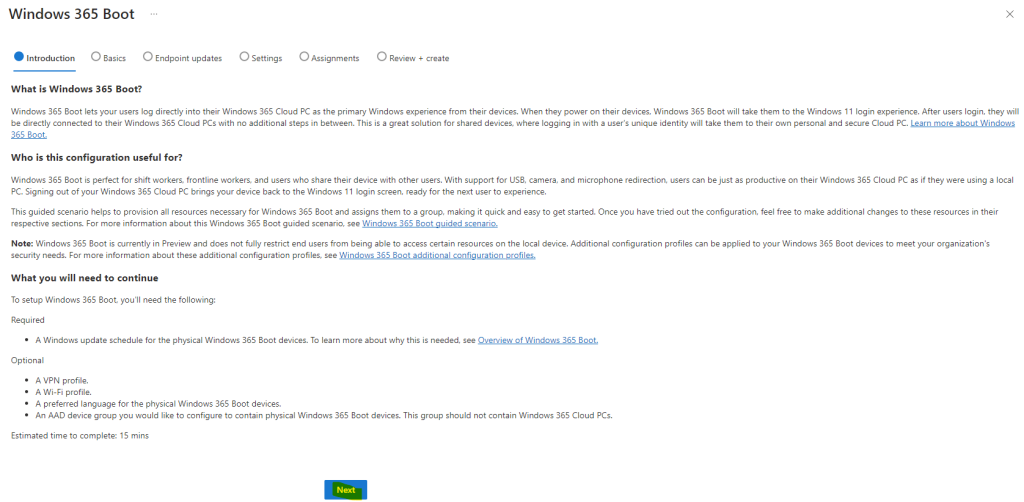

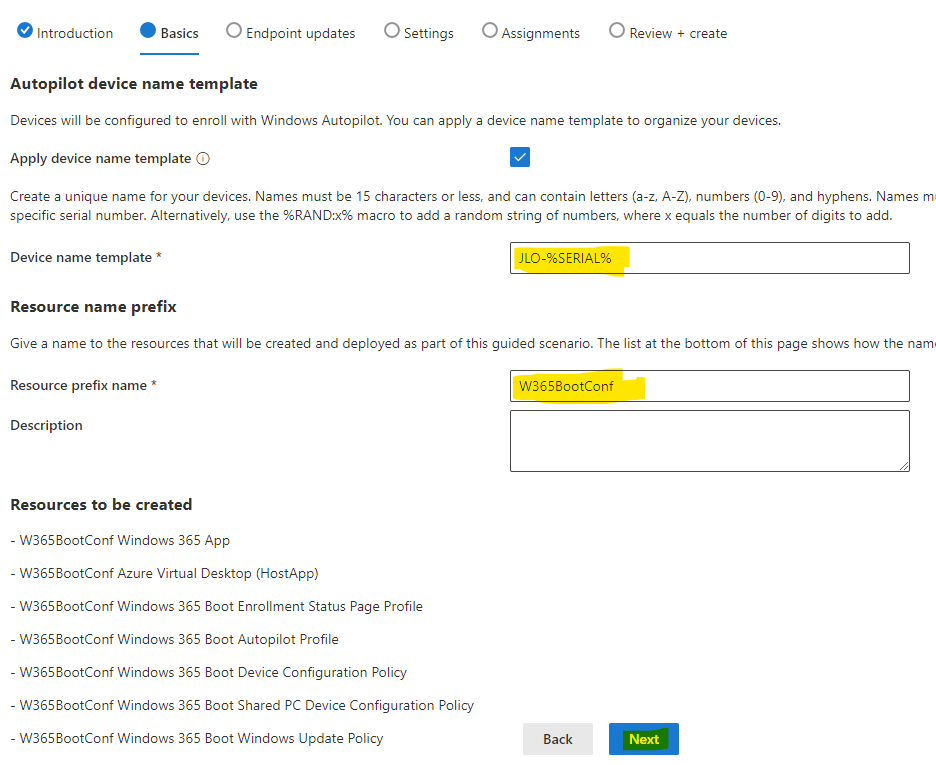

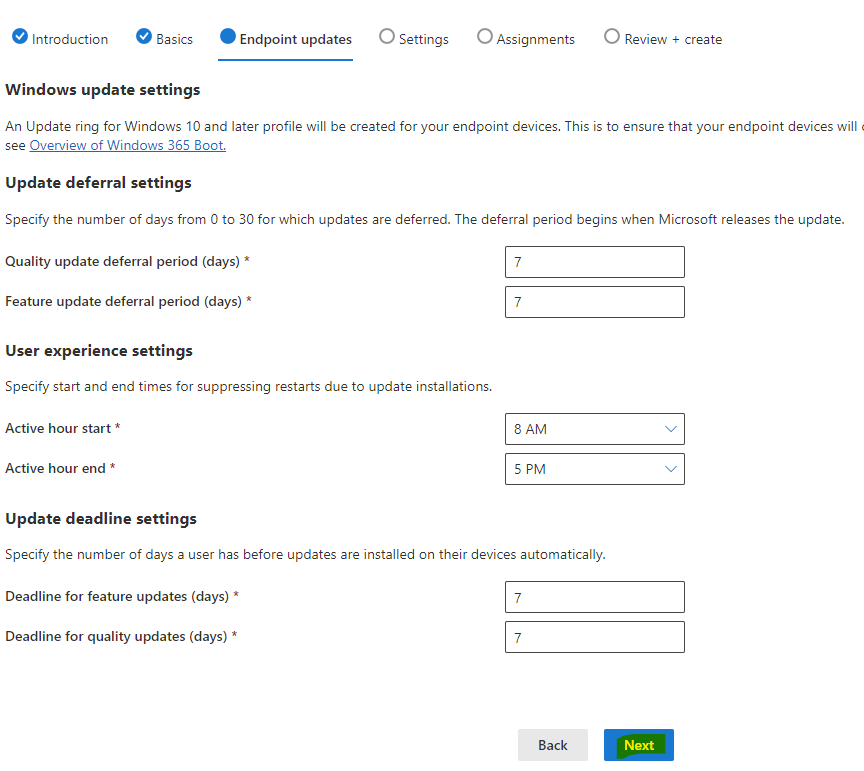

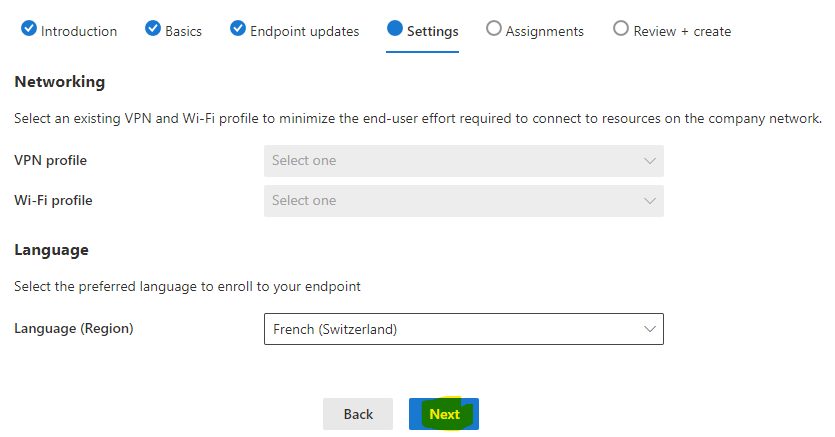

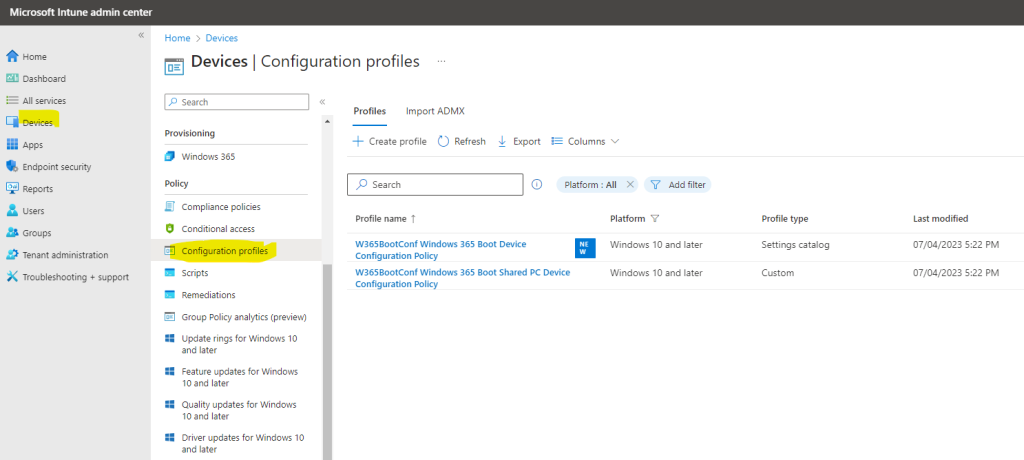

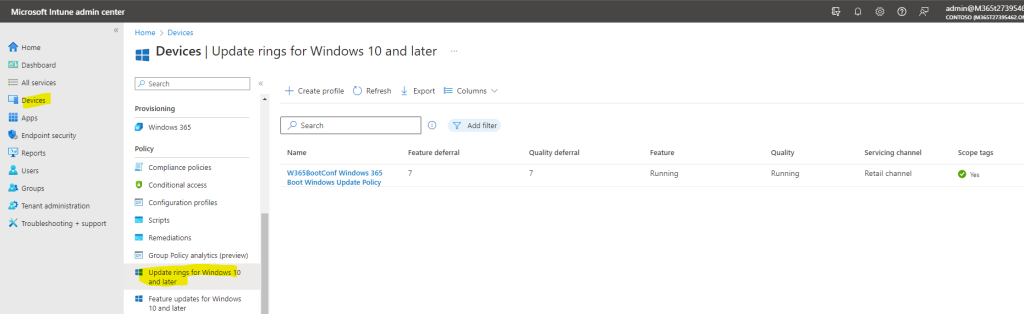

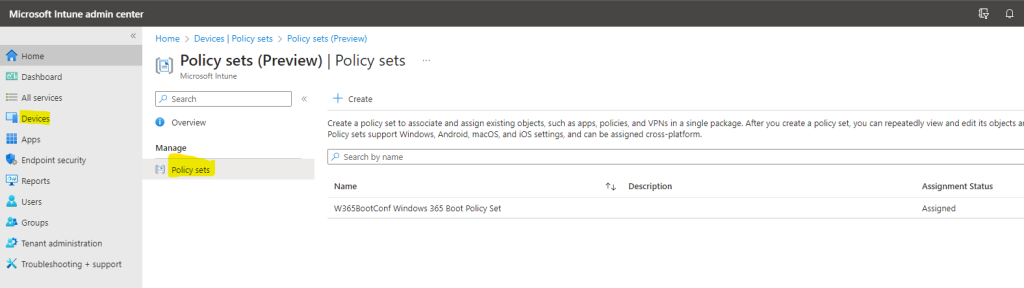

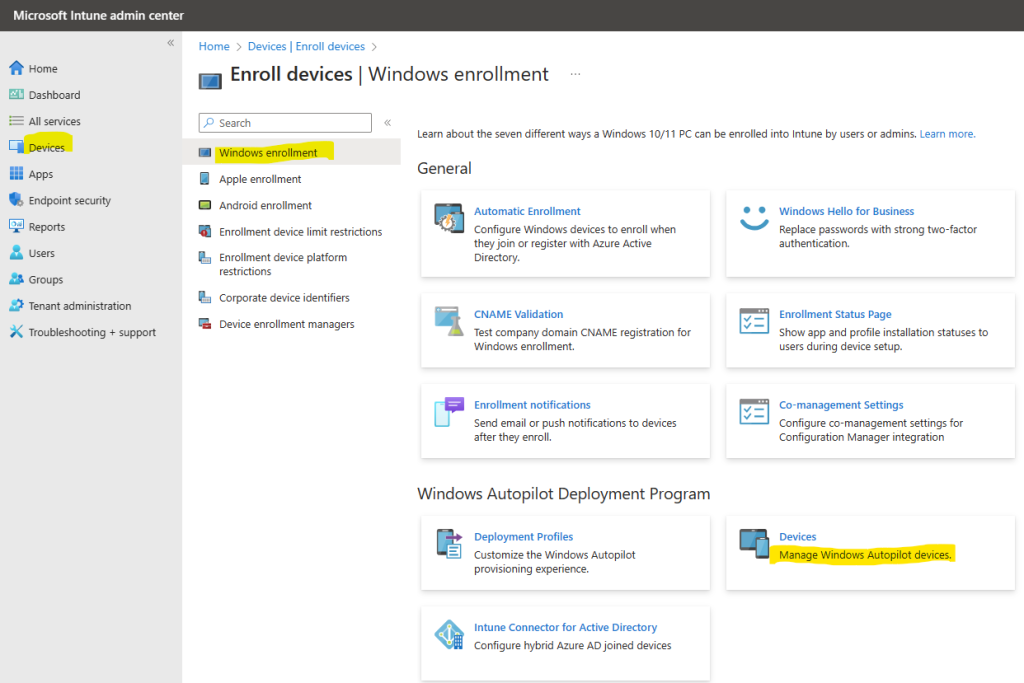

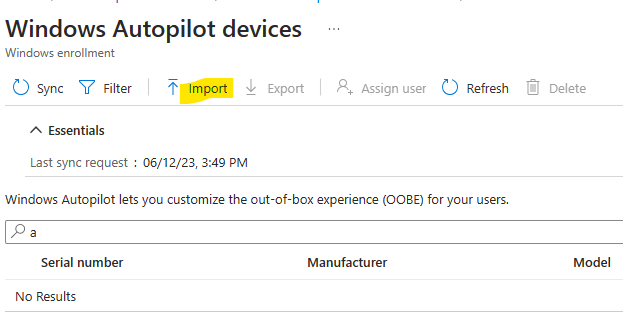

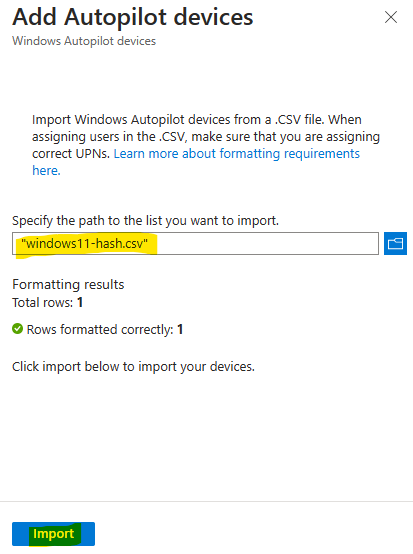

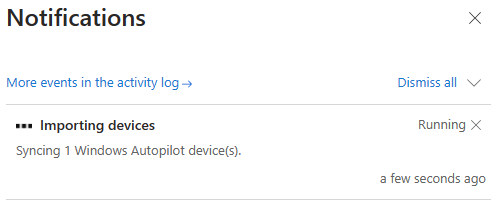

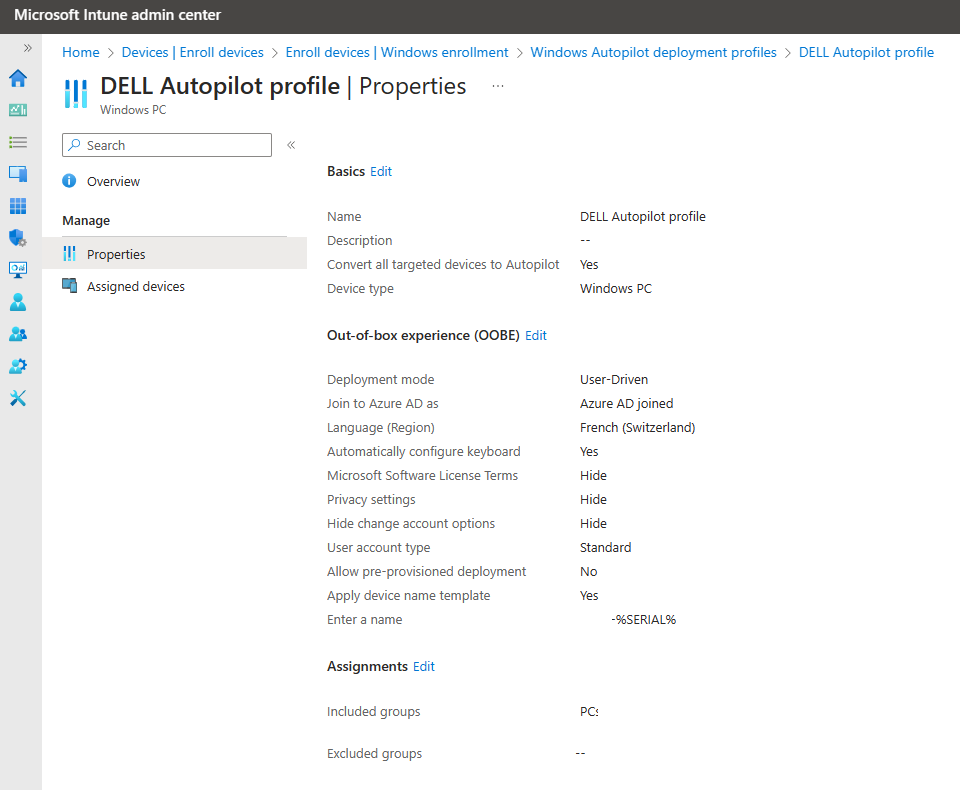

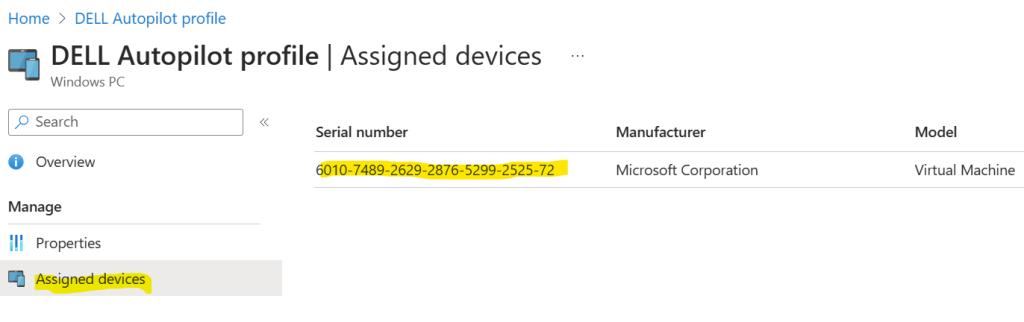

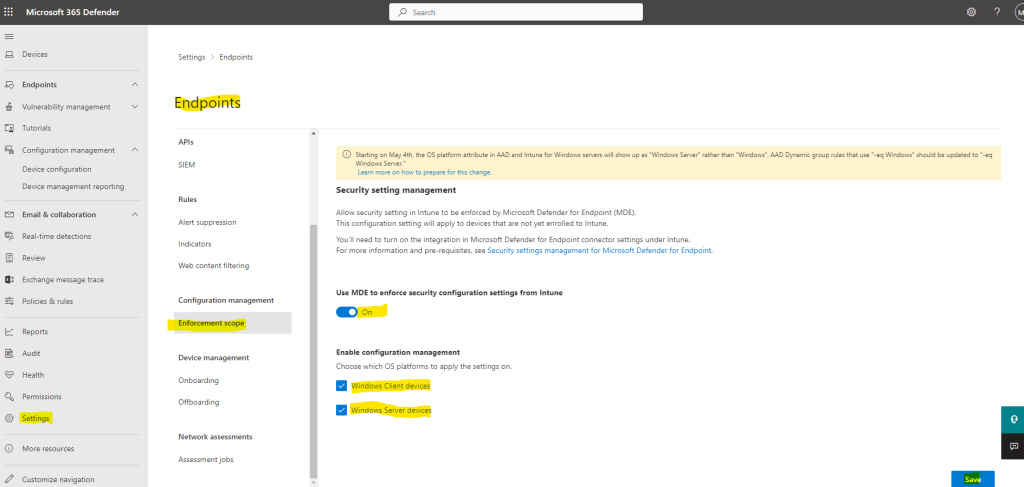

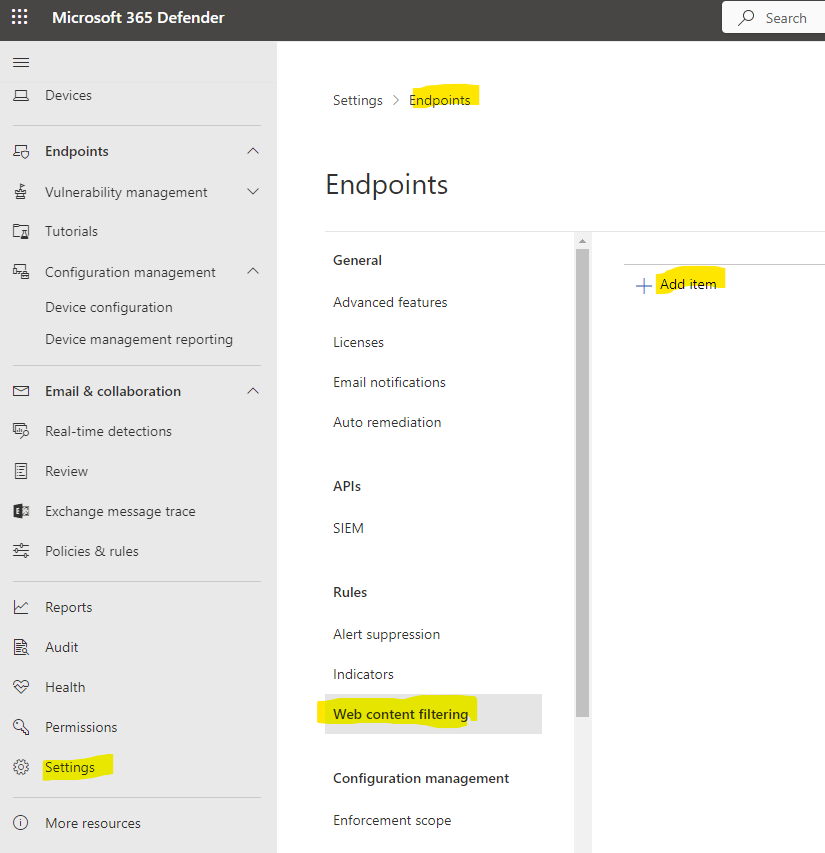

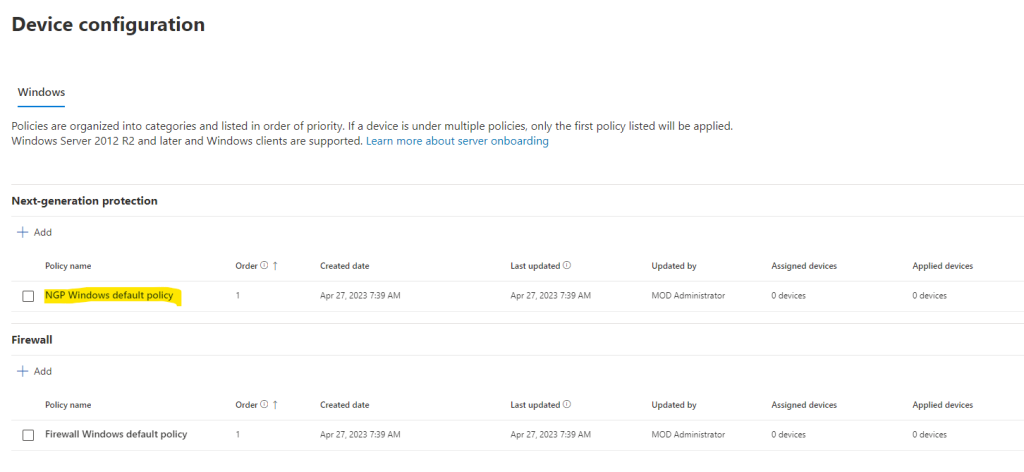

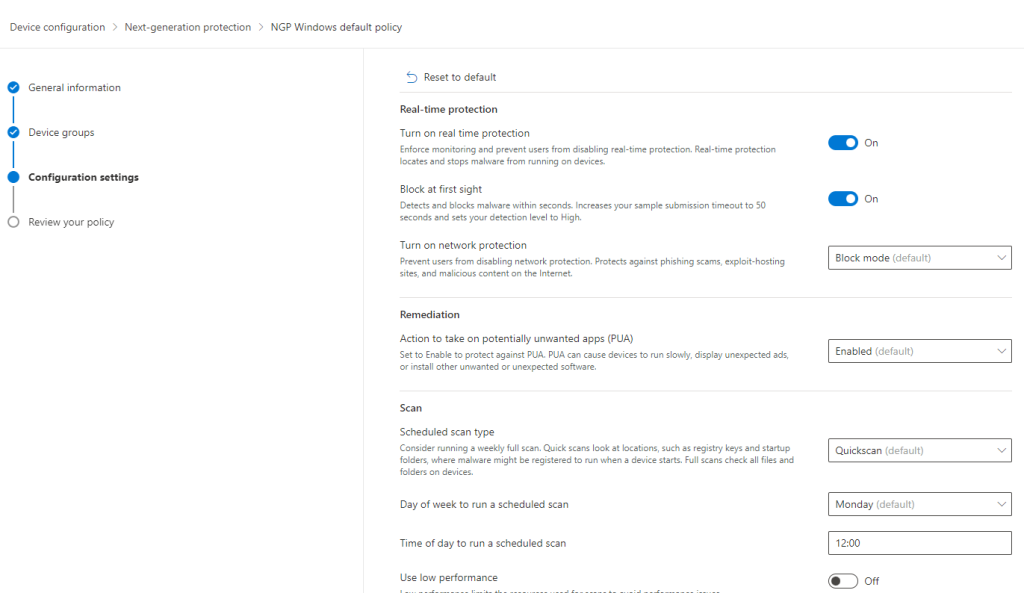

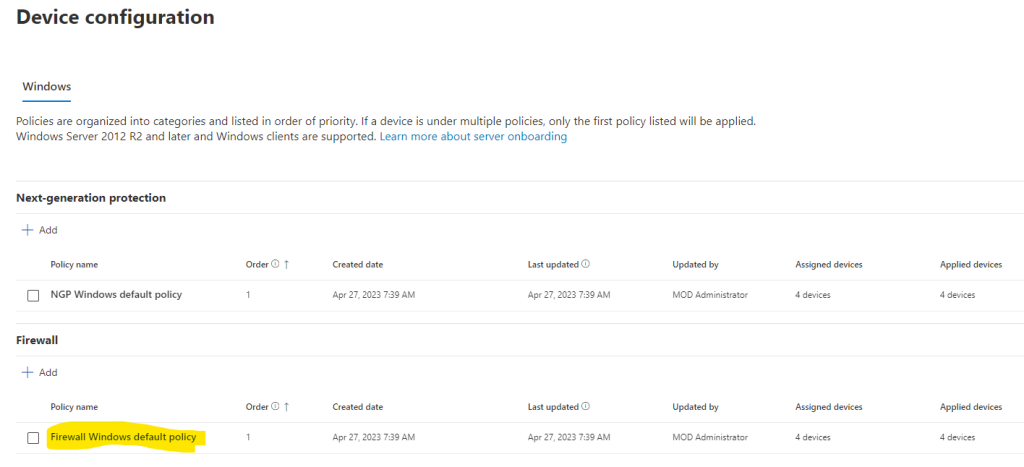

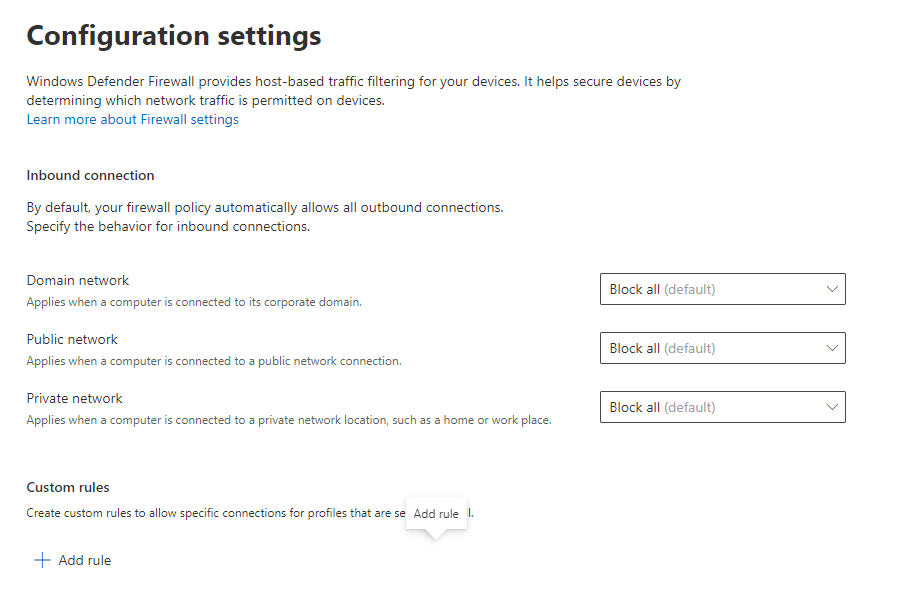

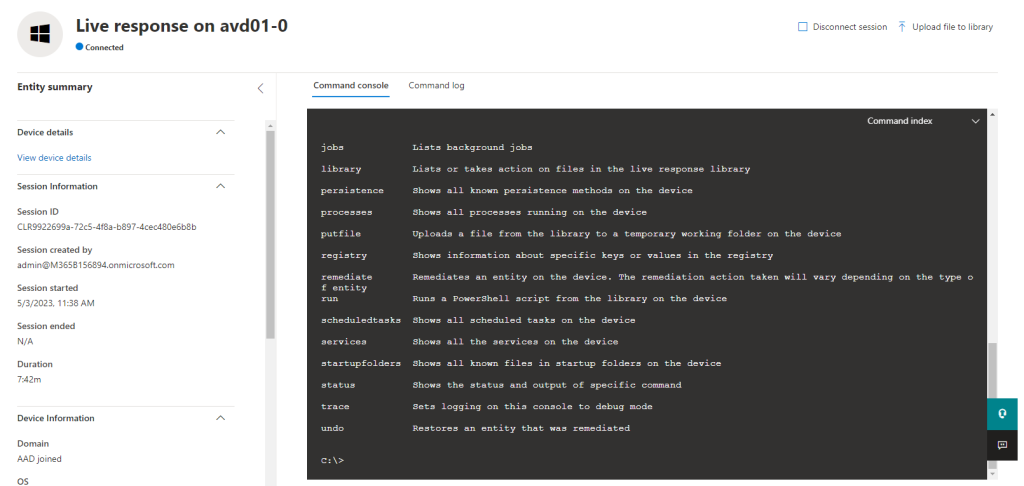

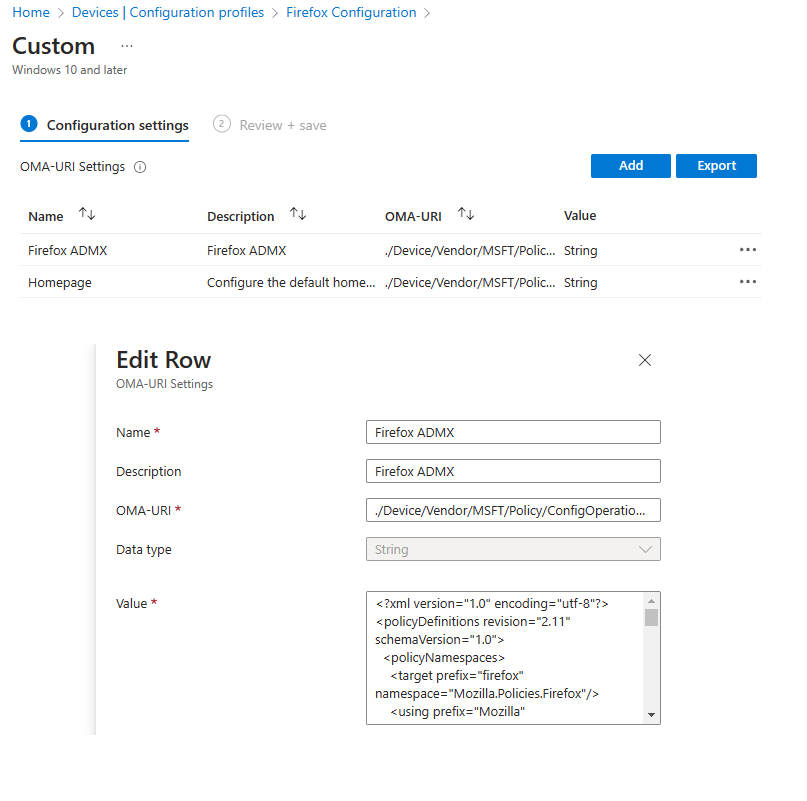

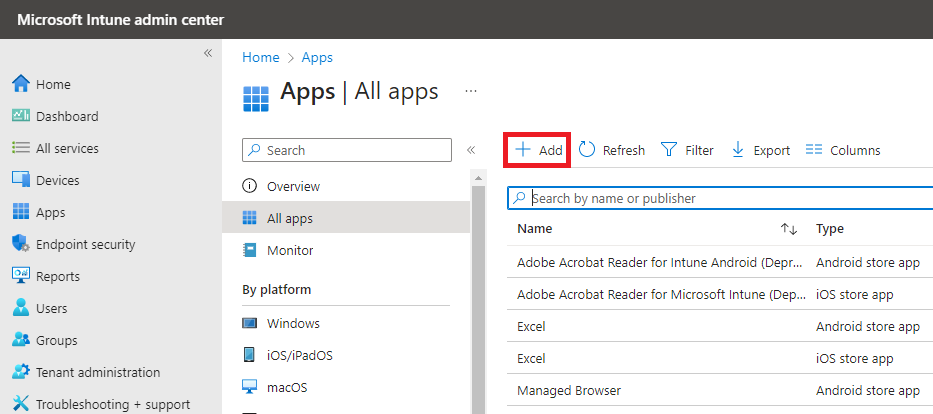

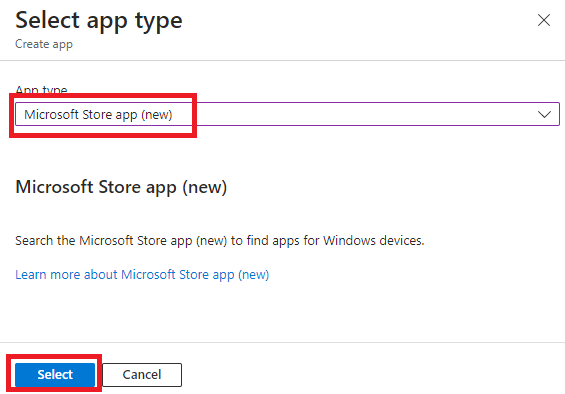

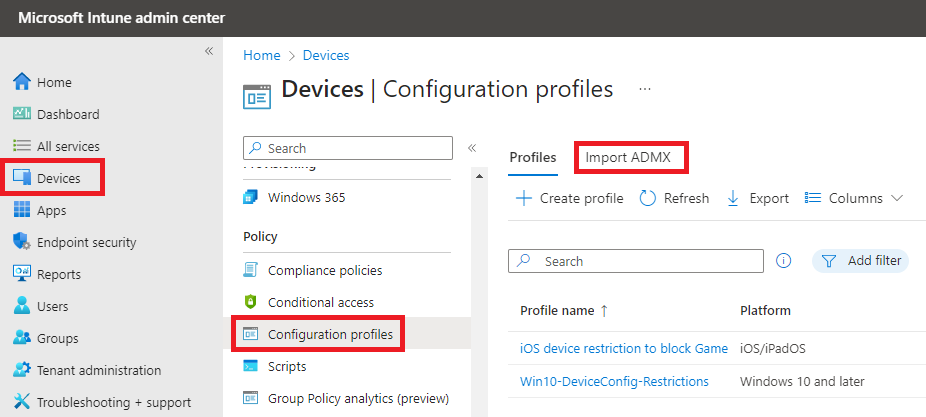

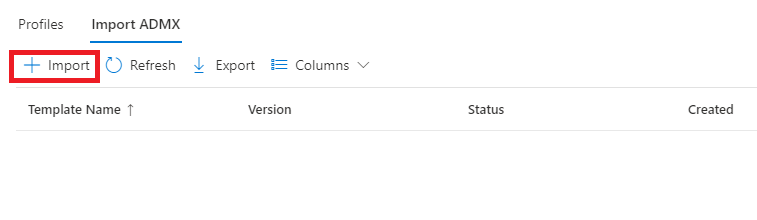

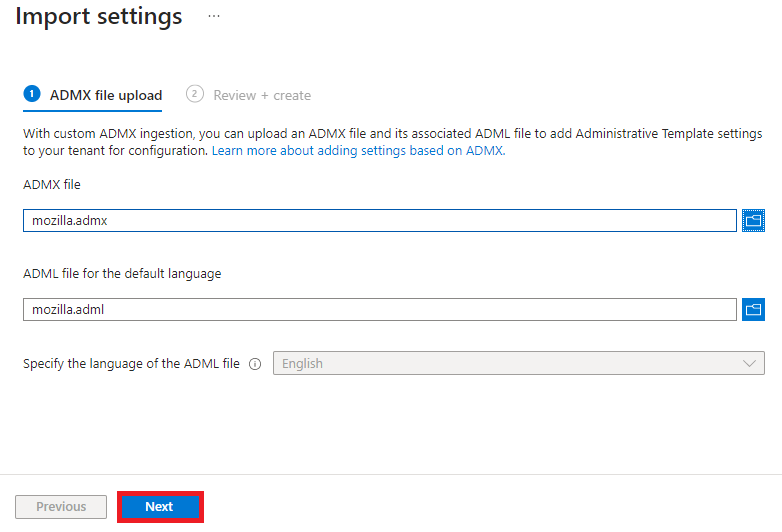

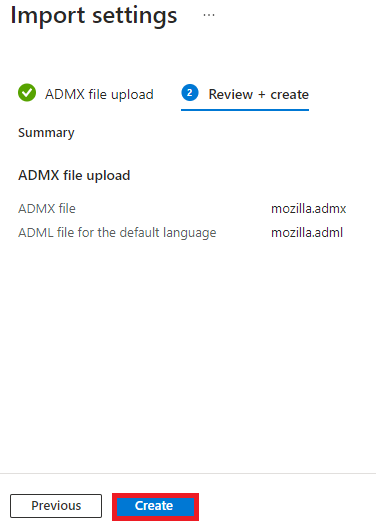

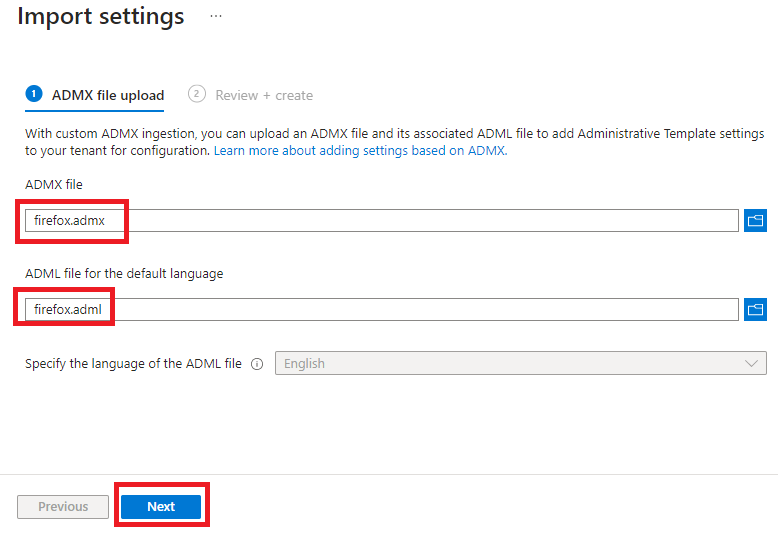

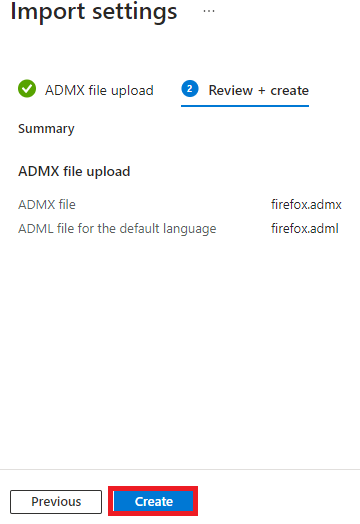

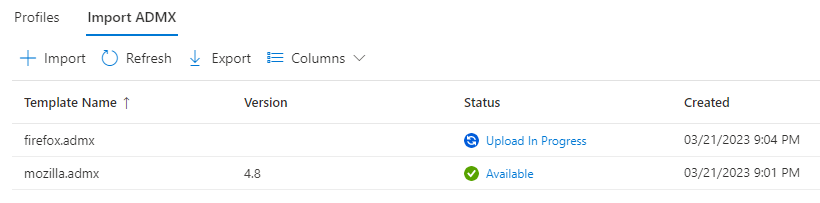

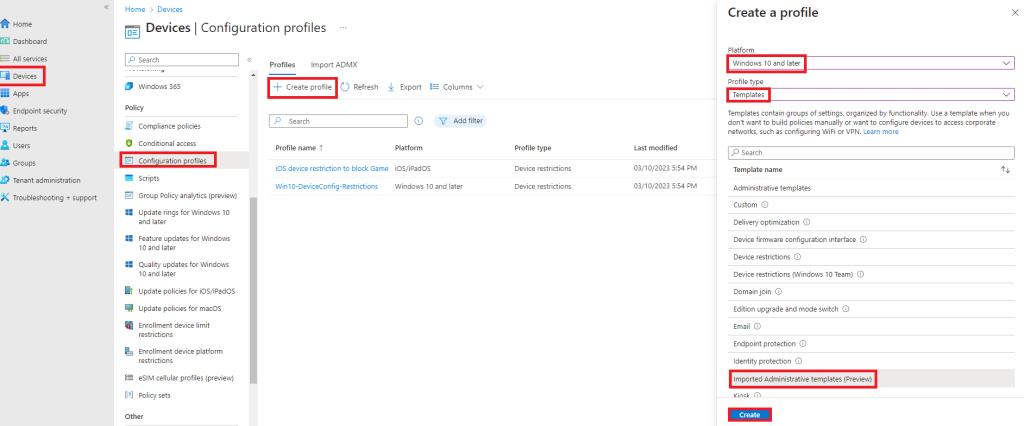

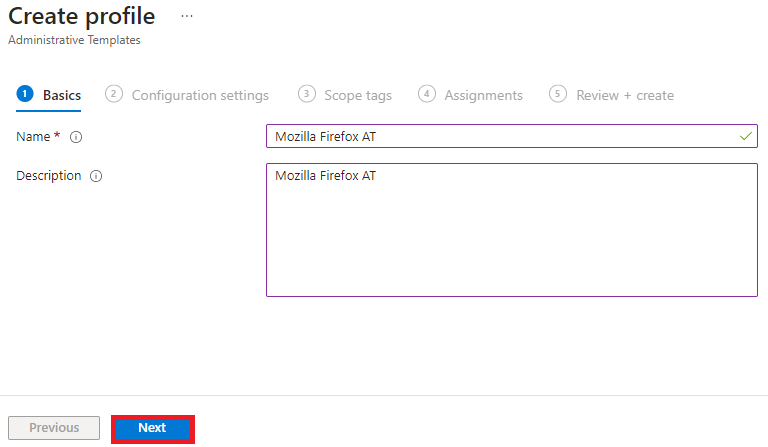

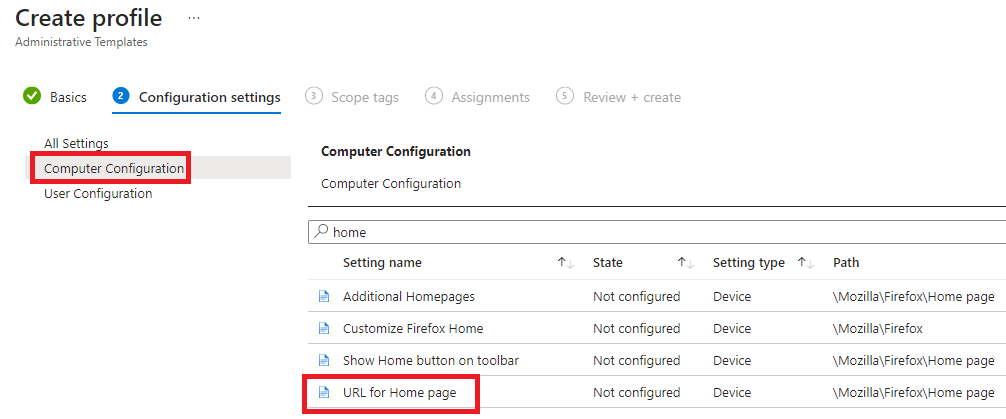

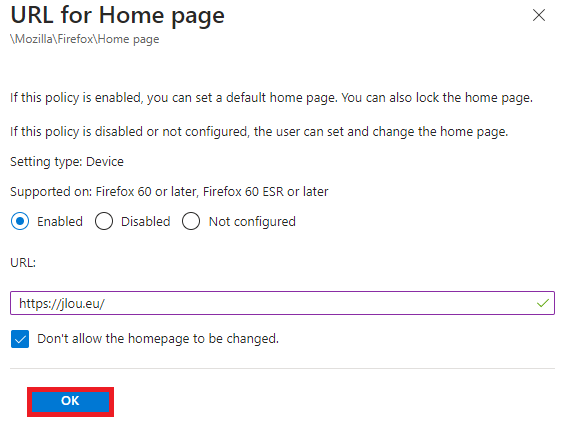

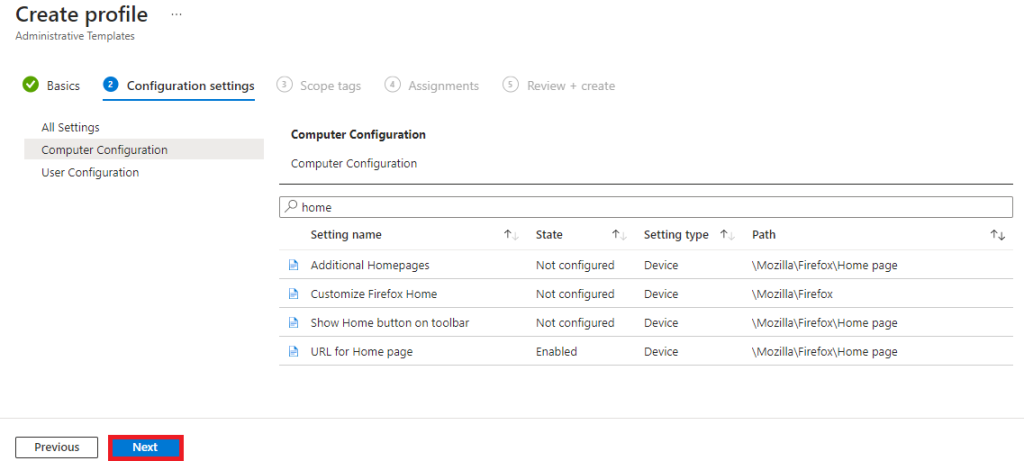

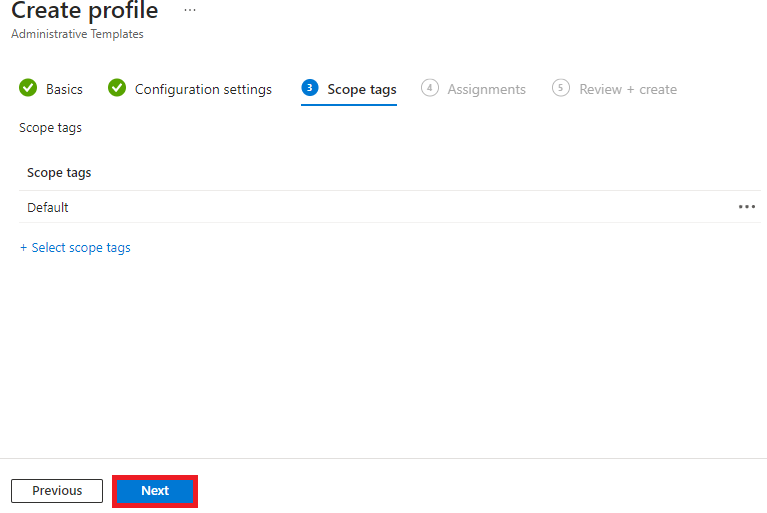

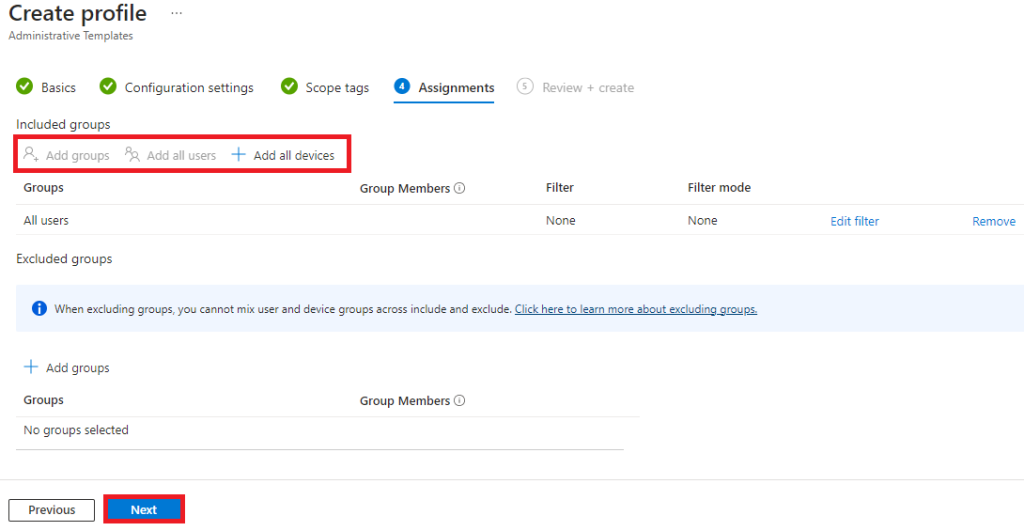

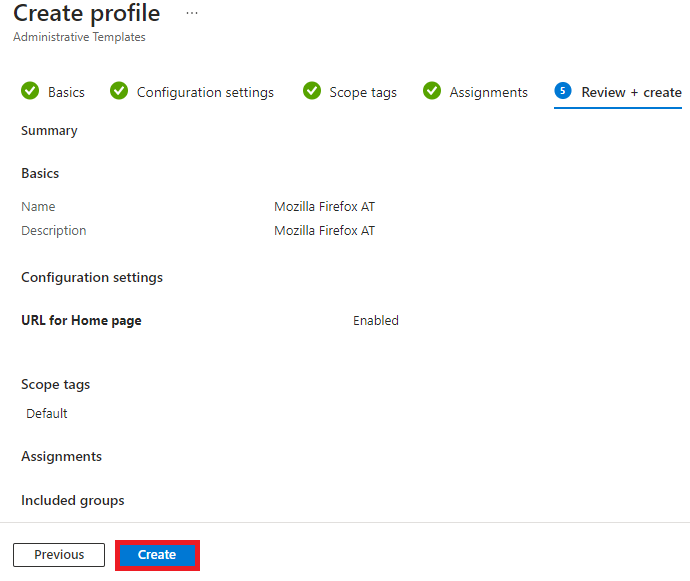

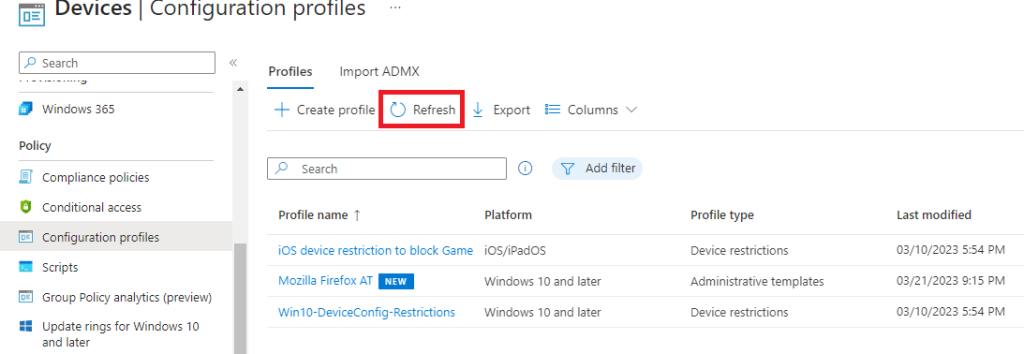

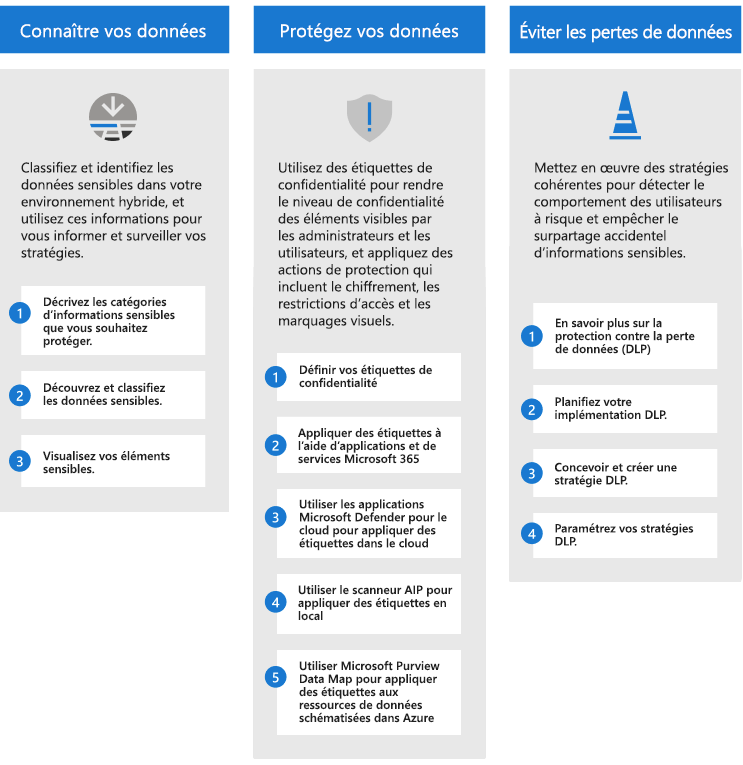

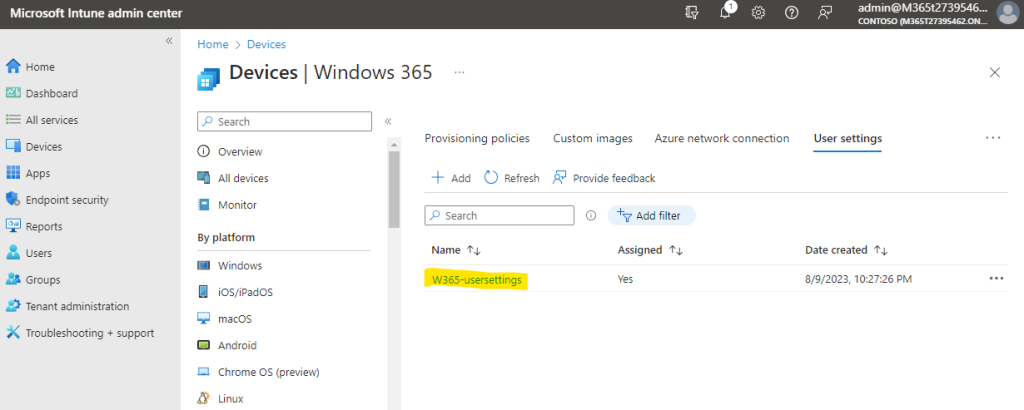

Pour cela, rendez vous sur le portail Intune sur l’adresse suivante, puis créez une nouvelle configuration utilisateur comme ceci :

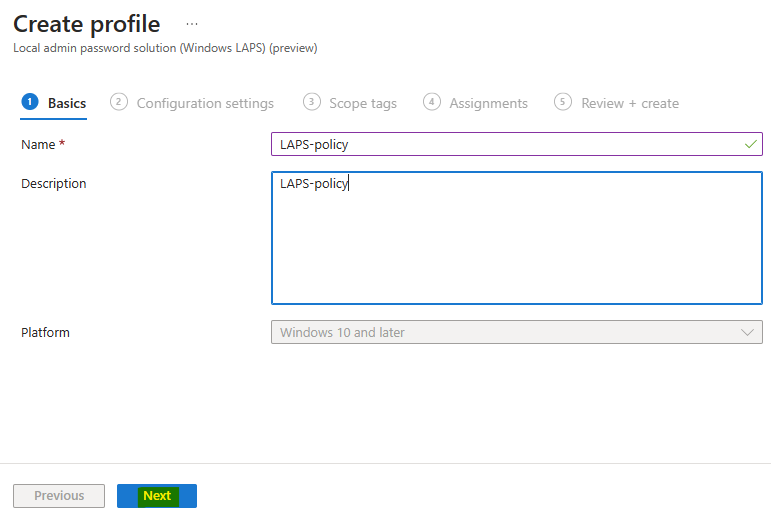

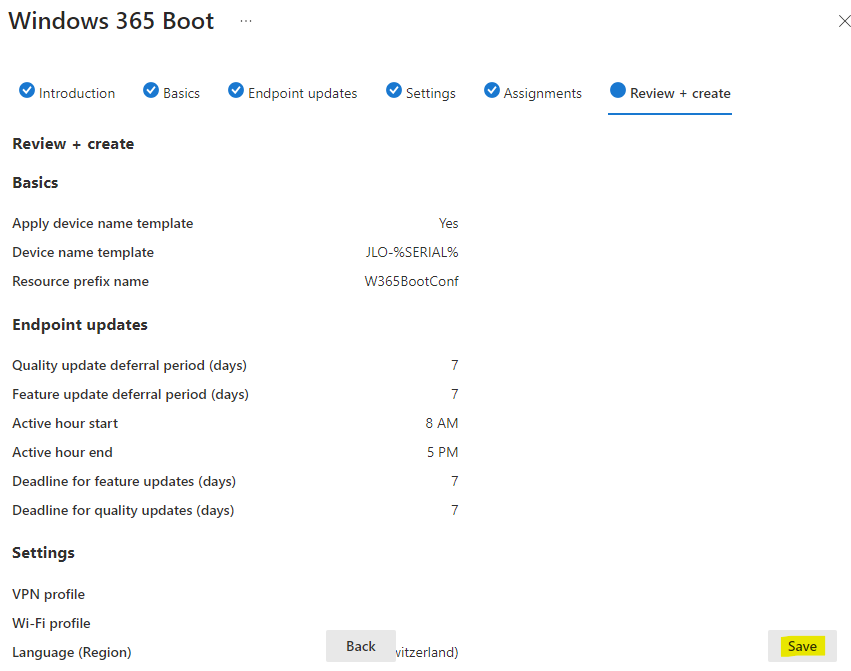

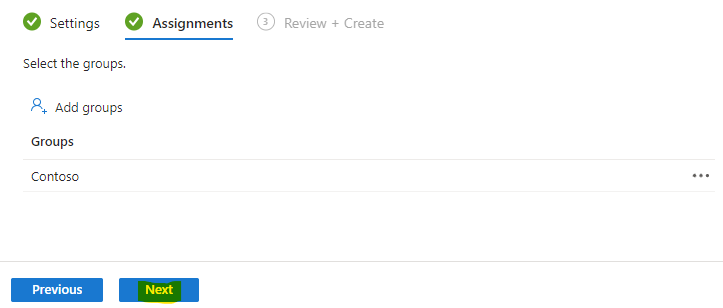

Renseignez les informations suivantes en cochant bien la case Local admin, puis cliquez sur Suivant :

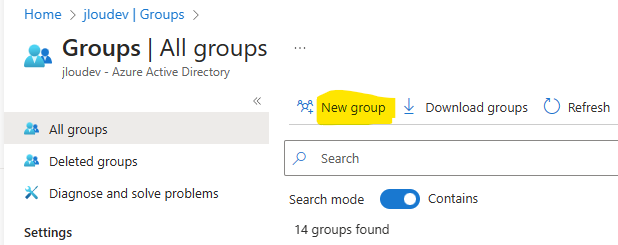

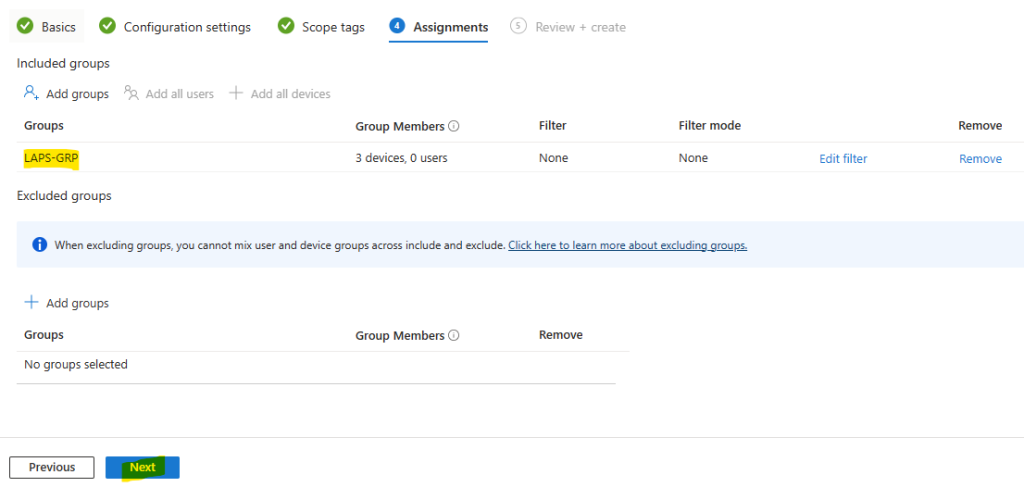

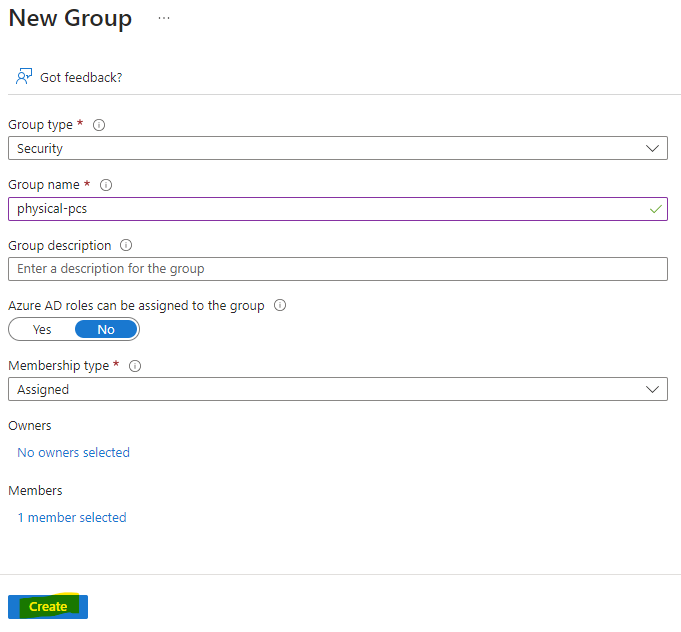

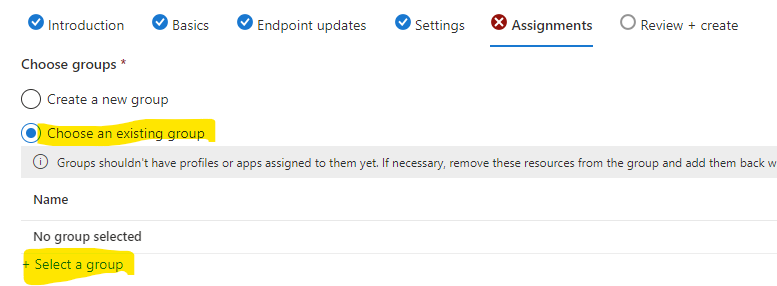

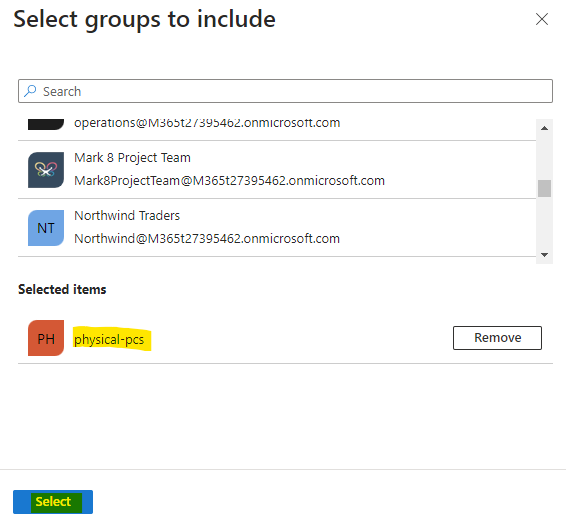

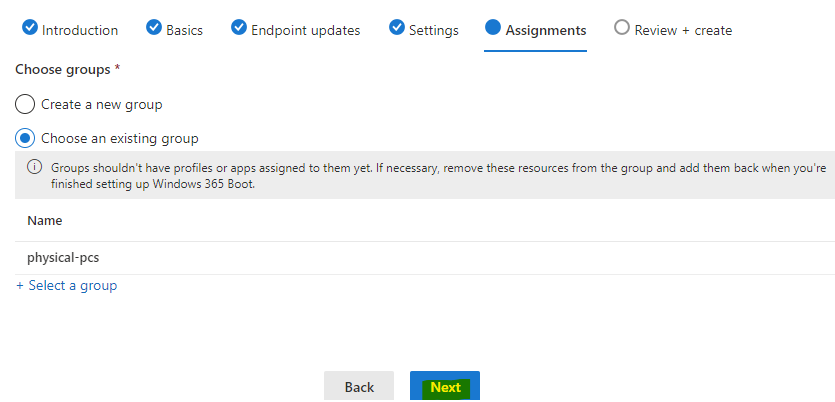

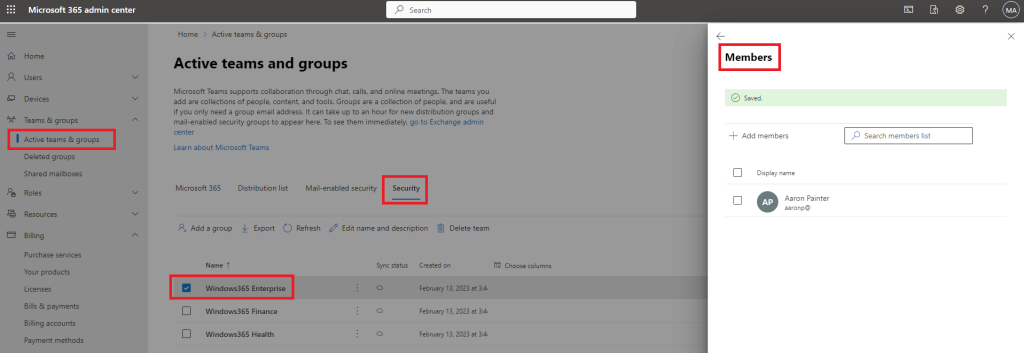

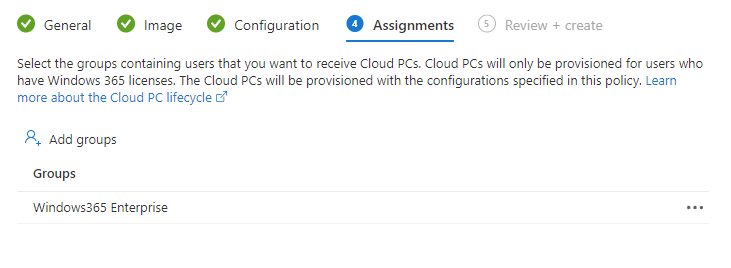

Ajoutez le groupe d’utilisateurs Windows 365, puis cliquez sur Suivant :

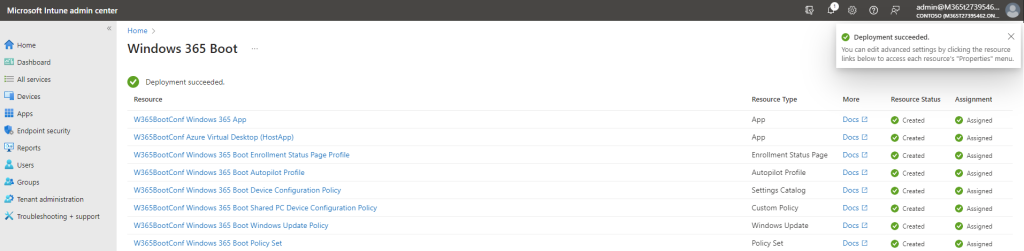

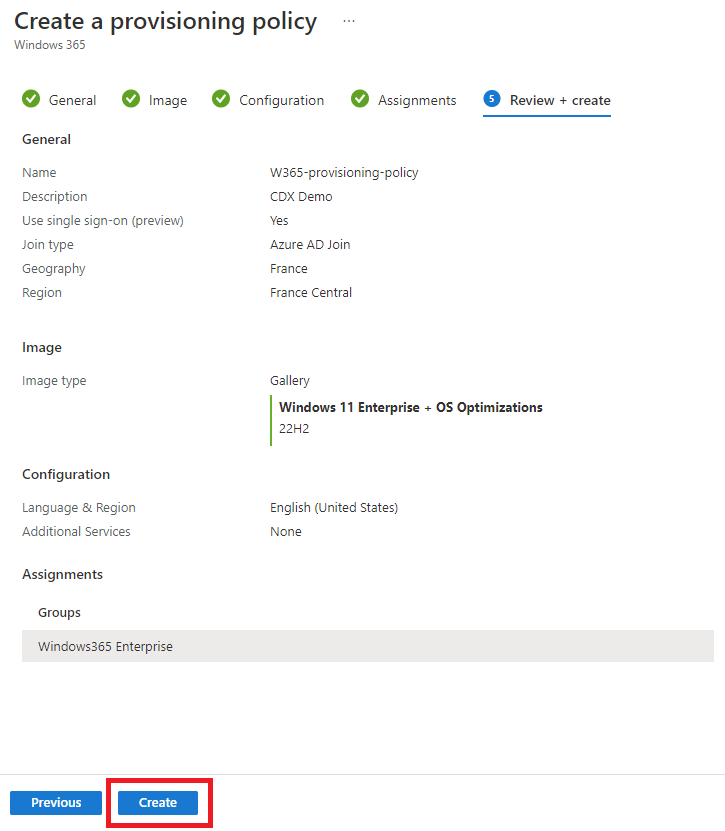

Lancez la création de votre configuration utilisateur :

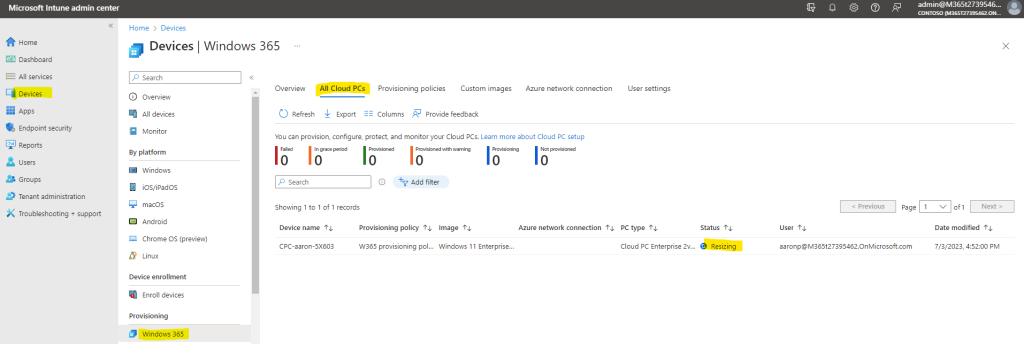

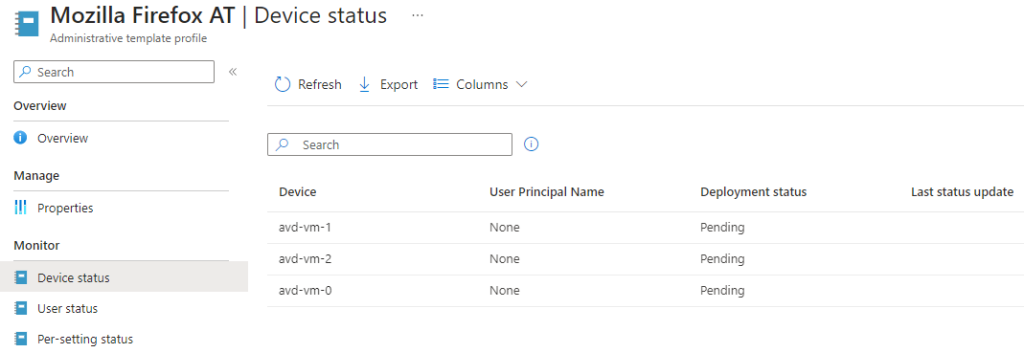

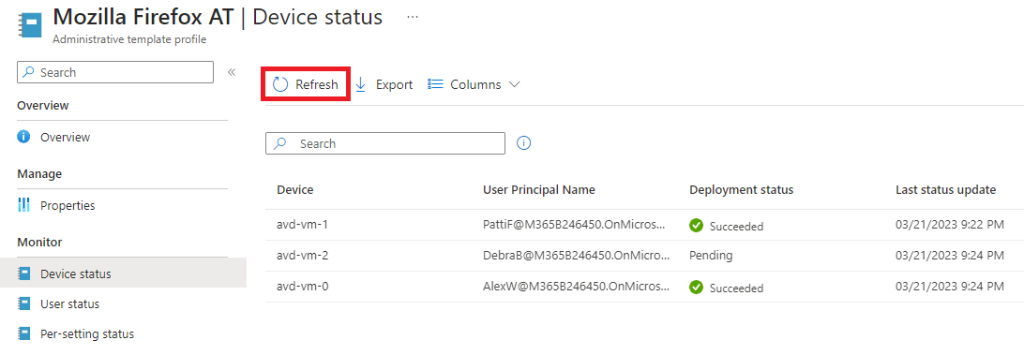

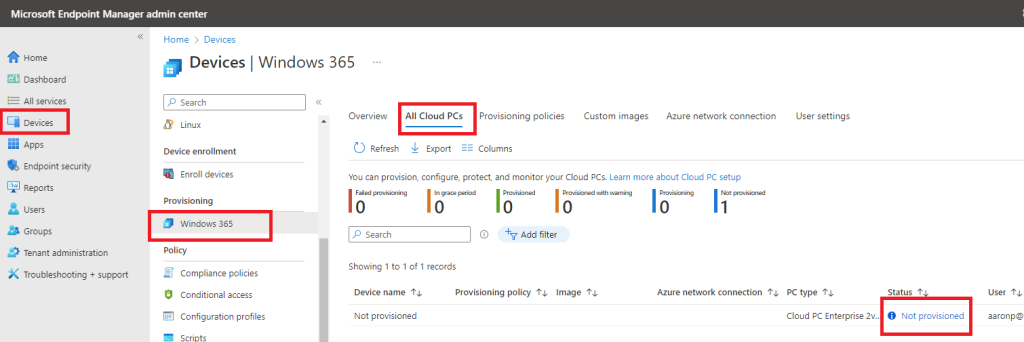

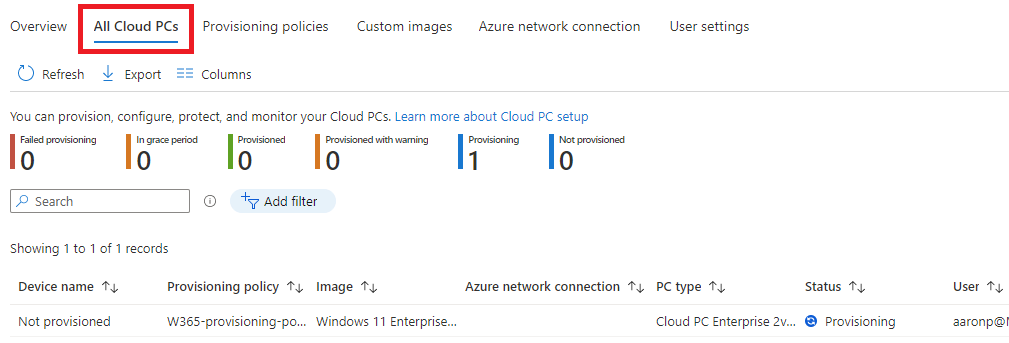

Attendez quelques minutes que la configuration utilisateur s’applique bien à votre poste Windows 365 :

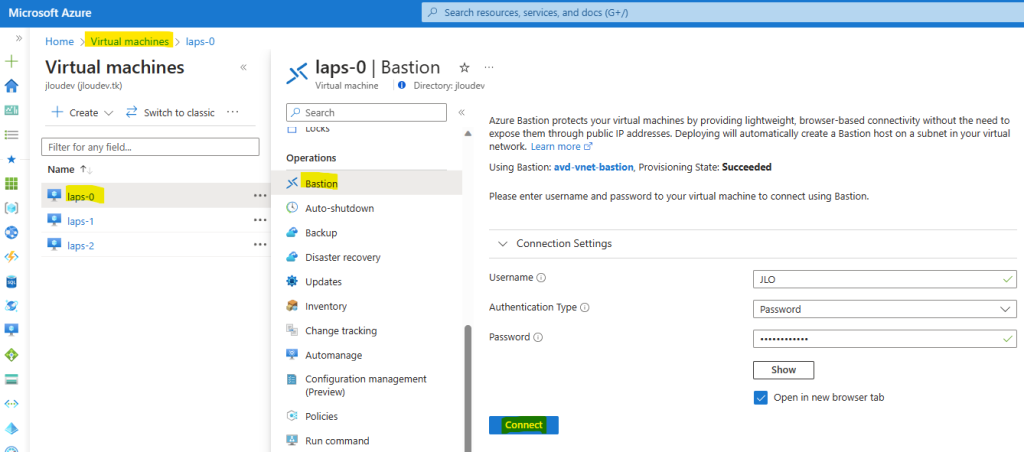

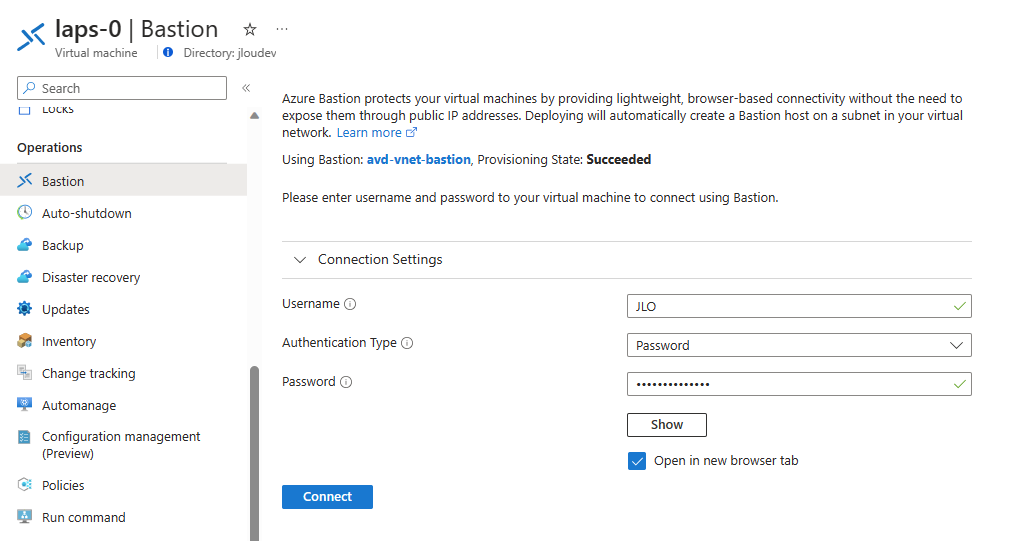

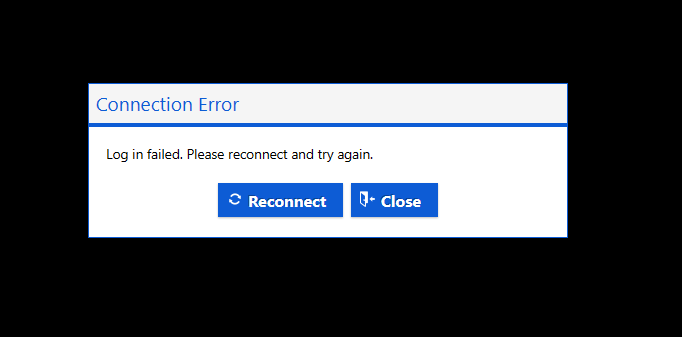

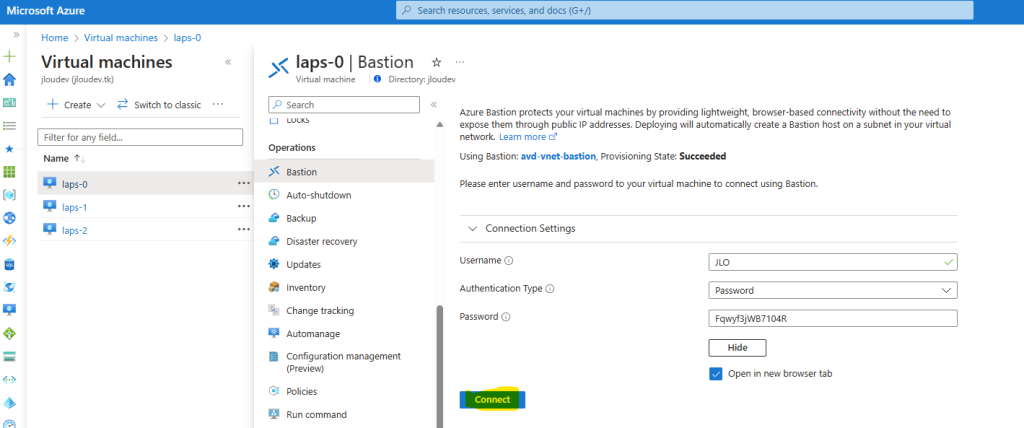

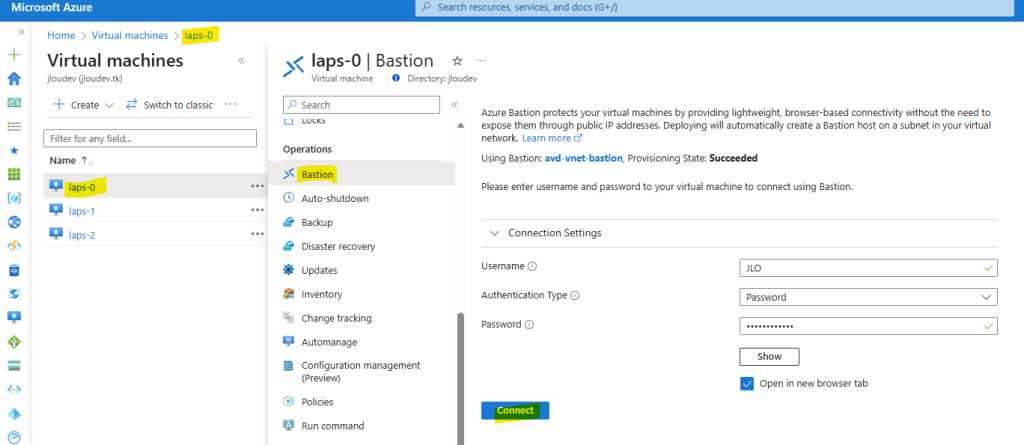

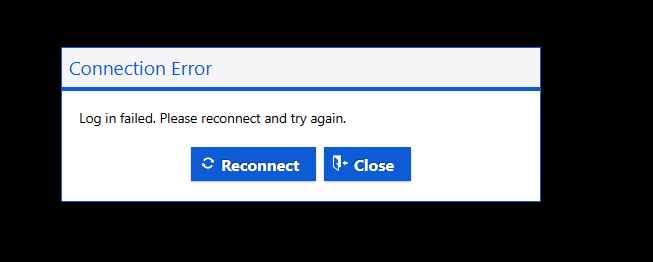

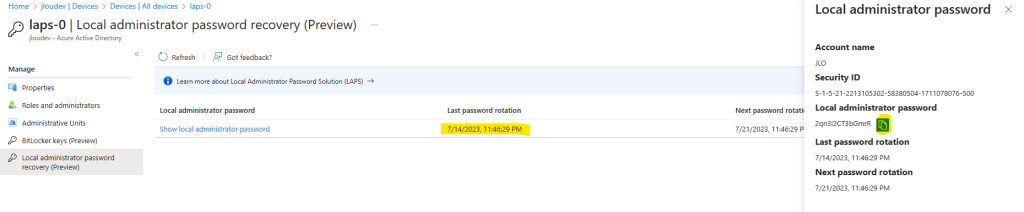

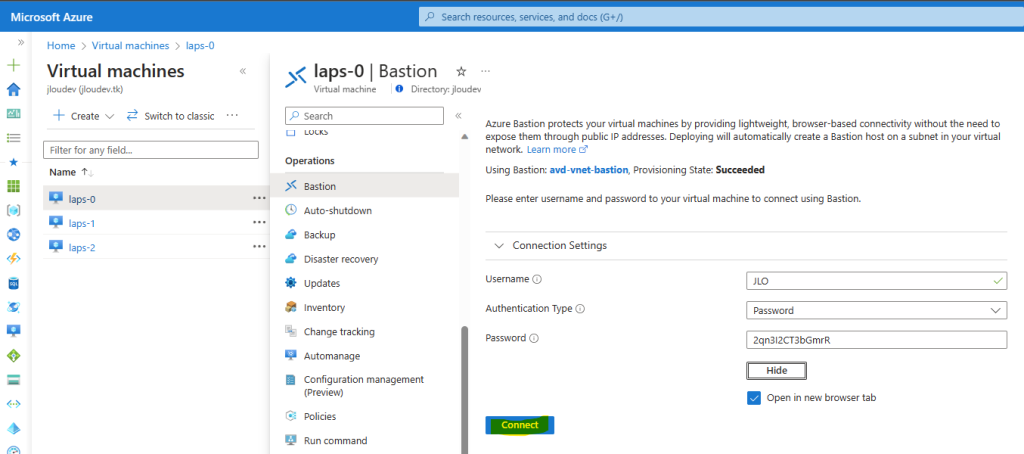

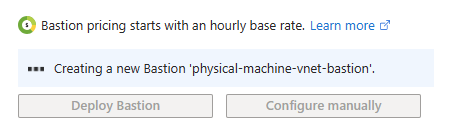

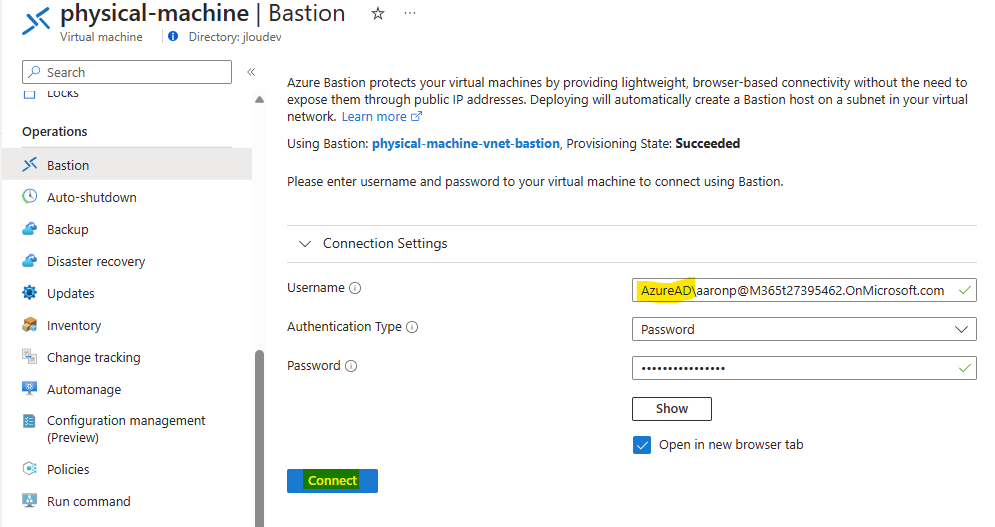

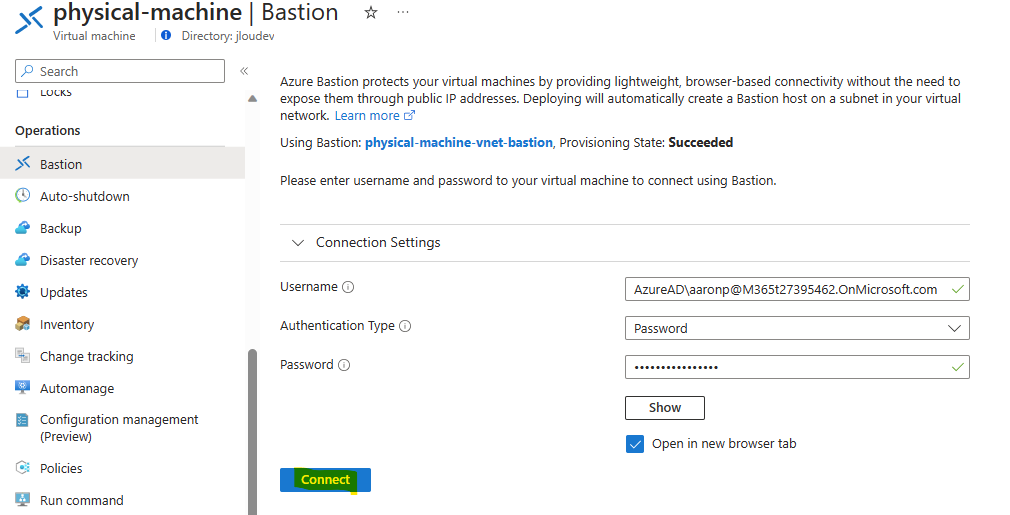

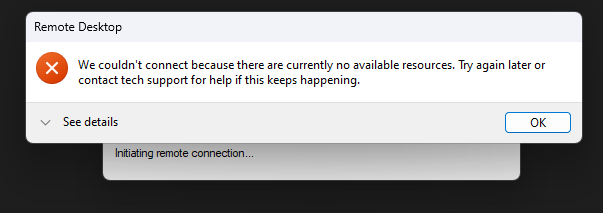

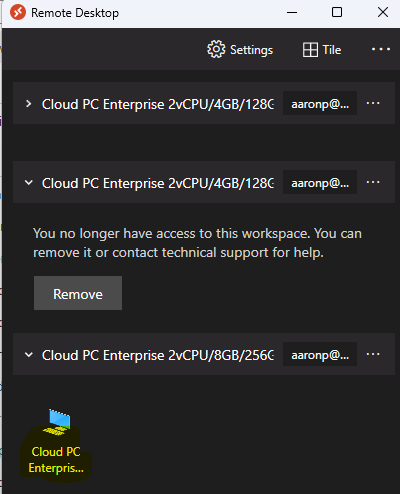

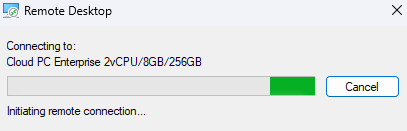

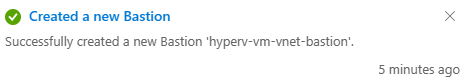

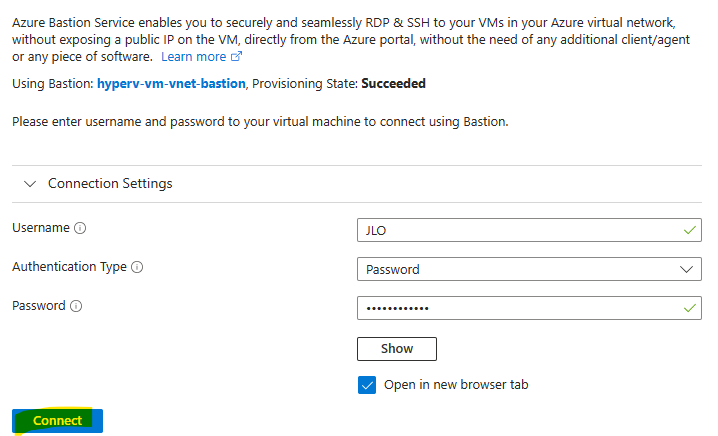

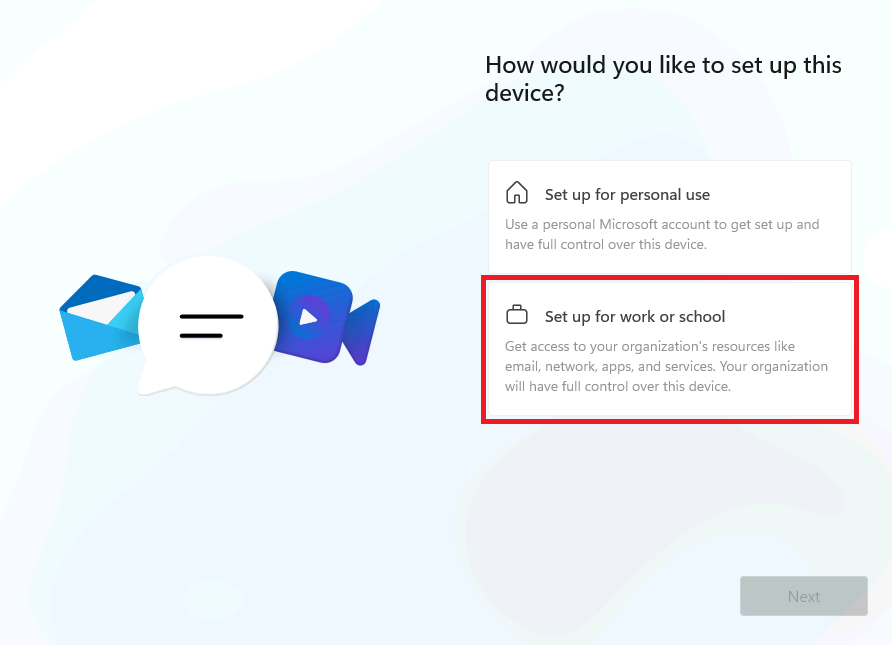

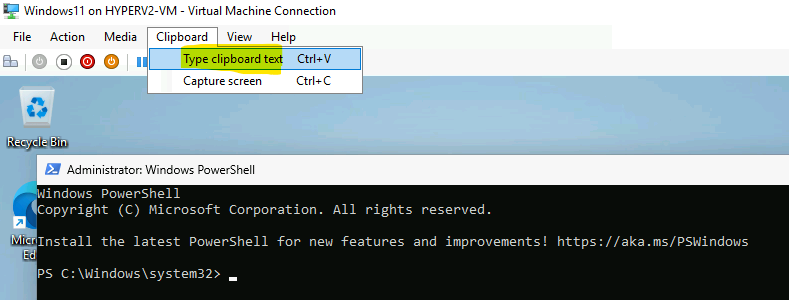

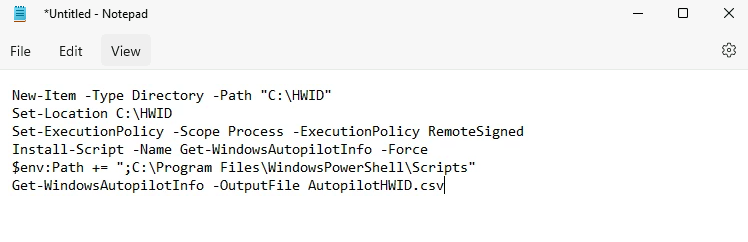

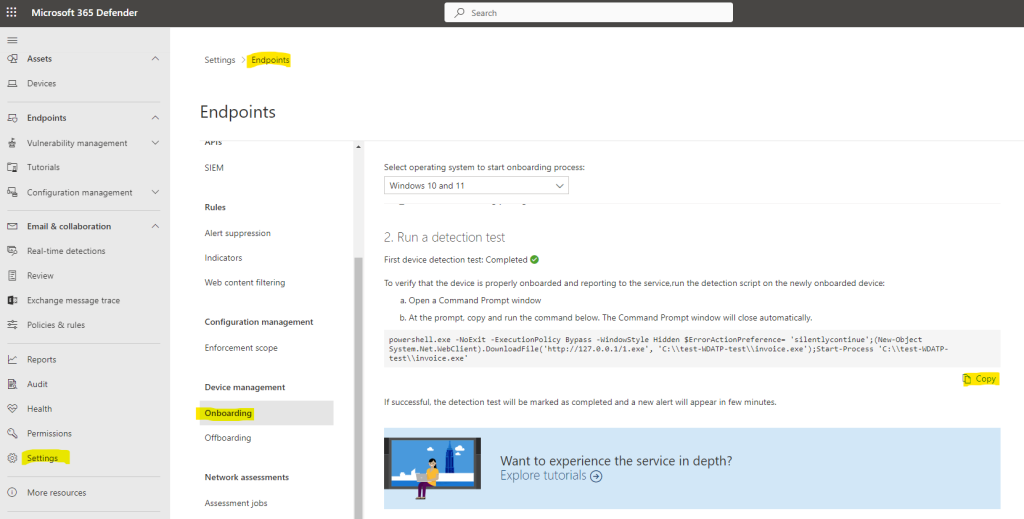

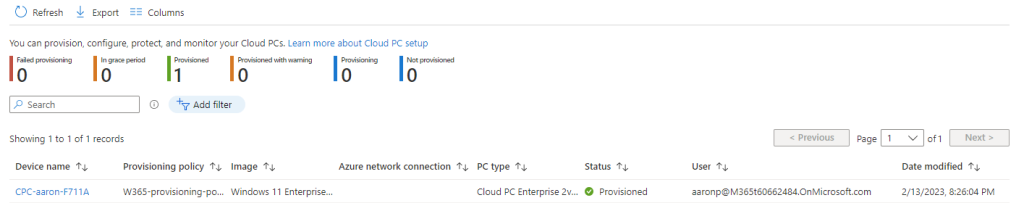

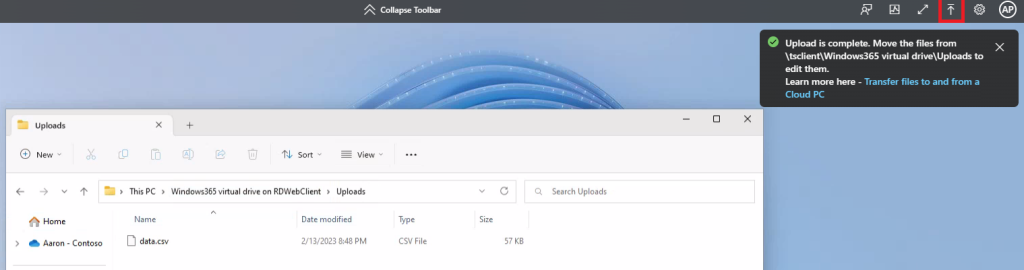

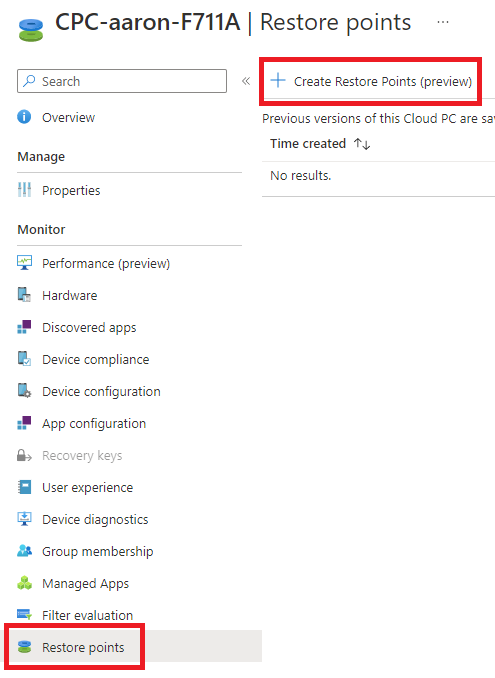

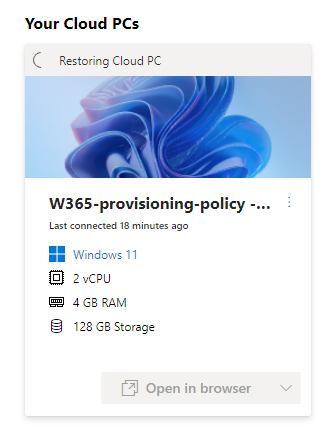

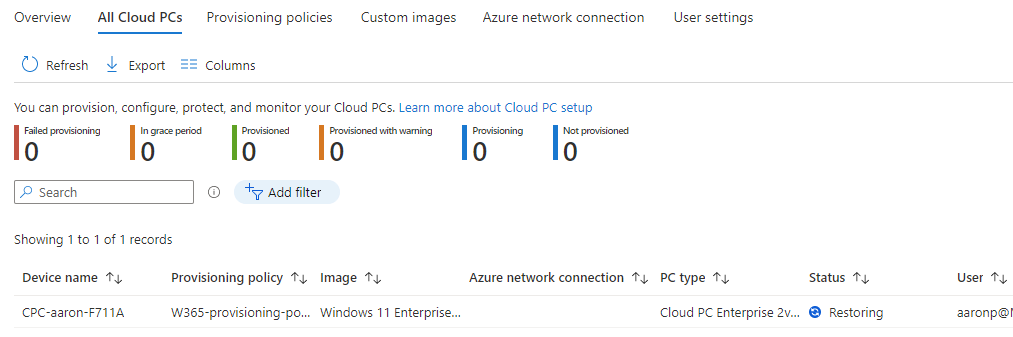

Ouvrir une nouvelle session de bureau à distance, cette fois sur votre poste Windows 365 :

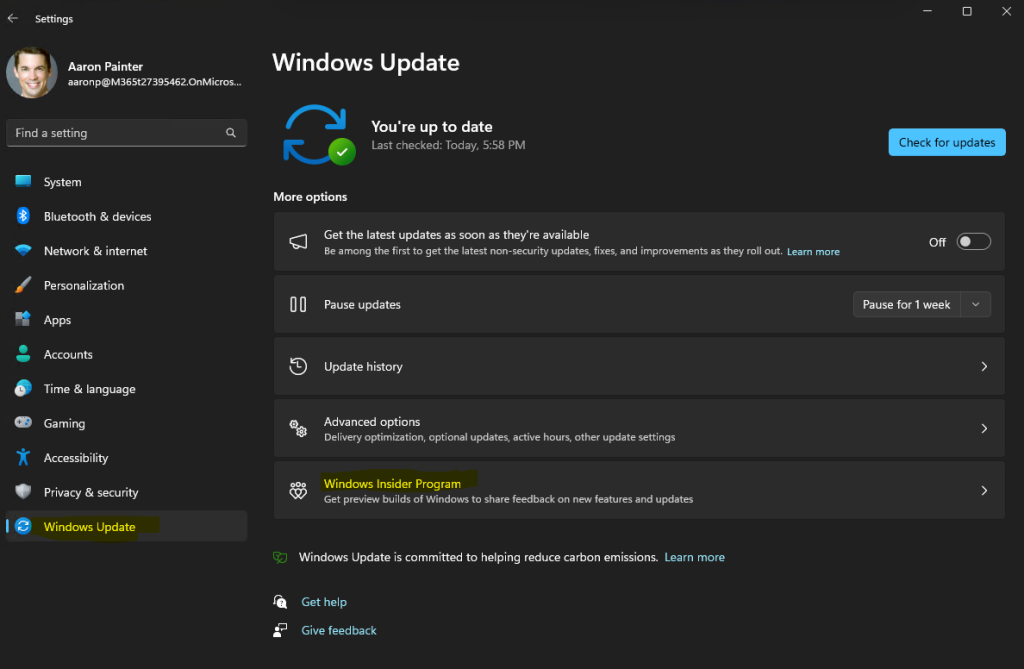

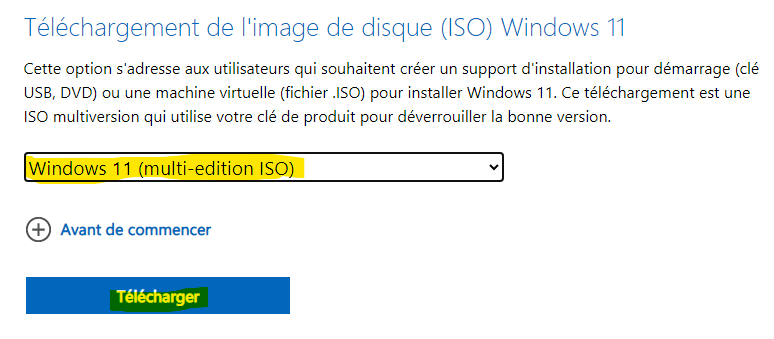

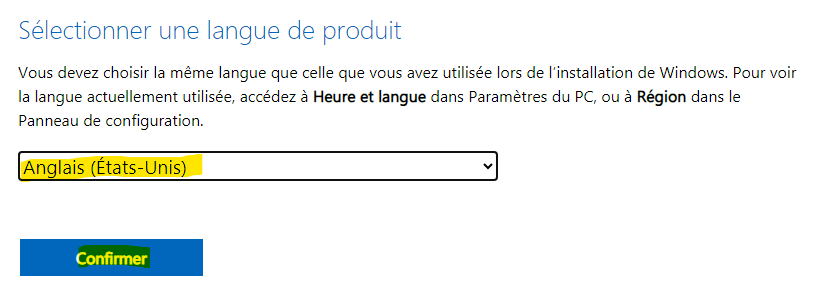

Comme précédemment sur la VM AVD, cliquez-ici pour rejoindre le programme Windows Insider sur votre poste Windows 365 :

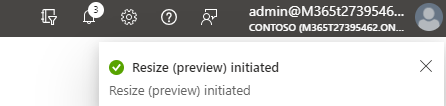

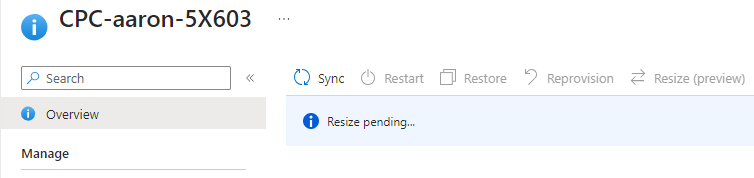

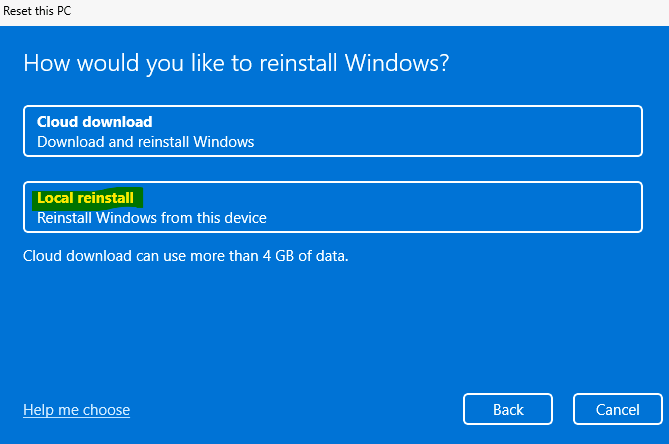

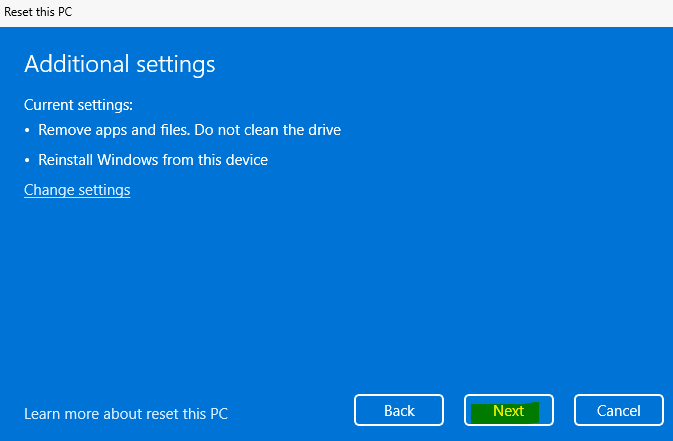

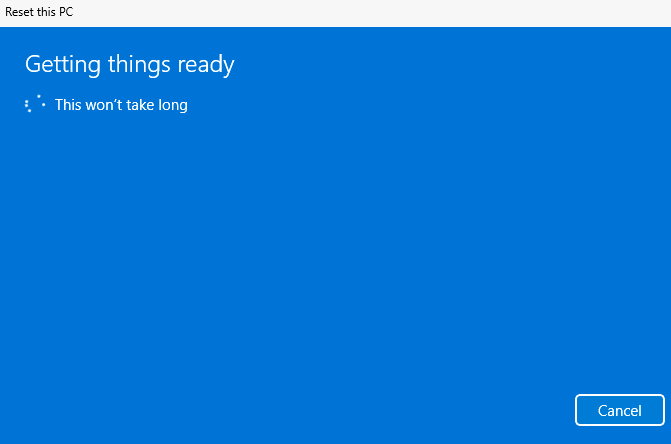

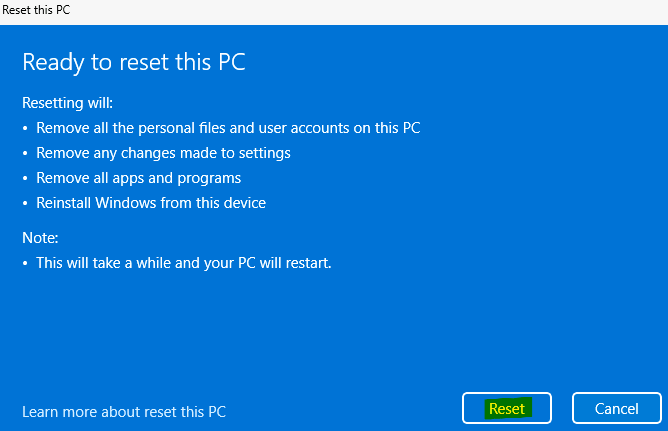

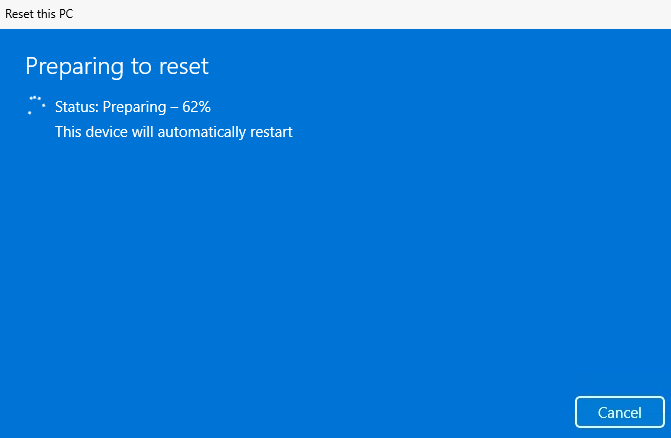

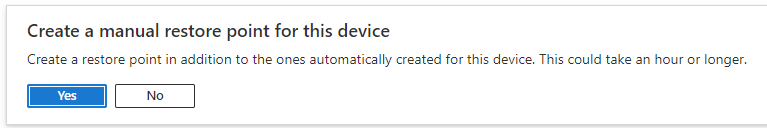

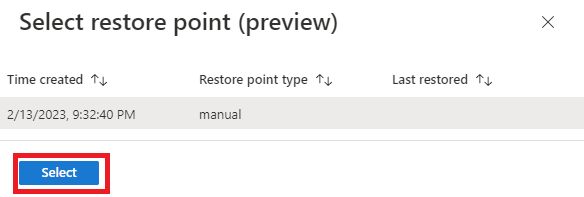

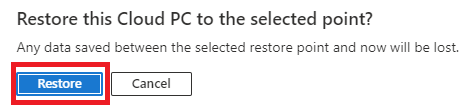

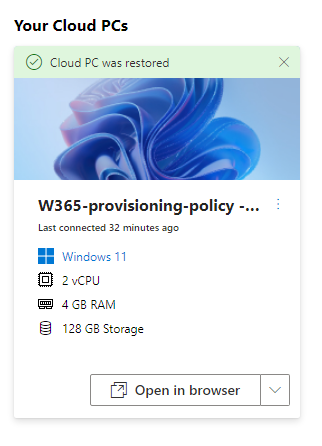

Suivez les différentes étapes Insider, puis lancez le redémarrage de votre Cloud PC :

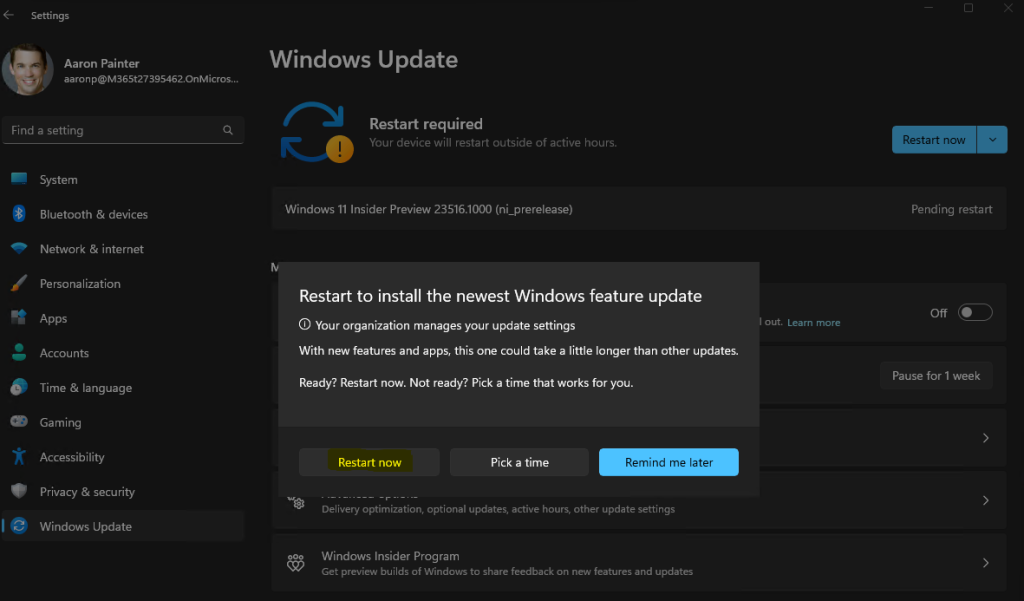

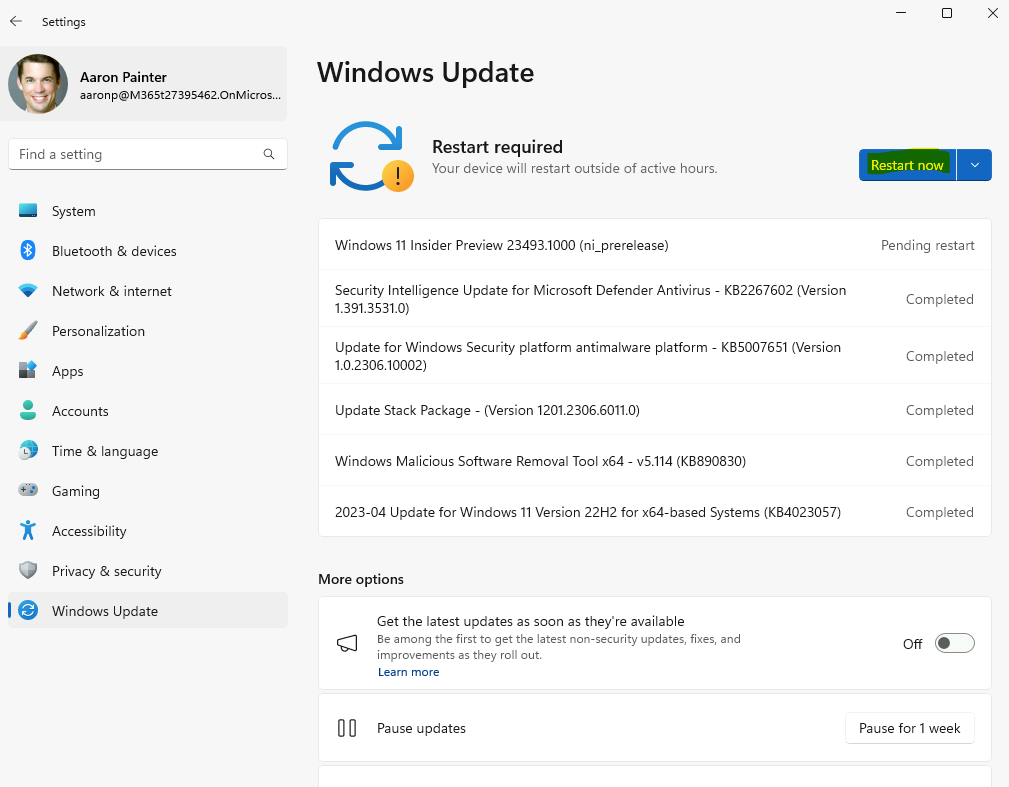

Retournez sur les paramètres Windows, puis constatez l’apparition de nouvelles mises à jour pour votre poste Windows 365 :

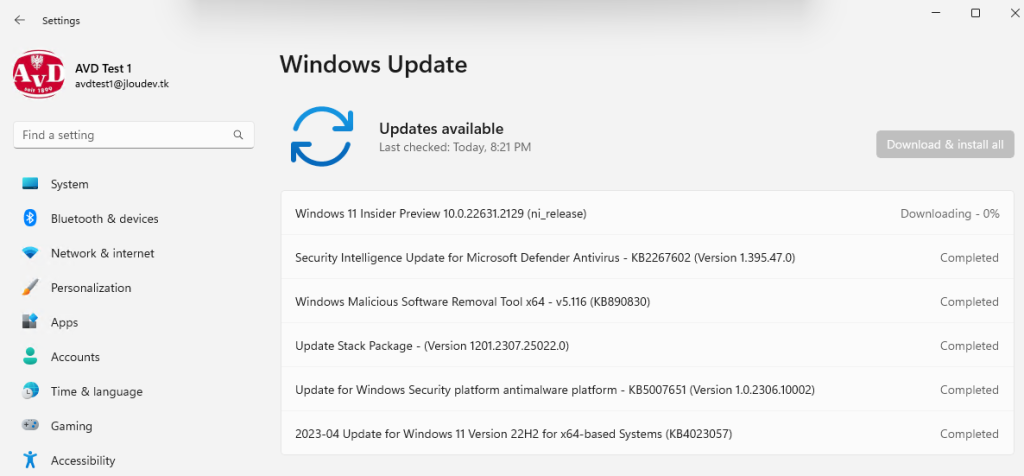

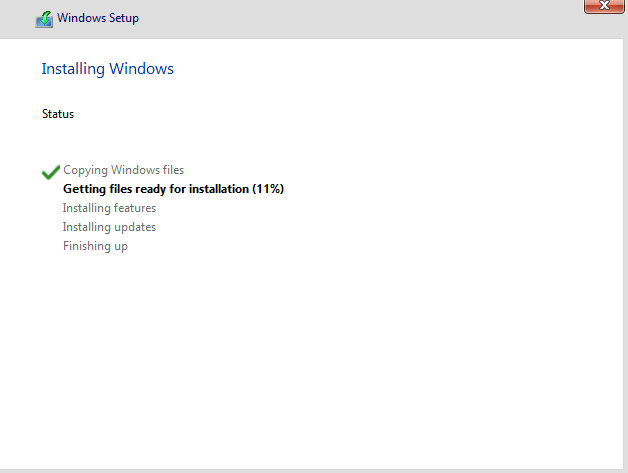

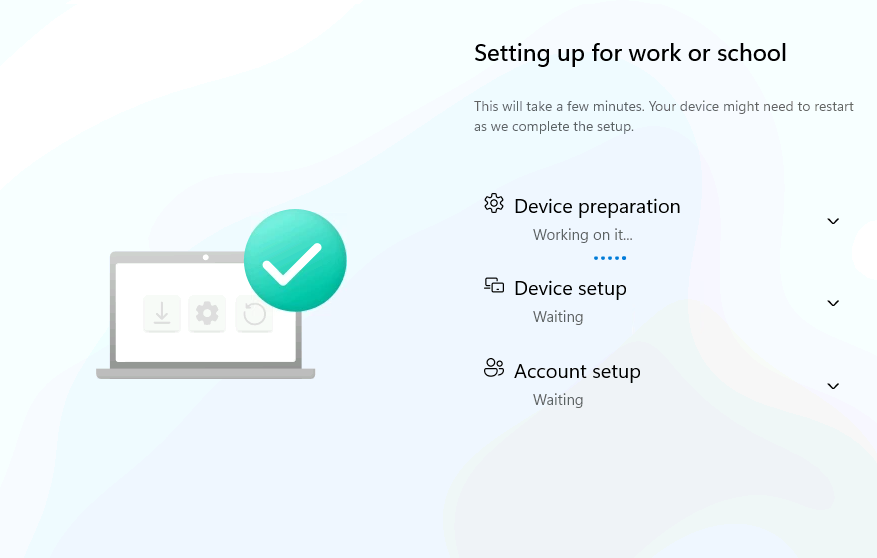

Attendez l’installation complète de toutes les mises à jour :

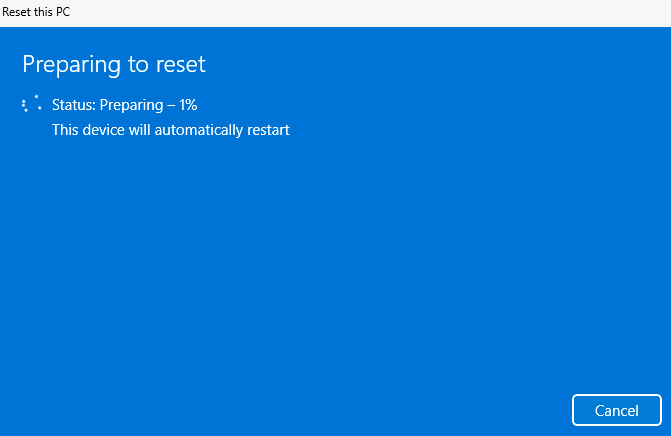

Une fois les installations terminées, lancez à nouveau un redémarrage de votre poste Windows 365 :

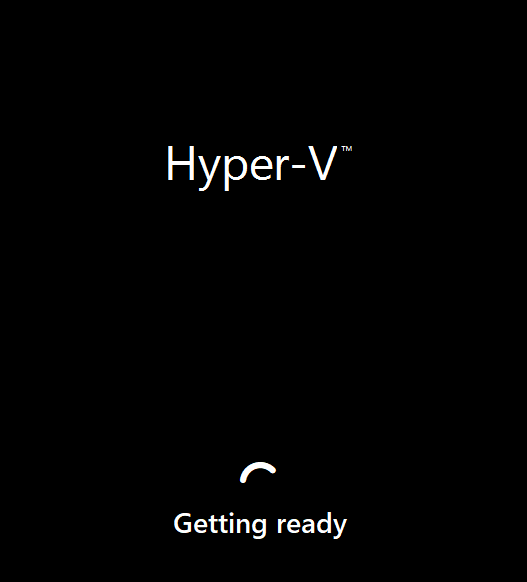

Attendez que le redémarrage se termine :

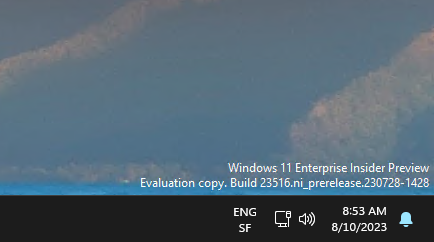

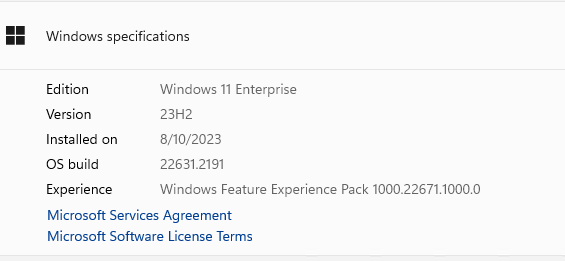

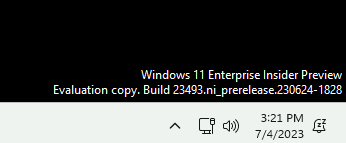

Vérifiez la présence de la mention suivante liée à Insider sur votre poste Windows 365, la version doit être supérieure ou égale à 22631.2129 :

Retournez sur votre machine de test AVD.

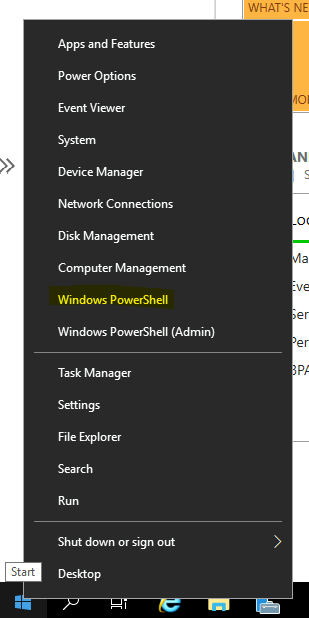

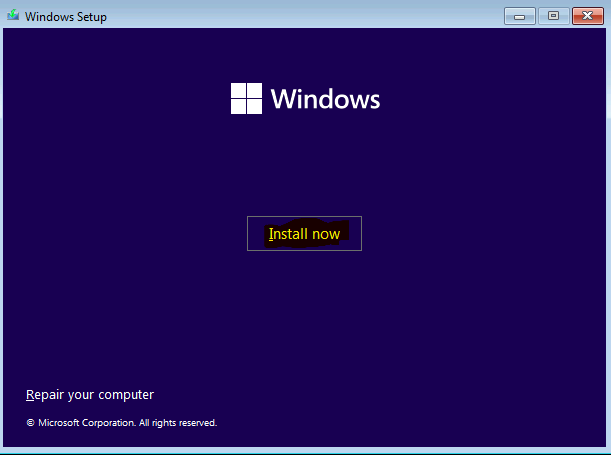

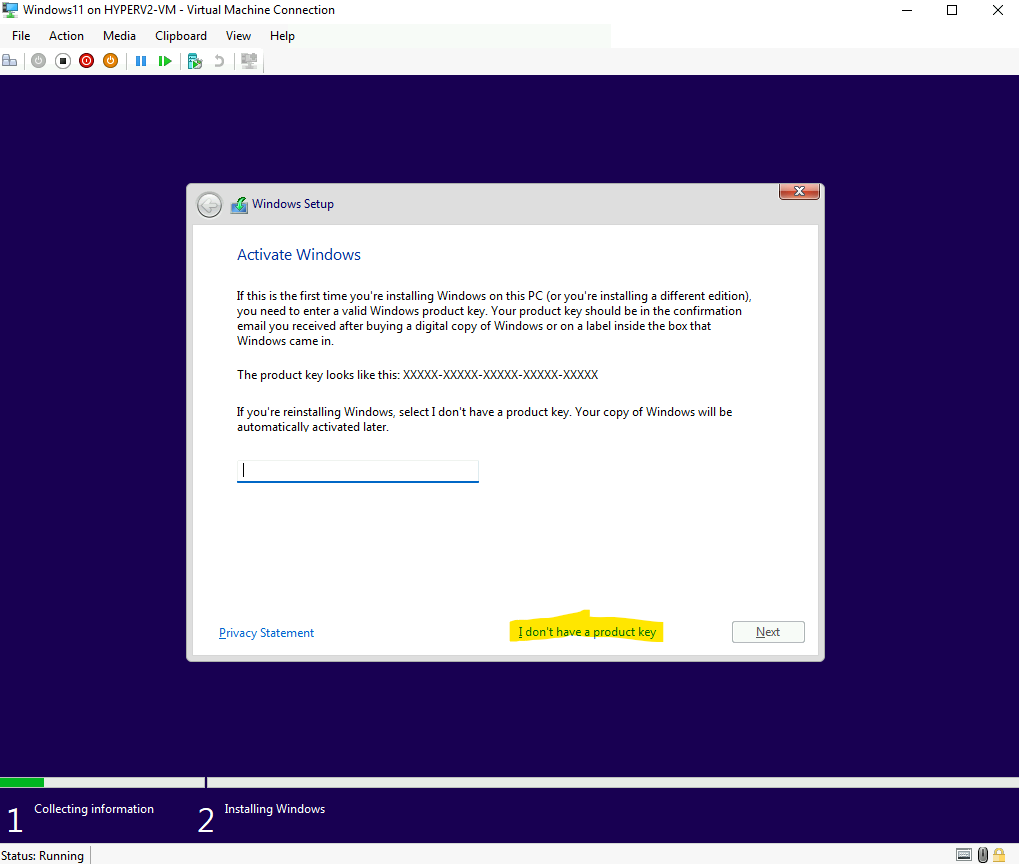

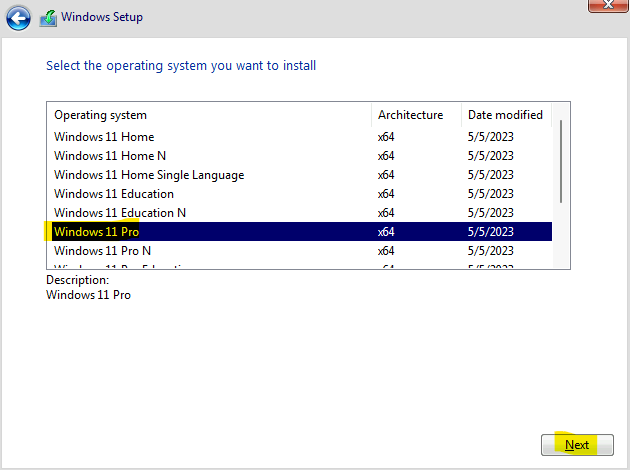

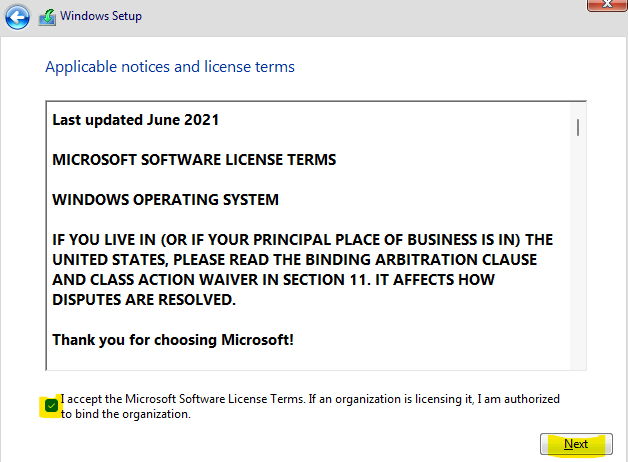

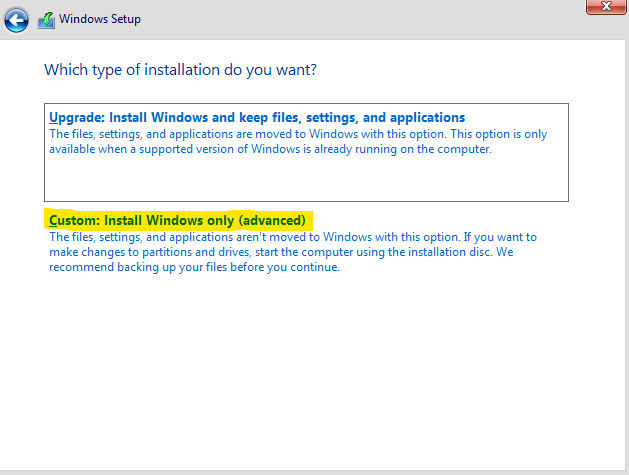

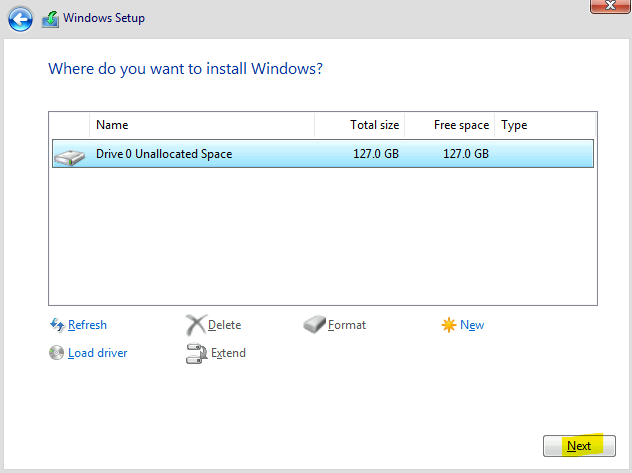

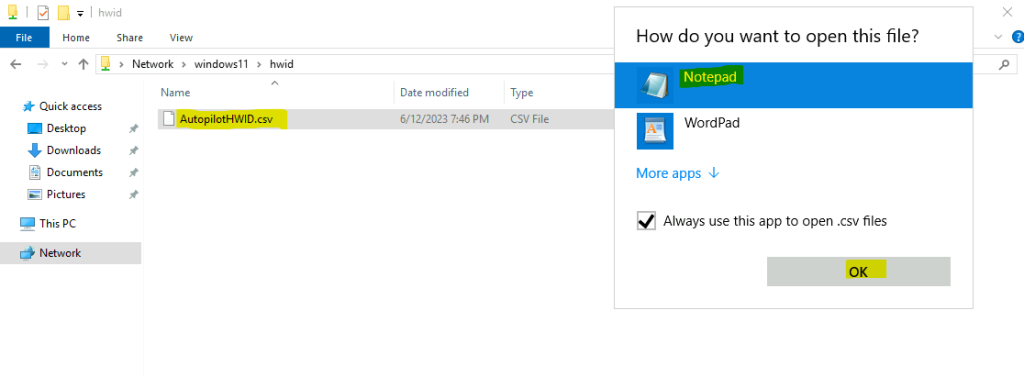

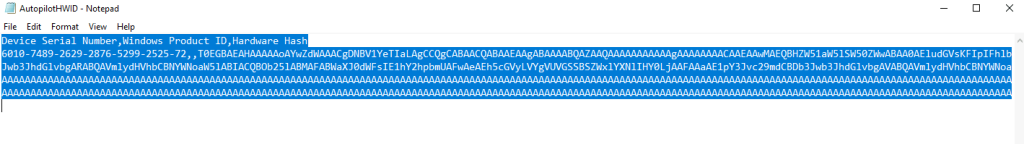

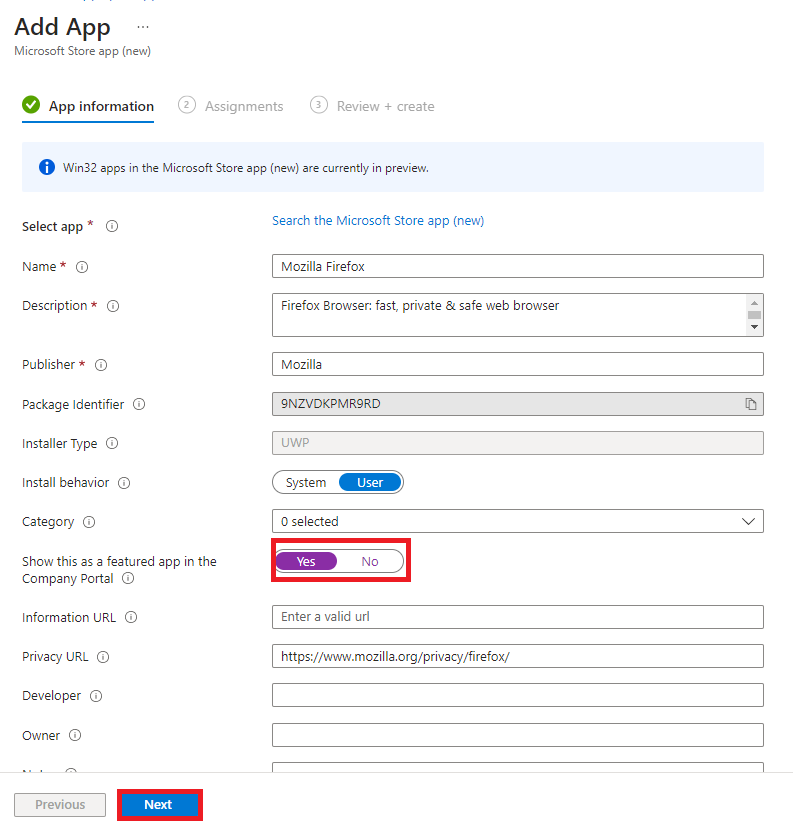

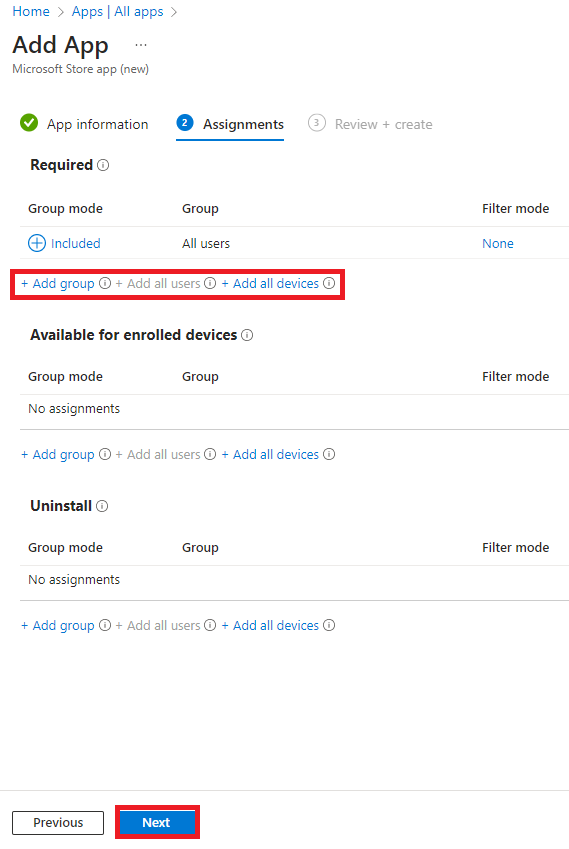

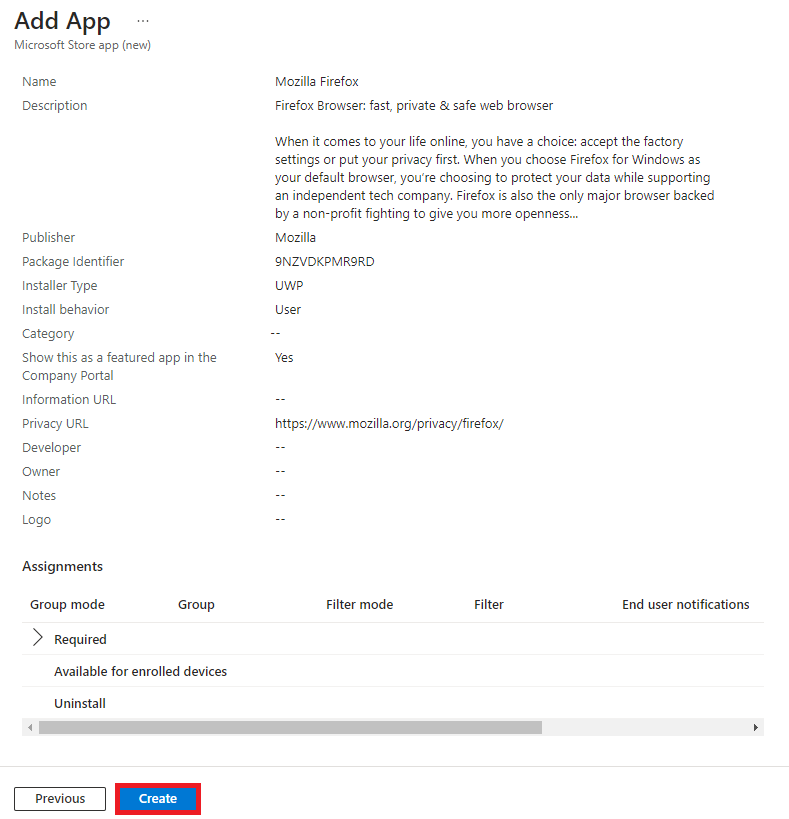

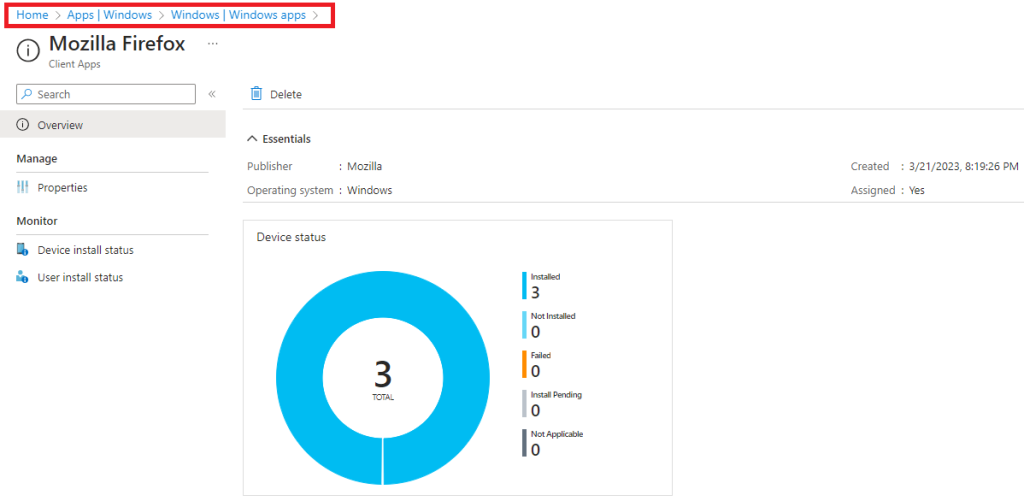

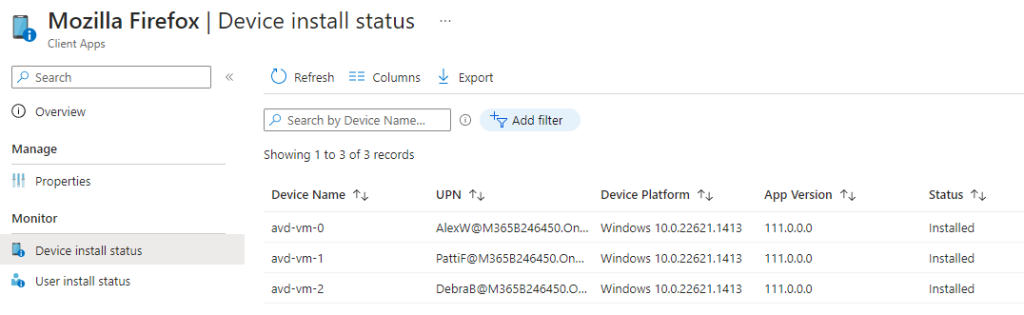

Etape III – Installation de Windows 365 :

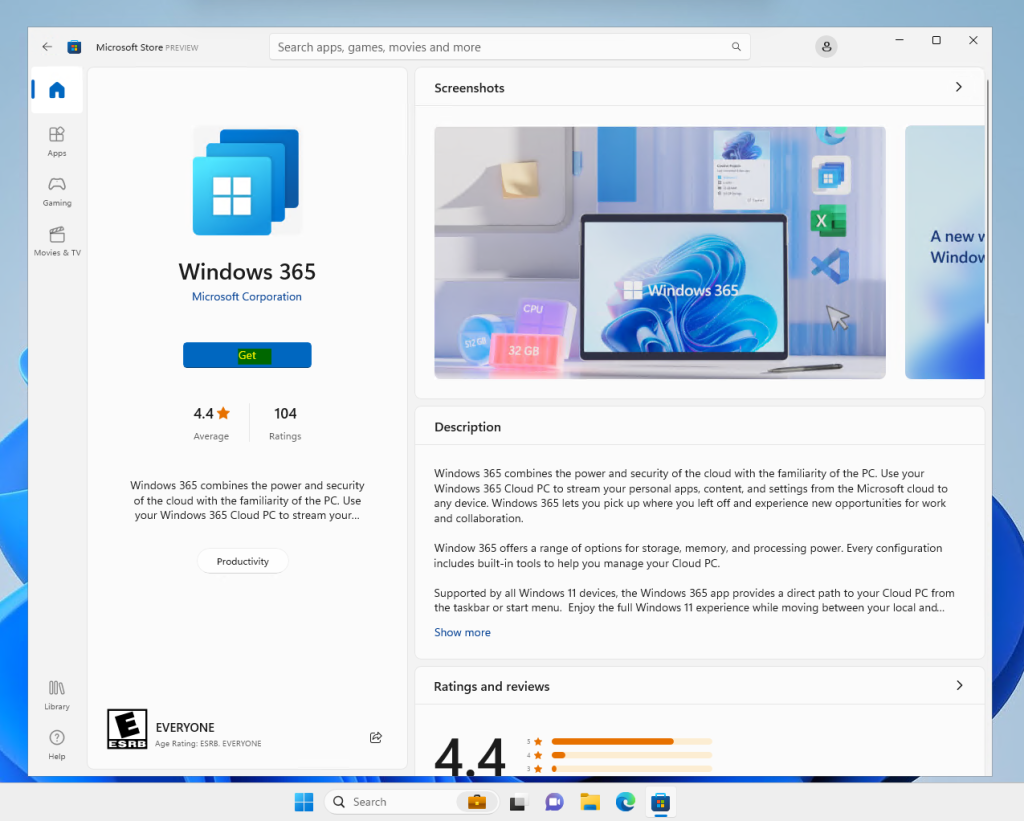

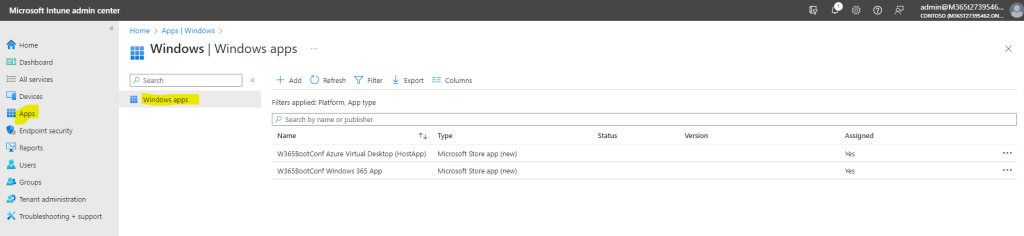

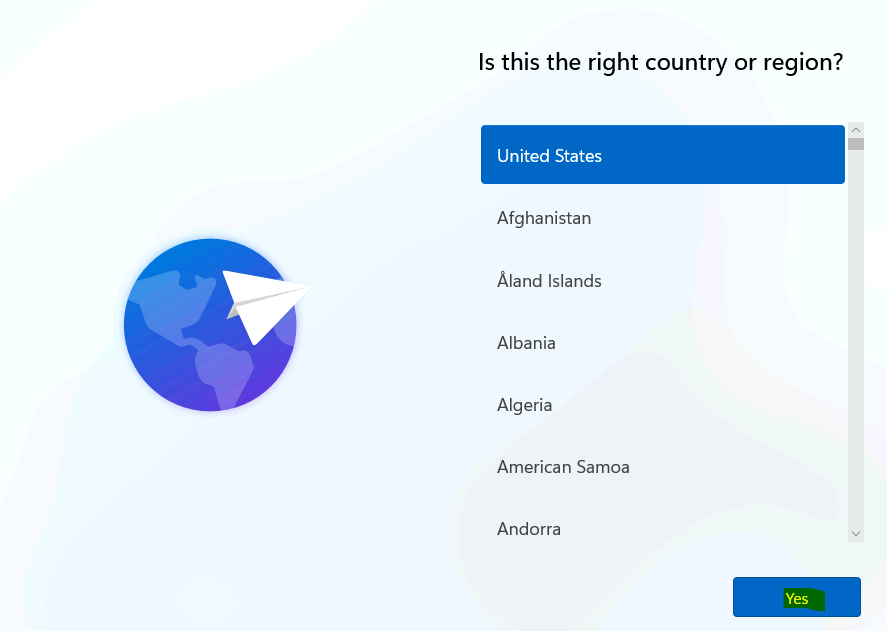

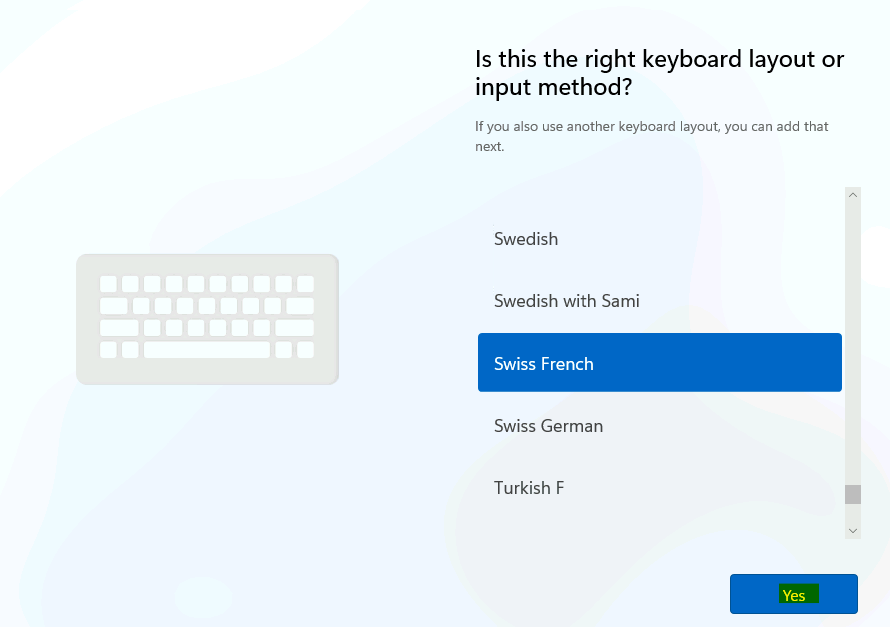

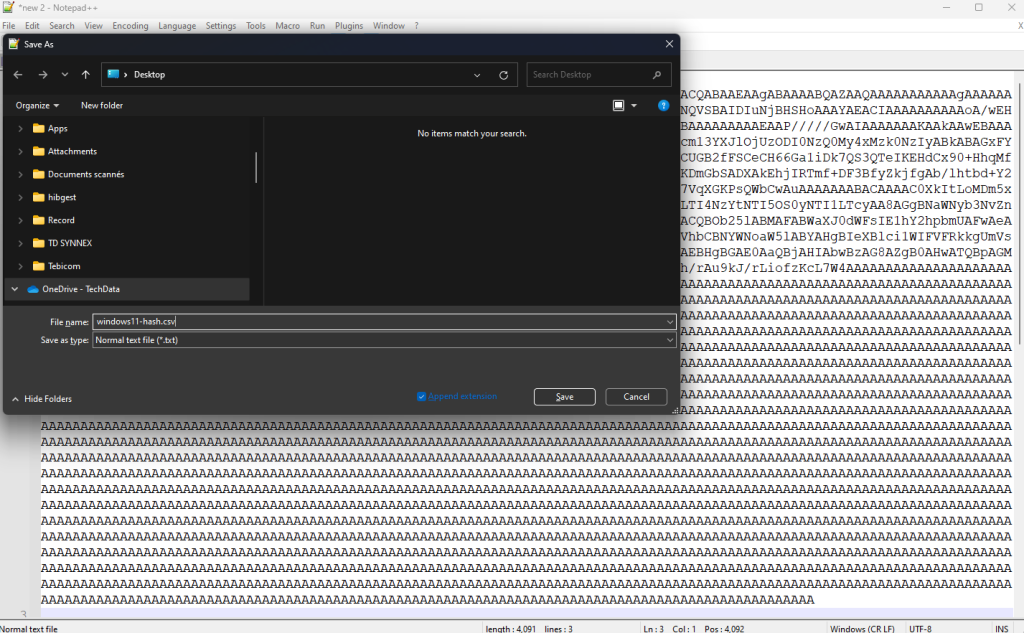

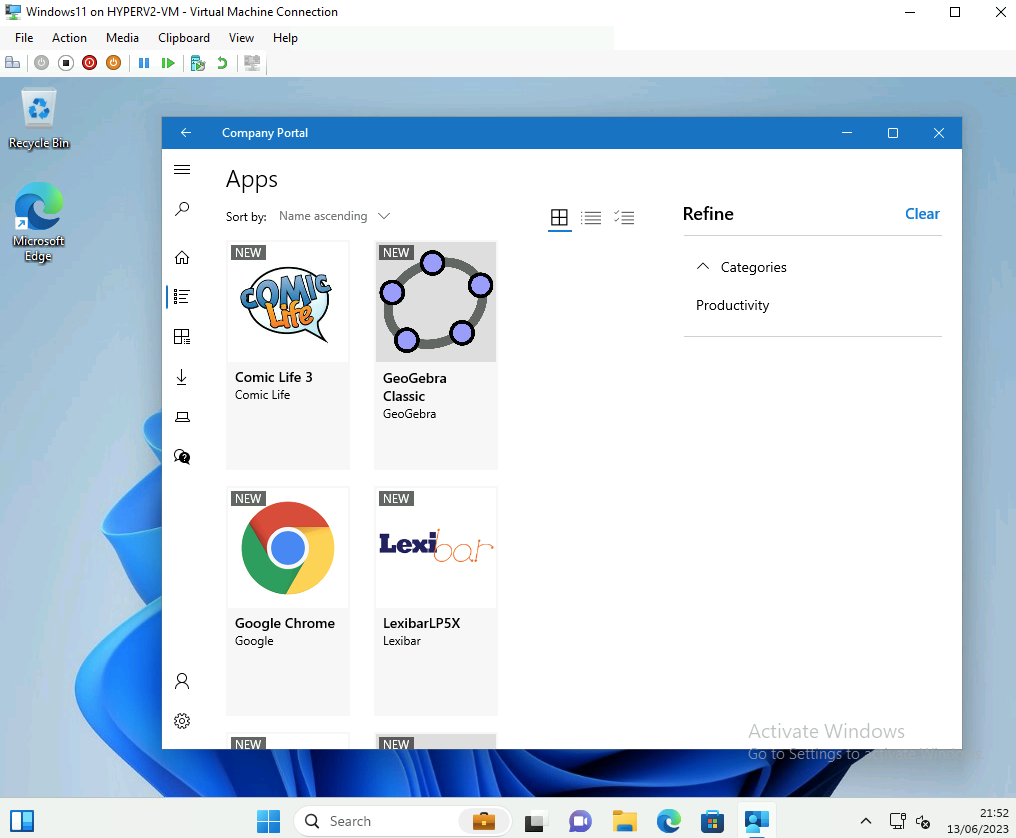

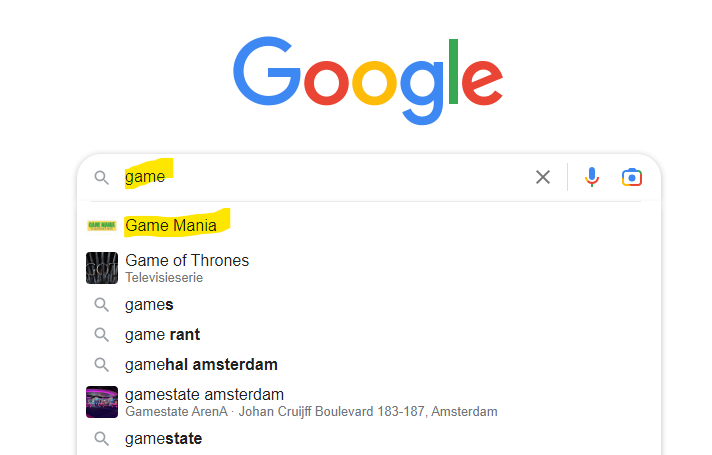

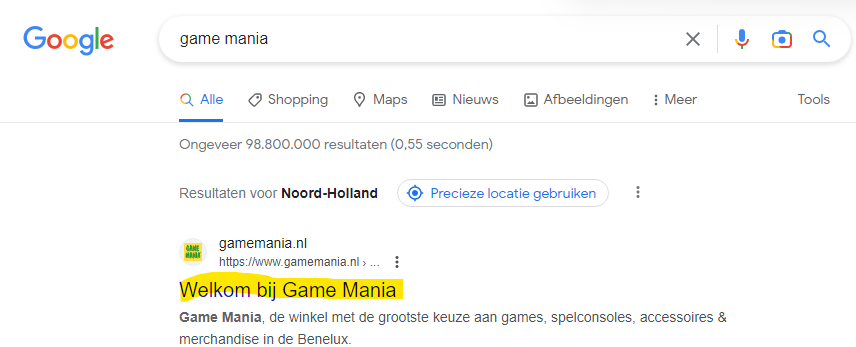

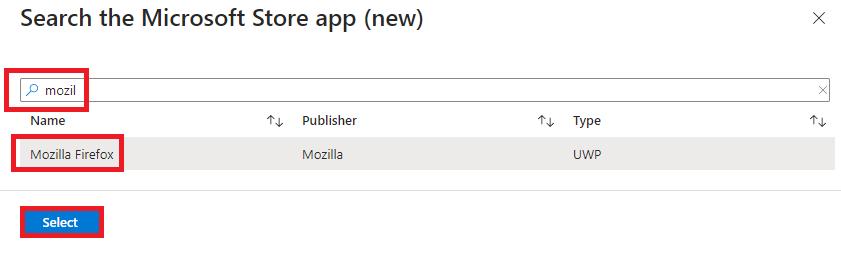

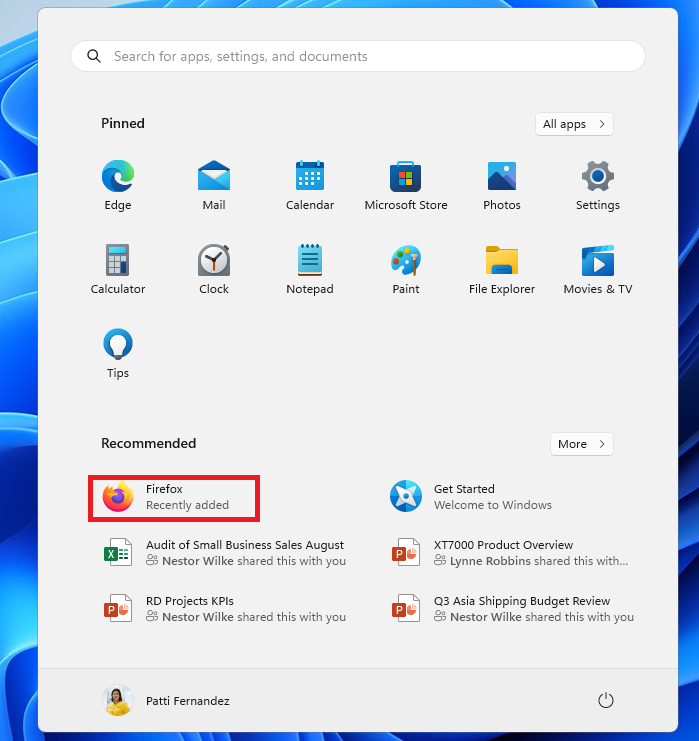

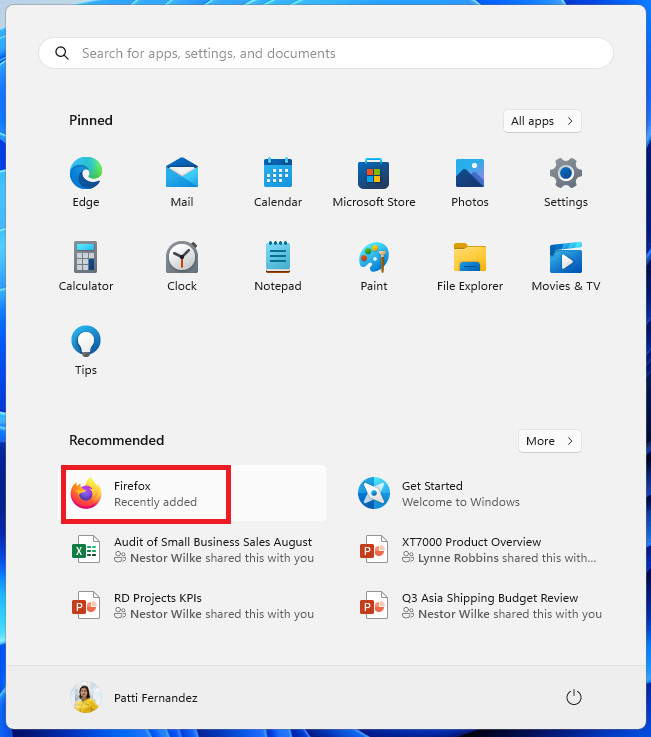

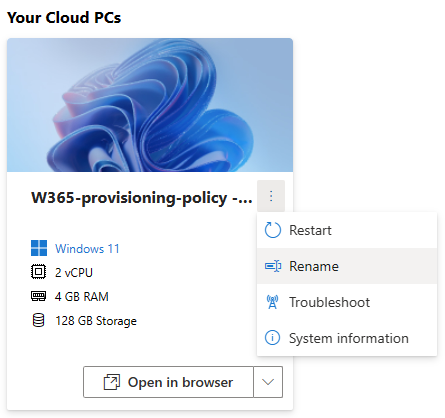

Ouvrez le Windows Store, recherchez l’application Windows 365, puis installez-la :

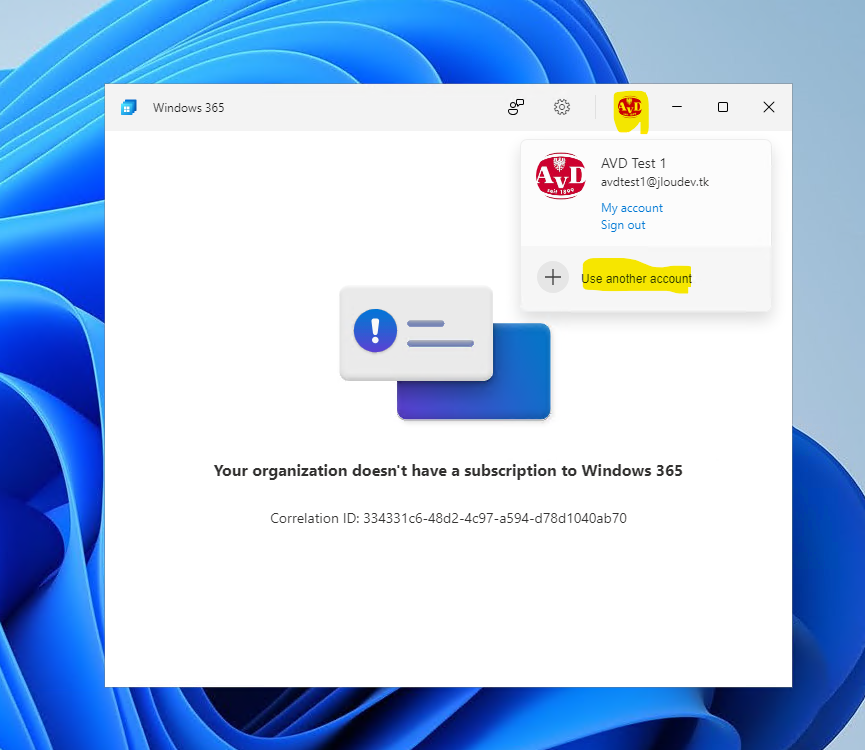

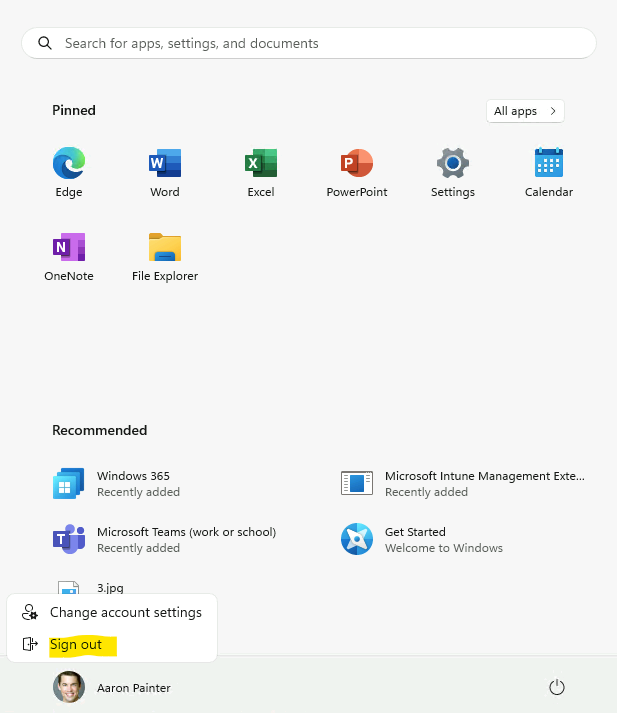

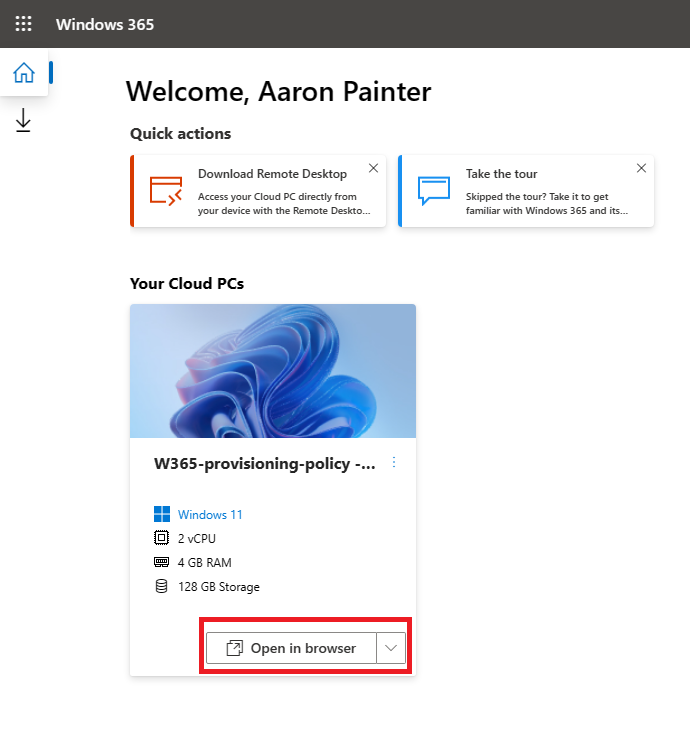

Une fois l’installation terminée, ouvrez l’application Windows 365 :

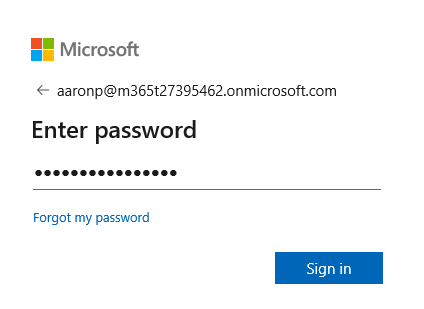

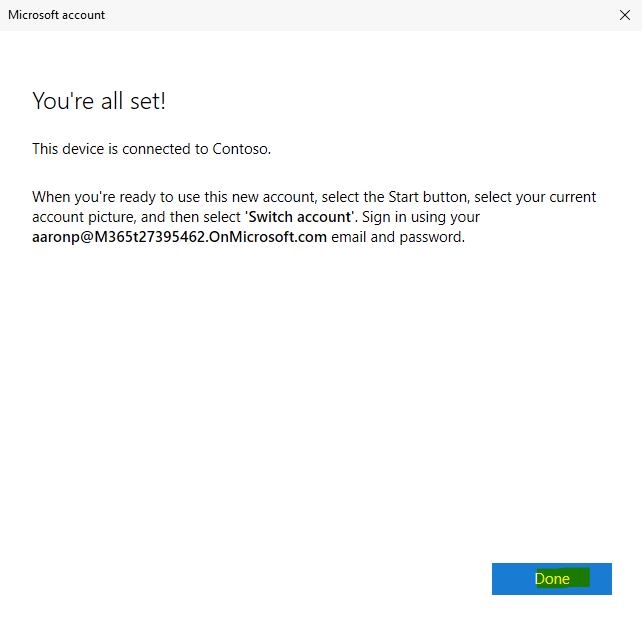

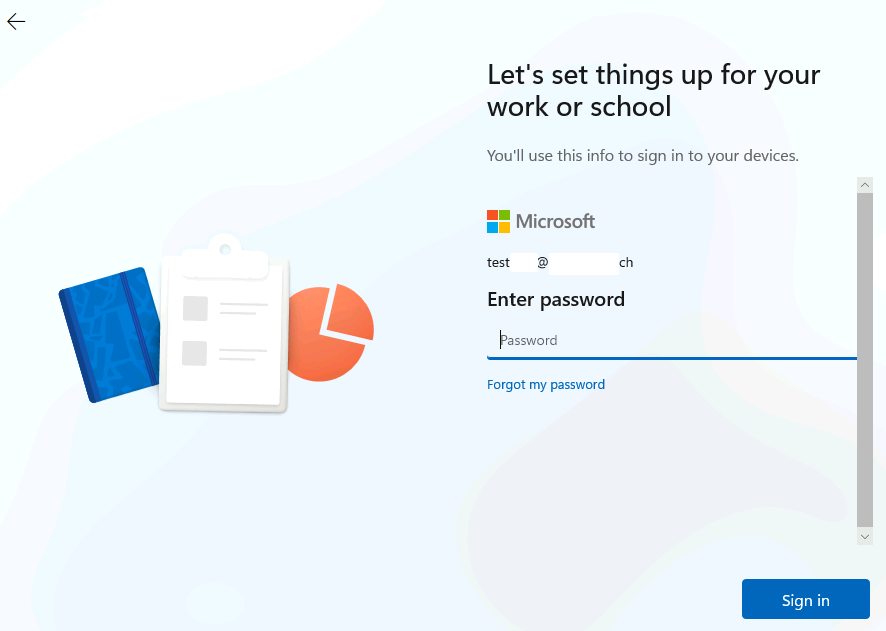

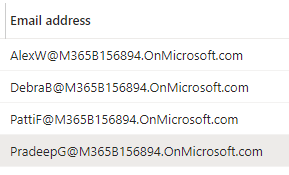

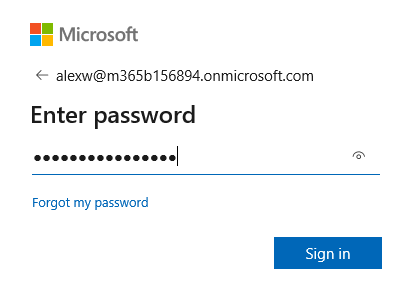

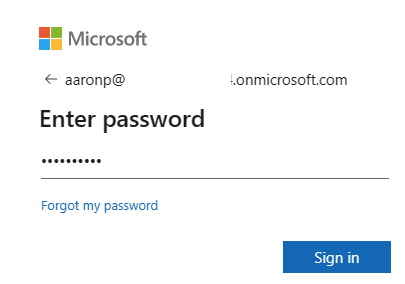

Utilisez le compte approprié pour ouvrir la session Windows 365 :

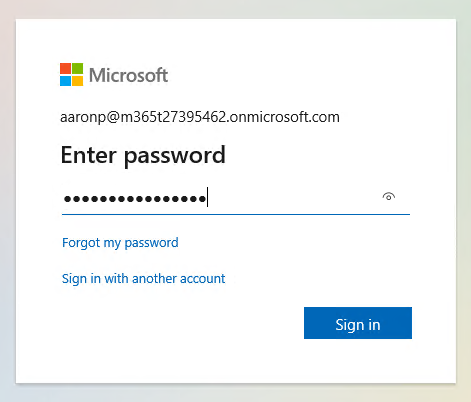

Renseignez les identifiants de votre utilisateur de test disposant de la licence Windows 365 :

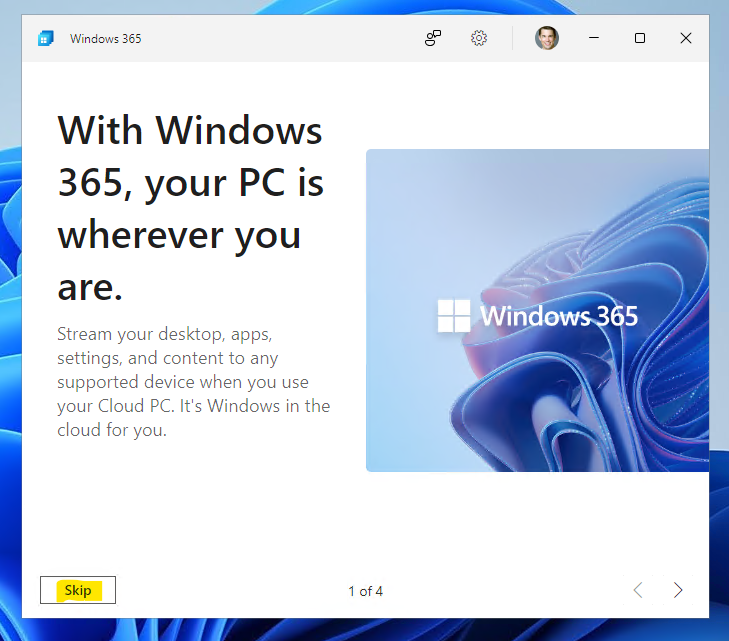

Passez les différentes pages d’aide :

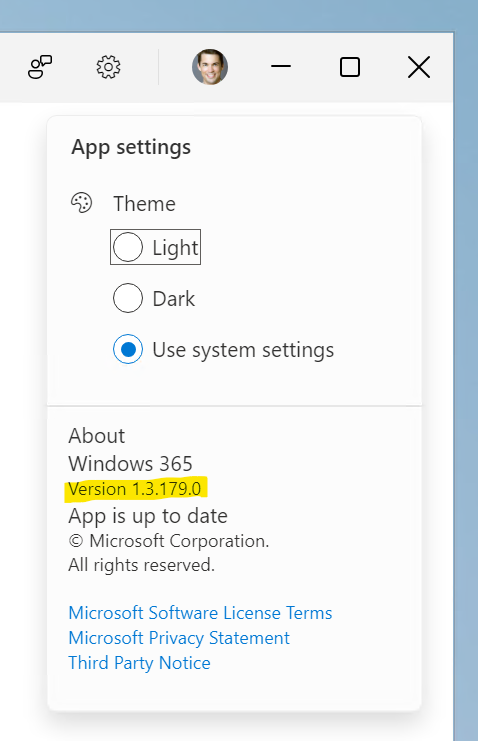

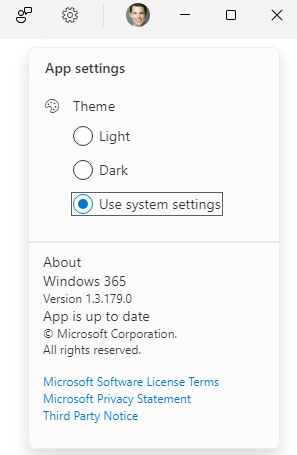

Vérifiez la version de votre application Windows 365, celle-ci doit être supérieure ou égale à 1.3.177.0 :

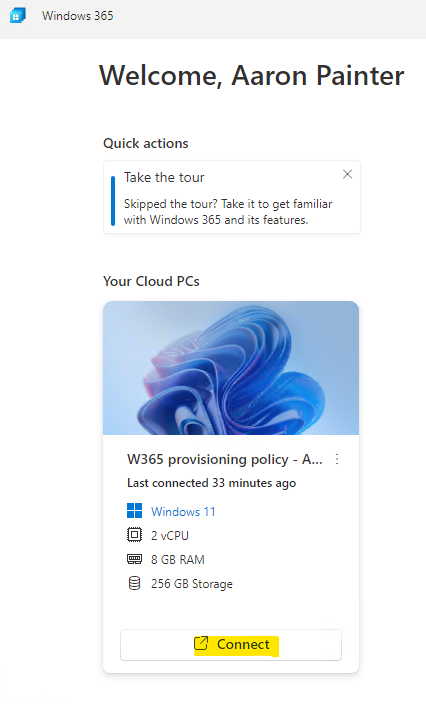

Connectez-vous une première pour vérifier que tout fonctionne bien :

Utilisez le compte disposant de la licence Windows 365 :

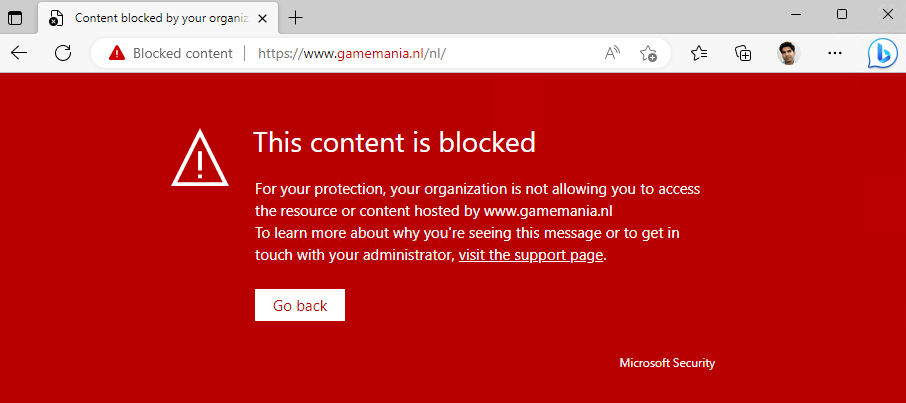

Vérifiez l’absence de la nouvelle fonctionnalité Windows 365 Switch :

Et attendez 🤣🤣🤣.

Etape IV – Test de Windows 365 Switch :

Anecdote :

La fonctionnalité Switch n’est pas apparue immédiatement, c’est le moins que l’on puisse dire…

J’ai dû passer par plusieurs mis à jour Insider sur le poste et le Cloud PC et attendre environ 48 heures avant de pouvoir apercevoir la fonctionnalité apparaître dans le menu de l’application Windows 365.

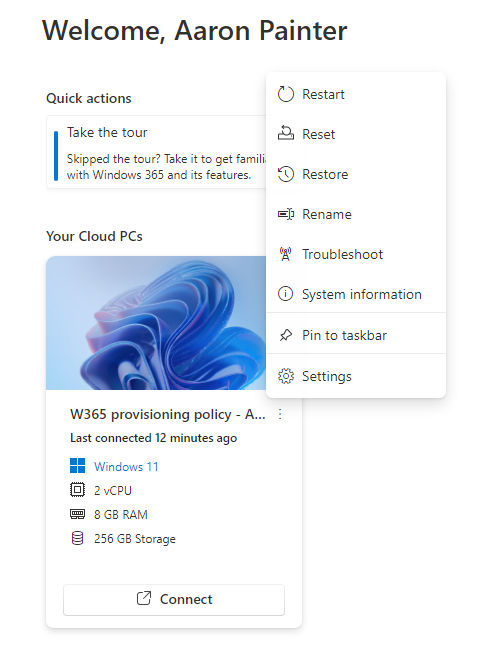

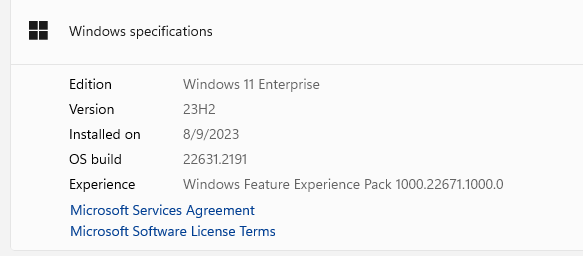

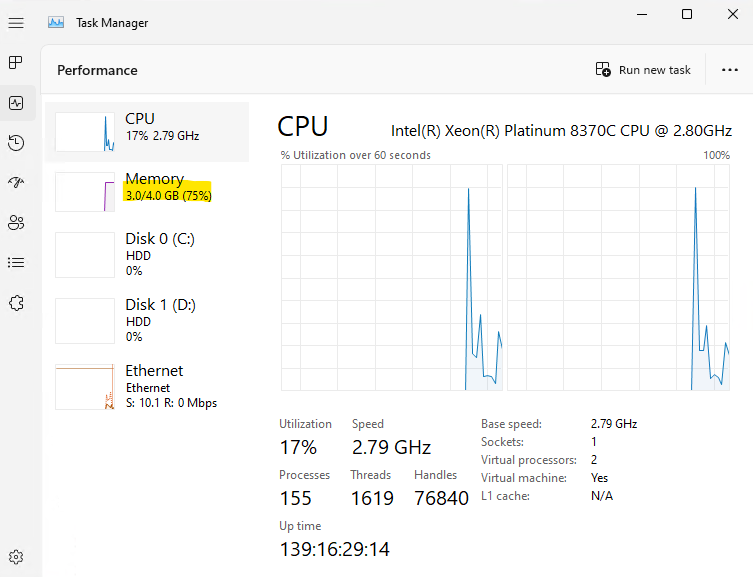

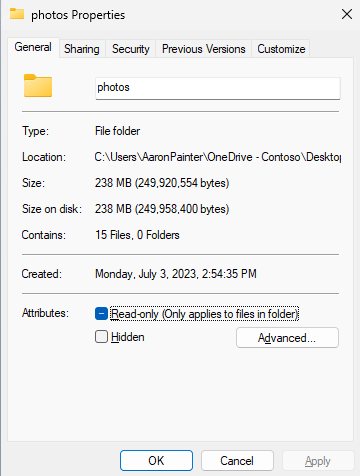

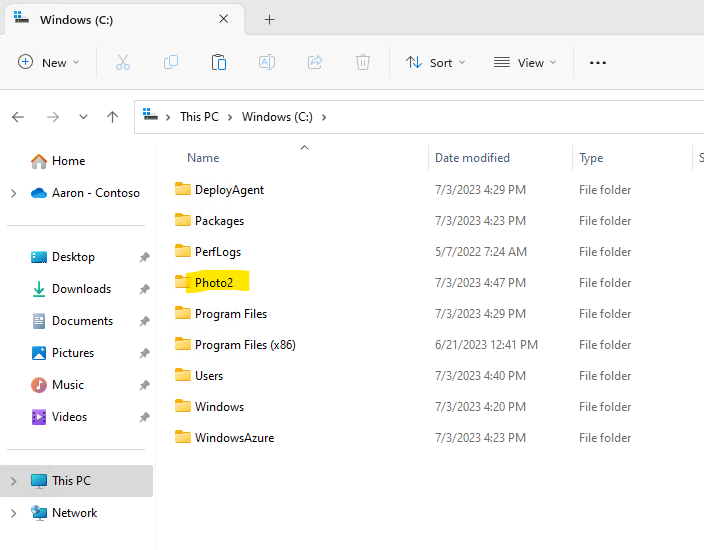

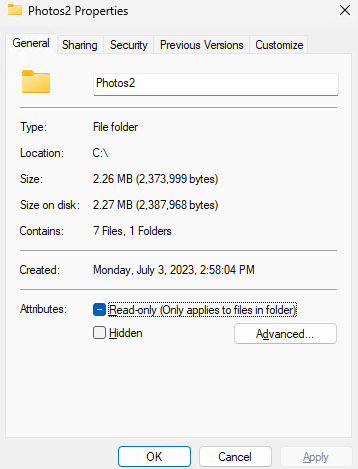

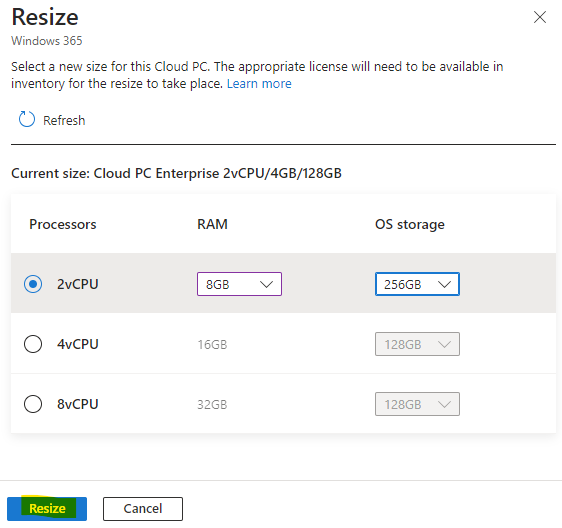

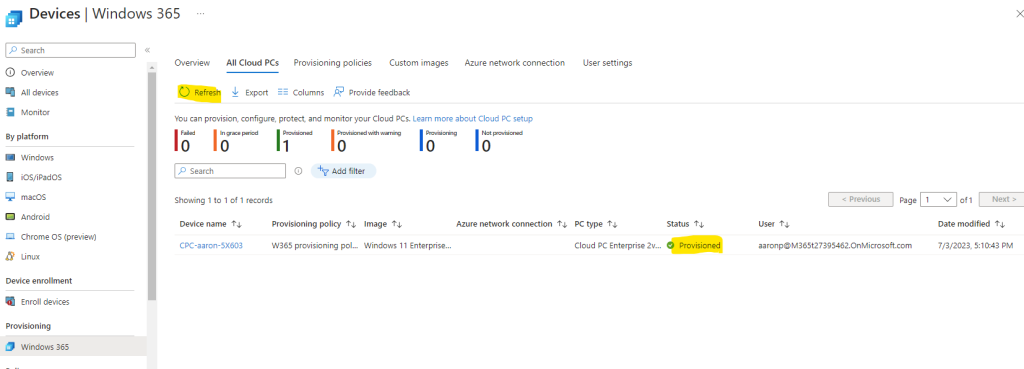

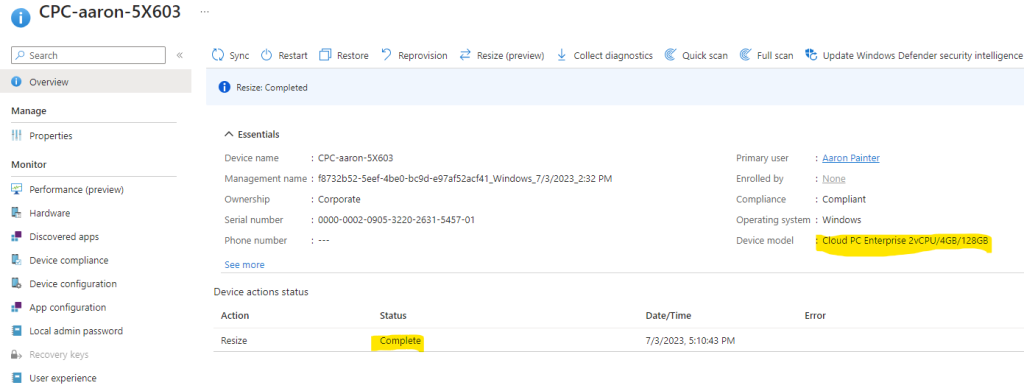

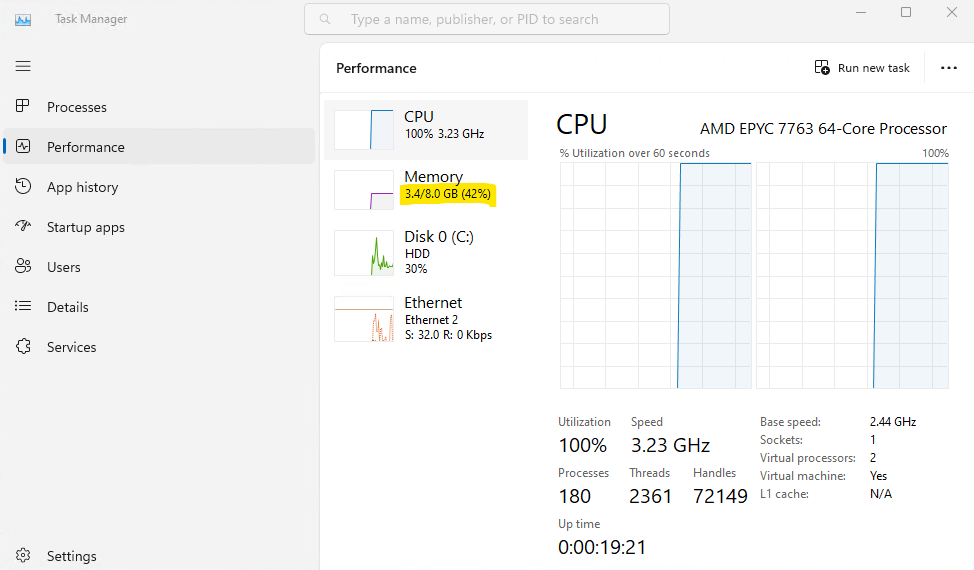

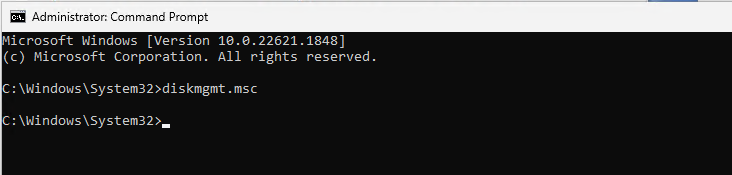

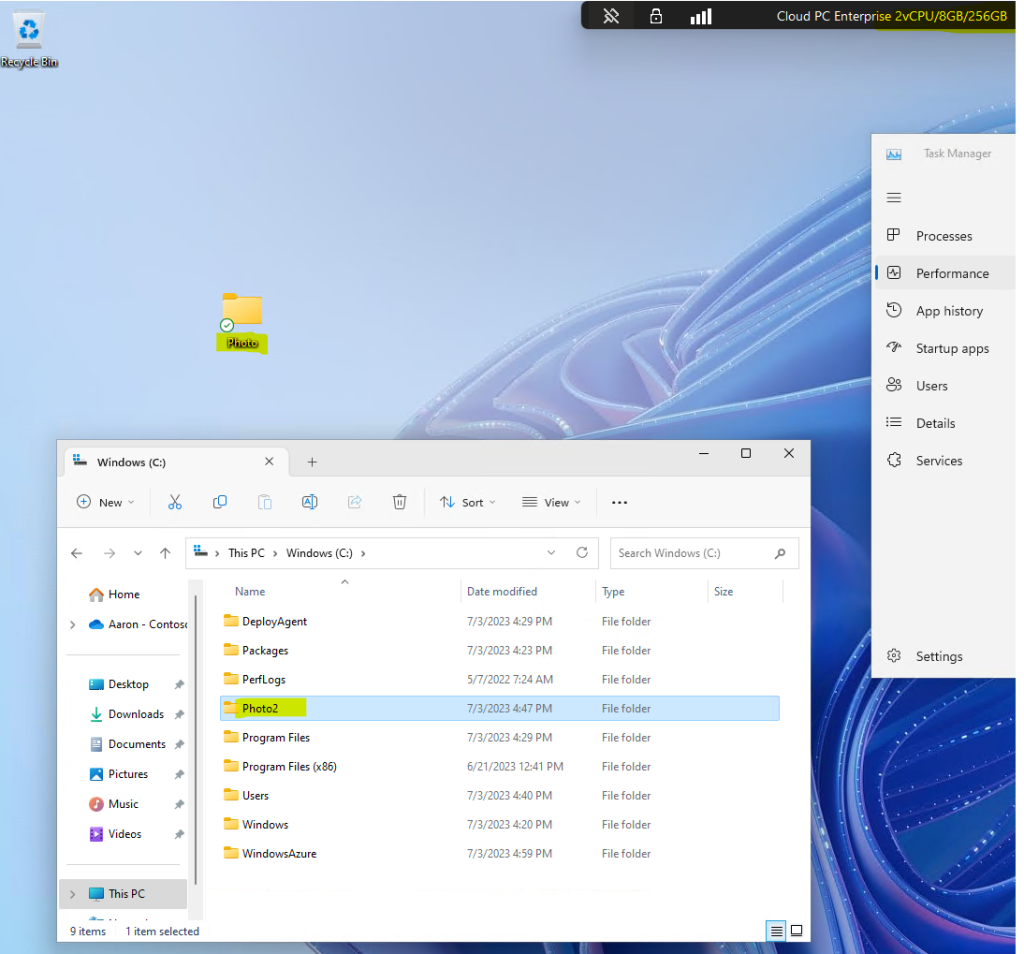

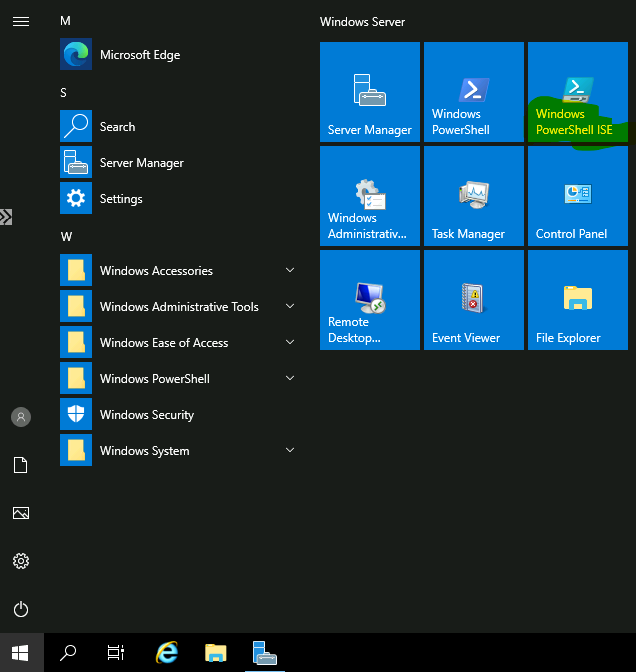

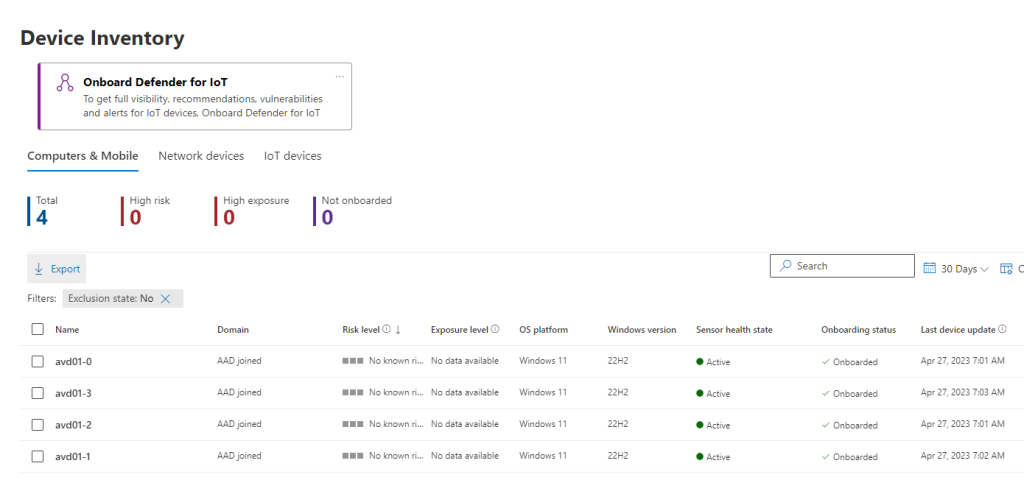

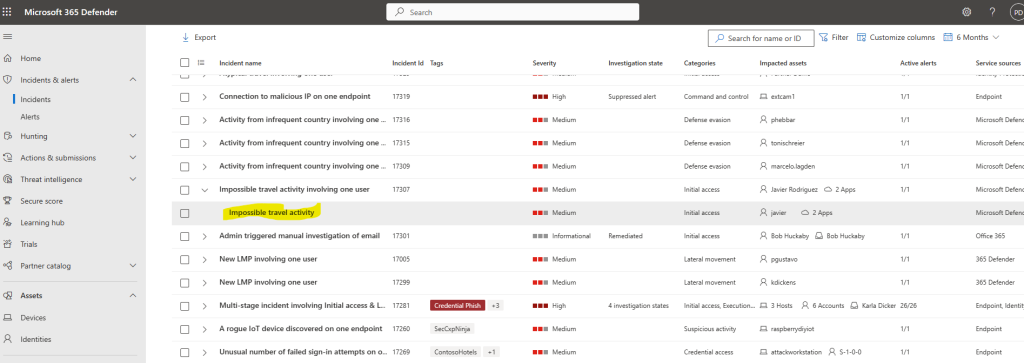

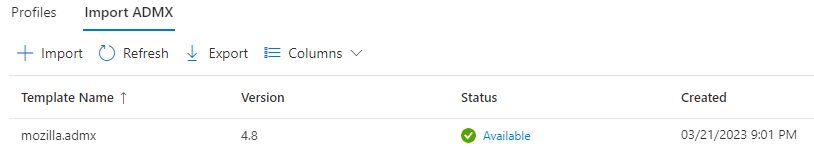

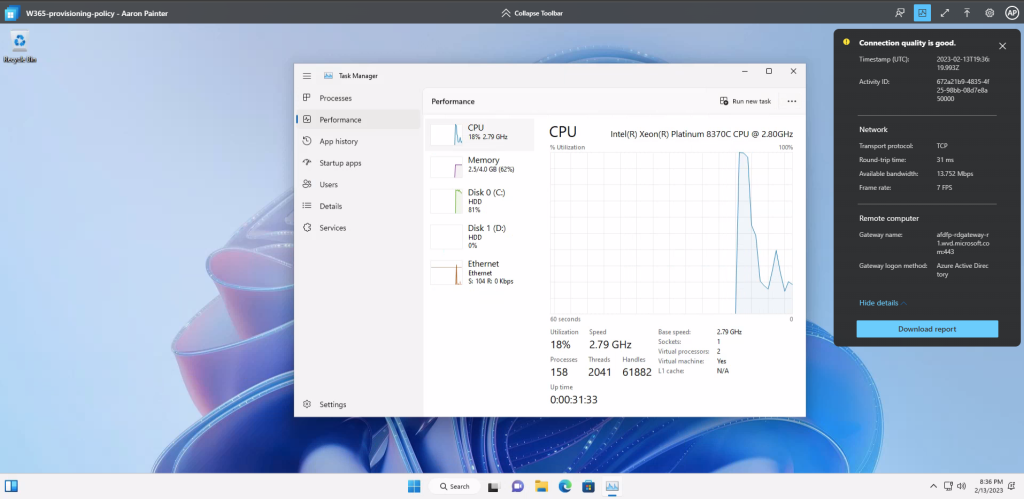

A ce jour, je vois bien le menu Switch. Voici donc les différentes versions de mon environnement de test :

Windows 11 Azure Virtual Desktop :

Application Windows 365 :

Windows 365 Cloud PC :

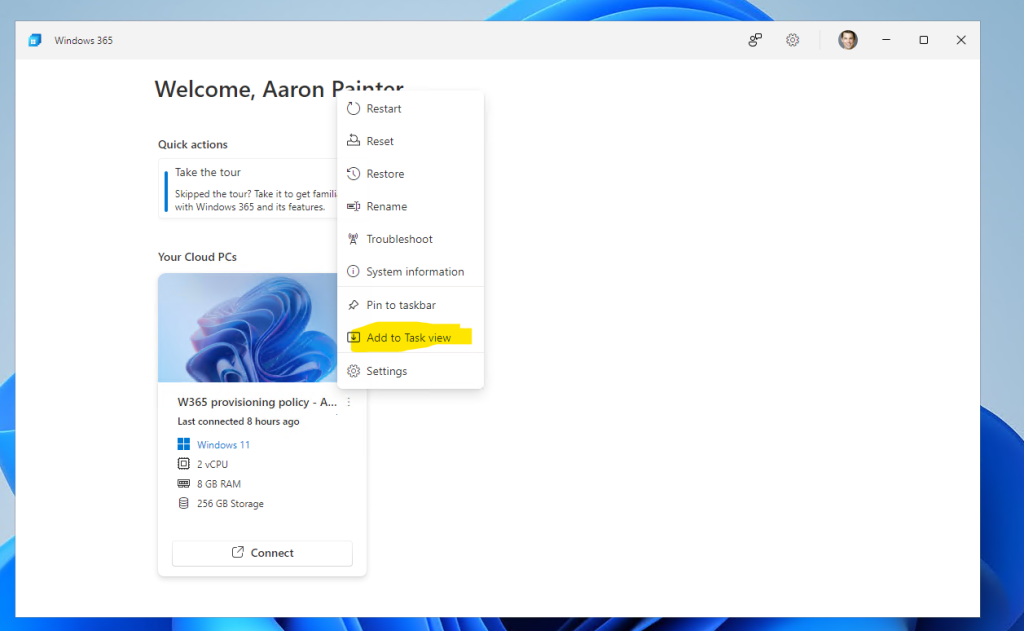

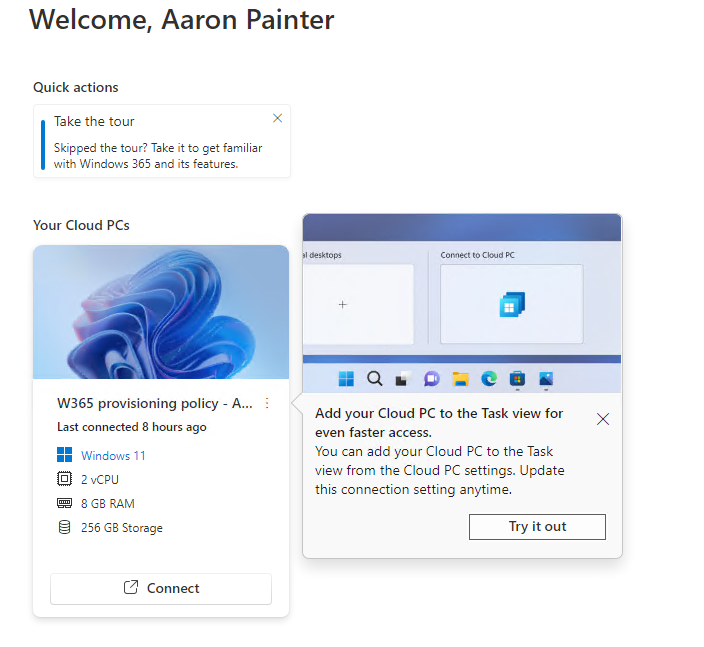

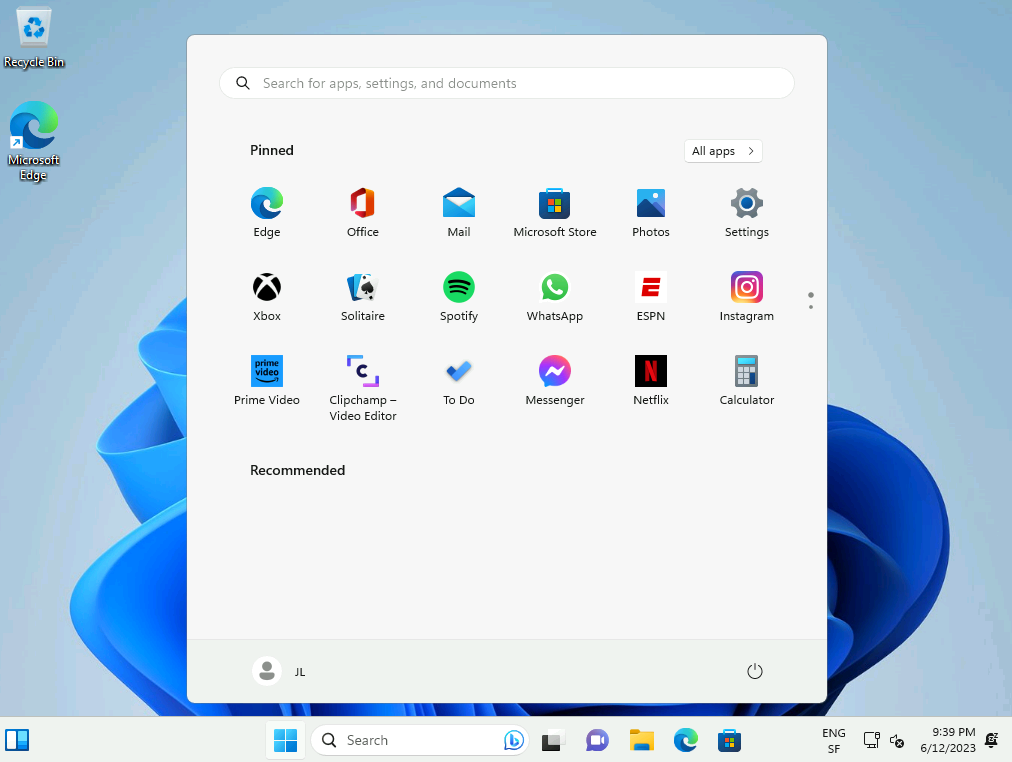

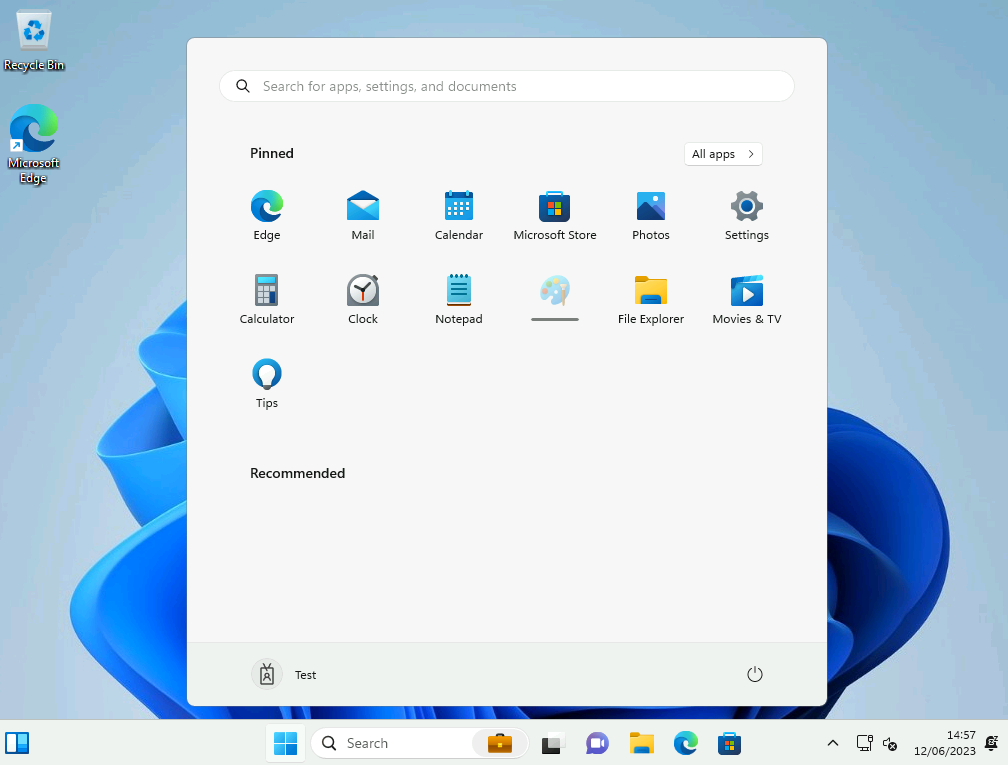

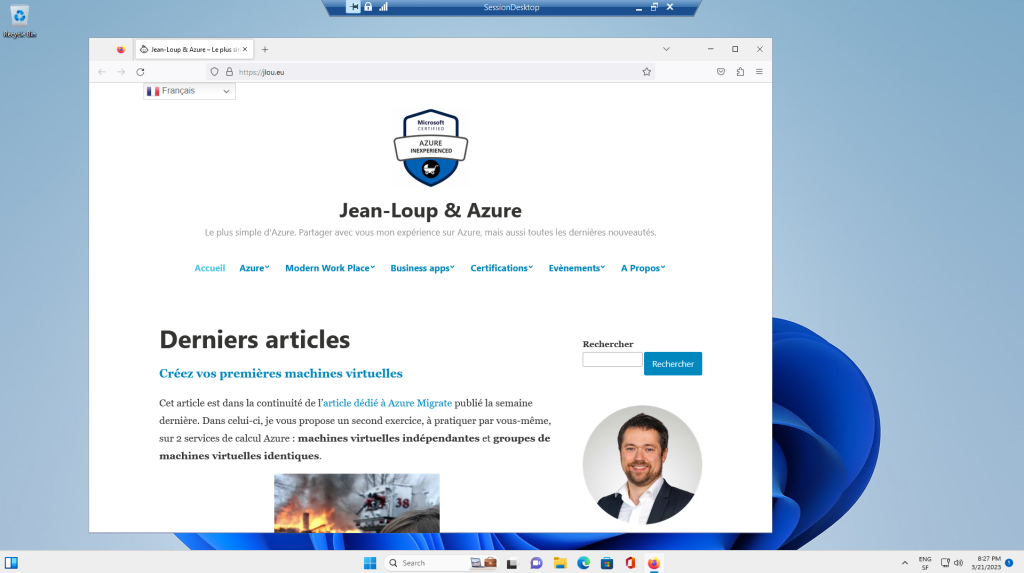

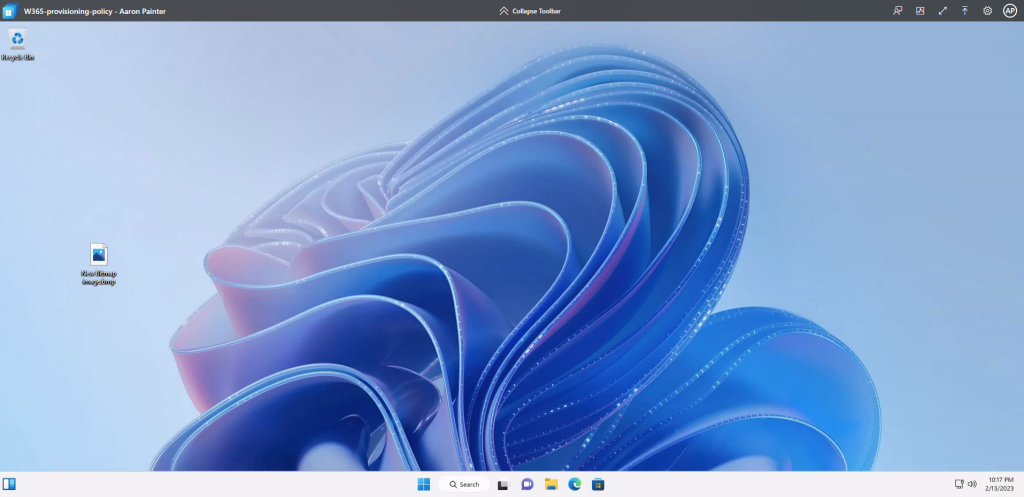

Comme vous pouvez le constater, la fonctionnalité Switch apparaît donc bien dans mon environnement AVD de test :

Et l’aide y est également reportée dans les Actions rapides :

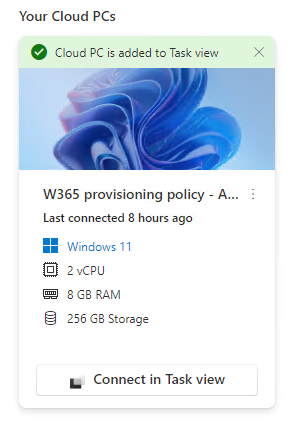

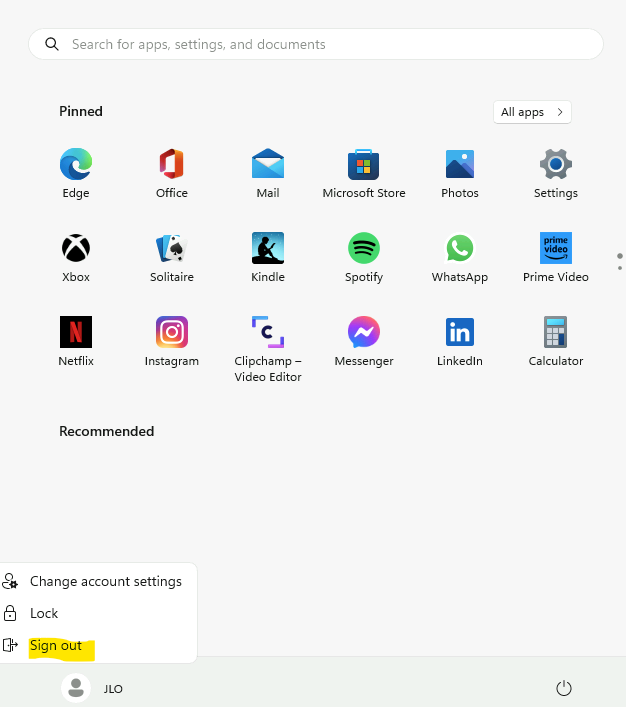

Un simple clic dans le menu suffit à activer la fonction :

Cliquez alors ici pour ouvrir la session Windows de votre Cloud PC :

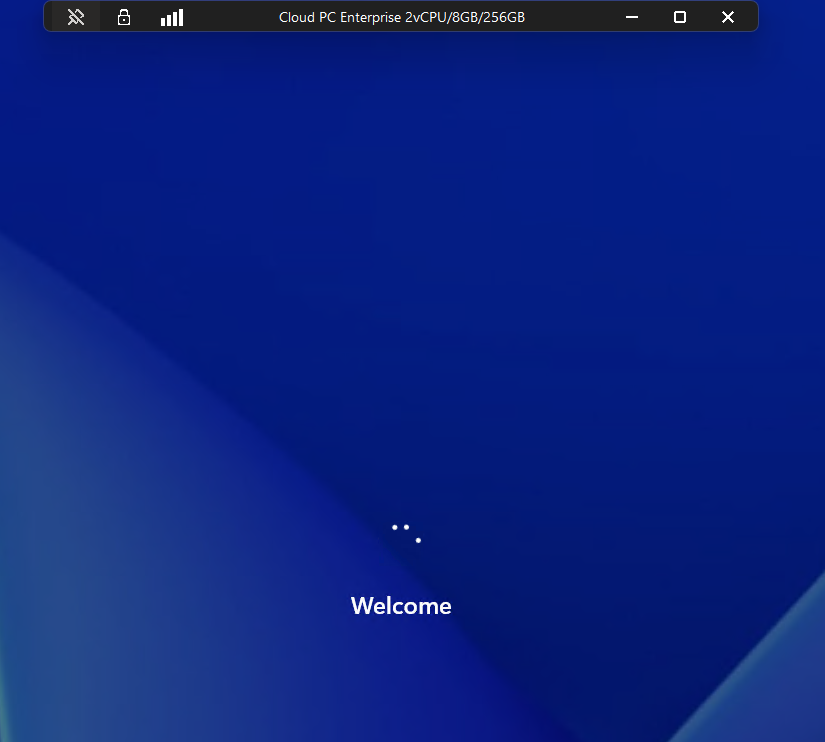

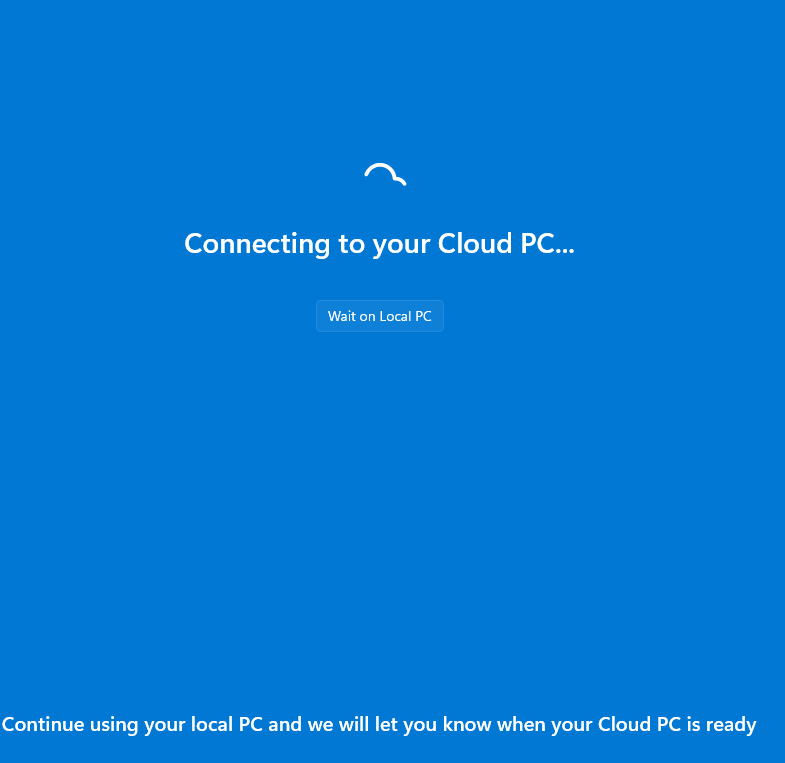

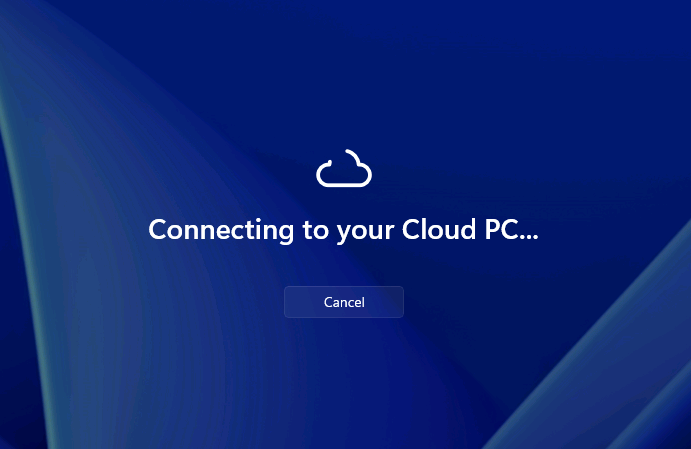

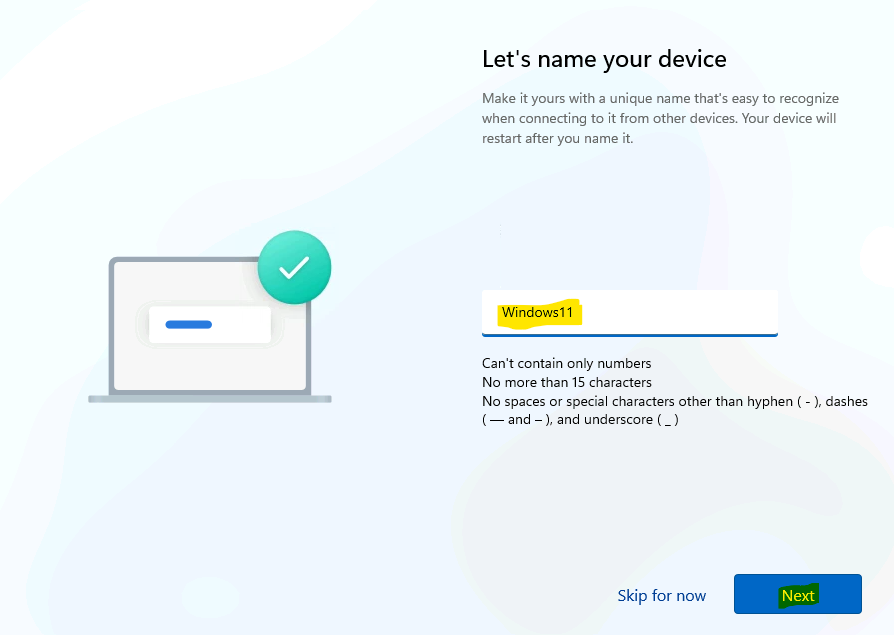

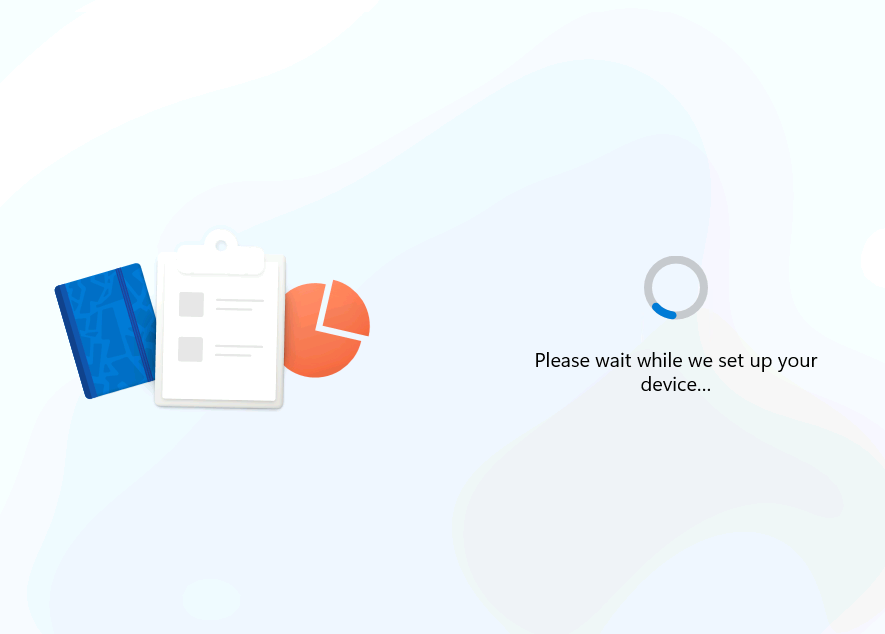

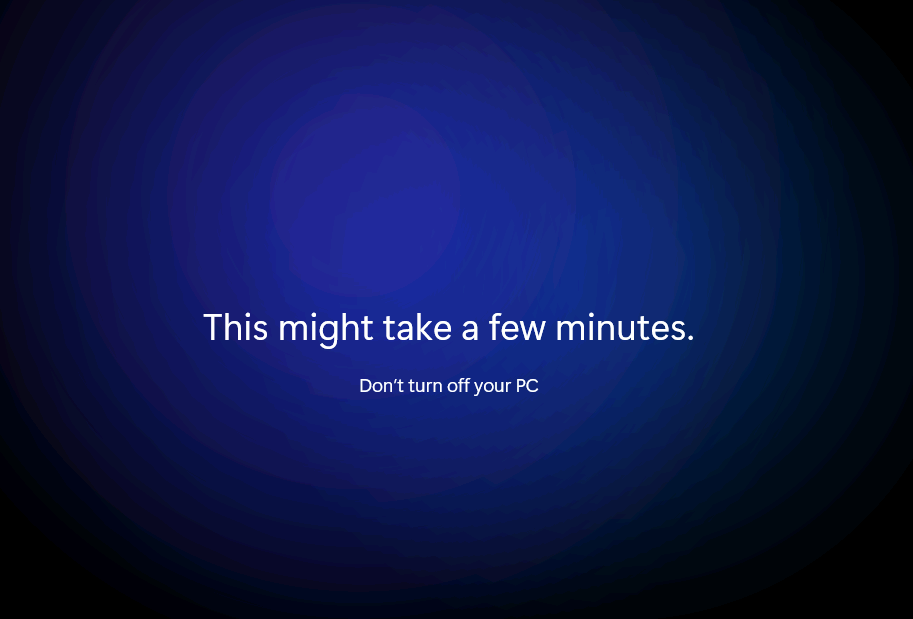

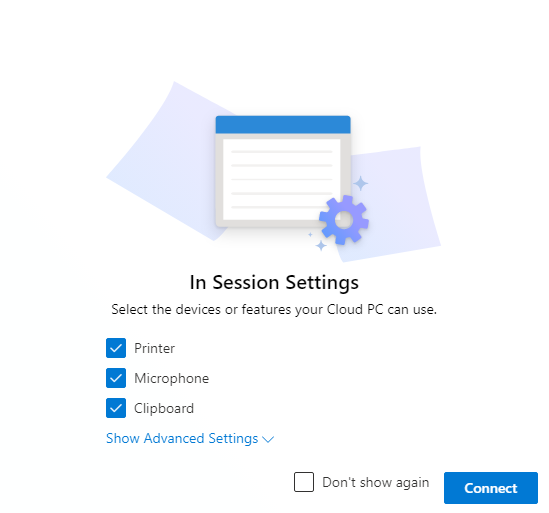

La première ouverture de session affiche le premier écran de chargement suivant :

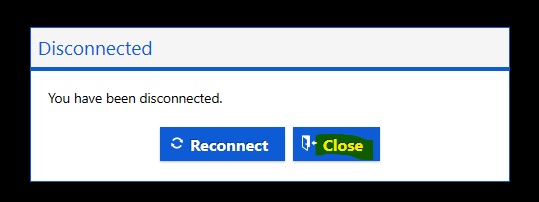

Comme indiqué, il est possible d’attendre ou de retourner sur le poste local, le temps que le chargement de la session Windows de votre Cloud PC se termine.

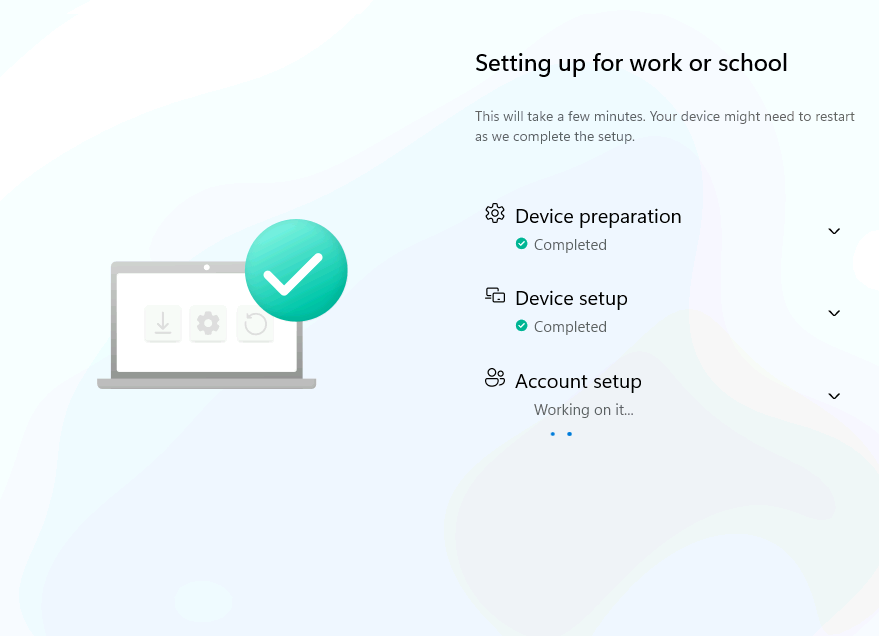

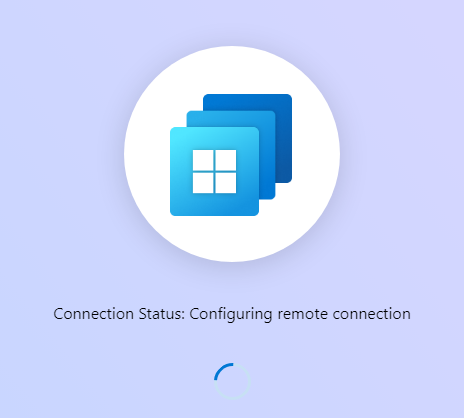

Attendez un peu, puis constatez le changement d’écran de chargement précédent par celui-ci :

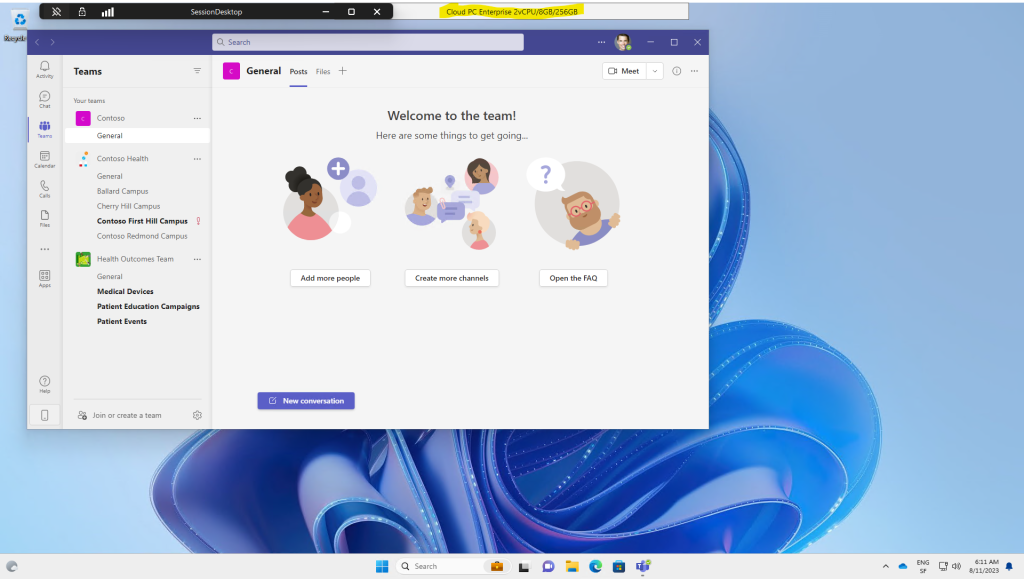

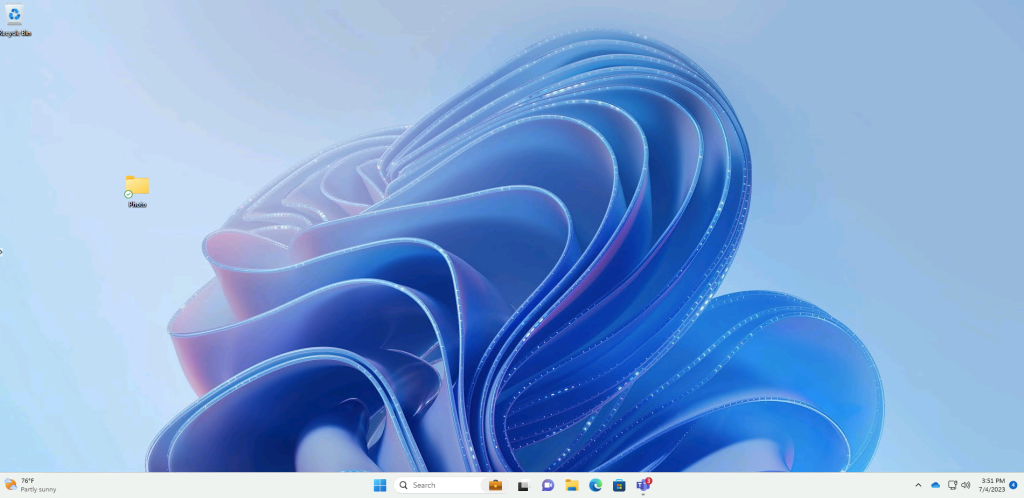

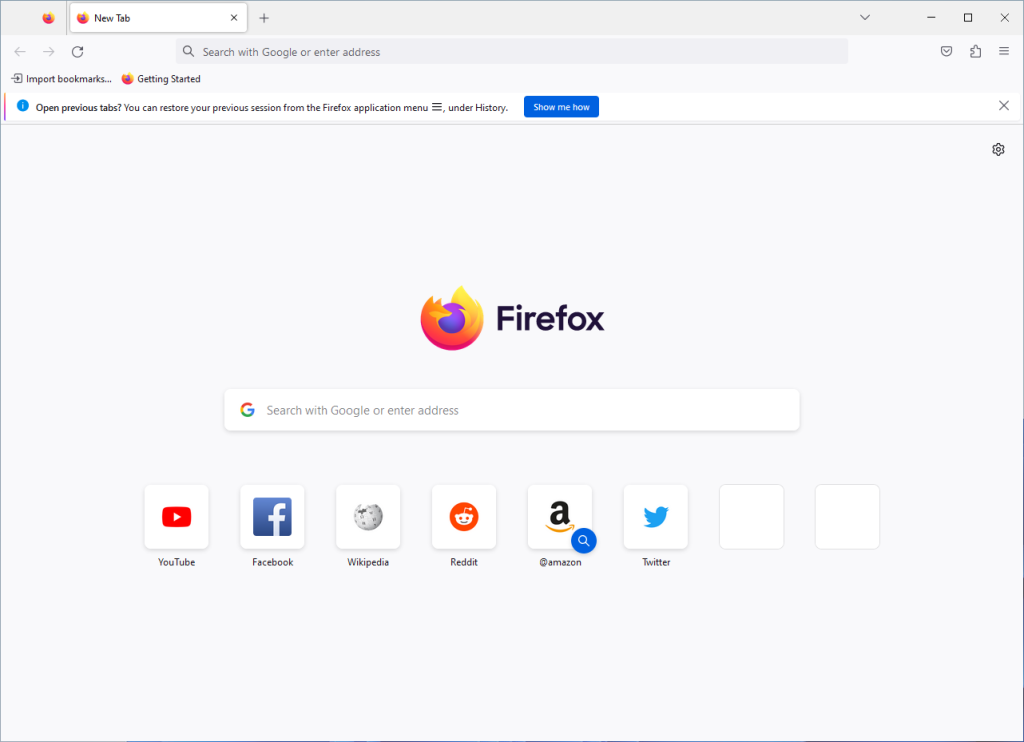

Quelques secondes plus tard, le bureau Windows du Cloud PC s’ouvre :

Depuis le Cloud PC, retournez sur votre PC local comme ceci :

Et l’autre sens est également tout aussi simple :

Vous pouvez évidement réutiliser les raccourcis claviers habituels et les gestes pour basculer entre votre Cloud PC et votre PC local :

- Ctrl+Win+flèche gauche : Déplacer un bureau vers la gauche.

- Ctrl+Win+flèche droite : Déplace un bureau vers la droite.

- Balayage à quatre doigts vers la gauche ou la droite : Passer d’un bureau à l’autre.

Conclusion

Microsoft continue encore et toujours de rendre la solution Windows 365 encore plus simple et l’enrichie très régulièrement de nouvelles fonctionnalités. Comme pour le boot direct sur le Cloud PC, Switch s’intègre dans cette approche unifiée entre le poste local et Windows 365 permet une fois de plus d’adoucir la barrière avec le Cloud.

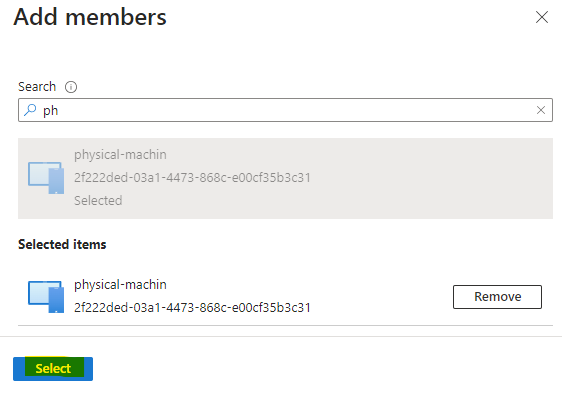

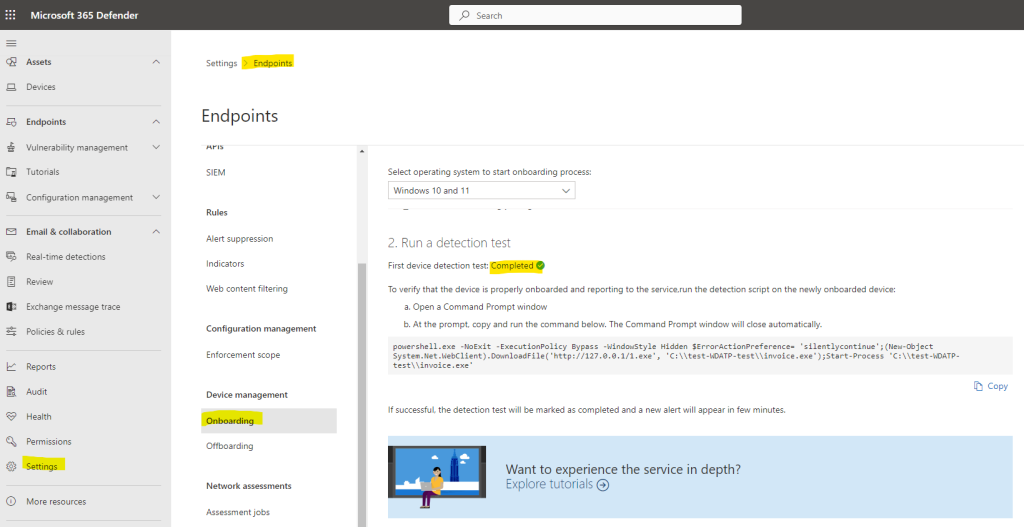

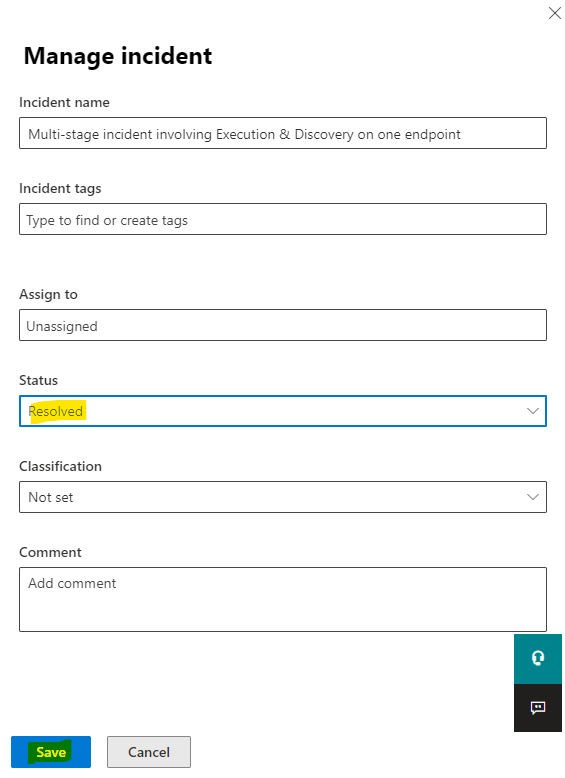

Comme annoncée en introduction de cet article, l’intégration commune et complète des 2 barres Démarrer sera à coup sûr une amélioration majeure !